- Crimson Collective טענה לגישה למערכות נינטנדו ושחררה צילום מסך עם שמות תיקיות פנימיות.

- נינטנדו הכחישה מאוחר יותר כל פריצה לשרתים שלה ושללה דליפות של נתונים אישיים או נתונים של פיתוח.

- הקבוצה פועלת באמצעות סחיטה וגישה אופורטוניסטית, תוך ניצול אישורים חשופים, פגמים בענן ופגיעויות אינטרנט; Red Hat (570 ג'יגה-בייט) היא דוגמה בולטת.

- אמצעי בלימה, ביקורת פורנזית, משרד עורכי דין וניהול זכויות מינימליות מומלצים עבור אירועים מסוג זה.

הקבוצה קרימזון קולקטיב טוענים שפרצו למערכות של נינטנדו, בפרק ששם שוב את הזרקור על הגנה דיגיטלית של חברות טכנולוגיה גדולותתשומת הלב ממוקדת בפלישה לכאורה ובבדיקת הראיות שפורסמו, בהקשר רגיש במיוחד של אבטחת סייבר תאגידית.

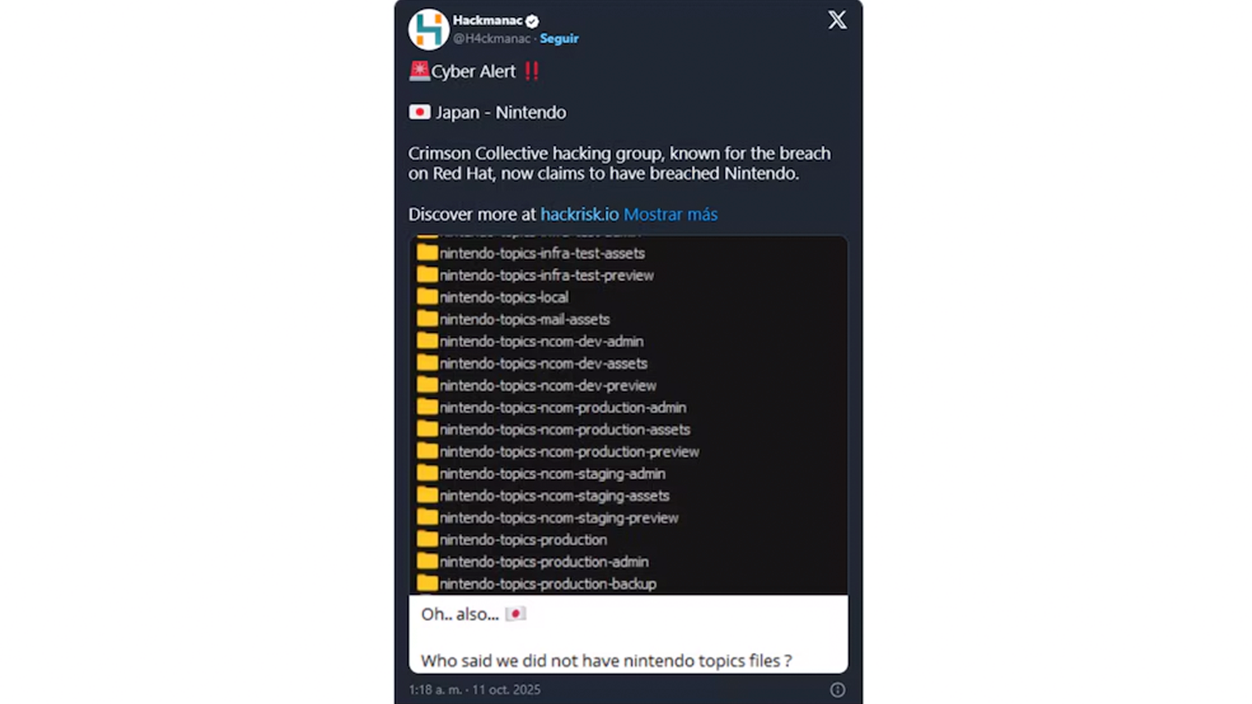

ההתראה זה הפך פופולרי לאחר פרסום ב-X (לשעבר טוויטר) מוגבר על ידי הקמנק, שם הוצגה א לכידת עץ הספריות (אותם ניתן לראות בתמונה למטה) של מה שנראה כמשאבים פנימיים של נינטנדו, עם הפניות כגון "גיבויים", "בניית פיתוח" או "נכסי ייצור". נינטנדו מכחישה את המתקפה הזו ואימות עצמאי של ראיות אלו נמשך, וכרגיל, האותנטיות של החומרים מוערך בזהירות.

ציר זמן של התיק ומצב רשמי

על פי הראיות שנאספו, הטענה הופצה לראשונה בהודעות וברשתות החברתיות, כאשר Crimson Collective שיתפה אותה. בחינות כניסה חלקיות והנרטיב שלה על סחיטה. הקבוצה, שפועלת בדרך כלל דרך טלגרם, מציגה לעתים קרובות רשימות של תיקיות או צילומי מסך כדי לחזק את אמינות המודעות שלה לפני שהיא מנהלת משא ומתן עם הקורבנות.

בעדכון מאוחר יותר, נינטנדו הכחישה במפורש קיומה של פרצה שפגעה בנתונים אישיים, עסקיים או פיתוחיים. בהצהרות לכלי התקשורת היפני Sankei Shimbun מיום 15 באוקטובר, הצהירה החברה כי אין ראיות לגישה עמוקה למערכותיה; יחד עם זאת, צוין כי כמה שרתי אינטרנט הקשורים לדף שלך היו מציגים אירועים, ללא השפעה מאומתת על לקוחות או סביבות פנימיות.

מי זה Crimson Collective וכיצד הוא פועל בדרך כלל?

קרימסון קולקטיב זכתה לפרסום בשל מיקוד התקפותיה על חברות של טכנולוגיה, תוכנה ותקשורתהדפוס החוזר ונשנה ביותר שלו משלב מחקר מטרה, פריצה לסביבות שגויות, ולאחר מכן פרסום ראיות מוגבלות ללחץ. לעתים קרובות, ה- ניצול קולקטיבי של קוד גישה חשוף, שגיאות תצורת ענן ופגיעויות ביישומי אינטרנט, כדי להכריז לאחר מכן על דרישות כלכליות או תקשורתיות.

מחקר טכני עדכני מתאר גישה המקושרת מאוד לענן: תוקפים מחפשים מפתחות וטוקנים שדלפו במאגרים ובקוד פתוח באמצעות כלי קוד פתוח. שמטרתו לגלות "סודות".

כאשר הם מוצאים וקטור בר-קיימא, הם מנסים לבסס התמדה ולהגדיל את ההרשאות בפלטפורמות ענן (לדוגמה, עם זהויות והרשאות זמניות), עם ה- שואפים לחלץ נתונים ולהפיק רווחים מהגישהספקים כמו AWS ממליצים על אישורים קצרי מועד, מדיניות של מינימום הרשאות וסקירת הרשאות מתמשכת כקווי הגנה.

אירועים שיוחסו לאחרונה לקבוצה

בחודשים האחרונים, פיגועים המיוחסים ל קולקטיב קרימסון כולל מטרות בעלות פרופיל גבוההמקרה של רד האט בולט, אשר בו הקבוצה טוענת שגנבה כ-570 ג'יגה-בייט של מידע מכ-28.000 מאגרים פנימיים.הם נקשרו גם ל השחתת אתר נינטנדו בסוף ספטמבר כבר היו חדירות נגד חברות תקשורת באזור.

- כובע אדום: הפקה מסיבית של מידע פנימי ממערכת האקולוגית של הפרויקטים הפרטיים שלה.

- טלקומוניקציה (למשל, קלארו קולומביה): קמפיינים של סחיטה ופרסום סלקטיבי של ראיות.

- עמוד נינטנדו: שינוי בלתי מורשה של האתר בסוף ספטמבר, המיוחס לאותה קבוצה.

השלכות וסיכונים פוטנציאליים

אם חדירה כזו תאושש, גישה לגיבויים וחומרי פיתוח עלול לחשוף נכסים קריטיים בשרשרת הייצורתיעוד פנימי, כלים, תוכן שנוצר או מידע על תשתית. זה פותח דלתות להנדסה הפוכה, ניצול פגיעויות ו, במקרים קיצוניים, ל פיראטיות או יתרון תחרותי בלתי הולם.

בנוסף, גישה למפתחות פנימיים, טוקנים או אישורים תקל על תנועות רוחביות לסביבות או ספקים אחרים, עם אפקט דומינו אפשרי בשרשרת האספקהברמה המוניטין והרגולטורית, ההשפעה תהיה תלויה בהיקף החשיפה בפועל ובאופי הנתונים שעלולים להיפגע.

תגובה צפויה ושיטות עבודה מומלצות בתעשייה

לנוכח אירועים כאלה, העדיפות היא לבלום ולמגר גישה בלתי מורשית, להפעיל חקירה משפטית ולחזק את בקרות הזהות והגישה.כמו כן, חשוב לבדוק את תצורות הענן, לחסל וקטורי תקיפה ולהחיל טלמטריה כדי לזהות פעילות חריגה שעשויה להצביע על התמדה של התוקף.

- בלימה מיידית: בידוד מערכות מושפעות, השבתת אישורים חשופים וחסימת נתיבי חילוץ.

- ביקורת פורנזית: לשחזר את ציר הזמן, לזהות וקטורים ולאחד ראיות עבור צוותים טכניים ורשויות.

- הקשחת גישה: סיבוב מפתחות, MFA חובה, הרשאות מינימליות ופילוח רשת.

- שקיפות רגולטורית: ליידע את הסוכנויות והמשתמשים במידת הצורך, עם הנחיות ברורות לשיפור האבטחה האישית.

עם ההכחשה של נינטנדו לגבי הפער הנטען, המוקד עובר לאימות הטכני של הראיות שהוצגו על ידי Crimson Collectiveהיי, חיזוק הבקרות כדי למנוע הפחדות נוספות. בהיעדר ראיות חד משמעיות, דרך הפעולה הנבונה היא לשמור על ערנות, לחזק את תצורות הענן ולחזק את שיתוף הפעולה עם צוותי תגובה וספקים., שכן הקבוצה כבר הוכיחה את היכולת לנצל שגיאות אישורים ותצורה חשופות בקנה מידה גדול.

אני חובב טכנולוגיה שהפך את תחומי העניין ה"חנון" שלו למקצוע. ביליתי יותר מ-10 שנים מחיי בטכנולוגיה מתקדמת והתעסקות עם כל מיני תוכניות מתוך סקרנות טהורה. עכשיו התמחיתי בטכנולוגיית מחשבים ומשחקי וידאו. הסיבה לכך היא שכבר יותר מ-5 שנים אני כותב לאתרים שונים בנושאי טכנולוגיה ומשחקי וידאו, ויוצר מאמרים המבקשים לתת לכם את המידע הדרוש לכם בשפה מובנת לכולם.

אם יש לך שאלות, הידע שלי נע מכל מה שקשור למערכת ההפעלה Windows וכן אנדרואיד לטלפונים ניידים. והמחויבות שלי היא אליך, אני תמיד מוכן להקדיש כמה דקות ולעזור לך לפתור כל שאלה שיש לך בעולם האינטרנט הזה.