- פיקסנאפינג יכול לגנוב קודי 2FA ונתונים אחרים על המסך בפחות מ-30 שניות ללא אישור.

- זה עובד על ידי ניצול לרעה של ממשקי API של אנדרואיד וערוץ צד של GPU כדי להסיק פיקסלים מאפליקציות אחרות.

- נבדק על פיקסל 6-9 וגלקסי S25; התיקון הראשוני (CVE-2025-48561) לא חוסם אותו לחלוטין.

- מומלץ להשתמש ב-FIDO2/WebAuthn, למזער נתונים רגישים על המסך ולהימנע מאפליקציות ממקורות מפוקפקים.

צוות חוקרים גילה פיקסנאפינג, אחד טכניקת תקיפה נגד טלפונים אנדרואיד המסוגלת ללכוד את מה שמוצג על המסך ולחלץ נתונים פרטיים כגון קודי 2FA, הודעות או מיקומים תוך שניות ספורות בלי לבקש רשות.

המפתח הוא ניצול לרעה של ממשקי API מסוימים של המערכת ו- ערוץ צדדי של ה-GPU כדי להסיק את תוכן הפיקסלים שאתם רואים; התהליך בלתי נראה ויעיל כל עוד המידע נשאר גלוי, בעוד סודות שלא מוצגים על המסך לא ניתנים לגניבהגוגל הציגה אמצעי הקלה הקשורים ל- CVE-2025-48561, אך מחברי התגלית הדגימו נתיבי התחמקות, וחיזוק נוסף צפוי בעלון האבטחה של אנדרואיד מדצמבר.

מה זה פיקסנאפינג ולמה זה מדאיג?

שֵׁם משלב "פיקסל" ו"חטיפה" כי ההתקפה פשוטו כמשמעו יוצרת "חטיפת פיקסלים" לשחזר מידע שמופיע באפליקציות אחרות. זוהי אבולוציה של טכניקות ערוץ צדדי ששימשו לפני שנים בדפדפנים, שכעת מותאמות למערכת האקולוגית המודרנית של אנדרואיד עם ביצוע חלק ושקט יותר.

מכיוון שזה לא דורש אישורים מיוחדים, פיקסנאפינג נמנע מהגנות המבוססות על מודל ההרשאה ו פועל כמעט באופן בלתי נראה, מה שמגדיל את הסיכון עבור משתמשים וחברות שמסתמכות חלק מאבטחתן על מה שמופיע לרגע על המסך.

כיצד מבוצעת ההתקפה

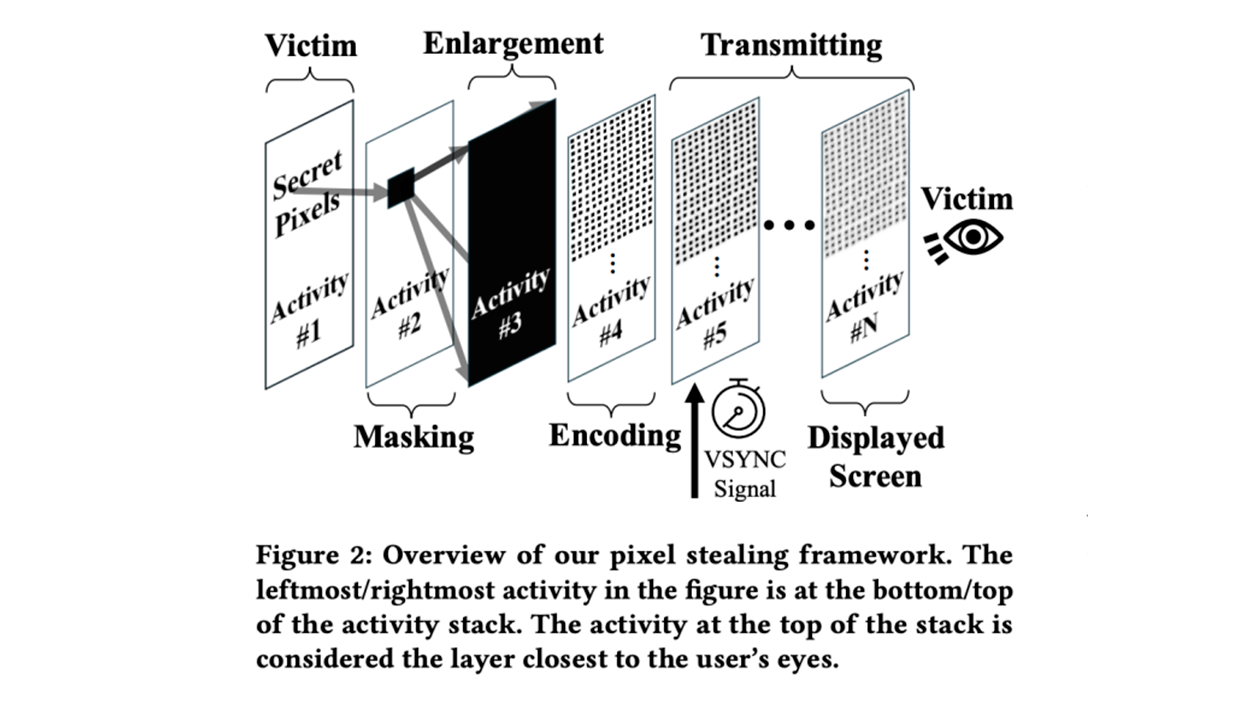

באופן כללי, האפליקציה הזדונית מתזמרת פעילויות חופפות ומסנכרן את הרינדור כדי לבודד אזורים ספציפיים בממשק שבהם מוצגים נתונים רגישים; לאחר מכן מנצל את הפרש התזמון בעת עיבוד פיקסלים כדי להסיק את ערכם (ראה כיצד פרופילי צריכת חשמל משפיעים על FPS).

- גורם לאפליקציית היעד להציג את הנתונים (לדוגמה, קוד 2FA או טקסט רגיש).

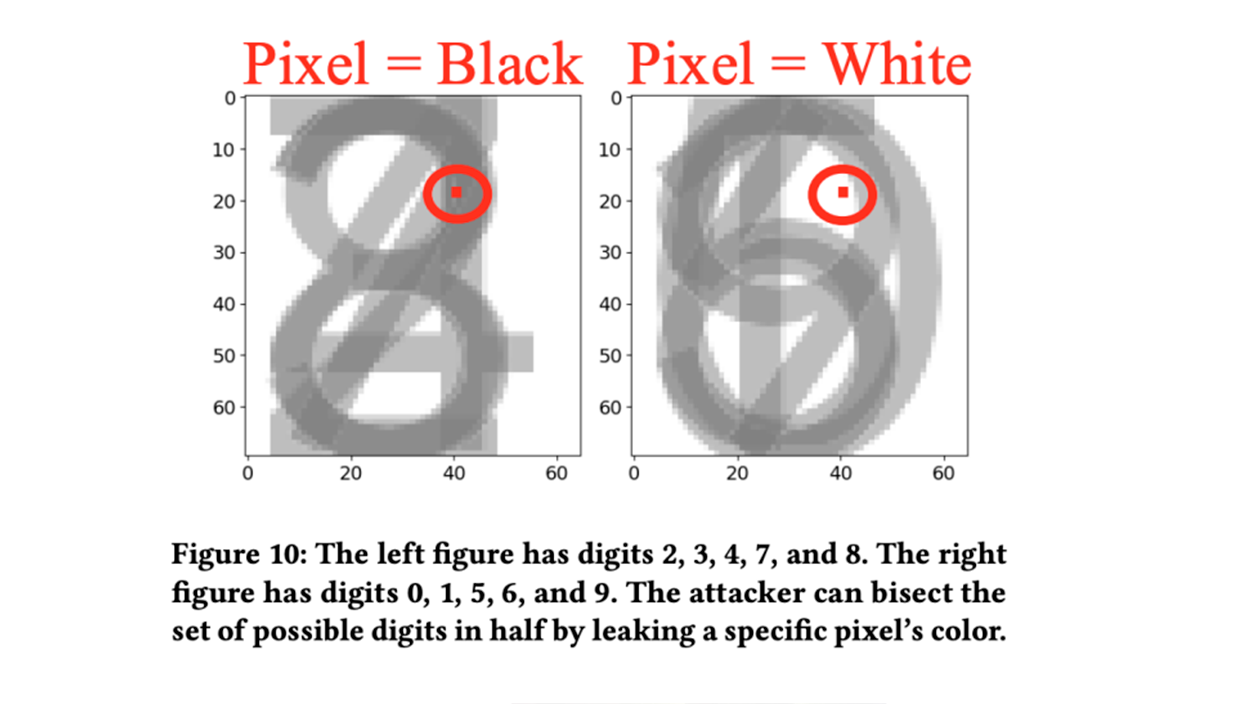

- מסתיר הכל מלבד אזור העניין ומפעיל את מסגרת הרינדור כך שפיקסל אחד "ישלוט".

- מפרש את זמני עיבוד ה-GPU (לדוגמה, תופעת סוג GPU.zip) ובונה מחדש את התוכן.

בעזרת חזרה וסנכרון, התוכנה הזדונית מסיקה תווים ומרכיבה אותם מחדש באמצעות טכניקות OCRחלון הזמן מגביל את ההתקפה, אך אם הנתונים נשארים גלויים למשך מספר שניות, שחזור אפשרי.

היקף ומכשירים מושפעים

האקדמאים אימתו את הטכניקה ב גוגל פיקסל 6, 7, 8 ו-9 וב Samsung Galaxy S25, עם גרסאות אנדרואיד 13 עד 16. מכיוון שממשקי ה-API המנוצלים זמינים באופן נרחב, הם מזהירים ש "כמעט כל האנדרואידים המודרניים" עלול להיות רגיש.

בבדיקות עם קודי TOTP, ההתקפה שוחזרה למצב בו הקוד כולו בקצב של כ 73%, 53%, 29% ו-53% ב-Pixel 6, 7, 8 ו-9, בהתאמה, ובזמנים ממוצעים קרובים ל- 14,3 שניות; 25,8 שניות; 24,9 שניות ו-25,3 שניות, המאפשר לך להקדים את תפוגת הקודים הזמניים.

אילו נתונים יכולים ליפול

Además דה קודי אימות (מאמתן גוגל)חוקרים הראו שחזור מידע משירותים כגון חשבונות ג'ימייל וגוגל, אפליקציות מסרים כגון סיגנל, פלטפורמות פיננסיות כגון Venmo או נתוני מיקום מ מפות Google, בין יתר.

הם גם מתריעים בפניך על נתונים שנשארים על המסך לפרקי זמן ארוכים יותר, כגון ביטויים לשחזור ארנק או מפתחות חד-פעמיים; עם זאת, אלמנטים מאוחסנים אך לא גלויים (למשל, מפתח סודי שמעולם לא מוצג) הם מחוץ לתחום של Pixnapping.

תגובת גוגל וסטטוס תיקון

הממצא הועבר מראש לגוגל, אשר תיארה את הבעיה כחומרה גבוהה ופרסמה אמצעי ראשוניים להפחתת הסיכון הקשורים ל... CVE-2025-48561עם זאת, חוקרים מצאו שיטות להתחמק מכך, כך תיקון נוסף הובטח בעלון של דצמבר והתיאום עם גוגל וסמסונג נשמר.

המצב הנוכחי מצביע על כך שחסימה סופית תדרוש בחינה מחדש של אופן הטיפול של אנדרואיד רינדור ושכבות-על בין יישומים, שכן ההתקפה מנצלת בדיוק את המנגנונים הפנימיים הללו.

אמצעי הפחתה מומלצים

עבור משתמשי קצה, מומלץ להפחית את חשיפת הנתונים הרגישים על המסך ולבחור באימות עמיד בפני פישינג ובערוצי צד, כגון FIDO2/WebAuthn עם מפתחות אבטחה, תוך הימנעות מהסתמכות בלעדית על קודי TOTP ככל האפשר.

- שמור את המכשיר שלך מעודכן וליישם את עלוני האבטחה ברגע שהם הופכים לזמינים.

- הימנעו מהתקנת אפליקציות מ מקורות לא מאומתים ולסקור הרשאות והתנהגות חריגה.

- אל תשמור על ביטויי שחזור או אישורים גלויים; עדיף ארנקי חומרה כדי לשמור על מפתחות.

- נעל את המסך במהירות ולהגביל תצוגות מקדימות של תוכן רגיש.

עבור צוותי מוצר ופיתוח, הגיע הזמן ל סקירת זרימות אימות ולהפחית את משטח החשיפה: למזער טקסט סודי על המסך, להכניס הגנות נוספות בתצוגות קריטיות ולהעריך את המעבר ל שיטות ללא קוד מבוסס חומרה.

למרות שהמתקפה דורשת שהמידע יהיה גלוי, יכולתה לפעול בלי רשות ובתוך פחות מחצי דקה הופך אותו לאיום רציני: טכניקת ערוץ צדדי שמנצלת את ה- זמני רינדור GPU כדי לקרוא את מה שאתם רואים על המסך, עם הקלות חלקיות היום ותיקון עמוק יותר ממתין.

אני חובב טכנולוגיה שהפך את תחומי העניין ה"חנון" שלו למקצוע. ביליתי יותר מ-10 שנים מחיי בטכנולוגיה מתקדמת והתעסקות עם כל מיני תוכניות מתוך סקרנות טהורה. עכשיו התמחיתי בטכנולוגיית מחשבים ומשחקי וידאו. הסיבה לכך היא שכבר יותר מ-5 שנים אני כותב לאתרים שונים בנושאי טכנולוגיה ומשחקי וידאו, ויוצר מאמרים המבקשים לתת לכם את המידע הדרוש לכם בשפה מובנת לכולם.

אם יש לך שאלות, הידע שלי נע מכל מה שקשור למערכת ההפעלה Windows וכן אנדרואיד לטלפונים ניידים. והמחויבות שלי היא אליך, אני תמיד מוכן להקדיש כמה דקות ולעזור לך לפתור כל שאלה שיש לך בעולם האינטרנט הזה.