- AdGuard Home は、ネットワーク全体の DNS レベルで広告とトラッキングをフィルタリングします。

- Raspberry Pi、Proxmox、古いコンピューター、または Docker を使用した VPS にインストールできます。

- ルーターの IP を DNS として使用するように設定すると、すべてのデバイスが AdGuard を経由するようになります。

- Hagezi のようなリストやファイアウォール ルールは、DoH/DoT をブロックし、DNS ホッピングを防ぐのに役立ちます。

¿技術的な知識がなくてもAdGuard Homeを設定するにはどうすればよいですか? もしあなたがそれにうんざりしているなら あなたが訪れるすべてのウェブサイトが広告祭となるトラッカーやポップアップ広告、そして自宅のWi-Fiにスマートフォン、タブレット、スマートテレビなど様々なデバイスを接続している場合、ネットワーク全体で広告をブロックすることを考えたことがあるかもしれません。朗報です。これは実現可能で、ネットワークエンジニアでなくてもできます。

この記事では、 技術的な知識がなくてもAdGuard Homeをセットアップできます実際の事例を用いて、Raspberry PiやProxmoxへのインストールから、Dockerを使ったVPSへの設定、外出先でも広告ブロックを行えるようにする方法まで、あらゆる方法を解説します。また、一部のデバイスがDNSをバイパスするのを防ぐ方法、DoH/DoTとは何か、Hageziリストとどのように関連しているか、そしてWindowsにおけるAdGuardの高度な機能についても解説し、エコシステム全体をより深く理解できるようにします。

AdGuard Homeとは何ですか?なぜ単なる広告ブロッカー以上の機能があるのですか?

AdGuard Homeは 独自のネットワークにインストールするフィルタリングDNSサーバー一般的な拡張機能のようにブラウザ内の広告のみをブロックするのではなく、デバイスからのすべての DNS リクエストをインターネットに到達する前に傍受します。そのため、WiFi に接続されたあらゆるデバイス (モバイル、ラップトップ、スマート TV、コンソール、スマート スピーカーなど) が、各デバイスに何かをインストールすることなくフィルタリングの恩恵を受けることができます。

実際には、AdGuard Homeは一種の ドメイン名の「コールセンター」デバイスがウェブサイトまたは広告サーバーのIPアドレスを要求すると、AdGuardのDNSサーバーは、uBlock OriginやPi-holeと同様のフィルターリストを使用して、要求を許可するかブロックするかを決定します。これにより、広告、トラッカー、悪意のあるドメイン、アダルトコンテンツ、さらには必要に応じてソーシャルネットワーク全体をブロックできます。

もう一つの強みは、 非常に洗練されていて分かりやすいウェブインターフェース解決済み(およびブロック済み)の統計情報、クライアントごとの詳細情報、ブロックリスト、カスタムフィルター、ペアレンタルコントロール、さらにはDHCPサーバーまで搭載されています。優れた点は、高度なオプションが多数用意されているにもかかわらず、基本的な使用においてはほぼ全てをデフォルト設定のままで完璧に動作することです。

Pi-holeのような類似のソリューションと比較して、AdGuard Homeが一般的に好まれる理由は 多くの「工場」機能が付属しています: 暗号化された DNS (DNS-over-HTTPS および DNS-over-TLS)、組み込みの DHCP サーバー、マルウェアおよびフィッシングのブロック、セーフサーチ、ペアレンタルコントロールなどをサポートしており、追加のソフトウェアをインストールしたり、奇妙な構成ファイルを操作したりする必要はありません。

AdGuard Homeを頭を悩ませることなくインストールする方法と場所

AdGuard Homeを設定するには、 サーバーは24時間7日稼働強力なものは必要ありません。非常に控えめなもので十分です。多くの実環境の構成で繰り返し使用される一般的なオプションがいくつかあります。

最も人気のある方法の1つは、 Raspberry Pi OS Lite 搭載の Raspberry Piあるユーザーから、Raspberry Pi 5を購入し、OSをインストールし、AdGuard Homeを基本設定でセットアップし、ルーターのDNSをRaspberry PiのIPアドレスに変更したという報告がありました。その結果、ダッシュボードにはほぼすべてのデバイスからのトラフィックが表示されるようになりましたが、一部のAmazonデバイスはルーターのDNSをバイパスしようとしていました。この点については後ほど説明します。

自宅にProxmoxサーバーがある場合、もう一つの非常に便利な代替手段は LXCコンテナにAdGuard Homeをインストールする コミュニティから提供されているProxmox VEヘルパースクリプトを使用します。データセンターからノードにアクセスし、シェルを開いて、AdGuard Homeをほぼ自動的に展開するスクリプトを実行します。スクリプトには、デフォルト値を使用するかどうかを確認するシンプルなインストールウィザード、確認を含む詳細なインストール、高度な設定、独自の構成ファイルの使用、診断オプション、インストーラの出力が含まれます。

インストーラを起動するコマンド: bash -c "$(curl -fsSL https://raw.githubusercontent.com/community-scripts/ProxmoxVE/main/ct/adguard.sh)"

また、 古いPCまたはDockerを使用したVPS多くのユーザーは、SSH経由でVPSまたはLinuxマシンに接続し、DockerとDocker Composeをインストールし、 docker-compose.yml コンテナがDNS用にポート53、初期ウィザード用にポート3000、Webインターフェース用にいくつかの追加ポート(例えば、内部ポート80を外部ポート8181にマッピングする)を公開し、サービスが次のように起動されるシンプルな設定。 docker-compose up -dAdGuard Home の動作とインターフェースは、「通常の」インストールの場合と同じです。

全てのシナリオにおいて重要なのは、AdGuard Homeを実行しているデバイスが 固定された安定したIPアドレス ローカル ネットワーク上 (Raspberry Pi またはホーム サーバーの場合)、または VPS を使用する場合は、セキュリティに十分注意しながら、システムとクラウド プロバイダーのファイアウォールで DNS と管理ポートを開く方法を必ず把握してください。

ProxmoxにAdGuard Homeをステップバイステップでインストールする(複雑な手順は不要)

Proxmoxでは、AdGuard Homeを展開する非常に効率的な方法は、 Proxmox VE ヘルパースクリプト、さまざまなビルド済みアプリケーションを使用してコンテナーと仮想マシンの作成を自動化するコミュニティ スクリプト。

基本的な手順は、 Proxmoxデータセンター、ノードを選択してください そしてオプションを開く シェル(Shell)そこから、AdGuard Home スクリプトを実行します。例:

ウィザードを実行すると、次のようなオプションが表示されます。 instalación con configuración por defecto, modo verbose, configuración avanzada, usar archivo de configuración propio, opciones de diagnóstico

ウィザードが起動すると、いくつかのオプションが表示されます。 デフォルト設定でのインストール同じですが、「詳細」モードでは、各調整を適用する前に確認するモードです。 高度な構成 すべてのパラメータを手動で選択する場合、 カスタム構成ファイル診断設定と、もちろん終了オプションもあります。経験の浅い方は、デフォルト設定を選択するのが最も賢明です。

するとアシスタントがどこへ行くのか尋ねます LXCコンテナテンプレートを保存するコンテナがホストされるストレージが表示され、構成が完了すると、割り当てられたIPと初期構成ポート(通常は 3000).

その瞬間から、ネットワーク上のコンピュータでブラウザを開き、 コンテナのIPアドレスとポート3000を含むURL AdGuard Homeのウェブウィザードが起動します。「開始」をクリックし、以下の手順に従ってください。

- を選択してください 管理インターフェースとポート Web パネル用 (通常はポート 80 ですが、変更することもできます)。

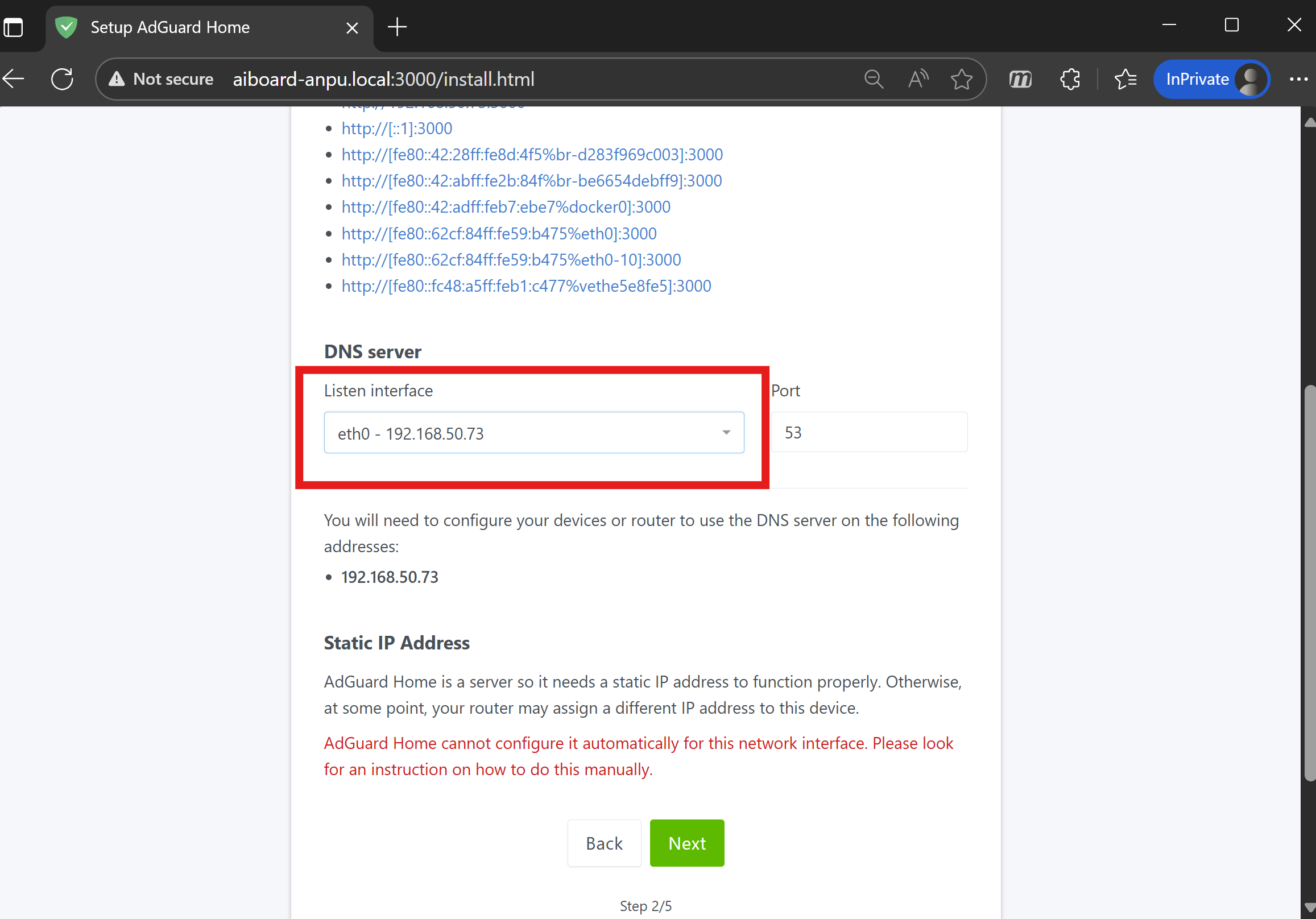

- カスタム DNSサーバーのIPアドレスとポート (デフォルトは53)。

- を作成 管理者のユーザー名とパスワード ある程度の確信を持って。

- デバイスをこの新しい DNS にポイントする方法の簡単な概要をご覧ください。

ウィザードが終了したら、 AdGuardホームダッシュボードにログイン DNS 設定、組み込み DHCP、ブロックリスト、カスタム フィルター、統計、ペアレンタル コントロール、特定のサービスのブロックなど、すべてのセクションを調べてみましょう。

AdGuard HomeをDNSとして使用するようにデバイスを設定する

インストールしたら、本当に重要な部分が残ります: ネットワーク上のデバイスでAdGuard HomeをDNSサーバーとして使用するこれは、1 つのデバイスのみに触れることで一時的に実行することも、誰もが気付かずに通過できるようにルーター レベルで永続的に実行することもできます。

GNU/Linuxマシンで簡単なテストをしたい場合は、 ファイル /etc/resolv.conf AdGuardサーバーを指すように変更します。スーパーユーザー権限で編集し、以下の行を追加します。

resolv.conf のエントリ例: nameserver IP_ADGUARD

このファイルは通常 ネットワークまたはシステムの再起動時に再生成するしたがって、ルーター上の何かに触れる前に、サーバーが適切に応答するかどうか、またはフィルター リストが期待どおりに動作するかどうかをテストするための一時的な変更としては便利です。

推奨される長期的な構成は、 ルーター上のDNSを直接 自宅から。こうすることで、DHCP経由で設定を取得するデバイス(通常は携帯電話、コンピューター、コンソールなど)は、AdGuard HomeのIPアドレスをDNSサーバーとして自動的に取得するため、個別に設定する必要がなくなります。

これを行うには、ルーターのWebインターフェースにアクセスします(一般的なIPは通常 192.168.1.1または192.168.0.1)管理者ユーザーでログインし、メニューのセクションを確認します。 ローカルエリアネットワーク (LAN) または DHCPたとえば、Xiaomi AX3200 ルーターでは、「設定 – ネットワーク設定 – ネットワーク設定」に移動し、「DNS を手動で構成する」オプションを選択します。

DNS1フィールドには、 AdGuard HomeサーバーのローカルIP (Raspberry Pi、LXCコンテナ、物理サーバーなど)。セカンダリDNS(DNS2)は多くの場合許可されます。何もフィルターを通過できないように空白のままにするか、プライマリDNSに障害が発生した場合にこのルートが使用されることを想定して、1.1.1.1のようなバックアップパブリックDNSを設定することができます。

変更を保存し、必要に応じてルーターを再起動すると、ネットワークは AdGuard HomeにDNSクエリを送信する新しい設定を反映させるには、一部のデバイスを WiFi から切断して再度接続する必要がある場合があります。

一部のデバイスが DNS (DoH、DoT など) をバイパスしようとするとどうなりますか?

ますます一般的になりつつある問題の一つは、 特定のデバイスまたはアプリケーションは、ルーターで設定された DNS を無視します。 これらのデバイスは、Google、Cloudflare、またはデバイスメーカーが提供する暗号化されたDNSサービス(DoHまたはDoT)に直接接続します。あるユーザーは、AmazonデバイスがルーターのDNSを「試して」ブロックに遭遇し、その後ルートを変更して制限を回避しようとしているようだとコメントしました。

この行動は、 多くのシステムでは、独自の DNS を設定できます。 システムレベル、あるいは特定のアプリ内でも、DoH(DNS over HTTPS)とDoT(DNS over TLS)は暗号化されたポート(通常、DoHの場合は443、DoTの場合は853)を通過するため、ネットワークファイアウォールを制御していない場合、傍受が困難になります。

これを避けるには、 ハゲジ 彼らは明確な戦略を提案しています。それは、ローカルDNSサーバーをネットワーク上の「ブート」サーバーにすることです。これには以下の2つのことが含まれます。 すべての標準DNS送信トラフィック(TCP/UDP 53)をリダイレクトまたはブロックします。 サーバーを経由せず、さらに TLS (TCP 853) 経由の DNS トラフィックをブロックする 外部からアクセスすることで、ユーザーの管理下にない暗号化されたサードパーティ サーバーをユーザーが使用できないようにします。

実際には、これは次のように構成することで実現されます。 使用しているルーターまたはファイアウォールのファイアウォールルール ネットワーク上:AdGuard Homeサーバーからのトラフィックを除き、ポート53へのすべての送信トラフィックがブロックされ、ポート853への接続も遮断されます。DNS-over-HTTPSの場合、多くのフィルターリストには既知のDoHドメインが含まれているため、AdGuard Home自体がそれらを他の不要なドメインと同様にブロックできます。

これらの対策により、デバイスに異なるDNSが設定されている場合でも、外部サーバーへの直接接続がブロックされ、 すべての DNS トラフィックは AdGuard Home を通過する必要があります。実際に何が起こっているかをフィルタリング、記録、制御できる場所です。

デバイスでのAdGuardの使用:アプリ、ホームモード、外出モード

AdGuard Home以外にも、 Windows、Android、iOS向けのAdGuardアプリこれらはデバイスレベルのブロッカーとして機能します。多くのユーザーは両方を組み合わせて使用しています。自宅ではデバイスがAdGuard HomeのDNSを使用し、オフライン時にはアプリがAdGuard Private DNS(AdGuardのマネージドサービス)またはシステムレベルのフィルターを使用します。

よくある質問は、携帯電話やノートパソコンは AdGuardプライベートDNSに自動的に切り替える ホームネットワークに接続していない場合は、デバイスはAdGuard HomeのローカルDNSを使用します。実際には、多くのプロファイルは次のように構成されています。ホームWi-Fiに接続する場合、デバイスはAdGuard HomeのローカルDNSを使用し、外部ネットワークに接続する場合は、アプリはアカウントに関連付けられたプライベートクラウドサービスを使用します(一部の有料プランでは、数年間有効です)。

さらに、次のようなソリューションもあります。 テールスケール これにより、デバイスが仮想的にプライベートネットワークに接続するため、外出中でもAdGuard HomeをDNSサーバーとして使い続けることができます。一部のユーザーは、自宅では家族全員の広告をブロックし、旅行中や信頼性の低い公共Wi-Fiを使用しているときは、Tailscale経由で自宅オフィスのAdGuard HomeサーバーにDNSをルーティングするという設定をしています。

これらすべてが組み合わさって Windows 上の AdGuard アプリケーションの詳細オプションこれらのオプションを使用すると、よりきめ細かなフィルタリングが可能になります。これらのオプションはより技術的なユーザー向けに設計されていますが、基本的な使用方法を超えた操作が必要になった場合に備えて、その背後にある仕組みを理解しておくと役立ちます。

WindowsでのAdGuardの高度な設定:知っておくべきこと

AdGuard for Windowsには、 Configuraciónavanzada 以前は低レベル設定と呼ばれていました。日常的な使用では何も変更する必要はありませんが、トラフィック、DNS、セキュリティの処理方法について多くの微調整を提供し、それらの情報の多くは、AdGuard Homeがネットワークレベルで何を行うかをより深く理解するのに役立ちます。

例えば、 エッジでの TCP 高速オープンをブロックこれにより、ブラウザはより標準的な動作を使用するようになり、プロキシやフィルタリングシステムの問題を回避するのに役立つ場合があります。また、 暗号化されたクライアント こんにちは (ECH)は、接続先のサーバー名が入る TLS 接続の最初の部分を暗号化するテクノロジであり、プレーンテキストで漏洩する情報の量をさらに削減します。

証明書に関しては、AdGuardは 証明書の透明性を検証する Chromeのポリシーに従って、証明書が透明性の要件を満たしていない場合、ブラウザ自体が証明書をブロックするようにフィルタリングしないことを選択できます。同様に、 SSL/TLS証明書失効検証を有効にする バックグラウンドの OCSP クエリを通じて証明書が失効したことが検出されると、AdGuard はそのドメインへのアクティブな接続と将来の接続を切断します。

その他の便利な機能としては、 アプリケーションの完全パスを指定して、フィルタリングから除外します。、制御されたポップアップ通知をアクティブ化し、フィルタサブスクリプションURL(例: abp:subscribe)、ブラウザとシステムがサポートしている場合は HTTP/3 トラフィックをフィルタリングするか、ドライバ リダイレクト モードを使用したフィルタリングか、システムが AdGuard をインターネットに接続されている唯一のアプリケーションと認識するモードのどちらかを選択します。

また、 ローカルホスト接続をフィルタリングする (多くの接続がAdGuard VPNを経由するため、AdGuard VPNを使用する場合は必須です)、特定のIP範囲をフィルタリングから除外する、デバッグ用にHARファイルの書き込みを有効にする(注意:これによりブラウジングの速度が低下する可能性があります)、またはAdGuardがHTTPリクエストを形成する方法を変更して、余分なスペースを追加したり、TLSおよびHTTPパケットを断片化したりして、非常に制限の厳しいネットワーク上のディープパケットインスペクション(DPI)を回避したりすることもできます。

ネットワークパフォーマンスセクションには、 TCPキープアライブを有効にして調整するこれにより、非アクティブな接続を維持するための間隔とタイムアウトを定義し、一部のプロバイダーからのアグレッシブNATを回避できます。また、セキュリティ上の理由からJavaプラグインを完全にブロックし、JavaScriptには影響を与えないようにすることも可能です。

AdGuard for Windowsの高度なDNSセクションでは、 DNSサーバーの待機時間サーバーがサポートしている場合は DNS-over-HTTPS アップストリームで HTTP/3 を有効にし、メインのアップストリームに障害が発生したときに代替のアップストリームを使用し、複数のアップストリーム DNS サーバーに並行してクエリを実行して最初に応答したサーバーに応答し (速度の体感が向上します)、すべてのアップストリームと代替サーバーに障害が発生したときに常に SERVFAIL エラーで応答するかどうかを決定します。

また、 安全なDNSリクエストのフィルタリングを有効にするつまり、DoH/DoTリクエストをローカルDNSプロキシにリダイレクトし、他のリクエストと同じチェックを受けるようにします。さらに、 ロックモード ホストタイプまたはアドブロックスタイルのルール(「拒否」、「NxDomain」、またはカスタム IP で応答)の場合、ブロックされた応答のカスタム IPv4 および IPv6 アドレスを構成します。

冗長性に関しては、設定により以下を指定できます。 フォールバックサーバー システムのデフォルトまたはカスタム設定、および ブートストラップDNS これらは、IPアドレスではなく名前で定義された暗号化されたアップストリームを使用する際の初期変換として機能します。除外セクションも含まれています。除外セクションには、ブロックルールを適用せずにシステムのDNSを使用して解決する必要があるドメインや、例えばAdGuard Homeや他のフィルタリングシステムによって既に保護されているためDNSフィルタリングを通過すべきではないWi-Fi SSIDなどが含まれます。

この一連の高度なオプションはAdGuard Homeの動作に必須ではありませんが、理解しておくと役立ちます。 DNS、証明書、暗号化されたトラフィックを処理する際のAdGuardの一般的な考え方また、将来ネットワークを非常に細かく制御する必要が生じた場合に、どこまで制御できるかについてのヒントも得られます。

上記のすべてから、最初は技術的な話に聞こえるかもしれませんが、 詳しい知識がなくても、AdGuard Home のセットアップと構成は完全に可能です。 基本的な考え方に従うと、小規模なサーバーを稼働させ、AdGuard Homeをインストールし(Proxmoxのスクリプト、Raspberry Pi、またはDockerを使用)、ルーターのDNSをそのサーバーに向け、さらに一歩進んで、ファイアウォールとHageziなどのリストを使用して、最も反抗的なデバイスがルールをバイパスするのを防ぐことができます。そこから、ブロックされているものを確認したり、フィルターを調整したり、セキュリティ機能を有効にしたり、AdGuardアプリやTailscaleなどのソリューションのおかげで、家を離れているときでもその保護を拡張したりできる、非常に視覚的なパネルが得られます。

- AdGuardホーム フィルタリングDNSサーバーとして機能する 各デバイスに何もインストールすることなく、ネットワーク上のすべてのデバイスを保護します。

- それができる Raspberry Pi、Proxmox、PC、VPSに簡単にインストールできます 使用するには、ルーターをその IP アドレスに向けるだけです。

- の使用 ブロックリスト、ファイアウォール、DoH/DoT制御 特定のデバイスが AdGuard の DNS をバイパスするのを防ぎます。

- ラス AdGuardの詳細オプション 証明書、DNS、HTTP/3、除外を微調整して、ネットワークの安全性を高めることができます。

幼い頃からテクノロジーに熱中。私はこの分野の最新情報を知ること、そして何よりもそれを伝えることが大好きです。だからこそ、私は長年テクノロジーとビデオゲームのウェブサイトでのコミュニケーションに専念してきました。 Android、Windows、MacOS、iOS、Nintendo、またはその他の思いついた関連トピックについて書いているのを見つけることができます。