- AdGuard Home ფილტრავს რეკლამას და თვალყურის დევნებას DNS დონეზე თქვენი მთელი ქსელისთვის.

- შეგიძლიათ დააინსტალიროთ ის Raspberry Pi-ზე, Proxmox-ზე, ძველ კომპიუტერებზე ან VPS-ზე Docker-ის გამოყენებით.

- როუტერის IP მისამართის DNS-ად გამოყენების კონფიგურაციით, ყველა მოწყობილობა გადის AdGuard-ის მეშვეობით.

- Hagezi-ს და firewall-ის წესების მსგავსი სიები ხელს უწყობს DoH/DoT-ის დაბლოკვას და DNS-ის გადახტომის თავიდან აცილებას.

¿როგორ დავაყენოთ AdGuard Home ტექნიკური ცოდნის გარეშე? თუ დაიღალე ყველა ვებსაიტი, რომელსაც სტუმრობთ, რეკლამის ფესტივალად იქცევატრეკერებისა და ამომხტარი ფანჯრების გამოყენებისას, და თუ სახლში Wi-Fi-სთან დაკავშირებული მობილური ტელეფონები, პლანშეტები, Smart TV-ები და სხვადასხვა მოწყობილობები გაქვთ, ალბათ გიფიქრიათ მთელ ქსელში რეკლამების დაბლოკვაზე. კარგი ამბავი ის არის, რომ ამის გაკეთება შესაძლებელია და ამისთვის ქსელის ინჟინერი ყოფნა არ გჭირდებათ.

ამ სტატიაში თქვენ ნახავთ, თუ როგორ დააყენეთ AdGuard Home ტექნიკური ცოდნის გარეშერეალური მაგალითების გამოყენებით, ჩვენ განვიხილავთ ყველაფერს, Raspberry Pi-ზე ან Proxmox-ზე დაინსტალირებიდან დაწყებული, Docker-ის გამოყენებით VPS-ზე დაყენებით, რათა რეკლამები დაბლოკოთ სახლიდან შორს ყოფნის დროსაც კი. ასევე, ვნახავთ, თუ როგორ ავიცილოთ თავიდან ზოგიერთი მოწყობილობის მიერ DNS-ის გვერდის ავლა, რა არის DoH/DoT და როგორ უკავშირდება ის Hagezi-ს სიებს, და განვიხილავთ Windows-ის AdGuard-ის გაფართოებულ ფუნქციებს, რათა უკეთ გაიგოთ მთელი ეკოსისტემა.

რა არის AdGuard Home და რატომ არის ის უბრალოდ რეკლამის ბლოკერზე მეტი?

AdGuard Home არის ფილტრაციის DNS სერვერი, რომელსაც თქვენ საკუთარ ქსელში აყენებთტიპური გაფართოებების მსგავსად, რეკლამების მხოლოდ ბრაუზერში დაბლოკვის ნაცვლად, ის აფიქსირებს მოწყობილობებიდან მიღებულ ყველა DNS მოთხოვნას ინტერნეტამდე, ამიტომ თქვენს WiFi-თან დაკავშირებული ნებისმიერი მოწყობილობა (მობილური, ლეპტოპი, Smart TV, კონსოლი, ჭკვიანი დინამიკები და ა.შ.) სარგებლობს ფილტრაციით, თითოეულ მათგანზე არაფრის ინსტალაციის გარეშე.

პრაქტიკაში, AdGuard Home ერთგვარი „სატელეფონო ცენტრი“ დომენური სახელებისთვისროდესაც მოწყობილობა ითხოვს ვებსაიტის ან სარეკლამო სერვერის IP მისამართს, AdGuard-ის DNS სერვერი წყვეტს, დაუშვას თუ დაბლოკოს მოთხოვნა uBlock Origin-ის ან Pi-hole-ის მსგავსი ფილტრების სიების გამოყენებით. ეს საშუალებას გაძლევთ დაბლოკოთ რეკლამები, ტრეკერები, მავნე დომენები, ზრდასრულთათვის განკუთვნილი კონტენტი ან თუნდაც მთელი სოციალური ქსელები, თუ გსურთ.

კიდევ ერთი ძლიერი მხარე მისი ძალიან დახვეწილი და ადვილად გასაგები ვებ ინტერფეისიის მოიცავს სტატისტიკას ყველაფრის შესახებ, რაც გადაჭრილია (და დაბლოკილია), დეტალებს თითოეული კლიენტისთვის, დაბლოკილი სიებს, მორგებულ ფილტრებს, მშობლის კონტროლს და ინტეგრირებულ DHCP სერვერსაც კი. საუკეთესო ის არის, რომ მიუხედავად მრავალი გაფართოებული ვარიანტისა, ძირითადი გამოყენებისთვის შეგიძლიათ თითქმის ყველაფერი დატოვოთ ნაგულისხმევ პარამეტრებზე და ის იდეალურად მუშაობს.

Pi-hole-ის მსგავს გადაწყვეტილებებთან შედარებით, AdGuard Home ზოგადად პოპულარულია, რადგან მას ბევრი „ქარხნული“ ფუნქცია აქვსდაშიფრული DNS-ის (DNS-over-HTTPS და DNS-over-TLS) მხარდაჭერა, ინტეგრირებული DHCP სერვერი, მავნე პროგრამებისა და ფიშინგის ბლოკირება, უსაფრთხო ძიება, მშობლების კონტროლი და ა.შ., დამატებითი პროგრამული უზრუნველყოფის ინსტალაციის ან უცნაური კონფიგურაციის ფაილების გამოყენების გარეშე.

როგორ და სად დააინსტალიროთ AdGuard Home გადაჭარბებული ინტენსივობის გარეშე

AdGuard Home-ის დასაყენებლად გჭირდებათ მოწყობილობა, რომელიც მოქმედებს როგორც სერვერი 24/7 რეჟიმშიარაფერი ძლიერი არ არის საჭირო; რაღაც ძალიან მოკრძალებულიც კი საკმარისზე მეტია. არსებობს რამდენიმე გავრცელებული ვარიანტი, რომლებიც მეორდება რეალურ სამყაროს მრავალ კონფიგურაციაში.

ერთ-ერთი ყველაზე პოპულარულია გამოყენება Raspberry Pi Raspberry Pi OS Lite-ითერთ-ერთმა მომხმარებელმა განაცხადა, რომ იყიდა Raspberry Pi 5, დააინსტალირა ოპერაციული სისტემა, დააყენეს AdGuard Home ძირითადი კონფიგურაციით და შეცვალა როუტერის DNS, რათა მიუთითოს Raspberry Pi-ს IP მისამართზე. შედეგად, მათ დაიწყეს ტრაფიკის ნახვა თითქმის ყველა მოწყობილობიდან დაფაზე, თუმცა Amazon-ის ზოგიერთი მოწყობილობა ცდილობდა როუტერის DNS-ის გვერდის ავლას, თემას, რომელსაც მოგვიანებით განვიხილავთ.

თუ სახლში Proxmox სერვერი გაქვთ, კიდევ ერთი ძალიან მოსახერხებელი ალტერნატივაა დააინსტალირეთ AdGuard Home LXC კონტეინერში საზოგადოების Proxmox VE დამხმარე სკრიპტების გამოყენებით. მონაცემთა ცენტრიდან შედიხართ კვანძში, ხსნით Shell-ს და ამუშავებთ სკრიპტს, რომელიც თითქმის ავტომატურად განათავსებს AdGuard Home-ს, მარტივი ინსტალაციის ოსტატით, რომელიც გკითხავთ, გსურთ თუ არა ნაგულისხმევი მნიშვნელობები, დეტალური ინსტალაცია დადასტურებით, გაფართოებული პარამეტრებით, თქვენი საკუთარი კონფიგურაციის ფაილის გამოყენებით, დიაგნოსტიკური პარამეტრებით და ინსტალატორის გამომავალით.

ინსტალატორის გასაშვებად ბრძანება: bash -c "$(curl -fsSL https://raw.githubusercontent.com/community-scripts/ProxmoxVE/main/ct/adguard.sh)"

მისი დამონტაჟება ასევე შესაძლებელია ძველი კომპიუტერი ან VPS Docker-ის გამოყენებითბევრი მომხმარებელი ამას ასე აკეთებს: ისინი SSH-ის საშუალებით უკავშირდებიან თავიანთ VPS ან Linux მოწყობილობას, აყენებენ Docker-სა და Docker Compose-ს და ქმნიან docker-compose.yml მარტივი დაყენება, სადაც კონტეინერი ავლენს DNS-ისთვის 53-ე პორტს, საწყისი ოსტატისთვის 3000-ე პორტს და ვებ ინტერფეისისთვის რამდენიმე დამატებით პორტს (მაგალითად, შიდა 80-ე პორტის გარე 8181-ე პორტთან დაკავშირებას) და სერვისი იწყება docker-compose up -dAdGuard Home-ის ქცევა და ინტერფეისი იდენტურია „ჩვეულებრივი“ ინსტალაციისა.

ყველა სცენარში მთავარია, რომ AdGuard Home-ის გაშვებული მოწყობილობას ჰქონდეს ფიქსირებული და სტაბილური IP მისამართი თქვენს ლოკალურ ქსელში (Raspberry Pi-ს ან სახლის სერვერის შემთხვევაში) ან, თუ იყენებთ VPS-ს, დარწმუნდით, რომ იცით, როგორ გახსნათ DNS და მართვის პორტები სისტემასა და ღრუბლოვან პროვაიდერთან დაკავშირებულ firewall-ში, უსაფრთხოების ზომების დიდი სიფრთხილით.

დააინსტალირეთ AdGuard Home Proxmox-ზე ეტაპობრივად (გართულებების გარეშე)

Proxmox-ში AdGuard Home-ის განლაგების ძალიან ეფექტური გზაა ღილაკის გამოტანა Proxmox VE დამხმარე სკრიპტები, რამდენიმე სათემო სკრიპტი, რომლებიც ავტომატიზირებენ კონტეინერებისა და ვირტუალური მანქანების შექმნას სხვადასხვა წინასწარ აშენებული აპლიკაციების გამოყენებით.

ძირითადი პროცესი მოიცავს წასვლას Proxmox Datacenter, აირჩიეთ თქვენი კვანძი და გახსენით ვარიანტი შელიიქიდან თქვენ გაუშვებთ AdGuard Home სკრიპტს, მაგალითად:

ოსტატის გაშვებისას, თქვენ ნახავთ ისეთ ვარიანტებს, როგორიცაა: instalación con configuración por defecto, modo verbose, configuración avanzada, usar archivo de configuración propio, opciones de diagnóstico

როდესაც ოსტატი გაიხსნება, თქვენ ნახავთ რამდენიმე ვარიანტს: ინსტალაცია ნაგულისხმევი კონფიგურაციითიგივე, მაგრამ „ვრცელი“ რეჟიმში, ისე, რომ თითოეული კორექტირების გამოყენებამდე გკითხოთ, რეჟიმი მოწინავე კონფიგურაცია სადაც ყველა პარამეტრს ხელით ირჩევთ, გამოყენების შესაძლებლობა მორგებული კონფიგურაციის ფაილიდიაგნოსტიკური პარამეტრები და, რა თქმა უნდა, გასვლის ვარიანტი. დიდი გამოცდილების არმქონე ადამიანისთვის ყველაზე გონივრული იქნება ნაგულისხმევი პარამეტრების არჩევა.

შემდეგ ასისტენტი გკითხავთ, სად მიდიხართ შეინახეთ LXC კონტეინერის შაბლონი, რომელშიც კონტეინერი განთავსდება და, როგორც კი კონფიგურაცია დასრულდება, ის გაცნობებთ, რომ ახლა შეგიძლიათ AdGuard Home-ზე წვდომა მინიჭებული IP მისამართისა და საწყისი კონფიგურაციის პორტის მეშვეობით (როგორც წესი, 3000).

ამ მომენტიდან, თქვენ ხსნით ბრაუზერს თქვენს ქსელში არსებულ კომპიუტერზე, შეიყვანთ URL კონტეინერის IP მისამართით და პორტი 3000-ით შემდეგ გაიხსნება AdGuard Home-ის ვებ-ავტორი. უბრალოდ დააწკაპუნეთ „დაწყებაზე“ და მიჰყევით ნაბიჯებს:

- Აირჩიე მართვის ინტერფეისი და პორტი ვებ პანელისთვის (ტიპიური პორტი 80, თუმცა მისი შეცვლა შეგიძლიათ).

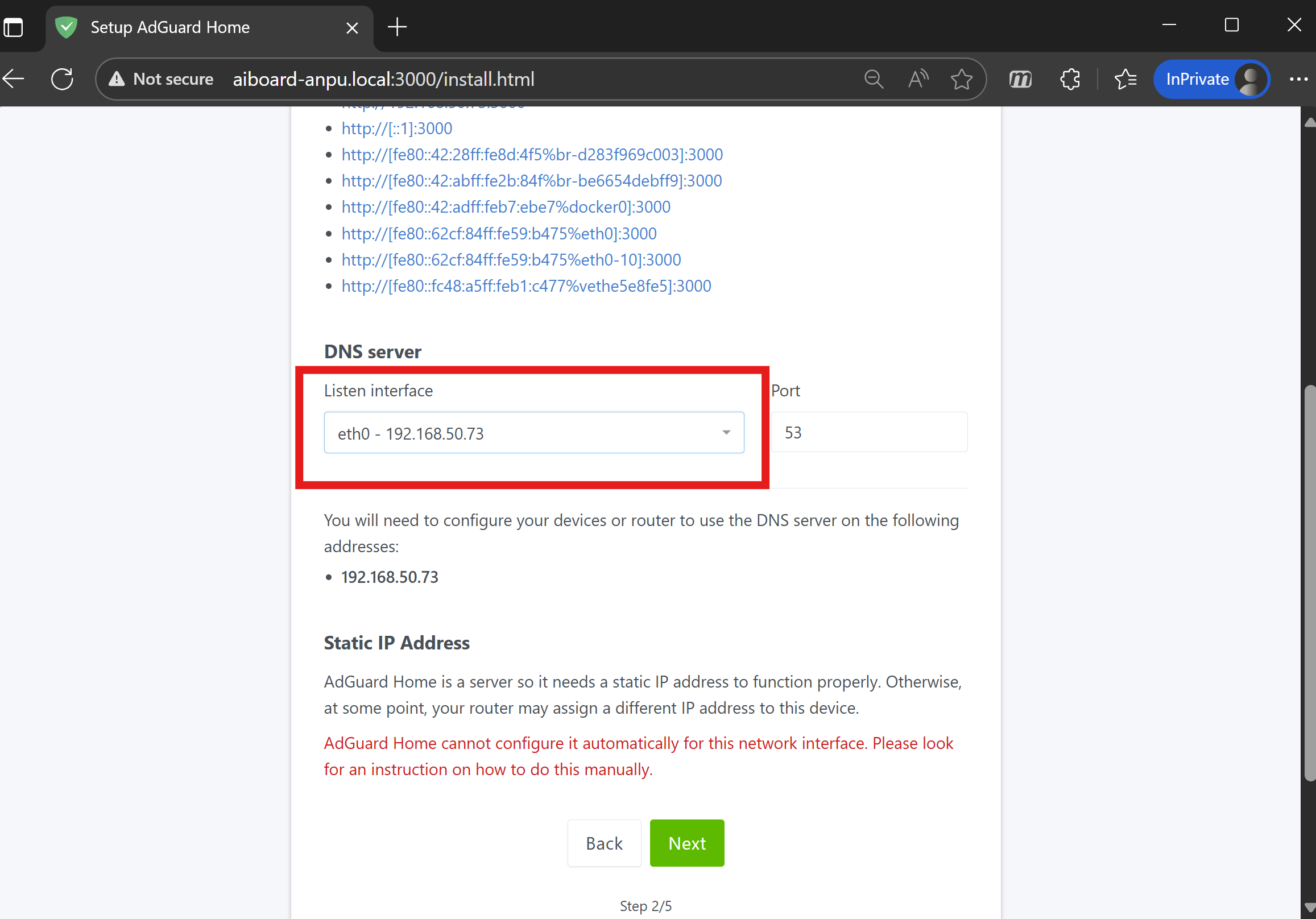

- მორგებული DNS სერვერის IP მისამართი და პორტი (ნაგულისხმევი 53).

- შექმენით ადმინისტრატორის მომხმარებლის სახელი და პაროლი გარკვეული დარწმუნებით.

- იხილეთ მოკლე შინაარსი, თუ როგორ მიუთითოთ თქვენი მოწყობილობები ამ ახალ DNS-ზე.

ოსტატის დასრულების შემდეგ, შეგიძლიათ შედით AdGuard Home-ის დაფაზე და შეისწავლეთ მისი ყველა განყოფილება: DNS პარამეტრები, ჩაშენებული DHCP, ბლოკირების სიები, მორგებული ფილტრები, სტატისტიკა, მშობლის კონტროლი, კონკრეტული სერვისების დაბლოკვა და მრავალი სხვა.

მოწყობილობების კონფიგურაცია AdGuard Home-ის DNS-ად გამოსაყენებლად

ინსტალაციის შემდეგ, ყველაზე მნიშვნელოვანი ნაწილი რჩება: თქვენს ქსელში არსებული მოწყობილობებისთვის AdGuard Home-ის DNS სერვერად გამოყენებაეს შეიძლება გაკეთდეს დროებით, მხოლოდ ერთ მოწყობილობაზე შეხებით, ან მუდმივად როუტერის დონეზე, ისე, რომ ყველამ შეუმჩნევლად გაიაროს ეს ფუნქცია.

თუ გსურთ სწრაფი ტესტების ჩატარება GNU/Linux მანქანაზე, შეგიძლიათ შეცვალოთ ფაილი /etc/resolv.conf ისე, რომ ის AdGuard სერვერზე მიუთითებდეს. სუპერმომხმარებლის პრივილეგიებით, შეცვალეთ იგი და დაამატეთ შემდეგი სტრიქონი:

ჩანაწერის მაგალითი resolv.conf-ში: nameserver IP_ADGUARD

გაითვალისწინეთ, რომ ეს ფაილი, როგორც წესი, ქსელის ან სისტემის გადატვირთვისას რეგენერაციაასე რომ, ეს სასარგებლო დროებითი ცვლილებაა, რათა შეამოწმოთ, კარგად რეაგირებს თუ არა სერვერი ან ფილტრების სიები აკეთებს თუ არა იმას, რასაც ელოდებით, სანამ როუტერზე რამეს შეეხებით.

რეკომენდებული გრძელვადიანი კონფიგურაცია არის შეცვლა DNS პირდაპირ როუტერზე თქვენი სახლიდან. ამ გზით, ნებისმიერი მოწყობილობა, რომელიც კონფიგურაციას DHCP-ის მეშვეობით მიიღებს (ჩვეულებრივი შემთხვევა: მობილური ტელეფონები, კომპიუტერები, კონსოლები და ა.შ.), ავტომატურად მიიღებს AdGuard Home IP მისამართს DNS სერვერად, თქვენგან მათი ერთმანეთის მიყოლებით კონფიგურაციის გარეშე.

ამისათვის თქვენ უნდა შეხვიდეთ როუტერის ვებ ინტერფეისზე (ტიპიური IP მისამართები, როგორც წესი, არის ან 192.168.1.1 192.168.0.1), თქვენ შედიხართ თქვენი ადმინისტრატორის მომხმარებლის სახელით და მენიუში ეძებთ განყოფილებას ლოკალური ქსელი (LAN) ან DHCPმაგალითად, Xiaomi AX3200 როუტერზე გადადით „პარამეტრები – ქსელის პარამეტრები – ქსელის პარამეტრები“ და აირჩიეთ „DNS-ის ხელით კონფიგურაცია“.

DNS1 ველში ჩვენ შევყავთ AdGuard-ის სახლის სერვერის ლოკალური IP მისამართი (Raspberry Pi, LXC კონტეინერი, ფიზიკური სერვერი და ა.შ.). მეორადი DNS (DNS2) ხშირად დაშვებულია: შეგიძლიათ დატოვოთ ის ცარიელი, რათა ფილტრიდან არაფერი გამოვიდეს, ან დააყენოთ სარეზერვო საჯარო DNS, როგორიცაა 1.1.1.1, იმის ცოდნით, რომ ამ მარშრუტის გამოყენება შესაძლებელია, თუ პირველადი მარშრუტი ვერ მოხერხდება.

ცვლილებების შენახვისა და, საჭიროების შემთხვევაში, როუტერის გადატვირთვის შემდეგ, ქსელი დაიწყებს DNS მოთხოვნების გაგზავნა AdGuard Home-შიშესაძლოა დაგჭირდეთ ზოგიერთი მოწყობილობის Wi-Fi-სთან გათიშვა და ხელახლა მიერთება, რათა მათ ახალი პარამეტრები აითვისონ.

რა ხდება, როდესაც ზოგიერთი მოწყობილობა ცდილობს DNS-ის (DoH, DoT და სხვა) გვერდის ავლას?

ერთ-ერთი პრობლემა, რომელიც სულ უფრო და უფრო გავრცელებული ხდება, არის ის, რომ გარკვეული მოწყობილობები ან აპლიკაციები უგულებელყოფენ როუტერზე კონფიგურირებულ DNS-ს. ისინი პირდაპირ უკავშირდებიან დაშიფრულ DNS სერვისებს (DoH ან DoT), როგორიცაა Google-ის, Cloudflare-ის ან მოწყობილობის მწარმოებლის სერვისები. ერთ-ერთმა მომხმარებელმა აღნიშნა, რომ მათი Amazon მოწყობილობები, როგორც ჩანს, „ცდილობდნენ“ როუტერის DNS-ის გამოყენებას, აწყდებოდნენ გარკვეულ ბლოკებს და შემდეგ იცვლიდნენ მარშრუტებს შეზღუდვების გვერდის ავლით.

ეს ქცევა შესაძლებელია, რადგან ბევრი სისტემა საშუალებას გაძლევთ დააკონფიგურიროთ თქვენი საკუთარი DNS. სისტემის დონეზე ან თუნდაც კონკრეტული აპლიკაციის ფარგლებში. გარდა ამისა, DNS-over-HTTPS (DoH) და DNS-over-TLS (DoT) გადაადგილდება დაშიფრული პორტების მეშვეობით (როგორც წესი, 443 DoH-სთვის და 853 DoT-სთვის), რაც მათ ჩაჭრას ართულებს, თუ ქსელის firewall-ს არ აკონტროლებთ.

ამის თავიდან ასაცილებლად, ისეთი სიები, როგორიცაა: ჰაგეზი ისინი გვთავაზობენ მკაფიო სტრატეგიას: დარწმუნდით, რომ თქვენი ლოკალური DNS სერვერი არის თქვენს ქსელში „ჩატვირთვის“ სერვერი. ეს ორ რამეს მოიცავს: გადამისამართება ან დაბლოკვა ყველა გამავალი სტანდარტული DNS ტრაფიკით (TCP/UDP 53) რომ ის თქვენს სერვერზე არ გაივლის და, გარდა ამისა, გამავალი DNS შეტყობინებების დაბლოკვა TLS (TCP 853) ტრაფიკის მეშვეობით გარედან, რათა მათ არ შეეძლოთ დაშიფრული მესამე მხარის სერვერების გამოყენება თქვენი კონტროლის გარეშე.

პრაქტიკაში, ეს მიიღწევა კონფიგურაციით წესები როუტერის ან თქვენს მიერ გამოყენებული firewall-ის firewall-ში თქვენს ქსელში: 53-ე პორტზე გამავალი ყველა ტრაფიკი დაბლოკილია, გარდა თქვენი AdGuard Home სერვერიდან გამავალი ტრაფიკისა, ასევე წყდება 853-ე პორტთან კავშირები. DNS-ზე HTTPS-ის საშუალებით გადაცემის შემთხვევაში, ბევრი ფილტრის სია მოიცავს ცნობილ DoH დომენებს, რათა თავად AdGuard Home-ს შეეძლოს მათი დაბლოკვა, თითქოს ისინი სხვა ნებისმიერი არასასურველი დომენი იყოს.

ამ ზომების გამოყენებით, მაშინაც კი, თუ მოწყობილობას განსხვავებული DNS აქვს კონფიგურირებული, გარე სერვერებთან პირდაპირი კავშირი დაიბლოკება, რაც აიძულებს მას ყველა DNS ტრაფიკი უნდა გაიაროს AdGuard Home-ის გავლით.სადაც შეგიძლიათ გაფილტროთ, ჩაწეროთ და აკონტროლოთ რეალურად მიმდინარე მოვლენები.

AdGuard-ის გამოყენება მოწყობილობებზე: აპლიკაციები, სახლის რეჟიმი და არყოფნის რეჟიმი

AdGuard Home-ის გარდა, არსებობს AdGuard აპლიკაციები Windows-ისთვის, Android-ისთვის და iOS-ისთვისრომლებიც მოწყობილობის დონის ბლოკერების ფუნქციას ასრულებენ. ბევრი მომხმარებელი ორივეს აერთიანებს: სახლში, მოწყობილობები იყენებენ AdGuard Home-ის DNS-ს; როდესაც ისინი ოფლაინში გადადიან, აპლიკაციები იყენებენ AdGuard Private DNS-ს (AdGuard-ის მართულ სერვისს) ან სისტემის დონის ფილტრებს.

ხშირად დასმული კითხვაა, შეუძლიათ თუ არა მობილურ ტელეფონებსა და ლეპტოპებს... ავტომატურად გადართეთ AdGuard Private DNS-ზე როდესაც ისინი სახლის ქსელში არ იმყოფებიან. პრაქტიკაში, ბევრი პროფილი ასეა კონფიგურირებული: სახლის WiFi-თან დაკავშირებისას, მოწყობილობები იყენებენ AdGuard Home-ის ლოკალურ DNS-ს; გარე ქსელებში გამოყენებისას, აპლიკაციები იყენებენ თქვენს ანგარიშთან დაკავშირებულ კერძო ღრუბლოვან სერვისს (ზოგიერთ ფასიან გეგმაში, მოქმედებს რამდენიმე წლის განმავლობაში).

გარდა ამისა, ისეთი გადაწყვეტილებები, როგორიცაა კუდის მასშტაბი ეს საშუალებას გაძლევთ გააგრძელოთ AdGuard Home-ის DNS სერვერად გამოყენება სახლიდან შორს ყოფნის დროსაც კი, რადგან თქვენი მოწყობილობა ვირტუალურად უკავშირდება თქვენს კერძო ქსელს. ზოგიერთ მომხმარებელს ეს ასე აქვს დაყენებული: ისინი ბლოკავენ რეკლამებს სახლში მთელი ოჯახისთვის და როდესაც მოგზაურობენ ან არასანდო საჯარო Wi-Fi-ზე არიან, ისინი DNS-ს Tailscale-ის მეშვეობით აგზავნიან AdGuard Home სერვერზე, რომელიც მათ სახლის ოფისშია.

ეს ყველაფერი შერწყმულია იმასთან, AdGuard აპლიკაციების გაფართოებული პარამეტრები Windows-ზეეს პარამეტრები გაცილებით დახვეწილი ფილტრაციის საშუალებას იძლევა. მიუხედავად იმისა, რომ ეს პარამეტრები უფრო ტექნიკური მომხმარებლებისთვისაა შექმნილი, სასარგებლოა იმის გაგება, თუ რა იმალება მათ „ქვეშ“, იმ შემთხვევაში, თუ ოდესმე დაგჭირდებათ ძირითადი გამოყენების ფარგლებს გასცდეთ.

AdGuard-ის გაფართოებული პარამეტრები Windows-ზე: რა უნდა იცოდეთ

AdGuard for Windows-ში არის განყოფილება მოწინავე პარამეტრები ადრე ცნობილი როგორც დაბალი დონის კონფიგურაცია. ყოველდღიური გამოყენებისთვის არაფრის შეხება არ გჭირდებათ, მაგრამ ის გთავაზობთ უამრავ დახვეწილ პარამეტრს ტრაფიკის, DNS-ის და უსაფრთხოების მართვის შესახებ და ამ ინფორმაციის უმეტესობა დაგეხმარებათ უკეთ გაიგოთ, თუ რას აკეთებს AdGuard Home ქსელის დონეზე.

მაგალითად, არსებობს ვარიანტი, TCP-ის სწრაფი გახსნის დაბლოკვა Edge-ზეეს აიძულებს ბრაუზერს გამოიყენოს უფრო სტანდარტული ქცევა, რაც ზოგჯერ ხელს უწყობს პროქსი სერვერებთან ან ფილტრაციის სისტემებთან დაკავშირებული პრობლემების თავიდან აცილებას. ასევე შეგიძლიათ ჩართოთ გამოყენება დაშიფრული კლიენტი გამარჯობა (ECH), ტექნოლოგია, რომელიც შიფრავს TLS კავშირის საწყის ნაწილს, სადაც იმ სერვერის სახელია მითითებული, რომელთანაც თქვენ უკავშირდებით, რითაც კიდევ უფრო მცირდება ინფორმაციის გაჟონვის რაოდენობა უბრალო ტექსტის სახით.

სერტიფიკატებთან დაკავშირებით, AdGuard-ს შეუძლია სერტიფიკატების გამჭვირვალობის შემოწმება Chrome-ის პოლიტიკის თანახმად, თუ სერტიფიკატი არ აკმაყოფილებს გამჭვირვალობის ამ მოთხოვნებს, შეგიძლიათ აირჩიოთ მისი არ გაფილტვრა ისე, რომ ბრაუზერმა თავად დაბლოკოს იგი. ანალოგიურად, შესაძლებელია SSL/TLS სერტიფიკატის გაუქმების დადასტურების ჩართვა ფონური OCSP მოთხოვნების მეშვეობით, ისე, რომ თუ სერტიფიკატი გაუქმებულია, AdGuard გათიშავს აქტიურ და მომავალ კავშირებს ამ დომენთან.

სხვა მოსახერხებელ მახასიათებლებს შორისაა შესაძლებლობა, აპლიკაციების ფილტრაციისგან გამორიცხვისთვის მიუთითეთ მათი სრული გზა., გაააქტიურეთ კონტროლირებადი ამომხტარი შეტყობინებები, ავტომატურად ჩაჭრათ გამოწერის URL-ების ფილტრი (მაგ., ბმულები, რომლებიც იწყება abp:subscribe), HTTP/3 ტრაფიკის გაფილტვრა, როდესაც ბრაუზერი და სისტემა მხარს უჭერს მას, ან აირჩიეთ დრაივერის გადამისამართების რეჟიმის გამოყენებით ფილტრაცია ან ისეთი რეჟიმი, რომელშიც სისტემა AdGuard-ს ინტერნეტთან დაკავშირებულ ერთადერთ აპლიკაციად მიიჩნევს.

ასევე შეგიძლიათ გადაწყვიტოთ, თუ ლოკალური ჰოსტის კავშირების გაფილტვრა (რაც აუცილებელია, თუ იყენებთ AdGuard VPN-ს, რადგან ბევრი კავშირი მის მეშვეობით ხორციელდება), გამორიცხეთ კონკრეტული IP დიაპაზონები ფილტრაციისგან, ჩართეთ HAR ფაილების ჩაწერა გამართვისთვის (ფრთხილად, ამან შეიძლება შეანელოს ბრაუზერის დათვალიერება) ან თუნდაც შეცვალოთ AdGuard-ის მიერ HTTP მოთხოვნების ფორმირების წესი დამატებითი სივრცეების დამატებით ან TLS და HTTP პაკეტების ფრაგმენტაციით, რათა თავიდან აიცილოთ ღრმა პაკეტების შემოწმება (DPI) ძალიან შემზღუდავ ქსელებში.

ქსელის მუშაობის განყოფილებაში არის ვარიანტები TCP keepalive-ის ჩართვა და რეგულირებაეს საშუალებას გაძლევთ განსაზღვროთ ინტერვალები და ტაიმ-აუტები არააქტიური კავშირების შესანარჩუნებლად და ამით ზოგიერთი პროვაიდერის აგრესიული NAT-ის გვერდის ავლით. ასევე შეგიძლიათ სრულად დაბლოკოთ Java-ს დანამატები უსაფრთხოების მიზნით, JavaScript-ის ხელუხლებლად დატოვებით.

AdGuard for Windows-ის გაფართოებული DNS განყოფილება საშუალებას გაძლევთ დააყენოთ DNS სერვერის ლოდინის დროჩართეთ HTTP/3 DNS-over-HTTPS აღმავალ ნაკადებში, თუ სერვერი მხარს უჭერს მას, გამოიყენეთ ალტერნატიული აღმავალი ნაკადები, როდესაც ძირითადი ნაკადები ვერ ხერხდება, პარალელურად გაგზავნეთ მოთხოვნა რამდენიმე აღმავალი DNS სერვერზე, რათა უპასუხოთ პირველ პასუხს (სიჩქარის შეგრძნების გასაზრდელად) და გადაწყვიტეთ, ყოველთვის უპასუხოთ თუ არა SERVFAIL შეცდომით, როდესაც ყველა აღმავალი და ალტერნატიული ნაკადები ვერ ხერხდება.

ასევე შესაძლებელია უსაფრთხო DNS მოთხოვნების ფილტრაციის ჩართვაანუ, DoH/DoT მოთხოვნების გადამისამართება ადგილობრივ DNS პროქსიზე, რათა მათ იგივე შემოწმებები გაიარონ, რაც დანარჩენებს. გარდა ამისა, შეგიძლიათ განსაზღვროთ დაბლოკვის რეჟიმი ჰოსტის ტიპის ან რეკლამის ბლოკირების სტილის წესებისთვის (უპასუხეთ „უარყოფილია“, „NxDomain“ ან მორგებული IP მისამართით) და დაბლოკილი პასუხებისთვის მორგებული IPv4 და IPv6 მისამართების კონფიგურაცია.

რაც შეეხება რედუნდანტობას, კონფიგურაცია საშუალებას გაძლევთ მიუთითოთ სარეზერვო სერვერები სისტემის ნაგულისხმევი ან მორგებული პარამეტრები, ასევე სია Bootstrap DNS ესენი საწყის თარჯიმნების ფუნქციას ასრულებენ დაშიფრული ზედა ნაკადების გამოყენებისას, რომლებიც განისაზღვრება სახელით და არა IP მისამართით. ასევე მოცემულია გამონაკლისების განყოფილება: დომენები, რომლებიც უნდა გადაწყდეს სისტემის DNS-ის გამოყენებით დაბლოკვის წესების გამოყენების გარეშე, ან Wi-Fi SSID-ები, რომლებიც არ უნდა გაიარონ DNS ფილტრაცია, რადგან, მაგალითად, ისინი უკვე დაცულია AdGuard Home-ით ან სხვა ფილტრაციის სისტემით.

AdGuard Home-ის მუშაობისთვის გაფართოებული პარამეტრების მთელი ეს სპექტრი სავალდებულო არ არის, მაგრამ მათი გაგება დაგეხმარებათ. AdGuard-ის ზოგადი ფილოსოფია DNS-ის, სერტიფიკატების და დაშიფრული ტრაფიკის დამუშავებისასდა ეს გაძლევთ მინიშნებებს, თუ რამდენად შორს შეგიძლიათ წასვლა, თუ ერთ დღეს თქვენს ქსელზე ძალიან ზუსტი კონტროლი დაგჭირდებათ.

ყოველივე ზემოთქმულიდან გამომდინარე, ცხადია, რომ, მიუხედავად იმისა, რომ თავიდან ეს შეიძლება ტექნიკურად ჟღერდეს, AdGuard Home-ის დაყენება და კონფიგურაცია ფართო ცოდნის გარეშე სრულიად მართვადია. თუ ძირითად იდეას მიჰყვებით: პატარა სერვერის გაშვება, AdGuard Home-ის ინსტალაცია (Proxmox-ში სკრიპტით, Raspberry Pi-ზე ან Docker-ის გამოყენებით), თქვენი როუტერის DNS-ის ამ სერვერზე მითითება და, თუ გსურთ უფრო შორს წასვლა, firewall-ების და სიების გამოყენება, როგორიცაა Hagezi, რათა თავიდან აიცილოთ ყველაზე მეამბოხე მოწყობილობების მიერ თქვენი წესების გვერდის ავლა, იქიდან გექნებათ ძალიან ვიზუალური პანელი, სადაც შეგიძლიათ ნახოთ, რა არის დაბლოკილი, დაარეგულიროთ ფილტრები, გაააქტიუროთ უსაფრთხოების ფუნქციები და გააფართოვოთ ეს დაცვა სახლიდან გასვლის შემდეგაც კი AdGuard აპლიკაციების ან Tailscale-ის მსგავსი გადაწყვეტილებების წყალობით.

- AdGuard მთავარი მოქმედებს როგორც ფილტრაციის DNS სერვერი რომელიც იცავს ქსელში არსებულ ყველა მოწყობილობას თითოეულზე არაფრის დაყენების გარეშე.

- მას შეუძლია მარტივად დააინსტალირეთ Raspberry Pi-ზე, Proxmox-ზე, კომპიუტერებზე ან VPS-ზე და მისი გამოსაყენებლად, თქვენ უბრალოდ უნდა მიუთითოთ როუტერი მის IP მისამართზე.

- გამოყენება ბლოკების სიები, firewall და DoH/DoT კონტროლი ეს ხელს უშლის გარკვეულ მოწყობილობებს AdGuard-ის DNS-ის გვერდის ავლაში.

- ის AdGuard-ის გაფართოებული პარამეტრები ისინი საშუალებას გაძლევთ დააზუსტოთ სერტიფიკატები, DNS, HTTP/3 და გამონაკლისები უფრო უსაფრთხო ქსელისთვის.

ბავშვობიდან გატაცებული იყო ტექნოლოგიებით. მე მიყვარს სექტორში სიახლეები და, უპირველეს ყოვლისა, კომუნიკაცია. სწორედ ამიტომ მე მრავალი წელია მიძღვნილი კომუნიკაციას ტექნოლოგიებისა და ვიდეო თამაშების ვებსაიტებზე. შეგიძლიათ მომძებნოთ, ვწერ Android-ზე, Windows-ზე, MacOS-ზე, iOS-ზე, Nintendo-ზე ან სხვა დაკავშირებულ თემაზე, რომელიც მახსენდება.