- Pixnapping-ს შეუძლია ნებართვის გარეშე 30 წამზე ნაკლებ დროში მოიპაროს 2FA კოდები და სხვა ეკრანზე არსებული მონაცემები.

- ის მუშაობს Android API-ების და GPU-ს გვერდითი არხის ბოროტად გამოყენებით სხვა აპლიკაციებიდან პიქსელების გამოსატანად.

- ტესტირებულია Pixel 6-9-სა და Galaxy S25-ზე; საწყისი პატჩი (CVE-2025-48561) სრულად არ ბლოკავს მას.

- რეკომენდებულია FIDO2/WebAuthn-ის გამოყენება, ეკრანზე მგრძნობიარე მონაცემების მინიმუმამდე დაყვანა და საეჭვო წყაროებიდან აპლიკაციების თავიდან აცილება.

მკვლევართა ჯგუფმა გამოავლინა პიქსნეპინგი, ა Android ტელეფონების წინააღმდეგ შეტევის ტექნიკა, რომელსაც შეუძლია ეკრანზე ნაჩვენები ინფორმაციის აღება და პირადი მონაცემების ამოღება. როგორიცაა 2FA კოდები, შეტყობინებები ან მდებარეობები წამებში და ნებართვის მოთხოვნის გარეშე.

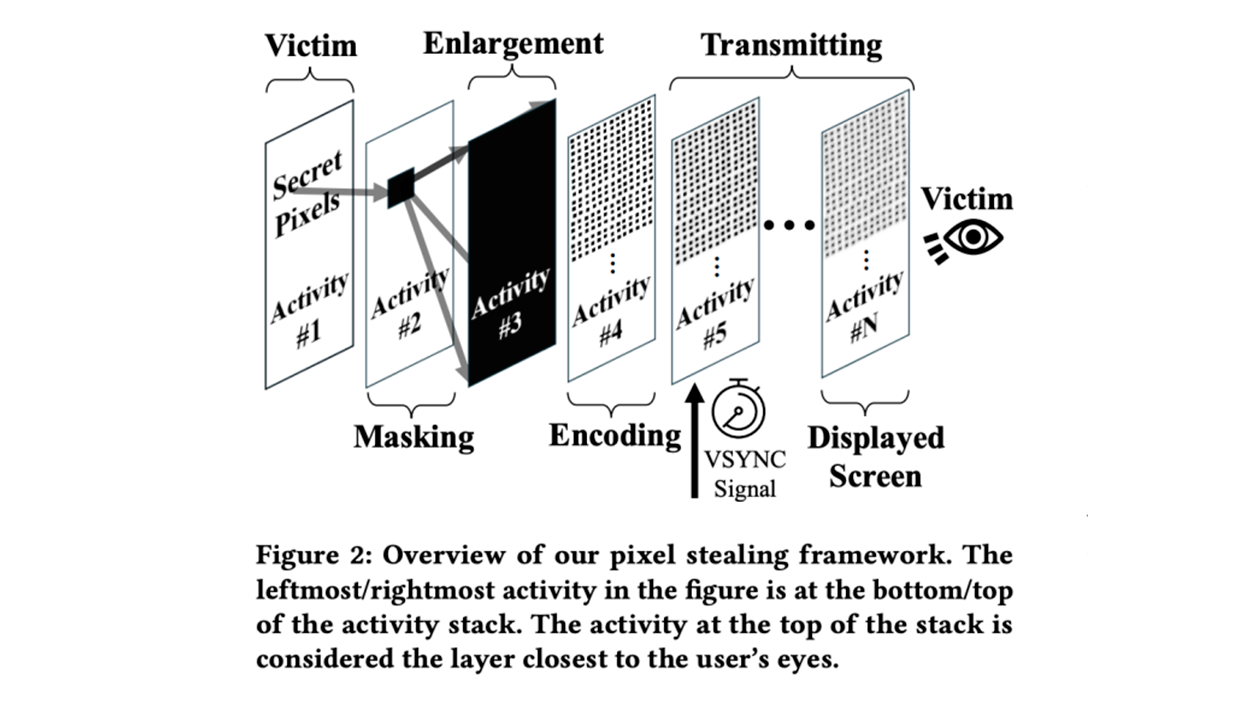

მთავარია გარკვეული სისტემის API-ების ბოროტად გამოყენება და ა. GPU-ს გვერდითი არხი პიქსელების შინაარსის გამოსათვლელად, რომლებსაც ხედავთ; პროცესი უხილავი და ეფექტურია მანამ, სანამ ინფორმაცია ხილული რჩება, მაშინ როდესაც ეკრანზე არ ნაჩვენები საიდუმლოებების მოპარვა შეუძლებელიაGoogle-მა დანერგა შემამსუბუქებელი ზომები, რომლებიც დაკავშირებულია CVE-2025-48561, თუმცა აღმოჩენის ავტორებმა აჩვენეს თავის არიდების გზები და შემდგომი გამყარება მოსალოდნელია დეკემბრის Android-ის უსაფრთხოების ბიულეტენში.

რა არის Pixnapping და რატომ არის ის შემაშფოთებელი?

სახელი აერთიანებს „პიქსელს“ და „გატაცებას“ რადგან თავდასხმა სიტყვასიტყვით ქმნის „პიქსელების მიტაცება“ სხვა აპლიკაციებში გამოჩენილი ინფორმაციის რეკონსტრუქციისთვის. ეს არის გვერდითი არხის ტექნიკის ევოლუცია, რომელიც წლების წინ ბრაუზერებში გამოიყენებოდა და ახლა ადაპტირებულია თანამედროვე Android ეკოსისტემისთვის უფრო გლუვი და ჩუმი შესრულებით.

რადგან ეს არ საჭიროებს სპეციალურ ნებართვებს, Pixnapping თავს არიდებს დაცვას ნებართვის მოდელის საფუძველზე და თითქმის შეუმჩნევლად მოქმედებს, რაც ზრდის რისკს იმ მომხმარებლებისა და კომპანიებისთვის, რომლებიც თავიანთი უსაფრთხოების ნაწილს ეკრანზე ხანმოკლე გამოჩენილ ინფორმაციაზე ანდობენ.

როგორ ხორციელდება თავდასხმა

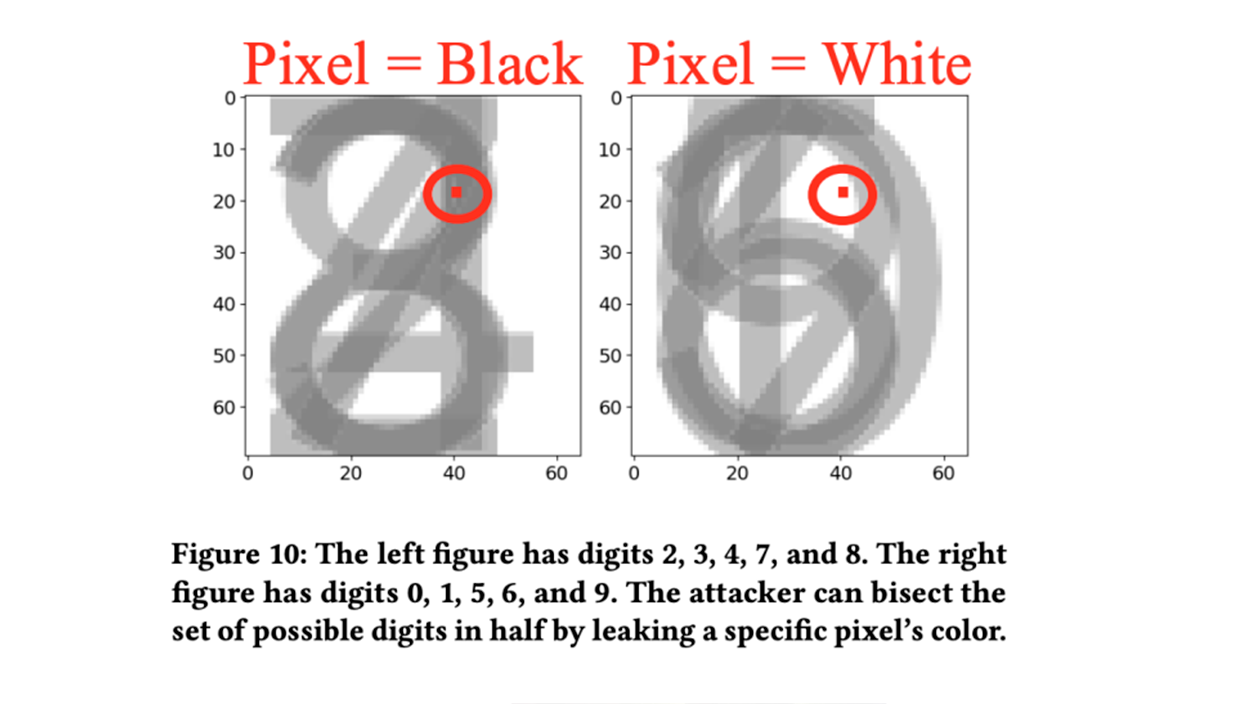

ზოგადად, მავნე აპლიკაცია ახორციელებს გადაფარვის აქტივობები და სინქრონიზაციას უკეთებს რენდერინგს ინტერფეისის კონკრეტული უბნების იზოლირებისთვის, სადაც მგრძნობიარე მონაცემებია ნაჩვენები; შემდეგ იყენებს დროის სხვაობას პიქსელების დამუშავებისას მათი მნიშვნელობის დასადგენად (იხილეთ როგორ სიმძლავრის პროფილები გავლენას ახდენს FPS-ზე).

- იწვევს სამიზნე აპლიკაციის მიერ მონაცემების ჩვენებას (მაგალითად, 2FA კოდი ან კონფიდენციალური ტექსტი).

- მალავს ყველაფერს ინტერესის არეალის გარდა და მანიპულირებს რენდერინგის ჩარჩოზე ისე, რომ ერთი პიქსელი „დომინირებდეს“.

- GPU-ს დამუშავების დროის ინტერპრეტაცია (მაგ. GPU.zip ტიპის ფენომენი) და ახდენს შინაარსის რეკონსტრუქციას.

გამეორებისა და სინქრონიზაციის საშუალებით, მავნე პროგრამა ამოიცნობს სიმბოლოებს და ხელახლა აწყობს მათ. OCR ტექნიკებიდროის ფანჯარა ზღუდავს შეტევას, მაგრამ თუ მონაცემები რამდენიმე წამის განმავლობაში ხილული დარჩება, აღდგენა შესაძლებელია.

სფერო და დაზარალებული მოწყობილობები

აკადემიკოსებმა ტექნიკა დაადასტურეს Google Pixel 6, 7, 8 და 9 y en el Samsung Galaxy S25, Android-ის 13-დან 16-მდე ვერსიებით. ვინაიდან ექსპლუატირებული API-ები ფართოდ ხელმისაწვდომია, ისინი აფრთხილებენ, რომ „თითქმის ყველა თანამედროვე ანდროიდი“ შეიძლება იყოს მგრძნობიარე.

TOTP კოდებით ტესტების დროს, შეტევამ მთელი კოდი დაახლოებით ... სიჩქარით აღადგინა. 73%, 53%, 29% და 53% Pixel 6, 7, 8 და 9-ზე, შესაბამისად, და საშუალოდ დაახლოებით 14,3 წმ; 25,8 წმ; 24,9 წმ და 25,3 წმ, რაც საშუალებას გაძლევთ, წინასწარ გაუსწროთ დროებითი კოდების ვადის გასვლას.

რა მონაცემები შეიძლება დაეცემა

გარდა ამისა ავტორიზაციის კოდები (Google Authenticator)მკვლევარებმა აჩვენეს ინფორმაციის აღდგენა ისეთი სერვისებიდან, როგორიცაა Gmail და Google ანგარიშები, შეტყობინებების აპლიკაციებიდან, როგორიცაა Signal, ფინანსური პლატფორმებიდან, როგორიცაა Venmo ან მდებარეობის მონაცემებიდან. Google Mapsსხვათა შორის.

ისინი ასევე გაფრთხილებთ ეკრანზე დიდი ხნის განმავლობაში დარჩენილი მონაცემების შესახებ, მაგალითად საფულის აღდგენის ფრაზები ან ერთჯერადი გასაღებები; თუმცა, შენახული, მაგრამ უხილავი ელემენტები (მაგ., საიდუმლო გასაღები, რომელიც არასდროს ჩანს) Pixnapping-ის ფარგლებს სცილდება.

Google-ის პასუხი და პატჩის სტატუსი

დასკვნა წინასწარ ეცნობა Google-ს, რომელმაც პრობლემა მაღალი სიმძიმის მქონედ შეაფასა და გამოაქვეყნა საწყისი შემამსუბუქებელი ზომები. CVE-2025-48561თუმცა, მკვლევარებმა იპოვეს მისი თავიდან აცილების მეთოდები, ამიტომ დამატებითი პატჩი დეკემბრის საინფორმაციო ბიულეტენში დაპირდა და Google-თან და Samsung-თან კოორდინაცია შენარჩუნებულია.

ამჟამინდელი სიტუაცია იმაზე მიუთითებს, რომ საბოლოო ბლოკირებისთვის საჭირო იქნება Android-ის მიერ ამ საკითხთან დაკავშირებული საკითხების გადახედვა. რენდერინგი და გადაფარვები აპლიკაციებს შორის, რადგან შეტევა სწორედ ამ შიდა მექანიზმებს იყენებს.

რეკომენდებული შემამსუბუქებელი ზომები

საბოლოო მომხმარებლებისთვის სასურველია, შეამცირონ ეკრანზე მგრძნობიარე მონაცემების ხილვადობა და აირჩიონ ფიშინგისადმი მდგრადი ავთენტიფიკაცია და გვერდითი არხები, როგორიცაა FIDO2/WebAuthn უსაფრთხოების გასაღებებით, შეძლებისდაგვარად, თავიდან ავიცილოთ მხოლოდ TOTP კოდებზე დაყრდნობა.

- განაახლეთ მოწყობილობა და უსაფრთხოების ბიულეტენები გამოიყენეთ მათი ხელმისაწვდომობისთანავე.

- აპლიკაციების ინსტალაციისგან თავის შეკავება დაუდასტურებელი წყაროები და გადახედოს ნებართვებსა და ანომალიურ ქცევას.

- აღდგენის ფრაზები ან ავტორიზაციის მონაცემები თვალსაჩინო ადგილას არ შეინახოთ; სასურველია აპარატურული საფულეები გასაღებების დასაცავად.

- ეკრანის სწრაფად დაბლოკვა და შეზღუდოს მგრძნობიარე კონტენტის წინასწარი გადახედვა.

პროდუქტისა და განვითარების გუნდებისთვის დროა ავტორიზაციის ნაკადების გადახედვა და შეამცირეთ ექსპოზიციის ზედაპირი: მინიმუმამდე დაიყვანეთ ეკრანზე საიდუმლო ტექსტი, დანერგეთ დამატებითი დაცვა კრიტიკულ ხედებში და შეაფასეთ გადასვლა კოდის გარეშე მეთოდები აპარატურაზე დაფუძნებული.

მიუხედავად იმისა, რომ შეტევა მოითხოვს ინფორმაციის ხილვადობას, მისი მოქმედების უნარი ნებართვის გარეშე და ნახევარ წუთზე ნაკლებ დროში სერიოზულ საფრთხედ აქცევს: გვერდითი არხის ტექნიკა, რომელიც უპირატესობას ანიჭებს GPU-ს რენდერინგის დრო ეკრანზე ნაჩვენები ინფორმაციის წასაკითხად, დღეს ნაწილობრივი შემსუბუქებებია დაგეგმილი და უფრო ღრმა გამოსწორებაა მოსალოდნელი.

მე ვარ ტექნოლოგიების ენთუზიასტი, რომელმაც თავისი „გიკის“ ინტერესები პროფესიად აქცია. ჩემი ცხოვრების 10 წელზე მეტი გავატარე უახლესი ტექნოლოგიის გამოყენებით და ყველა სახის პროგრამაში სუფთა ცნობისმოყვარეობის გამო. ახლა სპეციალიზირებული ვარ კომპიუტერულ ტექნოლოგიებსა და ვიდეო თამაშებში. ეს იმიტომ ხდება, რომ 5 წელზე მეტია ვწერ ტექნოლოგიებისა და ვიდეო თამაშების სხვადასხვა ვებსაიტებზე, ვქმნი სტატიებს, რომლებიც ცდილობენ მოგაწოდოთ თქვენთვის საჭირო ინფორმაცია ყველასთვის გასაგებ ენაზე.

თუ თქვენ გაქვთ რაიმე შეკითხვები, ჩემი ცოდნა მერყეობს Windows ოპერაციულ სისტემასთან და ასევე Android-თან დაკავშირებულ ყველაფერზე მობილური ტელეფონებისთვის. და ჩემი ვალდებულება არის თქვენ მიმართ, მე ყოველთვის მზად ვარ გავატარო რამდენიმე წუთი და დაგეხმაროთ გადაჭრას ნებისმიერი შეკითხვა, რომელიც შეიძლება გქონდეთ ამ ინტერნეტ სამყაროში.