- Process Hacker គឺជាកម្មវិធីគ្រប់គ្រងដំណើរការកម្រិតខ្ពស់ ប្រភពបើកចំហ និងឥតគិតថ្លៃ ដែលផ្តល់នូវការគ្រប់គ្រងកាន់តែស៊ីជម្រៅជាងកម្មវិធីគ្រប់គ្រងភារកិច្ចស្តង់ដារ។

- វាអនុញ្ញាតឱ្យអ្នកគ្រប់គ្រងដំណើរការ សេវាកម្ម បណ្តាញ ថាស និងអង្គចងចាំយ៉ាងលម្អិត រួមទាំងមុខងារកម្រិតខ្ពស់ដូចជាការបិទដោយបង្ខំ ការផ្លាស់ប្តូរអាទិភាព ដោះស្រាយការស្វែងរក និងការបោះចោលអង្គចងចាំ។

- កម្មវិធីបញ្ជារបៀបខឺណែលរបស់វាបង្កើនការបញ្ចប់ដំណើរការដែលត្រូវបានការពារ ទោះបីជានៅក្នុងវីនដូ 64 ប៊ីតវាត្រូវបានកម្រិតដោយគោលការណ៍ចុះហត្ថលេខាលើអ្នកបើកបរក៏ដោយ។

- វាគឺជាឧបករណ៍សំខាន់សម្រាប់វិភាគបញ្ហាដំណើរការ កម្មវិធីបំបាត់កំហុស និងគាំទ្រការស៊ើបអង្កេតសុវត្ថិភាព ប្រសិនបើវាត្រូវបានប្រើដោយប្រុងប្រយ័ត្ន។

សម្រាប់អ្នកប្រើប្រាស់ Windows ជាច្រើន កម្មវិធី Task Manager មានរយៈពេលខ្លី។ នោះហើយជាមូលហេតុដែលអ្នកខ្លះបញ្ចប់ដោយងាកទៅរក Process Hacker ។ ឧបករណ៍នេះទទួលបានប្រជាប្រិយភាពក្នុងចំណោមអ្នកគ្រប់គ្រង អ្នកអភិវឌ្ឍន៍ និងអ្នកវិភាគសុវត្ថិភាព ព្រោះវាអនុញ្ញាតឱ្យពួកគេមើល និងគ្រប់គ្រងប្រព័ន្ធក្នុងកម្រិតមួយដែលស្តង់ដារ Windows Task Manager មិននឹកស្មានដល់។

នៅក្នុងការណែនាំដ៏ទូលំទូលាយនេះ យើងនឹងពិនិត្យមើលឡើងវិញ តើ Process Hacker ជាអ្វី របៀបទាញយក និងដំឡើងវា។អ្វីដែលវាផ្តល់ជូនបើប្រៀបធៀបទៅនឹង Task Manager និង Process Explorer និងរបៀបប្រើវាដើម្បីគ្រប់គ្រងដំណើរការ សេវាកម្ម បណ្តាញ ថាស អង្គចងចាំ និងសូម្បីតែស៊ើបអង្កេតមេរោគ។

អ្វីទៅជា Process Hacker ហើយហេតុអ្វីបានជាវាខ្លាំងម្ល៉េះ

ដំណើរការ Hacker គឺជាមូលដ្ឋាន កម្មវិធីគ្រប់គ្រងដំណើរការកម្រិតខ្ពស់សម្រាប់ Windowsវាជាប្រភពបើកចំហ និងឥតគិតថ្លៃទាំងស្រុង។ មនុស្សជាច្រើនពណ៌នាថាវាជា "កម្មវិធីគ្រប់គ្រងភារកិច្ចនៅលើស្តេរ៉ូអ៊ីត" ហើយការពិតគឺ ការពិពណ៌នានោះសមនឹងវាល្អណាស់។

គោលដៅរបស់វាគឺដើម្បីផ្តល់ឱ្យអ្នកនូវ ទិដ្ឋភាពលម្អិតនៃអ្វីដែលកំពុងកើតឡើងនៅក្នុងប្រព័ន្ធរបស់អ្នក។ដំណើរការ សេវាកម្ម អង្គចងចាំ បណ្តាញ ថាស... ហើយសំខាន់ជាងនេះទៅទៀត ផ្តល់ឱ្យអ្នកនូវឧបករណ៍ដើម្បីធ្វើអន្តរាគមន៍ នៅពេលដែលមានអ្វីមួយជាប់គាំង ប្រើប្រាស់ធនធានច្រើនពេក ឬហាក់ដូចជាមានការសង្ស័យអំពីមេរោគ។ ចំណុចប្រទាក់គឺនឹកឃើញខ្លះៗពី Process Explorer ប៉ុន្តែ Process Hacker បន្ថែមមុខងារពិសេសមួយចំនួនទៀត។

ចំណុចខ្លាំងមួយរបស់វាគឺថាវាអាចធ្វើបាន រកឃើញដំណើរការដែលលាក់ និងបញ្ចប់ដំណើរការ "ការពារ" ដែល Task Manager មិនអាចបិទបានទេ។ នេះត្រូវបានសម្រេចដោយអរគុណចំពោះកម្មវិធីបញ្ជារបៀបខឺណែលដែលហៅថា KProcessHacker ដែលអនុញ្ញាតឱ្យវាទំនាក់ទំនងដោយផ្ទាល់ជាមួយខឺណែលវីនដូជាមួយនឹងសិទ្ធិកើនឡើង។

ជាគម្រោង ប្រភពបើកចំហ កូដគឺអាចរកបានសម្រាប់នរណាម្នាក់នេះជំរុញឱ្យមានតម្លាភាព៖ សហគមន៍អាចធ្វើសវនកម្មវា រកឃើញកំហុសសុវត្ថិភាព ស្នើសុំការកែលម្អ និងធានាថាមិនមានការភ្ញាក់ផ្អើលមិនល្អលាក់កំបាំងឡើយ។ ក្រុមហ៊ុនជាច្រើន និងអ្នកជំនាញផ្នែកសន្តិសុខតាមអ៊ីនធឺណិតជឿជាក់លើ Process Hacker យ៉ាងជាក់លាក់ ដោយសារតែទស្សនវិជ្ជាបើកចំហនេះ។

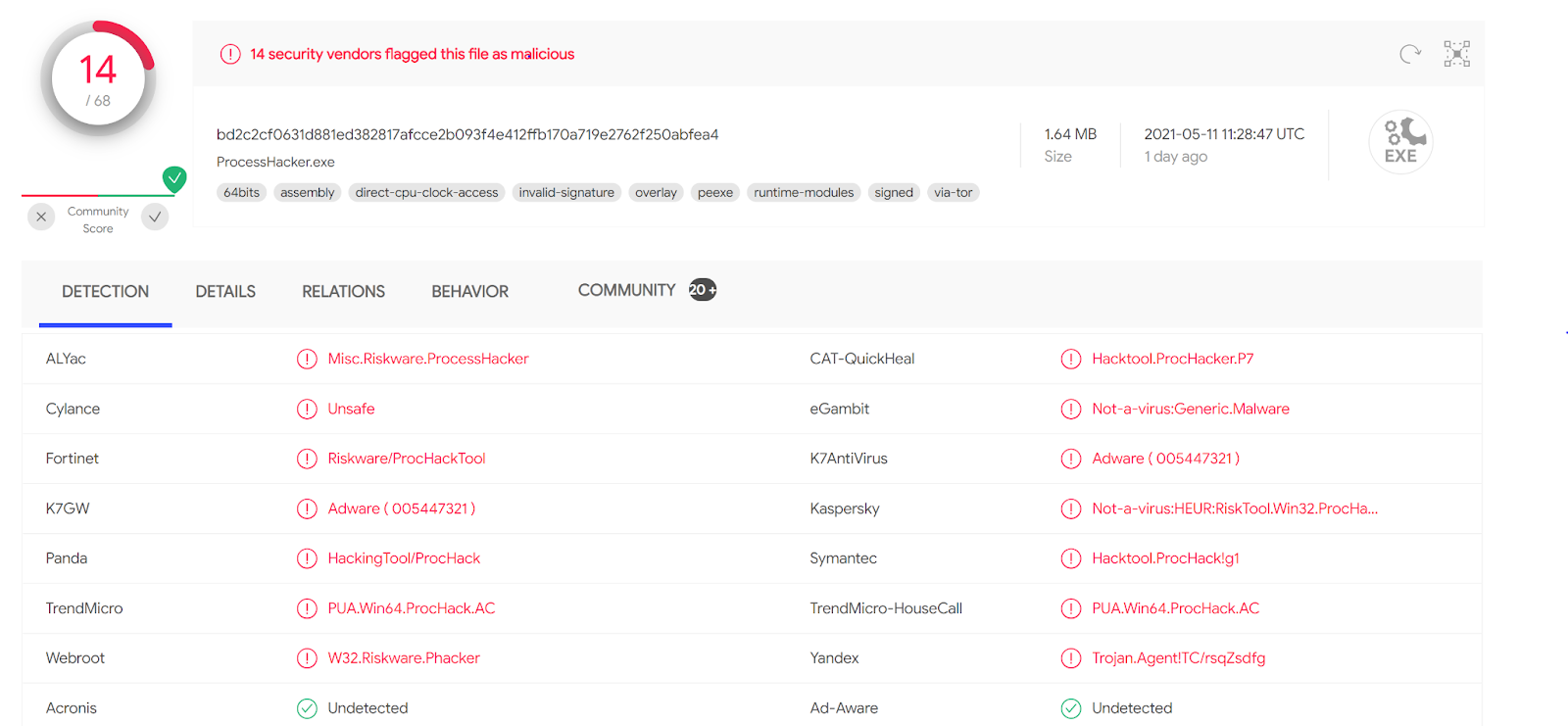

ទោះយ៉ាងណាក៏ដោយវាគួរអោយកត់សំគាល់ កម្មវិធីកំចាត់មេរោគមួយចំនួនដាក់ទង់ថា "ប្រថុយ" ឬ PUP (កម្មវិធីដែលមិនចង់បានសក្តានុពល)។មិនមែនដោយសារវាព្យាបាទទេ ប៉ុន្តែដោយសារវាមានសមត្ថភាពសម្លាប់ដំណើរការដែលរសើបខ្លាំង (រាប់បញ្ចូលទាំងសេវាសុវត្ថិភាព)។ វាជាអាវុធដ៏មានឥទ្ធិពលខ្លាំង ហើយដូចជាអាវុធទាំងអស់ដែរ វាគួរត្រូវបានប្រើដោយយុត្តិធម៌។

ទាញយក Process Hacker: កំណែ កំណែចល័ត និងកូដប្រភព

ដើម្បីទទួលបានកម្មវិធី រឿងធម្មតាដែលត្រូវធ្វើគឺទៅរបស់ពួកគេ។ ទំព័រផ្លូវការ ឃ្លាំងរបស់អ្នកនៅលើ SourceForge / GitHubនៅទីនោះ អ្នកនឹងឃើញកំណែចុងក្រោយបំផុត និងសេចក្តីសង្ខេបរហ័សអំពីអ្វីដែលឧបករណ៍អាចធ្វើបាន។

នៅក្នុងផ្នែកទាញយកអ្នកនឹងឃើញជាធម្មតា វិធីសាស្រ្តសំខាន់ពីរ សម្រាប់ប្រព័ន្ធ ៦៤ ប៊ីត៖

- ការដំឡើង (បានណែនាំ)៖ កម្មវិធីដំឡើងបុរាណ ដែលជាកម្មវិធីដែលយើងតែងតែប្រើ ណែនាំសម្រាប់អ្នកប្រើប្រាស់ភាគច្រើន។

- ប្រព័ន្ធគោលពីរ (ចល័ត)៖ កំណែចល័ត ដែលអ្នកអាចដំណើរការដោយផ្ទាល់ដោយមិនចាំបាច់ដំឡើង។

ជម្រើសដំឡើងគឺល្អប្រសិនបើអ្នកចង់ ទុកដំណើរការ Hacker ដែលបានដំឡើងរួចហើយ។រួមបញ្ចូលជាមួយម៉ឺនុយចាប់ផ្តើម និងជាមួយជម្រើសបន្ថែម (ដូចជាការជំនួសកម្មវិធីគ្រប់គ្រងភារកិច្ច)។ ម្យ៉ាងវិញទៀតកំណែចល័តគឺល្អឥតខ្ចោះសម្រាប់ យកវានៅលើដ្រាយ USB ហើយប្រើវានៅលើកុំព្យូទ័រផ្សេងៗដោយមិនចាំបាច់ដំឡើងអ្វីទាំងអស់។

បន្តិចទៀតពួកគេក៏លេចឡើងជាធម្មតា កំណែ 32 ប៊ីតក្នុងករណីដែលអ្នកនៅតែធ្វើការជាមួយឧបករណ៍ចាស់។ សព្វថ្ងៃនេះវាមិនមែនជារឿងធម្មតាទេ ប៉ុន្តែនៅតែមានបរិយាកាសដែលចាំបាច់។

ប្រសិនបើអ្វីដែលអ្នកចាប់អារម្មណ៍ tinkering ជាមួយកូដប្រភព ឬអ្នកអាចចងក្រងការស្ថាបនាផ្ទាល់ខ្លួនរបស់អ្នក; នៅលើគេហទំព័រផ្លូវការ អ្នកនឹងឃើញតំណផ្ទាល់ទៅកាន់ឃ្លាំង GitHub ។ ពីទីនោះ អ្នកអាចពិនិត្យមើលកូដ តាមដានការផ្លាស់ប្តូរ ហើយថែមទាំងស្នើឱ្យមានការកែលម្អ ប្រសិនបើអ្នកចង់រួមចំណែកក្នុងគម្រោង។

កម្មវិធីនេះមានទម្ងន់តិចតួចណាស់នៅជុំវិញ មេកាបៃពីរបីដូច្នេះការទាញយកត្រូវចំណាយពេលតែប៉ុន្មានវិនាទីប៉ុណ្ណោះ ទោះជាមានការតភ្ជាប់យឺតក៏ដោយ។ នៅពេលដែលវាត្រូវបានបញ្ចប់ អ្នកអាចដំណើរការកម្មវិធីដំឡើង ឬប្រសិនបើអ្នកជ្រើសរើសកំណែចល័ត ស្រង់ចេញ ហើយបើកដំណើរការកម្មវិធីដែលអាចប្រតិបត្តិបានដោយផ្ទាល់។

ការដំឡើងជាជំហាន ៗ នៅលើវីនដូ

ប្រសិនបើអ្នកជ្រើសរើសកម្មវិធីដំឡើង (ដំឡើង) ដំណើរការគឺជារឿងធម្មតានៅក្នុង Windows ទោះបីជាជាមួយ ជម្រើសគួរឱ្យចាប់អារម្មណ៍មួយចំនួនដែលមានតម្លៃពិនិត្យមើល ដោយស្ងប់ស្ងាត់។

ដរាបណាអ្នកចុចពីរដងលើឯកសារដែលបានទាញយកនោះ Windows នឹងបង្ហាញឯកសារ ការគ្រប់គ្រងគណនីអ្នកប្រើប្រាស់ (UAC) វានឹងព្រមានអ្នកថាកម្មវិធីចង់ធ្វើការផ្លាស់ប្តូរប្រព័ន្ធ។ នេះជារឿងធម្មតាទេ៖ Process Hacker ត្រូវការសិទ្ធិជាក់លាក់ដើម្បីដំណើរការវេទមន្តរបស់វា ដូច្នេះអ្នកនឹងត្រូវទទួលយកដើម្បីបន្ត។

រឿងដំបូងដែលអ្នកនឹងឃើញគឺអ្នកជំនួយការដំឡើងជាមួយធម្មតា។ អេក្រង់អាជ្ញាប័ណ្ណដំណើរការ Hacker ត្រូវបានចែកចាយក្រោមអាជ្ញាប័ណ្ណ GNU GPL កំណែ 3 ដោយមានករណីលើកលែងជាក់លាក់មួយចំនួនដែលបានរៀបរាប់នៅក្នុងអត្ថបទ។ វាជាការល្អក្នុងការកាត់បន្ថយវាមុនពេលបន្ត ជាពិសេសប្រសិនបើអ្នកមានគម្រោងប្រើវានៅក្នុងបរិយាកាសសាជីវកម្ម។

នៅជំហានបន្ទាប់កម្មវិធីដំឡើងស្នើ ថតឯកសារលំនាំដើម កន្លែងដែលកម្មវិធីនឹងត្រូវបានចម្លង។ ប្រសិនបើផ្លូវលំនាំដើមមិនសមនឹងអ្នកទេ អ្នកអាចប្តូរវាដោយផ្ទាល់ដោយវាយលេខមួយផ្សេងទៀត ឬដោយប្រើប៊ូតុង Browse ដើម្បីជ្រើសរើសថតផ្សេងគ្នានៅក្នុងកម្មវិធីរុករក។

បន្ទាប់មក បញ្ជីសមាសភាគ ដែលបង្កើតជាកម្មវិធី៖ ឯកសារសំខាន់ៗ ផ្លូវកាត់ ជម្រើសដែលទាក់ទងនឹងកម្មវិធីបញ្ជា។ ប្រសិនបើអ្នកដឹងច្បាស់ថាអ្នកនឹងមិនប្រើមុខងារជាក់លាក់ណាមួយទេ អ្នកអាចឈប់ជ្រើសរើសវា ទោះបីជាទំហំដែលវាកាន់កាប់មានតិចតួចក៏ដោយ។

បន្ទាប់មក ជំនួយការនឹងសួរអ្នកសម្រាប់ ឈ្មោះថតនៅក្នុងម៉ឺនុយចាប់ផ្តើមជាធម្មតាវាណែនាំ “Process Hacker 2” ឬអ្វីមួយស្រដៀងគ្នា ដែលនឹងបង្កើតថតថ្មីមួយដែលមានឈ្មោះនោះ។ ប្រសិនបើអ្នកចូលចិត្តផ្លូវកាត់ដើម្បីបង្ហាញនៅក្នុងថតដែលមានស្រាប់ផ្សេងទៀត អ្នកអាចចុចរកមើល ហើយជ្រើសរើសវា។ អ្នកក៏មានជម្រើសផងដែរ។ កុំបង្កើតថត Start Menu ដូច្នេះហើយគ្មានធាតុត្រូវបានបង្កើតនៅក្នុងម៉ឺនុយចាប់ផ្ដើមទេ។

នៅលើអេក្រង់បន្ទាប់អ្នកនឹងឈានដល់សំណុំ ជម្រើសបន្ថែម ដែលសមនឹងទទួលបានការយកចិត្តទុកដាក់ពិសេស៖

- បង្កើត ឬអត់ ក ផ្លូវកាត់នៅលើផ្ទៃតុហើយសម្រេចចិត្តថាតើវានឹងសម្រាប់តែអ្នកប្រើប្រាស់របស់អ្នក ឬសម្រាប់អ្នកប្រើប្រាស់ទាំងអស់នៅក្នុងក្រុម។

- ទឹកភ្នែក ដំណើរការ Hacker នៅពេលចាប់ផ្តើមវីនដូហើយប្រសិនបើក្នុងករណីនោះអ្នកចង់ឱ្យវាបើកបង្រួមអប្បបរមានៅក្នុងតំបន់ជូនដំណឹង។

- ធ្វើអ្វី Process Hacker ជំនួស Task Manager ស្តង់ដារវីនដូ។

- ដំឡើងឯកសារ កម្មវិធីបញ្ជា KProcessHacker ហើយផ្តល់ឱ្យវានូវការចូលដំណើរការពេញលេញទៅកាន់ប្រព័ន្ធ (ជម្រើសដ៏មានឥទ្ធិពល ប៉ុន្តែមិនត្រូវបានណែនាំទេ ប្រសិនបើអ្នកមិនដឹងថាវារួមបញ្ចូលអ្វីខ្លះ)។

នៅពេលដែលអ្នកបានជ្រើសរើសចំណូលចិត្តទាំងនេះ កម្មវិធីដំឡើងនឹងបង្ហាញអ្នក។ សេចក្តីសង្ខេបនៃការកំណត់ ហើយនៅពេលអ្នកចុចដំឡើង វានឹងចាប់ផ្តើមចម្លងឯកសារ។ អ្នកនឹងឃើញរបារវឌ្ឍនភាពតូចមួយសម្រាប់ពីរបីវិនាទី។ ដំណើរការគឺលឿន។

នៅពេលបញ្ចប់ ជំនួយការនឹងជូនដំណឹងដល់អ្នកថា ការដំឡើងត្រូវបានបញ្ចប់ដោយជោគជ័យ ហើយនឹងបង្ហាញប្រអប់ជាច្រើន៖

- រត់ដំណើរការ Hacker នៅពេលបិទអ្នកជំនួយការ។

- បើកកំណត់ហេតុផ្លាស់ប្តូរសម្រាប់កំណែដែលបានដំឡើង។

- ចូលទៅកាន់គេហទំព័រផ្លូវការរបស់គម្រោង។

តាមលំនាំដើម មានតែប្រអប់ប៉ុណ្ណោះដែលត្រូវបានគូសធីក។ ដំណើរការ Hacker ដំណើរការប្រសិនបើអ្នកទុកជម្រើសនោះដូចមុន នៅពេលអ្នកចុច Finish កម្មវិធីនឹងបើកជាលើកដំបូង ហើយអ្នកអាចចាប់ផ្តើមពិសោធន៍ជាមួយវាបាន។

របៀបចាប់ផ្តើមដំណើរការ Hacker និងជំហានដំបូង

ប្រសិនបើអ្នកជ្រើសរើសបង្កើតផ្លូវកាត់ផ្ទៃតុកំឡុងពេលដំឡើង ការបើកដំណើរការកម្មវិធីនឹងមានលក្ខណៈសាមញ្ញដូច ចុចពីរដងលើរូបតំណាងវាជាមធ្យោបាយលឿនបំផុតសម្រាប់អ្នកដែលប្រើវាញឹកញាប់។

ប្រសិនបើអ្នកមិនមានការចូលដោយផ្ទាល់ទេ អ្នកអាចតែងតែបាន។ បើកវាពីម៉ឺនុយចាប់ផ្តើមដោយគ្រាន់តែចុចប៊ូតុងចាប់ផ្តើម ចូលទៅកាន់ "កម្មវិធីទាំងអស់" ហើយស្វែងរកថត "Process Hacker 2" (ឬឈ្មោះណាមួយដែលអ្នកបានជ្រើសរើសកំឡុងពេលដំឡើង)។ នៅខាងក្នុង អ្នកនឹងឃើញធាតុកម្មវិធី ហើយអាចបើកវាដោយចុចតែម្តង។

ជាលើកដំបូងដែលវាចាប់ផ្តើម អ្វីដែលលេចធ្លោនោះគឺថា ចំណុចប្រទាក់គឺព័ត៌មានផ្ទុកលើសទម្ងន់។កុំបារម្ភ៖ ជាមួយនឹងការអនុវត្តតិចតួច ប្លង់ក្លាយជាឡូជីខល និងរៀបចំ។ តាមពិតទៅ វាបង្ហាញទិន្នន័យច្រើនជាងស្តង់ដារ Task Manager ខណៈពេលដែលវានៅតែអាចគ្រប់គ្រងបាន។

នៅផ្នែកខាងលើអ្នកមានជួរ ផ្ទាំងសំខាន់ៗ៖ ដំណើរការ សេវាកម្ម បណ្តាញ និងថាសពួកវានីមួយៗបង្ហាញអ្នកពីទិដ្ឋភាពផ្សេងគ្នានៃប្រព័ន្ធ៖ ដំណើរការដំណើរការ សេវាកម្ម និងកម្មវិធីបញ្ជា ការតភ្ជាប់បណ្តាញ និងសកម្មភាពថាសរៀងៗខ្លួន។

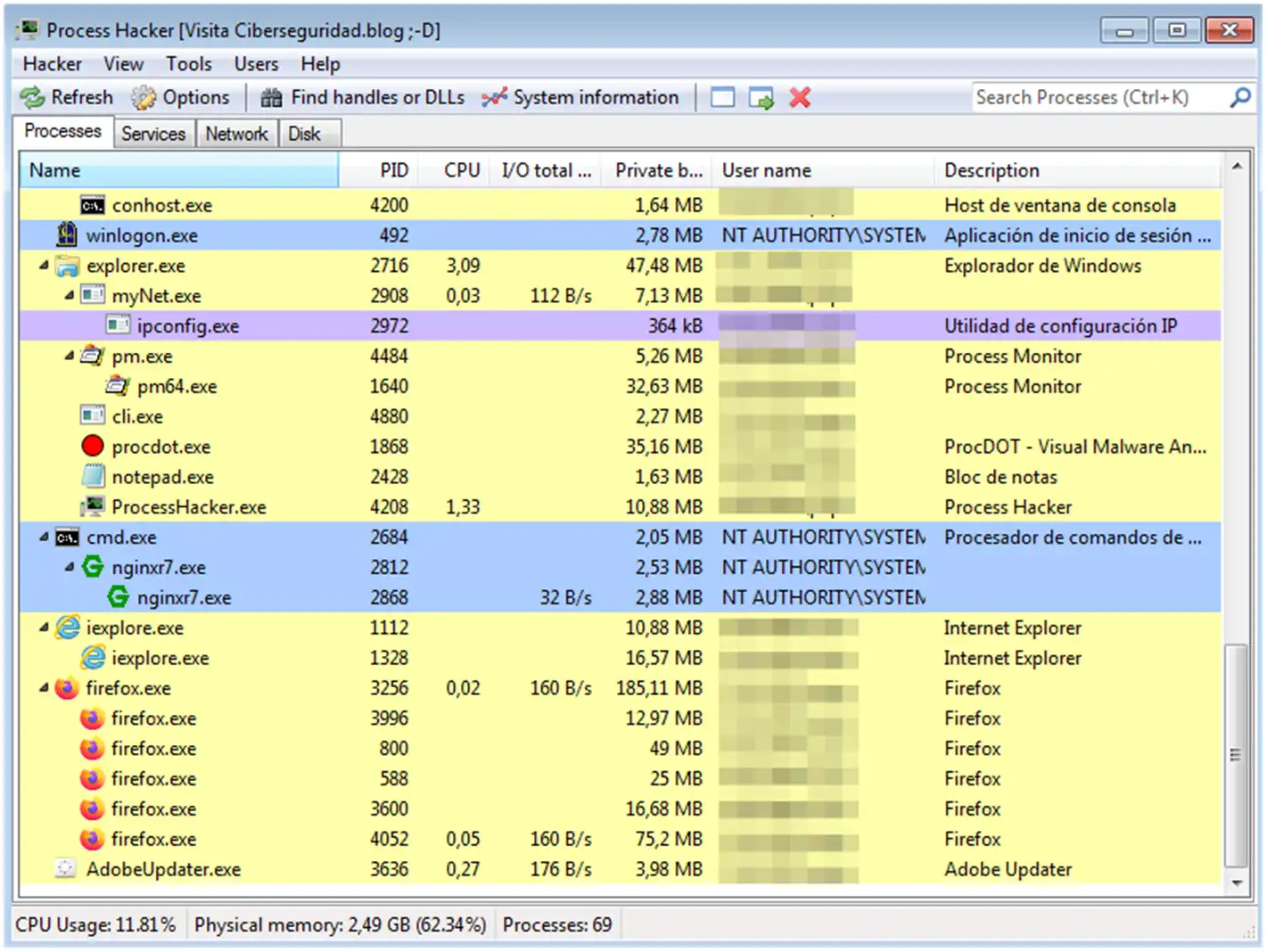

នៅក្នុងផ្ទាំងដំណើរការ ដែលជាផ្ទាំងដែលបើកតាមលំនាំដើម អ្នកនឹងឃើញដំណើរការទាំងអស់។ ក្នុងទម្រង់ជាមែកធាងឋានានុក្រមនេះមានន័យថាអ្នកអាចកំណត់បានយ៉ាងឆាប់រហ័សថាដំណើរការមួយណាជាឪពុកម្ដាយ និងមួយណាជាកូន។ ឧទាហរណ៍ វាជារឿងធម្មតាទេដែលឃើញ Notepad (notepad.exe) ពឹងផ្អែកលើ explorer.exe ដូចនឹង windows និងកម្មវិធីជាច្រើនដែលអ្នកចាប់ផ្តើមពី Explorer ។

ផ្ទាំងដំណើរការ៖ ការត្រួតពិនិត្យដំណើរការ និងការត្រួតពិនិត្យ

ទិដ្ឋភាពដំណើរការគឺជាបេះដូងនៃដំណើរការ Hacker ។ ពីទីនេះអ្នកអាចធ្វើបាន មើលអ្វីដែលកំពុងដំណើរការ នៅលើម៉ាស៊ីនរបស់អ្នក ហើយធ្វើការសម្រេចចិត្តរហ័សនៅពេលមានអ្វីមួយខុសប្រក្រតី។

នៅក្នុងបញ្ជីដំណើរការ បន្ថែមពីលើឈ្មោះ ជួរឈរដូចជា PID (ឧបករណ៍កំណត់អត្តសញ្ញាណដំណើរការ)ភាគរយនៃស៊ីភីយូដែលបានប្រើ អត្រា I/O សរុប អង្គចងចាំដែលកំពុងប្រើ (បៃឯកជន) អ្នកប្រើប្រាស់ដែលកំពុងដំណើរការ និងការពិពណ៌នាសង្ខេប។

ប្រសិនបើអ្នកផ្លាស់ទីកណ្ដុរហើយសង្កត់វាមួយភ្លែតលើឈ្មោះដំណើរការ បង្អួចនឹងបើក។ ប្រអប់លេចឡើងជាមួយនឹងព័ត៌មានលម្អិតបន្ថែមផ្លូវពេញលេញទៅកាន់កម្មវិធីដែលអាចប្រតិបត្តិបាននៅលើថាស (ឧទាហរណ៍ C:\Windows\System32\notepad.exe) កំណែឯកសារពិតប្រាកដ និងក្រុមហ៊ុនដែលបានចុះហត្ថលេខាលើវា (Microsoft Corporation ។ល។)។ ព័ត៌មាននេះមានប្រយោជន៍ខ្លាំងណាស់សម្រាប់ការបែងចែកដំណើរការស្របច្បាប់ពីការក្លែងបន្លំដែលមានសក្តានុពល។

ទិដ្ឋភាពមួយដែលគួរឱ្យចង់ដឹងគឺថា ដំណើរការមានពណ៌ យោងទៅតាមប្រភេទ ឬរដ្ឋរបស់ពួកគេ (សេវាកម្ម ដំណើរការប្រព័ន្ធ ដំណើរការផ្អាក។ល។)។ អត្ថន័យនៃពណ៌នីមួយៗអាចត្រូវបានមើល និងប្ដូរតាមបំណងនៅក្នុងម៉ឺនុយ។ Hacker > ជម្រើស > ការបន្លិចនៅក្នុងករណីដែលអ្នកចង់សម្របគ្រោងការណ៍តាមការចូលចិត្តរបស់អ្នក។

ប្រសិនបើអ្នកចុចកណ្ដុរស្ដាំលើដំណើរការណាមួយ ម៉ឺនុយនឹងលេចឡើង ម៉ឺនុយបរិបទពោរពេញដោយជម្រើសភាពទាក់ទាញបំផុតមួយគឺ Properties ដែលបង្ហាញឡើង និងបម្រើដើម្បីបើកបង្អួចដែលមានព័ត៌មានលម្អិតបំផុតអំពីដំណើរការនេះ។

បង្អួចលក្ខណៈសម្បត្តិនោះត្រូវបានរៀបចំជា ផ្ទាំងច្រើន (ប្រហែលដប់មួយ)ផ្ទាំងនីមួយៗផ្តោតលើទិដ្ឋភាពជាក់លាក់មួយ។ ផ្ទាំងទូទៅបង្ហាញផ្លូវដែលអាចប្រតិបត្តិបាន បន្ទាត់ពាក្យបញ្ជាដែលប្រើដើម្បីបើកដំណើរការវា ពេលវេលាដំណើរការ ដំណើរការមេ អាសយដ្ឋានប្លុកបរិស្ថានដំណើរការ (PEB) និងទិន្នន័យកម្រិតទាបផ្សេងទៀត។

ផ្ទាំងស្ថិតិបង្ហាញស្ថិតិកម្រិតខ្ពស់៖ ដំណើរការអាទិភាពចំនួននៃវដ្តស៊ីភីយូដែលប្រើប្រាស់ បរិមាណអង្គចងចាំដែលប្រើដោយកម្មវិធីខ្លួនឯង និងទិន្នន័យដែលវាគ្រប់គ្រង ប្រតិបត្តិការបញ្ចូល/លទ្ធផលដែលបានអនុវត្ត (អាន និងសរសេរទៅកាន់ថាស ឬឧបករណ៍ផ្សេងទៀត) ។ល។

ផ្ទាំងការអនុវត្តផ្តល់ជូន ស៊ីភីយូ អង្គចងចាំ និងក្រាហ្វការប្រើប្រាស់ I/O សម្រាប់ដំណើរការនោះ អ្វីមួយដែលមានប្រយោជន៍ខ្លាំងណាស់សម្រាប់ការរកឃើញការកើនឡើង ឬអាកប្បកិរិយាមិនប្រក្រតី។ ទន្ទឹមនឹងនេះ ផ្ទាំងអង្គចងចាំអនុញ្ញាតឱ្យអ្នកត្រួតពិនិត្យ និងសូម្បីតែ កែសម្រួលមាតិកានៃអង្គចងចាំដោយផ្ទាល់ នៃដំណើរការ ដែលជាមុខងារកម្រិតខ្ពស់បំផុតដែលជាធម្មតាត្រូវបានប្រើក្នុងការបំបាត់កំហុស ឬការវិភាគមេរោគ។

បន្ថែមពីលើលក្ខណសម្បត្តិ ម៉ឺនុយបរិបទរួមបញ្ចូលមួយចំនួន ជម្រើសសំខាន់ៗ នៅខាងលើ៖

- បញ្ចប់។៖ បញ្ចប់ដំណើរការភ្លាមៗ។

- បញ្ចប់ដើមឈើ៖ បិទដំណើរការដែលបានជ្រើសរើស និងដំណើរការកូនរបស់វាទាំងអស់។

- ផ្អាក៖ បង្កកដំណើរការជាបណ្តោះអាសន្ន ដែលអាចបន្តនៅពេលក្រោយ។

- Restart៖ ចាប់ផ្តើមដំណើរការដែលត្រូវបានផ្អាកឡើងវិញ។

ការប្រើប្រាស់ជម្រើសទាំងនេះតម្រូវឱ្យមានការប្រុងប្រយ័ត្ន ពីព្រោះ Process Hacker អាចបញ្ចប់ដំណើរការដែលអ្នកគ្រប់គ្រងផ្សេងទៀតមិនអាច។ប្រសិនបើអ្នកសម្លាប់អ្វីមួយដែលសំខាន់ចំពោះប្រព័ន្ធ ឬកម្មវិធីសំខាន់ អ្នកអាចបាត់បង់ទិន្នន័យ ឬបង្កឱ្យមានអស្ថិរភាព។ វាជាឧបករណ៍ដ៏ល្អសម្រាប់បញ្ឈប់មេរោគ ឬដំណើរការដែលមិនឆ្លើយតប ប៉ុន្តែអ្នកត្រូវដឹងពីអ្វីដែលអ្នកកំពុងធ្វើ។

បន្ថែមទៀតចុះក្រោមនៅក្នុងម៉ឺនុយដូចគ្នា អ្នកនឹងឃើញការកំណត់សម្រាប់ អាទិភាព CPU នៅក្នុងជម្រើសអាទិភាព អ្នកអាចកំណត់កម្រិតចាប់ពីពេលវេលាពិត (អាទិភាពអតិបរមា ដំណើរការទទួលបាន processor នៅពេលណាដែលវាស្នើសុំវា) ទៅ Idle (អាទិភាពអប្បបរមា វាដំណើរការតែប្រសិនបើគ្មានអ្វីផ្សេងទៀតចង់ប្រើស៊ីភីយូ)។

អ្នកក៏មានជម្រើសដែរ អាទិភាព I/Oការកំណត់នេះកំណត់អាទិភាពដំណើរការសម្រាប់ប្រតិបត្តិការបញ្ចូល/លទ្ធផល (អាន និងសរសេរទៅថាស។ល។) ជាមួយនឹងតម្លៃដូចជា ខ្ពស់ ធម្មតា ទាប និងទាបខ្លាំង។ ឧទាហរណ៍ ការកែតម្រូវជម្រើសទាំងនេះអនុញ្ញាតឱ្យអ្នកកំណត់ផលប៉ះពាល់នៃច្បាប់ចម្លងធំ ឬកម្មវិធីដែលបំពេញថាស។

លក្ខណៈពិសេសគួរឱ្យចាប់អារម្មណ៍ខ្លាំងណាស់មួយទៀតគឺ ផ្ញើទៅពីទីនោះ អ្នកអាចផ្ញើព័ត៌មានអំពីដំណើរការ (ឬគំរូមួយ) ទៅកាន់សេវាកម្មវិភាគកំចាត់មេរោគតាមអ៊ីនធឺណិតផ្សេងៗ ដែលជាការល្អណាស់ នៅពេលដែលអ្នកសង្ស័យថាដំណើរការមួយអាចនឹងមានគំនិតអាក្រក់ ហើយចង់បានមតិទីពីរ ដោយមិនចាំបាច់ធ្វើការងារទាំងអស់ដោយដៃ។

សេវាកម្ម បណ្តាញ និងការគ្រប់គ្រងថាស

Process Hacker មិនត្រឹមតែផ្តោតលើដំណើរការប៉ុណ្ណោះទេ។ ផ្ទាំងសំខាន់ផ្សេងទៀតផ្តល់ឱ្យអ្នកនូវ ការគ្រប់គ្រងបានល្អត្រឹមត្រូវលើសេវាកម្ម ការតភ្ជាប់បណ្តាញ និងសកម្មភាពថាស.

នៅលើផ្ទាំងសេវាកម្មអ្នកនឹងឃើញបញ្ជីពេញលេញនៃ សេវាកម្មវីនដូ និងកម្មវិធីបញ្ជានេះរួមបញ្ចូលទាំងសេវាកម្មសកម្ម និងបញ្ឈប់។ ពីទីនេះ អ្នកអាចចាប់ផ្តើម បញ្ឈប់ ផ្អាក ឬបន្តសេវាកម្ម ក៏ដូចជាផ្លាស់ប្តូរប្រភេទនៃការចាប់ផ្តើមរបស់ពួកគេ (ដោយស្វ័យប្រវត្តិ សៀវភៅដៃ ឬបិទ) ឬគណនីអ្នកប្រើប្រាស់ដែលពួកគេដំណើរការ។ សម្រាប់អ្នកគ្រប់គ្រងប្រព័ន្ធ នេះគឺជាមាសសុទ្ធ។

ផ្ទាំងបណ្តាញបង្ហាញព័ត៌មានតាមពេលវេលាជាក់ស្តែង។ ដំណើរការណាមួយកំពុងបង្កើតការតភ្ជាប់បណ្តាញនេះរួមបញ្ចូលព័ត៌មានដូចជាអាសយដ្ឋាន IP ក្នុងស្រុក និងពីចម្ងាយ ច្រក និងស្ថានភាពការតភ្ជាប់។ វាមានប្រយោជន៍ណាស់ក្នុងការស្វែងរកកម្មវិធីដែលទាក់ទងជាមួយអាសយដ្ឋានគួរឱ្យសង្ស័យ ឬកំណត់អត្តសញ្ញាណកម្មវិធីណាមួយដែលបំពេញកម្រិតបញ្ជូនរបស់អ្នក។

ឧទាហរណ៍ ប្រសិនបើអ្នកជួបប្រទះ "browlock" ឬគេហទំព័រដែលរារាំងកម្មវិធីរុករករបស់អ្នកជាមួយនឹងប្រអប់ថេរ អ្នកអាចប្រើផ្ទាំងបណ្តាញដើម្បីកំណត់ទីតាំងរបស់វា។ ការតភ្ជាប់ជាក់លាក់របស់កម្មវិធីរុករកទៅដែននោះ។ ហើយបិទវាពី Process Hacker ដោយមិនចាំបាច់សម្លាប់ដំណើរការកម្មវិធីរុករកទាំងមូល និងបាត់បង់ផ្ទាំងដែលបើកទាំងអស់ ឬសូម្បីតែ រារាំងការតភ្ជាប់គួរឱ្យសង្ស័យពី CMD ប្រសិនបើអ្នកចង់ធ្វើសកម្មភាពពីបន្ទាត់ពាក្យបញ្ជា។

ផ្ទាំងឌីសរាយបញ្ជីសកម្មភាពអាន និងសរសេរដែលអនុវត្តដោយដំណើរការប្រព័ន្ធ។ ពីទីនេះអ្នកអាចរកឃើញ កម្មវិធីដែលផ្ទុកលើសថាស ដោយគ្មានហេតុផលច្បាស់លាស់ ឬកំណត់អត្តសញ្ញាណឥរិយាបទគួរឱ្យសង្ស័យ ដូចជាកម្មវិធីដែលសរសេរយ៉ាងច្រើន និងអាចកំពុងអ៊ិនគ្រីបឯកសារ (អាកប្បកិរិយាធម្មតារបស់ ransomware មួយចំនួន)។

លក្ខណៈពិសេសកម្រិតខ្ពស់៖ ចំណុចទាញ កន្លែងចាក់សំរាម និងធនធាន "លួច"

បន្ថែមពីលើដំណើរការជាមូលដ្ឋាន និងការគ្រប់គ្រងសេវាកម្ម ដំណើរការ Hacker រួមបញ្ចូល ឧបករណ៍មានប្រយោជន៍ខ្លាំងណាស់សម្រាប់សេណារីយ៉ូជាក់លាក់ជាពិសេសនៅពេលលុបឯកសារជាប់សោ ស៊ើបអង្កេតដំណើរការចម្លែក ឬវិភាគឥរិយាបថកម្មវិធី។

ជម្រើសជាក់ស្តែងខ្លាំងណាស់ ស្វែងរកចំណុចទាញ ឬ DLLsមុខងារនេះអាចចូលប្រើបានពីម៉ឺនុយមេ។ ស្រមៃថាអ្នកព្យាយាមលុបឯកសារមួយ ហើយ Windows ទទូចថាវា "កំពុងត្រូវបានប្រើប្រាស់ដោយដំណើរការផ្សេងទៀត" ប៉ុន្តែមិនប្រាប់អ្នកថាមួយណា។ ជាមួយនឹងមុខងារនេះ អ្នកអាចវាយឈ្មោះឯកសារ (ឬផ្នែករបស់វា) នៅក្នុងរបារតម្រង ហើយចុច ស្វែងរក។

កម្មវិធីតាមដាន ចំណុចទាញ (ឧបករណ៍កំណត់អត្តសញ្ញាណធនធាន) និង DLLs បើកបញ្ជីហើយបង្ហាញលទ្ធផល។ នៅពេលអ្នកកំណត់ទីតាំងឯកសារដែលអ្នកចាប់អារម្មណ៍ អ្នកអាចចុចកណ្ដុរស្ដាំហើយជ្រើសរើស "ចូលទៅកាន់ដំណើរការកម្មសិទ្ធិ" ដើម្បីលោតទៅដំណើរការដែលត្រូវគ្នានៅក្នុងផ្ទាំងដំណើរការ។

នៅពេលដែលដំណើរការនោះត្រូវបានបន្លិច អ្នកអាចសម្រេចចិត្តថាតើត្រូវបញ្ចប់វា (បញ្ចប់) ទៅ បញ្ចេញឯកសារហើយអាច លុបឯកសារដែលបានចាក់សោមុនពេលអ្នកធ្វើដូចនេះ Process Hacker នឹងបង្ហាញការព្រមានដែលរំលឹកអ្នកថាអ្នកអាចបាត់បង់ទិន្នន័យ។ ជាថ្មីម្តងទៀត វាជាឧបករណ៍ដ៏មានអានុភាពដែលអាចនាំអ្នកចេញពីការចង នៅពេលដែលអ្វីៗផ្សេងទៀតបរាជ័យ ប៉ុន្តែវាគួរតែត្រូវបានប្រើដោយប្រុងប្រយ័ត្ន។

លក្ខណៈពិសេសកម្រិតខ្ពស់មួយទៀតគឺការបង្កើត ការចោលសតិពីម៉ឺនុយបរិបទនៃដំណើរការ អ្នកអាចជ្រើសរើស "បង្កើតឯកសារបោះចោល..." ហើយជ្រើសរើសថតដែលអ្នកចង់រក្សាទុកឯកសារ .dmp ។ ការចាក់សំរាមទាំងនេះត្រូវបានប្រើប្រាស់យ៉ាងទូលំទូលាយដោយអ្នកវិភាគដើម្បីស្វែងរកខ្សែអក្សរ សោអ៊ិនគ្រីប ឬសូចនាករមេរោគ ដោយប្រើឧបករណ៍ដូចជាកម្មវិធីនិពន្ធគោលដប់ប្រាំមួយ ស្គ្រីប ឬច្បាប់ YARA ។

ដំណើរការ Hacker ក៏អាចដោះស្រាយផងដែរ។ ដំណើរការ .NET ទូលំទូលាយជាងឧបករណ៍ស្រដៀងគ្នាមួយចំនួន ដែលមានប្រយោជន៍នៅពេលបំបាត់កំហុសកម្មវិធីដែលសរសេរនៅលើវេទិកានោះ ឬវិភាគមេរោគដោយផ្អែកលើ .NET។

ទីបំផុតនៅពេលរកឃើញ ដំណើរការប្រើប្រាស់ធនធានគ្រាន់តែចុចលើក្បាលជួរឈរ CPU ដើម្បីតម្រៀបបញ្ជីដំណើរការដោយការប្រើប្រាស់ processor ឬនៅលើ Private bytes និងអត្រាសរុប I/O ដើម្បីកំណត់ថាដំណើរការណាមួយដែលផ្ទុកអង្គចងចាំ ឬផ្ទុកលើសទម្ងន់ I/O។ នេះធ្វើឱ្យការកំណត់ទីតាំងស្ទះងាយស្រួលណាស់។

ភាពឆបគ្នា អ្នកបើកបរ និងការពិចារណាលើសុវត្ថិភាព

ជាប្រវត្តិសាស្ត្រ ដំណើរការ Hacker ដំណើរការលើ Windows XP និងកំណែក្រោយៗទៀត។ទាមទារ .NET Framework 2.0 ។ យូរៗទៅ គម្រោងបានវិវត្តន៍ ហើយកំណែថ្មីបំផុតត្រូវបានតម្រង់ឆ្ពោះទៅរក Windows 10 និង Windows 11 ទាំង 32 និង 64 ប៊ីត ជាមួយនឹងតម្រូវការទំនើបមួយចំនួន (ការស្ថាបនាមួយចំនួនត្រូវបានគេស្គាល់ថាជា System Informer អ្នកស្នងខាងវិញ្ញាណទៅ Process Hacker 2.x)។

នៅក្នុងប្រព័ន្ធ 64 ប៊ីត បញ្ហាដ៏ឆ្ងាញ់មួយបានកើតឡើង៖ ការចុះហត្ថលេខាលើកម្មវិធីបញ្ជារបៀបខឺណែល (Kernel-Mode Code Signing, KMCS)។ វីនដូអនុញ្ញាតឱ្យផ្ទុកតែកម្មវិធីបញ្ជាដែលបានចុះហត្ថលេខាជាមួយនឹងវិញ្ញាបនបត្រត្រឹមត្រូវដែលទទួលស្គាល់ដោយក្រុមហ៊ុន Microsoft ជាវិធានការដើម្បីការពារ rootkits និងកម្មវិធីបញ្ជាព្យាបាទផ្សេងទៀត។

កម្មវិធីបញ្ជាដែល Process Hacker ប្រើសម្រាប់មុខងារកម្រិតខ្ពស់ជាងនេះ ប្រហែលជាមិនមានហត្ថលេខាដែលទទួលយកដោយប្រព័ន្ធ ឬវាអាចត្រូវបានចុះហត្ថលេខាជាមួយនឹងវិញ្ញាបនបត្រសាកល្បង។ នេះមានន័យថា, នៅក្នុងការដំឡើងវីនដូស្តង់ដារ 64 ប៊ីតកម្មវិធីបញ្ជាអាចនឹងមិនផ្ទុក ហើយមុខងារ "ជ្រៅ" មួយចំនួននឹងត្រូវបានបិទ។

អ្នកប្រើប្រាស់កម្រិតខ្ពស់អាចងាកទៅរកជម្រើសដូចជា ធ្វើឱ្យ Windows "របៀបសាកល្បង" សកម្ម (ដែលអនុញ្ញាតឱ្យផ្ទុកកម្មវិធីបញ្ជាសាកល្បង) ឬនៅក្នុងកំណែចាស់នៃប្រព័ន្ធ បិទការផ្ទៀងផ្ទាត់ហត្ថលេខាកម្មវិធីបញ្ជា។ ទោះជាយ៉ាងណាក៏ដោយ ឧបាយកលទាំងនេះកាត់បន្ថយសុវត្ថិភាពប្រព័ន្ធយ៉ាងខ្លាំង ដោយសារវាបើកទ្វារឱ្យអ្នកបើកបរដែលមានគំនិតអាក្រក់ផ្សេងទៀតអាចរអិលឆ្លងកាត់ដោយមិនបានត្រួតពិនិត្យ។

ទោះបីជាមិនមានផ្ទុកកម្មវិធីបញ្ជាក៏ដោយក៏ Process Hacker នៅតែជា ឧបករណ៍ត្រួតពិនិត្យដ៏មានឥទ្ធិពលអ្នកនឹងអាចឃើញដំណើរការ សេវាកម្ម បណ្តាញ ថាស ស្ថិតិ និងព័ត៌មានមានប្រយោជន៍ជាច្រើនទៀត។ អ្នកនឹងបាត់បង់សមត្ថភាពមួយចំនួនរបស់អ្នកក្នុងការបញ្ចប់ដំណើរការដែលមានការការពារ ឬចូលប្រើទិន្នន័យកម្រិតទាបមួយចំនួន។

ក្នុងករណីណាក៏ដោយវាមានតម្លៃចងចាំថាកម្មវិធីកំចាត់មេរោគមួយចំនួននឹងរកឃើញ Process Hacker ជា Riskware ឬ PUP ច្បាស់ណាស់ព្រោះវាអាចរំខានដល់ដំណើរការសុវត្ថិភាព។ ប្រសិនបើអ្នកប្រើវាដោយស្របច្បាប់ អ្នកអាចបន្ថែមការបដិសេធចំពោះដំណោះស្រាយសុវត្ថិភាពរបស់អ្នក ដើម្បីការពារការជូនដំណឹងមិនពិត ដោយតែងតែដឹងពីអ្វីដែលអ្នកកំពុងធ្វើ។

សម្រាប់អ្នកដែលចង់យល់កាន់តែច្បាស់អំពីរបៀបដែល Windows របស់ពួកគេមានឥរិយាបទ ពីអ្នកប្រើប្រាស់កម្រិតខ្ពស់ រហូតដល់អ្នកជំនាញផ្នែកសន្តិសុខតាមអ៊ីនធឺណិត។ ការមាន Process Hacker នៅក្នុងប្រអប់ឧបករណ៍របស់អ្នកធ្វើឱ្យមានភាពខុសគ្នាយ៉ាងខ្លាំង នៅពេលដែលវាមកដល់ពេលដើម្បីធ្វើរោគវិនិច្ឆ័យ បង្កើនប្រសិទ្ធភាព ឬស៊ើបអង្កេតបញ្ហាស្មុគស្មាញនៅក្នុងប្រព័ន្ធ។

កម្មវិធីនិពន្ធដែលមានឯកទេសខាងបច្ចេកវិទ្យា និងបញ្ហាអ៊ីនធឺណិតដែលមានបទពិសោធន៍ជាងដប់ឆ្នាំនៅក្នុងប្រព័ន្ធផ្សព្វផ្សាយឌីជីថលផ្សេងៗគ្នា។ ខ្ញុំបានធ្វើការជាអ្នកកែសម្រួល និងអ្នកបង្កើតមាតិកាសម្រាប់ពាណិជ្ជកម្មអេឡិចត្រូនិក ការទំនាក់ទំនង ទីផ្សារអនឡាញ និងក្រុមហ៊ុនផ្សាយពាណិជ្ជកម្ម។ ខ្ញុំក៏បានសរសេរនៅលើគេហទំព័រ សេដ្ឋកិច្ច ហិរញ្ញវត្ថុ និងវិស័យផ្សេងៗទៀត។ ការងាររបស់ខ្ញុំក៏ជាចំណង់ចំណូលចិត្តរបស់ខ្ញុំដែរ។ ឥឡូវនេះតាមរយៈអត្ថបទរបស់ខ្ញុំនៅក្នុង Tecnobitsខ្ញុំព្យាយាមស្វែងរកព័ត៌មាន និងឱកាសថ្មីៗទាំងអស់ ដែលពិភពបច្ចេកវិទ្យាផ្តល់ជូនយើងជារៀងរាល់ថ្ងៃ ដើម្បីកែលម្អជីវិតរបស់យើង។