- Siyaseteke redkirina xwerû bide pêşîniyê û ji bo SSH navnîşên spî bikar bîne.

- NAT + ACL bi hev re dike yek: portê vedike û bi IP-ya çavkaniyê sînordar dike.

- Bi nmap/ping verast bike û rêz li pêşanîya qaîdeyê (ID) bigire.

- Bi nûvekirinan, mifteyên SSH û karûbarên herî kêm xurt bikin.

¿Meriv çawa gihîştina SSH-ê ji bo routerê TP-Link-ê bi IP-yên pêbawer ve sînordar dike? Kontrolkirina kesên ku dikarin bi rêya SSH bigihîjin tora we ne kêfek e, ew çînek girîng a ewlehiyê ye. Tenê ji navnîşanên IP-yên pêbawer destûrê bide gihîştinê Ew rûbera êrîşê kêm dike, skanên otomatîk hêdî dike, û pêşî li hewldanên destwerdana domdar ji înternetê digire.

Di vê rêbernameya pratîkî û berfireh de hûn ê bibînin ka meriv çawa di senaryoyên cûda de bi alavên TP-Link (SMB û Omada) vê yekê dike, bi qaîdeyên ACL û navnîşên spî re çi li ber çavan digire, û meriv çawa piştrast dike ku her tişt bi rêkûpêk girtî ye. Em rêbazên din ên wekî pêçanên TCP, iptables, û baştirîn pratîkan entegre dikin. ji ber vê yekê hûn dikarin hawîrdora xwe ewle bikin bêyî ku ti dawiyên veqetandî bihêlin.

Çima gihîştina SSH li ser routerên TP-Link sînordar bikin

Derxistina SSHê li ser înternetê rê li ber lêgerînên mezin ji hêla botên ku jixwe meraq dikin û xwedî niyeta xerab in vedike. Ne neasayî ye ku piştî skankirinê porta 22-an a ku li ser WAN-ê gihîştî ye were dîtin, wekî ku di [mînakên SSH] de hatiye dîtin. têkçûnên krîtîk di routerên TP-Link de. Fermanek nmap ya hêsan dikare were bikar anîn da ku were kontrol kirin ka navnîşana IP-ya weya giştî porta 22 vekirî ye an na.: tiştekî wekî vê li ser makîneyeke derveyî pêk tîne nmap -vvv -p 22 TU_IP_PUBLICA û kontrol bikin ka "open ssh" xuya dibe.

Tewra hûn mifteyên giştî bikar bînin jî, hiştina porta 22 vekirî dibe sedema lêkolînên bêtir, ceribandina portên din, û êrîşkirina ser karûbarên rêveberiyê. Çareserî eşkere ye: bi xwerû înkar bike û tenê ji IP an rêzên destûrdayî çalak bike.Tercîh ew e ku ji hêla we ve were rastkirin û kontrolkirin. Heke hûn hewceyê rêveberiya ji dûr ve nebin, wê li ser WAN-ê bi tevahî neçalak bikin.

Ji bilî eşkerekirina portan, rewş hene ku hûn dikarin guman bikin ku guhertinên qaîdeyan an tevgerên anormal hene (mînakî, modemek kabloyî ku piştî demekê dest bi "avêtina" trafîka derketî dike). Eger tu ferq bikî ku ping, traceroute, an gerok ji modemê derbas nabin, mîhengan, firmware kontrol bike, û ji nû ve vegerandina mîhengên kargehê bifikire. û her tiştê ku hûn bikar naynin bigirin.

Modela derûnî: bi xwerû asteng bike û navnîşek spî biafirîne

Felsefeya serketinê hêsan e: siyaseta redkirina xwerû û îstîsnayên eşkereLi ser gelek routerên TP-Link bi navgînek pêşkeftî, hûn dikarin polîtîkayek ketina ji dûr ve ya celebê Drop di dîwarê agir de saz bikin, û dûv re ji bo karûbarên rêveberiyê navnîşanên taybetî li ser navnîşek spî bidin.

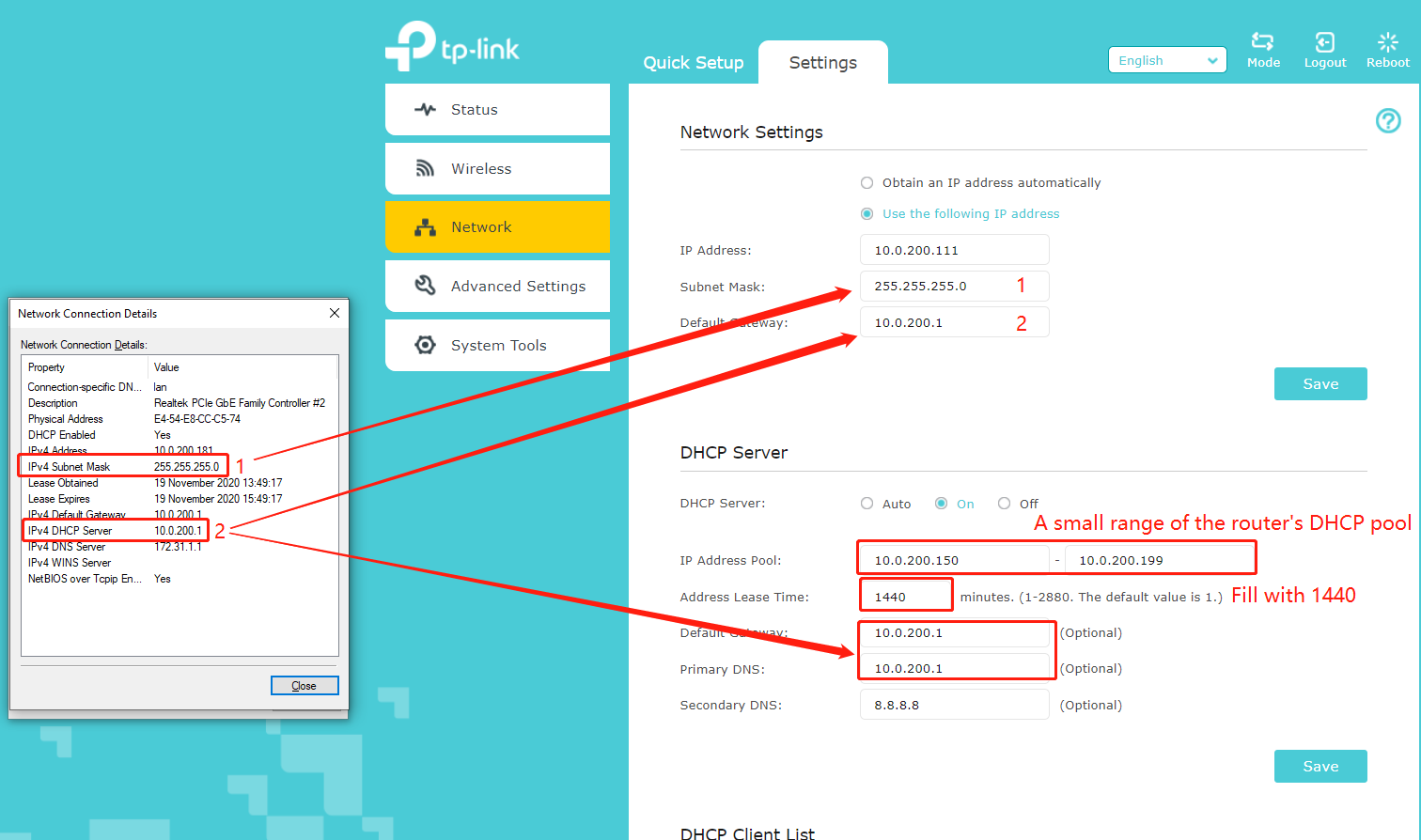

Li ser pergalên ku vebijarkên "Siyaseta Têketina Ji Dûr" û "Rêgezên Lîsteya Spî" dihewînin (li ser rûpelên Tora - Dîwarê Agir), Di polîtîkaya têketina dûr de marqeyê bavêje Û navnîşanên IP-yên giştî yên bi formata CIDR XXXX/XX ku divê bikaribin bigihîjin mîheng an karûbarên wekî SSH/Telnet/HTTP(S) li navnîşa spî zêde bikin. Ev tomar dikarin ravekirinek kurt di nav xwe de bigirin da ku paşê ji tevliheviyê dûr bikevin.

Ew girîng e ku cûdahiyên di navbera mekanîzmayan de werin fam kirin. Pêşvebirina portê (NAT/DNAT) portan beralî makîneyên LAN dike.Her çiqas "Qanûnên Fîlterkirinê" trafîka WAN-bi-LAN an jî trafîka navbera torên cuda kontrol dikin jî, "Qanûnên Lîsteya Spî" yên dîwarê agir gihîştina pergala rêveberiya routerê birêve dibin. Qaîdeyên fîlterkirinê gihîştina cîhazê bi xwe asteng nakin; ji bo vê yekê, hûn lîsteyên spî an jî qaîdeyên taybetî yên di derbarê trafîka ku digihîje routerê de bikar tînin.

Ji bo gihîştina karûbarên navxweyî, nexşeya portan di NAT-ê de tê afirandin û dûv re ew tê sînordarkirin ka kî dikare ji derve bigihîje wê nexşeyê. Reçete ev e: porta pêwîst vekin û dûv re bi kontrola gihîştinê sînordar bikin. ku tenê destûrê dide çavkaniyên destûrdar ku derbas bibin û yên mayî asteng dike.

SSH ji IP-yên pêbawer li ser TP-Link SMB (ER6120/ER8411 û yên wekhev)

Di routerên SMB yên wekî TL-ER6120 an ER8411 de, şêwaza asayî ji bo reklamkirina karûbarek LAN (mînak, SSH li ser serverek navxweyî) û sînordarkirina wê bi IP-ya çavkaniyê du-qonaxî ye. Pêşî, port bi Serverek Virtual (NAT) tê vekirin, û dû re bi Kontrola Gihîştinê tê fîltrekirin. li gorî komên IP û celebên karûbaran.

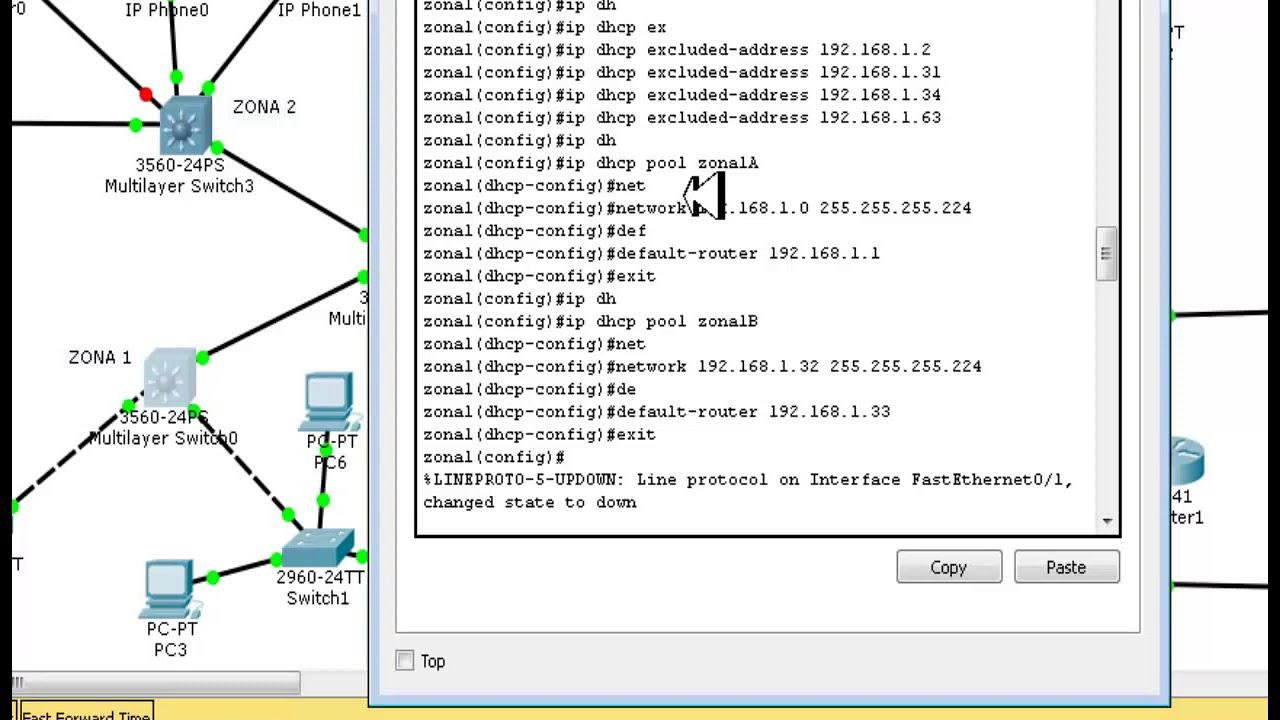

Qonaxa 1 - Servera Virtual: biçe Pêşketî → NAT → Servera Virtual û ji bo navrûya WAN ya têkildar têketinek diafirîne. Porta derveyî 22 mîheng bike û wê ber bi navnîşana IP-ya navxweyî ya serverê ve bibe (mînakî, 192.168.0.2:22)Qaydeyê tomar bike da ku wê li navnîşê zêde bikî. Ger doza te portek cûda bikar tîne (mînak, te SSH guhertiye 2222), nirxê li gorî wê biguherîne.

Qonaxa 2 - Cureyê Xizmetê: binivîse Tercîh → Cureyê Xizmetê, xizmetek nû biafirîne bi navê, bo nimûne, SSH, hilbijêre TCP an TCP/UDP û porta armanc 22 destnîşan bike (rangeya porta çavkaniyê dikare 0–65535 be). Ev tebeqe dê bihêle hûn di ACL-ê de bi awayekî paqij portê referans bikin..

Qonaxa 3 – Koma IP: biçe Tercîh → Koma IP → Navnîşana IP û hem ji bo çavkaniya destûrdayî (mînak IP-ya we ya giştî an rêzek, bi navê "Access_Client") û hem jî ji bo çavkaniya armanc (mînak "SSH_Server" bi IP-ya navxweyî ya serverê) tomaran zêde bike. Dûv re her navnîşan bi Koma IP-ya têkildar ve girêbide di heman menuyê de.

Qonaxa 4 – Kontrola gihîştinê: li Dîwarê agir → Kontrola Gihîştinê Du rêzikan biafirîne. 1) Rêgeza Destûrdanê: Siyaseta destûrdanê, xizmeta "SSH" ya nû hatî destnîşankirin, Çavkanî = koma IP-ê "Access_Client" û armanc = "SSH_Server". Nasnameya 1 bide wê. 2) Qanûna Astengkirinê: Siyaseta astengkirinê bi çavkanî = IPGROUP_ANY û armanc = "SSH_Server" (an jî wekî ku pêkan be) bi ID 2. Bi vî rengî, tenê IP an rêza pêbawer dê bi rêya NAT-ê derbasî SSH-ya we bibe; yên mayî dê werin astengkirin.

Rêza nirxandinê girîng e. Nasnameyên nizmtir pêşîniyê digirinJi ber vê yekê, divê qaîdeya Destûrê (ID-ya nizmtir) ji qaîdeya Astengkirinê pêştir be. Piştî sepandina guhertinan, hûn ê bikaribin ji navnîşana IP-ya destûrdayî bi navnîşana IP-ya WAN-a routerê ve li ser porta diyarkirî ve girêdayî bibin, lê girêdanên ji çavkaniyên din dê werin asteng kirin.

Têbînîyên model/firmware: Navrû dikare li gorî hardware û guhertoyan cûda bibe. TL-R600VPN ji bo vegirtina hin fonksiyonan hewceyê hardware v4 yeÛ li ser pergalên cuda, menu dikarin werin veguhastin. Dîsa jî, herikîn yek e: celebê xizmetê → komên IP → ACL bi Destûr û Astengkirinê. Ji bîr nekin hilînin û bicîh bikin ji bo ku qaîde bikevin meriyetê.

Verastkirina pêşniyarkirî: Ji navnîşana IP-ya destûrdar, biceribînin ssh usuario@IP_WAN û gihîştinê piştrast bike. Ji navnîşana IP-ya din, divê port negihîştî bibe. (girêdanek ku nayê an jî tê redkirin, bi îdeal bêyî pankartek ji bo dûrketina ji dayîna nîşanan).

ACL bi Kontrolkera Omada re: Lîste, Rewş, û Senaryoyên Mînakî

Eger hûn dergehên TP-Link bi Omada Controller birêve bibin, mantiq dişibihe hev lê bi vebijarkên dîtbarî yên bêtir. Grûpan (IP an port) biafirîne, ACL-yên dergehê destnîşan bike, û qaîdeyan organîze bike destûrê bidin ya herî kêm û her tiştê din înkar bikin.

Lîste û kom: di Mîheng → Profîl → Kom Hûn dikarin komên IP-ê (binnet an mêvandar, wek 192.168.0.32/27 an 192.168.30.100/32) û her weha komên portan (wek mînak, HTTP 80 û DNS 53) biafirînin. Ev kom qaîdeyên aloz hêsan dikin bi ji nû ve bikaranîna tiştan.

Deriyê ACL: vekirî ye Mîhengkirin → Ewlekariya Torê → ACL Li gorî tiştê ku hûn dixwazin biparêzin, rêzikan bi rêwerzên LAN→WAN, LAN→LAN an WAN→LAN lê zêde bikin. Siyaseta ji bo her qaîdeyê dikare Destûr bide an jî Red bike. û rêz encama rastîn diyar dike. Ji bo çalakkirina wan "Çalak bike" hilbijêrin. Hin guherto dihêlin hûn qaîdeyan amade û neçalak bihêlin.

Rewşên bikêrhatî (li gorî SSH-ê digunce): tenê destûr bidin karûbarên taybetî û yên mayî asteng bikin (mînak, Destûr bidin DNS û HTTP û dûv re Hemûyan Red bikin). Ji bo lîsteyên spî yên rêveberiyê, ji navnîşanên IP-yên pêbawer Destûrê bide "Rûpela Rêveberiya Deriyê" biafirînin. û dû re înkareke giştî ji torên din. Ger firmwareya we ew vebijark hebe. DualîHûn dikarin qaîdeya berevajî bixweber çêbikin.

Rewşa girêdanê: ACL dikarin statûqalî bin. Cureyên hevpar Nû, Damezrandî, Têkildar, û Nederbasdar in."Nû" pakêta yekem (mînak, SYN di TCP de) birêve dibe, "Damezrandî" trafîka dualî ya ku berê rastî wê hatiye birêve dibe, "Pêwendîdar" girêdanên girêdayî (wek kanalên daneyên FTP) birêve dibe, û "Nederbasdar" trafîka anormal birêve dibe. Bi gelemperî çêtirîn e ku hûn mîhengên xwerû biparêzin heya ku hûn hûrguliyek zêde nexwazin.

VLAN û dabeşkirin: Piştgiriya routerên Omada û SMB senaryoyên yekalî û dualî di navbera VLANan deHûn dikarin Marketing→R&D asteng bikin lê R&D→Marketing destûr bidin, an jî her du alîyan asteng bikin û dîsa jî rêveberek diyarkirî destûr bidin. Alîkariya LAN→LAN di ACL de ji bo kontrolkirina trafîka di navbera jêrşebên navxweyî de tê bikar anîn.

Rêbaz û piştgirîyên zêde: Pêçanên TCP, iptables, MikroTik û dîwarê agir ê klasîk

Ji bilî ACL-yên routerê, divê tebeqeyên din jî werin sepandin, nemaze heke armanca SSH serverek Linux-ê li pişt routerê be. Pêçanên TCP destûrê didin fîlterkirinê li gorî IP-ê bi hosts.allow û hosts.deny li ser karûbarên hevgirtî (tevî OpenSSH di gelek mîhengên kevneşopî de).

Pelên kontrolê: heke ew tune bin, wan bi wan biafirînin sudo touch /etc/hosts.{allow,deny}. Baştirîn rêbaz: her tiştî di hosts.deny de înkar bike û bi eşkereyî di hosts.allow de destûrê dide wê. Bo nimûne: di /etc/hosts.deny pon sshd: ALL û di /etc/hosts.allow werdek sshd: 203.0.113.10, 198.51.100.0/24Bi vî awayî, tenê ew IP-yan dê karibin bigihîjin daemon SSH ya serverê.

iptablesên xwerû: Ger router an servera we destûrê dide, qaîdeyên ku tenê SSH ji çavkaniyên taybetî qebûl dikin lê zêde bikin. Qanûnek tîpîk dê bibe: -I INPUT -s 203.0.113.10 -p tcp --dport 22 -j ACCEPT dûv re polîtîkayeke DROP a xwerû an qaîdeyek ku yên mayî asteng dike. Li ser routerên bi tabloyek Custom rules Tu dikarî van xêzan bişînî û wan bi "Save & Apply" bicîh bînî.

Rêbazên çêtirîn di MikroTik de (wek rêbernameyek giştî tê sepandin): portên xwerû biguherînin ger gengaz be, Telnetê neçalak bike (tenê SSH bikar bînin), şîfreyên bihêz bikar bînin an jî, çêtir e, pejirandina mifteyêBi karanîna dîwarê agir gihîştinê bi navnîşana IP-ê sînordar bike, heke cîhaz piştgirî dike 2FA çalak bike, û firmware/RouterOS-ê nûjen bike. Heke hûn ne hewce ne, gihîştina WAN neçalak bikinEw hewldanên têkçûyî dişopîne û, ger hewce bike, sînorên rêjeya girêdanê bicîh tîne da ku êrîşên hêza hovane sînordar bike.

TP-Link Classic Interface (Firmwareya Kevintir): Bi karanîna navnîşana IP-ya LAN-ê (xwerû 192.168.1.1) û pêbaweriyên rêveber/rêveber têkevin panelê, dûv re biçin Ewlehî → Dîwarê agirFîltera IP-ê çalak bike û hilbijêre ku pakêtên nediyar polîtîkaya xwestî bişopînin. Dûv re, di Fîlterkirina Navnîşana IP-ê, pêl "Nû Zêde Bike" bike û pênase bike kîjan IP dikarin porta xizmetê bikar bînin an jî nikaribin li ser WAN (ji bo SSH, 22/tcp). Her gavekê tomar bike. Ev dihêle hûn redkirinek giştî bicîh bînin û îstîsnayan biafirînin da ku tenê IP-yên pêbawer destûr bidin.

IP-yên taybetî bi rêyên statîk asteng bikin

Di hin rewşan de, ji bo baştirkirina aramiya hin karûbaran (wek mînak weşana zindî) kêrhatî ye ku derketina navnîşanên IP-yên taybetî were astengkirin. Yek rê ji bo kirina vê yekê li ser gelek cîhazên TP-Link bi rêya rêça statîk e., rêyên /32 diafirîne ku ji gihîştina wan cihan dûr dikevin an jî wan bi awayekî rêve dibin ku ew ji hêla rêya xwerû ve neyên vexwarin (piştgirî li gorî firmware diguhere).

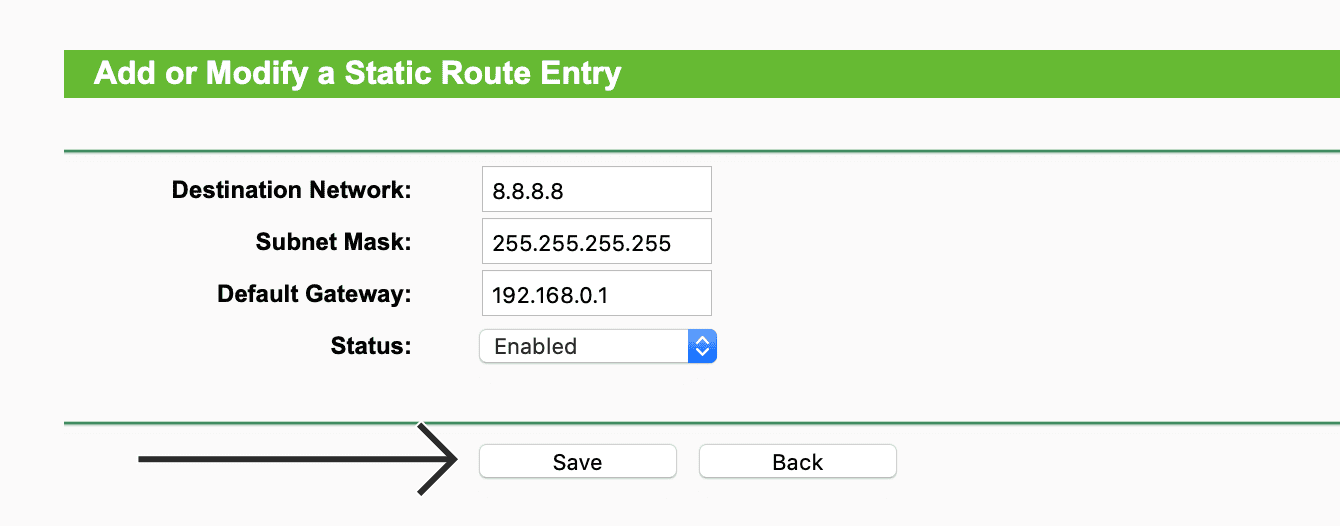

Modelên dawî: biçin tabloyê Pêşketî → Tor → Rêvekirina Pêşketî → Rêvekirina Statîk û "+ Add" bikirtînin. "Network Destination" bi navnîşana IP-yê ya ku hûn dixwazin asteng bikin, "Subnet Mask" 255.255.255.255, "Default Gateway" dergeha LAN-ê (bi gelemperî 192.168.0.1) û "Interface" LAN binivîsin. "Destûrê bide vê ketinê" hilbijêrin û tomar bikinJi bo her navnîşana IP-ya hedef, li gorî karûbarê ku hûn dixwazin kontrol bikin, dubare bikin.

Firmwareyên kevintir: biçin Rêwîtiya pêşketî → Lîsteya rêwîtiya statîk, li ser "Nû Zêde Bike" bikirtînin û heman qadan tijî bikin. Rewşa rêyê çalak bike û tomar bikeJi bo ku hûn bizanin kîjan IP-yan divê werin dermankirin, bi piştgiriya karûbarê xwe re şêwir bikin, ji ber ku ev dikarin biguherin.

Verastkirin: Termînalek an rêza fermanê vekin û bi wê biceribînin ping 8.8.8.8 (an jî IP-ya armanc a ku we asteng kiriye). Eger hûn "Timeout" an "Destination host unreachable" bibîninAstengkirin dixebite. Heke nexebite, gavan binirxîne û routerê ji nû ve bide destpêkirin da ku hemî tabloyan bandor bibin.

Verastkirin, ceribandin û çareserkirina bûyerê

Ji bo piştrastkirina ku navnîşa spî ya SSH-ya we dixebite, biceribînin ku navnîşana IP-ya destûrdar bikar bînin. ssh usuario@IP_WAN -p 22 (an jî porta ku hûn bikar tînin) û gihîştinê piştrast bikin. Ji navnîşana IP-ya bêdestûr, divê port xizmetê pêşkêş neke.. Usa nmap -p 22 IP_WAN Ji bo kontrolkirina rewşa germê.

Heke tiştek wekî ku divê bersivê nede, pêşanîya ACL kontrol bike. Qanûn bi rêzê têne pêvajokirin, û yên ku nasnameya wan herî kêm e qezenc dikin."Deny" li jor "Allow"-a we navnîşa spî betal dike. Her weha, kontrol bikin ku "Service Type" ber bi porta rast ve nîşan dide û "IP Groups"-ên we rêzên guncaw dihewînin.

Di rewşa tevgerên gumanbar de (windakirina girêdanê piştî demekê, qaîdeyên ku bi serê xwe diguherin, trafîka LAN-ê ya ku kêm dibe), bifikirin firmware nûve bikeXizmetên ku hûn bikar naynin neçalak bikin (rêveberiya dûr a web/Telnet/SSH), bawernameyan biguherînin, ger hebe, klona MAC kontrol bikin, û di dawiyê de, Vegerandina mîhengên kargehê û ji nû ve mîhengkirin bi mîhengên herî kêm û navnîşek spî ya hişk.

Têbînîyên lihevhatin, model û hebûnê

Hebûna taybetmendiyan (ACL-yên statîk, profîl, navnîşên spî, sererastkirina PVID li ser portan, û hwd.) Ew dibe ku bi modela hardware û versiyonê ve girêdayî beDi hin cîhazan de, wek TL-R600VPN, hin şiyan tenê ji guhertoya 4-an û pê ve hene. Navrûyên bikarhêner jî diguherin, lê pêvajoya bingehîn eynî ye: astengkirin bi xwerû, xizmet û koman diyar bike, destûr bide ji IP-yên taybetî û yên mayî asteng bike.

Di nav ekosîstema TP-Link de, gelek cîhaz di torên pargîdaniyan de hene. Modelên ku di belgeyan de hatine behs kirin ev in: T1600G-18TS, T1500G-10PS, TL-SG2216, T2600G-52TS, T2600G-28TS, TL-SG2210P, T2500-28TC, T2700G-28TQ, T2500G-28TQ, T2500G-28TQ, T2500G-52TS, T2500G-28TS T2600G-28MPS, T1500G-10MPS, SG2210P, S4500-8G, T1500-28TC, T1700X-16TS, T1600G-28TS, TL-SL3452, TL-SG3216, TL-SG3216-SG3216, T32G0, T3200GL-28T T1700G-28TQ, T1500-28PCT, T2600G-18TS, T1600G-28PS, T2500G-10MPS, Festa FS310GP, T1600G-52MPS, T1600G-52PS, TL-SL2428, T1600G-52TS, T3700G-28TQ, T1500G-8T, T1700X-28TQdi nav yên din de. Di bîra xwe de bihêle ku Pêşniyar li gorî herêmê diguhere. û dibe ku hin ji wan li herêma we peyda nebin.

Ji bo ku hûn rojane bimînin, serdana rûpela piştgiriyê ya hilbera xwe bikin, guhertoya rast a hardware hilbijêrin û kontrol bikin notên firmware û taybetmendiyên teknîkî bi pêşketinên herî dawî. Carinan nûvekirin taybetmendiyên dîwarê agir, ACL, an rêveberiya ji dûr ve berfireh dikin an jî baştir dikin.

Bide hev SSH Ji bo hemî IP-yan ji bilî yên taybetî, rêxistinkirina rast a ACL-an û fêmkirina ka mekanîzma her tiştî kontrol dike we ji surprîzên nexweş rizgar dike. Bi siyaseteke redkirina xwerû, navnîşên spî yên rast, û verastkirina birêkûpêkRoutera we ya TP-Link û karûbarên li pişt wê bêyî ku hûn dema ku hewce bikin dev ji rêveberiyê berdin, dê pir çêtir werin parastin.

Ji biçûkatiya xwe ve bi teknolojiyê dilşewat bû. Ez ji nûvebûna sektorê hez dikim û, berî her tiştî, pêwendiya wê. Ji ber vê yekê ez gelek salan ji ragihandinê re li ser malperên teknolojî û lîstikên vîdyoyê ve girêdayî bûm. Hûn dikarin min bibînin ku li ser Android, Windows, MacOS, iOS, Nintendo an mijarek din a têkildar ku tê bîra min dinivîsim.