- LLMNR setzt d'Leit Spoofing an Hash-Capture aus; wann et ausgeschalt gëtt, reduzéiert dat d'Risike vun Insider.

- Einfach Deaktivéieren: GPO/Registry op Windows an Änneren vu systemd-geléist op Linux.

- Ergänzt duerch d'Blockéierung oder d'Deaktivéierung vun NBT-NS an d'Verifizéierung duerch de Registry/Traffic.

Den LLMNR-Protokoll ass e bekannt Gesiicht a Microsoft-Ëmfeld. An Netzwierker, wou Windows d'Haaptfunktioun ass, ass en standardméisseg aktivéiert, an obwuel et fréier Sënn gemaach huet, ass et haut dacks méi e Kappwéi wéi eng Hëllef. Dofir ass et eng gutt Iddi ze wëssen, wéi een en benotzt. wéi een LLMNR deaktivéiert besonnesch wa mir en ëffentlecht WiFi-Netz benotzen.

Ier Dir Entscheedungen trefft, ass et eng gutt Iddi ze verstoen, wat et mécht a firwat et recommandéiert ass, et ze deaktivéieren. Déi gutt Noriicht ass, datt et einfach ass, et auszeschalten. souwuel op Windows (inklusiv Windows Server) wéi och op Linux, entweder iwwer Politiken, Registry, Intune oder duerch d'Tuning vu systemd-resolved.

Wat ass LLMNR a wéi funktionéiert et?

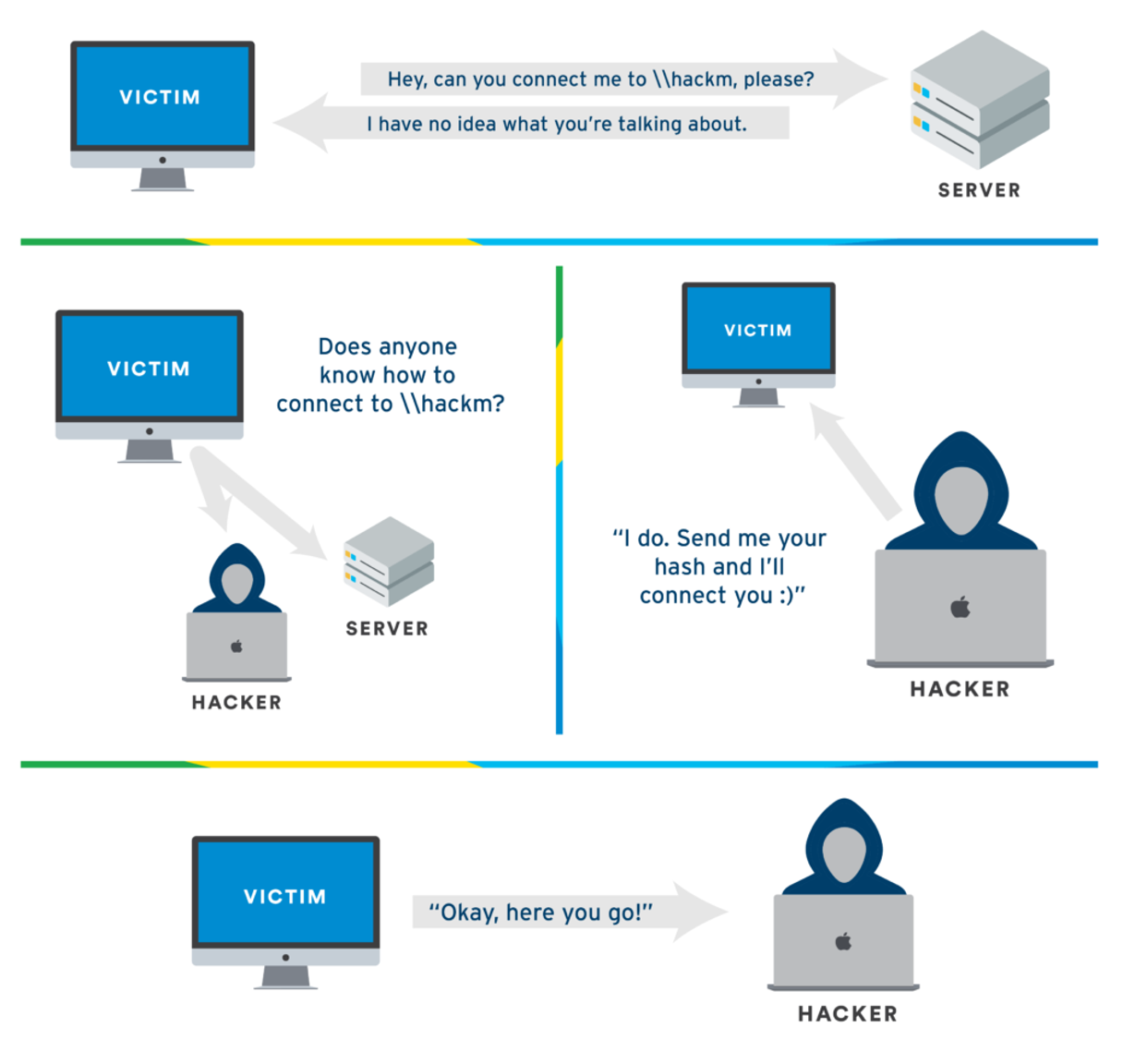

LLMNR ass d'Akronym fir Link-Local Multicast-Numm-OpléisungSäin Zweck ass Hostnimm am lokalen Segment opléisen, ouni op en DNS-Server ze vertrauenAn anere Wierder, wann eng Maschinn en Numm net iwwer DNS léise kann, kann se probéieren d'Noperschaft iwwer Multicast ofzefroen fir ze kucken ob iergendeen "den Hiweis verstanen huet".

Dëse Mechanismus benotzt den Hafen UDP 5355 an ass entwéckelt fir am lokalen Netzwierk ze funktionéieren. D'Ufro gëtt per Multicast geschéckt un dat direkt Netzwierk, an all Computer, deen den Numm "erkennt", kann äntweren andeems hien "dat sinn ech" seet. Dëst ass eng séier an einfach Approche fir kleng oder improviséiert Ëmfeld, wou DNS net verfügbar war oder kee Sënn gemaach huet ze konfiguréieren.

An der Praxis geet d'LLMNR-Ufro an de lokale Segment, an Apparater, déi dësen Traffic lauschteren, kënne äntweren, wa se mengen, datt se déi richteg Destinatioun sinn. Säin Ëmfang ass op déi lokal Verbindung limitéiert, an dofir säin Numm a seng Beruffung als "Patch", wann et kee formelle Namensdéngscht am Netz gëtt.

Joerelaang, besonnesch a méi klenge Netzwierker oder Ad-hoc-Asätz, huet et sech als nëtzlech erwisen. Hautdesdaags, mat verbreeten an bëllegen DNS, de Gebrauchsfall huet sech sou staark reduzéiert, datt et bal ëmmer Sënn mécht, LLMNR auszeschalten a méi friddlech ze liewen.

Ass den LLMNR wierklech néideg? Risiken a Kontext

Déi grouss Fro: Soll ech et erofhuelen oder loossen? An engem privaten Ëmfeld ass déi heefegst Äntwert "jo, Dir kënnt et gären erofhuelen." An enger Firma ass et praktesch den Impakt ze validéierenWann den DNS vun der Ëmfeld richteg ageriicht ass an d'Sich funktionéieren, liwwert LLMNR näischt a stellt onnéideg Risiken duer.

Dee gréisste Problem ass LLMNR enthält kee Schutz géint IdentitéitsausweisungEn Ugräifer op Ärem eegene Subnetz kann den Zilgerät "imitéieren" a fréi oder bevorzugt reagéieren, andeems en d'Verbindung ëmleet a Chaos verursaacht. Et ass e klassescht "Man-in-the-Middle" (MitM) Attackszenario vun der aler Schoul.

Als Analogie erënnert et un de Wi-Fi WEP-Standard, deen ouni Rücksicht op modern Attacken entstanen ass a veraltet ass. Eppes Ähnleches geschitt mat LLMNREt war fréier nëtzlech, awer haut ass et eng oppe Dier fir Täuschung, wann Dir et op Firmennetzwierker lieweg léisst.

Zousätzlech kënne Géigner mat de richtegen Tools Är Computere forcéieren, sensibel Informatiounen wéi NTLMv2-Hashes ze "singelen", wa se mengen, datt se mat engem legitime Server schwätzen. Soubal den Ugräifer dës Hashes kritt huet, kënne probéieren se ze knacken – mat ënnerschiddlechem Erfolleg ofhängeg vun de Richtlinnen an der Passwuertkomplexitéit – wouduerch de Risiko vun engem richtegen Andräng eropgeet.

Wéini soll een LLMNR deaktivéieren?

An der grousser Majoritéit vun de modernen Deployments kënnt Dir et deaktivéieren, ouni eppes ze futti ze maachen. Wann Är Clienten ëmmer iwwer DNS opléisen A wann Dir Iech net op "Magie" am lokalen Netzwierk verléisst, ass LLMNR iwwerflësseg. Trotzdeem sollt Dir a kriteschen Ëmfeld validéieren, ier Dir d'Politik op déi ganz Organisatioun weidergitt.

Denkt drun, datt d'Entscheedung net nëmmen technesch ass: si reduzéiert och Äert operationellt a Konformitéitsrisiko. D'Deaktivéierung vun LLMNR ass eng einfach, moossbar an effektiv Härtungskontroll., genau dat, wat all vernünftege Sécherheetsrahmen verlaangt.

LLMNR a Windows deaktivéieren

Hei sinn déi wichtegst Optiounen, déi verfügbar sinn, fir LLMNR a Windows auszeschalten:

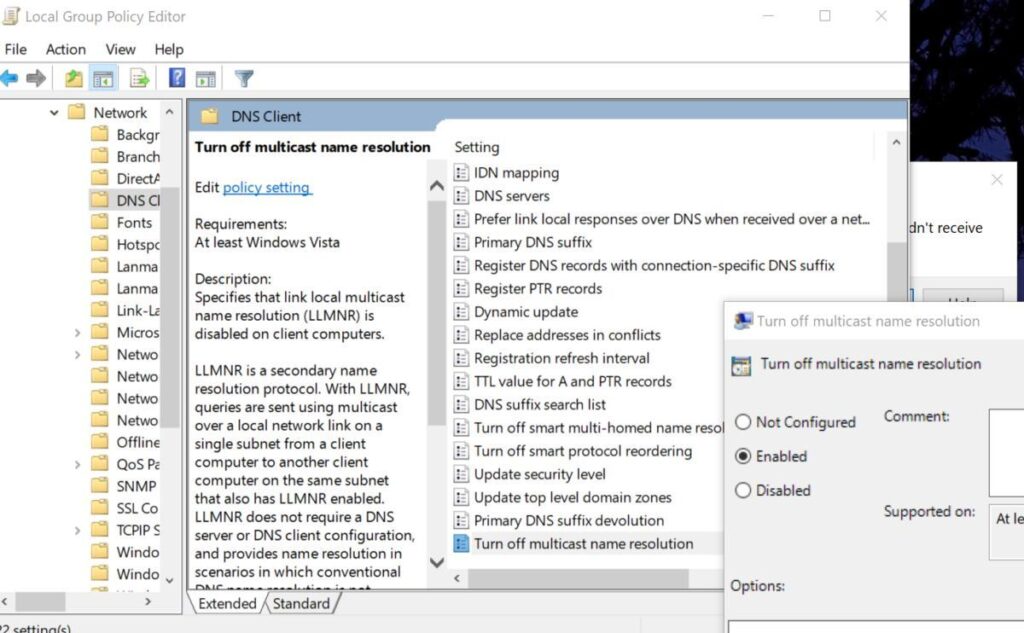

Optioun 1: Lokale Gruppenrichtlinien-Editor (gpedit.msc)

Op Standalone-Computeren oder fir séier Tester kënnt Dir den Editor fir lokal Gruppenrichtlinnen benotzen. Dréckt WIN + R, gitt an gpedit.msc an akzeptéieren fir et opzemaachen.

Dann navigéiert duerch: Computerkonfiguratioun > Administrativ Virlagen > NetzwierkAn e puer Editiounen erschéngt d'Astellung ënner DNS-Client. Fannt den Artikel "Multicast-Nimm-Opléisung deaktivéieren". (den Numm kann liicht variéieren) a setzt d'Politik op "Aktivéiert".

A Windows 10 gëtt den Text normalerweis als "Multicast-Nimm-Opléisung deaktivéieren" gelies. Akzeptéiert oder setzt d'Ännerung an a start Äre Computer nei. fir sécherzestellen, datt d'Teammeastellungen korrekt ugewannt ginn.

Optioun 2: Windows Registrierung

Wann Dir léiwer direkt op de Punkt kënnt oder eng skriptbar Method braucht, kënnt Dir de Politikwäert an der Registry erstellen. CMD opmaachen oder PowerShell mat Administrator Permissiounen an ausféieren:

REG ADD "HKLM\Software\Policies\Microsoft\Windows NT\DNSClient" /f

REG ADD "HKLM\Software\Policies\Microsoft\Windows NT\DNSClient" /v "EnableMulticast" /t REG_DWORD /d 0 /fDoduerch gëtt LLMNR op Politikniveau deaktivéiert. Start de Computer nei fir de Zyklus ofzeschléissen a verhënneren datt Prozesser mat engem fréiere Zoustand am Speicher bleiwen.

LLMNR mat GPO an enger Domain deaktivéieren

Eng aner Méiglechkeet fir LLMNR ze deaktivéieren ass d'Ännerung zentral vun engem Domaincontroller aus anzewenden, andeems Dir d'Group Policy Management Console opmaacht. Erstellt en neit GPO (zum Beispill "MÄI-GPO") an änneren et.

Am Editor, folgt dem Wee: Computerkonfiguratioun > Administrativ Virlagen > Netzwierk > DNS Client. Aktivéiert d'Politik "Multicast-Nimm-Opléisung deaktivéieren" a maacht den Editor zou fir ze späicheren. Verbënnt dann de GPO mat der entspriechender OU a forcéiert d'Politike-Aktualiséierung oder waart op déi normal Replikatioun.

Fäerdeg. Dir hutt elo eng Domainpolitik, déi LLMNR konsequent reduzéiert. Denkt drun, datt déi genee Nomenklatur vun der Upassung variéiere kann. liicht tëscht Versioune vu Windows Server, awer d'Plaz ass wéi uginn.

Intune: "Ugewandt", awer gpedit weist "Net konfiguréiert" un.

Eng heefeg Fro: Dir dréckt e Konfiguratiounsprofil vun Intune, et seet Iech, datt et richteg ugewannt gouf, a wann Dir gpedit opmaacht, gesitt Dir d'Astellung als "Net konfiguréiert". Dëst bedeit net onbedéngt, datt et net aktiv ass.Intune applizéiert Astellungen iwwer CSP/Registry, déi am lokalen Editor net ëmmer als "Konfiguréiert" ugewise ginn.

Déi zouverlässeg Method fir dëst ze kontrolléieren ass de Politiklog ze konsultéieren: Wann et existéiert a gläich 0 ass, dann ass de Wäert Multicast aktivéieren HKLM\Software\Politiken\Microsoft\Windows NT\DNSClient, LLMNR ass deaktivéiert, obwuel gpedit "Net konfiguréiert" weist.

Wann Dir dëst léiwer iwwer e Skript garantéiere wëllt (nëtzlech wéi Remediation an Intune), hei ass e einfache PowerShell-Skript fir de Wäert ze erstellen an ze verifizéieren:

New-Item -Path "HKLM:\Software\Policies\Microsoft\Windows NT\DNSClient" -Force | Out-Null

New-ItemProperty -Path "HKLM:\Software\Policies\Microsoft\Windows NT\DNSClient" -Name "EnableMulticast" -PropertyType DWord -Value 0 -Force | Out-Null

(Get-ItemProperty -Path "HKLM:\Software\Policies\Microsoft\Windows NT\DNSClient").EnableMulticastDëst deckt de Fall of, wou Intune seet, datt et ugewannt gouf, awer Dir maximal Sécherheet wëllt oder Problemer mat "onéierlechen" Apparater léise wëllt. Fir am Groussen audits ze maachen, kombinéiert de Skript mat Ärem Inventar-Tool oder mat Intune/Defender fir Endpoint-Rapporten.

LLMNR op Linux deaktivéieren (systemd-geléist)

Op Distributiounen wéi Ubuntu oder Debian, déi systemd-resolved benotzen, kënnt Dir LLMNR direkt "killen". D'Astellungen vum Resolver änneren Also:

sudo nano /etc/systemd/resolved.confAn der Datei, setzt de korrespondéierende Parameter sou datt en eendeiteg ass. Zum Beispill:

[Resolve]

LLMNR=noSpäichert a start de Service oder de Computer nei: E Restart vum Service ass normalerweis genuch, obwuel e Restart och valabel ass, wann et méi praktesch fir Iech ass.

sudo systemctl restart systemd-resolvedDomat wäert systemd-resolved ophalen LLMNR ze benotzen. Wann Dir eng aner Opléisungsléisung benotzt (oder aner Distributiounen), kuckt hir Dokumentatioun no: de Muster ënnerscheet sech net ze vill an et gëtt ëmmer en gläichwäertege "Switch".

Iwwer NBT-NS a Windows Firewall

LLMNR auszeschalten ass d'Halschent vun der Schluecht. Responder an ähnlech Tools benotzen och den NetBIOS Name Service (NBT-NS), déi iwwer klassesch NetBIOS-Ports (UDP 137/138 an TCP 139) funktionéiert. Dëst werft d'Fro op, déi vill Leit stellen: Ass et genuch, Ports an der Firewall ze blockéieren, oder muss een NBT-NS explizit deaktivéieren?

Wann Dir strikt Reegelen op Ärer lokaler Firewall uwendt - souwuel eran- wéi och erausgoend - fir 137/UDP, 138/UDP an 139/TCP ze blockéieren, reduzéiert Dir Är Belaaschtung däitlech. Wéi och ëmmer, ass déi bescht Praxis an Entreprise-Ëmfeld, NetBIOS iwwer TCP/IP auszeschalten. an Interfaces, fir ongewollt Reaktiounen oder Reklammen ze verhënneren, wann d'Firewall-Politik vun enger Applikatioun ännert oder modifizéiert gëtt.

A Windows gëtt et kee "Fabrécks"-GPO sou direkt wéi an LLMNR, awer Dir kënnt et iwwer WMI oder d'Registry maachen. Dës WMI-baséiert PowerShell deaktivéiert et op all IP-aktivéierten Adapteren.:

Get-WmiObject -Class Win32_NetworkAdapterConfiguration -Filter "IPEnabled=TRUE" | ForEach-Object { $_.SetTcpipNetbios(2) } Wann Dir Firewall-Regele léiwer hutt, maacht dat awer, awer gitt sécher datt se bidirektional a persistent sinn. Blocken 137/UDP, 138/UDP an 139/TCP an iwwerwaacht, datt et keng konfliktéierend Reegele an anere GPOen oder EDR/AV-Léisunge gëtt, déi d'Firewall verwalten.

Verifikatioun: Wéi kontrolléiert een, ob LLMNR an NBT-NS net méi am Spill sinn

Fir LLMNR op Windows, kuckt an der Registry: HKLM\Software\Policies\Microsoft\Windows NT\DNSClient\EnableMulticast muss existéieren a gläich 0 sinn. Schnellkontrolle a PowerShell géif:

(Get-ItemProperty -Path "HKLM:\Software\Policies\Microsoft\Windows NT\DNSClient").EnableMulticastUm Traffic-Ebene ass eng einfach Technik, eng Sich no engem net-existéierenden Numm duerchzeféieren a Wireshark ze benotzen fir ze observéieren, datt keng UDP 5355-Päcketen ausgeginn ginn. Wann Dir kee Multicast an de lokale Segment gesitt, Dir sidd um richtege Wee.

Op Linux mat systemd-resolved, kontrolléiert de Status mat resolvectl oder systemctl: Vergewëssert Iech, datt LLMNR op "nee" agestallt ass. an der effektiver Konfiguratioun an datt de Service ouni Feeler nei gestart gouf.

Fir NBT-NS, confirméiert datt Är Firewall-Regele 137/UDP, 138/UDP an 139/TCP blockéieren oder datt NetBIOS op den Adapteren deaktivéiert ass. Dir kënnt och eng Zäitchen um Netz schnëffelen fir ze kontrolléieren, ob et keng NetBIOS-Ufroen oder Reklammen an der Loft gëtt.

Dacks gestallte Froen an nëtzlech Nuancen

- Géif ech eppes futti maachen, wann ech LLMNR deaktivéieren? A Netzwierker mat gutt ënnerhalenem DNS ass dat typescherweis net de Fall. A speziellen oder Legacy-Ëmfeld validéiert als éischt an enger Pilotgrupp a kommunizéiert d'Ännerung dem Support.

- Firwat weist gpedit "Net konfiguréiert" un, obwuel Intune "Erzwingt" seet? Well den lokalen Editor net ëmmer d'Zoustänn reflektéiert, déi vum MDM oder CSP festgeluecht ginn. D'Wourecht läit am Registry an den tatsächleche Resultater, net am gpedit-Text.

- Ass et obligatoresch, NBT-NS ze deaktivéieren, wann ech NetBIOS op der Firewall blockéieren? Wann d'Blockéierung komplett a robust ass, reduzéiert Dir de Risiko däitlech. Trotzdem eliminéiert d'Deaktivéierung vun NetBIOS iwwer TCP/IP Äntwerten op Stack-Niveau a vermeit Iwwerraschungen, wa sech d'Reegele änneren, dofir ass et déi bevorzugt Optioun.

- Gëtt et fäerdeg Scripten fir LLMNR auszeschalten? Jo, iwwer d'Registrierung oder PowerShell, wéi Dir gesinn hutt. Fir Intune, packt de Skript als Remediation a füügt Konformitéitskontroll derbäi.

D'Ausschalten vun LLMNR reduzéiert d'Spoofing-Uewerfläch am lokalen Netzwierk an entgéintwierkt Hash-Grabbing-Attacken mat Tools wéi Responder direkt. Wann Dir och NBT-NS blockéiert oder deaktivéiert a këmmert Iech ëm Ären DNSDir hutt e einfachen an effektive Sécherheetscocktail: manner Kaméidi, manner Risiko an en Netzwierk, dat vill besser fir den alldeegleche Gebrauch virbereet ass.

Redakter spezialiséiert op Technologie an Internet Themen mat méi wéi zéng Joer Erfahrung a verschiddenen digitale Medien. Ech hunn als Editeur an Inhaltscreator fir E-Commerce, Kommunikatioun, Online Marketing a Werbefirmen geschafft. Ech hunn och op Wirtschaft, Finanzen an aner Secteuren Websäite geschriwwen. Meng Aarbecht ass och meng Leidenschaft. Elo, duerch meng Artikelen an Tecnobits, Ech probéieren all Neiegkeeten an nei Méiglechkeeten ze entdecken, déi d'Welt vun der Technologie eis all Dag bitt fir eist Liewen ze verbesseren.