- Prioritär eng Standard-Dementi-Politik setzen a Wäisslëschte fir SSH benotzen.

- Kombinéiert NAT + ACL: mécht de Port op a limitéiert duerch Quell-IP.

- Verifizéiert mat nmap/ping a respektéiert d'Regelprioritéit (ID).

- Verstäerkt mat Updates, SSH-Schlësselen a minimale Servicer.

¿Wéi kann een den SSH-Zougang zu engem TP-Link Router op vertrauenswierdeg IP-Adressen limitéieren? Kontrolléieren, wien iwwer SSH op Äert Netzwierk zougräife kann, ass keng Laune, et ass eng essentiell Sécherheetsschicht. Zougang nëmme vu vertrauenswürdege IP-Adressen erlaben Et reduzéiert d'Attackfläch, verlangsamt automatesch Scannen a verhënnert stänneg Andrängungsversich vum Internet aus.

An dësem prakteschen a komplette Guide gesitt Dir, wéi Dir et a verschiddene Szenarie mat TP-Link-Ausrüstung (SMB an Omada) maache kënnt, wat Dir bei ACL-Regele a Whitelists berücksichtege sollt, a wéi Dir iwwerpréift, datt alles richteg zougemaach ass. Mir integréieren zousätzlech Methoden wéi TCP Wrappers, iptables a Best Practices. sou datt Dir Är Ëmwelt sécheren kënnt, ouni iergendeng oppe Froen ze hannerloossen.

Firwat soll een den SSH-Zougang op TP-Link Routeren limitéieren?

Wann SSH am Internet zougänglech ass, gëtt et d'Méiglechkeet vu massive Scans duerch scho virwëtzeg Bots mat béiswëllegen Absichten. Et ass net ongewéinlech, de Port 22, deen um WAN zougänglech ass, no engem Scan z'entdecken, wéi et a [Beispiller vun SSH] observéiert gouf. kritesch Feeler an TP-Link Routeren. E einfachen nmap-Kommando kann benotzt ginn fir ze kontrolléieren ob Är ëffentlech IP-Adress de Port 22 op huet.: féiert eppes ähnleches op enger externer Maschinn aus nmap -vvv -p 22 TU_IP_PUBLICA a kontrolléiert ob "open ssh" erscheint.

Och wann Dir ëffentlech Schlësselen benotzt, invitéiert den oppene Port 22 zu weiderer Exploratioun, dem Testen vun anere Ports an dem Attackéiere vu Gestiounsservicer. D'Léisung ass kloer: standardméisseg refuséieren an nëmme vun erlaabten IP-Adressen oder Beräicher aktivéieren.Am léifsten fixéiert a vun Iech kontrolléiert. Wann Dir keng Fernverwaltung braucht, deaktivéiert se komplett um WAN.

Nieft der Expositioun vu Ports gëtt et Situatiounen, wou Dir Regelännerungen oder anormalt Verhalen verdächtege kënnt (zum Beispill e Kabelmodem, deen no enger Zäit ufänkt, den ausgehenden Traffic ze "verwerfen"). Wann Dir mierkt, datt Ping, Traceroute oder Browsing net iwwer de Modem kommen, kontrolléiert d'Astellungen an d'Firmware a stellt d'Fabrécksastellungen erëm hier. an alles zoumaachen, wat Dir net benotzt.

Mentalt Modell: Standard blockéieren an eng Wäisslëscht erstellen

Déi gewinnend Philosophie ass einfach: Standard-Ofleenungspolitik an explizit AusnamenOp ville TP-Link Routeren mat enger fortgeschrattener Interface kënnt Dir eng Drop-Typ Remote Ingress Policy an der Firewall astellen an dann spezifesch Adressen op enger Whitelist fir Gestiounsservicer erlaben.

Op Systemer déi Optiounen "Remote Input Policy" a "Whitelist Rules" enthalen (op de Säiten Netzwierk - Firewall), Mark an der Politik fir Fernzougang falen loossen An der Wäisslëscht déi ëffentlech IP-Adressen am CIDR-Format XXXX/XX bäifügen, déi d'Konfiguratioun oder Servicer wéi SSH/Telnet/HTTP(S) erreeche sollen. Dës Entréen kënnen eng kuerz Beschreiwung enthalen, fir spéider Duercherneen ze vermeiden.

Et ass wichteg den Ënnerscheed tëscht de Mechanismen ze verstoen. Port Forwarding (NAT/DNAT) leet Ports op LAN-Maschinnen ëm.Wärend "Filterregelen" den WAN-zu-LAN oder den Inter-Netzwierk-Verkéier kontrolléieren, regelen d'"Whitelist-Regele" vun der Firewall den Zougang zum Managementsystem vum Router. Filterregelen blockéieren den Zougang zum Apparat selwer net; dofir benotzt Dir Whitelists oder spezifesch Reegele fir den akommende Verkéier op de Router.

Fir Zougang zu internen Servicer ze kréien, gëtt Portmapping am NAT erstallt an dann ass et limitéiert, wien dës Mapping vun dobausse kann zougräifen. D'Rezept ass: den néidege Port opmaachen an en dann mat Zougangskontroll beschränken. dat nëmmen autoriséiert Quellen duerchloosst an de Rescht blockéiert.

SSH vu vertrauenswürdege IP-Adressen op TP-Link SMB (ER6120/ER8411 an ähnlech)

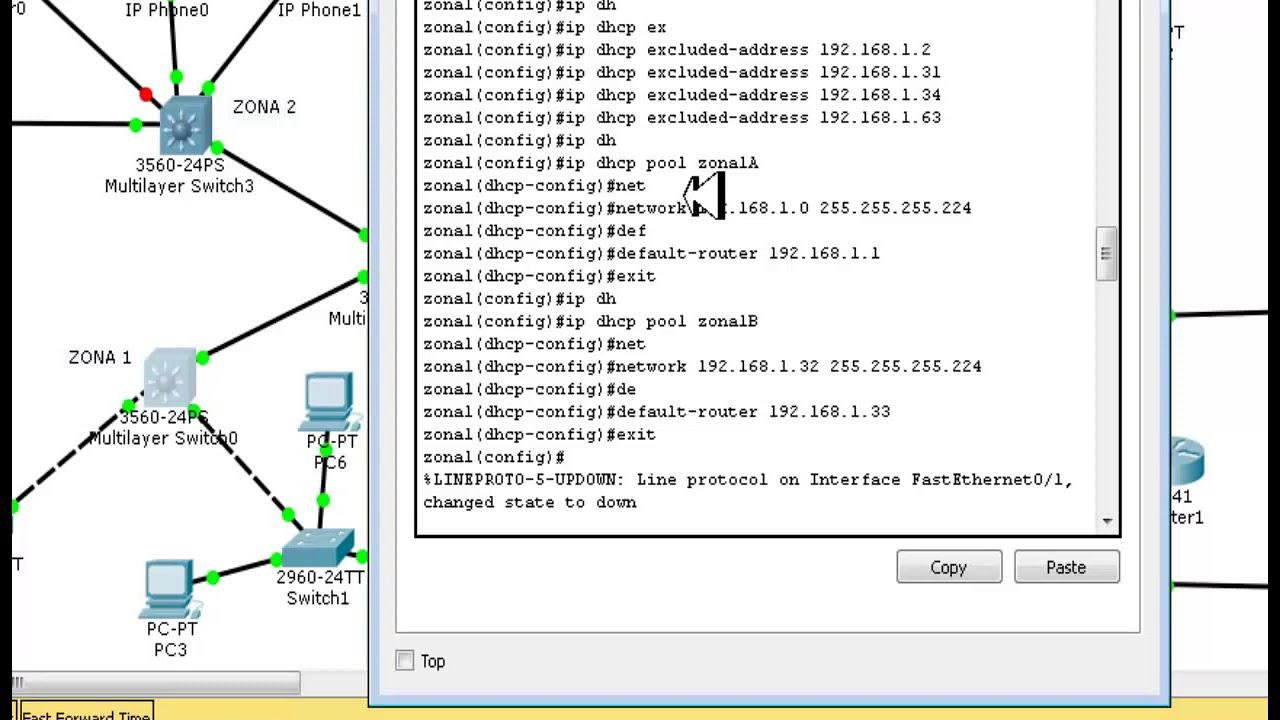

A SMB-Routeren wéi TL-ER6120 oder ER8411 ass dat üblecht Muster fir d'Reklamm vun engem LAN-Service (z.B. SSH op engem internen Server) an d'Limitéierung duerch d'Quell-IP zwee-Phasen. Als éischt gëtt de Port mat engem virtuelle Server (NAT) opgemaach, an dann gëtt e mat Access Control gefiltert. baséiert op IP-Gruppen an Servicetypen.

Phase 1 – Virtuelle Server: gitt op Fortgeschratt → NAT → Virtuelle Server an erstellt en Entrée fir déi entspriechend WAN-Interface. Konfiguréiert den externen Port 22 a weist en op déi intern IP-Adress vum Server (zum Beispill 192.168.0.2:22)Späichert d'Regel fir se op d'Lëscht ze setzen. Wann Äre Fall en anere Port benotzt (z.B. Dir hutt SSH op 2222 geännert), passt de Wäert deementspriechend un.

Phase 2 – Servicetyp: aginn Virléiften → Servicetyp, erstellt en neie Service mam Numm, zum Beispill SSH, wielt TCP oder TCP/UDP an definéiert den Destinatiounsport 22 (de Quellportberäich kann 0–65535 sinn). Dëse Layer erlaabt Iech, de Port propper an der ACL ze referenzéieren.

Phase 3 – IP Grupp: gitt op Virléiften → IP-Grupp → IP-Adress an füügt Entréeën fir souwuel déi erlaabt Quell (z.B. Är ëffentlech IP oder e Beräich mam Numm "Access_Client") wéi och d'Destinatiounsressource (z.B. "SSH_Server" mat der interner IP vum Server) bäi. Dann all Adress mat senger entspriechender IP-Grupp verbannen am selwechte Menü.

Phase 4 – Zougangskontroll: eran Firewall → Zougangskontroll Erstellt zwou Reegelen. 1) Regel erlaben: Politik erlaben, nei definéierten "SSH" Service, Quell = IP-Grupp "Access_Client" an Destinatioun = "SSH_Server". Gitt et ID 1. 2) Blockéierungsregel: Blockéierungspolitik mat Quell = IPGROUP_ANY an Destinatioun = "SSH_Server" (oder wéi zoutreffend) mat ID 2. Op dës Manéier geet nëmmen déi vertrauenswierdeg IP oder de vertrauenswürdege Beräich iwwer den NAT op Ären SSH; de Rescht gëtt blockéiert.

D'Reiefolleg vun der Evaluatioun ass entscheedend. Niddreg IDen hunn PrioritéitDofir muss d'Allow-Regel (ënnescht ID) virun der Block-Regel stoen. Nodeems Dir d'Ännerungen ugewannt hutt, kënnt Dir Iech mat der WAN IP-Adress vum Router um definéierte Port vun der erlaabter IP-Adress verbannen, awer Verbindungen vun anere Quelle ginn blockéiert.

Modell-/Firmware-Hiweiser: D'Interface ka jee no Hardware a Versioun variéieren. Den TL-R600VPN brauch Hardware v4 fir verschidde Funktiounen ofzedecken.An op verschiddene Systemer kënnen d'Menüe verluecht ginn. Trotzdem ass de Prozess dee selwechten: Servicetyp → IP-Gruppen → ACL mat Erlaabt a Blockéiert. Vergiesst net späicheren a gëllen fir datt d'Reegelen a Kraaft trieden.

Recommandéiert Verifizéierung: Vun der autoriséierter IP-Adress aus, probéiert ssh usuario@IP_WAN an den Zougang verifizéieren. Vun enger anerer IP-Adress aus sollt de Port net méi zougänglech sinn. (Verbindung déi net ukënnt oder refuséiert gëtt, am Idealfall ouni Banner fir Hiweiser ze vermeiden).

ACL mat Omada Controller: Lëschten, Zoustänn a Beispillszenarien

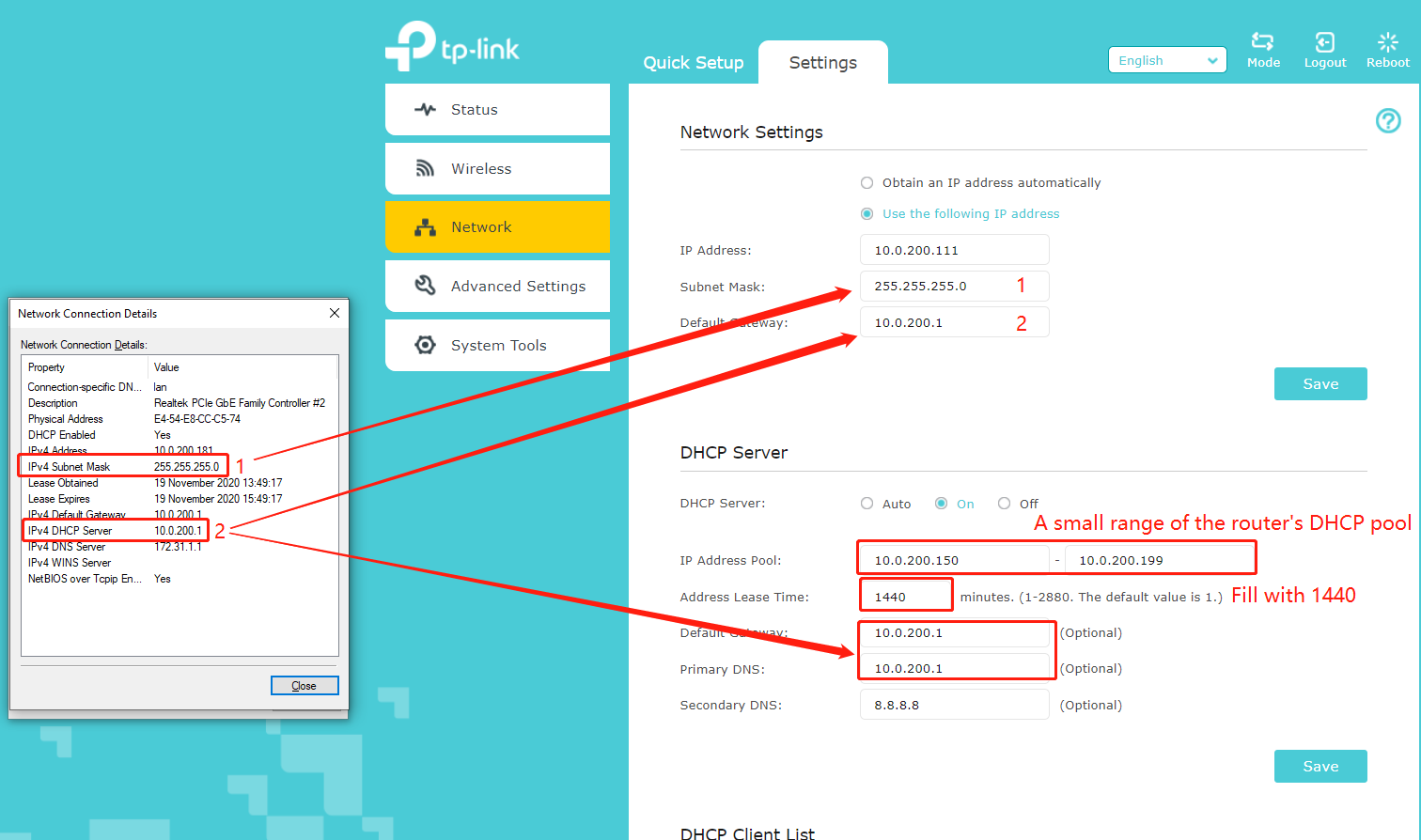

Wann Dir TP-Link Gateways mat engem Omada Controller verwaltet, ass d'Logik ähnlech, awer mat méi visuellen Optiounen. Gruppen erstellen (IP oder Ports), Gateway-ACLs definéieren an d'Regele organiséieren dat absolut Minimum zouloossen an alles anescht verweigeren.

Lëschten a Gruppen: an Astellungen → Profiler → Gruppen Dir kënnt IP-Gruppen (Subnetzer oder Hosten, wéi z.B. 192.168.0.32/27 oder 192.168.30.100/32) an och Portgruppen (z.B. HTTP 80 an DNS 53) erstellen. Dës Gruppen vereinfachen komplex Reegelen andeems Objeten nei benotzt ginn.

Gateway ACL: un Konfiguratioun → Netzwierksécherheet → ACL Füügt Reegele mat der Richtung LAN→WAN, LAN→LAN oder WAN→LAN derbäi, jee nodeem wat Dir wëllt schützen. D'Politik fir all Regel kann Erlaabt oder Verweigert sinn. an d'Reiefolleg bestëmmt dat tatsächlecht Resultat. Klickt op "Aktivéieren" fir se z'aktivéieren. A verschiddene Versiounen kënnt Dir d'Regele virbereet an deaktivéiert loossen.

Nëtzlech Fäll (adaptéierbar un SSH): nëmmen spezifesch Servicer erlaben an de Rescht blockéieren (z.B. DNS an HTTP erlaben an dann Alles verweigeren). Fir Whitelists fir d'Verwaltung, erstellt "Vun vertrauenswürdegen IP-Adressen op d'"Gateway-Administratiounssäit" erlaben. an dann eng allgemeng Ofleenung vun den aneren Netzwierker. Wann Är Firmware dës Optioun huet. BidireccionalDir kënnt automatesch déi invers Regel generéieren.

Verbindungsstatus: ACLe kënne stateful sinn. Déi üblech Zorte sinn Nei, Etabléiert, Verwandt an Ongülteg"Nei" behandelt den éischte Pakett (z.B. SYN am TCP), "Etablished" behandelt virdru begéinten bidirektionalen Traffic, "Related" behandelt ofhängeg Verbindungen (wéi FTP-Datenkanäl) an "Invalid" behandelt anormalen Traffic. Et ass am Allgemengen am beschten, d'Standardastellungen ze behalen, ausser Dir braucht extra Granularitéit.

VLAN a Segmentéierung: Ënnerstëtzung fir Omada- a SMB-Routeren unidirektional an bidirektional Szenarien tëscht VLANsDir kënnt Marketing→F&E blockéieren, awer F&E→Marketing erlaben, oder béid Richtungen blockéieren an trotzdem en spezifeschen Administrateur autoriséieren. D'LAN→LAN-Richtung an der ACL gëtt benotzt fir den Traffic tëscht internen Ënnernetzer ze kontrolléieren.

Zousätzlech Methoden a Verstäerkungen: TCP Wrappers, iptables, MikroTik a klassesch Firewall

Nieft den ACLs vum Router ginn et nach aner Schichten, déi solle benotzt ginn, besonnesch wann d'SSH-Destinatioun e Linux-Server hannert dem Router ass. TCP Wrappers erlaben d'Filterung no IP mat hosts.allow an hosts.deny op kompatiblen Servicer (inklusiv OpenSSH a ville traditionellen Konfiguratiounen).

Kontrolldateien: wann se net existéieren, erstellt se mat sudo touch /etc/hosts.{allow,deny}. Bescht Praxis: alles an hosts.deny ofleenen an erlaabt et explizit an hosts.allow. Zum Beispill: an /etc/hosts.deny pon sshd: ALL y en /etc/hosts.allow añade sshd: 203.0.113.10, 198.51.100.0/24Sou kënnen nëmmen déi IP-Adressen den SSH-Daemon vum Server erreechen.

Benotzerdefinéiert iptables: Wann Äre Router oder Server et erlaabt, füügt Reegelen derbäi, déi nëmmen SSH vu spezifesche Quellen akzeptéieren. Eng typesch Regel wier: -I INPUT -s 203.0.113.10 -p tcp --dport 22 -j ACCEPT gefollegt vun enger Standard-DROP-Politik oder enger Regel, déi de Rescht blockéiert. Op Routeren mat engem Tab vun Custom rules Dir kënnt dës Linnen aginn an se mat "Späicheren & uwenden" uwenden.

Best Practices a MikroTik (gëllt als allgemenge Guide): Standardports änneren, wann et méiglech ass, Telnet deaktivéieren (nëmmen SSH benotzen), staark Passwierder benotzen oder, nach besser, SchlësselauthentifikatiounLimitéiert den Zougang iwwer IP-Adress mat der Firewall, aktivéiert 2FA wann den Apparat dat ënnerstëtzt, an haalt d'Firmware/RouterOS um neiste Stand. Desaktivéiert den WAN-Zougang wann Dir en net brauchtEt iwwerwaacht gescheitert Versich a setzt, wann néideg, Verbindungsquotelimiten an, fir Brute-Force-Attacken ze bremsen.

TP-Link Classic Interface (Méi al Firmware): Mellt Iech beim Panel mat der LAN IP Adress (Standard 192.168.1.1) an den Admin/Admin Umeldungsdaten un, gitt dann op Sécherheet → FirewallAktivéiert den IP-Filter a wielt, ob onspezifizéiert Paketen der gewënschter Politik folgen. Dann, an IP Adressfilterung, dréckt op "Nei derbäisetzen" a definéiert wéi eng IP-Adressen de Serviceport benotze kënnen oder net um WAN (fir SSH, 22/tcp). Späichert all Schrëtt. Dëst erlaabt Iech eng allgemeng Verweigerung ze uwenden an Ausnamen ze kreéieren fir nëmmen vertrauenswierdeg IP-Adressen z'erlaben.

Blockéiert spezifesch IP-Adressen mat statesche Routen

A verschiddene Fäll ass et nëtzlech, d'Ausgäng op spezifesch IP-Adressen ze blockéieren, fir d'Stabilitéit mat bestëmmte Servicer (wéi Streaming) ze verbesseren. Eng Méiglechkeet fir dëst op verschiddene TP-Link Apparater ze maachen ass iwwer statesch Routing., andeems /32 Strecken erstallt ginn, déi et vermeiden, dës Destinatiounen z'erreechen oder se sou leeden, datt se net vun der Standardroute verbraucht ginn (d'Ënnerstëtzung variéiert jee no Firmware).

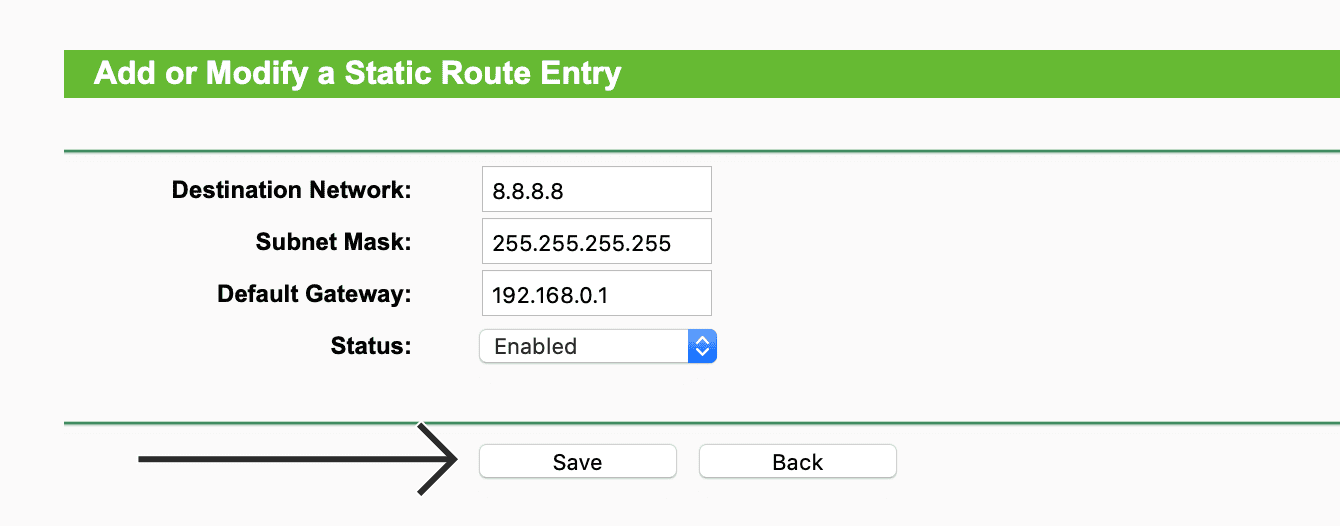

Rezent Modeller: gitt op den Tab Fortgeschratt → Netzwierk → Fortgeschratt Routing → Statesch Routing a dréckt op "+ Derbäisetzen". Gitt "Netzwierkdestinatioun" mat der IP-Adress an, déi blockéiert soll ginn, "Subnetmask" 255.255.255.255, "Standardgateway" den LAN-Gateway (typescherweis 192.168.0.1) an "Interface" LAN an. Wielt "Dësen Entrée erlaben" a späichertWidderhuelen fir all Zil-IP-Adress, ofhängeg vum Service, deen Dir kontrolléiere wëllt.

Eeler Firmware: gitt op Fortgeschratt Routing → Statesch Routinglëscht, dréckt op "Nei derbäisetzen" a fëllt déiselwecht Felder aus. Streckenstatus aktivéieren a späicherenConsultéiert de Support vun Ärem Service fir erauszefannen, wéi eng IP-Adressen Dir behandelt sollt, well dës kënne sech änneren.

Verifizéierung: Öffnet en Terminal oder eng Kommandozeil a test mat ping 8.8.8.8 (oder d'Destinatiouns-IP-Adress, déi Dir blockéiert hutt). Wann Dir "Timeout" oder "Destinatiounshost net erreechbar" gesitt.D'Blockéierung funktionéiert. Wann net, kuckt Iech d'Schrëtt un a start de Router nei, fir datt all d'Tabellen a Kraaft trieden.

Verifizéierung, Tester a Léisung vu Virfäll

Fir ze kontrolléieren ob Är SSH Whitelist funktionéiert, probéiert eng autoriséiert IP Adress ze benotzen. ssh usuario@IP_WAN -p 22 (oder de Port, deen Dir benotzt) a confirméiert den Zougang. Vun enger net autoriséierter IP-Adress sollt de Port kee Service ubidden.. Usa nmap -p 22 IP_WAN fir den waarmen Zoustand ze kontrolléieren.

Wann eppes net wéi et soll reagéieren, kontrolléiert d'ACL-Prioritéit. D'Regele ginn sequenziell veraarbecht, an déi mat der niddregster ID gewannen.Eng "Deny" iwwer Ärem "Allow"-Whitelist ongëlteg. Kontrolléiert och, ob den "Service Type" op de richtege Port weist an ob Är "IP Groups" déi entspriechend Beräicher enthalen.

Am Fall vu verdächtegem Verhalen (Verbindungsverloscht no enger Zäit, Reegelen déi sech vun eleng änneren, LAN-Verkéier deen erofgeet), bedenkt actualizar el firmwareDeaktivéiert Servicer déi Dir net benotzt (Remote Web/Telnet/SSH Administratioun), ännert d'Umeldungsinformatiounen, kontrolléiert MAC Klonen wann zoutreffend, a schliisslech, Zrécksetzen op d'Fabrécksastellungen a nei konfiguréieren mat minimalen Astellungen an enger strikter Wäisslëscht.

Kompatibilitéits-, Modell- an Disponibilitéitsnotizen

D'Disponibilitéit vu Funktiounen (Stateful ACLs, Profiler, Whitelists, PVID-Editioun op Ports, etc.) Et kéint vum Hardwaremodell a vun der Versioun ofhänkenBei verschiddenen Apparater, wéi zum Beispill dem TL-R600VPN, sinn verschidde Funktiounen eréischt ab der Versioun 4 verfügbar. D'Benotzerinterfaces änneren sech och, awer de Basisprozess ass dee selwechten: Standardméisseg blockéieren, Servicer a Gruppen definéieren, vu spezifeschen IP-Adressen erlaben an de Rescht blockéieren.

Am TP-Link Ökosystem ginn et vill Apparater, déi a Firmennetzwierker involvéiert sinn. Modeller, déi an der Dokumentatioun zitéiert ginn, enthalen T1600G-18TS, T1500G-10PS, TL-SG2216, T2600G-52TS, T2600G-28TS, TL-SG2210P, T2500-28TC, T2700G-28TQ, T2500G-10TS, TL-SG2210P T2600G-28MPS, T1500G-10MPS, SG2210P, S4500-8G, T1500-28TC, T1700X-16TS, T1600G-28TS, TL-SL3452, TL-SG3216, T527000G0, T527000G0 T1700G-28TQ, T1500-28PCT, T2600G-18TS, T1600G-28PS, T2500G-10MPS, Festa FS310GP, T1600G-52MPS, T1600G-52PS, TL-SL2428, T1600G-52TS, T3700G-28TQ, T1500G-8T, T1700X-28TQënner anerem. Denkt drun, datt D'Offer variéiert jee no Regioun. an e puer sinn eventuell net an Ärer Regioun verfügbar.

Fir um Lafenden ze bleiwen, besicht d'Supportsäit vun Ärem Produkt, wielt déi richteg Hardwareversioun a kontrolléiert Firmware-Notizen an technesch Spezifikatiounen mat de leschten Verbesserungen. Heiansdo erweideren oder verfeineren Updates Firewall-, ACL- oder Fernverwaltungsfeatures.

Zoumaachen den SSH Fir all ausser spezifesch IP-Adressen, spuert d'Organisatioun vun ACL-Adressen a Verständnis vun deem Mechanismus, deen all Saach kontrolléiert, Iech virun onangenehmen Iwwerraschungen. Mat enger Standard-Ofleenungspolitik, präzise Wäisslëschten a reegelméisseger VerifizéierungÄre TP-Link Router an d'Servicer hannendrun sinn vill besser geschützt, ouni datt Dir d'Gestioun opginn musst, wann Dir se braucht.

Passionéiert iwwer Technologie zënter hie kleng war. Ech si gär um Secteur um Lafenden ze sinn a virun allem ze kommunizéieren. Dofir sinn ech fir vill Jore fir Kommunikatioun iwwer Technologie a Videospill Websäite gewidmet. Dir fannt mech schreiwen iwwer Android, Windows, MacOS, iOS, Nintendo oder all aner ähnlecht Thema dat am Kapp kënnt.