- Pixnapping ສາມາດລັກລະຫັດ 2FA ແລະຂໍ້ມູນໃນໜ້າຈໍອື່ນໆພາຍໃນເວລາໜ້ອຍກວ່າ 30 ວິນາທີໂດຍບໍ່ໄດ້ຮັບອະນຸຍາດ.

- ມັນເຮັດວຽກໂດຍການລ່ວງລະເມີດ Android APIs ແລະຊ່ອງທາງຂ້າງ GPU ເພື່ອ infer pixels ຈາກແອັບຯອື່ນໆ.

- ທົດສອບໃນ Pixel 6-9 ແລະ Galaxy S25; patch ເບື້ອງຕົ້ນ (CVE-2025-48561) ບໍ່ໄດ້ສະກັດມັນຢ່າງເຕັມສ່ວນ.

- ຂໍແນະນຳໃຫ້ໃຊ້ FIDO2/WebAuthn, ຫຍໍ້ຂໍ້ມູນທີ່ລະອຽດອ່ອນໃນໜ້າຈໍ, ແລະຫຼີກເວັ້ນແອັບຈາກແຫຼ່ງທີ່ໜ້າສົງໄສ.

ທີມງານຂອງນັກຄົ້ນຄວ້າໄດ້ເປີດເຜີຍ Pixnapping, ຫນຶ່ງ ເຕັກນິກການໂຈມຕີກັບໂທລະສັບ Android ສາມາດຈັບສິ່ງທີ່ສະແດງຢູ່ໃນຫນ້າຈໍແລະສະກັດຂໍ້ມູນສ່ວນຕົວ ເຊັ່ນ: 2FA ລະຫັດ, ຂໍ້ຄວາມຫຼືສະຖານທີ່ໃນເລື່ອງຂອງວິນາທີແລະ ໂດຍບໍ່ມີການຮ້ອງຂໍການອະນຸຍາດ.

ທີ່ສໍາຄັນແມ່ນການລ່ວງລະເມີດ APIs ຂອງລະບົບບາງຢ່າງແລະ a ຊ່ອງດ້ານ GPU ເພື່ອ deduce ເນື້ອໃນຂອງ pixels ທີ່ທ່ານເຫັນ; ຂະບວນການແມ່ນເບິ່ງບໍ່ເຫັນແລະປະສິດທິຜົນຕາບໃດທີ່ຂໍ້ມູນຍັງຄົງເຫັນໄດ້, ໃນຂະນະທີ່ ຄວາມລັບທີ່ບໍ່ສະແດງຢູ່ໃນຫນ້າຈໍບໍ່ສາມາດຖືກລັກໄດ້. ກູໂກໄດ້ນໍາສະເຫນີການຫຼຸດຜ່ອນທີ່ກ່ຽວຂ້ອງກັບ CVE-2025-48561, ແຕ່ຜູ້ຂຽນຂອງການຄົ້ນພົບໄດ້ສະແດງໃຫ້ເຫັນເສັ້ນທາງການຫລົບຫນີ, ແລະຄາດວ່າຈະມີການປັບປຸງເພີ່ມເຕີມໃນຫນັງສືພິມຄວາມປອດໄພ Android ເດືອນທັນວາ.

Pixnapping ແມ່ນຫຍັງ ແລະເປັນຫຍັງມັນຈຶ່ງເປັນຄວາມກັງວົນ?

ຊື່ ປະສົມປະສານ "pixel" ແລະ "ລັກພາຕົວ" ເນື່ອງຈາກວ່າການໂຈມຕີດັ່ງກ່າວເຮັດໃຫ້ເປັນ "ການລັກ pixels" ເພື່ອສ້າງຂໍ້ມູນທີ່ປາກົດຢູ່ໃນແອັບຯອື່ນຄືນໃໝ່. ມັນເປັນການວິວັດທະນາການຂອງເທັກນິກດ້ານຂ້າງທີ່ໃຊ້ໃນບຣາວເຊີຫຼາຍປີກ່ອນ, ດຽວນີ້ໄດ້ປັບຕົວເຂົ້າກັບລະບົບນິເວດ Android ທີ່ທັນສະໄໝດ້ວຍການປະຕິບັດທີ່ລຽບກວ່າ, ງຽບກວ່າ.

ເນື່ອງຈາກວ່າມັນບໍ່ຈໍາເປັນຕ້ອງມີໃບອະນຸຍາດພິເສດ, Pixnapping ຫຼີກເວັ້ນການປ້ອງກັນໂດຍອີງໃສ່ຮູບແບບການອະນຸຍາດແລະ ດໍາເນີນການເກືອບເບິ່ງບໍ່ເຫັນ, ເຊິ່ງເພີ່ມຄວາມສ່ຽງສໍາລັບຜູ້ໃຊ້ແລະບໍລິສັດທີ່ອີງໃສ່ສ່ວນຫນຶ່ງຂອງຄວາມປອດໄພຂອງເຂົາເຈົ້າກ່ຽວກັບສິ່ງທີ່ປາກົດທັນທີໃນຫນ້າຈໍ.

ການໂຈມຕີໄດ້ຖືກປະຕິບັດແນວໃດ

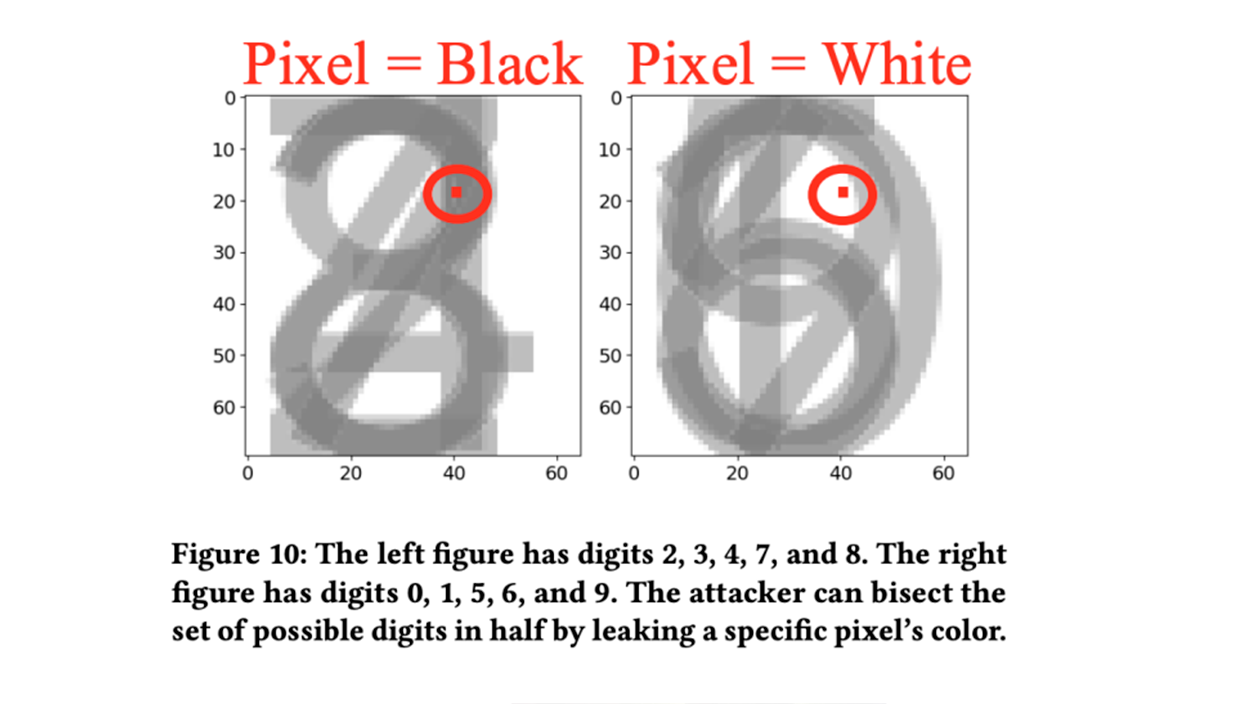

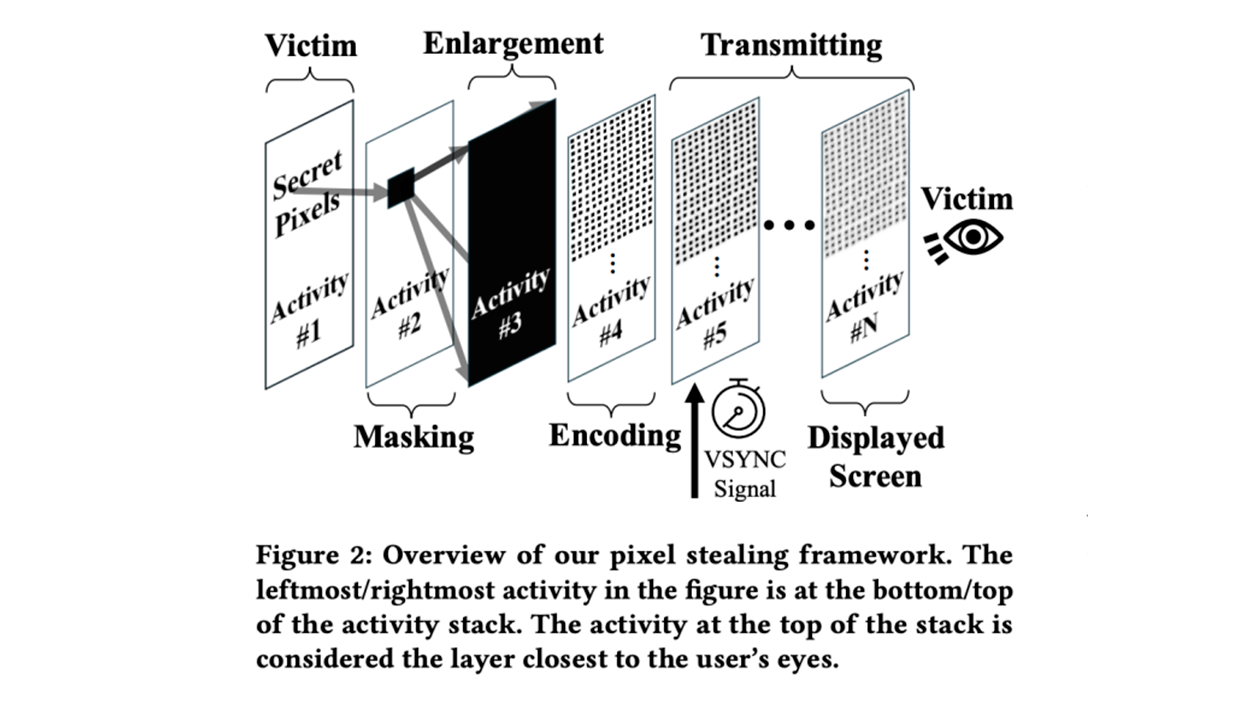

ໃນຄໍາສັບຕ່າງໆທົ່ວໄປ, ແອັບຯທີ່ເປັນອັນຕະລາຍ orchestrates a ກິດຈະກໍາຊ້ອນກັນ ແລະ synchronizes rendering ເພື່ອແຍກພື້ນທີ່ສະເພາະຂອງການໂຕ້ຕອບທີ່ຂໍ້ມູນທີ່ລະອຽດອ່ອນຖືກສະແດງ; ຫຼັງຈາກນັ້ນຂຸດຄົ້ນຄວາມແຕກຕ່າງຂອງເວລາໃນເວລາທີ່ປະມວນຜົນ pixels ເພື່ອປະເມີນມູນຄ່າຂອງພວກເຂົາ (ເບິ່ງວິທີການ ໂປຣໄຟລ໌ພະລັງງານມີຜົນກະທົບ FPS).

- ເຮັດໃຫ້ແອັບຯເປົ້າຫມາຍສະແດງຂໍ້ມູນ (ຕົວຢ່າງ: ລະຫັດ 2FA ຫຼືຂໍ້ຄວາມທີ່ລະອຽດອ່ອນ).

- ເຊື່ອງທຸກສິ່ງທຸກຢ່າງຍົກເວັ້ນພື້ນທີ່ທີ່ມີຄວາມສົນໃຈແລະຈັດການກອບການສະແດງຜົນເພື່ອໃຫ້ຫນຶ່ງ pixels "ເດັ່ນ."

- ແປເວລາປະມວນຜົນ GPU (ເຊັ່ນ: ປະກົດການປະເພດ GPU.zip) ແລະສ້າງເນື້ອຫາຄືນໃຫມ່.

ດ້ວຍການຊໍ້າຄືນ ແລະ synchronization, malware ໄດ້ deduces ຕົວອັກສອນແລະ reassembles ໃຫ້ເຂົາເຈົ້ານໍາໃຊ້ ເຕັກນິກ OCRປ່ອງຢ້ຽມເວລາຈໍາກັດການໂຈມຕີ, ແຕ່ຖ້າຂໍ້ມູນຍັງຄົງເຫັນໄດ້ສໍາລັບສອງສາມວິນາທີ, ການຟື້ນຕົວແມ່ນເປັນໄປໄດ້.

ຂອບເຂດແລະອຸປະກອນທີ່ໄດ້ຮັບຜົນກະທົບ

ນັກວິຊາການໄດ້ກວດສອບເຕັກນິກໃນ Google Pixel 6, 7, 8 ແລະ 9 ແລະໃນ Samsung Galaxy S25, ດ້ວຍ Android ຮຸ່ນ 13 ຫາ 16. ເນື່ອງຈາກ APIs ທີ່ຖືກຂູດຮີດແມ່ນມີຢູ່ຢ່າງກວ້າງຂວາງ, ພວກເຂົາເຕືອນວ່າ "ເກືອບທຸກ Android ທີ່ທັນສະໄຫມ" ອາດຈະມີຄວາມອ່ອນໄຫວ.

ໃນການທົດສອບທີ່ມີລະຫັດ TOTP, ການໂຈມຕີໄດ້ຟື້ນຕົວລະຫັດທັງຫມົດທີ່ມີອັດຕາປະມານ 73%, 53%, 29% ແລະ 53% ໃນ Pixel 6, 7, 8 ແລະ 9, ຕາມລໍາດັບ, ແລະໃນເວລາສະເລ່ຍຢູ່ໃກ້ກັບ 14,3ວິ; 25,8ວິ; 24,9ວິ ແລະ 25,3ວິ, ອະນຸຍາດໃຫ້ທ່ານໄດ້ຮັບລ່ວງຫນ້າຂອງການຫມົດອາຍຸຂອງລະຫັດຊົ່ວຄາວ.

ຂໍ້ມູນໃດທີ່ສາມາດຫຼຸດລົງ

ນອກເຫນືອໄປຈາກ ລະຫັດການພິສູດຢືນຢັນ (Google Authenticator), ນັກຄົ້ນຄວ້າໄດ້ສະແດງໃຫ້ເຫັນການຟື້ນຕົວຂອງຂໍ້ມູນຈາກການບໍລິການເຊັ່ນ Gmail ແລະບັນຊີ Google, ແອັບຯສົ່ງຂໍ້ຄວາມເຊັ່ນ Signal, ເວທີການເງິນເຊັ່ນ Venmo ຫຼືຂໍ້ມູນສະຖານທີ່ຈາກ ແຜນທີ່ກູໂກ, ໃນບັນດາຄົນອື່ນ.

ພວກເຂົາເຈົ້າຍັງແຈ້ງເຕືອນທ່ານກ່ຽວກັບຂໍ້ມູນທີ່ຍັງຄົງຢູ່ໃນຫນ້າຈໍສໍາລັບໄລຍະເວລາຕໍ່ໄປອີກແລ້ວ, ເຊັ່ນ: ວະລີການຟື້ນຕົວ wallet ຫຼືກະແຈຄັ້ງດຽວ; ແນວໃດກໍ່ຕາມ, ອົງປະກອບທີ່ເກັບໄວ້ແຕ່ເບິ່ງບໍ່ເຫັນ (ເຊັ່ນ: ລະຫັດລັບທີ່ບໍ່ເຄີຍສະແດງ) ແມ່ນເກີນຂອບເຂດຂອງ Pixnapping.

Google Response ແລະ Patch Status

ການຄົ້ນພົບດັ່ງກ່າວໄດ້ຖືກສື່ສານລ່ວງຫນ້າກັບ Google, ເຊິ່ງໄດ້ລະບຸບັນຫາວ່າເປັນຄວາມຮຸນແຮງສູງແລະໄດ້ເຜີຍແຜ່ການຫຼຸດຜ່ອນເບື້ອງຕົ້ນທີ່ກ່ຽວຂ້ອງກັບ CVE-2025-48561ຢ່າງໃດກໍຕາມ, ນັກຄົ້ນຄວ້າໄດ້ພົບເຫັນວິທີການເພື່ອຫລີກລ້ຽງມັນ, ດັ່ງນັ້ນ ມີການສັນຍາເພີ່ມເຕີມໃນຈົດໝາຍຂ່າວເດືອນທັນວາ ແລະການປະສານງານກັບ Google ແລະ Samsung ແມ່ນຮັກສາໄວ້.

ສະຖານະການໃນປະຈຸບັນຊີ້ໃຫ້ເຫັນວ່າບລັອກທີ່ແນ່ນອນຈະຕ້ອງມີການທົບທວນຄືນວິທີການຈັດການກັບ Android rendering ແລະ overlays ລະຫວ່າງຄໍາຮ້ອງສະຫມັກ, ນັບຕັ້ງແຕ່ການໂຈມຕີຂຸດຄົ້ນກົນໄກພາຍໃນທີ່ຊັດເຈນ.

ມາດຕະການຫຼຸດຜ່ອນທີ່ແນະນໍາ

ສໍາລັບຜູ້ໃຊ້ສຸດທ້າຍ, ແນະນໍາໃຫ້ຫຼຸດຜ່ອນການເປີດເຜີຍຂອງຂໍ້ມູນທີ່ລະອຽດອ່ອນໃນຫນ້າຈໍແລະເລືອກສໍາລັບການພິສູດຢືນຢັນທີ່ທົນທານຕໍ່ phishing ແລະຊ່ອງທາງຂ້າງ, ເຊັ່ນ: FIDO2/WebAuthn ດ້ວຍກະແຈຄວາມປອດໄພ, ຫຼີກເວັ້ນການເພິ່ງພາອາໄສລະຫັດ TOTP ສະເພາະທຸກຄັ້ງທີ່ເປັນໄປໄດ້.

- ຮັກສາອຸປະກອນຂອງທ່ານໃຫ້ທັນສະໄຫມ ແລະນຳໃຊ້ຂ່າວຄວາມປອດໄພທັນທີທີ່ພວກມັນມີໃຫ້.

- ຫຼີກເວັ້ນການຕິດຕັ້ງແອັບຯຈາກ ແຫຼ່ງທີ່ບໍ່ໄດ້ຮັບການຢືນຢັນ ແລະທົບທວນການອະນຸຍາດແລະພຶດຕິກໍາທີ່ຜິດປົກກະຕິ.

- ຢ່າຮັກສາປະໂຫຍກການຟື້ນຟູຫຼືຂໍ້ມູນປະຈໍາຕົວທີ່ເຫັນໄດ້; ມັກ ກະເປົາເງິນຮາດແວ ເພື່ອປົກປ້ອງກະແຈ.

- ລັອກໜ້າຈໍໄວ ແລະຈໍາກັດການສະແດງຕົວຢ່າງຂອງເນື້ອຫາທີ່ອ່ອນໄຫວ.

ສໍາລັບຜະລິດຕະພັນແລະທີມງານພັດທະນາ, ມັນແມ່ນເວລາທີ່ຈະ ກວດເບິ່ງກະແສການພິສູດຢືນຢັນ ແລະຫຼຸດຜ່ອນດ້ານການຮັບແສງ: ຫຼຸດຜ່ອນຂໍ້ຄວາມລັບໃນຫນ້າຈໍ, ແນະນໍາການປົກປັກຮັກສາເພີ່ມເຕີມໃນທັດສະນະທີ່ສໍາຄັນແລະການປະເມີນຜົນການຫັນເປັນ. ວິທີການທີ່ບໍ່ມີລະຫັດ ອີງໃສ່ຮາດແວ.

ເຖິງແມ່ນວ່າການໂຈມຕີຕ້ອງການຂໍ້ມູນທີ່ຈະເຫັນໄດ້, ຄວາມສາມາດໃນການປະຕິບັດງານຂອງມັນ ໂດຍບໍ່ມີການອະນຸຍາດແລະໃນເວລາຫນ້ອຍກວ່າເຄິ່ງຫນຶ່ງນາທີ ເຮັດໃຫ້ມັນເປັນໄພຂົ່ມຂູ່ທີ່ຮ້າຍແຮງ: ເຕັກນິກການຂ້າງຄຽງຊ່ອງທາງທີ່ໃຊ້ປະໂຫຍດຂອງ ເວລາສະແດງ GPU ເພື່ອອ່ານສິ່ງທີ່ທ່ານເຫັນໃນຫນ້າຈໍ, ດ້ວຍການຫຼຸດຜ່ອນບາງສ່ວນໃນມື້ນີ້ແລະການແກ້ໄຂທີ່ເລິກເຊິ່ງຍັງຄ້າງຢູ່.

ຂ້ອຍເປັນນັກເທັກໂນໂລຍີທີ່ກະຕືລືລົ້ນທີ່ໄດ້ຫັນຄວາມສົນໃຈ "geek" ຂອງລາວໄປສູ່ອາຊີບ. ຂ້າພະເຈົ້າໄດ້ໃຊ້ເວລາຫຼາຍກ່ວາ 10 ປີຂອງຊີວິດຂອງຂ້າພະເຈົ້າໂດຍການນໍາໃຊ້ເຕັກໂນໂລຊີທີ່ທັນສະໄຫມແລະ tinkering ກັບທຸກປະເພດຂອງໂຄງການອອກຈາກ curiosity ອັນບໍລິສຸດ. ຕອນນີ້ຂ້ອຍມີຄວາມຊ່ຽວຊານດ້ານເທັກໂນໂລຍີຄອມພິວເຕີ ແລະເກມວີດີໂອ. ນີ້ແມ່ນຍ້ອນວ່າຫຼາຍກວ່າ 5 ປີທີ່ຂ້ອຍໄດ້ຂຽນສໍາລັບເວັບໄຊທ໌ຕ່າງໆກ່ຽວກັບເຕັກໂນໂລຢີແລະວິດີໂອເກມ, ການສ້າງບົດຄວາມທີ່ຊອກຫາເພື່ອໃຫ້ທ່ານມີຂໍ້ມູນທີ່ທ່ານຕ້ອງການໃນພາສາທີ່ທຸກຄົນເຂົ້າໃຈໄດ້.

ຖ້າທ່ານມີຄໍາຖາມໃດໆ, ຄວາມຮູ້ຂອງຂ້ອຍແມ່ນມາຈາກທຸກສິ່ງທຸກຢ່າງທີ່ກ່ຽວຂ້ອງກັບລະບົບປະຕິບັດການ Windows ເຊັ່ນດຽວກັນກັບ Android ສໍາລັບໂທລະສັບມືຖື. ແລະຄໍາຫມັ້ນສັນຍາຂອງຂ້າພະເຈົ້າແມ່ນກັບທ່ານ, ຂ້າພະເຈົ້າສະເຫມີເຕັມໃຈທີ່ຈະໃຊ້ເວລາສອງສາມນາທີແລະຊ່ວຍທ່ານແກ້ໄຂຄໍາຖາມໃດໆທີ່ທ່ານອາດຈະມີຢູ່ໃນໂລກອິນເຕີເນັດນີ້.