- „Crimson Collective“ pareiškė prieigą prie „Nintendo“ sistemų ir išleido ekrano kopiją su vidiniais aplankų pavadinimais.

- Vėliau „Nintendo“ neigė bet kokius įsilaužimus į savo serverius ir atmetė asmeninių ar kūrimo duomenų nutekėjimo atvejus.

- Grupė veikia naudodama turto prievartavimą ir oportunistinę prieigą, išnaudodama paviešintus prisijungimo duomenis, debesijos spragas ir interneto pažeidžiamumus; „Red Hat“ (570 GB) yra ryškus pavyzdys.

- Šio tipo incidentams rekomenduojamos izoliavimo priemonės, teismo ekspertizė, daugiapakopė finansinė pagalba (MFA) ir minimalių privilegijų taikymas.

Grupė Crimson Collective teigia, kad įsilaužė į „Nintendo“ sistemas, epizode, kuris dar kartą atkreipia dėmesį į didelių technologijų įmonių skaitmeninė apsaugaDėmesys sutelktas į įtariamą įsilaužimą ir paviešintų įrodymų tikrinimą, atsižvelgiant į ypač jautrią įmonių kibernetinio saugumo situaciją.

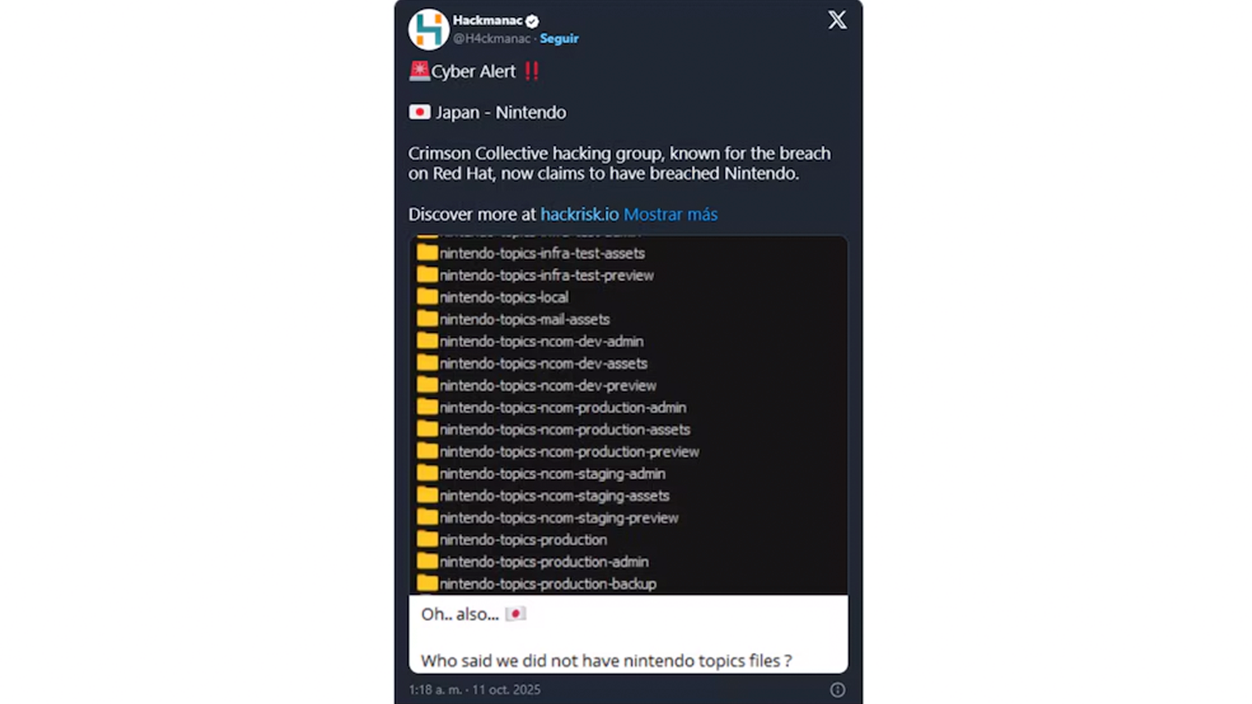

Įspėjimas Jis išpopuliarėjo po publikacijos X platformoje. (anksčiau „Twitter“) sustiprintas Hackmanac, kur buvo parodytas katalogų medžio fiksavimas (kuriuos galite matyti paveikslėlyje apačioje) iš to, kas atrodo kaip vidiniai „Nintendo“ ištekliai, su tokiomis nuorodomis kaip „Atsarginės kopijos“, „Kūrėjų versijos“ arba „Gamybos ištekliai“. „Nintendo“ neigia šią ataką ir, kaip įprasta, vyksta nepriklausomas tų įrodymų tikrinimas, medžiagų autentiškumas vertinama atsargiai.

Bylos laiko juosta ir oficialus statusas

Remiantis surinktais įrodymais, teiginys pirmiausia buvo išplatintas žinutėse ir socialinės žiniasklaidos kanaluose, o „Crimson Collective“ pasidalijo... daliniai stojamieji egzaminai ir jos naratyvą apie turto prievartavimą. Grupė, kuri paprastai veikia per „Telegram“, prieš derėdamasi su aukomis, dažnai rodo aplankų sąrašus arba ekrano kopijas, kad sustiprintų savo skelbimų patikimumą.

Vėlesniame atnaujinime Nintendo aiškiai paneigė pažeidimo, dėl kurio buvo pažeisti asmeniniai, verslo ar kūrimo duomenys, egzistavimas. Spalio 15 d. Japonijos žiniasklaidos leidiniui „Sankei Shimbun“ pateiktuose pareiškimuose bendrovė teigė, kad nėra jokių įrodymų apie giluminę prieigą prie jos sistemų; tuo pačiu metu buvo paminėta, kad kai kurie žiniatinklio serveriai Su jūsų puslapiu susiję atvejai būtų rodę incidentus, neturinčius patvirtinto poveikio klientams ar vidinei aplinkai.

Kas yra „Crimson Collective“ ir kaip ji paprastai veikia?

„Crimson Collective“ išgarsėjo dėl savo atakų, nukreiptų prieš tokias įmones kaip technologijos, programinė įranga ir telekomunikacijosDažniausiai pasikartojantis modelis apima tikslinius tyrimus, įsilaužimą į prastai sukonfigūruotas aplinkas ir ribotų įrodymų paskelbimą spaudimui. Dažnai kolektyvinis išnaudojimas atskleistų įgaliojimų, debesies konfigūracijos klaidos ir žiniatinklio programų pažeidžiamumai, tada paskelbti ekonominius ar žiniasklaidos reikalavimus.

Naujausi techniniai tyrimai apibūdina labai su debesija susijusį metodą: Užpuolikai naršo saugyklas ir atvirojo kodo programas, ieškodami raktų ir žetonų, nutekintų naudojant atvirojo kodo įrankius. skirtas atskleisti „paslaptis“.

Kai jie randa gyvybingą vektorių, Jie bando užtikrinti nuoseklumą ir didinti privilegijas debesijos platformose (pavyzdžiui, su trumpalaikėmis tapatybėmis ir leidimais), su siekia išgauti duomenis ir gauti pajamų iš prieigosTokie paslaugų teikėjai kaip AWS rekomenduoja trumpalaikius prisijungimo duomenis, minimalių privilegijų politiką ir nuolatinę leidimų peržiūrą kaip gynybos linijas.

Neseniai grupei priskirti incidentai

Pastaraisiais mėnesiais išpuoliai, siejami su „Crimson Collective“ apima žinomų taikiniųIšskirtinis „Red Hat“ atvejis yra... Grupė teigia pavogusi apie 570 GB duomenų iš maždaug 28 000 vidinių saugyklų.Jie taip pat buvo susieti su „Nintendo“ svetainės išdarkymas Rugsėjo pabaigoje regione jau buvo įsiveržta į telekomunikacijų bendroves.

- Raudona KEPURĖ: masinis vidinės informacijos išgavimas iš savo privačių projektų ekosistemos.

- Telekomunikacijos (pvz., „Claro Colombia“): kampanijos su turto prievartavimu ir selektyviu įrodymų skelbimu.

- Nintendo puslapis: neteisėtas svetainės pakeitimas rugsėjo pabaigoje, priskiriamas tai pačiai grupei.

Pasekmės ir galimos rizikos

Jei toks įsilaužimas būtų patvirtintas, prieiga prie atsarginių kopijų ir kūrimo medžiagos galėtų atskleisti svarbiausius gamybos grandinės išteklius: vidinė dokumentacija, įrankiai, kuriamas turinys arba infrastruktūros informacija. Tai atveria duris atvirkštinei inžinerijai, pažeidžiamumų išnaudojimas ir, kraštutiniais atvejais, į piratavimas arba nepagrįstas konkurencinis pranašumas.

Be to, prieiga prie vidinių raktų, žetonų ar kredencialų palengvintų judėjimą į kitas aplinkas ar į kitas paslaugų teikėjus. galimas domino efektas tiekimo grandinėjeReputacijos ir reguliavimo lygmeniu poveikis priklausytų nuo faktinio rizikos masto ir duomenų, kurie gali būti pažeisti, pobūdžio.

Laukiamas atsakas ir geroji pramonės praktika

Susidūrus su tokiais incidentais, Prioritetas yra apriboti ir panaikinti neteisėtą prieigą, pradėti teismo ekspertizę ir sustiprinti tapatybės bei prieigos kontrolę.Taip pat svarbu peržiūrėti debesies konfigūracijas, pašalinti atakų vektorius ir taikyti telemetriją, kad būtų aptikta anomali veikla, kuri gali rodyti užpuoliko atkaklumą.

- Neatidėliotinas izoliavimas: Izoliuokite paveiktas sistemas, išjunkite paviešintus prisijungimo duomenis ir blokuokite išgavimo maršrutus.

- Teismo ekspertizė: rekonstruoti laiko juostą, nustatyti vektorius ir surinkti įrodymus techninėms komandoms ir valdžios institucijoms.

- Prieigos apsauga: raktų rotacija, privalomas MFA, minimalių privilegijų suteikimas ir tinklo segmentavimas.

- Reglamentavimo skaidrumas: Prireikus pranešti agentūroms ir naudotojams, pateikiant aiškias gaires, kaip sustiprinti individualų saugumą.

Su „Nintendo“ neigimas dėl tariamo atotrūkio, Dėmesys perkeliamas į techninį „Crimson Collective“ pateiktų įrodymų patikrinimą.Ei, kontrolės sustiprinimas, siekiant išvengti tolesnių bauginimų. Nesant įtikinamų įrodymų, Protingas veiksmų planas yra išlaikyti budrumą, stiprinti debesijos konfigūracijas ir glaudžiau bendradarbiauti su reagavimo komandomis ir tiekėjais., nes grupė jau pademonstravo gebėjimą dideliu mastu išnaudoti paviešintus prisijungimo duomenis ir konfigūracijos klaidas.

Esu technologijų entuziastas, savo „geek“ pomėgius pavertęs profesija. Daugiau nei 10 savo gyvenimo metų praleidau naudodamas pažangiausias technologijas ir iš gryno smalsumo kūriau visas programas. Dabar aš specializuojasi kompiuterinėse technologijose ir vaizdo žaidimuose. Taip yra todėl, kad daugiau nei 5 metus rašau įvairioms interneto svetainėms apie technologijas ir vaizdo žaidimus, kurdamas straipsnius, kuriuose noriu pateikti jums reikalingą informaciją visiems suprantama kalba.

Jei turite klausimų, mano žinios svyruoja nuo visko, kas susiję su Windows operacine sistema, taip pat su Android mobiliesiems telefonams. Ir aš įsipareigoju jums, aš visada pasiruošęs skirti kelias minutes ir padėti jums išspręsti visus klausimus, kurie jums gali kilti šiame interneto pasaulyje.