- „Pixnapping“ gali pavogti 2FA kodus ir kitus ekrane rodomus duomenis per mažiau nei 30 sekundžių be leidimo.

- Jis veikia piktnaudžiaudamas „Android“ API ir GPU šoniniu kanalu, kad nustatytų pikselius iš kitų programų.

- Išbandyta su „Pixel 6-9“ ir „Galaxy S25“; pradinis pataisymas (CVE-2025-48561) jo visiškai neužblokuoja.

- Rekomenduojama naudoti FIDO2 / WebAuthn, sumažinti jautrių duomenų kiekį ekrane ir vengti programų iš abejotinų šaltinių.

Tyrėjų komanda atskleidė Piktogramos, a Atakos technika prieš „Android“ telefonus, galinti užfiksuoti ekrane rodomą vaizdą ir išgauti privačius duomenis pvz., 2FA kodus, pranešimus ar vietas per kelias sekundes ir neprašant leidimo.

Svarbiausia – piktnaudžiauti tam tikromis sistemos API ir GPU šoninis kanalas išvesti matomų pikselių turinį; procesas yra nematomas ir efektyvus tol, kol informacija išlieka matoma, tuo tarpu Paslaptys, nerodomos ekrane, negali būti pavogtos„Google“ įdiegė su tuo susijusias švelninimo priemones. CVE-2025-48561, tačiau atradimo autoriai pademonstravo apėjimo kelius, o tolesnio sustiprinimo tikimasi gruodžio mėnesio „Android“ saugumo biuletenyje.

Kas yra „Pixnapping“ ir kodėl tai kelia nerimą?

Vardas sujungia „pikselį“ ir „pagrobimą“ nes ataka tiesiogine prasme sukelia „Pikselių užgrobimas“ rekonstruoti informaciją, kuri rodoma kitose programose. Tai šalutinio kanalo metodų, naudotų prieš daugelį metų naršyklėse, evoliucija, dabar pritaikyta šiuolaikinei „Android“ ekosistemai, užtikrinant sklandesnį ir tylesnį veikimą.

Kadangi specialių leidimų nereikia, „Pixnapping“ vengia gynybos, pagrįstos leidimų modeliu ir veikia beveik nepastebimai, o tai padidina riziką vartotojams ir įmonėms, kurios dalį savo saugumo priklauso nuo to, kas trumpai pasirodo ekrane.

Kaip vykdomas išpuolis

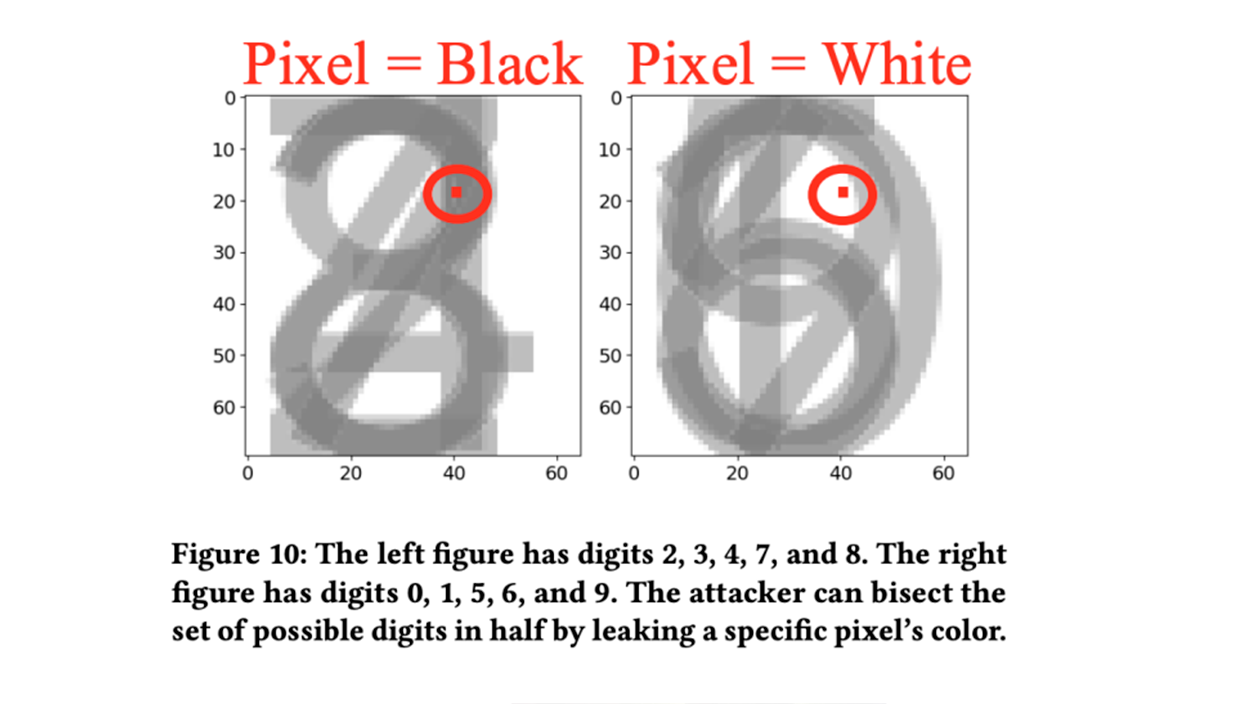

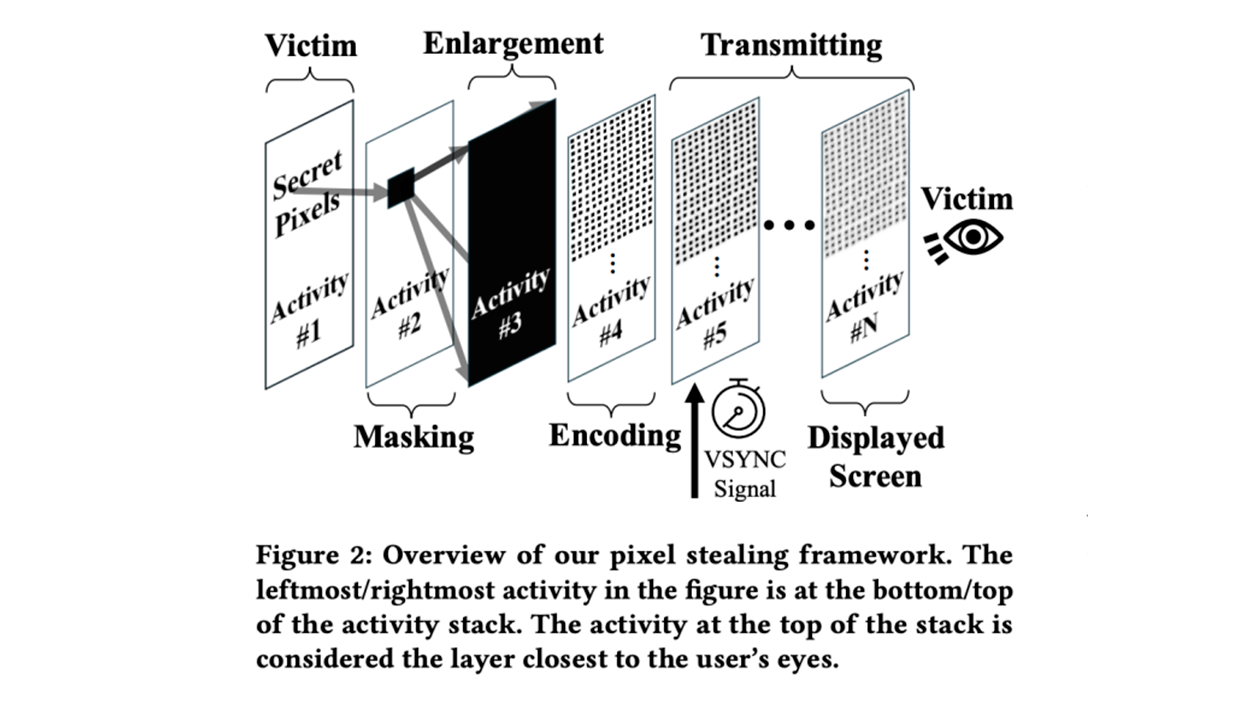

Apskritai, kenkėjiška programa organizuoja persidengiančios veiklos ir sinchronizuoja atvaizdavimą, kad būtų izoliuotos konkrečios sąsajos sritys, kuriose rodomi jautrūs duomenys; tada, apdorojant pikselius, išnaudojamas laiko skirtumas, kad būtų galima nustatyti jų vertę (žr., kaip Galios profiliai turi įtakos FPS).

- Priverčia tikslinę programą rodyti duomenis (pavyzdžiui, 2FA kodas arba neskelbtinas tekstas).

- Paslepia viską, išskyrus dominančią sritį, ir manipuliuoja atvaizdavimo kadru taip, kad vienas pikselis „dominuotų“.

- Interpretuoja GPU apdorojimo laiką (pvz., GPU.zip tipo reiškinys) ir rekonstruoja turinį.

Naudodama kartojimą ir sinchronizavimą, kenkėjiška programa išveda simbolius ir juos vėl surenka naudodama OCR technikaLaiko langas riboja ataką, tačiau jei duomenys lieka matomi kelias sekundes, atkūrimas yra įmanomas.

Taikymo sritis ir paveikti įrenginiai

Akademikai patvirtino techniką „Google Pixel 6“, „7“, „8“ ir „9“ ir „Samsung Galaxy S25“, su „Android“ 13–16 versijomis. Kadangi išnaudotos API yra plačiai prieinamos, jie įspėja, kad „Beveik visi šiuolaikiniai androidai“ galėtų būti jautrūs.

Testuojant su TOTP kodais, ataka atkūrė visą kodą maždaug 73%, 53%, 29% ir 53% atitinkamai „Pixel 6“, „7“, „8“ ir „9“ telefonuose, o vidutinis laikas – artimas 14,3 s; 25,8 s; 24,9 s ir 25,3 s, leidžianti jums pasinaudoti laikinųjų kodų galiojimo pabaiga anksčiau.

Kokie duomenys gali nukristi

Be to, autentifikavimo kodai („Google Authenticator“)tyrėjai parodė, kad atkuriama informacija iš tokių paslaugų kaip „Gmail“ ir „Google“ paskyros, pranešimų programėlių, tokių kaip „Signal“, finansinių platformų, tokių kaip „Venmo“, arba vietos duomenų iš „Google“ žemėlapiaibe kita ko.

Jie taip pat įspėja apie duomenis, kurie ekrane išlieka ilgesnį laiką, pvz. piniginės atkūrimo frazės arba vienkartiniai raktai; tačiau saugomi, bet nematomi elementai (pvz., slaptas raktas, kuris niekada nerodomas) nepatenka į „Pixnapping“ taikymo sritį.

„Google“ atsakymas ir pataisų būsena

Apie šį atradimą iš anksto buvo pranešta „Google“, kuri problemą įvertino kaip labai rimtą ir paskelbė pradinį su tuo susijusį mažinimo planą. CVE-2025-48561Tačiau tyrėjai rado būdų, kaip to išvengti, Gruodžio mėnesio naujienlaiškyje buvo pažadėtas papildomas pataisymas ir palaikomas koordinavimas su „Google“ ir „Samsung“.

Dabartinė situacija rodo, kad galutiniam blokavimui reikės peržiūrėti, kaip „Android“ tvarko atvaizdavimas ir perdengimai tarp programų, nes ataka išnaudoja būtent tuos vidinius mechanizmus.

Rekomenduojamos mažinimo priemonės

Galutiniams vartotojams patartina sumažinti jautrių duomenų matomumą ekrane ir pasirinkti sukčiavimui atsparų autentifikavimą bei šalutinius kanalus, pvz. FIDO2/WebAuthn su saugos raktais, kai tik įmanoma, vengiant vien tik pasikliauti TOTP kodais.

- Atnaujinkite įrenginį ir taikyti saugos biuletenius, kai tik jie bus prieinami.

- Venkite diegti programas iš nepatikrintų šaltinių ir peržiūrėti leidimus bei anomalų elgesį.

- Nelaikykite atkūrimo frazių ar prisijungimo duomenų matomoje vietoje; rinkitės aparatinės piniginės raktams saugoti.

- Greitas ekrano užrakinimas ir apriboti jautraus turinio peržiūras.

Produktų ir kūrimo komandoms atėjo laikas peržiūrėti autentifikavimo srautus ir sumažinti ekspozicijos paviršių: sumažinti slapto teksto kiekį ekrane, įdiegti papildomas apsaugos priemones svarbiuose vaizduose ir įvertinti perėjimą prie metodai be kodo aparatinės įrangos pagrindu.

Nors atakai reikalinga, kad informacija būtų matoma, jos veikimo galimybės be leidimo ir per mažiau nei pusę minutės kelia rimtą grėsmę: šoninio kanalo technika, kuri pasinaudoja GPU atvaizdavimo laikas skaityti tai, ką matote ekrane, šiandien atlikti daliniai pataisymai ir laukiama išsamesnio pataisymo.

Esu technologijų entuziastas, savo „geek“ pomėgius pavertęs profesija. Daugiau nei 10 savo gyvenimo metų praleidau naudodamas pažangiausias technologijas ir iš gryno smalsumo kūriau visas programas. Dabar aš specializuojasi kompiuterinėse technologijose ir vaizdo žaidimuose. Taip yra todėl, kad daugiau nei 5 metus rašau įvairioms interneto svetainėms apie technologijas ir vaizdo žaidimus, kurdamas straipsnius, kuriuose noriu pateikti jums reikalingą informaciją visiems suprantama kalba.

Jei turite klausimų, mano žinios svyruoja nuo visko, kas susiję su Windows operacine sistema, taip pat su Android mobiliesiems telefonams. Ir aš įsipareigoju jums, aš visada pasiruošęs skirti kelias minutes ir padėti jums išspręsti visus klausimus, kurie jums gali kilti šiame interneto pasaulyje.