- DoH šifruoja DNS užklausas naudodamas HTTPS (443 prievadas), taip pagerindamas privatumą ir užkirsdamas kelią klastojimui.

- Jį galima aktyvuoti naršyklėse ir sistemose (įskaitant „Windows Server 2022“) nepriklausomai nuo maršrutizatoriaus.

- Našumas panašus į klasikinio DNS; papildytas DNSSEC atsakymams patvirtinti.

- Populiarūs DoH serveriai („Cloudflare“, „Google“, „Quad9“) ir galimybė pridėti arba nustatyti savo resolverį.

¿Kaip užšifruoti DNS neprisiliečiant prie maršrutizatoriaus naudojant DNS per HTTPS? Jei nerimaujate, kas gali matyti, prie kokių svetainių jungiatės, Domenų vardų sistemos užklausų šifravimas naudojant DNS per HTTPS Tai vienas iš paprasčiausių būdų padidinti privatumą nekovojant su maršrutizatoriumi. Naudojant DoH, vertėjas, kuris konvertuoja domenus į IP adresus, nustoja keliauti be jokių apribojimų ir eina per HTTPS tunelį.

Šiame vadove rasite, tiesiai šviesiai ir be per daug žargono, Kas tiksliai yra DoH ir kuo jis skiriasi nuo kitų variantų, tokių kaip DoT?, kaip jį įjungti naršyklėse ir operacinėse sistemose (įskaitant „Windows Server 2022“), kaip patikrinti, ar jis iš tikrųjų veikia, palaikomus serverius ir, jei jaučiatės drąsūs, net kaip nustatyti savo DoH sprendiklį. Viskas, neliesdami maršrutizatoriaus...išskyrus pasirenkamą skyrių tiems, kurie nori jį konfigūruoti „MikroTik“.

Kas yra DNS per HTTPS (DoH) ir kodėl jums tai gali rūpėti?

Kai įvedate domeną (pvz., Xataka.com), kompiuteris paklausia DNS serverio, koks jo IP adresas; Šis procesas paprastai vyksta paprasto teksto formatu. Ir bet kas jūsų tinkle, jūsų interneto tiekėjas ar tarpiniai įrenginiai gali jį šnipinėti arba manipuliuoti. Tai yra klasikinio DNS esmė: greitas, visur esantis... ir skaidrus trečiosioms šalims.

Štai čia ir prasideda DoH: Jis perkelia tuos DNS klausimus ir atsakymus į tą patį užšifruotą kanalą, kurį naudoja saugus internetas (HTTPS, 443 prievadas).Dėl to jie nebekeliauja „atviroje erdvėje“, todėl sumažėja šnipinėjimo, užklausų užgrobimo ir tam tikrų „žmogus-tarpininkas“ atakų tikimybė. Be to, daugelyje bandymų latencija pastebimai nepablogėja ir netgi gali būti patobulintas optimizavus transportą.

Svarbus privalumas yra tas, kad DoH galima įjungti programos arba sistemos lygmeniu, todėl jums nereikia pasikliauti savo operatoriumi ar maršrutizatoriumi, kad ką nors įjungtumėte. Tai reiškia, kad galite apsisaugoti „iš naršyklės pusės“, neliesdami jokios tinklo įrangos.

Svarbu atskirti DoH nuo DoT (DNS per TLS): DoT šifruoja DNS per 853 prievadą tiesiogiai per TLS, o DoH integruoja jį į HTTP(S). DoT teoriškai yra paprastesnis, bet Labiau tikėtina, kad jį blokuos užkardos kurie apriboja neįprastus prievadus; DoH, naudodamas 443, geriau apeina šiuos apribojimus ir užkerta kelią priverstinėms „atgalinėms“ atakoms į neužšifruotą DNS.

Dėl privatumo: HTTPS naudojimas nereiškia slapukų ar sekimo DoH; standartai aiškiai nerekomenduoja jo naudoti Šiame kontekste TLS 1.3 taip pat sumažina poreikį paleisti sesijas iš naujo, sumažindamas koreliacijas. O jei nerimaujate dėl našumo, HTTP/3 per QUIC gali pasiūlyti papildomų patobulinimų, nes užklausos yra multipleksuojamos neblokuojant.

Kaip veikia DNS, dažniausi pavojai ir kur DoH vaidmuo tenka

Paprastai operacinė sistema per DHCP išmoksta, kurį sprendiklį naudoti; Namuose dažniausiai naudojatės interneto paslaugų teikėjais, biure, įmonės tinkle. Kai šis ryšys nešifruojamas (UDP/TCP 53), bet kas, prisijungęs prie jūsų „Wi-Fi“ tinklo ar maršruto, gali matyti užklaustas sritis, įterpti netikrus atsakymus arba nukreipti jus į paieškas, kai domeno nėra, kaip tai daro kai kurie operatoriai.

Įprasta srauto analizė atskleidžia prievadus, šaltinio / paskirties IP adresus ir patį domeną; Tai ne tik atskleidžia naršymo įpročius, tai taip pat leidžia lengviau susieti vėlesnius ryšius, pavyzdžiui, su „Twitter“ adresais ar panašiais, ir nustatyti, kuriuose tiksliai puslapiuose lankėtės.

Naudojant DoT, DNS pranešimas siunčiamas TLS viduje per 853 prievadą; naudojant DoH, DNS užklausa yra įdėta į standartinę HTTPS užklausą, kuris taip pat leidžia žiniatinklio programoms jį naudoti per naršyklės API. Abu mechanizmai turi tą patį pagrindą: serverio autentifikavimą naudojant sertifikatą ir visą laiką užšifruotą kanalą.

Naujų prievadų problema yra ta, kad jie dažnai naudojami kai kurie tinklai blokuoja 853, skatindamas programinę įrangą „grįžti“ prie neužšifruoto DNS. DoH tai sušvelnina naudodamas 443, kuris yra įprastas žiniatinklyje. DNS/QUIC taip pat yra dar viena perspektyvi alternatyva, nors jai reikalingas atviras UDP ir ji ne visada pasiekiama.

Net šifruodami transportą, būkite atsargūs su vienu niuansu: Jei sprendiklis meluoja, šifras jo neištaiso.Šiuo tikslu egzistuoja DNSSEC, leidžianti patvirtinti atsakymų vientisumą, nors ji nėra plačiai taikoma, o kai kurie tarpininkai sutrikdo jos funkcionalumą. Nepaisant to, DoH neleidžia trečiosioms šalims šnipinėti ar keisti jūsų užklausų.

Suaktyvinkite jį neliesdami maršrutizatoriaus: naršyklės ir sistemos

Paprasčiausias būdas pradėti – įjungti DoH naršyklėje arba operacinėje sistemoje. Štai kaip apsaugote užklausas nuo savo komandos nepriklauso nuo maršrutizatoriaus programinės įrangos.

„Google Chrome“

Dabartinėse versijose galite pereiti prie chrome://settings/security ir skiltyje „Naudoti saugų DNS“ aktyvuokite parinktį ir pasirinkite tiekėją (dabartinis jūsų tiekėjas, jei jis palaiko DoH, arba vienas iš „Google“ sąrašo, pvz., „Cloudflare“ arba „Google DNS“).

Ankstesnėse „Chrome“ versijose buvo siūlomas eksperimentinis jungiklis: type chrome://flags/#dns-over-https, ieškokite „Saugios DNS paieškos“ ir pakeiskite iš numatytojo į įjungtą. Paleiskite naršyklę iš naujo, kad pakeitimai įsigaliotų.

„Microsoft Edge“ („Chromium“)

„Chromium“ pagrindu sukurtame „Edge“ yra panaši parinktis. Jei jums jos reikia, eikite į edge://flags/#dns-over-https, suraskite „Saugios DNS paieškos“ ir įjunkite jį skiltyje „Įjungta“Šiuolaikinėse versijose aktyvinimas taip pat galimas jūsų privatumo nustatymuose.

Mozilla Firefox

Atidarykite meniu (viršuje dešinėje) > Nustatymai > Bendrieji > slinkite žemyn iki „Tinklo nustatymai“, bakstelėkite Konfigūracija ir pažymėkite „Įgalinti DNS per HTTPSGalite rinktis iš tokių tiekėjų kaip „Cloudflare“ arba „NextDNS“.

Jei pageidaujate tikslaus valdymo, about:config koreguoti network.trr.mode: 2 (oportunistinis) naudoja DoH ir pasirenka atsarginį variantą jei nėra; 3 (griežti) DoH įgaliojimai ir nepavyksta, jei nėra palaikymo. Griežtuoju režimu apibrėžkite įkrovos sprendiklį kaip network.trr.bootstrapAddress=1.1.1.1.

Opera

Nuo 65 versijos „Opera“ turi parinktį Įgalinti DoH su 1.1.1.1Pagal numatytuosius nustatymus jis yra išjungtas ir veikia oportunistiniu režimu: jei atsako 1.1.1.1:443, naudojamas DoH; kitu atveju grįžtama prie neužšifruoto atsakiklio.

„Windows 10/11“: automatinis aptikimas („AutoDoH“) ir registras

„Windows“ gali automatiškai įjungti DoH su tam tikrais žinomais sprendimo įrankiais. Senesnėse versijose galite priversti elgtis taip iš registro: paleisti regedit ir eik į HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Dnscache\Parameters.

Sukurkite DWORD (32 bitų) pavadinimu EnableAutoDoh su verte 2 y Paleiskite kompiuterį iš naujoTai veikia, jei naudojate DNS serverius, kurie palaiko DoH.

„Windows Server 2022“: DNS klientas su vietiniu DoH

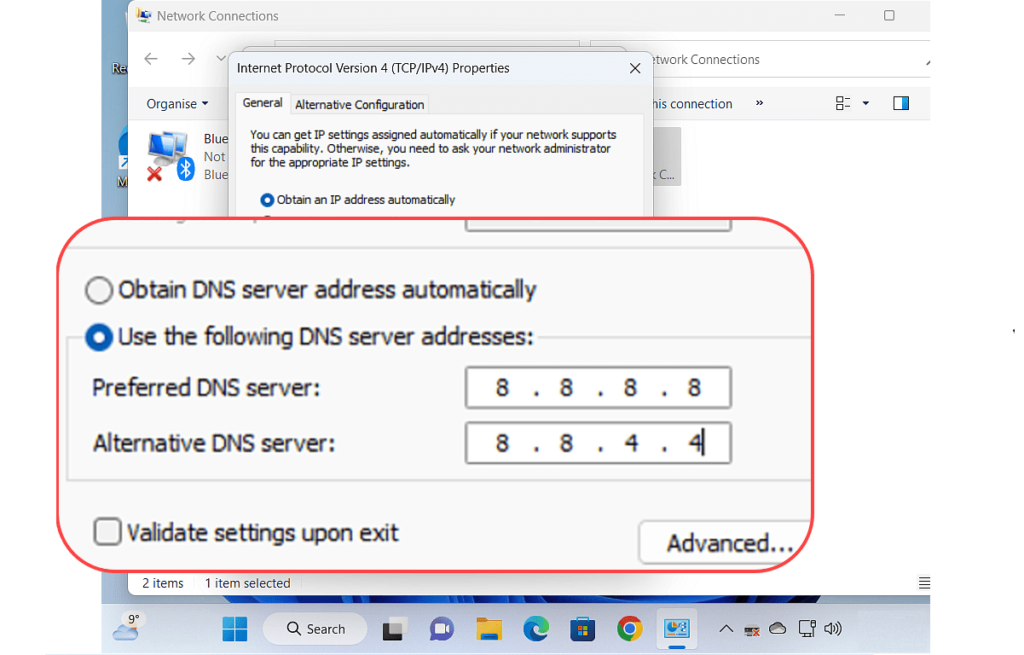

Integruotas DNS klientas „Windows Server 2022“ palaiko DoH. DoH galėsite naudoti tik su serveriais, kurie yra jų „Žinomų DoH“ sąraše. arba kurį pridedate patys. Norėdami sukonfigūruoti jį grafinėje sąsajoje:

- Atidarykite „Windows“ nustatymus > Tinklas ir internetas.

- Įeiti Ethernet ir pasirinkite savo sąsają.

- Tinklo ekrane slinkite žemyn iki DNS nustatymai ir paspauskite Redaguoti.

- Pasirinkite „Rankinis“, kad apibrėžtumėte pageidaujamą ir alternatyvų serverius.

- Jei tie adresai yra žinomų DoH sąraše, jis bus įjungtas. „Pageidaujamas DNS šifravimas“ su trimis variantais:

- Tik šifravimas (DNS per HTTPS): Priverstinai taikyti DoH; jei serveris nepalaiko DoH, sprendimas nebus suteiktas.

- Pageidautina šifravimas, leisti nešifruotąBandoma atlikti DoH, o nepavykus grįžtama prie nešifruoto klasikinio DNS.

- Tik neužšifruotasNaudoja tradicinį paprasto teksto DNS.

- Išsaugoti, kad pritaikytumėte pakeitimus.

Taip pat galite užklausti ir išplėsti žinomų DoH resolverių sąrašą naudodami „PowerShell“. Norėdami pamatyti dabartinį sąrašą:

Get-DNSClientDohServerAddressNorėdami užregistruoti naują žinomą DoH serverį su savo šablonu, naudokite:

Add-DnsClientDohServerAddress -ServerAddress "<IP-del-resolutor>" -DohTemplate "<URL-plantilla-DoH>" -AllowFallbackToUdp $False -AutoUpgrade $TrueAtkreipkite dėmesį, kad cmdlet Set-DNSClientServerAddress pats savęs nekontroliuoja DoH naudojimas; šifravimas priklauso nuo to, ar tie adresai yra žinomų DoH serverių lentelėje. Šiuo metu negalite konfigūruoti DoH „Windows Server 2022“ DNS klientui iš „Windows“ administravimo centro arba su sconfig.cmd.

Grupės politika sistemoje „Windows Server 2022“

Yra direktyva, vadinama „Konfigūruoti DNS per HTTPS (DoH)“ en Configuración del equipo\Directivas\Plantillas administrativas\Red\Cliente DNSKai įjungta, galite pasirinkti:

- Leisti DoHNaudokite DoH, jei serveris jį palaiko; kitu atveju užklausa nešifruota.

- Uždrausti DoHniekada nenaudoja DoH.

- Reikalauti DoH: priverčia DoH; jei nėra palaikymo, sprendimas nepavyksta.

Svarbu: Neįjunkite funkcijos „Reikalauti DoH“ domenui prijungtuose kompiuteriuose„Active Directory“ naudoja DNS, o „Windows Server“ DNS serverio vaidmuo nepalaiko DoH užklausų. Jei reikia apsaugoti DNS srautą AD aplinkoje, apsvarstykite galimybę naudoti IPsec taisyklės tarp klientų ir vidinių sprendėjų.

Jei norite nukreipti konkrečius domenus į konkrečius adresų peradresavimo serverius, galite naudoti NRPT (vardų atpažinimo politikos lentelė)Jei paskirties serveris yra žinomų DoH sąraše, tos konsultacijos keliaus per DoH.

„Android“, „iOS“ ir „Linux“

„Android 9“ ir naujesnėse versijose ši parinktis Privatus DNS Leidžia naudoti DoT (ne DoH) dviem režimais: „Automatinis“ (oportunistinis, naudoja tinklo sprendiklį) ir „Griežtas“ (turite nurodyti sertifikatu patvirtintą pagrindinio kompiuterio vardą; tiesioginiai IP adresai nepalaikomi).

„iOS“ ir „Android“ sistemose programėlė 1.1.1.1 „Cloudflare“ įgalina DoH arba DoT griežtuoju režimu, naudodama VPN API, kad perimtų nešifruotas užklausas ir persiųsti juos saugiu kanalu.

Linux sistemoje systemd-resolved palaiko DoT nuo „systemd 239“. Pagal numatytuosius nustatymus jis yra išjungtas; siūlo oportunistinį režimą be sertifikatų patvirtinimo ir griežtą režimą (nuo 243) su CA patvirtinimu, bet be SNI ar vardo patvirtinimo, kuris silpnina pasitikėjimo modelį prieš užpuolikus kelyje.

„Linux“, „macOS“ arba „Windows“ sistemose galite pasirinkti griežto režimo DoH klientą, pvz. cloudflared proxy-dns (pagal numatytuosius nustatymus naudojamas 1.1.1.1, nors galite apibrėžti priešsrovius alternatyvos).

Žinomi DoH serveriai („Windows“) ir kaip jų pridėti daugiau

„Windows Server“ apima resolverių, kurie, kaip žinoma, palaiko DoH, sąrašą. Galite tai patikrinti naudodami „PowerShell“ ir, jei reikia, pridėkite naujų įrašų.

Tai yra žinomi DoH serveriai iš karto:

| Serverio savininkas | DNS serverio IP adresai |

|---|---|

| Debesų liepsna | 1.1.1.1 1.0.0.1 2606:4700:4700::1111 2606:4700:4700::1001 |

| „Google“ | 8.8.8.8 8.8.4.4 2001:4860:4860::8888 2001:4860:4860::8844 |

| Keturkampis9 | 9.9.9.9 149.112.112.112 2620:fe::fe 2620:fe::fe:9 |

Už Peržiūrėti sąrašą, paleisti:

Get-DNSClientDohServerAddressUž pridėti naują DoH sprendiklį su jo šablonu, naudoja:

Add-DnsClientDohServerAddress -ServerAddress "<IP-del-resolutor>" -DohTemplate "<URL-plantilla-DoH>" -AllowFallbackToUdp $False -AutoUpgrade $TrueJei tvarkote kelias vardų erdves, NRPT leis jums valdyti konkrečius domenus į konkretų resolverį, kuris palaiko DoH.

Kaip patikrinti, ar DoH yra aktyvus

Naršyklėse apsilankykite https://1.1.1.1/help; ten pamatysi, ar jūsų srautas naudoja DoH su 1.1.1.1 versija ar ne. Tai greitas testas, norint pamatyti, kokioje būsenoje esate.

„Windows 10“ (2004 m. versija) galite stebėti klasikinį DNS srautą (53 prievadas) naudodami pktmon iš privilegijuotos konsolės:

pktmon filter add -p 53

pktmon start --etw -m real-timeJei 53 kanale rodomas nuolatinis paketų srautas, labai tikėtina, kad vis dar naudojate neužšifruotą DNSAtminkite: parametras --etw -m real-time reikalauja 2004; ankstesnėse versijose matysite klaidą „nežinomas parametras“.

Pasirinktinai: sukonfigūruokite jį maršrutizatoriuje („MikroTik“)

Jei norite centralizuoti šifravimą maršrutizatoriuje, galite lengvai įjungti DoH „MikroTik“ įrenginiuose. Pirmiausia importuokite šakninę CA kurį pasirašys serveris, prie kurio prisijungsite. „Cloudflare“ galite atsisiųsti DigiCertGlobalRootCA.crt.pem.

Įkelkite failą į maršrutizatorių (nuvilkdami jį į „Failai“) ir eikite į Sistema > Sertifikatai > Importuoti kad jį integruotumėte. Tada sukonfigūruokite maršrutizatoriaus DNS su „Cloudflare“ sveikatos draudimo URLKai maršrutizatorius bus aktyvus, jis pirmenybę teiks užšifruotam ryšiui, o ne numatytajam neužšifruotam DNS.

Norėdami įsitikinti, kad viskas tvarkoje, apsilankykite 1.1.1.1/pagalba iš kompiuterio, esančio už maršrutizatoriaus. Taip pat viską galite padaryti per terminalą „RouterOS“, jei pageidaujate.

Našumas, papildomas privatumas ir metodo apribojimai

Kalbant apie greitį, svarbūs du rodikliai: ištaisymo laikas ir faktinis puslapio įkėlimas. Nepriklausomi testai (pvz., „SamKnows“) Jie daro išvadą, kad skirtumas tarp DoH ir klasikinio DNS (Do53) yra nežymus abiem aspektais; praktiškai neturėtumėte pastebėti jokio lėtumo.

DoH užšifruoja „DNS užklausą“, tačiau tinkle yra daugiau signalų. Net jei slėpsite DNS, interneto paslaugų teikėjas gali numanyti tam tikrus dalykus per TLS ryšius (pvz., SNI kai kuriuose senesniuose scenarijuose) arba kitus pėdsakus. Norėdami padidinti privatumą, galite išbandyti DoT, DNSCrypt, DNSCurve arba klientus, kurie sumažina metaduomenų kiekį.

Ne visos ekosistemos dar palaiko DoH. Daugelis senesnių sprendimų teikėjų to nesiūlo., verčiant pasikliauti viešaisiais šaltiniais („Cloudflare“, „Google“, „Quad9“ ir kt.). Tai atveria diskusijas apie centralizavimą: užklausų sutelkimas keliems subjektams reiškia privatumo ir pasitikėjimo sąnaudas.

Įmonių aplinkoje DoH gali prieštarauti saugumo politikoms, kurios yra pagrįstos DNS stebėjimas arba filtravimas (kenkėjiška programa, tėvų kontrolė, teisinė atitiktis). Sprendimai apima MDM / grupės politiką, skirtą DoH / DoT sprendimo įrankiui nustatyti griežtu režimu, arba kartu su programos lygio valdikliais, kurie yra tikslesni nei domeno pagrindu veikiantis blokavimas.

DNSSEC papildo DoH: DoH apsaugo perdavimą; DNSSEC patvirtina atsakymą.Priėmimas netolygus, ir kai kurie tarpiniai įrenginiai jį nutraukia, tačiau tendencija teigiama. Kelyje tarp resolverių ir autoritetingų serverių DNS tradiciškai lieka nešifruotas; dideli operatoriai jau eksperimentuoja naudodami DoT (pvz., 1.1.1.1 su „Facebook“ autoritetingais serveriais), siekdami sustiprinti apsaugą.

Tarpinė alternatyva yra šifruoti tik tarp maršrutizatorius ir resolveris, paliekant ryšį tarp įrenginių ir maršrutizatoriaus neužšifruotą. Naudinga saugiuose laidiniuose tinkluose, bet nerekomenduojama atviruose „Wi-Fi“ tinkluose: kiti vartotojai gali šnipinėti arba manipuliuoti šiomis užklausomis LAN tinkle.

Sukurkite savo DoH sprendiklį

Jei norite visiško nepriklausomumo, galite diegti savo resolverį. Neribota + Redis (L2 talpykla) + Nginx yra populiarus derinys, skirtas teikti DoH URL ir filtruoti domenus naudojant automatiškai atnaujinamus sąrašus.

Šis paketas puikiai veikia ir nedideliame VPS serveryje (pavyzdžiui, vienas gyslas / 2 laidai šeimai). Yra vadovų su paruoštomis naudoti instrukcijomis, pavyzdžiui, ši saugykla: github.com/ousatov-ua/dns-filtering. Kai kurie VPS teikėjai siūlo pasveikinimo kreditus naujiems vartotojams, kad galėtumėte nustatyti bandomąją versiją už mažą kainą.

Naudodami privatų sprendimų teikėją galite pasirinkti filtravimo šaltinius, nustatyti saugojimo politiką ir venkite centralizuoti užklausas trečiosioms šalims. Savo ruožtu jūs valdote saugumą, priežiūrą ir aukštą prieinamumą.

Prieš uždarant, pastaba apie galiojimą: internete parinktys, meniu ir pavadinimai dažnai keičiasi; kai kurie seni vadovai yra pasenę (Pavyzdžiui, naujesnėse „Chrome“ versijose nebereikia peržiūrėti „vėliavėlių“.) Visada patikrinkite savo naršyklės arba sistemos dokumentaciją.

Jei jau taip toli nuėjote, jau žinote, ką veikia DoH, kaip tai dera prie DoT ir DNSSEC dėlionės ir, svarbiausia, kaip jį dabar suaktyvinti savo įrenginyje kad DNS neperduotų duomenų. Vos keliais spustelėjimais naršyklėje arba koregavimais „Windows“ sistemoje (net ir politikos lygmeniu „Server 2022“) turėsite užšifruotas užklausas; jei norite pakelti viską į kitą lygį, galite perkelti šifravimą į „MikroTik“ maršrutizatorių arba susikurti savo sprendiklį. Svarbiausia yra tai, kad Neliesdami savo maršrutizatoriaus, galite apsaugoti vieną iš šiandien labiausiai apkalbamų srauto dalių..

Nuo mažens aistringas technologijoms. Man patinka būti naujausiais sektoriuje ir, svarbiausia, apie tai pranešti. Štai kodėl daugelį metų buvau atsidavęs komunikacijai technologijų ir vaizdo žaidimų svetainėse. Galite rasti mane rašantį apie „Android“, „Windows“, „MacOS“, „iOS“, „Nintendo“ ar bet kurią kitą susijusią temą, kuri ateina į galvą.