- LLMNR padidina žmonių riziką sukčiauti ir gauti maišos kodą; šio metodo išjungimas sumažina vidinių duomenų riziką.

- Lengvas išjungimas: GPO/registras sistemoje „Windows“ ir „systemd“ redagavimas sistemoje „Linux“.

- Papildo NBT-NS blokavimą arba išjungimą ir registro / srauto patikrinimą.

LLMNR protokolas yra gerai žinomas „Microsoft“ aplinkose. Tinkluose, kuriuose pagrindinė operacinė sistema yra „Windows“, jis įjungtas pagal numatytuosius nustatymus, ir nors kažkada tai buvo logiška, šiandien tai dažnai sukelia daugiau galvos skausmo nei pagalbos. Štai kodėl pravartu žinoti, kaip jį naudoti. kaip išjungti LLMNR ypač jei naudojame viešąjį „Wi-Fi“ tinklą.

Prieš priimant bet kokius sprendimus, pravartu suprasti, ką jis daro ir kodėl rekomenduojama jį išjungti. Geros žinios yra tai, kad jį išjungti lengva. tiek „Windows“ (įskaitant „Windows Server“), tiek „Linux“ sistemose, naudojant strategijas, registro tvarkyklę, „Intune“ arba derinant „systemd-resolved“.

Kas yra LLMNR ir kaip jis veikia?

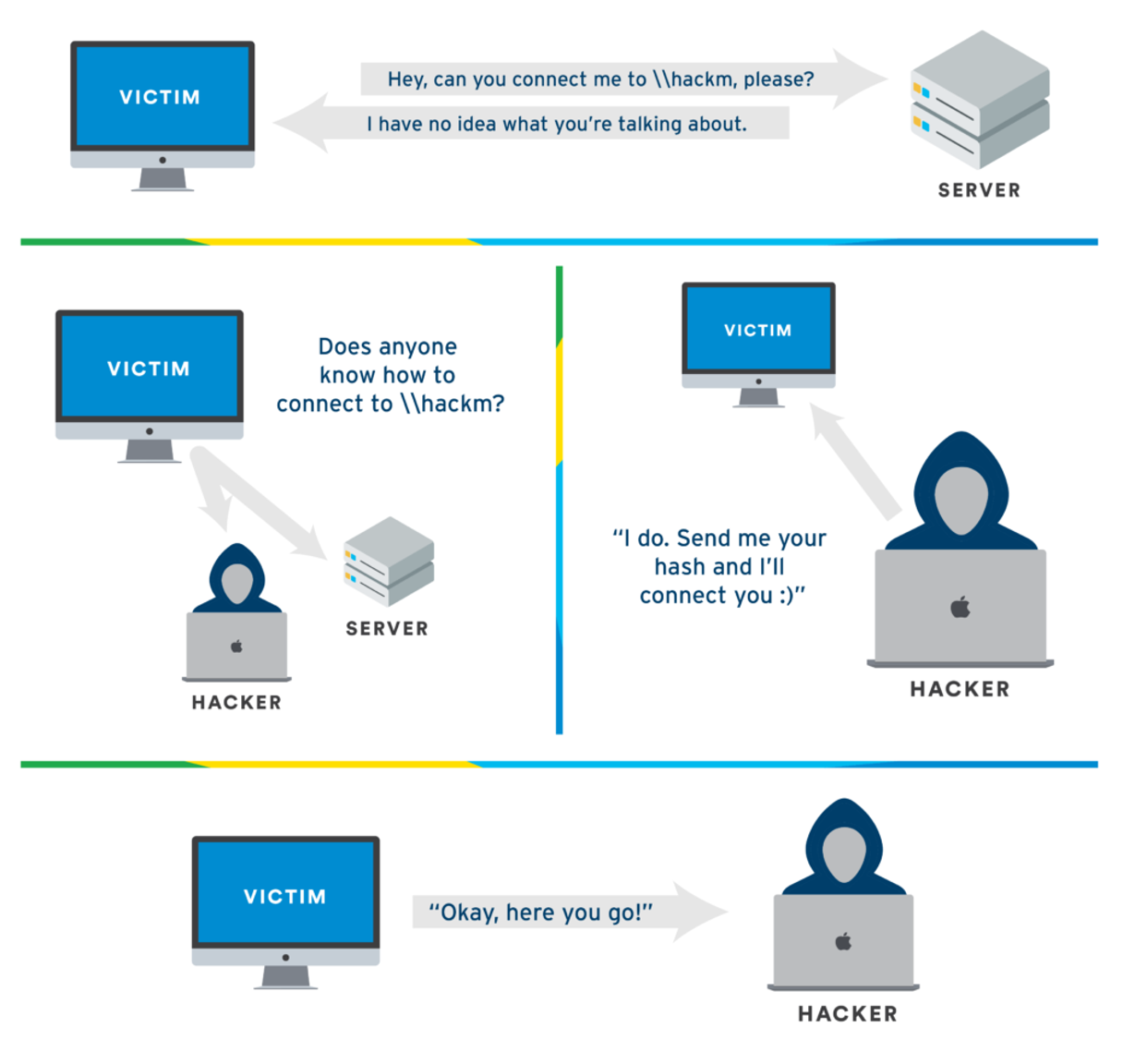

LLMNR yra akronimas Vietinio ryšio daugiaadresio vardų sprendimasJo tikslas yra išspręsti pagrindinių kompiuterių pavadinimus vietiniame segmente, nesiremiant DNS serveriuKitaip tariant, jei mašina negali išspręsti vardo per DNS, ji gali pabandyti užklausti kaimynystę naudodama daugiaadresį perdavimą, kad pamatytų, ar kas nors „paiso užuominos“.

Šis mechanizmas naudoja prievadą UDP 5355 ir yra skirtas veikti vietiniame tinkle. Užklausa siunčiama daugiaadresiu perdavimu prie tiesioginio tinklo, o bet kuris kompiuteris, kuris „atpažįsta“ pavadinimą, gali atsakyti sakydamas „tai aš“. Tai greitas ir paprastas būdas mažoms arba improvizuotai aplinkai, kurioje DNS nebuvo pasiekiamas arba jo konfigūruoti nebuvo prasmės.

Praktiškai LLMNR užklausa keliauja į vietinį segmentą, o įrenginiai, klausantys šio srauto, gali atsakyti, jei mano, kad jie yra teisinga paskirties vieta. Jo taikymo sritis apsiriboja vietiniu ryšiu, taigi ir jo pavadinimas bei pašaukimas kaip „pataisa“, kai tinkle nėra oficialios vardų paslaugos.

Metų metus, ypač mažesniuose tinkluose ar ad hoc diegimuose, tai pasirodė naudinga. Šiais laikais, esant plačiai paplitusiam ir pigiam DNS, naudojimo atvejis taip susiaurėjo, kad beveik visada prasminga išjungti LLMNR ir gyventi ramiau.

Ar LLMNR tikrai būtinas? Rizika ir kontekstas

Milijono dolerių vertės klausimas: ar turėčiau jį nuimti, ar palikti? Namų aplinkoje dažniausias atsakymas yra „taip, galite jį nuimti“. Įmonėje patogu patvirtinti poveikįJei aplinkos DNS sukonfigūruotas teisingai ir paieška veikia, LLMNR nieko neteikia ir kelia nereikalingą riziką.

Didžiausia problema yra ta LLMNR neapima apsaugos nuo apsimetinėjimoJūsų potinklyje esantis užpuolikas gali „apsimesti“ taikiniu ir reaguoti anksčiau arba pirmenybę teikdamas kitam įrenginiui, nukreipdamas ryšį ir sukeldamas chaosą. Tai klasikinis senosios mokyklos „žmogaus tarpinio“ (MitM) atakos scenarijus.

Kaip analogija, tai primena „Wi-Fi WEP“ standartą, kuris atsirado neatsižvelgiant į šiuolaikines atakas ir jau pasenęs. Kažkas panašaus nutinka ir su LLMNRAnksčiau tai buvo naudinga, bet šiandien tai atviros durys apgaulei, jei paliksite ją gyvą įmonių tinkluose.

Be to, patekę į priešininko rankas su tinkamais įrankiais, jie gali priversti jūsų kompiuterius „dainuoti“ neskelbtiną informaciją, pvz., NTLMv2 maišos kodus, kai jie mano, kad bendrauja su teisėtu serveriu. Kai užpuolikas gauna tas maišos vertes, gali bandyti juos nulaužti – su skirtinga sėkme, priklausomai nuo politikos ir slaptažodžio sudėtingumo, – taip padidindami realaus įsilaužimo riziką.

Kada išjungti LLMNR?

Daugumoje šiuolaikinių diegimų galite jį išjungti nieko nesugadindami. Jei jūsų klientai visada sprendžia pagal DNS Ir jei nepasikliaujate „magija“ vietiniame tinkle, LLMNR yra nereikalingas. Vis dėlto, prieš diegdami politiką visai organizacijai, patikrinkite ją kritinėse aplinkose.

Turėkite omenyje, kad sprendimas yra ne tik techninis: jis taip pat sumažina jūsų veiklos ir atitikties riziką. LLMNR išjungimas yra paprastas, išmatuojamas ir efektyvus apsaugos nuo pažeidimų kontrolės būdas., būtent to, ko reikalauja bet kuri protinga saugumo sistema.

Išjunkite LLMNR sistemoje „Windows“

Čia pateikiamos pagrindinės LLMNR išjungimo parinktys sistemoje „Windows“:

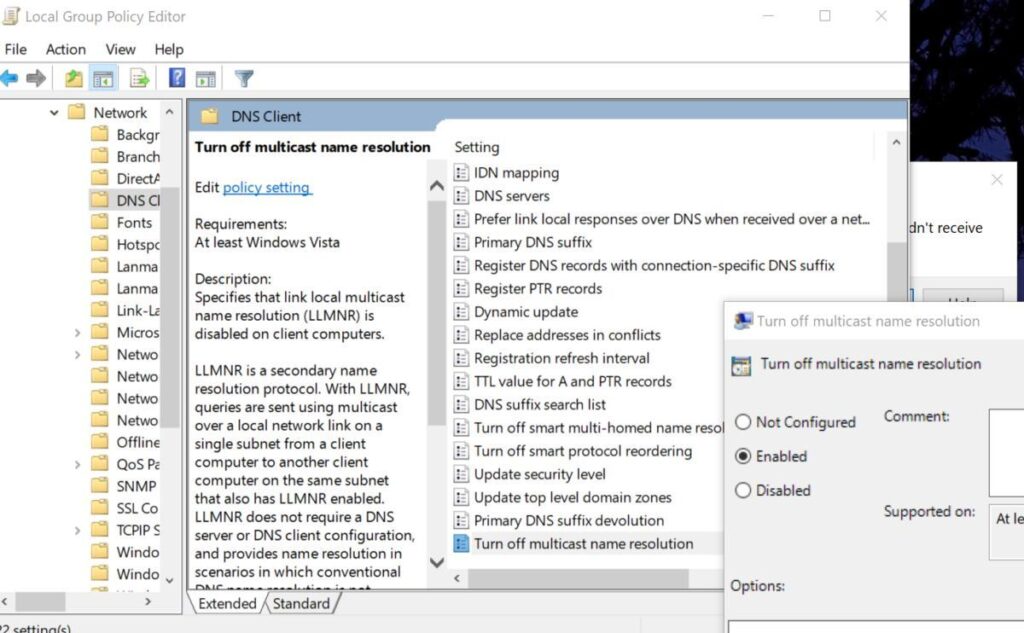

1 variantas: Vietinis grupės politikos redaktorius (gpedit.msc)

Atskiruose kompiuteriuose arba greitam testavimui galite naudoti vietinį grupės politikos redaktorių. Paspauskite WIN + R, įveskite gpedit.msc ir sutikite jį atidaryti.

Tada naršykite: Kompiuterio konfigūracija > Administravimo šablonai > TinklasKai kuriuose leidimuose nustatymas rodomas po DNS klientas. Raskite įrašą „Išjungti daugiaadresio vardo raišką“ (pavadinimas gali šiek tiek skirtis) ir nustatykite politiką į „Įjungta“.

„Windows 10“ sistemoje tekstas paprastai skaitomas kaip „Išjungti daugiaadresio vardo skyrimą“. Pritaikykite arba priimkite pakeitimą ir paleiskite kompiuterį iš naujo. siekiant užtikrinti, kad komandos pusės nustatymai būtų pritaikyti teisingai.

2 variantas: „Windows“ registras

Jei norite pereiti prie reikalo arba jums reikia scenarijaus palaikančio metodo, politikos reikšmę galite sukurti registre. Atidarykite CMD arba PowerShell " su administratoriaus leidimais ir vykdyti:

REG ADD "HKLM\Software\Policies\Microsoft\Windows NT\DNSClient" /f

REG ADD "HKLM\Software\Policies\Microsoft\Windows NT\DNSClient" /v "EnableMulticast" /t REG_DWORD /d 0 /fTai padarius, LLMNR bus išjungtas politikos lygmeniu. Paleiskite kompiuterį iš naujo, kad užbaigtumėte ciklą ir neleisti procesams su ankstesne būsena likti atmintyje.

Išjungti LLMNR su GPO domene

Kitas būdas išjungti LLMNR yra pritaikyti pakeitimą centralizuotai iš domeno valdiklio, atidarant grupės politikos valdymo konsolę. Sukurkite naują GPO (pvz., „MY-GPO“) ir jį redaguoti.

Redaktoriuje sekite kelią: Kompiuterio konfigūracija > Administravimo šablonai > Tinklas > DNS klientas. Įgalinkite politiką „Išjungti daugiaadresį vardų sprendimą“ ir uždarykite redaktorių, kad išsaugotumėte. Tada susiekite GPO su atitinkamu OU ir priverstinai atnaujinkite politiką arba palaukite įprastos replikacijos.

Atlikta. Dabar turite domeno politiką, kuri nuosekliai mažina LLMNR. Atminkite, kad tiksli koregavimo nomenklatūra gali skirtis. šiek tiek skiriasi tarp „Windows Server“ versijų, tačiau vieta yra tokia, kaip nurodyta.

„Intune“: „Taikoma“, bet „gpedit“ rodo „Nesukonfigūruota“

Dažnas klausimas: įdiegus konfigūracijos profilį iš „Intune“, sistema praneša, kad jis buvo pritaikytas teisingai, o atidarius „gpedit“ matote nustatymą „Nesukonfigūruota“. Tai nebūtinai reiškia, kad jis nėra aktyvus.„Intune“ taiko nustatymus per CSP / registrą, kurie vietiniame redaktoriuje ne visada rodomi kaip „Konfigūruoti“.

Patikimas būdas tai patikrinti – peržiūrėti politikos žurnalą: Jei jis egzistuoja ir yra lygus 0, tai reikšmė Įjungti daugiaadresį perdavimą HKLM\Software\Policies\Microsoft\Windows NT\DNSClient, LLMNR yra išjungtas, nors „gpedit“ rodo „Nesukonfigūruota“.

Jei norite tai užtikrinti naudodami scenarijų (naudinga, pavyzdžiui, „Remediation“ sistemoje „Intune“), pateikiame paprastą „PowerShell“ scenarijų, skirtą reikšmei sukurti ir patikrinti:

New-Item -Path "HKLM:\Software\Policies\Microsoft\Windows NT\DNSClient" -Force | Out-Null

New-ItemProperty -Path "HKLM:\Software\Policies\Microsoft\Windows NT\DNSClient" -Name "EnableMulticast" -PropertyType DWord -Value 0 -Force | Out-Null

(Get-ItemProperty -Path "HKLM:\Software\Policies\Microsoft\Windows NT\DNSClient").EnableMulticastTai apima atvejį, kai „Intune“ teigia, kad jis buvo pritaikytas, bet norite maksimalaus tikrumo arba pašalinti „nesąžiningų“ įrenginių triktis. Norėdami atlikti masinį auditą, sujunkite scenarijų su savo inventoriaus įrankiu arba su „Intune“ / „Defender“ galinių punktų ataskaitoms.

Išjungti LLMNR sistemoje „Linux“ (išspręsta naudojant „systemd“)

Tokiuose platinimuose kaip „Ubuntu“ ar „Debian“, kurie naudoja „systemd-resolved“, galite tiesiogiai „nužudyti“ LLMNR. Redaguokite sprendiklio nustatymus Taigi:

sudo nano /etc/systemd/resolved.confFaile nustatykite atitinkamą parametrą taip, kad jis būtų vienareikšmis. Pavyzdžiui:

[Resolve]

LLMNR=noIšsaugokite ir paleiskite paslaugą arba kompiuterį iš naujo: Paprastai pakanka paleisti paslaugą iš naujo, nors perkrovimas taip pat galioja, jei jums patogiau.

sudo systemctl restart systemd-resolvedTai padarius, „systemd-resolved“ nustos naudoti LLMNR. Jei naudojate kitą sprendimo būdą (ar kitų distribucijų) patikrinkite jų dokumentaciją: šablonas per daug nesiskiria ir visada yra lygiavertis „jungiklis“.

Apie NBT-NS ir „Windows“ užkardą

LLMNR išjungimas yra pusė darbo. „Responder“ ir panašios priemonės taip pat išnaudoja „NetBIOS Name Service“ (NBT-NS) spragas., kuris veikia per klasikinius „NetBIOS“ prievadus (UDP 137/138 ir TCP 139). Tai kelia klausimą, kurį užduoda daugelis žmonių: ar pakanka blokuoti prievadus užkardoje, ar reikia aiškiai išjungti NBT-NS?

Jei vietinėje užkardoje taikote griežtas taisykles – tiek gaunamus, tiek siunčiamus duomenis – blokuojančias 137/UDP, 138/UDP ir 139/TCP, gerokai sumažinate savo pažeidžiamumą. Tačiau geriausia praktika įmonių aplinkoje yra išjungti „NetBIOS“ per TCP/IP. sąsajose, siekiant užkirsti kelią nepageidaujamiems atsakymams ar reklamoms, jei užkardos politika pasikeičia arba ją modifikuoja programa.

„Windows“ sistemoje nėra tokio tiesioginio „gamyklinio“ GPO kaip LLMNR, bet tai galite padaryti per WMI arba registro tvarkyklę. Šis WMI pagrindu veikiantis „PowerShell“ išjungia jį visuose IP palaikančiuose adapteriuose:

Get-WmiObject -Class Win32_NetworkAdapterConfiguration -Filter "IPEnabled=TRUE" | ForEach-Object { $_.SetTcpipNetbios(2) } Jei pageidaujate užkardos taisyklių, pirmyn, bet įsitikinkite, kad jos yra dvikryptės ir nuolatinės. 137/UDP, 138/UDP ir 139/TCP blokai ir stebi, ar kituose GPO arba EDR/AV sprendimuose, kurie valdo užkardą, nėra prieštaraujančių taisyklių.

Patikrinimas: Kaip patikrinti, ar LLMNR ir NBT-NS nėra suderinami

Jei sistemoje „Windows“ ieškote LLMNR, peržiūrėkite registrą: HKLM\Software\Policies\Microsoft\Windows NT\DNSClient\EnableMulticast turi egzistuoti ir būti lygus 0. Greitas patikrinimas „PowerShell“ programoje būtų:

(Get-ItemProperty -Path "HKLM:\Software\Policies\Microsoft\Windows NT\DNSClient").EnableMulticastSrauto lygmenyje paprastas būdas yra paleisti neegzistuojančio pavadinimo paiešką ir naudojant „Wireshark“ stebėti, ar nėra išvestų UDP 5355 paketų. Jei nematote daugiaadresio perdavimo į vietinį segmentą, esate teisingame kelyje.

„Linux“ sistemoje su „systemd-resolved“ patikrinkite būseną naudodami „resolvectl“ arba „systemctl“: Įsitikinkite, kad LLMNR nustatytas į „ne“ efektyvioje konfigūracijoje ir kad paslauga buvo paleista iš naujo be klaidų.

NBT-NS atveju įsitikinkite, kad jūsų užkardos taisyklės blokuoja 137/UDP, 138/UDP ir 139/TCP arba kad adapteriuose išjungta „NetBIOS“. Taip pat galite kurį laiką pauostyti tinklą patikrinti, ar eteryje nėra „NetBIOS“ užklausų ar reklamų.

Dažnai užduodami klausimai ir naudingi niuansai

- Ar išjungdamas LLMNR ką nors sugadinsiu? Tinkluose su gerai prižiūrimu DNS taip paprastai nebūna. Specialiose arba pasenusiose aplinkose pirmiausia patikrinkite bandomojoje grupėje ir praneškite apie pakeitimą palaikymo tarnybai.

- Kodėl „gpedit“ rodo „Nekonfigūruota“, nors „Intune“ rodo „Priverstinis“? Nes vietinis redaktorius ne visada atspindi MDM ar CSP nustatytas būsenas. Tiesa slypi registre ir tikruosiuose rezultatuose, o ne gpedit tekste.

- Ar privaloma išjungti NBT-NS, jei užkardoje blokuoju „NetBIOS“? Jei blokavimas yra visiškas ir patikimas, rizika gerokai sumažėja. Vis dėlto, išjungus „NetBIOS“ per TCP/IP, pašalinami atsakymai stekų lygmenyje ir išvengiama netikėtumų, jei taisyklės pasikeičia, todėl tai yra geresnis pasirinkimas.

- Ar yra kokių nors paruoštų scenarijų, skirtų išjungti LLMNR? Taip, kaip matėte, per registro tvarkyklę arba „PowerShell“. „Intune“ atveju supakuokite scenarijų kaip taisymą ir pridėkite atitikties tikrinimą.

Išjungus LLMNR, sumažėja apgavysčių plotas vietiniame tinkle ir jau dabar galima užkirsti kelią maišos duomenų vagystės atakoms naudojant tokias priemones kaip „Responder“. Jei taip pat blokuojate arba išjungiate NBT-NS ir rūpinatės savo DNSTurėsite paprastą ir veiksmingą saugumo kokteilį: mažiau triukšmo, mažiau rizikos ir tinklą, kuris bus daug geriau paruoštas kasdieniam naudojimui.

Redaktorius specializuojasi technologijų ir interneto klausimais, turintis daugiau nei dešimties metų patirtį įvairiose skaitmeninėse laikmenose. Esu dirbusi redaktore ir turinio kūrėja elektroninės prekybos, komunikacijos, internetinės rinkodaros ir reklamos įmonėse. Taip pat rašiau ekonomikos, finansų ir kitų sektorių svetainėse. Mano darbas taip pat yra mano aistra. Dabar per mano straipsnius Tecnobits, stengiuosi ištirti visas naujienas ir naujas galimybes, kurias mums kasdien siūlo technologijų pasaulis, kad pagerintume savo gyvenimą.