- Identificējiet savienojumus un portus ar netstat un filtrējiet pēc stāvokļiem vai protokoliem, lai atklātu anomālu aktivitāti.

- Bloķējiet tīklus un IP adreses no CMD/PowerShell, izmantojot netsh un precīzi definētus ugunsmūra noteikumus.

- Nostipriniet perimetru ar IPsec un GPO kontroli un uzraugiet, neatspējojot ugunsmūra pakalpojumu.

- Izvairieties no blakusparādībām uz SEO un lietojamību, apvienojot bloķēšanu ar CAPTCHA, ātruma ierobežojumiem un CDN.

¿Kā bloķēt aizdomīgus tīkla savienojumus no CMD? Kad dators sāk darboties lēni vai redzat neparastu tīkla aktivitāti, komandrindas atvēršana un komandu izmantošana bieži vien ir ātrākais veids, kā atgūt kontroli. Ar tikai dažām komandām jūs varat atklāt un bloķēt aizdomīgus savienojumusVeiciet atvērto portu auditu un uzlabojiet savu drošību, neinstalējot neko papildu.

Šajā rakstā atradīsiet pilnīgu, praktisku rokasgrāmatu, kuras pamatā ir vietējie rīki (CMD, PowerShell un tādas utilītprogrammas kā netstat un netsh). Jūs redzēsiet, kā identificēt dīvainas sesijasKādus rādītājus uzraudzīt, kā bloķēt konkrētus Wi-Fi tīklus un kā izveidot noteikumus Windows ugunsmūrī vai pat FortiGate — viss ir izskaidrots skaidrā un saprotamā valodā.

Netstat: kas tas ir, kam tas paredzēts un kāpēc tas joprojām ir svarīgs

Nosaukums netstat cēlies no vārdiem “tīkls” un “statistika”, un tā funkcija ir tieši piedāvāt statistika un savienojuma statusi reāllaikā. Kopš 90. gs. deviņdesmitajiem gadiem tā ir integrēta operētājsistēmās Windows un Linux, un to var atrast arī citās sistēmās, piemēram, macOS vai BeOS, lai gan bez grafiskā interfeisa.

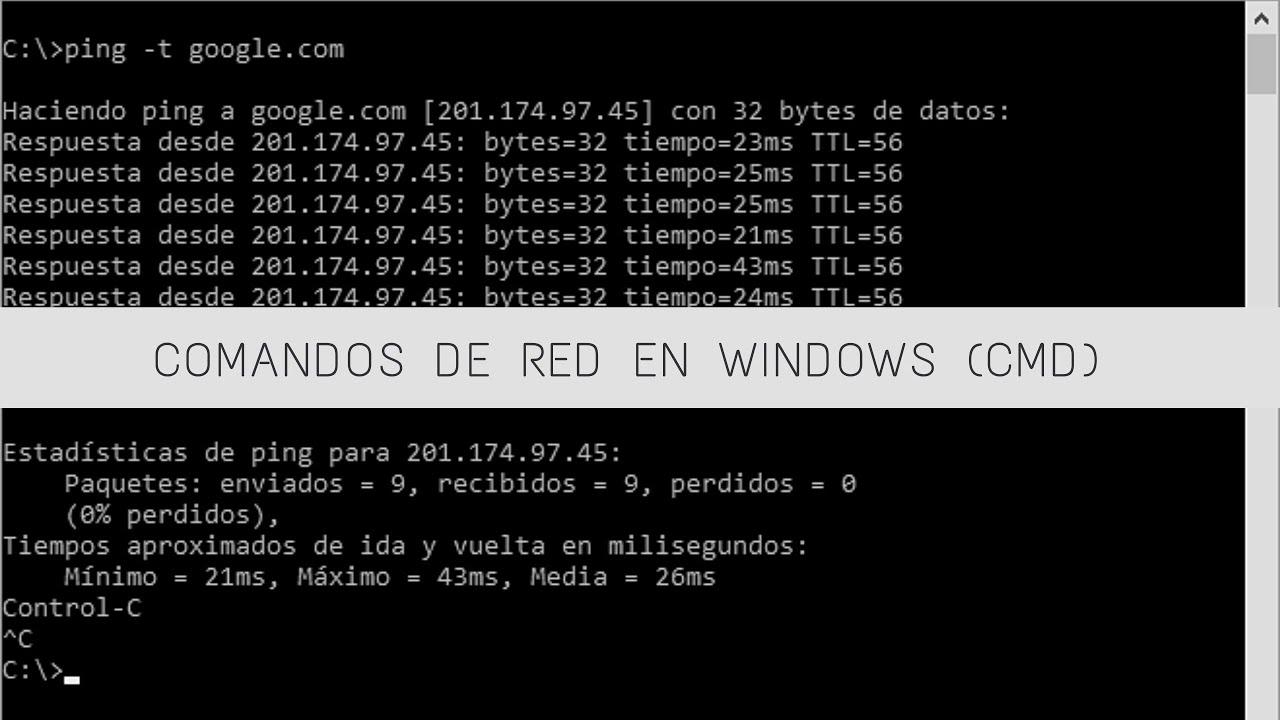

Palaižot to konsolē, varēsiet redzēt aktīvos savienojumus, izmantotās pieslēgvietas, lokālās un attālās adreses un kopumā skaidru pārskatu par to, kas notiek jūsu TCP/IP kaudzē. tūlītēja tīkla skenēšana Tas palīdz konfigurēt, diagnosticēt un paaugstināt datora vai servera drošības līmeni.

Ir ļoti svarīgi uzraudzīt, kuras ierīces izveido savienojumu, kuras pieslēgvietas ir atvērtas un kā ir konfigurēts jūsu maršrutētājs. Izmantojot netstat, jūs varat arī iegūt maršrutēšanas tabulas un statistika pēc protokola kas palīdz, ja kaut kas nav kārtībā: pārmērīga datplūsma, kļūdas, sastrēgumi vai neatļauti savienojumi.

Noderīgs padoms: Pirms nopietnas analīzes veikšanas ar netstat, aizveriet visas nevajadzīgās lietojumprogrammas un pat Restartējiet, ja iespējamsTādā veidā jūs izvairīsieties no trokšņa un iegūsiet precizitāti tajā, kas patiešām ir svarīgs.

Ietekme uz veiktspēju un lietošanas paraugprakse

Pati netstat palaišana nesabojās datoru, taču pārmērīga tās izmantošana vai pārāk daudzu parametru izmantošana vienlaikus var patērēt procesora jaudu un atmiņu. Ja to palaižat nepārtraukti vai filtrējat milzīgu datu daudzumu, sistēmas slodze palielinās un var ciest veiktspēja.

Lai samazinātu tā ietekmi, ierobežojiet to līdz konkrētām situācijām un precīzi pielāgojiet parametrus. Ja nepieciešama nepārtraukta plūsma, izvērtējiet specifiskākus uzraudzības rīkus. Un atcerieties: Mazāk ir vairāk kad mērķis ir izpētīt konkrētu simptomu.

- Ierobežojiet lietošanu līdz reizēm, kad tas jums patiešām ir nepieciešams skatīt aktīvos savienojumus vai statistika.

- Filtrēt precīzi, lai parādītu tikai nepieciešamo informāciju.

- Izvairieties no izpildes plānošanas ļoti īsos intervālos, kas piesātinātie resursi.

- Apsveriet specializētus komunālos pakalpojumus, ja meklējat monitorización en tiempo real progresīvāks.

Netstat izmantošanas priekšrocības un ierobežojumi

Netstat joprojām ir populārs administratoru un tehniķu vidū, jo tas nodrošina Savienojumu tūlītēja redzamība un lietojumprogrammu izmantotās pieslēgvietas. Dažu sekunžu laikā varat noteikt, kas ar ko sazinās un caur kurām pieslēgvietām.

Tas arī atvieglo uzraudzība un problēmu novēršanaSastrēgumi, vājās vietas, pastāvīgi savienojumi… tas viss kļūst redzams, aplūkojot attiecīgos statusus un statistiku.

- Ātra noteikšana par neatļautiem savienojumiem vai iespējamu ielaušanos.

- Sesijas izsekošana starp klientiem un serveriem, lai atrastu avārijas vai latentumus.

- Veiktspējas novērtējums pēc protokola, lai prioritizētu uzlabojumus tur, kur tiem ir vislielākā ietekme.

Un kas tajā nav tik labi? Tā nesniedz nekādus datus (tas nav tās mērķis), tās izvade var būt sarežģīta lietotājiem bez tehniskām zināšanām, un ļoti lielas vides, kas nav mērogojamas kā specializēta sistēma (piemēram, SNMP). Turklāt tās izmantošana ir samazinājusies par labu PowerShell un modernāki komunālie pakalpojumi ar skaidrākiem rezultātiem.

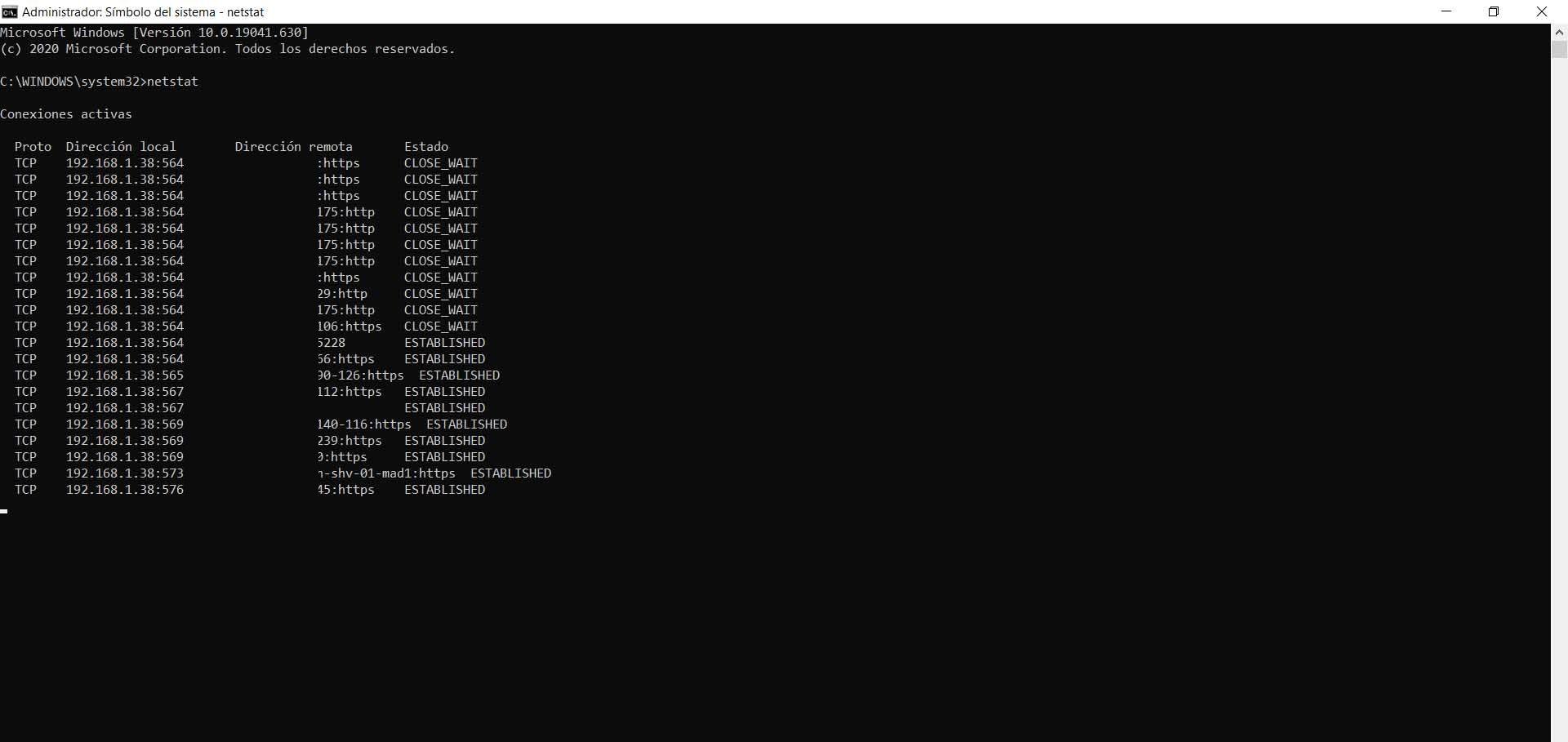

Kā lietot netstat no CMD un nolasīt tā rezultātus

Atveriet CMD kā administrators (Sākt, ierakstiet “cmd”, ar peles labo pogu noklikšķiniet, Palaist kā administratoram) vai izmantojiet termināli operētājsistēmā Windows 11. Pēc tam ierakstiet netstat un nospiediet taustiņu Enter, lai iegūtu mirkļa fotoattēlu.

Jūs redzēsiet kolonnas ar protokolu (TCP/UDP), lokālajām un attālajām adresēm ar to portiem, kā arī statusa lauku (LISTENING, ESTABLISHED, TIME_WAIT utt.). Ja vēlaties skaitļus portu nosaukumu vietā, palaidiet netstat -n tiešākai lasīšanai.

Periodiski atjauninājumi? Varat norādīt, lai tas tiktu atsvaidzināts ik pēc X sekundēm noteiktā intervālā: piemēram, tīkla stats -n 7 Tas atjauninās izvadi ik pēc 7 sekundēm, lai novērotu tiešraides izmaiņas.

Ja jūs interesē tikai izveidotie savienojumi, filtrējiet izvadi ar findstr: netstat | findstr IZVEIDOTSJa vēlaties noteikt citus stāvokļus, nomainiet uz LISTENING, CLOSE_WAIT vai TIME_WAIT.

Noderīgi netstat parametri izmeklēšanai

Šie modifikatori ļauj jums samazināt troksni un koncentrējieties uz to, ko meklējat:

- -a: parāda aktīvos un neaktīvos savienojumus un klausīšanās portus.

- -e: saskarnes pakešu statistika (ienākošie/izejošie).

- -f: atrisina un parāda attālos FQDN (pilnībā kvalificētus domēna vārdus).

- -n: parāda neatrisinātus portu un IP numurus (ātrāk).

- -o: Pievienojiet savienojuma uzturēšanas procesa PID.

- -p X: filtrē pēc protokola (TCP, UDP, tcpv6, tcpv4...).

- -q: ar vaicājumu saistītas klausīšanās un neklausīšanās pieslēgvietas.

- -sStatistika, kas grupēta pēc protokola (TCP, UDP, ICMP, IPv4/IPv6).

- -r: sistēmas pašreizējā maršrutēšanas tabula.

- -t: informācija par savienojumiem lejupielādes stāvoklī.

- -x: NetworkDirect savienojuma informācija.

Praktiski piemēri ikdienai

Lai uzskaitītu atvērtās ostas un savienojumus ar to PID, palaidiet netstat -anoAr šo PID varat savstarpēji atsaukties uz procesu uzdevumu pārvaldniekā vai ar tādiem rīkiem kā TCPView.

Ja jūs interesē tikai IPv4 savienojumi, filtrējiet pēc protokola ar tīkla stats -p IP adrese un jūs ietaupīsiet troksni izejot.

Globālā statistika pēc protokola ir iegūta no tīkla stats -sSavukārt, ja vēlaties saskarņu aktivitāti (nosūtīto/saņemto), tā darbosies netstat -e lai būtu precīzi skaitļi.

Lai atrastu problēmu ar attālo nosaukumu atpazīšanu, apvienojiet tīkla stats -f ar filtrēšanu: piemēram, netstat -f | findstr mansdomēns Tas atgriezīs tikai to, kas atbilst šim domēnam.

Kad Wi-Fi ir lēns un netstat ir pilns ar dīvainiem savienojumiem

Klasisks gadījums: lēna pārlūkošana, ātruma tests, kura sākšana prasa laiku, bet sniedz normālus skaitļus, un, palaižot netstat, parādās sekojošais: desmitiem savienojumu IZVEIDOTSBieži vien vaininieks ir pārlūkprogramma (piemēram, Firefox, jo tā apstrādā vairākas ligzdas), un pat aizverot logus, fona procesi var turpināt uzturēt sesijas.

Ko darīt? Vispirms identificējieties ar netstat -ano Pierakstiet PID. Pēc tam uzdevumu pārvaldniekā vai ar Process Explorer/TCPView pārbaudiet, kuri procesi aiz tā atrodas. Ja savienojums un process šķiet aizdomīgs, apsveriet iespēju bloķēt IP adresi no Windows ugunsmūra. veikt pretvīrusu skenēšanu Un, ja risks jums šķiet augsts, uz laiku atvienojiet iekārtu no tīkla, līdz tas kļūst skaidrs.

Ja sesiju pārslodze turpinās pēc pārlūkprogrammas atkārtotas instalēšanas, pārbaudiet paplašinājumus, īslaicīgi atspējojiet sinhronizāciju un pārbaudiet, vai arī citi klienti (piemēram, jūsu mobilā ierīce) nav lēni: tas norāda uz problēmu. tīkla/interneta pakalpojumu sniedzēja problēma nevis lokālu programmatūru.

Atcerieties, ka netstat nav reāllaika monitors, bet jūs varat to simulēt ar tīkla stats -n 5 lai atsvaidzinātos ik pēc 5 sekundēm. Ja nepieciešams nepārtraukts un ērtāks panelis, apskatiet TCPView vai specializētākas uzraudzības alternatīvas.

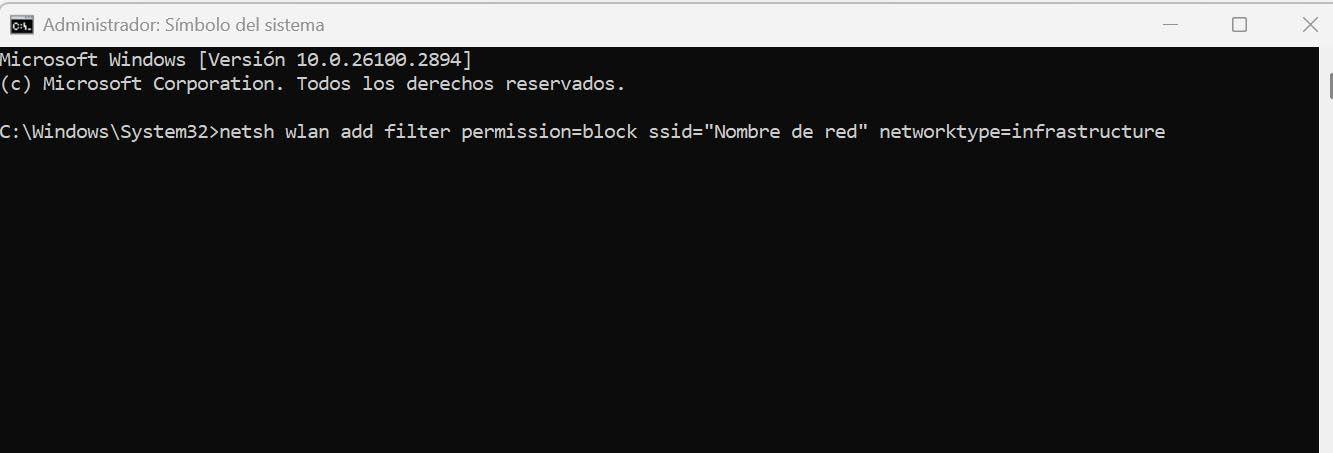

Bloķēt konkrētus Wi-Fi tīklus no CMD

Ja tuvumā ir tīkli, kurus nevēlaties redzēt vai nevēlaties, lai jūsu ierīce mēģinātu tos izmantot, varat filtrēt tos no konsolesKomanda ļauj jums bloķēt konkrētu SSID un pārvaldīt to, nepieskaroties grafiskajam panelim.

Atveriet CMD kā administrators un izmanto:

netsh wlan add filter permission=block ssid="Nombre real de la red" networktype=infrastructurePēc tā palaišanas šis tīkls pazudīs no pieejamo tīklu saraksta. Lai pārbaudītu, kurus tīklus esat bloķējis, palaidiet netsh wlan rādīt filtrus permission=blockUn, ja nožēlosi, izdzēs to ar:

netsh wlan delete filter permission=block ssid="Nombre real de la red" networktype=infrastructure

Bloķējiet aizdomīgas IP adreses, izmantojot Windows ugunsmūri

Ja konstatējat, ka tā pati publiskā IP adrese mēģina veikt aizdomīgas darbības pret jūsu pakalpojumiem, ātrā atbilde ir šāda: izveidot noteikumu, kas bloķē Šie savienojumi. Grafiskajā konsolē pievienojiet pielāgotu noteikumu, lietojiet to "Visas programmas", protokolu "Jebkurš", norādiet bloķējamās attālās IP adreses, atzīmējiet "Bloķēt savienojumu" un lietojiet to domēnam/privātajam/publiskajam.

Vai dodat priekšroku automatizācijai? Izmantojot PowerShell, varat izveidot, modificēt vai dzēst noteikumus, nenoklikšķinot uz tiem. Piemēram, lai bloķētu izejošo Telnet trafiku un pēc tam ierobežotu atļauto attālo IP adresi, varat izmantot noteikumus ar New-NetFirewallRule un pēc tam pielāgojiet ar Set-NetFirewallRule.

# Bloquear tráfico saliente de Telnet (ejemplo)

New-NetFirewallRule -DisplayName "Block Outbound Telnet" -Direction Outbound -Program %SystemRoot%\System32\telnet.exe -Protocol TCP -LocalPort 23 -Action Block

# Cambiar una regla existente para fijar IP remota

Get-NetFirewallPortFilter | ?{ $_.LocalPort -eq 80 } | Get-NetFirewallRule | ?{ $_.Direction -eq "Inbound" -and $_.Action -eq "Allow" } | Set-NetFirewallRule -RemoteAddress 192.168.0.2Lai pārvaldītu noteikumus pa grupām vai dzēstu bloķēšanas noteikumus vairumā, paļaujieties uz Iespējot/atspējot/noņemt NetFirewallRule un vaicājumos ar aizstājējzīmēm vai filtriem pēc īpašībām.

Labākā prakse: Neatspējojiet ugunsmūra pakalpojumu

Microsoft neiesaka apturēt ugunsmūra pakalpojumu (MpsSvc). Tas var radīt problēmas ar izvēlni Sākt, modernu lietotņu instalēšanu vai citas problēmas. aktivizācijas kļūdas Pa tālruni. Ja politikas dēļ jums ir jāatspējo profili, dariet to ugunsmūra vai GPO konfigurācijas līmenī, bet atstājiet pakalpojumu darbojamies.

Profilus (domēns/privāts/publisks) un noklusējuma darbības (atļaut/bloķēt) var iestatīt komandrindā vai ugunsmūra konsolē. Šo noklusējuma vērtību precīza definēšana novērš piespiedu caurumi veidojot jaunus noteikumus.

FortiGate: bloķējiet SSL VPN mēģinājumus no aizdomīgām publiskām IP adresēm

Ja izmantojat FortiGate un redzat neveiksmīgus pieteikšanās mēģinājumus savā SSL VPN no nepazīstamām IP adresēm, izveidojiet adrešu kopu (piemēram, melnais saraksts) un pievienojiet tur visas konfliktējošās IP adreses.

Konsolē ievadiet SSL VPN iestatījumus ar VPN ssl iestatījumu konfigurācija un attiecas: iestatīt avota adresi “melnais saraksts” y iestatīt avota adreses noliegšanas iespējošanu. Con un show Jūs apstiprināt, ka tas ir piemērots. Tādā veidā, kad kāds ierodas no šīm IP adresēm, savienojums tiks noraidīts jau no paša sākuma.

Lai pārbaudītu datplūsmu, kas sasniedz šo IP adresi un portu, varat izmantot diagnosticēt sniffera paketi jebkuru “resursdatoru XXXX un portu 10443” 4un ar iegūt vpn ssl monitoru Jūs pārbaudāt atļautās sesijas no IP adresēm, kas nav iekļautas sarakstā.

Vēl viens veids ir SSL_VPN > Ierobežot piekļuvi > Ierobežot piekļuvi konkrētiem resursdatoriemTomēr šādā gadījumā noraidījums notiek pēc akreditācijas datu ievadīšanas, nevis uzreiz, kā tas ir, izmantojot konsoli.

Netstat alternatīvas datplūsmas skatīšanai un analīzei

Ja meklējat lielāku komfortu vai detaļas, ir pieejami rīki, kas to nodrošina. grafika, uzlaboti filtri un dziļa uztveršana no iepakojumiem:

- Wireshark: datplūsmas uztveršana un analīze visos līmeņos.

- iproute2 (Linux): utilītas TCP/UDP un IPv4/IPv6 pārvaldībai.

- Stikla stiepleTīkla analīze ar ugunsmūra pārvaldību un uzsvaru uz privātumu.

- Uptrends darbības laika monitorsNepārtraukta objekta uzraudzība un brīdinājumi.

- Germain UXuzraudzība, kas vērsta uz tādām vertikālēm kā finanses vai veselības aprūpe.

- AteraRMM komplekts ar uzraudzību un attālo piekļuvi.

- Mākoņu haizivsTīmekļa analītika un ekrānuzņēmumu kopīgošana.

- iptraf / iftop (Linux): Reāllaika datplūsma, izmantojot ļoti intuitīvu saskarni.

- ss (ligzdu statistika) (Linux): moderna, skaidrāka alternatīva netstat.

IP bloķēšana un tās ietekme uz SEO, kā arī mazināšanas stratēģijas

Agresīvu IP adrešu bloķēšana ir saprātīga, taču esiet uzmanīgi bloķēt meklētājprogrammu robotprogrammatūrasJo jūs varētu zaudēt indeksēšanu. Valstu bloķēšana var arī izslēgt likumīgus lietotājus (vai VPN) un samazināt jūsu redzamību noteiktos reģionos.

Papildinoši pasākumi: pievienot CAPTCHAs Lai apturētu robotprogrammatūras, piemērojiet tarifu ierobežojumus, lai novērstu ļaunprātīgu izmantošanu, un ievietojiet CDN, lai mazinātu DDoS, sadalot slodzi starp izkliedētiem mezgliem.

Ja jūsu mitināšana izmanto Apache un serverī ir iespējota ģeogrāfiskā bloķēšana, varat novirzīt apmeklējumus no konkrētas valsts, izmantojot .htaccess ar pārrakstīšanas noteikumu (vispārīgs piemērs):

RewriteEngine on

RewriteCond %{ENV:GEOIP_COUNTRY_CODE} ^CN$

RewriteRule ^(.*)$ http://tu-dominio.com/pagina-de-error.html [R=301,L]Lai bloķētu IP adreses mitināšanas pakalpojumā (Plesk), varat arī rediģēt .htaccess un liegt konkrētas adreses, vienmēr iepriekš izveidojot faila dublējumu gadījumam, ja nepieciešams atsaukt izmaiņas.

Padziļināti pārvaldiet Windows ugunsmūri, izmantojot PowerShell un netsh

Papildus individuālu noteikumu izveidei PowerShell sniedz jums pilnīgu kontroli: definēt noklusējuma profilus, izveidot/modificēt/dzēst noteikumus un pat strādāt pret Active Directory GPO ar kešatmiņā saglabātām sesijām, lai samazinātu domēna kontrolleru slodzi.

Ātri piemēri: noteikuma izveide, tā attālās adreses maiņa, veselu grupu iespējošana/atspējošana un noņemt bloķēšanas noteikumus vienā rāvienā. Objektorientētais modelis ļauj vaicāt filtrus portiem, lietojumprogrammām vai adresēm un sasaistīt rezultātus ar cauruļvadiem.

Lai pārvaldītu attālinātas komandas, paļaujieties uz WinRM un parametri -CimSessionTas ļauj jums uzskaitīt noteikumus, modificēt vai dzēst ierakstus citās ierīcēs, neizejot no konsoles.

Kļūdas skriptos? Izmantojiet -Kļūdas darbība klusi turpināt lai dzēšanas laikā nerastos ziņojums “noteikums nav atrasts”, -Kas būtu, ja priekšskatīt un -Apstiprināt Ja vēlaties apstiprinājumu katram vienumam. Ar -Daudzpusīgs Jums būs sīkāka informācija par izpildi.

IPsec: autentifikācija, šifrēšana un uz politikām balstīta izolācija

Ja nepieciešama tikai autentificēta vai šifrēta datplūsma, jūs apvienojat Ugunsmūra un IPsec noteikumiIzveidojiet transporta režīma noteikumus, definējiet kriptogrāfiskās kopas un autentifikācijas metodes un saistiet tos ar atbilstošajiem noteikumiem.

Ja jūsu partnerim ir nepieciešams IKEv2, varat to norādīt IPsec noteikumā ar autentifikāciju, izmantojot ierīces sertifikātu. Arī tas ir iespējams. kopēšanas noteikumi no viena GPO uz citu un ar tiem saistītajām kopām, lai paātrinātu izvietošanu.

Lai izolētu domēna dalībniekus, lietojiet noteikumus, kas pieprasa autentifikāciju ienākošajai datplūsmai un pieprasa to izejošajai datplūsmai. Varat arī veikt izmaiņas. nepieciešama dalība grupās ar SDDL ķēdēm, ierobežojot piekļuvi tikai pilnvarotiem lietotājiem/ierīcēm.

Nešifrētas lietojumprogrammas (piemēram, telnet) var tikt piespiestas izmantot IPsec, ja izveidojat ugunsmūra noteikumu “atļaut, ja drošs” un IPsec politiku, kas Nepieciešama autentifikācija un šifrēšanaTādā veidā nekas nepāriet skaidri.

Autentificēta apvedceļa un galapunkta drošība

Autentificēta apvedceļa izmantošana ļauj datplūsmai no uzticamiem lietotājiem vai ierīcēm ignorēt bloķēšanas noteikumus. Noderīgi, ja serveru atjaunināšana un skenēšana neatverot ostas visai pasaulei.

Ja meklējat pilnīgu drošību daudzās lietotnēs, pārvietojiet to, nevis izveidojot noteikumu katrai lietotnei. autorizācija IPsec slānim ar globālajā konfigurācijā atļauto mašīnu/lietotāju grupu sarakstiem.

Apgūstot netstat, lai redzētu, kas izveido savienojumu, izmantojot netsh un PowerShell noteikumu ieviešanai, kā arī mērogojot ar IPsec vai perimetra ugunsmūriem, piemēram, FortiGate, jūs varat kontrolēt savu tīklu. Izmantojot uz CMD balstītus Wi-Fi filtrus, labi izstrādātu IP bloķēšanu, SEO piesardzības pasākumus un alternatīvus rīkus, kad nepieciešama padziļinātāka analīze, jūs varēsiet... savlaicīgi atklāt aizdomīgus savienojumus un bloķēt tos, netraucējot jūsu darbību.

Kopš mazotnes aizrautīgs ar tehnoloģijām. Man patīk būt lietas kursā šajā nozarē un, galvenais, par to informēt. Tāpēc jau daudzus gadus esmu veltīts komunikācijai tehnoloģiju un videospēļu vietnēs. Jūs varat atrast mani rakstot par Android, Windows, MacOS, iOS, Nintendo vai jebkuru citu saistīto tēmu, kas jums ienāk prātā.