- Divas nopietnas ievainojamības (CVE-2025-7850 un CVE-2025-7851) ietekmē TP-Link Omada un Festa VPN maršrutētājus.

- Nav pierādījumu par aktīvu izmantošanu; TP-Link ir izlaidusi programmaparatūru un lūdz lietotājiem mainīt savas paroles.

- ASV apsver iespēju ierobežot TP-Link pārdošanas apjomus nacionālās drošības apsvērumu dēļ; uzņēmums noliedz jebkādu saistību ar Ķīnu.

- Organizācijām Spānijā un ES ir jāatjaunina, segmentē tīkli un jāstiprina piekļuves kontrole.

Profesionāli maršrutētāji no TP-Link Omada un Festa VPN diapazoni Tās ir saskārušās ar divām ļoti nopietnām ievainojamībām, kas varētu ļaut uzbrucējam pārņemt ierīces kontroli. Brīdinājums ir sniegts Forescout Research – Vedere Labs tehniskajā ziņojumā, kurā mudināts nekavējoties veikt nepieciešamos labojumus. TP-Link jau izlaidušie programmaparatūras atjauninājumi.

Šis atklājums tiek pieņemts saspringtā politiskā laikā: vairākas ASV federālās aģentūras atbalsta Tirdzniecības departamenta iespējamo rīcību, lai ierobežot TP-Link produktu pārdošanu nākotnē valsts drošības apsvērumu dēļ. Uzņēmums savukārt noliedz jebkādas operatīvas saites ar Ķīnu un apgalvo, ka tā ASV meitasuzņēmumi... Uz tiem neattiecas izlūkošanas vadlīnijas Āzijas valsts.

Kas tieši ir atklāts

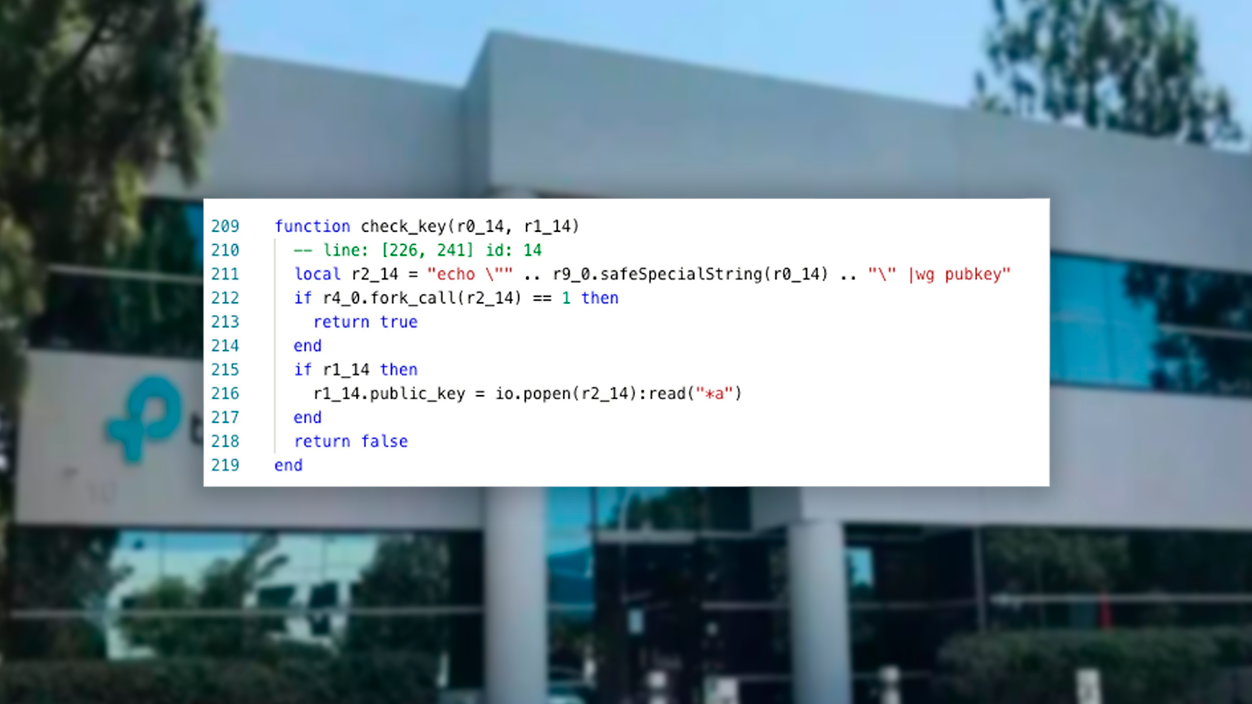

La pirmā ievainojamība, identificēts kā CVE-2025-7850, Tas ļauj ievadīt operētājsistēmas komandas nepietiekamas lietotāja ievades attīrīšanas dēļ.Ar smaguma pakāpi 9,3, noteiktos scenārijos To varētu izmantot pat bez akreditācijas datiem..

El otrais spriedums, CVE-2025-7851 (vērtējums 8,7), Tas atklāj atlikušo atkļūdošanas funkcionalitāti, kas nodrošina root piekļuvi, izmantojot SSHPraksē šis slēptais maršruts varētu piešķirt pilnīga maršrutētāja kontrole uzbrucējam, kurš to veiksmīgi izmanto.

Saskaņā ar Forescout datiem, ievainojamības ietekmē TP-Link Omada aprīkojums un Festa VPN maršrutētājiŠīs ierīces ir izplatītas mazos un vidējos uzņēmumos, izkliedētos birojos un korporatīvo tīklu izvietošanā. Spānijā un ES tās bieži izmanto attālā piekļuve un vietnes segmentācijaTādēļ iespējamā ietekme attiecas uz uzņēmumu tīkliem un kritisko vidi.

Praktiskais risks: kas ir zināms un kādi plāksteri pašlaik ir pieejami

Pētnieki norāda, ka Nav publisku pierādījumu par aktīvu izmantošanu no šiem diviem trūkumiem ziņojuma sagatavošanas laikā. Tomēr TP-Link iekārtas agrāk ir kļuvušas par liela mēroga botnetu, piemēram, Quad7, un ar Ķīnu saistītu grupu mērķiem, kas ir veica paroļu izsmidzināšanas uzbrukumus pret Microsoft 365 kontiem, kā arī citām kampaņām.

Forescout un TP-Link iesaka nekavējoties atjaunināt programmatūru uz publicētajām versijām, lai novērstu kļūdas.Pēc atjaunināšanas TP-Link aicina mainīt administratora paroli. Turklāt ieteicams ieviest ierobežošanas pasākumus, lai samazināt uzbrukuma virsmu:

- Atspējot attālo piekļuvi administrācijai, ja tas nav būtiski, un ierobežot to ar piekļuves kontroles sarakstiem (ACL) vai VPN.

- SSH akreditācijas datu un atslēgu rotācijaun pārskatīšanas iespējotie lietotāji uz ierīces.

- Atdalīt pārvaldības datplūsmu atsevišķā VLAN un Ierobežojiet SSH tikai uzticamām IP adresēm.

- Uzraudzīt sistēmas žurnālus un aktivizēt ielaušanās brīdinājumus uz perimetra.

Eiropas kontekstā šīs darbības atbilst prasībām ielāpu pārvaldība un piekļuves kontrole kas ietver tādus ietvarus kā NIS2 un labāko praksi, ko iesaka tādas organizācijas kā INCIBE vai CCN-CERT.

Lai gan viņa izmeklēšanas laikā Forescout apgalvo, ka sadarbībā ar TP-Link laboratorijām ir atradis papildu trūkumus.Dažiem ir potenciāls attālinātai izmantošanai. Tehniskā informācija nav atklāta, bet Paredzams, ka TP-Link izlaidīs šo problēmu labojumus. visā 2026. gada pirmajā ceturksnī.

Regulējošais spiediens ASV un tā blakusparādības Eiropā

ASV plašsaziņas līdzekļu citētie avoti apgalvo, ka starpresoru process, kurā iesaistītas tieslietu, nacionālās drošības un aizsardzības iestādesŠovasar viņš pētīja plānu, kā aizliegt jaunu TP-Link pārdošanu valstīBažas galvenokārt ir saistītas ar potenciālu Pekinas juridiskā ietekme un ļaunprātīgu atjauninājumu iespējamību. TP-Link noraida šīs aizdomas un uzsver, ka neviena ASV iestāde vai Baltais nams nav pieņēmis oficiālu lēmumu šajā jautājumā.

Lai gan debates galvenokārt notiek ASV iekšienē, Tās sekas varētu būt jūtamas EiropāSākot ar publiskā iepirkuma kritērijiem un piegādes ķēdes riska novērtējumiem līdz pat apstiprināšanas un atbalsta politikai. Organizācijām ar transatlantisku klātbūtni, Ieteicams uzturēt modrības poza y plānotā nomaiņas politika, ja nepieciešams.

Kas būtu jādara organizācijām Spānijā un ES?

Papildus ielāpu uzklāšanai un piekļuves punktu nostiprināšanai ieteicams veikt pilnīga aktīvu inventarizācija tīklu (tostarp maršrutētājus un vārtejas), pārbaudiet programmaparatūras versijas un dokumentējiet pagaidu izņēmumus. Mazos un vidējos uzņēmumos ar mazākiem resursiem paļaujieties uz saviem IT pakalpojumu sniedzējs vai MSP lai validētu drošas konfigurācijas un segmentāciju.

- Interneta iedarbības pārskats, skenējot atvērtie pakalpojumi.

- Dublēšanas politika maršrutētāja konfigurācija un apvērsuma plāns.

- Izmaiņu žurnāls un kontrolēti testi pēc katra atjauninājuma.

Tā kā trūkumi jau ir identificēti, ir pieejami ielāpi un regulatīvās debates uzņem apgriezienus, Prioritāte ir labot, stiprināt un uzraudzīt, nevis krist panikā.Programmatūras atjaunināšana, paroļu maiņa, nevajadzīgas piekļuves slēgšana un anomālas darbības uzraudzība ir darbības, kas, piemērojot tās mūsdienās, krasi samazināt risks modernos biznesa un mājas tīklos.

Esmu tehnoloģiju entuziasts, kurš savas "geek" intereses ir pārvērtis profesijā. Es esmu pavadījis vairāk nekā 10 gadus no savas dzīves, izmantojot jaunākās tehnoloģijas un tīri ziņkārības vadīts ar visu veidu programmām. Tagad esmu specializējies datortehnoloģijās un videospēlēs. Tas ir tāpēc, ka vairāk nekā 5 gadus esmu rakstījis dažādām tīmekļa vietnēm par tehnoloģijām un videospēlēm, veidojot rakstus, kuru mērķis ir sniegt jums nepieciešamo informāciju ikvienam saprotamā valodā.

Ja jums ir kādi jautājumi, manas zināšanas svārstās no visa, kas saistīts ar Windows operētājsistēmu, kā arī Android mobilajiem tālruņiem. Un mana apņemšanās ir jums, es vienmēr esmu gatavs veltīt dažas minūtes un palīdzēt jums atrisināt visus jautājumus, kas jums varētu rasties šajā interneta pasaulē.