- Разберете ги известувањата од порталот (SYN Flood, аномални пингови) и нивниот формат за да разликувате шум од реални закани.

- Прилагодете го прагот на Multi-Connections TCP SYN Flood во Omada (100–99.999) или оневозможете го по потреба.

- Активирајте известувања во Tether: Известувања и известувања за нов уред (HomeShield) или Известувања за поврзување (IFTTT модели).

- Подобрете ја безбедноста: ажуриран фирмвер, силни клучеви, опционален заштитен ѕид и следење на поврзаните уреди.

на Предупредувања за упад во периметарот на TP-Link Тие се клучен аспект на безбедното прелистување на интернет. Овие известувања можат да се активираат кога портал или рутер ќе детектира аномален сообраќај, обиди за заситеност на мрежата или едноставни настани за влез/излез на Wi-Fi уред. Иако понекогаш изгледаат како постојана бараж, тие служат за цел: да ви дадат брзи индиции дека нешто се случува на работ на вашата мрежа.

Во оваа статија, ќе објаснам како функционираат овие известувања во TP-Link средини, како да се намали шумот без да се изгуби видливоста и кои поставки да се прилагодат за да не се изгубат навистина важните сигнали во нередот. Исто така, ќе ги детализирам известувањата преку... нов уред или Wi-Fi конекции преку апликацијата Tether, коегзистенција со HomeShield и IFTTT и неколку практични совети за справување со моменталните ранливости и ризици.

Што се предупредувања за упад во периметарот на TP-Link и како се прикажуваат?

Оваа содржина особено важи до објекти со Контролер на Омада (во неговите софтверски, хардверски или облачни варијанти) и серијата Omada Gateway. Во овие средини, кога портата ќе открие сомнителна активност или јасни шеми на напад, контролерот генерира автоматски предупредувања за да можете да дејствувате навреме.

Првенствено ќе видите три семејства на известувања на портата: откриен е генерички напад, настани поврзани со SYN поплавување од повеќекратни конекции (што обично се преведува во обиди за заситување на TCP каналот) и она што системот го идентификува како прекумерни ICMP пакети или непропорционални пинговиПораката е претставена со текст како „настанот XXX беше идентификуван и примените пакети беа отфрлени“, што потврдува дека тимот блокираше дел од дојдовниот сообраќај да се заштитиш.

Иако овие предупредувања за упад во периметарот на TP-Link се корисни, тие можат да станат постојани на мрежи со голем сообраќај или оние со изложени услуги. За да ги намалат, самиот екосистем Omada нуди два пристапа: зголемете го прагот на активирање Можете да прилагодите одредени детекции или, доколку сметате дека е неопходно, да оневозможите некои од одбранбените функции. Идеално, фино подесете ги поставките пред да ги оневозможите за да избегнете губење на покриеност.

Имајте предвид дека целта во врска со предупредувањата за упад на периметарот на TP-Link е одржувајте рамнотежа: Видливост да, непотребни аларми неЗа да го направите ова, корисно е да разберете што мериме, кои прагови активираат известувања и кои се вистинските опции на контролната табла.

Намалување на шумот: зголемување на праговите или оневозможување на специфични детекции во Омада

Во Omada Controller, во поставките на локацијата, постои многу специфичен пат за управување со овие одбрани. Едноставно кажано, патот е да се оди до Поставки на страницата > Мрежна безбедност > Одбрана од нападиТаму ќе најдете контроли поврзани со Multi-Connections TCP SYN Flood и други поврзани заштити.

- Прва опција, и најпрепорачана: зголемете го прагот на брзина на прием што го активира алармот. Во делот Multi-Connections TCP SYN Flood, имате вредност што може да се конфигурира; ако поставите повисока граница (помеѓу 100 и 99.999), системот ќе престане да ве предупредува за мали скокови и ќе ве извести само кога ситуацијата ќе стане потешка. Ова го намалува бројот на известувања без целосно да се оневозможи откривањето.

- За да го направите ова, следете ги овие чекори буквално, но користете ја главата: одете на Поставки на страницата > Мрежна безбедност > Одбрана од напади, лоцирајте TCP SYN Flood со повеќекратни конекции, ја зголемува вредноста на повисок праг во рамките на дозволениот опсег (100–99.999) и притиснете Примени за да зачувашОд тој момент па натаму, контролерот ќе ја намали својата чувствителност на мали скокови во истовремените SYN конекции.

- Втор (подрастичен) начин: оневозможи специфично откривањеВо истиот панел, можете да ја отштиклирате опцијата Multi-Connections TCP SYN Flood и да ги зачувате промените со Apply. Ова ќе го направи контролерот Престанете да издавате предупредувања поради таа причинаКористете го само ако знаете што подразбира или како привремен тест во контролирани средини, бидејќи губите корисен сигнален слој од напади на сатурација.

Изборот на која било од опциите ќе има директно влијание врз известувањата за упад на периметарот на TP-Link: известувања како што се „откриен напад на портал“, детекции поврзани со SYN поплава од повеќекратни врски Пинг пораките надвор од опсегот ќе бидат значително намалени или, доколку се оневозможат, ќе исчезнат. Прилагодувајте постепено, тестирајќи ги промените во интервали, за да избегнете пропуштање на важни известувања.

Известувања за Wi-Fi конекција и известувања за нов уред во апликацијата Tether

Друг вид известување што често ќе го видите се... Предупредувања за упад во периметарот на TP-Link кога Wi-Fi клиент се приклучува или излегува Од рутерот/декодерот. Во зависност од поставките на вашата сметка, овие известувања може да се појават како push известувања на лентата за известувања на вашиот телефон или преку е-пошта. Тие се многу корисни за откривање на неочекувани записи (на пример, непознат уред).

Важно е да се земе предвид промената на политиката: т.н. Известувања за поврзување го зазедоа местото на IFTTT во ова сценарио. Во пракса, тоа значи дека само уреди кои веќе беа компатибилни со IFTTT Можете да ги користите овие известувања за поврзување денес. Ако не ги гледате, проверете дали ја имате најновата верзија на апликацијата и проверете дали вашиот модел припаѓа на поддржаната група.

За уреди под платформата HomeShield, можете да активирате Известувања за нов уред Од општите поставки на апликацијата. Отворете го Tether, допрете ја иконата за мени (класичното ≡), одете на Поставки за апликација а потоа и да ИзвестувањаТаму, овозможете ги Известувањата и опцијата за предупредување за нови уреди. Брзо е и ќе ве спаси од непријатни изненадувања ако некој се обиде да пристапи до вашиот Wi-Fi без дозвола.

Ако имате модел што работи со IFTTT, протокот е различен: отворете го Tether, внесете Мои уредиИзберете го вашиот и одете на алаткиТаму ќе го најдете делот Известувања за поврзувањекаде што можете да ги активирате и да ги прилагодите профилите или условите според вашите преференции. За управување од апликацијата Deco, консултирајте се со специфичните информации за таа апликација, како што е Неговото мени има некои уникатни карактеристики пред Тетер.

Неодамнешни ранливости: проактивни мерки што треба да се спроведат

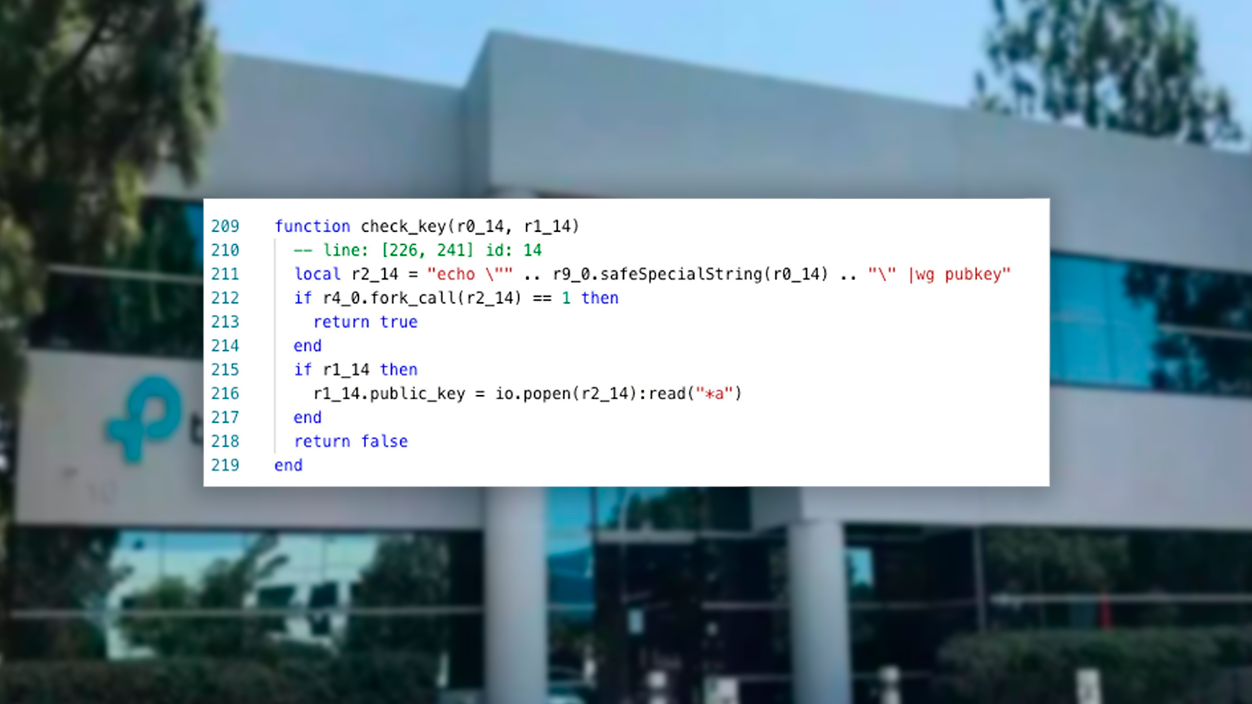

Во последно време се појавија извештаи критични ранливости што влијаат на популарните модели на рутерите на брендот, а напаѓачите се обидуваат да ги искористат. Некои дозволуваат пристап без автентикација или дури и далечинско извршување на код, со последователен ризик за домашните и деловните мрежи. Не е причина за паника, но време е да се започне со имплементација на најдобри практики.

- Првата, и најочигледна работа е Ажурирајте го фирмверот на најновата стабилна верзија.Редовно проверувајте ја веб-страницата за поддршка за вашиот модел (и неговата хардверска верзија) и инсталирајте ажурирања што е можно поскоро. Многу ранливости се поправаат за да се намали површината на напад; игнорирањето на ажурирањата ве прави непотребно ранливи.

- Второ, Променете ги стандардните акредитиви во силни и уникатни лозинкиИзбегнувајте повторна употреба на лозинки и овозможете повеќефакторска автентикација каде што е достапно. Автоматизираните напади честопати ги таргетираат уредите со непроменливи конфигурации или со компромитирани лозинки; не им давајте таа предност.

- Трето, разгледајте поставете наменски заштитен ѕид зад рутерот Доколку вашиот сценарио го дозволува тоа (на пример, во мали деловни средини), добро конфигуриран UTM или NGFW додава дополнителна инспекција и контрола, значително намалувајќи ги ризиците. Не е задолжително за сите домаќинства, но може да биде клучно ако ракувате со чувствителни податоци или работите од далечина.

- Спална соба, Следете го пулсот на вашата мрежа секојдневноДоколку забележите необична бавност, нестабилни врски или непознати уреди во листата на поврзани уреди, истражете. Овие, заедно со предупредувањата за упад, често се првите индиции дека некој тестира ограничувања или веќе добил пристап.

- Конечно, запомнете дека безбедноста не завршува со рутерот. Одржувајте ги клиентските компјутери ажурирани со антивирусен софтвер и закрпи.Ова вклучува компјутери, мобилни уреди и IoT уреди. Компромитирана станица одвнатре може да генерира злонамерен сообраќај што активира предупредувања на портата или, уште полошо, да остане неоткриена ако не се ажурира.

Кога да се прилагодат праговите, а кога да се деактивираат: практични критериуми

Зголемете го прагот на детекторот за поплави SYN кога ќе видите чести лажно позитивни резултати Во време на врвно користење или кога се извршуваат тестови за легитимно оптоварување. Во средини со висока конкурентност, скоковите на конекцијата може да се помешаат со напади. Поставувањето на ограничувањето на 1,5–2 пати над нормалниот сообраќај е обично добра почетна точка.

Оневозможувањето на известувањата за упад во периметарот на TP-Link треба да биде исклучителна појава: На пример, за време на краток период на тестирање за да се изолира дали проблемот е во детекторот или во одредена апликација. Ако, по тестирањето, потврдите дека детекторот само го запира легитимниот сообраќај, повторно проценете ги политиките, правилата и архитектурите пред трајно да го оневозможите.

Не заборавајте да проверите и други вектори: покрај повеќекратниот SYN Flood, известувањата за Прекумерен ICMP (гломазни пингови) Тие можат да бидат активирани од погрешни дијагнози или лошо конфигурирани скрипти за следење. Финото подесување на интервалите и големините на пакетите може да го елиминира шумот без да влијае на одбраната на порталот.

Проверки и поддршка

Секогаш кога не сте сигурни дали некоја функција е достапна на вашиот уред, посетете ја официјалната страница на производот и изберете хардверската верзија Точно. Најновите подобрувања и компатибилности (на пример, дали вашиот уред поддржува застарени IFTTT известувања за поврзување или дали се додадени нови функции на HomeShield) обично се наоѓаат во делот за фирмвер и техничките спецификации.

Ако по прилагодувањето на праговите, прегледувањето на верзиите и тестирањето на конфигурациите сè уште имате сомнежи, не двоумете се да прашате. Контактирајте ја техничката поддршка на TP-LinkТие можат да ве водат во толкувањето на одредени безбедносни настани, да потврдат дали вашиот случај одговара на лажно позитивен резултат или да ве информираат за поправки во тек.

Со овие упатства, екосистемот TP-Link (Omada, Tether, Deco и HomeShield) може да ви понуди корисен и практичен мониторинг на вашиот мрежен периметар. Со прилагодување на праговите, искористување на известувањата за поврзување и ажурирање на фирмверот, можно е драстично да се намали шумот без да се жртвува откривањето на реални закани.

Баланс и одржување: подесување на одбраната, справување со ранливостите и најдобри практики на дигитална хигиена. Така, известувањата за упад во периметарот на TP-Link ќе престанат да бидат непријатност и ќе станат алатка што ве известува точно кога е важно.

Уредник специјализиран за технологија и интернет прашања со повеќе од десет години искуство во различни дигитални медиуми. Работев како уредник и креатор на содржини за компании за е-трговија, комуникација, онлајн маркетинг и рекламирање. Имам пишувано и на веб-страниците за економија, финансии и други сектори. Мојата работа е и моја страст. Сега, преку моите написи во Tecnobits, се трудам да ги истражувам сите новости и нови можности кои светот на технологијата ни ги нуди секој ден за подобрување на нашите животи.