- Kenal pasti sambungan dan port dengan netstat dan tapis mengikut keadaan atau protokol untuk mengesan aktiviti anomali.

- Sekat rangkaian dan IP daripada CMD/PowerShell menggunakan netsh dan peraturan Firewall yang jelas.

- Kuatkan perimeter dengan kawalan IPsec dan GPO, dan pantau tanpa melumpuhkan perkhidmatan Firewall.

- Elakkan kesan sampingan pada SEO dan kebolehgunaan dengan menggabungkan penyekatan dengan CAPTCHA, had kadar dan CDN.

¿Bagaimana untuk menyekat sambungan rangkaian yang mencurigakan daripada CMD? Apabila komputer mula berjalan perlahan atau anda melihat aktiviti rangkaian yang luar biasa, membuka gesaan arahan dan menggunakan arahan selalunya merupakan cara terpantas untuk mendapatkan semula kawalan. Dengan hanya beberapa arahan, anda boleh mengesan dan menyekat sambungan yang mencurigakanAudit port terbuka dan kuatkan keselamatan anda tanpa memasang apa-apa tambahan.

Dalam artikel ini, anda akan menemui panduan praktikal yang lengkap berdasarkan alat asli (CMD, PowerShell dan utiliti seperti netstat dan netsh). Anda akan melihat bagaimana mengenal pasti sesi pelikApakah metrik yang perlu dipantau, cara menyekat rangkaian Wi-Fi tertentu dan cara membuat peraturan dalam Windows Firewall atau pun FortiGate, semuanya dijelaskan dalam bahasa yang jelas dan mudah.

Netstat: apa itu, untuk apa ia dan mengapa ia kekal penting

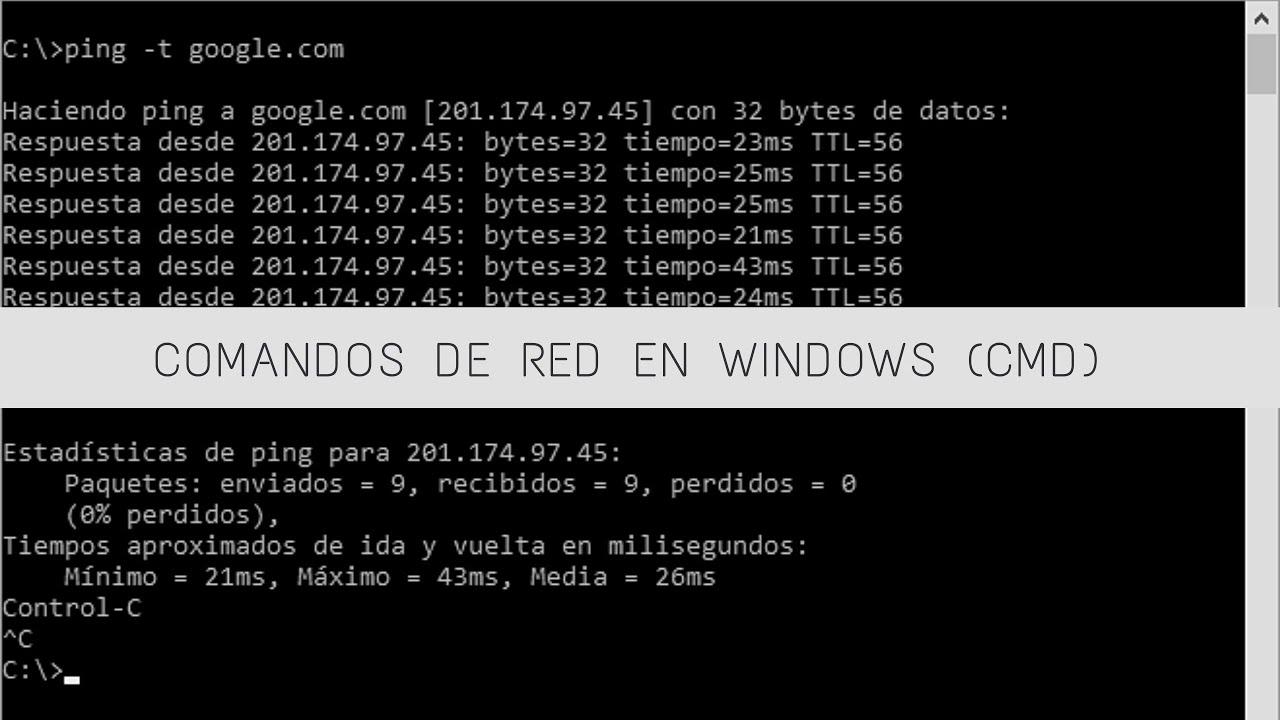

Nama netstat berasal daripada "rangkaian" dan "statistik", dan fungsinya adalah tepat untuk ditawarkan statistik dan status sambungan dalam masa nyata. Ia telah disepadukan ke dalam Windows dan Linux sejak tahun 90-an, dan anda juga boleh menemuinya dalam sistem lain seperti macOS atau BeOS, walaupun tanpa antara muka grafik.

Menjalankannya dalam konsol akan membolehkan anda melihat sambungan aktif, port yang digunakan, alamat setempat dan jauh, dan, secara umum, gambaran keseluruhan yang jelas tentang perkara yang berlaku dalam tindanan TCP/IP anda. Mempunyai ini imbasan rangkaian segera Ia membantu anda mengkonfigurasi, mendiagnosis dan meningkatkan tahap keselamatan komputer atau pelayan anda.

Memantau peranti yang disambungkan, port yang dibuka dan cara penghala anda dikonfigurasikan adalah penting. Dengan netstat, anda juga memperoleh jadual penghalaan dan statistik mengikut protokol yang membimbing anda apabila sesuatu tidak bertambah: trafik yang berlebihan, ralat, kesesakan atau sambungan yang tidak dibenarkan.

Petua berguna: Sebelum menjalankan analisis yang serius dengan netstat, tutup mana-mana aplikasi yang anda tidak perlukan dan juga Mulakan semula jika bolehDengan cara ini anda akan mengelakkan bunyi bising dan mendapat ketepatan dalam perkara yang benar-benar penting.

Kesan ke atas prestasi dan amalan terbaik untuk digunakan

Menjalankan netstat itu sendiri tidak akan merosakkan PC anda, tetapi menggunakannya secara berlebihan atau dengan terlalu banyak parameter sekaligus boleh menggunakan CPU dan memori. Jika anda menjalankannya secara berterusan atau menapis lautan data, beban sistem bertambah dan prestasi mungkin terjejas.

Untuk meminimumkan kesannya, hadkannya kepada situasi tertentu dan perhalusi parameter. Jika anda memerlukan aliran berterusan, nilai alat pemantauan yang lebih khusus. Dan ingat: kurang lebih apabila objektifnya adalah untuk menyiasat gejala tertentu.

- Hadkan penggunaan pada masa anda benar-benar memerlukannya lihat sambungan aktif atau statistik.

- Tapis dengan tepat untuk ditunjukkan hanya maklumat yang diperlukan.

- Elakkan daripada menjadualkan pelaksanaan pada selang waktu yang sangat singkat sumber tepu.

- Pertimbangkan utiliti khusus jika anda sedang mencari pemantauan masa nyata lebih maju.

Kelebihan dan had penggunaan netstat

Netstat kekal popular di kalangan pentadbir dan juruteknik kerana ia menyediakan Keterlihatan serta-merta sambungan dan port yang digunakan oleh aplikasi. Dalam beberapa saat anda boleh mengesan siapa yang bercakap dengan siapa dan melalui port mana.

Ia juga memudahkan pemantauan dan penyelesaian masalahKesesakan, kesesakan, sambungan berterusan… semuanya terbongkar apabila anda melihat status dan statistik yang berkaitan.

- Pengesanan pantas sambungan yang tidak dibenarkan atau kemungkinan pencerobohan.

- Penjejakan sesi antara pelanggan dan pelayan untuk mencari ranap atau latensi.

- Penilaian prestasi mengikut protokol untuk mengutamakan penambahbaikan di mana ia mempunyai impak yang paling besar.

Dan apa yang tidak berfungsi dengan baik? Ia tidak memberikan sebarang data (itu bukan tujuannya), outputnya boleh menjadi rumit untuk pengguna bukan teknikal, dan dalam persekitaran yang sangat besar tidak berskala sebagai sistem khusus (SNMP, contohnya). Tambahan pula, penggunaannya telah menurun memihak kepada PowerShell dan lebih banyak utiliti moden dengan output yang lebih jelas.

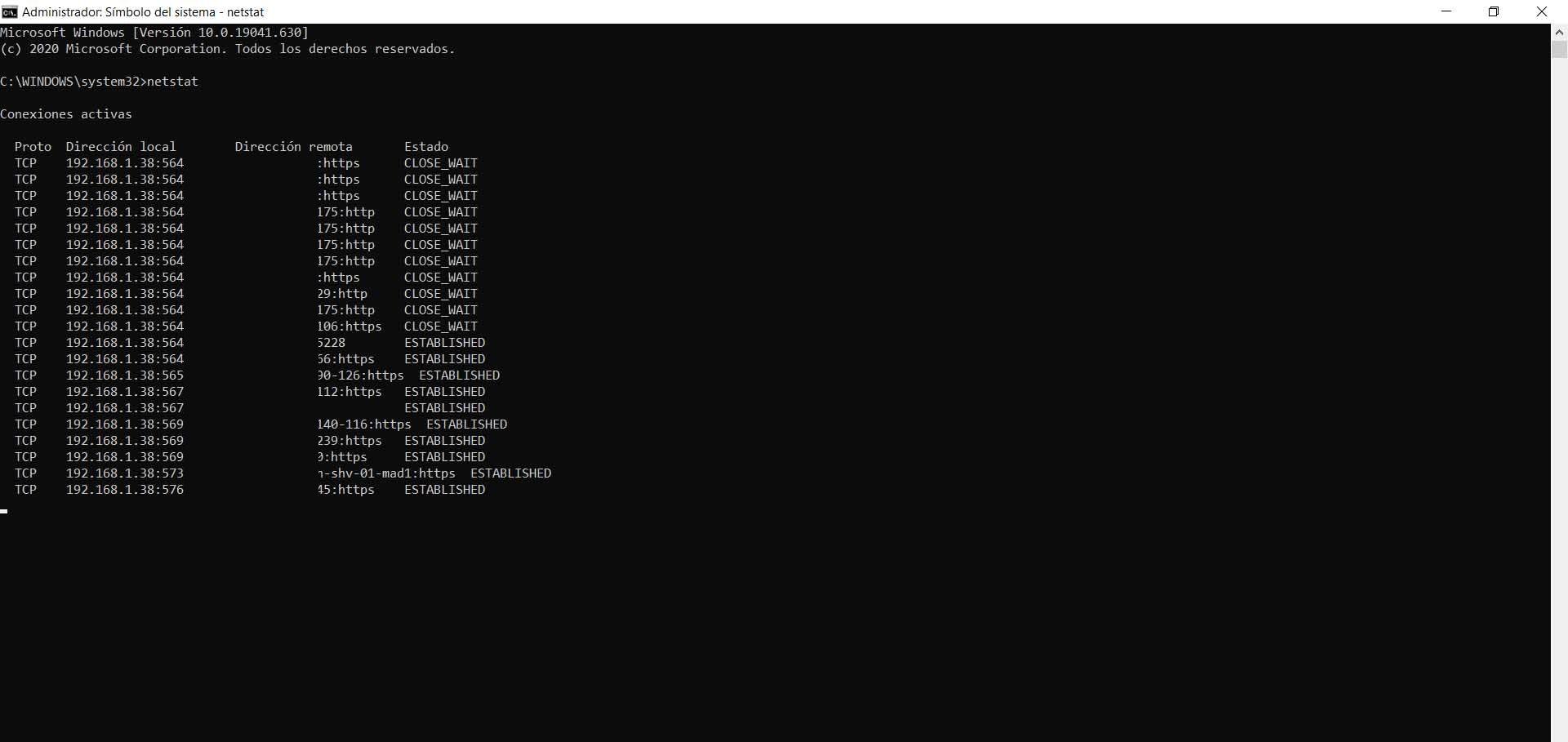

Cara menggunakan netstat dari CMD dan membaca hasilnya

Buka CMD sebagai pentadbir (Mula, taip "cmd", klik kanan, Jalankan sebagai pentadbir) atau gunakan Terminal dalam Windows 11. Kemudian taip netstat dan tekan Enter untuk mendapatkan foto masa ini.

Anda akan melihat lajur dengan protokol (TCP/UDP), alamat setempat dan jauh dengan portnya dan medan status (MENDENGAR, ESTABLISHED, TIME_WAIT, dsb.). Jika anda mahukan nombor dan bukannya nama port, jalankan netstat -n untuk bacaan yang lebih langsung.

Kemas kini berkala? Anda boleh memberitahunya untuk memuat semula setiap X saat pada selang waktu: contohnya, netstat -n 7 Ia akan mengemas kini output setiap 7 saat untuk melihat perubahan secara langsung.

Jika anda hanya berminat dengan sambungan yang telah ditetapkan, tapis output dengan findstr: netstat | findstr DITUBUHKANTukar kepada LISTENING, CLOSE_WAIT atau TIME_WAIT jika anda lebih suka untuk mengesan keadaan lain.

Parameter netstat berguna untuk penyiasatan

Pengubah suai ini membenarkan anda mengurangkan bunyi dan fokus pada perkara yang anda cari:

- -a: menunjukkan sambungan aktif dan tidak aktif serta port mendengar.

- -e: statistik paket antara muka (masuk/keluar).

- -f: menyelesaikan dan memaparkan FQDN jauh (nama domain yang layak sepenuhnya).

- -n: memaparkan port tidak diselesaikan dan nombor IP (lebih cepat).

- -o: menambah PID proses yang mengekalkan sambungan.

- -p X: penapis mengikut protokol (TCP, UDP, tcpv6, tcpv4...).

- -q: query terpaut mendengar dan port bukan mendengar.

- -sStatistik dikumpulkan mengikut protokol (TCP, UDP, ICMP, IPv4/IPv6).

- -r: jadual penghalaan semasa sistem.

- -t: maklumat tentang sambungan dalam keadaan muat turun.

- -x: Butiran sambungan NetworkDirect.

Contoh-contoh praktikal untuk kehidupan seharian

Untuk menyenaraikan port terbuka dan sambungan dengan PID mereka, jalankan netstat -tahunDengan PID itu anda boleh merujuk silang proses dalam Pengurus Tugas atau dengan alatan seperti TCPView.

Jika anda hanya berminat dengan sambungan IPv4, tapis mengikut protokol dengan netstat -p IP dan anda akan menjimatkan bunyi semasa keluar.

Statistik global mengikut protokol datang daripada netstat -sManakala jika anda mahukan aktiviti antara muka (dihantar/diterima) ia akan berfungsi netstat -e untuk mempunyai nombor yang tepat.

Untuk mengesan masalah dengan peleraian nama jauh, gabungkan netstat -f dengan penapisan: contohnya, netstat -f | findstr mydomain Ia hanya akan mengembalikan apa yang sepadan dengan domain tersebut.

Apabila Wi-Fi perlahan dan netstat penuh dengan sambungan pelik

Kes klasik: menyemak imbas perlahan, ujian kelajuan yang mengambil sedikit masa untuk dimulakan tetapi memberikan angka biasa, dan apabila menjalankan netstat, perkara berikut muncul: berpuluh-puluh sambungan DITUBUHKANSelalunya penyebabnya ialah penyemak imbas (Firefox, sebagai contoh, kerana caranya mengendalikan berbilang soket), dan walaupun anda menutup tetingkap, proses latar belakang mungkin terus mengekalkan sesi.

Apa yang perlu dilakukan? Pertama, kenal pasti dengan netstat -tahun Perhatikan PID. Kemudian semak dalam Pengurus Tugas atau dengan Process Explorer/TCPView proses yang berada di belakangnya. Jika sambungan dan proses kelihatan mencurigakan, pertimbangkan untuk menyekat alamat IP daripada Windows Firewall. jalankan imbasan antivirus Dan, jika risiko kelihatan tinggi kepada anda, putuskan sambungan peralatan dari rangkaian buat sementara waktu sehingga ia menjadi jelas.

Jika banjir sesi berterusan selepas memasang semula penyemak imbas, semak sambungan, lumpuhkan penyegerakan buat sementara waktu dan lihat sama ada pelanggan lain (seperti peranti mudah alih anda) juga perlahan: ini menunjukkan kepada masalah. masalah rangkaian/ISP bukannya perisian tempatan.

Ingat bahawa netstat bukan monitor masa nyata, tetapi anda boleh mensimulasikannya dengan netstat -n 5 untuk memuat semula setiap 5 saat. Jika anda memerlukan panel yang berterusan dan lebih mudah, lihat TCPView atau alternatif pemantauan yang lebih khusus.

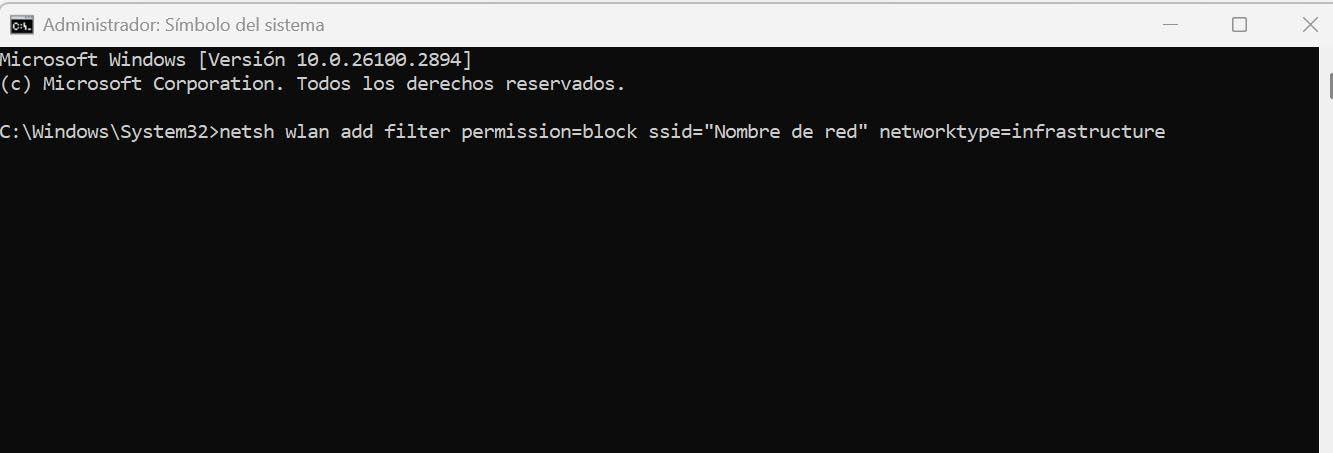

Sekat rangkaian Wi-Fi tertentu daripada CMD

Jika terdapat rangkaian berdekatan yang anda tidak mahu lihat atau minta peranti anda cuba gunakan, anda boleh tapis mereka daripada konsolPerintah itu membolehkan anda menyekat SSID tertentu dan uruskannya tanpa menyentuh panel grafik.

Buka CMD sebagai pentadbir dan kegunaan:

netsh wlan add filter permission=block ssid="Nombre real de la red" networktype=infrastructureSelepas menjalankannya, rangkaian itu akan hilang daripada senarai rangkaian yang tersedia. Untuk menyemak perkara yang telah anda sekat, lancarkan netsh wlan show filters permission=blockDan jika anda menyesal, padamkannya dengan:

netsh wlan delete filter permission=block ssid="Nombre real de la red" networktype=infrastructure

Sekat alamat IP yang mencurigakan dengan Windows Firewall

Jika anda mengesan bahawa alamat IP awam yang sama sedang mencuba tindakan yang mencurigakan terhadap perkhidmatan anda, jawapan pantas ialah buat peraturan yang menyekat Sambungan itu. Dalam konsol grafik, tambahkan peraturan tersuai, gunakannya pada "Semua program", protokol "Mana-mana", nyatakan IP jauh untuk disekat, tandakan "Sekat sambungan" dan gunakan pada domain/swasta/awam.

Adakah anda lebih suka automasi? Dengan PowerShell, anda boleh membuat, mengubah suai atau memadam peraturan tanpa mengklik. Contohnya, untuk menyekat trafik Telnet keluar dan kemudian menyekat alamat IP jauh yang dibenarkan, anda boleh menggunakan peraturan dengan New-NetFirewallRule dan kemudian sesuaikan dengan Set-NetFirewallRule.

# Bloquear tráfico saliente de Telnet (ejemplo)

New-NetFirewallRule -DisplayName "Block Outbound Telnet" -Direction Outbound -Program %SystemRoot%\System32\telnet.exe -Protocol TCP -LocalPort 23 -Action Block

# Cambiar una regla existente para fijar IP remota

Get-NetFirewallPortFilter | ?{ $_.LocalPort -eq 80 } | Get-NetFirewallRule | ?{ $_.Direction -eq "Inbound" -and $_.Action -eq "Allow" } | Set-NetFirewallRule -RemoteAddress 192.168.0.2Untuk mengurus peraturan mengikut kumpulan atau memadamkan peraturan menyekat secara pukal, bergantung pada Dayakan/Lumpuhkan/Buang-NetFirewallRule dan dalam pertanyaan dengan kad bebas atau penapis mengikut sifat.

Amalan terbaik: Jangan lumpuhkan perkhidmatan Firewall

Microsoft menasihatkan agar tidak menghentikan perkhidmatan Firewall (MpsSvc). Melakukannya boleh menyebabkan isu menu Mula, masalah memasang apl moden atau masalah lain. ralat pengaktifan Melalui telefon. Jika, sebagai dasar, anda perlu melumpuhkan profil, lakukan pada tahap konfigurasi tembok api atau GPO, tetapi biarkan perkhidmatan berjalan.

Profil (domain/swasta/awam) dan tindakan lalai (benarkan/sekat) boleh ditetapkan daripada baris arahan atau konsol tembok api. Mengekalkan lalai ini ditakrifkan dengan baik menghalang lubang tanpa sengaja apabila membuat peraturan baru.

FortiGate: Sekat percubaan SSL VPN daripada IP awam yang mencurigakan

Jika anda menggunakan FortiGate dan melihat percubaan log masuk yang gagal ke VPN SSL anda daripada IP yang tidak dikenali, buat kumpulan alamat (contohnya, senarai hitam) dan tambahkan semua IP yang bercanggah di sana.

Pada konsol, masukkan tetapan SSL VPN dengan config vpn ssl tetapan dan terpakai: tetapkan alamat sumber "blacklistipp" y set source-address-negate enable. Dengan Menunjukkan Anda mengesahkan bahawa ia telah digunakan. Dengan cara ini, apabila seseorang datang dari IP tersebut, sambungan akan ditolak dari awal.

Untuk menyemak trafik yang mencecah IP dan port itu, anda boleh gunakan mendiagnosis paket penghidu mana-mana "hos XXXX dan port 10443" 4, dan dengan dapatkan vpn ssl monitor Anda menyemak sesi yang dibenarkan daripada IP yang tidak termasuk dalam senarai.

Cara lain ialah SSL_VPN > Hadkan Akses > Hadkan akses kepada hos tertentuWalau bagaimanapun, dalam kes itu penolakan berlaku selepas memasukkan kelayakan, bukan serta-merta seperti melalui konsol.

Alternatif kepada netstat untuk melihat dan menganalisis trafik

Jika anda mencari lebih keselesaan atau perincian, terdapat alat yang menyediakannya. grafik, penapis lanjutan dan tangkapan dalam daripada pakej:

- Wireshark: tangkapan dan analisis trafik di semua peringkat.

- iproute2 (Linux): utiliti untuk mengurus TCP/UDP dan IPv4/IPv6.

- GlassWireAnalisis rangkaian dengan pengurusan tembok api dan tumpuan pada privasi.

- Monitor Uptrends UptimePemantauan dan makluman tapak berterusan.

- UX Germain: pemantauan tertumpu pada menegak seperti kewangan atau kesihatan.

- atera: Suite RMM dengan pemantauan dan akses jauh.

- CloudsharkAnalisis web dan perkongsian tangkapan skrin.

- iptraf / iftop (Linux): Trafik masa nyata melalui antara muka yang sangat intuitif.

- ss (Statistik Soket) (Linux): alternatif moden yang lebih jelas kepada netstat.

Penyekatan IP dan kesannya terhadap SEO, serta strategi mitigasi

Menyekat IP yang agresif masuk akal, tetapi berhati-hati dengannya menyekat bot enjin carianKerana anda boleh kehilangan pengindeksan. Sekatan negara juga boleh mengecualikan pengguna yang sah (atau VPN) dan mengurangkan keterlihatan anda di kawasan tertentu.

Langkah pelengkap: tambah CAPTCHA Untuk menghentikan bot, gunakan pengehadan kadar untuk mengelakkan penyalahgunaan dan letakkan CDN untuk mengurangkan DDoS dengan mengagihkan beban merentas nod yang diedarkan.

Jika pengehosan anda menggunakan Apache dan anda telah mendayakan penyekatan geo pada pelayan, anda boleh ubah hala lawatan daripada negara tertentu menggunakan .htaccess dengan peraturan tulis semula (contoh generik):

RewriteEngine on

RewriteCond %{ENV:GEOIP_COUNTRY_CODE} ^CN$

RewriteRule ^(.*)$ http://tu-dominio.com/pagina-de-error.html [R=301,L]Untuk menyekat IP pada pengehosan (Plesk), anda juga boleh mengedit . Htaccess dan menafikan alamat tertentu, sentiasa dengan sandaran fail terlebih dahulu sekiranya anda perlu mengembalikan perubahan.

Urus Windows Firewall secara mendalam menggunakan PowerShell dan netsh

Selain membuat peraturan individu, PowerShell memberi anda kawalan sepenuhnya: tentukan profil lalai, buat/ubah suai/padam peraturan dan juga bekerja dengan GPO Active Directory dengan sesi cache untuk mengurangkan beban pada pengawal domain.

Contoh pantas: mencipta peraturan, menukar alamat jauhnya, mendayakan/melumpuhkan keseluruhan kumpulan dan alih keluar peraturan menyekat dalam satu masa. Model berorientasikan objek membenarkan penapisan pertanyaan untuk port, aplikasi atau alamat dan merantai hasil dengan saluran paip.

Untuk mengurus pasukan jauh, bergantung pada WinRM dan parameter -CimSessionIni membolehkan anda menyenaraikan peraturan, mengubah suai atau memadam entri pada mesin lain tanpa meninggalkan konsol anda.

Ralat dalam skrip? guna -ErrorAction Teruskan secara senyap untuk menyekat "peraturan tidak dijumpai" apabila memadam, -Bagaimana Jika untuk pratonton dan -Sahkan Jika anda ingin pengesahan untuk setiap item. Dengan -Verbose Anda akan mempunyai butiran lanjut tentang pelaksanaan.

IPsec: Pengesahan, penyulitan dan pengasingan berasaskan dasar

Apabila anda hanya memerlukan trafik yang disahkan atau disulitkan untuk dilalui, anda menggabungkannya Firewall dan peraturan IPsecCipta peraturan mod pengangkutan, tentukan set kriptografi dan kaedah pengesahan, dan kaitkan dengan peraturan yang sesuai.

Jika pasangan anda memerlukan IKEv2, anda boleh menentukannya dalam peraturan IPsec dengan pengesahan melalui sijil peranti. Ini juga mungkin. menyalin peraturan daripada satu GPO ke GPO yang lain dan set berkaitannya untuk mempercepatkan penggunaan.

Untuk mengasingkan ahli domain, gunakan peraturan yang memerlukan pengesahan untuk trafik masuk dan memerlukannya untuk trafik keluar. Anda juga boleh memerlukan keahlian dalam kumpulan dengan rantaian SDDL, mengehadkan akses kepada pengguna/peranti yang dibenarkan.

Aplikasi yang tidak disulitkan (seperti telnet) mungkin terpaksa menggunakan IPsec jika anda membuat peraturan tembok api "benarkan jika selamat" dan dasar IPsec yang Memerlukan pengesahan dan penyulitanDengan cara itu tiada apa yang bergerak dengan jelas.

Keselamatan pintasan dan titik akhir yang disahkan

Pintasan yang disahkan membenarkan trafik daripada pengguna atau peranti yang dipercayai untuk mengatasi peraturan penyekatan. Berguna untuk mengemas kini dan mengimbas pelayan tanpa membuka pelabuhan ke seluruh dunia.

Jika anda mencari keselamatan hujung ke hujung merentas banyak apl, alih-alih membuat peraturan untuk setiap apl, alihkan kebenaran kepada lapisan IPsec dengan senarai kumpulan mesin/pengguna yang dibenarkan dalam konfigurasi global.

Menguasai netstat untuk melihat siapa yang menyambung, memanfaatkan netsh dan PowerShell untuk menguatkuasakan peraturan, dan penskalaan dengan IPsec atau tembok api perimeter seperti FortiGate memberi anda kawalan ke atas rangkaian anda. Dengan penapis Wi-Fi berasaskan CMD, penyekatan IP yang direka dengan baik, langkah berjaga-jaga SEO dan alatan alternatif apabila anda memerlukan analisis yang lebih mendalam, anda akan dapat mengesan sambungan yang mencurigakan dalam masa dan sekat mereka tanpa mengganggu operasi anda.

Minat teknologi sejak kecil lagi. Saya suka mengikuti perkembangan terkini dalam sektor ini dan, terutama sekali, menyampaikannya. Itulah sebabnya saya telah berdedikasi untuk komunikasi di tapak web teknologi dan permainan video selama bertahun-tahun. Anda boleh menemui saya menulis tentang Android, Windows, MacOS, iOS, Nintendo atau sebarang topik berkaitan lain yang terlintas di fikiran.