- DoH menyulitkan pertanyaan DNS menggunakan HTTPS (port 443), meningkatkan privasi dan mencegah gangguan.

- Ia boleh diaktifkan dalam penyemak imbas dan sistem (termasuk Windows Server 2022) tanpa bergantung pada penghala.

- Prestasi serupa dengan DNS klasik; dilengkapi dengan DNSSEC untuk mengesahkan respons.

- Pelayan DoH yang popular (Cloudflare, Google, Quad9) dan keupayaan untuk menambah atau menyediakan penyelesai anda sendiri.

¿Bagaimana untuk menyulitkan DNS anda tanpa menyentuh penghala anda menggunakan DNS melalui HTTPS? Jika anda bimbang tentang siapa yang boleh melihat tapak web yang anda sambungkan, Sulitkan pertanyaan Sistem Nama Domain dengan DNS melalui HTTPS Ini adalah salah satu cara paling mudah untuk meningkatkan privasi anda tanpa perlu bergelut dengan penghala anda. Dengan DoH, penterjemah yang menukar domain kepada alamat IP berhenti mengembara di tempat yang jelas dan melalui terowong HTTPS.

Dalam panduan ini anda akan dapati, dalam bahasa langsung dan tanpa terlalu banyak jargon, Apakah sebenarnya DoH, bagaimana ia berbeza daripada pilihan lain seperti DoT, cara mendayakannya dalam penyemak imbas dan sistem pengendalian (termasuk Windows Server 2022), cara mengesahkan bahawa ia benar-benar berfungsi, pelayan yang disokong, dan, jika anda berasa berani, malah cara menyediakan penyelesai DoH anda sendiri. segala-galanya, tanpa menyentuh penghala…kecuali untuk bahagian pilihan bagi mereka yang mahu mengkonfigurasinya pada MikroTik.

Apakah DNS melalui HTTPS (DoH) dan sebab anda mungkin mengambil berat

Apabila anda menaip dalam domain (contohnya, Xataka.com) komputer bertanya kepada penyelesai DNS apakah IPnya; Proses ini biasanya dalam teks biasa Dan sesiapa sahaja di rangkaian anda, pembekal Internet anda atau peranti perantaraan boleh mengintip atau memanipulasinya. Inilah intipati DNS klasik: pantas, di mana-mana… dan telus kepada pihak ketiga.

Di sinilah DoH masuk: Ia mengalihkan soalan dan jawapan DNS tersebut ke saluran yang disulitkan yang sama yang digunakan oleh web selamat (HTTPS, port 443)Hasilnya ialah mereka tidak lagi melakukan perjalanan "di tempat terbuka", mengurangkan kemungkinan pengintipan, rampasan pertanyaan dan serangan orang tengah tertentu. Tambahan pula, dalam banyak ujian kependaman tidak bertambah teruk dengan ketara malah boleh dipertingkatkan berkat pengoptimuman pengangkutan.

Satu kelebihan utama ialah DoH boleh didayakan pada peringkat aplikasi atau sistem, jadi anda tidak perlu bergantung pada pembawa atau penghala anda untuk mendayakan apa-apa. Iaitu, anda boleh melindungi diri anda "daripada pelayar keluar," tanpa menyentuh sebarang peralatan rangkaian.

Adalah penting untuk membezakan DoH daripada DoT (DNS berbanding TLS): DoT menyulitkan DNS pada port 853 terus melalui TLS, manakala DoH menyepadukannya ke dalam HTTP(S). DoT adalah lebih mudah dalam teori, tetapi Ia lebih berkemungkinan disekat oleh tembok api yang memotong pelabuhan yang tidak biasa; DoH, dengan menggunakan 443, lebih baik memintas sekatan ini dan menghalang serangan paksa "tolak balik" kepada DNS yang tidak disulitkan.

Mengenai privasi: Menggunakan HTTPS tidak membayangkan kuki atau penjejakan di DoH; piawaian dengan jelas menasihatkan agar tidak digunakan Dalam konteks ini, TLS 1.3 juga mengurangkan keperluan untuk memulakan semula sesi, meminimumkan korelasi. Dan jika anda bimbang tentang prestasi, HTTP/3 melalui QUIC boleh memberikan peningkatan tambahan dengan memultiplekskan pertanyaan tanpa menyekat.

Cara DNS berfungsi, risiko biasa dan tempat yang sesuai dengan DoH

Sistem pengendalian biasanya mempelajari penyelesai mana yang hendak digunakan melalui DHCP; Di rumah anda biasanya menggunakan ISP, di pejabat, rangkaian korporat. Apabila komunikasi ini tidak disulitkan (UDP/TCP 53), sesiapa sahaja di Wi-Fi anda atau di laluan boleh melihat domain yang ditanya, menyuntik respons palsu atau mengubah hala anda ke carian apabila domain itu tidak wujud, seperti yang dilakukan oleh sesetengah pengendali.

Analisis trafik biasa mendedahkan port, IP sumber/destinasi dan domain itu sendiri diselesaikan; Ini bukan sahaja mendedahkan tabiat menyemak imbas, ia juga memudahkan untuk mengaitkan sambungan berikutnya, contohnya, dengan alamat Twitter atau yang serupa, dan menyimpulkan halaman tepat yang telah anda lawati.

Dengan DoT, mesej DNS masuk ke dalam TLS pada port 853; dengan DoH, pertanyaan DNS dirangkumkan dalam permintaan HTTPS standard, yang juga membolehkan penggunaannya oleh aplikasi web melalui API penyemak imbas. Kedua-dua mekanisme berkongsi asas yang sama: pengesahan pelayan dengan sijil dan saluran disulitkan hujung ke hujung.

Masalah dengan port baru ialah perkara biasa untuk beberapa rangkaian menyekat 853, menggalakkan perisian untuk "kembali" kepada DNS yang tidak disulitkan. DoH mengurangkan perkara ini dengan menggunakan 443, yang biasa untuk web. DNS/QUIC juga wujud sebagai pilihan lain yang menjanjikan, walaupun ia memerlukan UDP terbuka dan tidak selalu tersedia.

Walaupun menyulitkan pengangkutan, berhati-hati dengan satu nuansa: Jika penyelesai berbohong, sifir tidak membetulkannya.Untuk tujuan ini, DNSSEC wujud, yang membolehkan pengesahan integriti tindak balas, walaupun penggunaannya tidak meluas dan beberapa perantara memecahkan fungsinya. Walaupun begitu, DoH menghalang pihak ketiga di sepanjang jalan daripada mengintip atau mengganggu pertanyaan anda.

Aktifkannya tanpa menyentuh penghala: penyemak imbas dan sistem

Cara paling mudah untuk bermula ialah mendayakan DoH dalam penyemak imbas atau sistem pengendalian anda. Beginilah cara anda melindungi pertanyaan daripada pasukan anda tanpa bergantung pada firmware penghala.

Google Chrome

Dalam versi semasa anda boleh pergi ke chrome://settings/security dan, di bawah "Gunakan DNS selamat", aktifkan pilihan dan pilih pembekal (pembekal semasa anda jika mereka menyokong DoH atau satu daripada senarai Google seperti Cloudflare atau Google DNS).

Dalam versi sebelumnya, Chrome menawarkan suis percubaan: jenis chrome://flags/#dns-over-https, cari “Secure DNS lookups” dan tukar daripada Lalai kepada Didayakan. Mulakan semula penyemak imbas anda untuk menggunakan perubahan.

Microsoft Edge (Chromium)

Edge berasaskan Chromium termasuk pilihan yang serupa. Jika anda memerlukannya, pergi ke edge://flags/#dns-over-https, cari “Secure DNS lookups” dan dayakannya dalam DidayakanDalam versi moden, pengaktifan juga tersedia dalam tetapan privasi anda.

Mozilla Firefox

Buka menu (kanan atas) > Tetapan > Umum > tatal ke bawah ke "Tetapan Rangkaian", ketik pada Konfigurasi dan tandakan "Dayakan DNS melalui HTTPS”. Anda boleh memilih daripada pembekal seperti Cloudflare atau NextDNS.

Jika anda lebih suka kawalan halus, masuk about:config laraskan network.trr.mode: 2 (oportunis) menggunakan DoH dan membuat sandaran jika tidak tersedia; 3 (ketat) mandat DoH dan gagal jika tiada sokongan. Dengan mod ketat, tentukan penyelesai bootstrap sebagai network.trr.bootstrapAddress=1.1.1.1.

Opera

Sejak versi 65, Opera menyertakan pilihan untuk dayakan DoH dengan 1.1.1.1. Ia dilumpuhkan secara lalai dan beroperasi dalam mod oportunistik: jika 1.1.1.1:443 bertindak balas, ia akan menggunakan DoH; jika tidak, ia akan kembali kepada penyelesai yang tidak disulitkan.

Windows 10/11: Autodetect (AutoDoH) dan Registry

Windows boleh mendayakan DoH secara automatik dengan penyelesai tertentu yang diketahui. Dalam versi lama, anda boleh memaksa tingkah laku dari Pejabat Pendaftaran: jalankan regedit dan pergi ke HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Dnscache\Parameters.

Buat DWORD (32-bit) dipanggil EnableAutoDoh dengan nilai 2 y Mulakan semula komputerIni berfungsi jika anda menggunakan pelayan DNS yang menyokong DoH.

Windows Server 2022: Pelanggan DNS dengan DoH asli

Pelanggan DNS terbina dalam dalam Windows Server 2022 menyokong DoH. Anda hanya boleh menggunakan DoH dengan pelayan yang terdapat dalam senarai "DoH Diketahui" mereka. atau yang anda tambah sendiri. Untuk mengkonfigurasinya daripada antara muka grafik:

- Buka Tetapan Windows > Rangkaian dan Internet.

- Masukkan Ethernet dan pilih antara muka anda.

- Pada skrin rangkaian, tatal ke bawah ke Tetapan DNS dan tekan Sunting.

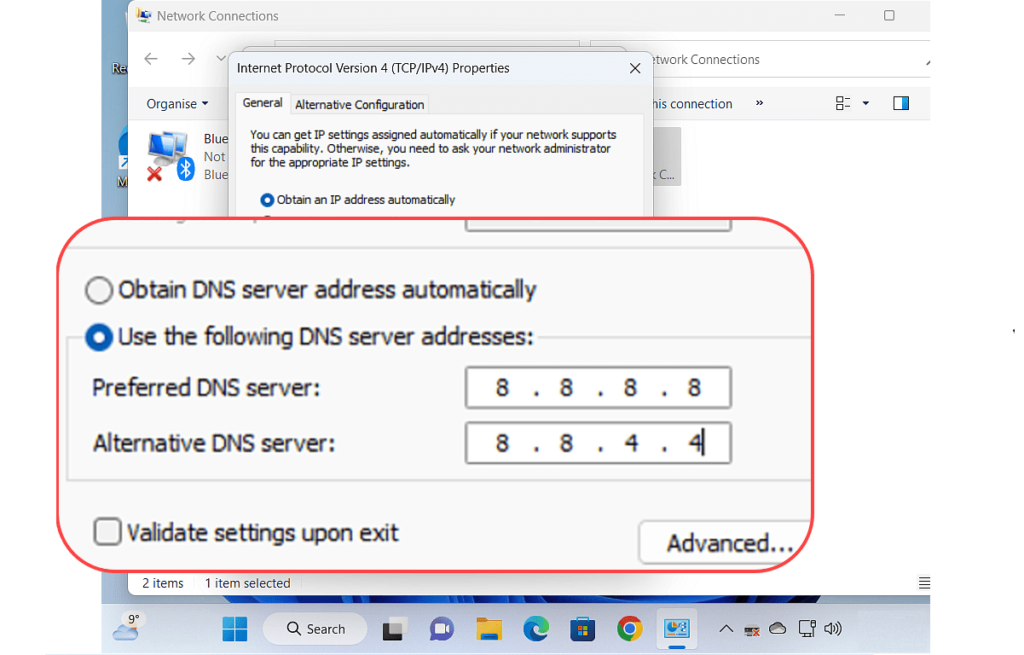

- Pilih "Manual" untuk menentukan pelayan pilihan dan alternatif.

- Jika alamat tersebut berada dalam senarai DoH yang diketahui, ia akan didayakan “Penyulitan DNS Pilihan” dengan tiga pilihan:

- Penyulitan sahaja (DNS melalui HTTPS): Paksa DoH; jika pelayan tidak menyokong DoH, tidak akan ada penyelesaian.

- Lebih suka penyulitan, benarkan tidak disulitkan: Percubaan DoH dan jika gagal, kembali kepada DNS klasik yang tidak disulitkan.

- Tidak disulitkan sahaja: Menggunakan DNS plainteks tradisional.

- Simpan untuk menggunakan perubahan.

Anda juga boleh bertanya dan melanjutkan senarai penyelesai DoH yang diketahui menggunakan PowerShell. Untuk melihat senarai semasa:

Get-DNSClientDohServerAddressUntuk mendaftarkan pelayan DoH baharu yang diketahui dengan templat anda, gunakan:

Add-DnsClientDohServerAddress -ServerAddress "<IP-del-resolutor>" -DohTemplate "<URL-plantilla-DoH>" -AllowFallbackToUdp $False -AutoUpgrade $TruePerhatikan bahawa cmdlet Set-DNSClientServerAddress tidak mengawal dirinya penggunaan DoH; penyulitan bergantung pada sama ada alamat tersebut berada dalam jadual pelayan DoH yang diketahui. Anda tidak boleh mengkonfigurasi DoH pada masa ini untuk klien DNS Windows Server 2022 daripada Pusat Pentadbiran Windows atau dengan sconfig.cmd.

Dasar Kumpulan dalam Windows Server 2022

Terdapat arahan yang dipanggil “Konfigurasikan DNS melalui HTTPS (DoH)” en Configuración del equipo\Directivas\Plantillas administrativas\Red\Cliente DNS. Apabila didayakan, anda boleh memilih:

- Benarkan DoH: Gunakan DoH jika pelayan menyokongnya; jika tidak, pertanyaan tidak disulitkan.

- Larang DoH: tidak pernah menggunakan DoH.

- Memerlukan DoH: memaksa DoH; jika tiada sokongan, resolusi gagal.

Penting: Jangan dayakan "Memerlukan DoH" pada komputer yang disertai domainActive Directory bergantung pada DNS dan peranan Pelayan DNS Windows Server tidak menyokong pertanyaan DoH. Jika anda perlu melindungi trafik DNS dalam persekitaran AD, pertimbangkan untuk menggunakan peraturan IPsec antara pelanggan dan penyelesai dalaman.

Jika anda berminat untuk mengubah hala domain tertentu kepada penyelesai tertentu, anda boleh menggunakan NRPT (Jadual Dasar Penyelesaian Nama). Jika pelayan destinasi berada dalam senarai DoH yang diketahui, perundingan tersebut akan melalui DoH.

Android, iOS dan Linux

Pada Android 9 dan lebih tinggi, pilihan DNS Persendirian membenarkan DoT (bukan DoH) dengan dua mod: "Automatik" (opportunistik, mengambil penyelesai rangkaian) dan "Ketat" (anda mesti menentukan nama hos yang disahkan oleh sijil; IP langsung tidak disokong).

Pada iOS dan Android, apl 1.1.1.1 Cloudflare membolehkan DoH atau DoT dalam mod ketat menggunakan API VPN untuk memintas permintaan yang tidak disulitkan dan memajukan mereka melalui saluran selamat.

Dalam Linux, diselesaikan sistemd menyokong DoT sejak systemd 239. Ia dilumpuhkan secara lalai; ia menawarkan mod oportunistik tanpa pengesahan sijil dan mod ketat (sejak 243) dengan pengesahan CA tetapi tanpa pengesahan SNI atau nama, yang melemahkan model amanah terhadap penyerang di jalan raya.

Pada Linux, macOS atau Windows, anda boleh memilih klien DoH mod ketat seperti cloudflared proxy-dns (secara lalai ia menggunakan 1.1.1.1, walaupun anda boleh menentukan hulu alternatif).

Pelayan DoH (Windows) yang diketahui dan cara menambah lagi

Pelayan Windows termasuk senarai penyelesai yang diketahui menyokong DoH. Anda boleh menyemaknya dengan PowerShell dan tambah entri baharu jika perlu.

Ini adalah pelayan DoH yang diketahui di luar kotak:

| Pemilik Pelayan | Alamat IP pelayan DNS |

|---|---|

| Cloudflare | 1.1.1.1 1.0.0.1 2606:4700:4700::1111 2606:4700:4700::1001 |

| 8.8.8.8 8.8.4.4 2001:4860:4860::8888 2001:4860:4860::8844 |

|

| Kuad9 | 9.9.9.9 149.112.112.112 2620:fe::fe 2620:fe::fe:9 |

Untuk Lihat senarai, jalankan:

Get-DNSClientDohServerAddressUntuk tambah penyelesai DoH baharu dengan templatnya, kegunaan:

Add-DnsClientDohServerAddress -ServerAddress "<IP-del-resolutor>" -DohTemplate "<URL-plantilla-DoH>" -AllowFallbackToUdp $False -AutoUpgrade $TrueJika anda mengurus berbilang ruang nama, NRPT akan membenarkan anda mengurus domain tertentu kepada penyelesai khusus yang menyokong DoH.

Bagaimana untuk menyemak sama ada DoH aktif

Dalam pelayar, lawati https://1.1.1.1/help; di sana anda akan melihat jika trafik anda menggunakan DoH dengan 1.1.1.1 atau tidak. Ini adalah ujian pantas untuk melihat status anda.

Dalam Windows 10 (versi 2004), anda boleh memantau trafik DNS klasik (port 53) dengan pktmon daripada konsol istimewa:

pktmon filter add -p 53

pktmon start --etw -m real-timeJika aliran paket berterusan muncul pada 53, kemungkinan besar itu anda masih menggunakan DNS yang tidak disulitkan. Ingat: parameter --etw -m real-time memerlukan 2004; dalam versi terdahulu anda akan melihat ralat "parameter tidak diketahui".

Pilihan: konfigurasikannya pada penghala (MikroTik)

Jika anda lebih suka memusatkan penyulitan pada penghala, anda boleh mendayakan DoH pada peranti MikroTik dengan mudah. Pertama, import CA akar yang akan ditandatangani oleh pelayan yang akan anda sambungkan. Untuk Cloudflare anda boleh memuat turun DigiCertGlobalRootCA.crt.pem.

Muat naik fail ke penghala (dengan menyeretnya ke “Fail”), dan pergi ke Sistem > Sijil > Import untuk menggabungkannya. Kemudian, konfigurasikan DNS penghala dengan URL Cloudflare DoHSetelah aktif, penghala akan mengutamakan sambungan yang disulitkan berbanding DNS lalai yang tidak disulitkan.

Untuk mengesahkan bahawa semuanya teratur, lawati 1.1.1.1/bantuan dari komputer di belakang penghala. Anda juga boleh melakukan segala-galanya melalui terminal dalam RouterOS jika anda mahu.

Prestasi, privasi tambahan dan had pendekatan

Apabila bercakap tentang kelajuan, dua metrik penting: masa resolusi dan pemuatan halaman sebenar. Ujian bebas (seperti SamKnows) Mereka menyimpulkan bahawa perbezaan antara DoH dan DNS klasik (Do53) adalah kecil di kedua-dua bahagian; dalam amalan, anda sepatutnya tidak menyedari sebarang kelambatan.

DoH menyulitkan "pertanyaan DNS", tetapi terdapat lebih banyak isyarat pada rangkaian. Walaupun anda menyembunyikan DNS, ISP boleh membuat kesimpulan melalui sambungan TLS (cth., SNI dalam beberapa senario warisan) atau jejak lain. Untuk meningkatkan privasi, anda boleh meneroka DoT, DNSCrypt, DNSCurve atau klien yang meminimumkan metadata.

Belum semua ekosistem menyokong DoH lagi. Banyak penyelesai warisan tidak menawarkan ini., memaksa pergantungan pada sumber awam (Cloudflare, Google, Quad9, dll.). Ini membuka perdebatan tentang pemusatan: menumpukan pertanyaan pada beberapa aktor memerlukan privasi dan kos amanah.

Dalam persekitaran korporat, DoH mungkin bercanggah dengan dasar keselamatan yang berasaskan Pemantauan atau penapisan DNS (perisian hasad, kawalan ibu bapa, pematuhan undang-undang). Penyelesaian termasuk MDM/Dasar Kumpulan untuk menetapkan penyelesai DoH/DoT kepada mod ketat, atau digabungkan dengan kawalan peringkat aplikasi, yang lebih tepat daripada penyekatan berasaskan domain.

DNSSEC melengkapkan DoH: DoH melindungi pengangkutan; DNSSEC mengesahkan responsPenggunaan adalah tidak sekata, dan beberapa peranti perantaraan memecahkannya, tetapi arah alirannya adalah positif. Di sepanjang laluan antara penyelesai dan pelayan berwibawa, DNS secara tradisinya kekal tidak disulitkan; sudah ada percubaan menggunakan DoT dalam kalangan pengendali besar (cth., 1.1.1.1 dengan pelayan berwibawa Facebook) untuk meningkatkan perlindungan.

Alternatif perantaraan adalah untuk menyulitkan hanya antara penghala dan penyelesai, meninggalkan sambungan antara peranti dan penghala tidak disulitkan. Berguna pada rangkaian berwayar selamat, tetapi tidak disyorkan pada rangkaian Wi-Fi terbuka: pengguna lain boleh mengintip atau memanipulasi pertanyaan ini dalam LAN.

Buat penyelesai DoH anda sendiri

Jika anda mahukan kebebasan sepenuhnya, anda boleh menggunakan penyelesai anda sendiri. Tidak terikat + Redis (L2 cache) + Nginx ialah gabungan popular untuk menyediakan URL DoH dan menapis domain dengan senarai boleh dikemas kini secara automatik.

Timbunan ini berjalan dengan sempurna pada VPS sederhana (contohnya, satu teras/2 wayar untuk sebuah keluarga). Terdapat panduan dengan arahan sedia untuk digunakan, seperti repositori ini: github.com/ousatov-ua/dns-filtering. Sesetengah penyedia VPS menawarkan kredit alu-aluan untuk pengguna baharu, jadi anda boleh menyediakan percubaan pada kos rendah.

Dengan penyelesai peribadi anda, anda boleh memilih sumber penapisan anda, memutuskan dasar pengekalan dan elakkan memusatkan pertanyaan anda kepada pihak ketiga. Sebagai balasan, anda mengurus keselamatan, penyelenggaraan dan ketersediaan tinggi.

Sebelum menutup, nota kesahihan: di Internet, pilihan, menu dan nama sering berubah; beberapa panduan lama sudah lapuk (Sebagai contoh, melalui "bendera" dalam Chrome tidak lagi diperlukan dalam versi terkini.) Sentiasa semak dengan penyemak imbas atau dokumentasi sistem anda.

Jika anda telah berjaya sejauh ini, anda sudah tahu apa yang DoH lakukan, bagaimana ia sesuai dengan teka-teki dengan DoT dan DNSSEC, dan yang paling penting, bagaimana untuk mengaktifkannya sekarang pada peranti anda untuk menghalang DNS daripada bergerak dalam keadaan jelas. Dengan beberapa klik dalam penyemak imbas anda atau pelarasan dalam Windows (walaupun pada peringkat dasar dalam Pelayan 2022) anda akan mempunyai pertanyaan yang disulitkan; jika anda ingin membawa perkara ke peringkat seterusnya, anda boleh mengalihkan penyulitan ke penghala MikroTik atau membina penyelesai anda sendiri. Kuncinya ialah, Tanpa menyentuh penghala anda, anda boleh melindungi salah satu bahagian trafik anda yang paling digosipkan hari ini..

Minat teknologi sejak kecil lagi. Saya suka mengikuti perkembangan terkini dalam sektor ini dan, terutama sekali, menyampaikannya. Itulah sebabnya saya telah berdedikasi untuk komunikasi di tapak web teknologi dan permainan video selama bertahun-tahun. Anda boleh menemui saya menulis tentang Android, Windows, MacOS, iOS, Nintendo atau sebarang topik berkaitan lain yang terlintas di fikiran.