- AdGuard Home သည် သင့်ကွန်ရက်တစ်ခုလုံးအတွက် DNS အဆင့်တွင် ကြော်ငြာနှင့် ခြေရာခံခြင်းကို စစ်ထုတ်သည်။

- ၎င်းကို Raspberry Pi၊ Proxmox၊ ကွန်ပျူတာအဟောင်းများ သို့မဟုတ် Docker ကို အသုံးပြု၍ VPS တွင် ထည့်သွင်းနိုင်သည်။

- ၎င်း၏ IP ကို DNS အဖြစ်အသုံးပြုရန် router ကို configure ပြုလုပ်ခြင်းဖြင့်၊ စက်အားလုံးသည် AdGuard မှတဆင့်သွားပါသည်။

- Hagezi's နှင့် firewall စည်းမျဉ်းများကဲ့သို့ စာရင်းများသည် DoH/DoT ကို ပိတ်ဆို့ပြီး DNS ခုန်ခြင်းမှ ကာကွယ်နိုင်သည်။

¿နည်းပညာဗဟုသုတမရှိဘဲ AdGuard Home ကို ဘယ်လိုသတ်မှတ်မလဲ။ စိတ်ကုန်နေရင် သင်ဝင်ကြည့်သော ဝဘ်ဆိုဒ်တိုင်းသည် ကြော်ငြာပွဲတော်တစ်ခု ဖြစ်လာသည်။ခြေရာခံကိရိယာများနှင့် ပေါ့ပ်အပ်များနှင့်အတူ၊ သင့်တွင် မိုဘိုင်းလ်ဖုန်းများ၊ တက်ဘလက်များ၊ စမတ်တီဗီများနှင့် အိမ်တွင် Wi-Fi ချိတ်ဆက်ထားသည့် အခြားစက်ပစ္စည်းများစွာလည်း ရှိပါက၊ သင့်ကွန်ရက်တစ်ခုလုံးရှိ ကြော်ငြာများကို ပိတ်ဆို့ရန် စဉ်းစားနေပေမည်။ သတင်းကောင်းကတော့ အဲဒါကို လုပ်နိုင်တယ်၊ အဲဒါကိုလုပ်ဖို့ ကွန်ရက် အင်ဂျင်နီယာဖြစ်ဖို့ မလိုအပ်ပါဘူး။

ဤဆောင်းပါး၌သင်မည်သို့တွေ့လိမ့်မည်။ နည်းပညာဗဟုသုတမရှိဘဲ AdGuard Home ကို စနစ်ထည့်သွင်းပါ။လက်တွေ့ကမ္ဘာနမူနာများကို အသုံးပြု၍ သင်အိမ်နှင့်ဝေးနေချိန်၌ပင် ကြော်ငြာပိတ်ဆို့ရန်အတွက် Docker ဖြင့် VPS တွင် ထည့်သွင်းခြင်းအထိ Raspberry Pi သို့မဟုတ် Proxmox တွင် ထည့်သွင်းခြင်းမှ အရာအားလုံးကို ကျွန်ုပ်တို့ အကျုံးဝင်မည်ဖြစ်သည်။ DNS၊ DoH/DoT ဟူသည် အဘယ်အရာနှင့် ၎င်းသည် Hagezi စာရင်းများနှင့် မည်သို့သက်ဆိုင်ကြောင်းနှင့် ဂေဟစနစ်တစ်ခုလုံးကို ပိုမိုကောင်းမွန်စွာနားလည်စေရန်အတွက် စက်ပစ္စည်းအချို့ကို DNS ကိုကျော်ဖြတ်ခြင်းမှ မည်သို့တားဆီးရမည်ကို ကျွန်ုပ်တို့လည်း ကြည့်ရှုနိုင်မည်ဖြစ်ပါသည်။

AdGuard Home ဆိုသည်မှာ ဘာလဲ၊ ၎င်းသည် ရိုးရှင်းသော ကြော်ငြာပိတ်ဆို့ခြင်းထက် အဘယ်ကြောင့် ပိုသနည်း။

AdGuard Home သည် တစ်ခုဖြစ်သည်။ သင့်ကိုယ်ပိုင်ကွန်ရက်တွင် သင်ထည့်သွင်းသည့် စစ်ထုတ်သည့် DNS ဆာဗာပုံမှန် extension များကဲ့သို့ browser တွင်သာ ကြော်ငြာများကို ပိတ်ဆို့မည့်အစား ၎င်းသည် စက်ပစ္စည်းများမှ DNS တောင်းဆိုမှုများကို ၎င်းတို့အင်တာနက်သို့မရောက်ရှိမီတွင် ကြားဖြတ်ပေးမည်ဖြစ်သောကြောင့် သင့် WiFi (မိုဘိုင်း၊ လက်ပ်တော့၊ Smart TV၊ ကွန်ဆိုးလ်၊ စမတ်စပီကာစသည်ဖြင့်) နှင့်ချိတ်ဆက်ထားသည့် မည်သည့်စက်ပစ္စည်းမဆို တစ်ခုစီတွင် သင်ထည့်သွင်းစရာမလိုဘဲ စစ်ထုတ်ခြင်းမှ အကျိုးကျေးဇူးများရရှိမည်ဖြစ်သည်။

လက်တွေ့တွင်၊ AdGuard Home သည် အမျိုးအစားတစ်ခုအနေဖြင့် လုပ်ဆောင်သည်။ ဒိုမိန်းအမည်များအတွက် "Call Center"စက်ပစ္စည်းတစ်ခုသည် ဝဘ်ဆိုက် သို့မဟုတ် ကြော်ငြာဆာဗာတစ်ခု၏ IP လိပ်စာကို တောင်းဆိုသောအခါ၊ AdGuard ၏ DNS ဆာဗာသည် uBlock Origin သို့မဟုတ် Pi-hole ကဲ့သို့သော စစ်ထုတ်မှုစာရင်းများကို အသုံးပြု၍ တောင်းဆိုမှုကို ခွင့်ပြုရန် သို့မဟုတ် ပိတ်ဆို့ရန် ဆုံးဖြတ်သည်။ ၎င်းသည် သင့်အား ကြော်ငြာများ၊ ခြေရာခံသူများ၊ အန္တရာယ်ရှိသော ဒိုမိန်းများ၊ အရွယ်ရောက်ပြီးသူ အကြောင်းအရာများ သို့မဟုတ် သင်ဆန္ဒရှိပါက လူမှုကွန်ရက်တစ်ခုလုံးကို ပိတ်ဆို့နိုင်စေမည်ဖြစ်သည်။

နောက်ထပ် ခိုင်မာတဲ့အချက်ကတော့ သူ့ရဲ့အချက်ပါပဲ။ အလွန်ပြောင်မြောက်ပြီး နားလည်ရလွယ်ကူသော ဝဘ်အင်တာဖေ့စ်၎င်းတွင် ဖြေရှင်းပြီးသော (ပိတ်ဆို့ခံထားရသည့်အရာအားလုံး)၊ သုံးစွဲသူတစ်ဦးစီ၏အသေးစိတ်အချက်အလက်များ၊ ပိတ်ဆို့စာရင်းများ၊ စိတ်ကြိုက်စစ်ထုတ်မှုများ၊ မိဘထိန်းချုပ်မှုများနှင့် ပေါင်းစပ်ထားသော DHCP ဆာဗာတစ်ခုပင် ပါဝင်ပါသည်။ အကောင်းဆုံးအပိုင်းမှာ အဆင့်မြင့်ရွေးချယ်စရာများစွာရှိသော်လည်း အခြေခံအသုံးပြုမှုအတွက် သင်သည် အရာအားလုံးနီးပါးကို ပုံသေဆက်တင်များတွင် ထားခဲ့နိုင်ပြီး ၎င်းသည် ပြီးပြည့်စုံစွာအလုပ်လုပ်ပါသည်။

Pi-hole ကဲ့သို့သော အလားတူဖြေရှင်းနည်းများနှင့် နှိုင်းယှဉ်ပါက AdGuard Home ကို ယေဘုယျအားဖြင့် နှစ်သက်သောကြောင့်ဖြစ်သည်။ ၎င်းသည် "စက်ရုံ" အင်္ဂါရပ်များစွာပါ ၀ င်သည်။: ကုဒ်ဝှက်ထားသော DNS (DNS-over-HTTPS နှင့် DNS-over-TLS)၊ တပ်ဆင်ထားသော DHCP ဆာဗာ၊ မဲလ်ဝဲနှင့် ဖြားယောင်းခြင်း ပိတ်ဆို့ခြင်း၊ ဘေးကင်းသော ရှာဖွေမှုများ၊ မိဘထိန်းချုပ်မှု စသည်ဖြင့် အပိုဆော့ဖ်ဝဲလ်ကို ထည့်သွင်းရန် မလိုအပ်ဘဲ သို့မဟုတ် ထူးဆန်းသော ဖွဲ့စည်းမှုပုံစံဖိုင်များဖြင့် ရှုပ်ယှက်ခတ်နေစရာမလိုဘဲ၊

AdGuard Home ကို ဘယ်လိုနဲ့ ဘယ်နေရာမှာ တပ်ဆင်ရမလဲ

AdGuard Home ကို စနစ်ထည့်သွင်းရန် သင်လုပ်ဆောင်သည့် ကိရိယာတစ်ခု လိုအပ်ပါသည်။ ဆာဗာတွင် 24/7အစွမ်းထက်သောအရာကိုမလိုအပ်ပါ။ အလွန်ကျိုးနွံသောအရာတစ်ခုသည် လုံလောက်သည်ထက်ပိုပါသည်။ လက်တွေ့ကမ္ဘာပုံစံဖွဲ့စည်းမှုများစွာတွင် ထပ်ခါတလဲလဲလုပ်ဆောင်နိုင်သော ဘုံရွေးချယ်စရာများစွာရှိသည်။

ရေပန်းအစားဆုံးတစ်ခုမှာ a ကိုအသုံးပြုခြင်းဖြစ်သည်။ Raspberry Pi OS Lite ဖြင့် Raspberry Piအသုံးပြုသူတစ်ဦးက Raspberry Pi 5 ကို ဝယ်ယူခဲ့ပြီး လည်ပတ်မှုစနစ်ကို ထည့်သွင်းကာ အခြေခံဖွဲ့စည်းမှုပုံစံဖြင့် AdGuard Home ကို စနစ်ထည့်သွင်းကာ Raspberry Pi ၏ IP လိပ်စာကို ညွှန်ပြရန် router ၏ DNS ကို ပြောင်းလဲခဲ့ကြောင်း အစီရင်ခံခဲ့သည်။ ရလဒ်- အချို့သော Amazon စက်ပစ္စည်းများသည် router ၏ DNS ကို ကျော်ဖြတ်ရန် ကြိုးစားနေသော်လည်း၊ ၎င်းတို့သည် ဒက်ရှ်ဘုတ်ပေါ်ရှိ ၎င်းတို့၏ စက်ပစ္စည်းအားလုံးနီးပါးမှ အသွားအလာများကို စတင်တွေ့မြင်နေရပြီဖြစ်သည်။

သင့်အိမ်တွင် Proxmox ဆာဗာရှိပါက၊ အလွန်အဆင်ပြေသော အခြားရွေးချယ်စရာတစ်ခုဖြစ်သည်။ LXC ကွန်တိန်နာတွင် AdGuard Home ကိုထည့်သွင်းပါ။ အသိုင်းအဝိုင်းမှ Proxmox VE Helper-Scripts ကို အသုံးပြုခြင်း။ Datacenter မှ၊ သင်သည် node ကိုရိုက်ထည့်ကာ Shell ကိုဖွင့်ကာ AdGuard Home ကိုအလိုအလျောက်အသုံးပြုနိုင်သည့် script တစ်ခုကို run ပြီး ပုံသေတန်ဖိုးများကို လိုချင်သလား၊ သင့်ကိုယ်ပိုင် configuration file၊ အဖြေရှာသည့်ရွေးချယ်မှုများနှင့် installer ၏ output ကိုအသုံးပြု၍ အသေးစိတ်ထည့်သွင်းမှုပြုလုပ်လိုခြင်းရှိ၊

installer ကိုဖွင့်ရန် command- bash -c "$(curl -fsSL https://raw.githubusercontent.com/community-scripts/ProxmoxVE/main/ct/adguard.sh)"

၎င်းကိုလည်း တပ်ဆင်နိုင်သည်။ Docker ကိုအသုံးပြုထားသော PC အဟောင်း သို့မဟုတ် VPSအသုံးပြုသူအများအပြားက ၎င်းကို ဤနည်းဖြင့် ပြုလုပ်ကြသည်- ၎င်းတို့သည် SSH မှတစ်ဆင့် ၎င်းတို့၏ VPS သို့မဟုတ် Linux စက်သို့ ချိတ်ဆက်ကာ Docker နှင့် Docker Compose ကို ထည့်သွင်းကာ ဖန်တီးထားသည်။ docker-compose.yml ကွန်တိန်နာသည် DNS အတွက် port 53၊ ကနဦး wizard အတွက် port 3000 နှင့် web interface အတွက် နောက်ထပ် ports အချို့ (ဥပမာ၊ internal port 80 ကို ပြင်ပ port 8181 သို့ ပုံဖော်ခြင်း) နှင့် ဝန်ဆောင်မှုကို စတင်သည့် ရိုးရှင်းသော စနစ်ထည့်သွင်းမှု docker မှ ရေးဖွဲ့သည် -dAdGuard Home ၏ အပြုအမူနှင့် အင်တာဖေ့စ်သည် "သာမန်" တပ်ဆင်မှုပုံစံများနှင့် တူညီပါသည်။

အခြေအနေအားလုံးတွင် အဓိကအချက်မှာ AdGuard Home အသုံးပြုသည့် စက်ပစ္စည်းတွင် ပါရှိသည်။ ပုံသေနှင့် တည်ငြိမ်သော IP လိပ်စာ သင်၏ဒေသခံကွန်ရက်ပေါ်တွင် (Raspberry Pi သို့မဟုတ် အိမ်သုံးဆာဗာတစ်ခုအတွက်) သို့မဟုတ် VPS ကိုအသုံးပြုပါက၊ လုံခြုံရေးနှင့် cloud ဝန်ဆောင်မှုပေးသူ firewall များတွင် DNS နှင့် စီမံခန့်ခွဲမှု ports များကို မည်သို့ဖွင့်ရမည်ကို သေချာစေပါ။

Proxmox တွင် AdGuard Home ကို အဆင့်ဆင့် (ရှုပ်ထွေးမှုများမရှိဘဲ) ထည့်သွင်းပါ

Proxmox တွင်၊ AdGuard Home ကိုအသုံးပြုရန် အလွန်ထိရောက်သောနည်းလမ်းမှာ ၎င်းကိုဆွဲထုတ်ခြင်းဖြစ်သည်။ Proxmox VE Helper-Scriptsအချို့သော ကွန်တိန်နာများနှင့် ပရိုဂရမ်များကို ကြိုတင်တည်ဆောက်ထားသော အပလီကေးရှင်းများဖြင့် ကွန်တိန်နာများနှင့် virtual machines များကို အလိုအလျောက်လုပ်ဆောင်ပေးသည့် အချို့သောကွန်မြူနတီ script များ။

အခြေခံလုပ်ငန်းစဉ်တွင် သွားခြင်း ပါဝင်သည်။ Proxmox Datacenter၊ သင်၏ node ကိုရွေးချယ်ပါ။ ရွေးချယ်ခွင့်ကိုဖွင့်ပါ။ အခံွထိုနေရာမှ သင်သည် AdGuard Home script ကို run သည်၊ ဥပမာ-

သင် wizard ကိုဖွင့်သောအခါ၊ ကဲ့သို့သောရွေးချယ်မှုများကိုသင်တွေ့လိမ့်မည်။ instalación con configuración por defecto, modo verbose, configuración avanzada, usar archivo de configuración propio, opciones de diagnóstico

wizard ကိုဖွင့်သောအခါ၊ ရွေးချယ်စရာများစွာကိုသင်တွေ့လိမ့်မည်- ပုံသေပုံစံဖြင့် တပ်ဆင်ခြင်း။တူညီသော်လည်း၊ ချိန်ညှိမှုတစ်ခုစီကို မကျင့်သုံးမီ သင့်အား "စကားအပြောအဆို" မုဒ်တွင် မေးသည်။ အဆင့်မြင့်ဖွဲ့စည်းမှုပုံစံ parameters အားလုံးကို manually ရွေးချယ်တဲ့နေရာမှာ၊ a ကိုသုံးဖို့ ဖြစ်နိုင်ခြေရှိတယ်။ စိတ်ကြိုက်ဖွဲ့စည်းမှုဖိုင်ရောဂါရှာဖွေရေးဆက်တင်များနှင့်၊ ဟုတ်ပါတယ်၊ ထွက်ပေါက်ရွေးချယ်မှု။ အတွေ့အကြုံများစွာမရှိသူတစ်ဦးအတွက်၊ အသင့်လျော်ဆုံးလုပ်ဆောင်ရမည့်အရာမှာ ပုံသေဆက်တင်များကို ရွေးချယ်ပါ။

ပြီးရင် လက်ထောက်က မင်းဘယ်သွားမလို့လဲ မေးတယ်။ LXC container template ကို သိမ်းဆည်းပါ။သိုလှောင်မှုတွင် ကွန်တိန်နာကို လက်ခံကျင်းပမည်ဖြစ်ပြီး၊ ဖွဲ့စည်းမှုပြီးစီးသည်နှင့်တပြိုင်နက် သင်သည် သတ်မှတ်ပေးထားသည့် IP နှင့် ကနဦးဖွဲ့စည်းမှုပုံစံပေါက်ပေါက်မှတဆင့် ယခု AdGuard Home ကို သင်ဝင်ရောက်နိုင်ပြီဖြစ်ကြောင်း ၎င်းမှပြောပြသည် (များသောအားဖြင့်၊ 3000).

ထိုအချိန်မှစ၍၊ သင်သည်သင်၏ကွန်ယက်ရှိကွန်ပျူတာပေါ်တွင်ဘရောက်ဆာကိုဖွင့်ပါ၊ သင်ထည့်သွင်းပါ။ ကွန်တိန်နာ၏ IP လိပ်စာနှင့် ဆိပ်ကမ်း 3000 ပါသည့် URL ထို့နောက် AdGuard Home ဝဘ်ဝိဇ္ဇာသည် စတင်လိမ့်မည်။ "Get Started" ကိုနှိပ်ပြီး အဆင့်များကို လိုက်နာပါ။

- ရွေးပါ စီမံခန့်ခွဲမှု interface နှင့် port ဝဘ်ဘောင်အတွက် (ပုံမှန် port 80၊ ၎င်းကိုသင်ပြောင်းနိုင်သော်လည်း)။

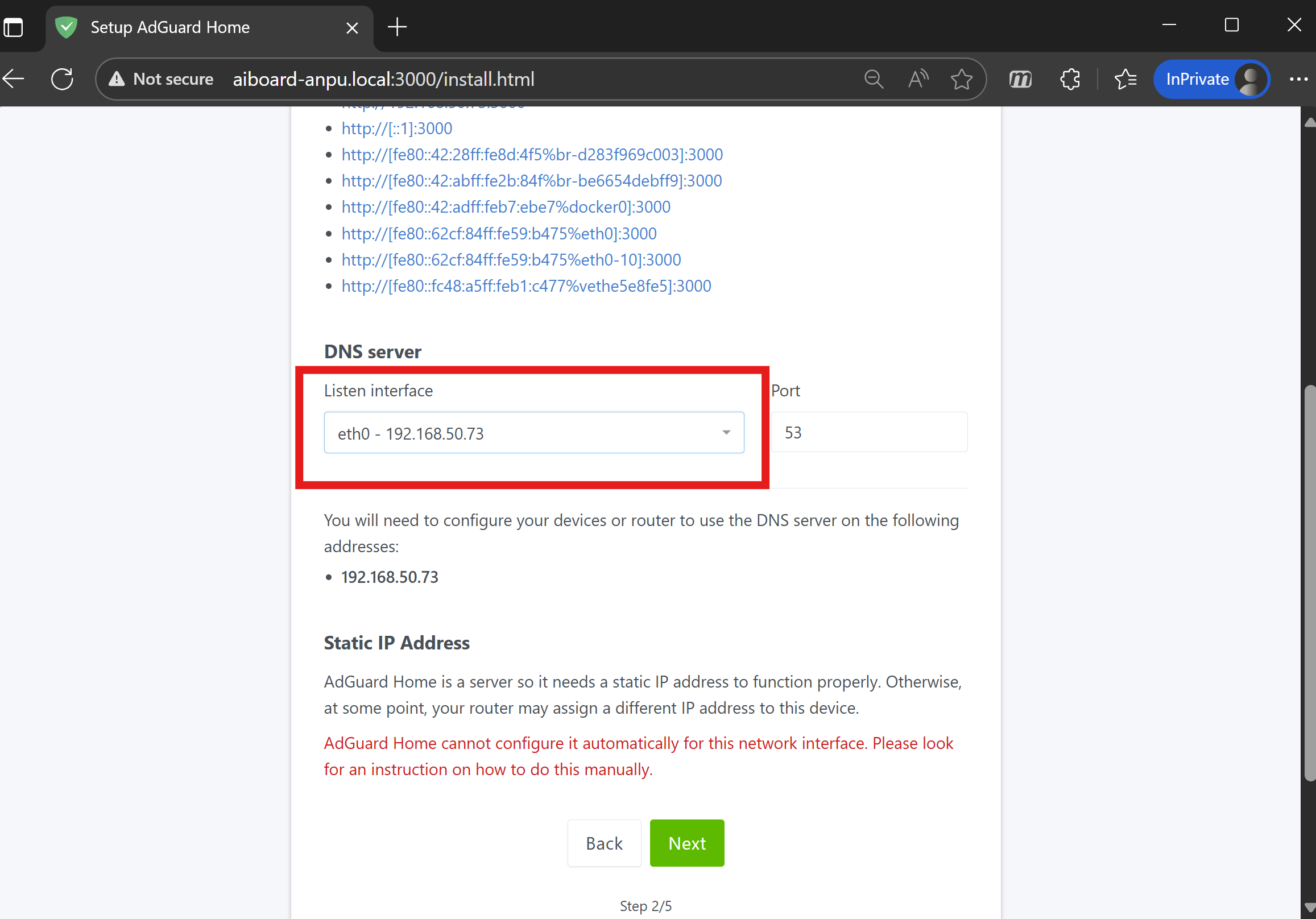

- စိတ်တိုင်းကျ DNS ဆာဗာ၏ IP လိပ်စာနှင့် ဆိပ်ကမ်း (မူရင်း 53)။

- တစ်ဦးဖန်တီး administrator အသုံးပြုသူအမည်နှင့် စကားဝှက် အချို့သောသေချာမှုနှင့်အတူ။

- သင့်စက်ပစ္စည်းများကို ဤ DNS အသစ်သို့ ညွှန်ပြပုံ အတိုချုပ်ကို ကြည့်ပါ။

wizard ပြီးသွားရင် သင်လုပ်နိုင်တယ်။ AdGuard Home ဒက်ရှ်ဘုတ်သို့ ဝင်ရောက်ပါ။ ၎င်း၏ ကဏ္ဍအားလုံးကို စူးစမ်းလေ့လာပါ- DNS ဆက်တင်များ၊ တပ်ဆင်ထားသည့် DHCP၊ ပိတ်ဆို့စာရင်းများ၊ စိတ်ကြိုက် စစ်ထုတ်မှုများ၊ စာရင်းဇယားများ၊ မိဘထိန်းချုပ်မှုများ၊ သီးသန့်ဝန်ဆောင်မှုများကို ပိတ်ဆို့ခြင်းနှင့် အခြားအရာများစွာကို ရှာဖွေပါ။

AdGuard Home ကို DNS အဖြစ် အသုံးပြုရန် စက်များကို စီစဉ်သတ်မှတ်ပါ။

ထည့်သွင်းပြီးသည်နှင့် အမှန်တကယ် အရေးကြီးသော အပိုင်း ကျန်ရှိနေသည်- AdGuard Home ကို DNS ဆာဗာအဖြစ် အသုံးပြုရန် သင့်ကွန်ရက်တွင် စက်ပစ္စည်းများကို ရယူပါ။ဒါကို လူတိုင်းသတိမထားမိဘဲ ဖြတ်သွားနိုင်အောင် စက်ပစ္စည်းတစ်ခုတည်းကိုသာ ထိခြင်း သို့မဟုတ် router အဆင့်တွင် အပြီးအပိုင် ယာယီအားဖြင့်၊ ၎င်းကို လုပ်ဆောင်နိုင်သည်။

GNU/Linux စက်တွင် အမြန်စမ်းသပ်မှုများ ပြုလုပ်လိုပါက၊ သင်သည် ပြောင်းလဲနိုင်သည်။ ဖိုင် /etc/resolv.conf ထို့ကြောင့် ၎င်းသည် AdGuard ဆာဗာကို ညွှန်ပြသည်။ စူပါအသုံးပြုသူ အထူးအခွင့်အရေးများဖြင့် ၎င်းကို တည်းဖြတ်ပြီး ဤကဲ့သို့သော စာကြောင်းကို ထည့်ပါ-

resolv.conf တွင် နမူနာထည့်သွင်းခြင်း- nameserver IP_ADGUARD

ဤဖိုင်သည် များသောအားဖြင့် သတိပြုပါ။ ကွန်ရက် သို့မဟုတ် စနစ် ပြန်လည်စတင်သောအခါတွင် ပြန်ထုတ်ပါ။ထို့ကြောင့် ဆာဗာက ကောင်းမွန်စွာ တုံ့ပြန်မှုရှိမရှိ သို့မဟုတ် Router ပေါ်ရှိ မည်သည့်အရာကိုမျှ မထိမီ သင်မျှော်လင့်ထားသည့်အတိုင်း စစ်ထုတ်မှုစာရင်းများ လုပ်ဆောင်ခြင်းရှိမရှိ စမ်းသပ်ရန် အသုံးဝင်သော ယာယီပြောင်းလဲမှုတစ်ခုဖြစ်သည်။

အကြံပြုထားသော ရေရှည်ဖွဲ့စည်းမှုပုံစံကို ပြောင်းလဲရန်ဖြစ်သည်။ Router ပေါ်တွင် DNS တိုက်ရိုက် သင့်အိမ်မှ ဤနည်းအားဖြင့်၊ DHCP မှတစ်ဆင့် ၎င်း၏ဖွဲ့စည်းပုံကိုရရှိသည့် မည်သည့်စက်ပစ္စည်းမဆို (ပုံမှန်ကိစ္စ- မိုဘိုင်းလ်ဖုန်းများ၊ ကွန်ပျူတာများ၊ ကွန်ဆိုးလ်များ၊ စသည်) သည် ၎င်းတို့ကို တစ်ခုပြီးတစ်ခု configure လုပ်စရာမလိုဘဲ ၎င်း၏ DNS ဆာဗာအဖြစ် AdGuard Home IP လိပ်စာကို အလိုအလျောက်ရရှိမည်ဖြစ်သည်။

၎င်းကိုလုပ်ဆောင်ရန်၊ သင်သည် router ၏ဝဘ်အင်တာဖေ့စ်ကို ဝင်ရောက်ကြည့်ရှုနိုင်သည် (ပုံမှန် IP များသည် အများအားဖြင့်ဖြစ်သည်။ 192.168.1.1 ဏ 192.168.0.1) သင်သည် သင်၏ စီမံခန့်ခွဲသူအသုံးပြုသူနှင့် လော့ဂ်အင်ဝင်ပြီး ကဏ္ဍတစ်ခုအတွက် မီနူးတွင် ကြည့်ရှုပါ။ ဒေသဆိုင်ရာကွန်ရက် (LAN) သို့မဟုတ် DHCPဥပမာအားဖြင့် Xiaomi AX3200 router တွင် သင်သည် “ဆက်တင်များ – ကွန်ရက်ဆက်တင်များ – ကွန်ရက်ဆက်တင်များ” သို့သွားပြီး “ DNS ကို ကိုယ်တိုင် configure လုပ်ရန်” ရွေးချယ်မှုကို ရွေးချယ်ပါ။

DNS1 အကွက်တွင်ကျွန်ုပ်တို့ထည့်သွင်းပါ။ AdGuard Home ဆာဗာ ဒေသတွင်း IP (Raspberry Pi၊ LXC ကွန်တိန်နာ၊ ရုပ်ပိုင်းဆိုင်ရာဆာဗာ စသည်ဖြင့်)။ ဒုတိယ DNS (DNS2) ကို မကြာခဏ ခွင့်ပြုထားသည်- စစ်ထုတ်မှုမှ လွတ်ကင်းစေရန် ၎င်းကို ဗလာဖြင့် ချန်ထားခဲ့နိုင်သည်၊ သို့မဟုတ် ပင်မလမ်းကြောင်း ပျက်ကွက်ပါက ဤလမ်းကြောင်းကို အသုံးပြုနိုင်ကြောင်း သိလျက် 1.1.1.1 ကဲ့သို့ အရန်အရန် အများသုံး DNS ကို သတ်မှတ်ပါ။

အပြောင်းအလဲများကို သိမ်းဆည်းပြီး လိုအပ်ပါက router ကို ပြန်လည်စတင်ပြီးနောက် ကွန်ရက်စတင်ပါမည်။ DNS မေးမြန်းမှုများကို AdGuard Home သို့ ပေးပို့ပါ။ဆက်တင်အသစ်များကို ရယူရန်အတွက် ၎င်းတို့အတွက် အချို့သောစက်ပစ္စည်းများကို WiFi သို့ ချိတ်ဆက်မှုဖြုတ်ပြီး ပြန်လည်ချိတ်ဆက်ရန် လိုအပ်နိုင်သည်။

အချို့သောစက်ပစ္စည်းများသည် DNS (DoH၊ DoT နှင့် အခြား) ကိုကျော်ဖြတ်ရန်ကြိုးစားသောအခါ ဘာဖြစ်သွားသနည်း။

ပိုပိုပြီး အဖြစ်များလာတဲ့ ပြဿနာတစ်ခုကတော့ အဲဒါပါပဲ။ အချို့သော စက်များ သို့မဟုတ် အပလီကေးရှင်းများသည် router ပေါ်တွင် ပြင်ဆင်ထားသော DNS ကို လျစ်လျူရှုသည်။ ၎င်းတို့သည် Google၊ Cloudflare သို့မဟုတ် စက်ပစ္စည်းထုတ်လုပ်သူကဲ့သို့သော ကုဒ်ဝှက်ထားသော DNS ဝန်ဆောင်မှုများ (DoH သို့မဟုတ် DoT) နှင့် တိုက်ရိုက်ချိတ်ဆက်သည်။ အသုံးပြုသူတစ်ဦးက ၎င်းတို့၏ Amazon စက်ပစ္စည်းများသည် router ၏ DNS ကိုအသုံးပြု၍ ပိတ်ဆို့မှုများကြုံတွေ့ရပြီး ကန့်သတ်ချက်များကို ကျော်လွှားရန် လမ်းကြောင်းများကို ပြောင်းလဲကာ Router ၏ DNS ကို အသုံးပြု၍ ကြိုးစားပုံရသည်ဟု မှတ်ချက်ပေးခဲ့သည်။

ဒီအပြုအမူကြောင့် ဖြစ်နိုင်တယ်။ စနစ်များစွာသည် သင့်အား သင်၏ကိုယ်ပိုင် DNS ကို configure လုပ်ခွင့်ပေးသည်။ စနစ်အဆင့်တွင် သို့မဟုတ် သီးခြားအက်ပ်တစ်ခုအတွင်း၌ပင်။ ထို့အပြင်၊ DNS-over-HTTPS (DoH) နှင့် DNS-over-TLS (DoT) သည် ကုဒ်ဝှက်ထားသော ဆိပ်ကမ်းများ (ပုံမှန်အားဖြင့် DoH အတွက် 443 နှင့် DoT အတွက် 853) မှတဆင့် သွားလာနေသဖြင့် သင် network firewall ကို မထိန်းချုပ်ပါက ၎င်းတို့ကို ကြားဖြတ်ရန် ပိုမိုခက်ခဲစေသည်။

ဒါကိုရှောင်ရှားရန်၊ ထိုကဲ့သို့သောစာရင်းများ ဟာဂေဇိ ၎င်းတို့သည် ရှင်းလင်းသော နည်းဗျူဟာတစ်ရပ်ကို အဆိုပြုသည်- သင်၏ဒေသခံ DNS ဆာဗာသည် သင့်ကွန်ရက်ရှိ "boot" ဆာဗာဖြစ်ကြောင်း သေချာပါစေ။ ၎င်းတွင် အရာနှစ်ခုပါဝင်သည်- ပြန်ညွှန်းခြင်း သို့မဟုတ် အထွက်စံ DNS အသွားအလာအားလုံးကို ပိတ်ဆို့ခြင်း (TCP/UDP 53) ၎င်းသည် သင်၏ဆာဗာမှတဆင့် မသွားစေရန်နှင့်၊ TLS (TCP 853) လမ်းကြောင်းပေါ်တွင် ထွက်သွားသော DNS ပြင်ပတွင်၊ ထို့ကြောင့် ၎င်းတို့သည် သင့်ထိန်းချုပ်မှုမရှိဘဲ ကုဒ်ဝှက်ထားသော ပြင်ပအဖွဲ့အစည်းဆာဗာများကို အသုံးမပြုနိုင်စေရန်။

လက်တွေ့တွင်၊ ဤအရာကို configuration ပြုလုပ်ခြင်းဖြင့် အောင်မြင်သည်။ သင်အသုံးပြုသော router သို့မဟုတ် firewall ၏ firewall တွင်စည်းမျဉ်းများ သင့်ကွန်ရက်တွင်- သင့်ကိုယ်ပိုင် AdGuard Home ဆာဗာမှလွဲ၍ port 53 သို့ အထွက်လမ်းကြောင်းအားလုံးကို ပိတ်ဆို့ထားပြီး port 853 သို့ ချိတ်ဆက်မှုများကိုလည်း ဖြတ်တောက်ထားပါသည်။ DNS-over-HTTPS အတွက်၊ စစ်ထုတ်မှုစာရင်းအများအပြားတွင် AdGuard Home ကိုယ်တိုင်က ၎င်းတို့ကို အခြားမလိုလားအပ်သော ဒိုမိန်းများကဲ့သို့ ပိတ်ဆို့နိုင်စေရန် သိထားသော DoH ဒိုမိန်းများ ပါဝင်ပါသည်။

ဤအစီအမံများဖြင့်၊ စက်ပစ္စည်းတစ်ခုတွင် မတူညီသော DNS configure လုပ်ထားလျှင်ပင်၊ ပြင်ပဆာဗာများသို့ တိုက်ရိုက်ချိတ်ဆက်မှုကို ပိတ်ဆို့သွားမည်ဖြစ်ပြီး၊ DNS အသွားအလာအားလုံးသည် AdGuard Home မှတဆင့်ဖြတ်သန်းရပါမည်။အမှန်တကယ်ဖြစ်ပျက်နေသည့်အရာများကို စစ်ထုတ်ခြင်း၊ မှတ်တမ်းတင်ခြင်းနှင့် ထိန်းချုပ်နိုင်သည့်နေရာ။

စက်ပစ္စည်းများတွင် AdGuard ကိုအသုံးပြုခြင်း- အက်ပ်များ၊ အိမ်မုဒ်နှင့် အဝေးကွင်းမုဒ်

AdGuard Home အပြင်၊ Windows၊ Android နှင့် iOS အတွက် AdGuard အက်ပ်များစက်ပစ္စည်းအဆင့် ပိတ်ဆို့သူများအဖြစ် လုပ်ဆောင်သည်။ အသုံးပြုသူအများအပြားသည် နှစ်ခုလုံးကို ပေါင်းစပ်ထားသည်- အိမ်တွင်၊ စက်ပစ္စည်းများသည် AdGuard Home ၏ DNS ကို အသုံးပြုသည်။ ၎င်းတို့ အော့ဖ်လိုင်းသွားသောအခါ၊ အက်ပ်များသည် AdGuard သီးသန့် DNS (AdGuard ၏ စီမံခန့်ခွဲသည့် ဝန်ဆောင်မှု) သို့မဟုတ် စနစ်အဆင့် စစ်ထုတ်မှုများကို အသုံးပြုသည်။

မိုဘိုင်းလ်ဖုန်းနှင့် လက်ပ်တော့များ တတ်နိုင်သလောဟု မေးလေ့ရှိသော မေးခွန်းဖြစ်သည်။ AdGuard Private DNS သို့ အလိုအလျောက်ပြောင်းပါ။ အိမ်ကွန်ယက်တွင်မရှိသောအခါ။ လက်တွေ့တွင်၊ များစွာသော ပရိုဖိုင်များကို ဤကဲ့သို့ configure လုပ်ထားသည်- အိမ်သုံး WiFi သို့ ချိတ်ဆက်သောအခါ၊ စက်များသည် AdGuard Home ၏ ဒေသတွင်း DNS ကို အသုံးပြုသည်။ ပြင်ပကွန်ရက်များတွင် အက်ပ်များသည် သင့်အကောင့်နှင့်ဆက်စပ်နေသည့် သီးသန့် cloud ဝန်ဆောင်မှုကို အသုံးပြုသည် (အချို့သော အခပေးအစီအစဉ်များတွင် နှစ်ပေါင်းများစွာ သက်တမ်းရှိသည်)။

ထို့အပြင် ဖြေရှင်းနည်းများ ၊ အရွယ်အစား သင့်စက်ပစ္စည်းသည် သင့်ကိုယ်ပိုင်ကွန်ရက်သို့ လုံးဝနီးပါးချိတ်ဆက်နေသောကြောင့် သင်အိမ်နှင့်ဝေးနေချိန်တွင်ပင် သင်၏ DNS ဆာဗာအဖြစ် AdGuard Home ကို ဆက်လက်အသုံးပြုရန် ခွင့်ပြုထားသည်။ အချို့သောအသုံးပြုသူများသည် ၎င်းကို ဤနည်းလမ်းဖြင့် တပ်ဆင်ကြသည်- အိမ်တွင် မိသားစုတစ်စုလုံးအတွက် ကြော်ငြာများကို ပိတ်ဆို့ထားပြီး ၎င်းတို့သည် ခရီးသွားသည့်အခါ သို့မဟုတ် စိတ်မချရနိုင်သော အများသူငှာ Wi-Fi ကိုအသုံးပြုသည့်အခါ၊ ၎င်းတို့သည် ၎င်းတို့၏နေအိမ်ရုံးရှိ ၎င်းတို့၏ AdGuard Home ဆာဗာသို့ DNS ကို Tailscale မှတစ်ဆင့် လမ်းကြောင်းပေးပါသည်။

ဒါတွေအားလုံးဟာ ကာတွန်းနဲ့ ပေါင်းစပ်ထားပါတယ်။ Windows ရှိ AdGuard အပလီကေးရှင်းများအတွက် အဆင့်မြင့်ရွေးချယ်စရာများဤရွေးချယ်မှုများသည် ပိုမိုအသေးစိတ်စစ်ထုတ်ခြင်းကို ခွင့်ပြုသည်။ ဤရွေးချယ်မှုများကို နည်းပညာအသုံးပြုသူများ ပိုမိုသိရှိရန် ဒီဇိုင်းထုတ်ထားသော်လည်း အခြေခံအသုံးပြုမှုထက် ကျော်လွန်ရန်လိုအပ်ပါက ၎င်းတို့ကို "အောက်" တွင် နားလည်ရန် အထောက်အကူဖြစ်စေပါသည်။

Windows ရှိ အဆင့်မြင့် AdGuard ဆက်တင်များ- သင်သိလိုသည်များ

Windows အတွက် AdGuard တွင် အပိုင်းတစ်ခုရှိသည်။ အဆင့်မြင့်ဆက်တင်များ ယခင်က low-level configuration ဟုခေါ်သည်။ သင်နေ့စဉ်အသုံးပြုမှုအတွက် မည်သည့်အရာကိုမျှ ထိရန်မလိုအပ်သော်လည်း ၎င်းသည် အသွားအလာ၊ DNS နှင့် လုံခြုံရေးကို ကိုင်တွယ်ပုံနှင့်ပတ်သက်၍ ကောင်းစွာချိန်ညှိမှုများစွာကို ပေးဆောင်ထားပြီး အဆိုပါထိုးထွင်းသိမြင်မှုများစွာသည် ကွန်ရက်အဆင့်တွင် AdGuard Home လုပ်ဆောင်သည်ကို ပိုမိုနားလည်ရန် ကူညီပေးသည်။

ဥပမာအားဖြင့်၊ ရွေးချယ်ခွင့်ရှိသည်။ Edge ရှိ TCP အမြန်ဖွင့်ခြင်းကို ပိတ်ဆို့ပါ။၎င်းသည် ဘရောက်ဆာအား စံအပြုအမူကို အသုံးပြုရန် တွန်းအားပေးသည်၊ ၎င်းသည် တစ်ခါတစ်ရံတွင် proxy သို့မဟုတ် filtering စနစ်များဖြင့် ပြဿနာများကို ကျော်လွှားရန် ကူညီပေးသည်။ ၏အသုံးပြုမှုကိုလည်းသင်ဖွင့်နိုင်သည်။ ကုဒ်ဝှက်ထားသော သုံးစွဲသူ မင်္ဂလာပါ (ECH)သင်ချိတ်ဆက်နေသော ဆာဗာ၏အမည်ကို သွားသည့် TLS ချိတ်ဆက်မှု၏ ကနဦးအပိုင်းကို စာဝှက်ပေးသည့် နည်းပညာဖြစ်ပြီး ရိုးရိုးစာသားဖြင့် ပေါက်ကြားသည့် အချက်အလက်ပမာဏကို ပိုမိုလျှော့ချပေးသည်။

လက်မှတ်များနှင့် ပတ်သက်၍ AdGuard လုပ်နိုင်သည် လက်မှတ်များ၏ ပွင့်လင်းမြင်သာမှုကို စစ်ဆေးပါ။ Chrome ၏မူဝါဒကိုလိုက်နာခြင်းဖြင့်၊ လက်မှတ်သည် အဆိုပါပွင့်လင်းမြင်သာမှုလိုအပ်ချက်များနှင့်မကိုက်ညီပါက၊ ဘရောက်ဆာကိုယ်တိုင်က ၎င်းကိုပိတ်ဆို့စေရန် ၎င်းကိုစစ်ထုတ်ရန် သင်ရွေးချယ်နိုင်ပါသည်။ အဲဒီလိုပဲ ဖြစ်နိုင်တယ်။ SSL/TLS လက်မှတ် ရုပ်သိမ်းခြင်း အတည်ပြုခြင်းကို ဖွင့်ပါ။ နောက်ခံ OCSP စုံစမ်းမေးမြန်းမှုများမှတစ်ဆင့်၊ ထို့ကြောင့် လက်မှတ်တစ်ခုအား ရုတ်သိမ်းလိုက်ကြောင်း တွေ့ရှိပါက၊ AdGuard သည် ထိုဒိုမိန်းသို့ တက်ကြွပြီး အနာဂတ်ချိတ်ဆက်မှုများကို ဖြတ်တောက်မည်ဖြစ်သည်။

အခြားအဆင်ပြေသော features တွေပါဝင်သည်ဖို့စွမ်းရည် ၎င်းတို့၏ လမ်းကြောင်းအပြည့်အစုံကို သတ်မှတ်ခြင်းဖြင့် အပလီကေးရှင်းများကို စစ်ထုတ်ခြင်းမှ ဖယ်ထုတ်ပါ။ထိန်းချုပ်ထားသော ပေါ့ပ်အပ်သတိပေးချက်များကို အသက်သွင်းပါ၊ စစ်ထုတ်မှုစာရင်းသွင်းခြင်း URL များကို အလိုအလျောက်ကြားဖြတ်ပါ (ဥပမာ၊ ဖြင့်အစပြုသော လင့်ခ်များ abp:subscribe) ဘရောက်ဆာနှင့် စနစ်က ၎င်းကိုပံ့ပိုးသည့်အခါ HTTP/3 အသွားအလာကို စစ်ထုတ်ခြင်း သို့မဟုတ် ဒရိုက်ဗာကို ပြန်ညွှန်းသည့်မုဒ်ကို အသုံးပြု၍ စစ်ထုတ်ခြင်း သို့မဟုတ် AdGuard ကို အင်တာနက်နှင့်ချိတ်ဆက်ထားသည့် တစ်ခုတည်းသောအပလီကေးရှင်းအဖြစ် စနစ်ကမြင်သည့်မုဒ်ကို ရွေးချယ်ပါ။

ဟုတ်မဟုတ် ဆုံးဖြတ်နိုင်သည်။ localhost ချိတ်ဆက်မှုများကို စစ်ထုတ်ပါ။ (သင် AdGuard VPN ကိုအသုံးပြုပါက၊ ချိတ်ဆက်မှုများစွာကို ဖြတ်တောက်ထားသောကြောင့်)၊ သီးခြား IP အပိုင်းအခြားများကို စစ်ထုတ်ခြင်းမှ ဖယ်ထုတ်ပါ၊ အမှားရှာပြင်ဆင်ရန်အတွက် HAR ဖိုင်ရေးသားခြင်းကို ဖွင့်ပါ (သတိထားပါ၊ ၎င်းသည် ရှာဖွေကြည့်ရှုခြင်းကို နှေးကွေးစေနိုင်သည်) သို့မဟုတ် AdGuard မှ HTTP တောင်းဆိုမှုများ ပြုလုပ်ပုံနည်းလမ်းကို မွမ်းမံပြင်ဆင်ခြင်း၊ အပိုနေရာများထည့်ခြင်း သို့မဟုတ် TLS နှင့် HTTP ပက်ကေ့ဂျ်များကို ခွဲထုတ်ခြင်း (သတိထားပါ၊ ၎င်းသည် နက်ရှိုင်းသော DPI အစုံလိုက်စစ်ဆေးခြင်းအား ရှောင်ရှားရန်) ကွန်ရက်ပေါ်တွင် အလွန်နက်နဲသော ကန့်သတ်စစ်ဆေးမှုများကို ရှောင်ရှားရန်။

ကွန်ရက်စွမ်းဆောင်ရည်ကဏ္ဍတွင် ရွေးချယ်စရာများရှိသည်။ TCP Keepalive ကိုဖွင့်ပြီး ချိန်ညှိပါ။၎င်းသည် သင့်အား မလှုပ်ရှားနိုင်သော ချိတ်ဆက်မှုများကို အသက်ရှင်နေစေရန် ကြားကာလများနှင့် အချိန်ကုန်ဆုံးမှုများကို သတ်မှတ်နိုင်စေပြီး အချို့သော ဝန်ဆောင်မှုပေးသူများထံမှ ကြမ်းတမ်းသော NAT ကို ကျော်ဖြတ်နိုင်သည်။ JavaScript ကို မထိမိအောင်ထားခဲ့ပြီး လုံခြုံရေးအကြောင်းပြချက်များဖြင့် Java ပလပ်အင်များကို လုံးလုံးလျားလျားပိတ်ဆို့နိုင်သည်။

Windows အတွက် AdGuard ရှိ အဆင့်မြင့် DNS ကဏ္ဍသည် သင့်ကို သတ်မှတ်ခွင့်ပြုသည်။ DNS server စောင့်ဆိုင်းချိန်ဆာဗာက ထောက်ခံပါက HTTP/3 ကို DNS-over-HTTPS အထက်ရေစီးကြောင်းတွင် ဖွင့်ပါ၊ ပင်မအရာများ ပျက်ကွက်သည့်အခါ အခြားရေစီးကြောင်းများကို အသုံးပြုပါ၊ အထက်ပိုင်း DNS ဆာဗာများစွာကို အပြိုင်မေးမြန်းပါ (အရှိန်မြှင့်သည့် ပထမတစ်ခုနှင့် တုံ့ပြန်ရန်)၊ တုံ့ပြန်မှုအားလုံး ပျက်ကွက်သည့်အခါ SERVFAIL error ဖြင့် အမြဲတမ်းတုံ့ပြန်ခြင်းရှိမရှိ ဆုံးဖြတ်ပါ။

အဲဒါလည်း ဖြစ်နိုင်တယ်။ လုံခြုံသော DNS တောင်းဆိုမှုများကို စစ်ထုတ်ခြင်းကို ဖွင့်ပါ။ဆိုလိုသည်မှာ၊ DoH/DoT တောင်းဆိုမှုများကို ဒေသန္တရ DNS proxy သို့ ပြန်ညွှန်းခြင်း ဖြစ်သောကြောင့် ၎င်းတို့သည် အခြားအရာများနှင့် တူညီသော စစ်ဆေးမှုများကို ပြုလုပ်ရမည်ဖြစ်သည်။ ထို့အပြင်၊ သင်သတ်မှတ်နိုင်သည်။ လော့ခ်မုဒ် host-type သို့မဟုတ် adblock-style စည်းမျဉ်းများအတွက် ("ငြင်းပယ်ထားသည်", "NxDomain" သို့မဟုတ် စိတ်ကြိုက် IP ဖြင့် တုံ့ပြန်သည်) နှင့် ပိတ်ဆို့ထားသော တုံ့ပြန်မှုများအတွက် စိတ်ကြိုက် IPv4 နှင့် IPv6 လိပ်စာများကို စီစဉ်သတ်မှတ်ပါ။

ထပ်လောင်းခြင်းနှင့်ပတ်သက်၍၊ ဖွဲ့စည်းမှုပုံစံက သင့်ကို သတ်မှတ်ခွင့်ပြုသည်။ ဆုတ်ကိုင်ထားသော ဆာဗာများ စနစ် ပုံသေများ သို့မဟုတ် စိတ်ကြိုက်ဆက်တင်များအပြင် စာရင်းတစ်ခု Bootstrap DNS ၎င်းတို့သည် IP လိပ်စာထက် အမည်ဖြင့်သတ်မှတ်ထားသော ကုဒ်ဝှက်ထားသော အထက်စီးကြောင်းများကို အသုံးပြုသည့်အခါ ၎င်းတို့သည် ကနဦးဘာသာပြန်များအဖြစ် လုပ်ဆောင်ပါသည်။ ခြွင်းချက်များအတွက် ကဏ္ဍတစ်ခုလည်း ပါဝင်သည်- ပိတ်ဆို့ခြင်းဆိုင်ရာ စည်းမျဉ်းများကို အသုံးမပြုဘဲ စနစ်၏ DNS ကို အသုံးပြု၍ ဖြေရှင်းသင့်သော ဒိုမိန်းများ သို့မဟုတ် DNS စစ်ထုတ်ခြင်းမှတစ်ဆင့် မလုပ်ဆောင်သင့်သော Wi-Fi SSID များသည် ဥပမာအားဖြင့်၊ ၎င်းတို့ကို AdGuard Home သို့မဟုတ် အခြားသော စစ်ထုတ်ခြင်းစနစ်မှ ကာကွယ်ထားပြီးဖြစ်သောကြောင့် ဖြစ်သည်။

ဤအဆင့်မြင့်ရွေးချယ်စရာအကွာအဝေးတစ်ခုလုံးသည် AdGuard Home အလုပ်လုပ်ရန်မဖြစ်မနေမဖြစ်မနေလုပ်ဆောင်ရသော်လည်း နားလည်ရန် ကူညီပေးသည်။ DNS၊ လက်မှတ်များနှင့် ကုဒ်ဝှက်ထားသော အသွားအလာများကို ကိုင်တွယ်သည့်အခါ AdGuard ၏ ယေဘုယျခံယူချက်၊ တစ်နေ့တွင် သင်သည် သင်၏ကွန်ရက်ကို အလွန်ကောင်းမွန်သော ထိန်းချုပ်မှုလိုအပ်ပါက သင်မည်မျှအထိသွားနိုင်မည်ကို သဲလွန်စပေးသည်။

အထက်ဖော်ပြပါအချက်များအားလုံးနှင့် ပတ်သက်၍ ရှင်းရှင်းလင်းလင်းသိရသည်မှာ အစပိုင်းတွင် နည်းပညာပိုင်းအရ အသံထွက်နိုင်သော်လည်း၊ ကျယ်ကျယ်ပြန့်ပြန့်မသိဘဲ AdGuard Home ကို စနစ်ထည့်သွင်းခြင်းနှင့် ပြင်ဆင်ခြင်းကို လုံး၀ စီမံခန့်ခွဲနိုင်သည်။ အခြေခံ အယူအဆကို လိုက်နာပါက- ဆာဗာငယ်တစ်ခု လည်ပတ်နေခြင်း၊ AdGuard Home ကို ထည့်သွင်းခြင်း (Proxmox တွင်ဖြစ်စေ၊ Raspberry Pi တွင်ဖြစ်စေ သို့မဟုတ် Docker ဖြင့်ဖြစ်စေ)၊ သင့် router ၏ DNS ကို ထိုဆာဗာသို့ ညွှန်ပြပြီး နောက်တစ်ဆင့်တက်လိုပါက၊ Hagezi ကဲ့သို့ တော်လှန်ပုန်ကန်သော စက်ပစ္စည်းများကို ကျော်လွှားခြင်းမှ ကာကွယ်ရန် firewalls နှင့် lists များကို အသုံးပြု၍ နောက်တစ်ဆင့်တက်လိုပါက၊ ထိုနေရာမှ၊ သင့်တွင် ပိတ်ဆို့ထားသည်များကို မြင်နိုင်သည်၊ စစ်ထုတ်မှုများ ချိန်ညှိရန်၊ လုံခြုံရေးအင်္ဂါရပ်များကို ဖွင့်ရန်နှင့် AdGuard အက်ပ်များ သို့မဟုတ် Tailscale ကဲ့သို့သော ဖြေရှင်းချက်များကြောင့် အိမ်မှထွက်ခွာသည့်အခါတွင်ပင် ထိုအကာအကွယ်ကို သက်တမ်းတိုးနိုင်သည့် အလွန်မြင်သာသော panel တစ်ခုရှိသည်။

- AdGuard အိမ် စစ်ထုတ်သည့် DNS ဆာဗာအဖြစ် လုပ်ဆောင်သည်။ ၎င်းသည် ကွန်ရက်ပေါ်ရှိ စက်ပစ္စည်းအားလုံးကို တစ်ခုစီတွင် တစ်စုံတစ်ရာထည့်သွင်းခြင်းမပြုဘဲ ကာကွယ်ပေးသည်။

- သင်လုပ်နိုင်သည် Raspberry Pi၊ Proxmox၊ PCs သို့မဟုတ် VPS တွင် အလွယ်တကူ ထည့်သွင်းပါ။ ၎င်းကိုအသုံးပြုရန် router ကို ၎င်း၏ IP လိပ်စာသို့ ညွှန်ပြရန်သာ လိုအပ်သည်။

- များအသုံးပြုမှု ပိတ်ဆို့စာရင်းများ၊ firewall နှင့် DoH/DoT ထိန်းချုပ်မှု ၎င်းသည် အချို့သောစက်ပစ္စည်းများကို AdGuard ၏ DNS ကို ကျော်ဖြတ်ခြင်းမှ တားဆီးသည်။

- အ AdGuard အဆင့်မြင့်ရွေးချယ်စရာများ ၎င်းတို့သည် သင့်အား ပိုမိုလုံခြုံသောကွန်ရက်တစ်ခုအတွက် လက်မှတ်များ၊ DNS၊ HTTP/3 နှင့် ချန်လှပ်မှုများကို ကောင်းစွာချိန်ညှိနိုင်စေပါသည်။

ငယ်ငယ်ကတည်းက နည်းပညာကို ဝါသနာပါတယ်။ ကျွန်တော်သည် ကဏ္ဍတွင် ခေတ်မီနေခြင်းနှင့် ဆက်သွယ်ပြောဆိုခြင်းကို နှစ်သက်ပါသည်။ ထို့ကြောင့် ကျွန်ုပ်သည် နည်းပညာနှင့် ဗီဒီယိုဂိမ်းဝဘ်ဆိုဒ်များတွင် ဆက်သွယ်ရန် နှစ်ပေါင်းများစွာ အာရုံစိုက်လာခဲ့သည်။ Android၊ Windows၊ MacOS၊ iOS၊ Nintendo သို့မဟုတ် အခြားဆက်စပ်အကြောင်းအရာတစ်ခုခုကို ရေးနေသည့် ကျွန်ုပ်ကို သင်တွေ့နိုင်သည်။