- Pixnapping သည် 2FA ကုဒ်များနှင့် အခြားမျက်နှာပြင်ပေါ်ရှိ ဒေတာများကို ခွင့်ပြုချက်မရှိဘဲ စက္ကန့် 30 အောက်အတွင်း ခိုးယူနိုင်သည်။

- ၎င်းသည် Android APIs များနှင့် GPU ဘက်ချန်နယ်ကို အလွဲသုံးစားလုပ်ခြင်းဖြင့် အခြားအက်ပ်များမှ pixels များကို တွက်ဆရန် လုပ်ဆောင်သည်။

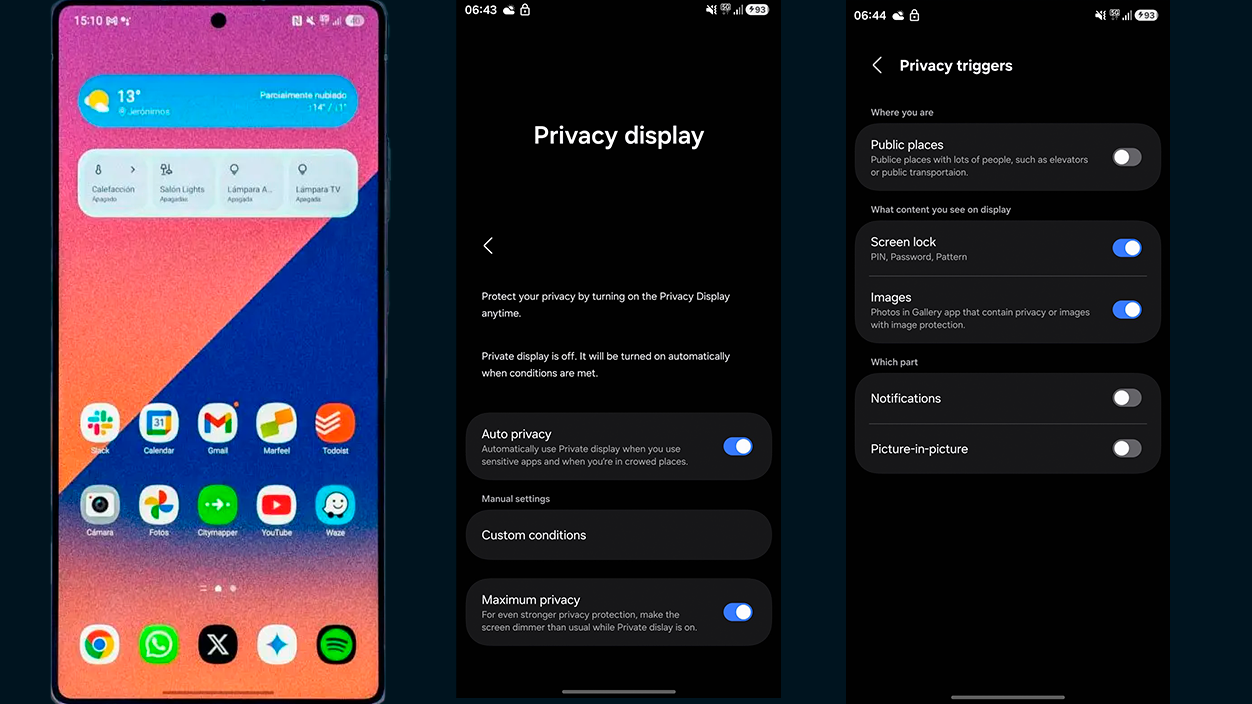

- Pixel 6-9 နှင့် Galaxy S25 တွင် စမ်းသပ်ခဲ့သည်။ ကနဦး ဖာထေးမှု (CVE-2025-48561) သည် ၎င်းကို အပြည့်အဝ မပိတ်ဆို့ပါ။

- FIDO2/WebAuthn ကိုအသုံးပြုရန်၊ မျက်နှာပြင်ပေါ်ရှိ အရေးကြီးသောဒေတာကို လျှော့ချရန်နှင့် သံသယရှိသောရင်းမြစ်များမှ အက်ပ်များကို ရှောင်ရှားရန် အကြံပြုထားသည်။

သုတေသီအဖွဲ့တစ်ဖွဲ့က ထုတ်ဖော်ပြောကြားခဲ့သည်။ Pixnappingတစ်ဦး မျက်နှာပြင်ပေါ်တွင်ပြသထားသည့်အရာကိုဖမ်းယူနိုင်ပြီးကိုယ်ရေးကိုယ်တာဒေတာကိုထုတ်ယူနိုင်သည့် Android ဖုန်းများကိုတိုက်ခိုက်သည့်နည်းစနစ် 2FA ကုဒ်များ၊ မက်ဆေ့ချ်များ သို့မဟုတ် တည်နေရာများကဲ့သို့သော စက္ကန့်ပိုင်းအတွင်းနှင့် ခွင့်ပြုချက်မတောင်းဘဲ.

သော့ချက်မှာ အချို့သော စနစ် API များနှင့် a ကို အလွဲသုံးစားလုပ်ရန်ဖြစ်သည်။ GPU ဘေးထွက်ချန်နယ် သင်မြင်ရသော pixels များ၏ အကြောင်းအရာကို ဖြတ်တောက်ရန်၊ အချက်အလက်များကို မြင်နိုင်သရွေ့ လုပ်ငန်းစဉ်သည် မမြင်နိုင်သော ထိရောက်မှုရှိပါသည်။ စခရင်ပေါ်တွင် မပြထားသော လျှို့ဝှက်ချက်များကို ခိုးယူ၍မရပါ။. Google နှင့် ဆက်စပ်နေသော လျော့ပါးသက်သာမှုများကို မိတ်ဆက်ပေးခဲ့သည်။ CVE-2025-48561သို့သော် ရှာဖွေတွေ့ရှိသူများသည် တိမ်းရှောင်မှုလမ်းကြောင်းများကို သရုပ်ပြခဲ့ပြီး ဒီဇင်ဘာလတွင် Android လုံခြုံရေးစာစောင်တွင် ထပ်မံအားဖြည့်ပေးမည်ဟု မျှော်လင့်ရသည်။

Pixnapping ဆိုတာ ဘာလဲ၊ ဘာကြောင့် စိုးရိမ်စရာ ဖြစ်တာလဲ။

နာမတော်ကိုအမှီ ပြု. "pixel" နှင့် "ပြန်ပေးဆွဲခြင်း" ပေါင်းစပ်သည် အဘယ်ကြောင့်ဆိုသော် တိုက်ခိုက်မှုသည် စာသားအတိုင်း ဖြစ်စေသည်။ "pixel အပိုင်စီးခြင်း" အခြားအက်ပ်များတွင် ပေါ်လာသည့် အချက်အလက်များကို ပြန်လည်တည်ဆောက်ရန်။ ၎င်းသည် ဘရောက်ဆာများတွင် လွန်ခဲ့သောနှစ်များကတည်းက အသုံးပြုခဲ့သော ဘေးထွက်ချန်နယ်နည်းပညာများ၏ ဆင့်ကဲဖြစ်စဉ်တစ်ခုဖြစ်ပြီး ယခုအခါ ပိုမိုချောမွေ့သော၊ ဆိတ်ငြိမ်သောလုပ်ဆောင်မှုဖြင့် ခေတ်သစ် Android ဂေဟစနစ်သို့ လိုက်လျောညီထွေဖြစ်အောင် ပြုလုပ်ထားသည်။

အထူးခွင့်ပြုမိန့် မလိုအပ်သောကြောင့်၊ Pixnapping သည် ခွင့်ပြုချက်ပုံစံနှင့် အကာအကွယ်များကို ရှောင်ရှားသည်။ မမြင်နိုင်လုနီးပါး လုပ်ဆောင်သည်။မျက်နှာပြင်ပေါ်တွင် ဖျတ်ခနဲပေါ်လာသည့်အရာအပေါ် ၎င်းတို့၏လုံခြုံရေးအစိတ်အပိုင်းကို အားကိုးသည့် သုံးစွဲသူများနှင့် ကုမ္ပဏီများအတွက် အန္တရာယ်ကို တိုးစေသည်။

တိုက်ခိုက်မှုကို ဘယ်လိုသတ်လဲ။

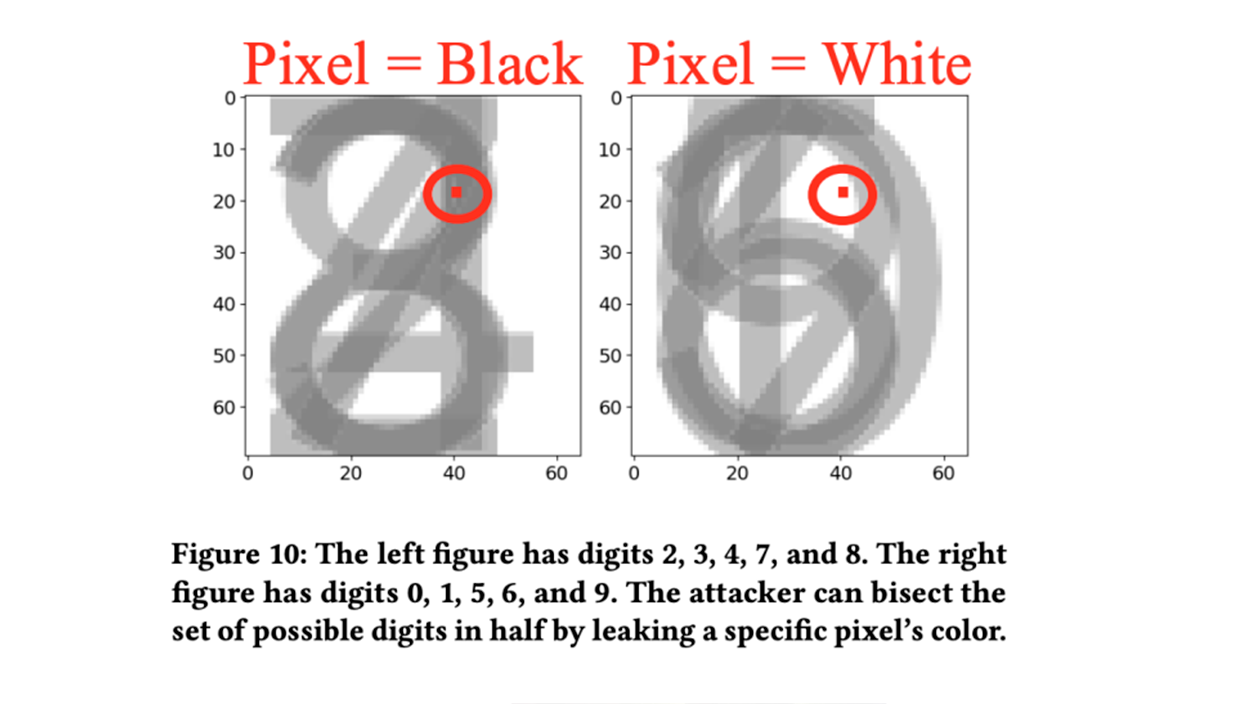

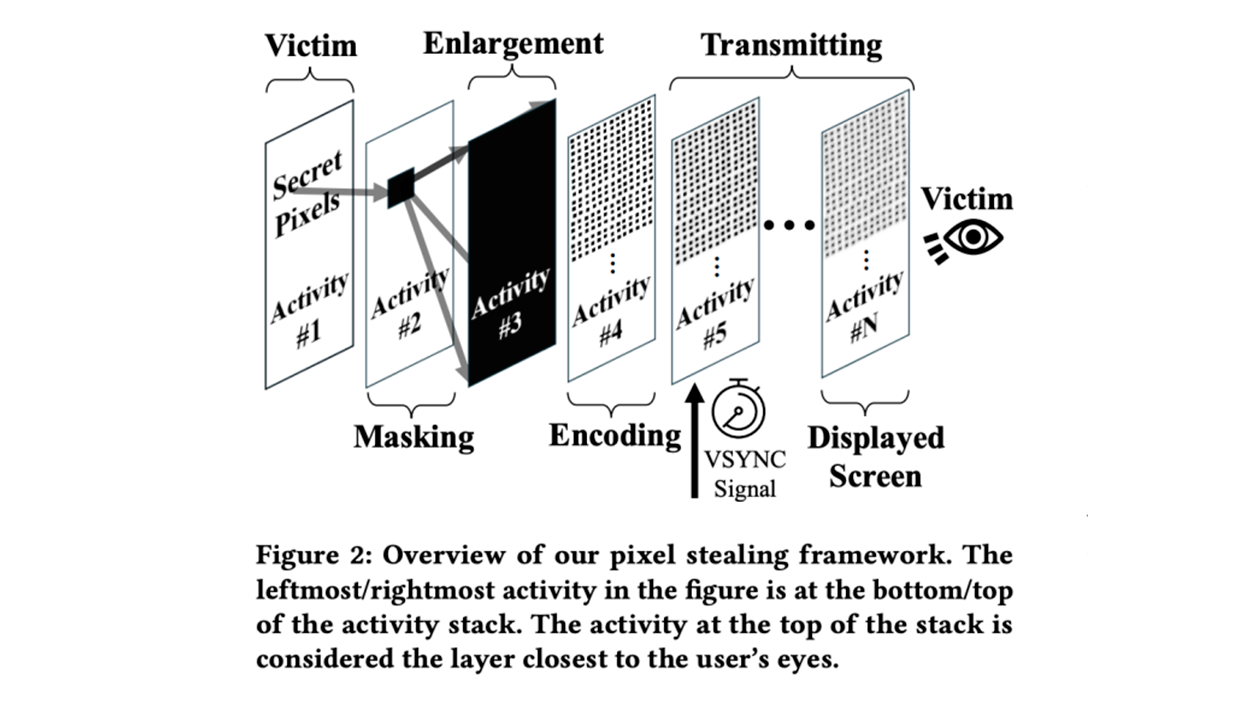

ယေဘူယျအားဖြင့်၊ အန္တရာယ်ရှိသောအက်ပ်သည် a ကို စီမံကွပ်ကဲသည်။ ထပ်နေသောလှုပ်ရှားမှုများ ထိလွယ်ရှလွယ် ဒေတာပြသသည့် အင်တာဖေ့စ်၏ သီးခြားနေရာများကို ခွဲထုတ်ရန် တင်ဆက်ခြင်းကို တပြိုင်တည်းလုပ်ဆောင်သည်။ ထို့နောက် ၎င်းတို့၏တန်ဖိုးကို တွက်ဆရန် pixels များကို လုပ်ဆောင်သောအခါ အချိန်ကိုက်ကွာခြားချက်ကို အသုံးချသည် (မည်သို့ ကြည့်ပါ။ ပါဝါပရိုဖိုင်များသည် FPS အကျိုးသက်ရောက်သည်။).

- ပစ်မှတ်အက်ပ်အား ဒေတာကို ပြသစေသည်။ (ဥပမာ၊ 2FA ကုဒ် သို့မဟုတ် ထိလွယ်ရှလွယ် စာသား)။

- စိတ်ပါဝင်စားသည့် ဧရိယာမှလွဲ၍ အရာအားလုံးကို ဝှက်ထားပြီး pixel တစ်ခုသည် “လွှမ်းမိုး” စေရန် တင်ဆက်မှုဘောင်ကို စီမံပေးသည်။

- GPU လုပ်ဆောင်ချိန်များကို ဘာသာပြန်ပေးသည်။ (ဥပမာ GPU.zip အမျိုးအစား ဖြစ်ရပ်ဆန်း) အကြောင်းအရာကို ပြန်လည်တည်ဆောက်သည်။.

ထပ်ခါတလဲလဲနှင့် ထပ်တူပြုခြင်းနှင့်အတူ၊ malware သည် ဇာတ်ကောင်များကို နုတ်ယူကာ ၎င်းတို့ကို အသုံးပြု၍ ပြန်လည်စုစည်းသည်။ OCR နည်းပညာများအချိန်ဝင်းဒိုးသည် တိုက်ခိုက်မှုကို ကန့်သတ်ထားသော်လည်း ဒေတာကို စက္ကန့်အနည်းငယ်ကြာအောင် မြင်နေရပါက ပြန်လည်ရယူရန် ဖြစ်နိုင်သည်။

နယ်ပယ်နှင့် သက်ရောက်မှုရှိသော ကိရိယာများ

ပညာရှင်တွေက အဲဒီနည်းပညာကို စိစစ်တယ်။ Google Pixel 6၊ 7၊ 8 နှင့် 9 နှင့် Samsung ရဲ့ Galaxy S25အန်းဒရွိုက်ဗားရှင်း 13 မှ 16 အထိ အသုံးပြုထားသည်။ အသုံးချခံ API များကို တွင်တွင်ကျယ်ကျယ် ရရှိနေသောကြောင့် ၎င်းတို့က သတိပေးသည်။ “ခေတ်မီ Android အားလုံးနီးပါး” ဖြစ်ပေါ်နိုင်သည်။

TOTP ကုဒ်များဖြင့် စမ်းသပ်မှုများတွင်၊ တိုက်ခိုက်မှုသည် ခန့်မှန်းခြေနှုန်းဖြင့် ကုဒ်တစ်ခုလုံးကို ပြန်လည်ရရှိခဲ့သည်။ 73%, 53%, 29% နှင့် 53%၊ Pixel 6၊ 7၊ 8 နှင့် 9 အသီးသီးတွင်၊ နှင့် ပျမ်းမျှအကြိမ်များတွင် နီးစပ်သည်။ 14,3s; 25,8s; 24,9s နှင့် 25,3sယာယီကုဒ်များ သက်တမ်းမကုန်မီတွင် သင့်အား ခွင့်ပြုပေးသည်။

ဘယ်အချက်အလက်တွေ ပြုတ်ကျနိုင်မလဲ။

အပြင် စစ်မှန်ကြောင်းအထောက်အထားပြကုဒ်များ (Google Authenticator)သုတေသီများသည် Gmail နှင့် Google အကောင့်များကဲ့သို့သော ဝန်ဆောင်မှုများမှ အချက်အလက်များကို ပြန်လည်ရယူခြင်း၊ Signal ကဲ့သို့သော စာတိုပေးပို့ခြင်းအက်ပ်များ၊ Venmo သို့မဟုတ် တည်နေရာဒေတာမှ ငွေကြေးဆိုင်ရာ ပလပ်ဖောင်းများကို ပြသခဲ့သည်။ Google Maps ကိုအခြားသူများများထဲတွင်။

၎င်းတို့သည် အချိန်ကြာမြင့်စွာ ဖန်သားပြင်ပေါ်တွင် ကျန်ရှိနေသော ဒေတာများကဲ့သို့သော သင့်အား သတိပေးပါသည်။ ပိုက်ဆံအိတ် ပြန်လည်ရယူရေး စကားစုများ သို့မဟုတ် တစ်ကြိမ်သောသော့များ၊ သို့ရာတွင်၊ သိမ်းဆည်းထားသော်လည်း မမြင်နိုင်သောဒြပ်စင်များ (ဥပမာ၊ ဘယ်သောအခါမှ မပြသနိုင်သော လျှို့ဝှက်သော့) များသည် Pixnapping ၏ နယ်ပယ်ထက်ကျော်လွန်ပါသည်။

Google Response နှင့် Patch အခြေအနေ

ရှာဖွေတွေ့ရှိမှုကို Google ထံ ကြိုတင်အကြောင်းကြားထားပြီး၊ ယင်းပြဿနာကို ပြင်းထန်မှုပြင်းထန်မှုအဖြစ် တံဆိပ်ကပ်ကာ ကနဦး သက်သာရာရစေမှုတစ်ခုနှင့် ဆက်စပ်နေပါသည်။ CVE-2025-48561သို့သော် သုတေသီများက ၎င်းကို ရှောင်ရန် နည်းလမ်းများကို တွေ့ရှိခဲ့သည်။ ဒီဇင်ဘာလထုတ် သတင်းလွှာတွင် နောက်ထပ် patch တစ်ခုကို ကတိပြုထားသည်။ Google နှင့် Samsung တို့နှင့် ညှိနှိုင်းဆောင်ရွက်လျက်ရှိပါသည်။

လက်ရှိအခြေအနေတွင် တိကျသောပိတ်ဆို့ခြင်းသည် Android ကိုင်တွယ်ပုံကို ပြန်လည်သုံးသပ်ရန် လိုအပ်သည်ဟု အကြံပြုထားသည်။ rendering နှင့် overlays များ အက်ပလီကေးရှင်းများအကြား၊ တိုက်ခိုက်မှုသည် ထိုအတွင်းပိုင်းယန္တရားများကို အတိအကျ အသုံးချနေသောကြောင့်ဖြစ်သည်။

လျော့ပါးရေးအစီအမံများကို အကြံပြုထားသည်။

သုံးစွဲသူများအတွက်၊ ဖန်သားပြင်ပေါ်ရှိ အရေးကြီးဒေတာများ၏ ထိတွေ့မှုကို လျှော့ချရန်နှင့် ဖြားယောင်းခြင်းခံနိုင်ရည်ရှိသော စစ်မှန်ကြောင်းအထောက်အထားပြခြင်းနှင့် ဘေးထွက်ချန်နယ်များကဲ့သို့သော ဘေးထွက်ချန်နယ်များကို ရွေးချယ်ရန် အကြံပြုလိုပါသည်။ လုံခြုံရေးသော့များဖြင့် FIDO2/WebAuthnဖြစ်နိုင်သည့်အခါတိုင်း TOTP ကုဒ်များကို သီးသန့်မှီခိုအားထားမှုကို ရှောင်ကြဉ်ပါ။

- စက်ပစ္စည်းကို ခေတ်မီအောင်ထားပါ။ လုံခြုံရေး စာစောင်များကို ၎င်းတို့ ရရှိလာသည်နှင့်တပြိုင်နက် အသုံးပြုပါ။

- အက်ပ်များကို ထည့်သွင်းခြင်းမှ ရှောင်ကြဉ်ပါ။ အတည်မပြုနိုင်သော အရင်းအမြစ်များ ခွင့်ပြုချက်များနှင့် မှားယွင်းသော အပြုအမူများကို ပြန်လည်သုံးသပ်ပါ။

- ပြန်လည်ရယူရေး စကားစုများ သို့မဟုတ် အထောက်အထားများကို မြင်သာအောင် မထားပါ။ ပိုကြိုက်တယ်။ ဟာ့ဒ်ဝဲပိုက်ဆံအိတ်များ အစောင့်သော့များ။

- မျက်နှာပြင်ကို အမြန်လော့ခ်ချပါ။ နှင့် အရေးကြီးသော အကြောင်းအရာများ၏ အကြိုကြည့်ရှုမှုများကို ကန့်သတ်ပါ။

ထုတ်ကုန်နှင့် ဖွံ့ဖြိုးတိုးတက်ရေးအဖွဲ့များအတွက်၊ အချိန်တန်ပြီ။ အထောက်အထားစိစစ်ခြင်းစီးဆင်းမှုများကို ပြန်လည်သုံးသပ်ပါ။ ထိတွေ့မှုမျက်နှာပြင်ကို လျှော့ချပါ- စခရင်ပေါ်ရှိ လျှို့ဝှက်စာသားကို လျှော့ချပါ၊ အရေးပါသော မြင်ကွင်းများတွင် ထပ်လောင်းကာကွယ်မှုများကို မိတ်ဆက်ပြီး အသွင်ကူးပြောင်းမှုကို အကဲဖြတ်ပါ။ ကုဒ်မပါသောနည်းလမ်းများ ဟာ့ဒ်ဝဲအခြေခံ။

တိုက်ခိုက်မှုသည် သတင်းအချက်အလက်များကို မြင်နိုင်စေရန် လိုအပ်သော်လည်း ၎င်း၏ လုပ်ဆောင်ချက်ကို လုပ်ဆောင်နိုင်စွမ်းရှိသည်။ ခွင့်ပြုချက်မရှိဘဲနှင့် မိနစ်ဝက်ထက်မနည်း ၎င်းကို ပြင်းထန်သော ခြိမ်းခြောက်မှုဖြစ်စေသည်- အခွင့်ကောင်းယူသည့် ဘေးထွက်ချန်နယ်နည်းပညာ GPU တင်ဆက်ချိန် ယနေ့ တစ်စိတ်တစ်ပိုင်း လျော့ပါးသက်သာစေပြီး ပိုမိုနက်ရှိုင်းသော ပြင်ဆင်မှုဖြင့် ဆိုင်းငံ့ထားသော စခရင်ပေါ်တွင် သင်မြင်ရသည့်အရာကို ဖတ်ရန်။

ကျွန်တော်သည် သူ၏ "geek" စိတ်ဝင်စားမှုများကို အသက်မွေးဝမ်းကြောင်းတစ်ခုအဖြစ် ပြောင်းလဲပေးသော နည်းပညာကို ဝါသနာပါသူတစ်ဦးဖြစ်သည်။ ကျွန်ုပ်သည် စူးစမ်းလိုစိတ်ဖြင့် ပရိုဂရမ်အမျိုးမျိုးဖြင့် ခေတ်မီနည်းပညာများကို အသုံးပြုကာ ဘဝကို 10 နှစ်ကျော် ကုန်ဆုံးခဲ့သည်။ ယခု ကျွန်ုပ်သည် ကွန်ပျူတာနည်းပညာနှင့် ဗီဒီယိုဂိမ်းများကို အထူးပြုရပြီ။ အဘယ်ကြောင့်ဆိုသော် ကျွန်ုပ်သည် နည်းပညာနှင့် ဗီဒီယိုဂိမ်းများပေါ်ရှိ ဝဘ်ဆိုဒ်အမျိုးမျိုးအတွက် ၅ နှစ်ကျော်ကြာအောင် ရေးသားခဲ့ပြီး လူတိုင်းနားလည်နိုင်သော ဘာသာစကားဖြင့် သင်လိုအပ်သော အချက်အလက်များကို ပေးလိုသည့် ဆောင်းပါးများကို ဖန်တီးနေသောကြောင့် ဖြစ်ပါသည်။

သင့်တွင်မေးခွန်းများရှိပါက၊ ကျွန်ုပ်၏အသိပညာသည် Windows လည်ပတ်မှုစနစ်အပြင် မိုဘိုင်းလ်ဖုန်းများအတွက် Android နှင့်ပတ်သက်သည့်အရာအားလုံးမှပါဝင်ပါသည်။ ပြီးတော့ ငါ့ရဲ့ကတိကဝတ်က မင်းအတွက်ပါပဲ၊ ငါ အမြဲတမ်း မိနစ်အနည်းငယ်လောက် အချိန်ပေးပြီး ဒီအင်တာနက်ကမ္ဘာမှာ မင်းရှိနိုင်သမျှမေးခွန်းတွေကို ဖြေရှင်းဖို့ ကူညီပေးဖို့ ဆန္ဒရှိနေတယ်။