- netstat ဖြင့် ချိတ်ဆက်မှုများနှင့် ဆိပ်ကမ်းများကို ခွဲခြားသတ်မှတ်ပြီး မမှန်မကန်လုပ်ဆောင်မှုများကို စစ်ဆေးရန် ပြည်နယ်များ သို့မဟုတ် ပရိုတိုကောများဖြင့် စစ်ထုတ်ပါ။

- netsh နှင့် ကောင်းမွန်စွာသတ်မှတ်ထားသော Firewall စည်းမျဉ်းများကို အသုံးပြု၍ CMD/PowerShell မှ ကွန်ရက်များနှင့် IP များကို ပိတ်ဆို့ပါ။

- IPsec နှင့် GPO ထိန်းချုပ်မှုဖြင့် ပတ်၀န်းကျင်ကို အားကောင်းစေပြီး Firewall ဝန်ဆောင်မှုကို မပိတ်ဘဲ စောင့်ကြည့်ပါ။

- CAPTCHAs၊ နှုန်းကန့်သတ်ချက်နှင့် CDN တို့နှင့် ပေါင်းစပ်ခြင်းဖြင့် SEO နှင့် အသုံးပြုနိုင်စွမ်းအပေါ် ဘေးထွက်ဆိုးကျိုးများကို ရှောင်ကြဉ်ပါ။

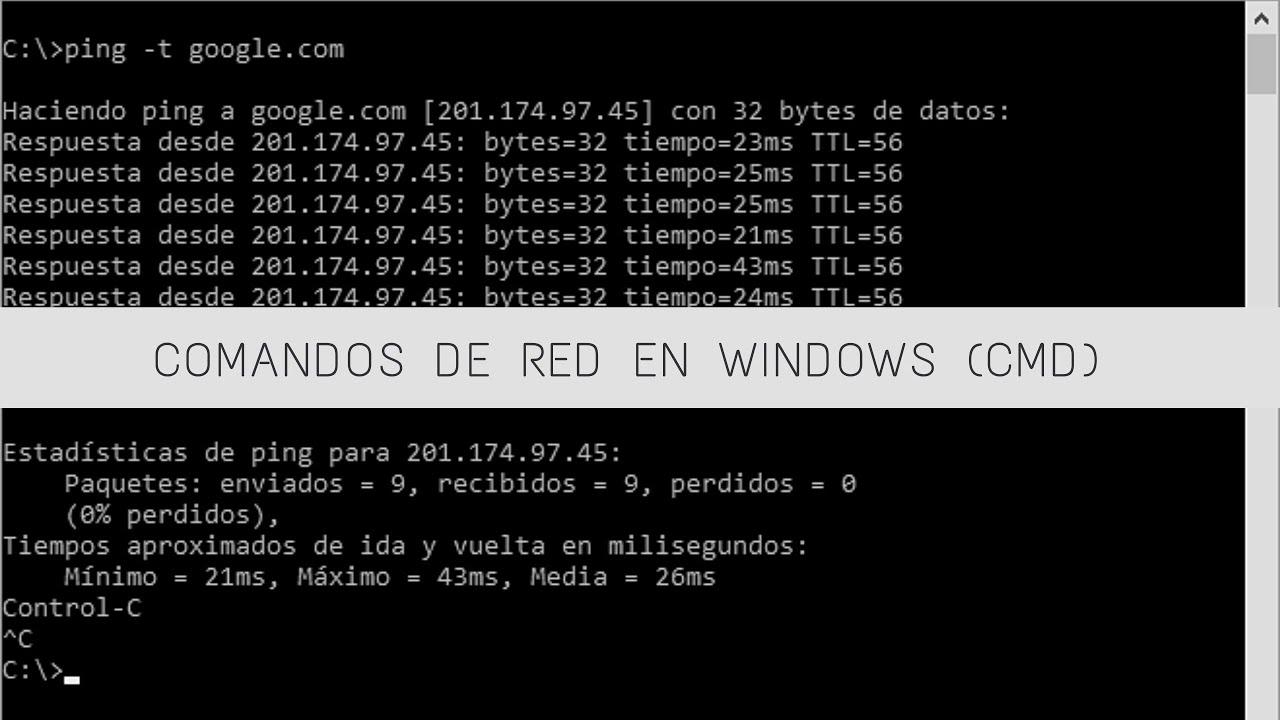

¿CMD မှ သံသယဖြစ်ဖွယ်ကွန်ရက်ချိတ်ဆက်မှုများကို မည်သို့ပိတ်ဆို့ရမည်နည်း။ ကွန်ပြူတာသည် နှေးကွေးစွာ စတင်လည်ပတ်နေချိန် သို့မဟုတ် ပုံမှန်မဟုတ်သော ကွန်ရက်လုပ်ဆောင်ချက်ကို သင်မြင်ရသောအခါ၊ အမိန့်ပေးစာကိုဖွင့်ပြီး ညွှန်ကြားချက်များကို အသုံးပြုခြင်းသည် ထိန်းချုပ်မှုကို ပြန်လည်ရရှိရန် အမြန်ဆုံးနည်းလမ်းဖြစ်သည်။ အမိန့်အနည်းငယ်ပေးရုံဖြင့် သင်လုပ်နိုင်သည် သံသယဖြစ်ဖွယ်ချိတ်ဆက်မှုများကို ရှာဖွေပြီး ပိတ်ဆို့ပါ။ဆိပ်ကမ်းများကိုဖွင့်ပြီး စစ်ဆေးပြီး အပိုဘာမှ မထည့်သွင်းဘဲ သင့်လုံခြုံရေးကို အားကောင်းစေပါ။

ဤဆောင်းပါးတွင် မူရင်းကိရိယာများ (CMD၊ PowerShell နှင့် netstat နှင့် netsh ကဲ့သို့ အသုံးအဆောင်များ) ကိုအခြေခံ၍ ပြီးပြည့်စုံသော လက်တွေ့ကျလမ်းညွှန်ချက်ကို သင်တွေ့လိမ့်မည်။ ဘယ်လိုမြင်ပါလိမ့် ထူးဆန်းသောအစည်းအဝေးများကိုခွဲခြားသတ်မှတ်ပါ။စောင့်ကြည့်ရမည့် မက်ထရစ်များ၊ သီးခြား Wi-Fi ကွန်ရက်များကို ပိတ်ဆို့နည်းနှင့် Windows Firewall သို့မဟုတ် FortiGate တွင် စည်းမျဉ်းများ ဖန်တီးနည်းတို့ကို ရှင်းရှင်းလင်းလင်းနှင့် ရိုးရှင်းသော ဘာသာစကားဖြင့် ရှင်းပြထားသည်။

Netstat- အဲဒါက ဘာအတွက်လဲ၊ ဘာအတွက်လဲ၊ ဘာကြောင့် အဓိကကျတာလဲ။

netstat အမည်သည် "ကွန်ရက်" နှင့် "စာရင်းအင်းများ" မှဆင်းသက်လာပြီး ၎င်း၏လုပ်ဆောင်ချက်သည် တိကျစွာပေးဆောင်နိုင်သည် စာရင်းဇယားများနှင့် ချိတ်ဆက်မှုအခြေအနေများ အချိန်နှင့်တပြေးညီ။ ၎င်းကို 90 ခုနှစ်များကတည်းက Windows နှင့် Linux တွင် ပေါင်းစပ်ထားပြီး ဂရပ်ဖစ်အင်တာဖေ့စ်မပါရှိသော်လည်း macOS သို့မဟုတ် BeOS ကဲ့သို့သော အခြားစနစ်များတွင်လည်း ၎င်းကို သင်ရှာဖွေနိုင်သည်။

၎င်းကို ကွန်ဆိုးလ်တွင် run ခြင်းဖြင့် သင့်အား လက်ရှိအသုံးပြုနေသည့် ချိတ်ဆက်မှုများ၊ အသုံးပြုနေသည့် ဆိပ်ကမ်းများ၊ ဒေသန္တရနှင့် အဝေးထိန်းလိပ်စာများနှင့် ယေဘုယျအားဖြင့် သင့် TCP/IP stack တွင်ဖြစ်ပျက်နေသည့် ရှင်းလင်းသောခြုံငုံသုံးသပ်ချက်ကို မြင်တွေ့နိုင်မည်ဖြစ်သည်။ ဒီလိုရှိတာ။ ချက်ချင်းကွန်ရက်စကင်န်ဖတ်ခြင်း။ ၎င်းသည် သင့်ကွန်ပြူတာ သို့မဟုတ် ဆာဗာ၏ လုံခြုံရေးအဆင့်ကို ပြင်ဆင်သတ်မှတ်ခြင်း၊ စစ်ဆေးဖော်ထုတ်ခြင်းနှင့် မြှင့်တင်ရန် ကူညီပေးသည်။

မည်သည့်စက်ပစ္စည်းများ ချိတ်ဆက်သည်၊ မည်သည့် port များဖွင့်ထားကြောင်းနှင့် သင့် router ကို မည်သို့ configure လုပ်ထားသည်ကို စောင့်ကြည့်ရန် အရေးကြီးပါသည်။ netstat ဖြင့်၊ သင်သည် လမ်းကြောင်းဇယားများနှင့်လည်း ရယူနိုင်သည်။ ပရိုတိုကောအားဖြင့် စာရင်းအင်းများ တစ်စုံတစ်ခု ထပ်မတက်လာသောအခါ သင့်အား လမ်းညွှန်ပေးသည်- အလွန်အကျွံ အသွားအလာများ၊ အမှားအယွင်းများ၊ ပိတ်ဆို့မှုများ၊ သို့မဟုတ် ခွင့်ပြုချက်မရှိဘဲ ချိတ်ဆက်မှုများ။

အထောက်အကူဖြစ်စေသော အကြံပြုချက်- netstat ဖြင့် လေးနက်သော ခွဲခြမ်းစိတ်ဖြာမှုကို မလုပ်ဆောင်မီ၊ သင်မလိုအပ်သော မည်သည့်အက်ပ်ကိုမဆို ပိတ်ပြီးပင် ဖြစ်နိုင်ရင် ပြန်စပါ။ဤနည်းဖြင့် သင်သည် ဆူညံသံများကို ရှောင်ရှားနိုင်ပြီး အမှန်တကယ် အရေးကြီးသောအရာကို တိကျမှုရရှိမည်ဖြစ်သည်။

အသုံးပြုမှုအတွက် စွမ်းဆောင်ရည်နှင့် အကောင်းဆုံးအလေ့အကျင့်များအပေါ် သက်ရောက်မှု

netstat ကိုယ်တိုင်လုပ်ဆောင်ခြင်းသည် သင့် PC ကို ပျက်ပြားစေမည်မဟုတ်သော်လည်း ၎င်းကို အလွန်အကျွံ သို့မဟုတ် ကန့်သတ်ချက်များစွာဖြင့် တစ်ပြိုင်နက်အသုံးပြုခြင်းဖြင့် CPU နှင့် memory ကို စားသုံးနိုင်ပါသည်။ ၎င်းကို အဆက်မပြတ် လည်ပတ်နေပါက သို့မဟုတ် ဒေတာပင်လယ်ကို စစ်ထုတ်ခြင်း၊ system load တိုးလာသည်။ စွမ်းဆောင်ရည် ထိခိုက်နိုင်သည်။

၎င်း၏သက်ရောက်မှုကို လျှော့ချရန်၊ ၎င်းကို သီးခြားအခြေအနေများတွင် ကန့်သတ်ပြီး ကန့်သတ်ချက်များကို ချိန်ညှိပါ။ ဆက်တိုက်စီးဆင်းမှု လိုအပ်ပါက၊ ပိုမိုတိကျသော စောင့်ကြည့်ရေးကိရိယာများကို အကဲဖြတ်ပါ။ သတိရပါ- နည်းတာက ပိုများတယ် ရည်ရွယ်ချက်မှာ တိကျသောရောဂါလက္ခဏာကို စစ်ဆေးရန်ဖြစ်သည်။

- သင်အမှန်တကယ် လိုအပ်သည့်အချိန်များတွင် အသုံးပြုမှုကို ကန့်သတ်ပါ။ လက်ရှိချိတ်ဆက်မှုများကို ကြည့်ရှုပါ။ သို့မဟုတ် စာရင်းဇယားများ။

- ပြရန် အတိအကျ စစ်ထုတ်ပါ။ လိုအပ်သောအချက်အလက်များကိုသာ.

- အလွန်တိုတောင်းသော ကြားကာလတွင် သေဒဏ်စီရင်ရန် အချိန်ဇယားဆွဲခြင်းကို ရှောင်ကြဉ်ပါ။ အရင်းအမြစ်များ saturate.

- သင်ရှာနေပါက သီးခြားအသုံးအဆောင်ပစ္စည်းများကို စဉ်းစားပါ။ monitorización en tiempo real ပိုအဆင့်မြင့်တယ်။

netstat အသုံးပြုခြင်း၏ အားသာချက်များနှင့် ကန့်သတ်ချက်များ

Netstat သည် စီမံခန့်ခွဲသူများနှင့် နည်းပညာရှင်များကြားတွင် ရေပန်းစားနေဆဲဖြစ်သည်။ ချိတ်ဆက်မှုများကို ချက်ချင်းမြင်နိုင်သည်။ နှင့် အပလီကေးရှင်းများမှ အသုံးပြုသော ဆိပ်ကမ်းများ။ စက္ကန့်ပိုင်းအတွင်း ဘယ်သူက ဘယ်သူနဲ့ စကားပြောနေသလဲ ဘယ် ports ကတဆင့် သိနိုင်မလဲ။

အဲဒါကိုလည်း ဆောင်ရွက်ပေးတယ်။ စောင့်ကြည့်ခြင်းနှင့် ပြဿနာဖြေရှင်းခြင်း။ပိတ်ဆို့မှုများ၊ ပိတ်ဆို့မှုများ၊ မြဲမြံသောချိတ်ဆက်မှုများ… သက်ဆိုင်ရာအခြေအနေများနှင့် စာရင်းအင်းများကို သင်ကြည့်ရှုသည့်အခါ အားလုံးက ထင်ရှားလာပါသည်။

- လျင်မြန်စွာထောက်လှမ်းခြင်း။ ခွင့်ပြုချက်မရှိဘဲ ချိတ်ဆက်မှုများ သို့မဟုတ် ကျူးကျော်ဝင်ရောက်မှုများ ဖြစ်နိုင်သည်။

- Session ခြေရာခံခြင်း။ ပျက်စီးမှုများ သို့မဟုတ် latencies ကိုရှာဖွေရန် client နှင့် server များအကြား။

- စွမ်းဆောင်ရည်အကဲဖြတ်ခြင်း။ ၎င်းတို့သည် အကြီးမားဆုံးအကျိုးသက်ရောက်မှုရှိသည့် တိုးတက်မှုများကို ဦးစားပေးလုပ်ဆောင်ရန် ပရိုတိုကောအားဖြင့်။

ကောင်းကောင်း မလုပ်တတ်ဘူးလား။ ၎င်းသည် မည်သည့်ဒေတာကိုမျှ မပေးဆောင်ပါ (၎င်း၏ရည်ရွယ်ချက်မဟုတ်ပါ)၊ ၎င်း၏ထွက်ပေါက်သည် နည်းပညာမဟုတ်သောအသုံးပြုသူများအတွက် ရှုပ်ထွေးနိုင်ပြီး၊ အလွန်ကြီးမားသော ပတ်ဝန်းကျင်တွင် အတိုင်းအတာတစ်ခုအထိ မရှိပါ။ အထူးပြုစနစ်အဖြစ် (ဥပမာ SNMP)။ ထို့အပြင်၎င်း၏အသုံးပြုမှု၏မျက်နှာသာလျော့နည်းလာသည်။ ပါဝါရှ်ဝေလ် ပိုမိုရှင်းလင်းသော ရလဒ်များဖြင့် ခေတ်မီသော အသုံးအဆောင်များ။

CMD မှ netstat ကိုအသုံးပြုနည်းနှင့် ၎င်း၏ရလဒ်များကိုဖတ်ပါ။

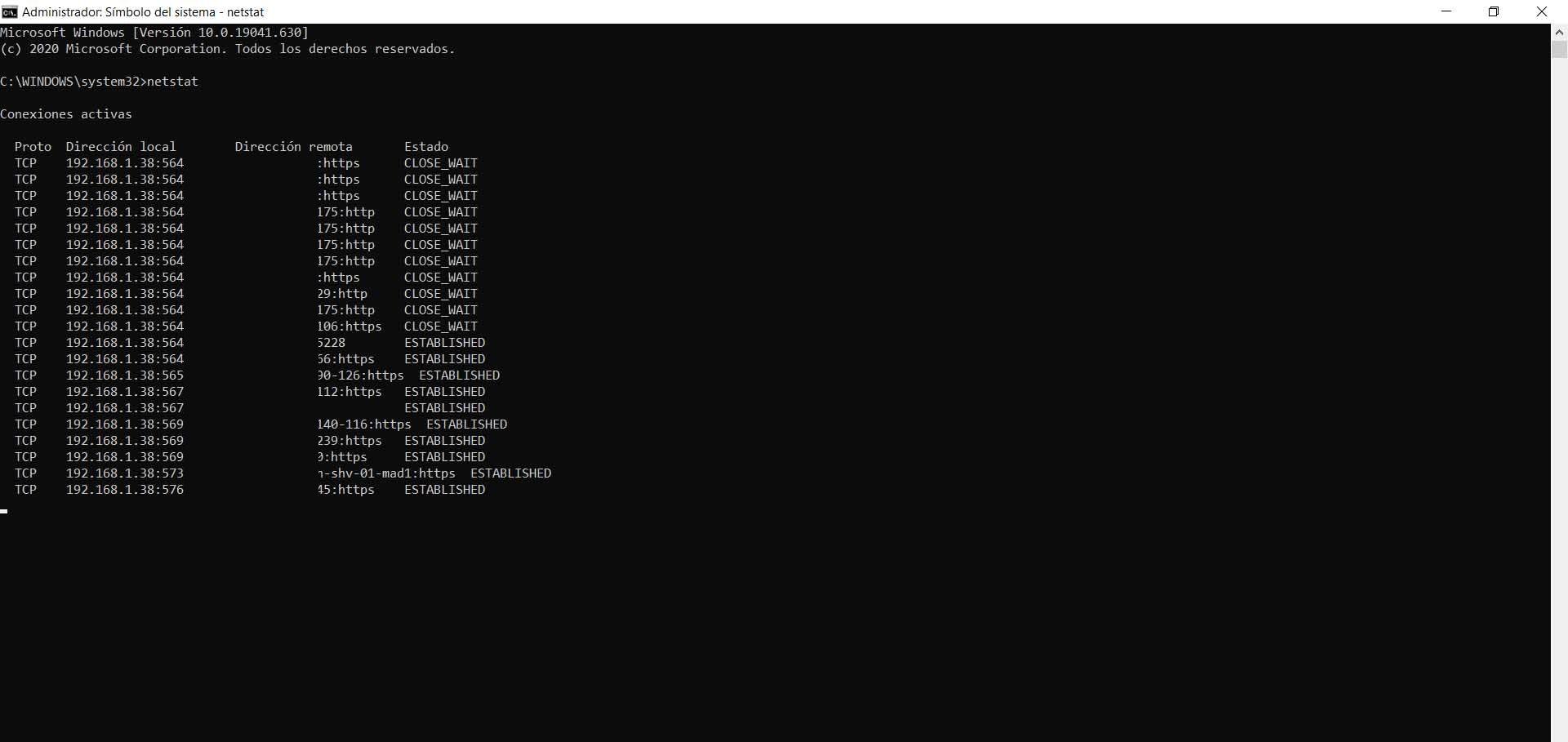

CMD ကို စီမံခန့်ခွဲသူအဖြစ်ဖွင့်ပါ (စတင်ပါ၊ “cmd” ဟုရိုက်ပါ၊ ညာဖက်ကလစ်နှိပ်ပါ၊ စီမံခန့်ခွဲသူအဖြစ် Run) သို့မဟုတ် Windows 11 တွင် Terminal ကိုသုံးပါ။ ထို့နောက် ရိုက်ထည့်ပါ။ netstat အခိုက်အတန့်ဓာတ်ပုံကို ရယူရန် Enter နှိပ်ပါ။

ပရိုတိုကော (TCP/UDP)၊ ၎င်းတို့၏ ဆိပ်ကမ်းများပါရှိသော ဒေသန္တရနှင့် အဝေးထိန်းလိပ်စာများ နှင့် အခြေအနေအကွက် (နားထောင်ခြင်း၊ တည်ထောင်ခြင်း၊ TIME_WAIT စသည်ဖြင့်) ပါရှိသော ကော်လံများကို သင်တွေ့ရပါမည်။ ဆိပ်ကမ်းအမည်များအစား နံပါတ်များကို လိုချင်ပါက run ပါ။ netstat -n ပိုမိုတိုက်ရိုက်ဖတ်ရှုရန်။

အချိန်အခါအလိုက် အပ်ဒိတ်များ? ကြားကာလတွင် X စက္ကန့်တိုင်းကို ပြန်လည်ဆန်းသစ်ရန် သင်ပြောနိုင်သည်- ဥပမာ၊ netstat -n ၇ တိုက်ရိုက်ပြောင်းလဲမှုများကို စောင့်ကြည့်ရန် 7 စက္ကန့်တိုင်း အထွက်ကို အပ်ဒိတ်လုပ်ပါမည်။

အကယ်၍ သင်သည် တည်ဆောက်ထားသော ချိတ်ဆက်မှုများကိုသာ စိတ်ဝင်စားပါက၊ အထွက်ကို findstr ဖြင့် စစ်ထုတ်ပါ။ netstat | findstr တည်ထောင်ခဲ့သည်။အခြားပြည်နယ်များကို သိရှိလိုပါက LISTENING၊ CLOSE_WAIT သို့မဟုတ် TIME_WAIT သို့ ပြောင်းပါ။

စုံစမ်းစစ်ဆေးမှုအတွက် အသုံးဝင်သော netstat ဘောင်များ

ဤမွမ်းမံပြင်ဆင်မှုများသည် သင့်ကိုခွင့်ပြုသည်။ reducir el ruido သင်ရှာဖွေနေသည့်အရာကို အာရုံစိုက်ပါ-

- -a: တက်ကြွပြီး မလှုပ်မရှားသော ချိတ်ဆက်မှုများနှင့် နားဆင်ခြင်းများကို ပြသသည်။

- -e: အင်တာဖေ့စ်ပက်ကတ်စာရင်းဇယား (အဝင်/အထွက်)။

- -f: အဝေးမှ FQDN များကို ဖြေရှင်းပြီး ပြသသည် (အရည်အချင်းပြည့်မီသော ဒိုမိန်းအမည်များ)။

- -n: မဖြေရှင်းရသေးသော ဆိပ်ကမ်းနှင့် IP နံပါတ်များကို ပြသသည် (ပိုမြန်သည်)။

- -o: ချိတ်ဆက်မှုကို ထိန်းသိမ်းထားသည့် လုပ်ငန်းစဉ်၏ PID ကို ပေါင်းထည့်သည်။

- -p X: ပရိုတိုကောဖြင့် စစ်ထုတ်ခြင်း (TCP၊ UDP၊ tcpv6၊ tcpv4...)။

- -q: query ချိတ်ဆက်ထားသော နားထောင်ခြင်းနှင့် နားမထောင်သော ဆိပ်ကမ်းများ။

- -sပရိုတိုကော (TCP၊ UDP၊ ICMP၊ IPv4/IPv6) ဖြင့် အုပ်စုဖွဲ့ထားသော စာရင်းအင်းများ။

- -rစနစ်၏ လက်ရှိလမ်းကြောင်းဇယား။

- -t: ဒေါင်းလုဒ်အခြေအနေရှိ ချိတ်ဆက်မှုများအကြောင်း အချက်အလက်။

- -x: NetworkDirect ချိတ်ဆက်မှုအသေးစိတ်။

နေ့စဉ်ဘဝအတွက် လက်တွေ့ဥပမာများ

၎င်းတို့၏ PID ဖြင့် ဖွင့်ထားသော ဆိပ်ကမ်းများနှင့် ချိတ်ဆက်မှုများကို စာရင်းပြုစုရန်၊ လုပ်ဆောင်ပါ။ netstat -anoထို PID ဖြင့် သင်သည် Task Manager တွင် သို့မဟုတ် TCPView ကဲ့သို့သော ကိရိယာများဖြင့် လုပ်ငန်းစဉ်ကို ကူးသန်းကိုးကားနိုင်သည်။

IPv4 ချိတ်ဆက်မှုများကိုသာ စိတ်ဝင်စားပါက၊ ပရိုတိုကောဖြင့် စစ်ထုတ်ပါ။ netstat -p IP ထွက်လာတဲ့လမ်းမှာ ဆူညံသံတွေကို သက်သာစေမယ်။

ပရိုတိုကောအားဖြင့် ကမ္ဘာလုံးဆိုင်ရာ စာရင်းဇယားများမှ လာပါသည်။ netstat -sအင်တာဖေ့စ် (send/received) ၏လုပ်ဆောင်ချက်ကို လိုချင်ပါက ၎င်းသည် အလုပ်ဖြစ်လိမ့်မည်။ netstat -e တိကျသောနံပါတ်များရရှိရန်။

ဝေးလံခေါင်သီသော အမည်ဖြေရှင်းမှုဖြင့် ပြဿနာတစ်ခုကို ခြေရာခံရန် ပေါင်းစပ်ပါ။ netstat -f filtering ဖြင့်- ဥပမာ၊ netstat -f | findstr mydomain ၎င်းသည် ထိုဒိုမိန်းနှင့် ကိုက်ညီသည့်အရာကိုသာ ပြန်ပေးလိမ့်မည်။

Wi-Fi နှေးကွေးပြီး netstat တွင် ထူးဆန်းသောချိတ်ဆက်မှုများ ပြည့်နေသောအခါ

ဂန္တဝင်ဖြစ်ရပ်တစ်ခု- နှေးကွေးစွာရှာဖွေခြင်း၊ စတင်ရန် အချိန်အနည်းငယ်ကြာသော်လည်း ပုံမှန်ကိန်းဂဏန်းများပေးသည့် အမြန်နှုန်းစမ်းသပ်မှုတစ်ခု၊ နှင့် netstat ကိုအသုံးပြုသောအခါတွင် အောက်ပါတို့သည် ပေါ်လာသည်- ချိတ်ဆက်မှု ဒါဇင်များစွာကို တည်ထောင်ခဲ့သည်။မကြာခဏတရားခံသည်ဘရောက်ဆာ (ဥပမာ Firefox သည် ၎င်း၏ socket အများအပြားကိုကိုင်တွယ်သည့်နည်းလမ်းကြောင့်) နှင့်သင်ပြတင်းပေါက်များကိုပိတ်လျှင်ပင်နောက်ခံလုပ်ငန်းစဉ်များသည်ဆက်ရှင်များကိုဆက်လက်ထိန်းသိမ်းထားနိုင်သည်။

ဘာလုပ်မလဲ? ပထမဦးစွာနှင့်အတူခွဲခြားသတ်မှတ် netstat -ano PIDs များကို မှတ်သားထားပါ။ ထို့နောက် Task Manager သို့မဟုတ် Process Explorer/TCPView တွင် ၎င်းနောက်ကွယ်ရှိ မည်သည့်လုပ်ငန်းစဉ်များကို စစ်ဆေးပါ။ ချိတ်ဆက်မှုနှင့် လုပ်ငန်းစဉ်သည် သံသယဖြစ်ဖွယ်ဖြစ်ပါက၊ Windows Firewall မှ IP လိပ်စာကို ပိတ်ဆို့ရန် စဉ်းစားပါ။ antivirus scan ကို run ပါ။ ထို့အပြင် သင့်အတွက် အန္တရာယ်များသည်ဟု ထင်ပါက၊ ရှင်းလင်းပြတ်သားသည့်အချိန်အထိ စက်ပစ္စည်းကိရိယာများကို ကွန်ရက်မှ ယာယီဖြတ်တောက်ပါ။

ဘရောက်ဆာကို ပြန်လည်ထည့်သွင်းပြီးနောက် ဆက်ရှင်များ ဆက်လက်လွှမ်းမိုးနေပါက၊ တိုးချဲ့မှုများကို စစ်ဆေးပါ၊ ထပ်တူပြုခြင်းကို ယာယီပိတ်ပါ၊ အခြား client (သင့်မိုဘိုင်းစက်ပစ္စည်းကဲ့သို့) လည်း နှေးကွေးနေသလားဆိုတာ ကြည့်ကြည့်ပါ- ဒါက ပြဿနာကို ထောက်ပြပါတယ်။ ကွန်ရက်/ISP ပြဿနာ local software ထက်။

netstat သည် အချိန်နှင့်တစ်ပြေးညီ မော်နီတာမဟုတ်သော်လည်း တစ်ခုနှင့်တစ်ခု အတုယူနိုင်သည်ကို သတိရပါ။ netstat -n ၇ 5 စက္ကန့်တိုင်း refresh လုပ်ပါ။ အဆက်မပြတ်နှင့် ပိုမိုအဆင်ပြေသော panel ကို လိုအပ်ပါက၊ ကြည့်ရှုပါ။ TCPView သို့မဟုတ် သီးသန့်စောင့်ကြည့်ခြင်း အခြားရွေးချယ်စရာများ။

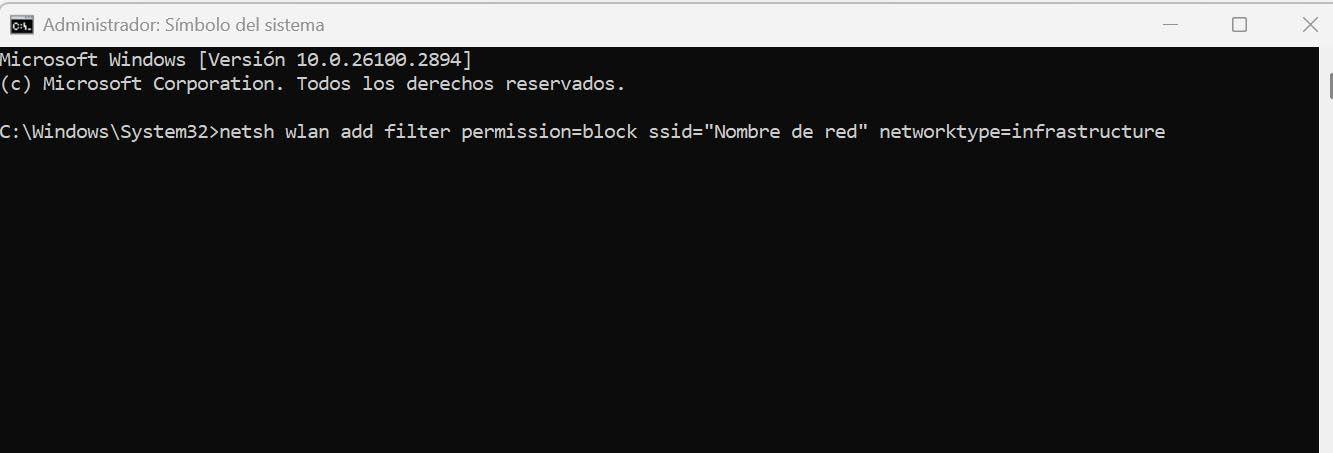

CMD မှ သတ်မှတ်ထားသော Wi-Fi ကွန်ရက်များကို ပိတ်ပါ။

အနီးနားတွင် သင်မမြင်လိုသော ကွန်ရက်များ သို့မဟုတ် သင့်စက်ကို အသုံးပြုရန် ကြိုးစားခိုင်းပါက သင်လုပ်ဆောင်နိုင်ပါသည်။ ၎င်းတို့ကို console မှ စစ်ထုတ်ပါ။အမိန့်ပေးသည်။ သီးခြား SSID ကိုပိတ်ဆို့ပါ။ ဂရပ်ဖစ်အကန့်ကို မထိဘဲ စီမံပါ။

စီမံခန့်ခွဲသူအဖြစ် CMD ကိုဖွင့်ပါ။ နှင့်အသုံးပြုသည်-

netsh wlan add filter permission=block ssid="Nombre real de la red" networktype=infrastructure၎င်းကို run ပြီးနောက်၊ ထိုကွန်ရက်သည် ရရှိနိုင်သောကွန်ရက်များစာရင်းမှ ပျောက်သွားမည်ဖြစ်သည်။ သင်ပိတ်ဆို့ထားသည်များကို စစ်ဆေးရန် စတင်ပါ။ netsh wlan ပြရန် filters permission=blockနောင်တရပါက၊ ၎င်းကို ဖျက်ပါ-

netsh wlan delete filter permission=block ssid="Nombre real de la red" networktype=infrastructure

Windows Firewall ဖြင့် သံသယဖြစ်ဖွယ် IP လိပ်စာများကို ပိတ်ပါ။

တူညီသော အများသူငါ IP လိပ်စာသည် သင့်ဝန်ဆောင်မှုများအပေါ် သံသယဖြစ်ဖွယ် လုပ်ဆောင်ချက်များကို ကြိုးပမ်းနေကြောင်း သင်တွေ့ရှိပါက၊ အမြန်အဖြေဖြစ်သည်။ ပိတ်ဆို့သော စည်းမျဉ်းတစ်ခုကို ဖန်တီးပါ။ အဲဒီအဆက်အစပ်တွေ။ ဂရပ်ဖစ်ကွန်ဆိုးလ်တွင်၊ စိတ်ကြိုက်စည်းမျဉ်းတစ်ခုထည့်ပါ၊ ၎င်းကို "ပရိုဂရမ်အားလုံး"၊ ပရိုတိုကော "Any" တွင် ပိတ်ဆို့ရန် အဝေးထိန်း IP များကို သတ်မှတ်ပါ၊ "ချိတ်ဆက်မှုကို ပိတ်ဆို့ပါ" ကိုစစ်ဆေးပြီး ဒိုမိန်း/ပုဂ္ဂလိက/အများပြည်သူအတွက် အသုံးချပါ။

အလိုအလျောက်စနစ်ကို သင်နှစ်သက်ပါသလား။ PowerShell ဖြင့် သင်သည် စည်းမျဉ်းများကို နှိပ်စရာမလိုဘဲ ဖန်တီး၊ ပြင်ဆင်ရန် သို့မဟုတ် ဖျက်နိုင်ပါသည်။ ဥပမာအားဖြင့်၊ အထွက် Telnet အသွားအလာကို ပိတ်ဆို့ပြီး ခွင့်ပြုထားသော အဝေးထိန်း IP လိပ်စာကို ကန့်သတ်ရန်၊ သင်သည် စည်းမျဉ်းများဖြင့် အသုံးပြုနိုင်သည်။ New-NetFirewallRule ပြီးမှ ညှိပါ။ Set-NetFirewallRule.

# Bloquear tráfico saliente de Telnet (ejemplo)

New-NetFirewallRule -DisplayName "Block Outbound Telnet" -Direction Outbound -Program %SystemRoot%\System32\telnet.exe -Protocol TCP -LocalPort 23 -Action Block

# Cambiar una regla existente para fijar IP remota

Get-NetFirewallPortFilter | ?{ $_.LocalPort -eq 80 } | Get-NetFirewallRule | ?{ $_.Direction -eq "Inbound" -and $_.Action -eq "Allow" } | Set-NetFirewallRule -RemoteAddress 192.168.0.2အုပ်စုများအလိုက် စည်းမျဉ်းများကို စီမံခန့်ခွဲရန် သို့မဟုတ် အစုလိုက်ပိတ်ဆို့ခြင်းဆိုင်ရာ စည်းမျဉ်းများကို ဖျက်ရန်၊ အားကိုးပါ။ Enable/Disable/Remove-NetFirewallRule နှင့် wildcards များ သို့မဟုတ် ဂုဏ်သတ္တိများဖြင့် စစ်ထုတ်မှုများဖြင့် စုံစမ်းမှုများတွင်။

အကောင်းဆုံး အလေ့အကျင့်များ- Firewall ဝန်ဆောင်မှုကို မပိတ်ပါနှင့်

Microsoft သည် Firewall ဝန်ဆောင်မှု (MpsSvc) ကို ရပ်တန့်ရန် အကြံပြုထားသည်။ ထိုသို့လုပ်ဆောင်ခြင်းသည် Start Menu ပြဿနာများ၊ ခေတ်မီအက်ပ်များကို ထည့်သွင်းရာတွင် ပြဿနာများ သို့မဟုတ် အခြားပြဿနာများကို ဖြစ်စေနိုင်သည်။ activation အမှားများ ဖုန်းဖြင့်။ မူဝါဒအရ၊ သင်သည် ပရိုဖိုင်များကို ပိတ်ရန် လိုအပ်ပါက၊ firewall သို့မဟုတ် GPO ဖွဲ့စည်းမှုအဆင့်တွင် ပြုလုပ်ပါ၊ သို့သော် ဝန်ဆောင်မှုကို လည်ပတ်ထားလိုက်ပါ။

ပရိုဖိုင်များ (ဒိုမိန်း/ပုဂ္ဂလိက/အများပြည်သူ) နှင့် ပုံသေလုပ်ဆောင်ချက်များ (ခွင့်ပြု/ပိတ်ဆို့ခြင်း) ကို command line သို့မဟုတ် firewall console မှ သတ်မှတ်နိုင်ပါသည်။ ဤပုံသေများကို ကောင်းစွာသတ်မှတ်ထားခြင်းဖြင့် ဟန့်တားသည်။ အလိုအလျောက်ပေါက်များ စည်းမျဥ်းအသစ်များဖန်တီးသောအခါ။

FortiGate- သံသယဖြစ်ဖွယ် အများသူငှာ IP များမှ SSL VPN ကြိုးပမ်းမှုများကို ပိတ်ဆို့ပါ။

အကယ်၍ သင်သည် FortiGate ကိုအသုံးပြုပြီး မရင်းနှီးသော IP များမှ သင့် SSL VPN သို့ ဝင်ရောက်ရန် ကြိုးပမ်းမှုများကို မအောင်မြင်ပါက၊ လိပ်စာပေါင်းကူးကန်တစ်ခု ဖန်တီးပါ (ဥပမာ၊ အမည်ပျက်စာရင်းသွင်းခြင်း။) နှင့် ကွဲလွဲနေသော IP အားလုံးကို ထိုနေရာတွင် ထည့်ပါ။

ကွန်ဆိုးလ်တွင် SSL VPN ဆက်တင်များနှင့်အတူ ထည့်ပါ။ config vpn ssl ဆက်တင် အကျုံးဝင်သည်- ရင်းမြစ်လိပ်စာ “blacklistipp” သတ်မှတ်ပါ y source-address-negate enable ကိုသတ်မှတ်ပါ။. Con un show ၎င်းကို လျှောက်ထားကြောင်း သင်အတည်ပြုပါ။ ဤနည်းအားဖြင့် တစ်စုံတစ်ဦးသည် ထို IP များမှ လာသောအခါ၊ ချိတ်ဆက်မှုကို အစမှ ပယ်ချမည်ဖြစ်သည်။

ထို IP နှင့် ပို့တ်ကို ထိမှန်သော traffic ကိုစစ်ဆေးရန်၊ သင်သုံးနိုင်သည်။ မည်သည့် “host XXXX နှင့် port 10443” 4 မည်သည့် sniffer packet ကိုမဆို စစ်ဆေးပါနှင့် vpn ssl monitor ကို ရယူပါ။ စာရင်းတွင်မပါဝင်သော IP များမှ ခွင့်ပြုထားသော session များကိုသင်စစ်ဆေးပါ။

နောက်တစ်နည်းကတော့ SSL_VPN > Access ကိုကန့်သတ် > သီးခြား host များသို့ ဝင်ရောက်ခွင့်ကို ကန့်သတ်ပါ။သို့သော်၊ ထိုအခြေအနေမျိုးတွင် ကွန်ဆိုးလ်မှတစ်ဆင့် ချက်ခြင်းမဟုတ်ဘဲ အထောက်အထားများထည့်သွင်းပြီးနောက် ငြင်းပယ်ခြင်းသည် ဖြစ်ပေါ်လာသည်။

အသွားအလာကြည့်ရှုခြင်းနှင့် ခွဲခြမ်းစိတ်ဖြာခြင်းအတွက် netstat အတွက် အစားထိုးများ

ပိုမိုသက်တောင့်သက်သာဖြစ်စေရန် သို့မဟုတ် အသေးစိတ်ကိုရှာဖွေနေပါက ၎င်းကိုပေးဆောင်သည့်ကိရိယာများရှိသည်။ ဂရပ်ဖစ်၊ အဆင့်မြင့် စစ်ထုတ်မှုများ နှင့် နက်ရှိုင်းစွာ ရိုက်ကူးခြင်း။ အထုပ်များ၏

- Wiresharkအဆင့်အားလုံးတွင် အသွားအလာဖမ်းယူခြင်းနှင့် ခွဲခြမ်းစိတ်ဖြာခြင်း။

- iproute2 (Linux): TCP/UDP နှင့် IPv4/IPv6 ကို စီမံခန့်ခွဲရန် အသုံးဝင်မှုများ။

- ဖန်ဝါယာကြိုးFirewall စီမံခန့်ခွဲမှုနှင့်အတူ ကွန်ရက်ခွဲခြမ်းစိတ်ဖြာခြင်းနှင့် ကိုယ်ရေးကိုယ်တာအပေါ် အာရုံစိုက်ခြင်း။

- Uptrends Uptime Monitorဆိုက်ကို အဆက်မပြတ်စောင့်ကြည့်ခြင်းနှင့် သတိပေးချက်များ။

- ဂျာမိန်း UX: ဘဏ္ဍာရေး သို့မဟုတ် ကျန်းမာရေးကဲ့သို့သော ဒေါင်လိုက်များကို အာရုံစိုက်စောင့်ကြည့်ခြင်း။

- Ateraစောင့်ကြည့်ခြင်းနှင့် အဝေးထိန်းအသုံးပြုခွင့်ပါရှိသော RMM အစုံ။

- Cloudsharkဝဘ်ပိုင်းခြားစိတ်ဖြာချက်နှင့် ဖန်သားပြင်ဓာတ်ပုံမျှဝေခြင်း။

- iptraf / iftop ပါ။ (Linux) - အလွန်အလိုလိုသိနိုင်သော အင်တာဖေ့စ်မှတဆင့် အချိန်နှင့်တပြေးညီ လမ်းကြောင်းများ။

- ss (socket စာရင်းအင်းများ) (Linux) : netstat အတွက် ခေတ်မီပြီး ပိုမိုရှင်းလင်းသော အစားထိုးတစ်ခု။

IP ပိတ်ဆို့ခြင်းနှင့် SEO ပေါ်တွင်၎င်း၏အကျိုးသက်ရောက်မှုများ၊ လျော့ပါးရေးဗျူဟာများ

ရန်လိုသော IP များကို ပိတ်ဆို့ခြင်းသည် အဓိပ္ပာယ်ရှိသော်လည်း သတိထားပါ။ ရှာဖွေရေးအင်ဂျင် ဘော့တ်များကို ပိတ်ဆို့ပါ။အဘယ်ကြောင့်ဆိုသော် သင်သည် ညွှန်းကိန်းများ ဆုံးရှုံးသွားနိုင်သည်။ နိုင်ငံပိတ်ဆို့ခြင်းသည် တရားဝင်အသုံးပြုသူများ (သို့မဟုတ် VPN) များကို ဖယ်ထုတ်ပြီး အချို့သောဒေသများတွင် သင်၏မြင်နိုင်စွမ်းကို လျှော့ချနိုင်သည်။

ဖြည့်စွက်ဆောင်ရွက်မှုများ- ထည့်ပါ။ CAPTCHAs ဘော့တ်များကို ရပ်တန့်ရန်၊ အလွဲသုံးစားလုပ်ခြင်းကို တားဆီးရန် နှုန်းထားကန့်သတ်ချက်ကို အသုံးပြုပြီး ဖြန့်ဝေထားသော node များတစ်လျှောက် ဝန်ကို ဖြန့်ဝေခြင်းဖြင့် DDoS လျော့ပါးစေရန် CDN တစ်ခုထားရှိပါ။

အကယ်၍ သင်၏ hosting သည် Apache ကိုအသုံးပြုပြီး ဆာဗာပေါ်တွင် ပထဝီဝင်ပိတ်ဆို့ခြင်းအား ဖွင့်ထားပါက၊ သင်လုပ်ဆောင်နိုင်သည်။ လည်ပတ်မှုများကို ပြန်ညွှန်းသည်။ .htaccess ကို အသုံးပြု၍ သီးခြားနိုင်ငံတစ်ခုမှ ပြန်လည်ရေးသားထားသော စည်းကမ်းချက် (ယေဘူယျ ဥပမာ)-

RewriteEngine on

RewriteCond %{ENV:GEOIP_COUNTRY_CODE} ^CN$

RewriteRule ^(.*)$ http://tu-dominio.com/pagina-de-error.html [R=301,L]hosting (Plesk) တွင် IP များကို ပိတ်ဆို့ရန်၊ သင်သည်လည်း တည်းဖြတ်နိုင်သည်။ .htaccess အပြောင်းအလဲများကို ပြန်ပြောင်းရန်လိုအပ်သည့်အခါတွင် ဖိုင်၏ကြိုတင်အရန်ကူးထားခြင်းဖြင့် သတ်မှတ်ထားသောလိပ်စာများကို ငြင်းပယ်ပါ။

PowerShell နှင့် netsh ကို အသုံးပြု၍ Windows Firewall ကို နက်ရှိုင်းစွာ စီမံပါ။

တစ်ဦးချင်းစီ စည်းမျဉ်းများကို ဖန်တီးခြင်းအပြင် PowerShell သည် သင့်အား ပြီးပြည့်စုံသော ထိန်းချုပ်မှုကို ပေးသည်- မူရင်းပရိုဖိုင်များကို သတ်မှတ်ပါ။စည်းမျဉ်းများကို ဖန်တီး/ပြင်ဆင်/ဖျက်ခြင်းနှင့် domain controllers များပေါ်တွင် load ကိုလျှော့ချရန် Cached sessions များဖြင့် Active Directory GPOs များနှင့်ပင် လုပ်ဆောင်ပါသည်။

အမြန်ဥပမာများ- စည်းမျဉ်းတစ်ခုဖန်တီးခြင်း၊ ၎င်း၏ အဝေးထိန်းလိပ်စာကို ပြောင်းလဲခြင်း၊ အဖွဲ့တစ်ခုလုံးကို ဖွင့်ခြင်း/ပိတ်ခြင်း နှင့် ပိတ်ဆို့ခြင်းစည်းမျဉ်းများကိုဖယ်ရှားပါ။ တရှိန်ထိုး ပြုတ်ကျသွားတယ်။ အရာဝတ္ထု-ဆန်သော မော်ဒယ်သည် ဆိပ်ကမ်းများ၊ အပလီကေးရှင်းများ သို့မဟုတ် လိပ်စာများနှင့် ပိုက်လိုင်းများဖြင့် ချိတ်ဆက်ခြင်းရလဒ်များအတွက် querying filters များကို ခွင့်ပြုသည်။

အဝေးထိန်းအဖွဲ့များကို စီမံခန့်ခွဲရန်၊ အားကိုးပါ။ WinRM နှင့်ဘောင်များ -CimSession၎င်းသည် သင့်အား သင့်ကွန်ဆိုးလ်မှ မထွက်ခွာဘဲ အခြားစက်များတွင် စည်းမျဉ်းများကို စာရင်းပြုစုခြင်း၊ ပြင်ဆင်ခြင်း သို့မဟုတ် ဖျက်ခြင်းတို့ကို ခွင့်ပြုနိုင်သည်။

Script များတွင် အမှားများ ရှိပါသလား။ သုံးပါ။ -ErrorAction SilentlyContinue ဖျက်သည့်အခါ "rule not found" ကို ဖိနှိပ်ရန်၊ -တကယ်လို့ ... ဘာဖြစ်မလဲ preview နှင့် - အတည်ပြုပါ။ ပစ္စည်းတစ်ခုစီအတွက် အတည်ပြုချက်ရယူလိုပါက။ အတူ - စကားအပြောအဆို ကွပ်မျက်ခြင်းဆိုင်ရာအသေးစိတ်အချက်အလက်များကို သင့်တွင်ရှိလိမ့်မည်။

IPsec- စစ်မှန်ကြောင်းအထောက်အထားပြခြင်း၊ ကုဒ်ဝှက်ခြင်းနှင့် မူဝါဒအခြေခံ သီးခြားခွဲထားခြင်း

ဖြတ်သန်းရန် စစ်မှန်ကြောင်း သို့မဟုတ် ကုဒ်ဝှက်ထားသော အသွားအလာများသာ လိုအပ်သောအခါတွင် သင်သည် ပေါင်းစပ်ထားသည်။ Firewall နှင့် IPsec စည်းမျဉ်းများသယ်ယူပို့ဆောင်ရေးမုဒ်စည်းမျဥ်းစည်းကမ်းများကိုဖန်တီးပါ၊ လျှို့ဝှက်စာဝှက်အစုံများနှင့် စစ်မှန်ကြောင်းအထောက်အထားပြနည်းလမ်းများကို သတ်မှတ်ကာ ၎င်းတို့အား သင့်လျော်သောစည်းမျဉ်းများနှင့် ချိတ်ဆက်ပါ။

သင့်လုပ်ဖော်ကိုင်ဖက် IKEv2 လိုအပ်ပါက၊ စက်ပစ္စည်းလက်မှတ်ဖြင့် စစ်မှန်ကြောင်းအထောက်အထားပြခြင်းဖြင့် ၎င်းကို IPsec စည်းမျဉ်းတွင် သတ်မှတ်နိုင်ပါသည်။ ဒါကလည်း ဖြစ်နိုင်တယ်။ ကော်ပီစည်းကမ်း GPO တစ်ခုမှ အခြားတစ်ခုသို့ ဖြန့်ကျက်မှုကို အရှိန်မြှင့်ရန် ၎င်းတို့၏ ဆက်စပ်အစုံများ။

ဒိုမိန်းအဖွဲ့ဝင်များကို သီးခြားခွဲထုတ်ရန်၊ အဝင်အသွားအလာအတွက် စစ်မှန်ကြောင်းအထောက်အထားလိုအပ်ပြီး အထွက်အသွားအလာအတွက် လိုအပ်သည့် စည်းမျဉ်းများကို အသုံးပြုပါ။ သင်လည်းလုပ်နိုင်ပါတယ်။ အဖွဲ့များတွင် အဖွဲ့ဝင်ရန် လိုအပ်သည်။ SDDL ကွင်းဆက်များဖြင့် ခွင့်ပြုထားသော အသုံးပြုသူများ/စက်ပစ္စည်းများသို့ ဝင်ရောက်ခွင့်ကို ကန့်သတ်ထားသည်။

အကယ်၍ သင်သည် "allow if secure" firewall rule နှင့် IPsec မူဝါဒကို ဖန်တီးပါက၊ ကုဒ်ဝှက်မထားသော အပလီကေးရှင်းများ (ဥပမာ telnet ကဲ့သို့) IPsec ကို အသုံးပြုရန် ခိုင်းစေနိုင်သည်။ စစ်မှန်ကြောင်းအထောက်အထားပြခြင်းနှင့် ကုဒ်ဝှက်ခြင်း လိုအပ်သည်။ဒီနည်းက ဘာမှ ရှင်းရှင်းလင်းလင်း မရောက်ဘူး။

လမ်းကြောင်းနှင့် အဆုံးမှတ်လုံခြုံရေးကို စစ်မှန်ကြောင်းအထောက်အထားပြထားသည်။

စစ်မှန်ကြောင်း အတည်ပြုထားသော ရှောင်ကွင်းသည် ယုံကြည်စိတ်ချရသော အသုံးပြုသူများ သို့မဟုတ် စက်ပစ္စည်းများမှ ပိတ်ဆို့ခြင်းဆိုင်ရာ စည်းမျဉ်းများကို လွှမ်းမိုးနိုင်စေပါသည်။ အတွက် အသုံးဝင်ပါတယ်။ အပ်ဒိတ်နှင့် ဆာဗာများကို စကင်န်ဖတ်ခြင်း။ တစ်ကမ္ဘာလုံးကို ဆိပ်ကမ်းတွေ မဖွင့်ဘဲနဲ့။

အက်ပ်များစွာတွင် အဆုံးမှအဆုံးလုံခြုံရေးကို သင်ရှာဖွေနေပါက တစ်ခုစီအတွက် စည်းမျဉ်းတစ်ခုဖန်တီးမည့်အစား၊ ၎င်းကိုရွှေ့ပါ။ IPsec အလွှာအတွက် ခွင့်ပြုချက် ကမ္ဘာလုံးဆိုင်ရာဖွဲ့စည်းမှုတွင် ခွင့်ပြုထားသော စက်/အသုံးပြုသူအုပ်စုများစာရင်းများ။

စည်းမျဥ်းစည်းကမ်းများ ပြဋ္ဌာန်းရန် netstat နှင့် PowerShell ကို အသုံးပြု၍ မည်သူချိတ်ဆက်သည်ကို သိရန် netstat ကို ကျွမ်းကျင်စွာ လုပ်ဆောင်ပြီး FortiGate ကဲ့သို့ IPsec သို့မဟုတ် perimeter firewalls များဖြင့် ချဲ့ထွင်ခြင်းဖြင့် သင့်ကွန်ရက်ကို ထိန်းချုပ်နိုင်စေပါသည်။ CMD-based Wi-Fi စစ်ထုတ်မှုများ၊ ကောင်းမွန်စွာ ဒီဇိုင်းထုတ်ထားသော IP ပိတ်ဆို့ခြင်း၊ SEO ကြိုတင်ကာကွယ်မှုများနှင့် အခြားအရာများ သင်ပိုမိုနက်ရှိုင်းစွာ ခွဲခြမ်းစိတ်ဖြာမှု လိုအပ်လာသောအခါတွင် သင်သည် လုပ်ဆောင်နိုင်မည်ဖြစ်သည်။ သံသယဖြစ်ဖွယ်ချိတ်ဆက်မှုများကို အချိန်မီရှာဖွေပါ။ သင့်လုပ်ငန်းဆောင်တာများကို မနှောင့်ယှက်ဘဲ ၎င်းတို့ကို ပိတ်ဆို့ပါ။

ငယ်ငယ်ကတည်းက နည်းပညာကို ဝါသနာပါတယ်။ ကျွန်တော်သည် ကဏ္ဍတွင် ခေတ်မီနေခြင်းနှင့် ဆက်သွယ်ပြောဆိုခြင်းကို နှစ်သက်ပါသည်။ ထို့ကြောင့် ကျွန်ုပ်သည် နည်းပညာနှင့် ဗီဒီယိုဂိမ်းဝဘ်ဆိုဒ်များတွင် ဆက်သွယ်ရန် နှစ်ပေါင်းများစွာ အာရုံစိုက်လာခဲ့သည်။ Android၊ Windows၊ MacOS၊ iOS၊ Nintendo သို့မဟုတ် အခြားဆက်စပ်အကြောင်းအရာတစ်ခုခုကို ရေးနေသည့် ကျွန်ုပ်ကို သင်တွေ့နိုင်သည်။