- LLMNR သည် လူများအား အယောင်ဆောင်ခြင်းနှင့် ဟက်ရှ်ဖမ်းခြင်းတို့ကို ဖော်ထုတ်သည်။ ၎င်းကိုပိတ်ထားခြင်းသည် အတွင်းအန္တရာယ်များကို လျှော့ချပေးသည်။

- လွယ်ကူစွာပိတ်ထားခြင်း- Windows ပေါ်ရှိ GPO/Registry နှင့် Linux တွင် systemd-resolved တည်းဖြတ်ခြင်း။

- NBT‑NS ကို ပိတ်ဆို့ခြင်း သို့မဟုတ် ပိတ်ခြင်း နှင့် မှတ်ပုံတင်ခြင်း/အသွားအလာ စိစစ်ခြင်းတို့ဖြင့် ဖြည့်စွက်ပါ။

LLMNR ပရိုတိုကောသည် Microsoft ပတ်ဝန်းကျင်များတွင် ရင်းနှီးသော မျက်နှာတစ်ခုဖြစ်သည်။ Windows သည် အဓိကကျသည့် ကွန်ရက်များတွင်၊ ၎င်းကို default အနေဖြင့် ဖွင့်ထားပြီး တစ်ချိန်က အဓိပ္ပာယ်ရှိခဲ့သော်လည်း ယနေ့တွင် အကူအညီတစ်ခုထက် ပို၍ ခေါင်းကိုက်တတ်သည်။ အဲဒါကြောင့် အသုံးပြုနည်းကို သိထားဖို့ ကောင်းပါတယ်။ LLMNR ကို ဘယ်လိုပိတ်မလဲ။ အထူးသဖြင့် အများသူငှာ WiFi ကွန်ရက်ကို အသုံးပြုနေလျှင်။

ဆုံးဖြတ်ချက်များ မချမီ၊ ၎င်းသည် ၎င်းကို အဘယ်ကြောင့် ပိတ်ရန် အကြံပြုထားသည်ကို နားလည်ရန် အကြံဥာဏ်ကောင်းဖြစ်သည်။ သတင်းကောင်းကတော့ disable လုပ်ရတာ လွယ်ပါတယ်။ Windows (Windows Server အပါအဝင်) နှင့် Linux နှစ်မျိုးလုံးတွင် မူဝါဒများ၊ Registry၊ Intune သို့မဟုတ် tuning စနစ်ဖြင့် ဖြေရှင်းထားသည်။

LLMNR ဆိုတာ ဘာလဲ၊ ဘယ်လိုအလုပ်လုပ်လဲ

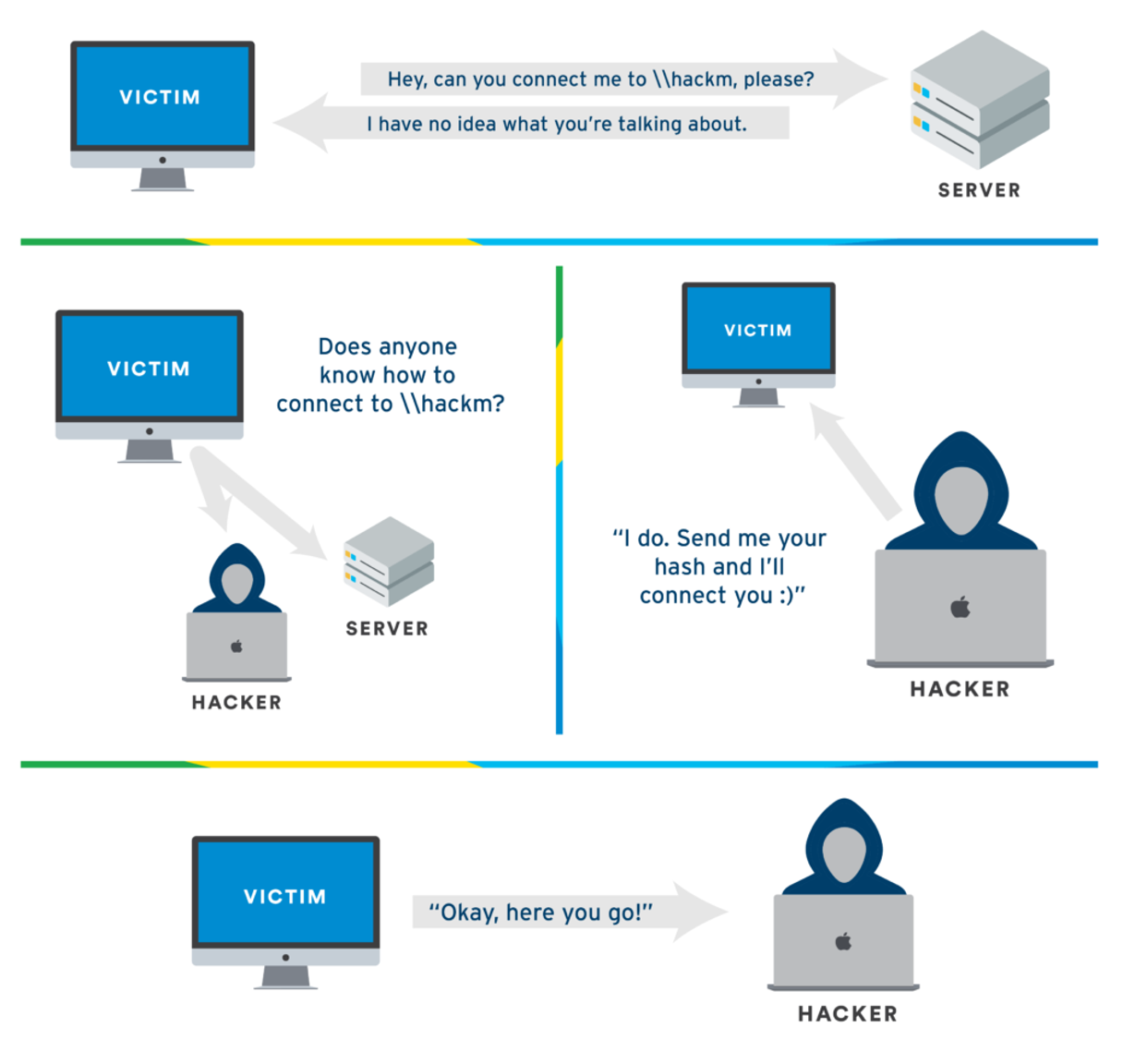

LLMNR အတိုကောက်များဖြစ်ကြသည် Link-Local Multicast Name Resolution၎င်း၏ရည်ရွယ်ချက်မှာ DNS ဆာဗာကို အားမကိုးဘဲ ဒေသတွင်း အပိုင်းအတွင်း လက်ခံလက်ခံသူအမည်များကို ဖြေရှင်းပါ။တစ်နည်းဆိုရသော်၊ စက်တစ်ခုသည် DNS မှတစ်ဆင့် အမည်တစ်ခုကို မဖြေရှင်းနိုင်ပါက၊ မည်သူမဆို "အရိပ်အမြွက်ယူသည်" ရှိမရှိကို သိရှိရန် multicast ကို အသုံးပြု၍ အနီးနားပတ်ဝန်းကျင်ကို မေးမြန်းစုံစမ်းနိုင်သည်။

ဤယန္တရားသည် port ကိုအသုံးပြုသည်။ UDP 5355 နှင့် ဒေသတွင်း ကွန်ရက်အတွင်း လည်ပတ်ရန် ဒီဇိုင်းထုတ်ထားသည်။ မေးခွန်းကို multicast ဖြင့် ပေးပို့သည်။ ချက်ခြင်းကွန်ရက်သို့၊ အမည်ကို “အသိအမှတ်ပြု” သော မည်သည့်ကွန်ပြူတာမဆို “ဒါငါပဲ” ဟုပြောခြင်းဖြင့် တုံ့ပြန်နိုင်သည်။ ဤသည်မှာ DNS မရနိုင်သော သို့မဟုတ် စီစဉ်သတ်မှတ်ရန် အဓိပ္ပာယ်မရှိသော အသေးစား သို့မဟုတ် တီထွင်ဖန်တီးထားသော ပတ်ဝန်းကျင်များအတွက် လျင်မြန်ပြီး ရိုးရှင်းသောချဉ်းကပ်မှုဖြစ်သည်။

လက်တွေ့တွင်၊ LLMNR မေးမြန်းချက်သည် ဒေသဆိုင်ရာ အပိုင်းသို့ ရွေ့လျားသွားပြီး ထိုလမ်းကြောင်းကို နားထောင်သည့် စက်ပစ္စည်းများသည် ၎င်းတို့သည် မှန်ကန်သော ဦးတည်ရာဖြစ်ကြောင်း ယုံကြည်ပါက တုံ့ပြန်နိုင်သည်။ ၎င်း၏ နယ်ပယ်သည် ဒေသတွင်း လင့်ခ်တွင်သာ ကန့်သတ်ထားသည်။ထို့ကြောင့် ကွန်ရက်ပေါ်တွင်တရားဝင်အမည်ဝန်ဆောင်မှုမရှိသည့်အခါ ၎င်း၏အမည်နှင့် ၎င်း၏အသက်မွေးဝမ်းကြောင်းကို "ဖာထေးခြင်း" အနေဖြင့် လုပ်ဆောင်ပါ။

အထူးသဖြင့် သေးငယ်သော ကွန်ရက်များ သို့မဟုတ် ad-hoc ဖြန့်ကျက်မှုများတွင် နှစ်ပေါင်းများစွာ အသုံးဝင်ကြောင်း သက်သေပြခဲ့သည်။ ယနေ့ခေတ်တွင် ကျယ်ကျယ်ပြန့်ပြန့် ဈေးပေါသော DNS ဖြင့်၊ အသုံးပြုမှုကိစ္စသည် အလွန်ကျဉ်းမြောင်းသွားသဖြင့် LLMNR ကိုပိတ်ကာ ပိုမိုငြိမ်းချမ်းစွာနေထိုင်ရန် အမြဲတမ်းနီးပါး အဓိပ္ပာယ်ရှိစေသည်။

LLMNR သည် အမှန်တကယ် လိုအပ်ပါသလား။ အန္တရာယ်များနှင့် ဆက်စပ်မှု

ဒေါ်လာမီလီယံနဲ့ချီတဲ့မေးခွန်း- ငါဖယ်ရမလား၊ ထားခဲ့သင့်လား။ အိမ်တွင်းရေးကိစ္စများတွင် အတွေ့ရအများဆုံး အဖြေမှာ "ဟုတ်ကဲ့၊ လွတ်လွတ်လပ်လပ် ဖြုတ်ချလိုက်ပါ။" ကုမ္ပဏီတစ်ခုတွင် အကျိုးသက်ရောက်မှုကို အတည်ပြုရန် အဆင်ပြေသည်။− ပတ်ဝန်းကျင်၏ DNS ကို မှန်ကန်စွာ သတ်မှတ်ပြီး ရှာဖွေမှုများ လုပ်ဆောင်ပါက၊ LLMNR သည် မည်သည့်အရာကိုမျှ ပံ့ပိုးပေးပြီး မလိုအပ်သော အန္တရာယ်များကို ဖော်ထုတ်ပေးပါသည်။

အကြီးမားဆုံးပြဿနာကတော့ အဲဒါပါပဲ။ LLMNR သည် အယောင်ဆောင်ခြင်းမှ အကာအကွယ် မပါဝင်ပါ။သင့်ကိုယ်ပိုင် ကွန်ရက်ခွဲရှိ တိုက်ခိုက်သူသည် ပစ်မှတ်ကိရိယာကို "အယောင်ဆောင်" ကာ အစောပိုင်း သို့မဟုတ် ဦးစားပေးအားဖြင့် တုံ့ပြန်နိုင်ပြီး ချိတ်ဆက်မှုကို ပြန်ညွှန်းကာ ပရမ်းပတာဖြစ်စေသည်။ ၎င်းသည် ဂန္ထဝင်ကျောင်းဟောင်း "လူမှ အလယ်အလတ်" (MitM) တိုက်ခိုက်မှု မြင်ကွင်းဖြစ်သည်။

ဥပမာတစ်ခုအနေဖြင့်၊ ခေတ်မီတိုက်ခိုက်မှုများကို ထည့်သွင်းစဉ်းစားခြင်းမရှိဘဲ မွေးဖွားလာခဲ့သည့် Wi‑Fi WEP စံနှုန်းကို ပြန်လည်အမှတ်ရစေသည်။ LLMNR တွင် အလားတူတစ်ခုခု ဖြစ်တတ်ပါသည်။: ၎င်းသည် ယခင်က အသုံးဝင်သော်လည်း ယနေ့တွင် ကော်ပိုရိတ်ကွန်ရက်များပေါ်တွင် အသက်ရှင်ကျန်ရစ်ပါက လှည့်စားရန် တံခါးဖွင့်ထားသည်။

ထို့အပြင်၊ မှန်ကန်သောကိရိယာများနှင့်အတူ ရန်သူ၏လက်တွင်၊ ၎င်းတို့သည် တရားဝင်ဆာဗာတစ်ခုနှင့် စကားပြောနေသည်ဟု ထင်သောအခါတွင် ၎င်းတို့သည် သင့်ကွန်ပျူတာများကို NTLMv2 hashes ကဲ့သို့ အရေးကြီးသောအချက်အလက်များကို “sing” ခိုင်းစေနိုင်သည်။ တိုက်ခိုက်သူသည် ထို hashes ကိုရရှိသည်နှင့်မူဝါဒများနှင့် စကားဝှက်ရှုပ်ထွေးမှုပေါ် မူတည်၍ ကွဲပြားသော အောင်မြင်မှုများဖြင့် ၎င်းတို့ကို ဖြိုခွဲရန် ကြိုးစားနိုင်သည်- အမှန်တကယ် ကျူးကျော်ဝင်ရောက်မှုအန္တရာယ်ကို တိုးလာစေပါသည်။

LLMNR ကို ဘယ်အချိန်မှာ ပိတ်ရမလဲ။

ခေတ်မီ ဖြန့်ကျက်မှု အများစုတွင် မည်သည့်အရာမှ မဖျက်ဘဲ ၎င်းကို သင်ပိတ်ထားနိုင်သည်။ အကယ်၍ သင့်ဖောက်သည်များသည် DNS ဖြင့် အမြဲဖြေရှင်းနေပါသည်။ ပြည်တွင်းကွန်ရက်ပေါ်ရှိ "မှော်ပညာ" ကို သင် အားမကိုးပါက LLMNR သည် မလိုအပ်ပါ။ သို့တိုင်၊ မူဝါဒကို အဖွဲ့အစည်းတစ်ခုလုံးသို့ မတွန်းပို့မီ အရေးကြီးသောပတ်ဝန်းကျင်တွင် တရားဝင်အောင်ထားပါ။

ဆုံးဖြတ်ချက်သည် နည်းပညာပိုင်းသာမကဘဲ၊ ၎င်းသည် သင့်လုပ်ငန်းလည်ပတ်မှုနှင့် လိုက်နာမှုအန္တရာယ်ကိုလည်း လျှော့ချပေးကြောင်း မှတ်သားထားပါ။ LLMNR ကို ပိတ်ခြင်းသည် ရိုးရှင်းသော၊ တိုင်းတာနိုင်သော၊ ထိရောက်သော မာကျောမှု ထိန်းချုပ်မှုတစ်ခုဖြစ်သည်။ဆင်ခြင်တုံတရားရှိသော လုံခြုံရေးမူဘောင် တောင်းဆိုသည့်အရာသာဖြစ်သည်။

Windows တွင် LLMNR ကို ပိတ်ပါ။

ဤသည်မှာ Windows တွင် LLMNR ကိုပိတ်ရန်ရရှိနိုင်သောအဓိကရွေးချယ်စရာများဖြစ်သည်။

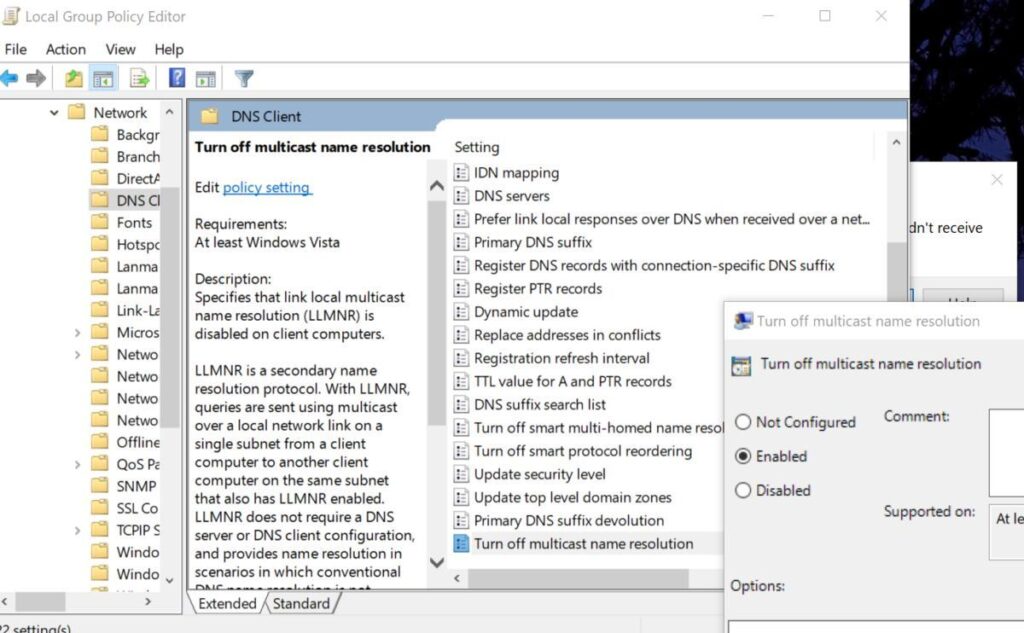

ရွေးချယ်မှု 1- ဒေသတွင်း အုပ်စုမူဝါဒ တည်းဖြတ်သူ (gpedit.msc)

သီးခြားကွန်ပျူတာများတွင် သို့မဟုတ် အမြန်စမ်းသပ်ရန်အတွက်၊ Local Group Policy Editor ကို သင်သုံးနိုင်သည်။ WIN + R ကို နှိပ်ပြီး ရိုက်ပါ။ gpedit.msc ကိုဖွင့်ပြီး လက်ခံပါ။

ထို့နောက်၊ ဖြတ်သန်းသွားပါ- ကွန်ပျူတာဖွဲ့စည်းပုံ > စီမံခန့်ခွဲရေးပုံစံများ > ကွန်ရက်. အချို့သောထုတ်ဝေမှုများတွင်၊ ဆက်တင်သည်အောက်တွင်ပေါ်လာသည်။ Cliente DNS. “များစွာသော ကာစ်အမည် ကြည်လင်ပြတ်သားမှုကို ပိတ်ရန်” ထည့်သွင်းချက်ကို ရှာပါ (အမည်အနည်းငယ်ကွဲလွဲနိုင်သည်) နှင့် မူဝါဒကို "ဖွင့်ထားသည်" ဟု သတ်မှတ်ပါ။

Windows 10 တွင် စာသားကို "Multicast အမည် ကြည်လင်ပြတ်သားမှု ပိတ်ရန်" အဖြစ် ဖတ်လေ့ရှိသည်။ အပြောင်းအလဲကို အသုံးပြုပါ သို့မဟုတ် လက်ခံပြီး သင့်ကွန်ပျူတာကို ပြန်လည်စတင်ပါ။ အသင်းဘက်ဆက်တင်များကို မှန်ကန်စွာအသုံးပြုကြောင်း သေချာစေရန်။

ရွေးချယ်စရာ 2- Windows Registry

အကယ်၍ သင်သည် အမှတ်သို့ တည့်တည့်သွားလိုပါက သို့မဟုတ် scriptable method တစ်ခု လိုအပ်ပါက၊ Registry တွင် မူဝါဒတန်ဖိုးကို သင်ဖန်တီးနိုင်ပါသည်။ CMD သို့မဟုတ် ဖွင့်ပါ။ ပါဝါရှ်ဝေလ် စီမံခန့်ခွဲသူခွင့်ပြုချက်နှင့်အတူ y ejecuta:

REG ADD "HKLM\Software\Policies\Microsoft\Windows NT\DNSClient" /f

REG ADD "HKLM\Software\Policies\Microsoft\Windows NT\DNSClient" /v "EnableMulticast" /t REG_DWORD /d 0 /f၎င်းနှင့်အတူ၊ LLMNR ကို မူဝါဒအဆင့်တွင် ပိတ်ပါမည်။ စက်ဝိုင်းပိတ်ရန် ကွန်ပျူတာကို ပြန်လည်စတင်ပါ။ ယခင်အခြေအနေတစ်ခုရှိ လုပ်ငန်းစဉ်များကို မှတ်ဉာဏ်ထဲတွင် မကျန်အောင် တားဆီးပါ။

ဒိုမိန်းတစ်ခုတွင် GPO ဖြင့် LLMNR ကို ပိတ်ပါ။

LLMNR ကိုပိတ်ရန် နောက်တစ်နည်းမှာ Group Policy Management Console ကိုဖွင့်ခြင်းဖြင့် domain controller မှ အပြောင်းအလဲကို ဗဟိုပြု၍ အသုံးပြုရန်ဖြစ်သည်။ GPO အသစ်တစ်ခုဖန်တီးပါ (ဥပမာ၊ "MY-GPO") တည်းဖြတ်ပါ။

တည်းဖြတ်သူတွင်၊ လမ်းကြောင်းအတိုင်း လိုက်ပါ။ ကွန်ပျူတာဖွဲ့စည်းပုံ > စီမံခန့်ခွဲရေးပုံစံများ > ကွန်ရက် > DNS ကလိုင်းယင့်. “များစွာသော ကာစ်စ်အမည် ပြတ်သားမှုကို ပိတ်ရန်” မူဝါဒကို ဖွင့်ပါ။ သိမ်းဆည်းရန် တည်းဖြတ်သူကို ပိတ်ပါ။ ထို့နောက်၊ GPO ကို သင့်လျော်သော OU နှင့် ချိတ်ဆက်ပြီး မူဝါဒကို ပြန်လည်စတင်ရန် ဖိအားပေးပါ သို့မဟုတ် ပုံမှန်ပုံတူကူးချခြင်းကို စောင့်ပါ။

ပြီးပြီ။ ယခု သင့်တွင် LLMNR ကို အမြဲမပြတ်ဖြတ်တောက်မည့် ဒိုမိန်းမူဝါဒတစ်ခုရှိသည်။ ပြုပြင်ပြောင်းလဲမှု၏ တိကျသောအမည်စာရင်း ကွဲပြားနိုင်သည်ကို သတိပြုပါ။ Windows Server ဗားရှင်းများကြား အနည်းငယ်ရှိသော်လည်း တည်နေရာမှာ ဖော်ပြထားသည့်အတိုင်း ဖြစ်သည်။

Intune- "Applied" သော်လည်း gpedit သည် "Configured မပြုထား" ကိုပြသသည်

ယေဘူယျမေးခွန်း- သင် Intune မှ configuration ပရိုဖိုင်ကို တွန်းလိုက်သည်၊ ၎င်းသည် သင့်အား မှန်ကန်စွာ အသုံးချခဲ့ကြောင်း ပြောပြသည်၊ နှင့် သင် gpedit ကိုဖွင့်သောအခါ၊ ဆက်တင်ကို "Configured မထားပါ" ဟု တွေ့ရပါသည်။ ၎င်းသည် တက်ကြွခြင်းမရှိဟု မဆိုလိုပါ။. Intune သည် "Configured" အဖြစ် ပြည်တွင်းအယ်ဒီတာတွင် အမြဲထင်ဟပ်ခြင်းမရှိသော CSP/Registry မှတဆင့် ဆက်တင်များကို သက်ရောက်သည်။

၎င်းကိုစစ်ဆေးရန် ယုံကြည်စိတ်ချရသောနည်းလမ်းမှာ မူဝါဒမှတ်တမ်းကို တိုင်ပင်ရန်ဖြစ်သည်။ ၎င်းသည် 0 နှင့် ညီမျှပါက၊ တန်ဖိုး Multicast ကိုဖွင့်ပါ။ HKLM\Software\Policies\Microsoft\Windows NT\DNSClientgpedit သည် “Configured Not” ကိုပြသသော်လည်း LLMNR ကို ပိတ်ထားသည်။

၎င်းကို script မှတစ်ဆင့် သေချာစေရန် (Intune တွင် ပြန်လည်ပြင်ဆင်ခြင်းကဲ့သို့ အသုံးဝင်သည်)၊ ဤသည်မှာ တန်ဖိုးကိုဖန်တီးရန်နှင့် အတည်ပြုရန် ရိုးရှင်းသော PowerShell script တစ်ခုဖြစ်သည်။

New-Item -Path "HKLM:\Software\Policies\Microsoft\Windows NT\DNSClient" -Force | Out-Null

New-ItemProperty -Path "HKLM:\Software\Policies\Microsoft\Windows NT\DNSClient" -Name "EnableMulticast" -PropertyType DWord -Value 0 -Force | Out-Null

(Get-ItemProperty -Path "HKLM:\Software\Policies\Microsoft\Windows NT\DNSClient").EnableMulticast၎င်းသည် Intune က ၎င်းကို အသုံးချသည်ဟု ပြောသည့်ကိစ္စတွင် အကျုံးဝင်သော်လည်း သင်သည် အသေချာဆုံးသော သေချာမှု (သို့) "လူဆိုး" စက်ပစ္စည်းများကို ပြဿနာရှာလိုပါသည်။ အစုလိုက်စာရင်းစစ်ရန်၊ script ကို သင်၏စာရင်းတူးလ်နှင့် ပေါင်းစပ်ပါ။ သို့မဟုတ် Endpoint အစီရင်ခံစာများအတွက် Intune/Defender ဖြင့်။

Linux တွင် LLMNR ကို ပိတ်ပါ (စနစ်ဖြင့် ဖြေရှင်းထားသည်)

systemd-resolved ကိုသုံးသော Ubuntu သို့မဟုတ် Debian ကဲ့သို့သော ဖြန့်ဖြူးမှုများတွင်၊ သင်သည် တိုက်ရိုက် "သတ်" LLMNR လုပ်နိုင်သည် ။ ဖြေရှင်းသူ ဆက်တင်များကို တည်းဖြတ်ပါ။ así:

sudo nano /etc/systemd/resolved.confဖိုင်တွင်၊ တိကျသေချာမှုမရှိစေရန် သက်ဆိုင်ရာ parameter ကို သတ်မှတ်ပါ။ Por ejemplo:

[Resolve]

LLMNR=noဝန်ဆောင်မှု သို့မဟုတ် ကွန်ပျူတာကို သိမ်းဆည်းပြီး ပြန်လည်စတင်ပါ- ဝန်ဆောင်မှုကို ပြန်လည်စတင်ခြင်းသည် များသောအားဖြင့် လုံလောက်ပါသည်။သင့်အတွက် ပိုအဆင်ပြေလျှင် reboot လုပ်ခြင်းသည်လည်း တရားဝင်သော်လည်း၊

sudo systemctl restart systemd-resolved၎င်းနှင့်အတူ၊ စနစ်ဖြင့်ဖြေရှင်းထားသော LLMNR ကိုအသုံးပြုခြင်းရပ်တန့်သွားပါမည်။ အကယ်၍ သင်သည် အခြားသော ကြည်လင်ပြတ်သားမှု ဖြေရှင်းချက်ကို အသုံးပြုပါ။ (သို့မဟုတ် အခြားသော distro များ)၊ ၎င်းတို့၏ စာရွက်စာတမ်းများကို စစ်ဆေးကြည့်ပါ- ပုံစံသည် အလွန်ကွာခြားမှုမရှိသည့်အပြင် တူညီသော "ခလုတ်" တစ်ခု အမြဲရှိပါသည်။

NBT‑NS နှင့် Windows Firewall အကြောင်း

LLMNR ကိုပိတ်ထားခြင်းသည် တိုက်ပွဲတစ်ဝက်ဖြစ်သည်။ တုံ့ပြန်သူနှင့် အလားတူကိရိယာများသည် NetBIOS အမည်ဝန်ဆောင်မှု (NBT‑NS) ကို အသုံးချသည်ဂန္ထဝင် NetBIOS ဆိပ်ကမ်းများ (UDP 137/138 နှင့် TCP 139) တို့ထက် အလုပ်လုပ်သည်။ ၎င်းသည် လူများစွာမေးသည့်မေးခွန်းကို ဖြစ်ပေါ်စေသည်- firewall အတွင်းရှိ port များကို ပိတ်ဆို့ရန် လုံလောက်သလား၊ သို့မဟုတ် NBT-NS ကို ပြတ်သားစွာ ပိတ်ရန် လိုအပ်ပါသလား။

သင့်ဒေသခံ firewall တွင် တင်းကျပ်သော စည်းမျဉ်းများ—အဝင်နှင့် အပြင်- 137/UDP, 138/UDP, နှင့် 139/TCP ကို ပိတ်ဆို့ပါက၊ သင်သည် သင်၏ထိတွေ့မှုကို အလွန်လျှော့ချနိုင်သည်။ သို့သော်၊ လုပ်ငန်းပတ်ဝန်းကျင်များတွင် အကောင်းဆုံးအလေ့အကျင့်မှာ TCP/IP မှ NetBIOS ကို ပိတ်ရန်ဖြစ်သည်။ Firewall မူဝါဒကို ပြောင်းလဲခြင်း သို့မဟုတ် အပလီကေးရှင်းတစ်ခုမှ ပြုပြင်မွမ်းမံပါက မလိုလားအပ်သော တုံ့ပြန်မှုများ သို့မဟုတ် ကြော်ငြာများကို တားဆီးရန်အတွက် အင်တာဖေ့စ်များတွင်၊

Windows တွင် LLMNR ကဲ့သို့တိုက်ရိုက် "စက်ရုံ" GPO မရှိသော်လည်း WMI သို့မဟုတ် Registry မှတဆင့်သင်လုပ်ဆောင်နိုင်သည်။ ဤ WMI-based PowerShell သည် IP-ဖွင့်ထားသော အဒက်တာများအားလုံးတွင် ၎င်းကို ပိတ်သည်။:

Get-WmiObject -Class Win32_NetworkAdapterConfiguration -Filter "IPEnabled=TRUE" | ForEach-Object { $_.SetTcpipNetbios(2) } Firewall စည်းမျဉ်းများကို သင်နှစ်သက်ပါက၊ ရှေ့ဆက်ပါ၊ သို့သော် ၎င်းတို့သည် နှစ်လမ်းညွန်ရှိပြီး အမြဲရှိနေကြောင်း သေချာပါစေ။ 137/UDP၊ 138/UDP နှင့် 139/TCP တို့ကို ပိတ်ဆို့ထားသည်။ နှင့် Firewall ကို စီမံခန့်ခွဲသော အခြား GPO သို့မဟုတ် EDR/AV ဖြေရှင်းချက်များတွင် ကွဲလွဲနေသော စည်းမျဉ်းများ မရှိကြောင်း စောင့်ကြည့်ပါ။

အတည်ပြုခြင်း- LLMNR နှင့် NBT-NS သည် ကစားခြင်း မရှိတော့ကြောင်း စစ်ဆေးနည်း

Windows ရှိ LLMNR အတွက်၊ Registry ကိုကြည့်ပါ- HKLM\Software\Policies\Microsoft\Windows NT\DNSClient\EnableMulticast တည်ရှိပြီး 0 နှင့် ညီမျှရမည်။ PowerShell တွင် အမြန်စစ်ဆေးပါ။ ကျွန်တော် ... ဖြစ်ချင်ပါတယ်:

(Get-ItemProperty -Path "HKLM:\Software\Policies\Microsoft\Windows NT\DNSClient").EnableMulticastအသွားအလာအဆင့်တွင်၊ ရိုးရှင်းသောနည်းလမ်းမှာ နဂိုရှိနေသည့်အမည်ကိုရှာဖွေရန်ဖြစ်ပြီး UDP 5355 ပက်ကေ့ခ်ျများထွက်ရှိခြင်းမရှိကြောင်းသတိပြုရန် Wireshark ကိုအသုံးပြုပါ။ multicast ကို local segment ကို မတွေ့ပါကမင်းလမ်းမှန်ပေါ်ရောက်နေပြီ။

systemd-resolved ဖြင့် Linux တွင်၊ ဖြေရှင်းချက်ctl သို့မဟုတ် systemctl ဖြင့် အခြေအနေကို စစ်ဆေးပါ- LLMNR ကို "မရှိ" ဟု သတ်မှတ်ထားကြောင်း သေချာပါစေ။ ထိရောက်သောဖွဲ့စည်းမှုစနစ်တွင် အမှားအယွင်းမရှိဘဲ ဝန်ဆောင်မှုကို ပြန်လည်စတင်ခဲ့သည်။

NBT‑NS အတွက်၊ သင်၏ firewall စည်းမျဉ်းများသည် 137/UDP၊ 138/UDP၊ နှင့် 139/TCP သို့မဟုတ် NetBIOS အဒက်တာများတွင် ပိတ်ထားကြောင်း အတည်ပြုပါ။ ပိုက်ကွန်ကို ခဏလောက် ရှူနိုင်တယ်။ လေပေါ်တွင် NetBIOS တောင်းဆိုမှုများ သို့မဟုတ် ကြော်ငြာများ မရှိကြောင်း စစ်ဆေးရန်။

မကြာခဏမေးလေ့ရှိသောမေးခွန်းများနှင့် အသုံးဝင်ပုံများ

- LLMNR ကိုပိတ်ခြင်းဖြင့် တစ်စုံတစ်ခုကို ချိုးဖျက်မည်လား။ ကောင်းမွန်စွာထိန်းသိမ်းထားသော DNS ရှိသော ကွန်ရက်များတွင်၊ ဤသည်မှာ ပုံမှန်အားဖြင့် မဟုတ်ပါ။ အထူး သို့မဟုတ် အမွေအနှစ်ပတ်ဝန်းကျင်များတွင်၊ ရှေ့ပြေးအဖွဲ့တွင် ဦးစွာအတည်ပြုပြီး အပြောင်းအလဲကို ပံ့ပိုးကူညီရန် ဆက်သွယ်ပါ။

- Intune က " Enforced" ဟုပြောသော်လည်း gpedit သည် "Configured မရှိသေးသော" ကိုအဘယ်ကြောင့်ပြသသနည်း။ ပြည်တွင်းတည်းဖြတ်သူသည် MDM သို့မဟုတ် CSP မှချမှတ်ထားသောပြည်နယ်များကို အမြဲရောင်ပြန်ဟပ်ခြင်းမရှိသောကြောင့်ဖြစ်သည်။ အမှန်တရားသည် Registry တွင်ရှိပြီး gpedit စာသားတွင်မဟုတ်ဘဲ အမှန်တကယ်ရလဒ်များဖြစ်သည်။

- Firewall တွင် NetBIOS ကို ပိတ်ဆို့ပါက NBT‑NS ကို ပိတ်ရန် မဖြစ်မနေ လိုအပ်ပါသလား။ ပိတ်ဆို့ခြင်းသည် ပြီးပြည့်စုံပြီး အားကောင်းပါက၊ သင်သည် အန္တရာယ်ကို အလွန်လျှော့ချနိုင်သည်။ သို့တိုင်၊ TCP/IP တွင် NetBIOS ကိုပိတ်ထားခြင်းသည် stack-level တုံ့ပြန်မှုများကို ဖယ်ရှားပေးပြီး စည်းမျဉ်းများပြောင်းလဲပါက အံ့အားသင့်စရာများကို ရှောင်ရှားနိုင်သောကြောင့် ၎င်းသည် ဦးစားပေးရွေးချယ်မှုဖြစ်သည်။

- LLMNR ကို ပိတ်ရန် အဆင်သင့်လုပ်ထားသော script များ ရှိပါသလား။ ဟုတ်ပါတယ်၊ သင်မြင်တဲ့အတိုင်း Registry သို့မဟုတ် PowerShell မှတဆင့်။ Intune အတွက်၊ ဇာတ်ညွှန်းကို ပြန်လည်ပြင်ဆင်မှုအဖြစ် ထုပ်ပိုးပြီး လိုက်နာမှုစစ်ဆေးခြင်းကို ထည့်ပါ။

LLMNR ကို ပိတ်ခြင်းဖြင့် ဒေသတွင်း ကွန်ရက်ပေါ်ရှိ အတုအယောင် မျက်နှာပြင်ကို လျှော့ချပြီး bud ရှိ Responder ကဲ့သို့သော ကိရိယာများဖြင့် ဟက်ကာ-ဖမ်းဆုပ်ထားသော တိုက်ခိုက်မှုများကို ဖယ်ရှားသည်။ အကယ်၍ သင်သည် NBT‑NS ကို ပိတ်ဆို့ သို့မဟုတ် ပိတ်ပါက သင်၏ DNS ကို ဂရုစိုက်ပါ။သင့်တွင် ရိုးရှင်းပြီး ထိရောက်သော လုံခြုံရေးကော့တေးကို ရရှိပါမည်- ဆူညံသံနည်းခြင်း၊ အန္တရာယ်နည်းပါးခြင်းနှင့် နေ့စဥ်အသုံးပြုရန်အတွက် ပိုမိုကောင်းမွန်သောပြင်ဆင်ထားသော ကွန်ရက်တစ်ခု။

မတူညီသော ဒစ်ဂျစ်တယ်မီဒီယာများတွင် အတွေ့အကြုံ ဆယ်နှစ်ကျော်ရှိသော နည်းပညာနှင့် အင်တာနက်ပြဿနာများကို အထူးပြု တည်းဖြတ်သူ။ ကျွန်ုပ်သည် e-commerce၊ ဆက်သွယ်ရေး၊ အွန်လိုင်းစျေးကွက်ရှာဖွေရေးနှင့် ကြော်ငြာကုမ္ပဏီများအတွက် တည်းဖြတ်သူနှင့် အကြောင်းအရာဖန်တီးသူအဖြစ် လုပ်ကိုင်ခဲ့သည်။ ဘောဂဗေဒ၊ ဘဏ္ဍာရေးနှင့် အခြားကဏ္ဍများ ဝဘ်ဆိုဒ်များတွင်လည်း ရေးသားခဲ့ဖူးသည်။ ကျွန်တော့်အလုပ်ကလည်း ကျွန်တော့်ဝါသနာပါ။ ယခု ကျွန်ုပ်၏ ဆောင်းပါးများမှတဆင့် Tecnobitsကျွန်ုပ်တို့၏ဘဝများကို တိုးတက်ကောင်းမွန်လာစေရန် နေ့စဉ်နည်းပညာလောကမှ ပေးဆောင်နေသော သတင်းများနှင့် အခွင့်အလမ်းသစ်များအားလုံးကို စူးစမ်းလေ့လာရန် ကြိုးစားပါသည်။