- Identificeer verbindingen en poorten met netstat en filter op statussen of protocollen om afwijkende activiteiten te detecteren.

- Blokkeer netwerken en IP's vanuit CMD/PowerShell met behulp van Netsh en goed gedefinieerde firewallregels.

- Versterk de perimeter met IPsec- en GPO-beheer en houd toezicht zonder de firewallservice uit te schakelen.

- Voorkom bijwerkingen op SEO en bruikbaarheid door blokkering te combineren met CAPTCHA's, snelheidslimiet en CDN.

¿Hoe blokkeer ik verdachte netwerkverbindingen vanuit CMD? Wanneer een computer traag begint te worden of u ongebruikelijke netwerkactiviteit ziet, is het openen van de opdrachtprompt en het gebruiken van opdrachten vaak de snelste manier om de controle terug te krijgen. Met slechts een paar opdrachten kunt u verdachte verbindingen detecteren en blokkerenControleer open poorten en versterk uw beveiliging zonder dat u iets extra's hoeft te installeren.

In dit artikel vindt u een complete, praktische gids gebaseerd op native tools (CMD, PowerShell en hulpprogramma's zoals netstat en netsh). U zult zien hoe vreemde sessies identificerenWelke gegevens u moet controleren, hoe u specifieke wifi-netwerken kunt blokkeren en hoe u regels kunt maken in de Windows Firewall of zelfs een FortiGate, alles wordt in duidelijke en begrijpelijke taal uitgelegd.

Netstat: wat het is, waar het voor is en waarom het belangrijk blijft

De naam netstat komt van ‘netwerk’ en ‘statistiek’, en de functie ervan is juist om statistieken en verbindingsstatussen in realtime. Het is sinds de jaren negentig geïntegreerd in Windows en Linux, en je vindt het ook in andere systemen zoals macOS of BeOS, zij het zonder grafische interface.

Als u het in de console uitvoert, kunt u actieve verbindingen, gebruikte poorten, lokale en externe adressen en in het algemeen een duidelijk overzicht krijgen van wat er in uw TCP/IP-stack gebeurt. onmiddellijke netwerkscan Het helpt u bij het configureren, diagnosticeren en verhogen van het beveiligingsniveau van uw computer of server.

Het is essentieel om te controleren welke apparaten verbinding maken, welke poorten open zijn en hoe uw router is geconfigureerd. Met Netstat krijgt u ook routeringstabellen en statistieken per protocol die u helpen als er iets niet klopt: overmatig verkeer, fouten, opstoppingen of ongeautoriseerde verbindingen.

Handige tip: Voordat u een serieuze analyse met Netstat uitvoert, sluit u alle toepassingen die u niet nodig hebt en zelfs Indien mogelijk opnieuw opstartenZo vermijdt u ruis en krijgt u precisie in wat er echt toe doet.

Impact op prestaties en beste praktijken voor gebruik

Het uitvoeren van Netstat zelf zal je pc niet kapotmaken, maar overmatig gebruik of met te veel parameters tegelijk kan de CPU en het geheugen belasten. Als je het continu gebruikt of een zee van data filtert, de systeembelasting neemt toe en de prestaties kunnen eronder lijden.

Om de impact te minimaliseren, beperkt u het tot specifieke situaties en stemt u de parameters nauwkeurig af. Als u een continue stroom nodig hebt, evalueer dan specifiekere monitoringtools. En onthoud: Minder is meer. wanneer het doel is om een specifiek symptoom te onderzoeken.

- Beperk het gebruik tot de momenten waarop u het echt nodig heeft Bekijk actieve verbindingen of statistieken.

- Filter nauwkeurig om te tonen alleen de noodzakelijke informatie.

- Vermijd het plannen van uitvoeringen met zeer korte intervallen die verzadigde hulpbronnen.

- Overweeg speciale hulpprogramma's als u op zoek bent naar realtime monitoring meer geavanceerd.

Voordelen en beperkingen van het gebruik van netstat

Netstat blijft populair onder beheerders en technici omdat het Direct inzicht in verbindingen en poorten die door applicaties worden gebruikt. Binnen enkele seconden kunt u zien wie met wie communiceert en via welke poorten.

Het vergemakkelijkt ook de monitoring en probleemoplossingCongestie, knelpunten, blijvende verbindingen… het komt allemaal aan het licht als je de relevante statussen en statistieken bekijkt.

- Snelle detectie van ongeautoriseerde verbindingen of mogelijke indringers.

- Sessietracking tussen clients en servers om crashes of latenties te lokaliseren.

- Prestatie-evaluatie door middel van een protocol om verbeteringen te prioriteren waar ze het grootste effect hebben.

En wat doet het niet zo goed? Het levert geen data (dat is niet de bedoeling), de output kan complex zijn voor niet-technische gebruikers, en in zeer grote omgevingen die niet schaalbaar zijn als een gespecialiseerd systeem (SNMP bijvoorbeeld). Bovendien is het gebruik ervan afgenomen ten gunste van PowerShell en modernere hulpprogramma's met duidelijkere uitkomsten.

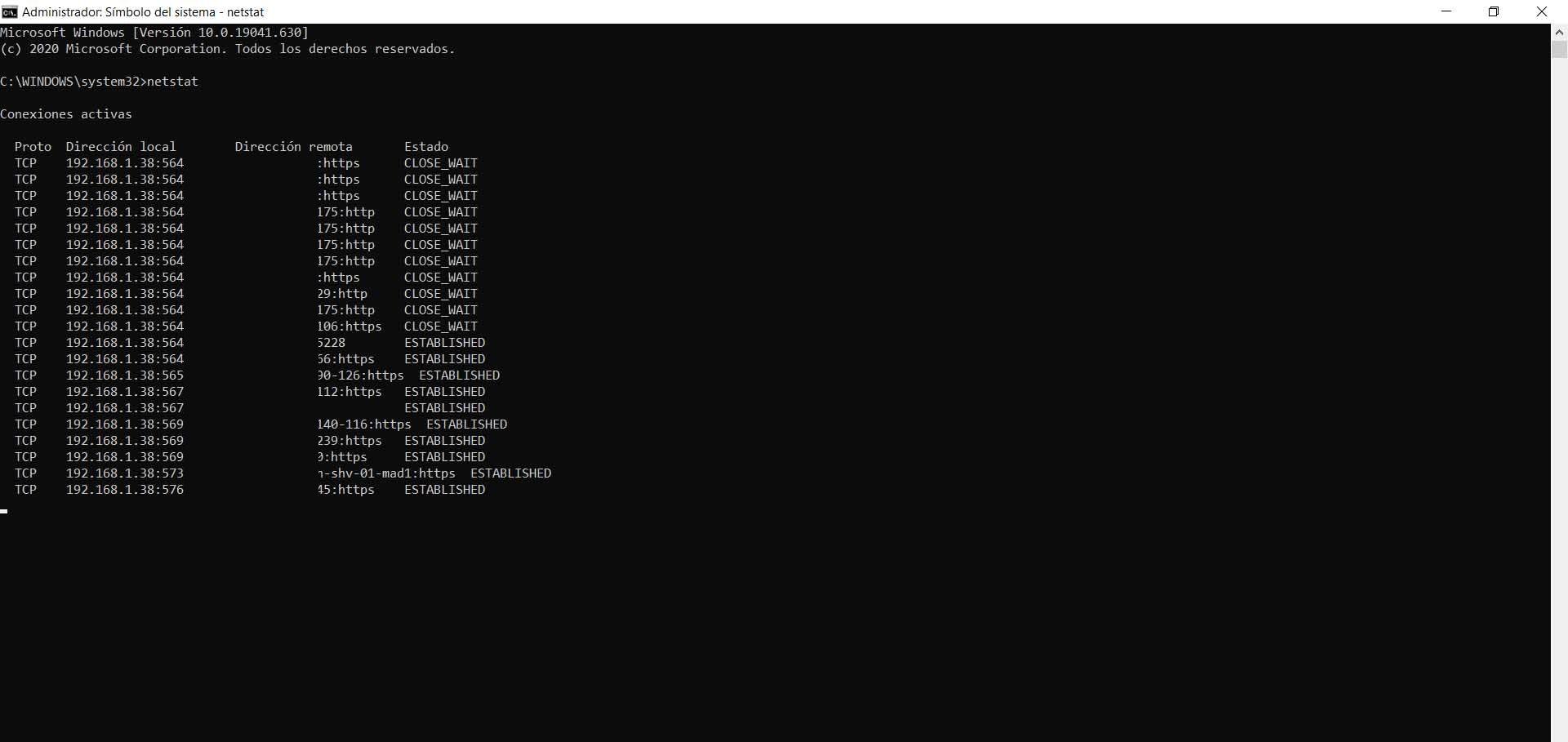

Hoe u netstat vanuit CMD gebruikt en de resultaten ervan leest

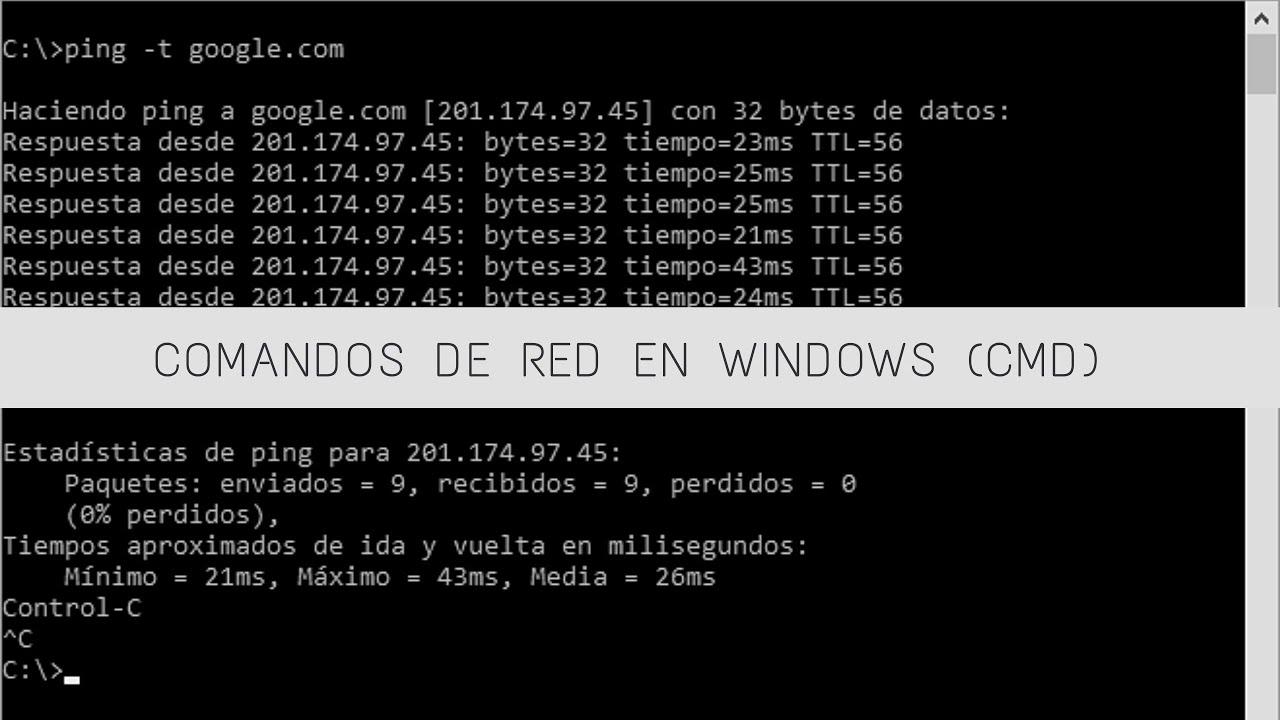

Open CMD als beheerder (Start, typ 'cmd', klik met de rechtermuisknop, Uitvoeren als beheerder) of gebruik Terminal in Windows 11. Typ vervolgens netstat en druk op Enter om de foto van het moment te krijgen.

U ziet kolommen met het protocol (TCP/UDP), lokale en externe adressen met hun poorten en een statusveld (LISTENING, ESTABLISHED, TIME_WAIT, enz.). Als u nummers in plaats van poortnamen wilt, voert u het volgende uit: netstat -n voor een meer directe lezing.

Periodieke updates? Je kunt het instellen om elke X seconden te verversen met een interval: bijvoorbeeld, netstat -n 7 De uitvoer wordt elke 7 seconden bijgewerkt, zodat u direct de veranderingen kunt zien.

Als u alleen geïnteresseerd bent in bestaande verbindingen, filtert u de uitvoer met findstr: netstat | findstr OPGERICHTWijzig naar LISTENING, CLOSE_WAIT of TIME_WAIT als u liever andere toestanden wilt detecteren.

Nuttige netstat-parameters voor onderzoek

Met deze modifiers kunt u: geluidsoverlast verminderen en concentreer je op wat je zoekt:

- -a: toont actieve en inactieve verbindingen en luisterpoorten.

- -e: statistieken van interfacepakketten (inkomend/uitgaand).

- -f: lost externe FQDN's (volledig gekwalificeerde domeinnamen) op en geeft deze weer.

- -n: geeft onopgeloste poort- en IP-nummers weer (sneller).

- -o: voegt de PID toe van het proces dat de verbinding onderhoudt.

- -p X: filtert op protocol (TCP, UDP, tcpv6, tcpv4...).

- -q: query gekoppelde luister- en niet-luisterpoorten.

- -sStatistieken gegroepeerd per protocol (TCP, UDP, ICMP, IPv4/IPv6).

- -r: huidige routeringstabel van het systeem.

- -t: informatie over verbindingen in downloadstatus.

- -x: Details van NetworkDirect-verbinding.

Praktische voorbeelden voor het dagelijks leven

Om open poorten en verbindingen met hun PID weer te geven, voert u het volgende uit: netstat-anoMet die PID kunt u het proces kruisverwijzen in Taakbeheer of met hulpmiddelen zoals TCPView.

Als u alleen geïnteresseerd bent in IPv4-verbindingen, filter dan op protocol met netstat -p IP en u heeft geen last van lawaai bij het weggaan.

Wereldwijde statistieken per protocol zijn afkomstig van netstat -sAls u echter de activiteit van de interfaces (verzonden/ontvangen) wilt, zal het werken netstat -e om precieze aantallen te hebben.

Om een probleem met de resolutie van namen op afstand op te sporen, combineert u netstat -f met filtering: bijvoorbeeld, netstat -f | findstr mijndomein Er worden alleen resultaten geretourneerd die overeenkomen met dat domein.

Als wifi traag is en netstat vol zit met vreemde verbindingen

Klassiek geval: traag browsen, een snelheidstest die even duurt om op te starten maar normale cijfers geeft en bij het uitvoeren van netstat verschijnen de volgende gegevens: tientallen verbindingen GEBOUWDVaak is de browser de boosdoener (Firefox bijvoorbeeld, vanwege de manier waarop die met meerdere sockets omgaat). Zelfs als u vensters sluit, kunnen achtergrondprocessen sessies blijven onderhouden.

Wat te doen? Identificeer je eerst met netstat-ano Noteer de PID's. Controleer vervolgens in Taakbeheer of met Process Explorer/TCPView welke processen erachter zitten. Als de verbinding en het proces verdacht lijken, overweeg dan om het IP-adres te blokkeren via de Windows Firewall. een antivirusscan uitvoeren En als u denkt dat het risico te groot is, koppel dan tijdelijk de apparatuur los van het netwerk totdat het risico duidelijk is.

Als er nog steeds sessies worden uitgevoerd nadat u de browser opnieuw hebt geïnstalleerd, controleer dan de extensies, schakel de synchronisatie tijdelijk uit en kijk of andere clients (zoals uw mobiele apparaat) ook langzaam zijn: dit wijst op het probleem. netwerk-/ISP-probleem in plaats van lokale software.

Houd er rekening mee dat netstat geen realtime-monitor is, maar dat u er wel een kunt simuleren met netstat -n 5 om elke 5 seconden te verversen. Als u een continu en handiger paneel nodig hebt, kijk dan eens naar TCPView of meer gerichte monitoringalternatieven.

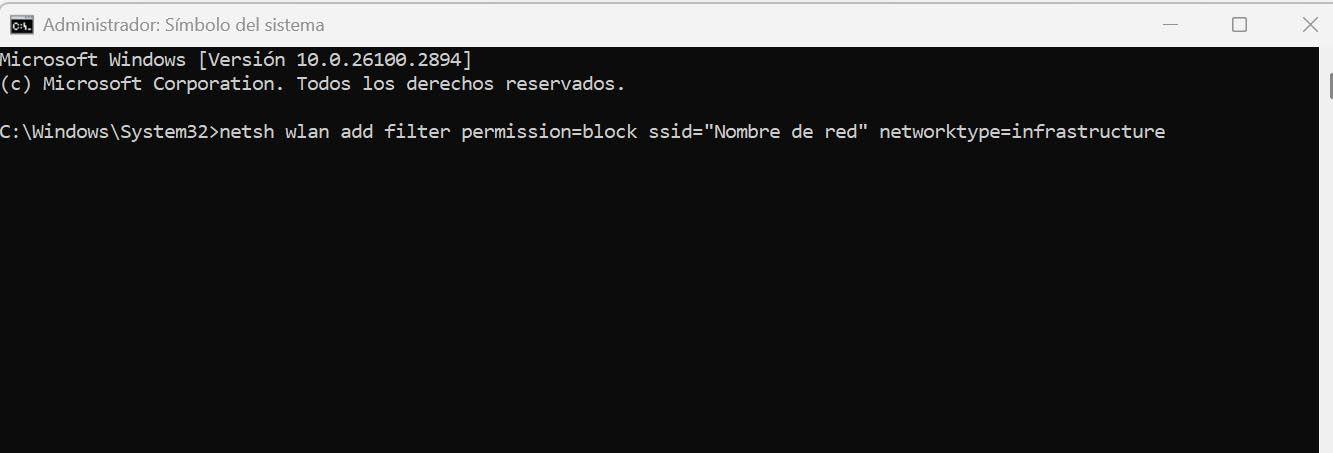

Blokkeer specifieke Wi-Fi-netwerken vanuit CMD

Als er netwerken in de buurt zijn die u niet wilt zien of die uw apparaat niet wilt laten gebruiken, kunt u: filter ze van de consoleMet het commando kunt u: een specifieke SSID blokkeren en deze beheren zonder het grafische paneel aan te raken.

Open CMD als beheerder en toepassingen:

netsh wlan add filter permission=block ssid="Nombre real de la red" networktype=infrastructureNa het uitvoeren verdwijnt dat netwerk uit de lijst met beschikbare netwerken. Om te controleren welke netwerken u hebt geblokkeerd, start u netsh wlan filters weergeven toestemming=blokkerenEn als je er spijt van krijgt, verwijder het dan met:

netsh wlan delete filter permission=block ssid="Nombre real de la red" networktype=infrastructure

Blokkeer verdachte IP-adressen met Windows Firewall

Als u merkt dat hetzelfde openbare IP-adres verdachte acties tegen uw diensten probeert uit te voeren, is het snelle antwoord: maak een regel die blokkeert Deze verbindingen. Voeg in de grafische console een aangepaste regel toe, pas deze toe op 'Alle programma's', protocol 'Alle', specificeer de te blokkeren externe IP's, vink 'Blokkeer de verbinding' aan en pas deze toe op domein/privé/openbaar.

Geeft u de voorkeur aan automatisering? Met PowerShell kunt u regels maken, wijzigen of verwijderen zonder te klikken. Om bijvoorbeeld uitgaand Telnet-verkeer te blokkeren en vervolgens het toegestane externe IP-adres te beperken, kunt u regels gebruiken met Nieuwe-NetFirewallregel en pas het dan aan met Set-NetFirewall-regel.

# Bloquear tráfico saliente de Telnet (ejemplo)

New-NetFirewallRule -DisplayName "Block Outbound Telnet" -Direction Outbound -Program %SystemRoot%\System32\telnet.exe -Protocol TCP -LocalPort 23 -Action Block

# Cambiar una regla existente para fijar IP remota

Get-NetFirewallPortFilter | ?{ $_.LocalPort -eq 80 } | Get-NetFirewallRule | ?{ $_.Direction -eq "Inbound" -and $_.Action -eq "Allow" } | Set-NetFirewallRule -RemoteAddress 192.168.0.2Om regels per groep te beheren of blokkeringsregels in bulk te verwijderen, kunt u vertrouwen op NetFirewallRule in-/uitschakelen/verwijderen en in zoekopdrachten met jokers of filters op eigenschappen.

Aanbevolen procedures: Schakel de firewallservice niet uit

Microsoft raadt af om de firewallservice (MpsSvc) te stoppen. Dit kan problemen veroorzaken met het startmenu, problemen met de installatie van moderne apps of andere problemen. activeringsfouten Telefonisch. Als u volgens het beleid profielen moet uitschakelen, doet u dit via de firewall of GPO-configuratie, maar laat u de service wel actief.

Profielen (domein/privé/publiek) en standaardacties (toestaan/blokkeren) kunnen worden ingesteld vanaf de opdrachtregel of de firewallconsole. Door deze standaardinstellingen goed te definiëren, wordt voorkomen dat onvrijwillige gaten bij het maken van nieuwe regels.

FortiGate: blokkeer SSL VPN-pogingen vanaf verdachte openbare IP's

Als u FortiGate gebruikt en mislukte inlogpogingen ziet op uw SSL VPN vanaf onbekende IP's, maak dan een adrespool aan (bijvoorbeeld zwarte lijst) en voeg daar alle conflicterende IP's toe.

Voer op de console de SSL VPN-instellingen in met config vpn ssl-instelling en geldt: bronadres “blacklistipp” instellen y set source-address-negate inschakelenMet een show Je bevestigt dat het is toegepast. Op deze manier wordt de verbinding vanaf het begin afgewezen als iemand van die IP's komt.

Om het verkeer op dat IP-adres en die poort te controleren, kunt u het volgende gebruiken: diagnose sniffer-pakket elke “host XXXX en poort 10443” 4en met VPN SSL-monitor verkrijgen U controleert op toegestane sessies van IP's die niet in de lijst voorkomen.

Een andere manier is SSL_VPN > Toegang beperken > Toegang beperken tot specifieke hostsIn dat geval vindt de afwijzing echter plaats ná het invoeren van de inloggegevens en niet direct zoals bij de console.

Alternatieven voor netstat voor het bekijken en analyseren van verkeer

Als u op zoek bent naar meer comfort of details, dan zijn er hulpmiddelen die dat bieden. graphics, geavanceerde filters en diepe vastlegging van pakketten:

- Wireshark: vastleggen en analyseren van verkeer op alle niveaus.

- IProute2 (Linux): hulpprogramma's voor het beheer van TCP/UDP en IPv4/IPv6.

- GlasdraadNetwerkanalyse met firewallbeheer en focus op privacy.

- Uptrends Uptime-monitorContinue bewaking en waarschuwingen van de site.

- Germain UX: monitoring gericht op sectoren zoals financiën of gezondheid.

- AteraRMM-suite met monitoring en externe toegang.

- WolkenhaaiWebanalyse en delen van schermafbeeldingen.

- iptraf / iftop (Linux): Realtime verkeer via een zeer intuïtieve interface.

- ss (Socketstatistieken) (Linux): een modern, duidelijker alternatief voor netstat.

IP-blokkering en het effect ervan op SEO, plus strategieën om dit te beperken

Het blokkeren van agressieve IP's is zinvol, maar wees voorzichtig blokkeer zoekmachinebotsOmdat je indexering zou kunnen verliezen. Landblokkering kan ook legitieme gebruikers (of VPN's) uitsluiten en je zichtbaarheid in bepaalde regio's beperken.

Aanvullende maatregelen: toevoegen CAPTCHA's Om bots te stoppen, moet u tarieflimieten toepassen om misbruik te voorkomen en een CDN plaatsen om DDoS te beperken door de belasting te verdelen over verspreide knooppunten.

Als uw hosting Apache gebruikt en u geo-blokkering op de server hebt ingeschakeld, kunt u: bezoeken omleiden vanuit een specifiek land met behulp van .htaccess met een herschrijfregel (generiek voorbeeld):

RewriteEngine on

RewriteCond %{ENV:GEOIP_COUNTRY_CODE} ^CN$

RewriteRule ^(.*)$ http://tu-dominio.com/pagina-de-error.html [R=301,L]Om IP's op de hosting (Plesk) te blokkeren, kunt u ook bewerken .htaccess en specifieke adressen weigeren, altijd met een voorafgaande back-up van het bestand voor het geval u wijzigingen ongedaan moet maken.

Beheer Windows Firewall grondig met PowerShell en Netsh

Naast het maken van individuele regels, geeft PowerShell u volledige controle: standaardprofielen definiëren, regels maken/wijzigen/verwijderen en zelfs werken tegen Active Directory GPO's met gecachte sessies om de belasting op domeincontrollers te verminderen.

Snelle voorbeelden: een regel maken, het externe adres wijzigen, hele groepen in- of uitschakelen, en blokkeringsregels verwijderen in één klap. Het objectgeoriënteerde model maakt het mogelijk om filters te bevragen voor poorten, applicaties of adressen en resultaten te koppelen aan pipelines.

Vertrouw op externe teams om ze te beheren WinRM en de parameters -CimSessionHiermee kunt u regels weergeven, wijzigen of vermeldingen verwijderen op andere machines zonder uw console te verlaten.

Fouten in scripts? Gebruik -ErrorAction Stil doorgaan om "regel niet gevonden" te onderdrukken bij het verwijderen, -Wat als om een voorvertoning te bekijken en -Bevestigen Als u voor elk item een bevestiging wilt. Met Verbaasd U ontvangt meer details over de uitvoering.

IPsec: authenticatie, encryptie en op beleid gebaseerde isolatie

Als u alleen geauthenticeerd of gecodeerd verkeer nodig hebt, combineert u Firewall- en IPsec-regelsMaak transportmodusregels, definieer cryptografische sets en authenticatiemethoden en koppel deze aan de juiste regels.

Als uw partner IKEv2 vereist, kunt u dit specificeren in de IPsec-regel met authenticatie via een apparaatcertificaat. Dit is ook mogelijk. kopieerregels van de ene GPO naar de andere en de bijbehorende sets om implementaties te versnellen.

Om domeinleden te isoleren, past u regels toe die authenticatie vereisen voor inkomend verkeer en voor uitgaand verkeer. U kunt ook vereisen lidmaatschap van groepen met SDDL-ketens, waardoor de toegang beperkt wordt tot geautoriseerde gebruikers/apparaten.

Onversleutelde toepassingen (zoals telnet) kunnen gedwongen worden IPsec te gebruiken als u een firewallregel maakt die 'toestaan indien veilig' is en een IPsec-beleid dat Vereist authenticatie en encryptieOp die manier wordt niets duidelijk zichtbaar.

Geverifieerde bypass en eindpuntbeveiliging

Met een geauthenticeerde bypass kan verkeer van vertrouwde gebruikers of apparaten blokkeringsregels omzeilen. Nuttig voor servers bijwerken en scannen zonder poorten naar de hele wereld te openen.

Als u op zoek bent naar end-to-end-beveiliging voor meerdere apps, kunt u in plaats van een regel voor elke app te maken, de autorisatie voor de IPsec-laag met lijsten van machine-/gebruikersgroepen die zijn toegestaan in de globale configuratie.

Door netstat te gebruiken om te zien wie er verbinding maakt, netsh en PowerShell te gebruiken om regels af te dwingen en te schalen met IPsec of perimeterfirewalls zoals FortiGate, krijgt u controle over uw netwerk. Met CMD-gebaseerde wifi-filters, goed ontworpen IP-blokkering, SEO-voorzorgsmaatregelen en alternatieve tools wanneer u meer diepgaande analyses nodig hebt, kunt u: verdachte verbindingen tijdig detecteren en blokkeer ze zonder uw werkzaamheden te verstoren.

Gepassioneerd door technologie sinds hij klein was. Ik houd ervan om op de hoogte te zijn van de sector en vooral om deze te communiceren. Daarom houd ik mij al jaren bezig met communicatie op technologie- en videogamewebsites. Je kunt mij vinden als ik schrijf over Android, Windows, MacOS, iOS, Nintendo of elk ander gerelateerd onderwerp dat in je opkomt.