- Crimson Collective claimde toegang tot Nintendo-systemen en publiceerde een screenshot met interne mapnamen.

- Nintendo ontkende later dat er een inbreuk op haar servers had plaatsgevonden en sloot lekken van persoonlijke of ontwikkelingsgegevens uit.

- De groep opereert door middel van afpersing en opportunistische toegang, waarbij ze misbruik maken van blootgestelde inloggegevens, kwetsbaarheden in de cloud en kwetsbaarheden in het web. Red Hat (570 GB) is een bekend voorbeeld.

- Voor incidenten van dit type worden containmentmaatregelen, forensische auditing, MFA en minimale privileges aanbevolen.

El grupo Crimson collectief beweert Nintendo-systemen te hebben gehackt, in een aflevering die opnieuw de schijnwerpers richt op de digitale bescherming van grote technologiebedrijvenDe aandacht is gericht op de vermeende inbraak en het onderzoek naar het vrijgegeven bewijsmateriaal, in een context die bijzonder gevoelig ligt voor cyberbeveiliging bij bedrijven.

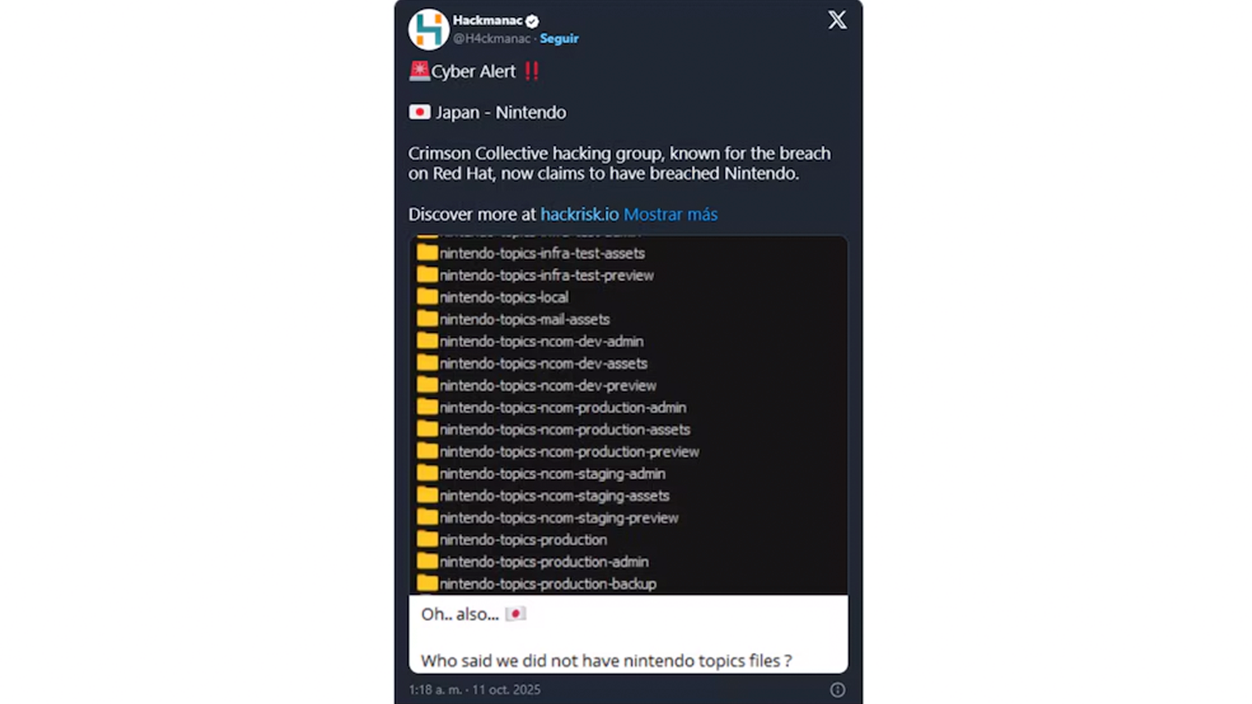

Het alarm Het werd populair na een publicatie over X (voorheen Twitter) versterkt door Hackmaniac, waar een werd getoond vastlegging van de directoryboom (die je kunt zien op de afbeelding hieronder) van wat interne Nintendo-bronnen lijken te zijn, met verwijzingen als "Backups", "Dev Builds" of "Production Assets". Nintendo ontkent deze aanval en de onafhankelijke verificatie van dat bewijsmateriaal is nog steeds gaande en, zoals gebruikelijk, de authenticiteit van de materialen wordt met de nodige voorzichtigheid beoordeeld.

Tijdlijn van de zaak en officiële status

Volgens het verzamelde bewijsmateriaal werd de bewering voor het eerst verspreid via berichten- en sociale mediakanalen, waarbij Crimson Collective gedeeltelijke toelatingsexamens en hun afpersingsverhaal. De groep, die doorgaans via Telegram opereert, toont vaak lijsten met mappen of screenshots om de geloofwaardigheid van hun advertenties te versterken voordat ze met slachtoffers onderhandelen.

In een latere update, Nintendo ontkende expliciet het bestaan van een inbreuk die persoonlijke, zakelijke of ontwikkelingsgegevens in gevaar bracht. In verklaringen aan het Japanse mediakanaal Sankei Shimbun van 15 oktober verklaarde het bedrijf dat er geen bewijs was van diepgaande toegang tot zijn systemen; tegelijkertijd werd vermeld dat sommige webservers met betrekking tot uw pagina zouden incidenten hebben getoond, zonder bevestigde impact op klanten of interne omgevingen.

Wie is Crimson Collective en hoe opereert de organisatie doorgaans?

Crimson Collective heeft bekendheid gekregen door zijn aanvallen te richten op bedrijven van technologie, software en telecommunicatieHet meest voorkomende patroon bestaat uit het onderzoeken van doelwitten, het binnendringen in slecht geconfigureerde omgevingen en het vervolgens publiceren van beperkt bewijsmateriaal onder druk. Vaak is de collectieve exploits blootgestelde referenties, fouten in de cloudconfiguratie en kwetsbaarheden in webapplicaties, om vervolgens economische of media-eisen aan te kondigen.

Recent technisch onderzoek beschrijft een sterk cloud-gekoppelde aanpak: Aanvallers speuren repositories en open bronnen af op zoek naar sleutels en tokens die gelekt zijn met behulp van open source-tools. gericht op het ontdekken van “geheimen”.

Als ze een levensvatbare vector vinden, Ze proberen persistentie te creëren en privileges te verhogen op cloudplatforms (bijvoorbeeld met vluchtige identiteiten en machtigingen), met de hebben als doel data te exfiltreren en de toegang ertoe te gelde te makenProviders zoals AWS adviseren kortdurende inloggegevens, een beleid van minimale privileges en continue controle van machtigingen als verdedigingslinies.

Incidenten die onlangs aan de groep zijn toegeschreven

De afgelopen maanden zijn er aanvallen geweest die aan Crimson Collective omvat prominente doelenHet geval van Red Hat springt eruit, waarvan De groep beweert ongeveer 570 GB aan gegevens te hebben gestolen uit ongeveer 28.000 interne opslagplaatsen.Ze zijn ook in verband gebracht met Nintendo-site-verminking Eind september vonden er al inbraken plaats bij telecommunicatiebedrijven in de regio.

- Rode Hoed: grootschalige extractie van interne informatie uit haar ecosysteem van particuliere projecten.

- Telecommunicatie (bijv. Claro Colombia): campagnes met afpersing en selectieve publicatie van bewijsmateriaal.

- Nintendo-pagina: ongeoorloofde wijziging van de site eind september, toegeschreven aan dezelfde groep.

Implicaties en potentiële risico's

Als een dergelijke inbraak zou worden bevestigd, zou toegang tot back-ups en ontwikkelingsmaterialen nodig zijn. kan kritieke activa in de productieketen blootleggen: interne documentatie, tools, content die wordt gecreëerd of infrastructuurinformatie. Dit opent deuren naar reverse engineering, uitbuiting van kwetsbaarheden enin extreme gevallen, om piraterij of onrechtmatig concurrentievoordeel.

Bovendien zou de toegang tot interne sleutels, tokens of inloggegevens laterale bewegingen naar andere omgevingen of aanbieders vergemakkelijken, met een mogelijk domino-effect in de toeleveringsketenOp het vlak van reputatie en regelgeving hangt de impact af van de daadwerkelijke omvang van de blootstelling en de aard van de gegevens die mogelijk in gevaar zijn.

Verwachte respons en goede praktijken in de sector

In het licht van dergelijke incidenten, De prioriteit ligt bij het indammen en uitroeien van ongeautoriseerde toegang, het starten van een forensisch onderzoek en het versterken van identiteits- en toegangscontroles.Het is ook belangrijk om cloudconfiguraties te controleren, aanvalsvectoren te elimineren en telemetrie toe te passen om afwijkende activiteiten te detecteren die kunnen wijzen op de persistentie van aanvallers.

- Onmiddellijke inperking: Isoleer de getroffen systemen, schakel blootgestelde inloggegevens uit en blokkeer exfiltratieroutes.

- Forensische audit: reconstrueer de tijdlijn, identificeer vectoren en consolideer bewijsmateriaal voor technische teams en autoriteiten.

- Toegangsverharding: sleutelrotatie, verplichte MFA, minimale privileges en netwerksegmentatie.

- Transparantie van de regelgeving: Waarschuw instanties en gebruikers indien nodig, met duidelijke richtlijnen om de individuele veiligheid te verbeteren.

Met de Nintendo's ontkenning over de vermeende kloof, De focus verschuift naar de technische verificatie van het bewijsmateriaal dat door Crimson Collective is gepresenteerdHé, de verscherpte controles om verdere paniek te voorkomen. Bij gebrek aan sluitend bewijs, Het verstandigste is om waakzaam te blijven, de cloudconfiguraties te versterken en de samenwerking met responsteams en leveranciers te versterken., aangezien de groep al heeft aangetoond dat zij op grote schaal misbruik kan maken van blootgestelde inloggegevens en configuratiefouten.

Ik ben een technologieliefhebber die van zijn 'nerd'-interesses zijn beroep heeft gemaakt. Ik heb meer dan 10 jaar van mijn leven doorgebracht met het gebruik van de allernieuwste technologie en het sleutelen aan allerlei programma's uit pure nieuwsgierigheid. Nu heb ik mij gespecialiseerd in computertechnologie en videogames. Dit komt omdat ik al meer dan vijf jaar voor verschillende websites over technologie en videogames schrijf en artikelen heb gemaakt die proberen u de informatie te geven die u nodig heeft in een taal die voor iedereen begrijpelijk is.

Als je vragen hebt, mijn kennis strekt zich uit van alles wat te maken heeft met het Windows-besturingssysteem tot Android voor mobiele telefoons. En mijn toewijding is aan jou, ik ben altijd bereid om een paar minuten te besteden en je te helpen bij het oplossen van eventuele vragen die je hebt in deze internetwereld.