- Pixnapping kan in minder dan 30 seconden 2FA-codes en andere gegevens op het scherm stelen zonder uw toestemming.

- Het werkt door Android API's en een GPU-zijkanaal te misbruiken om pixels van andere apps af te leiden.

- Getest op Pixel 6-9 en Galaxy S25; de eerste patch (CVE-2025-48561) blokkeert het niet volledig.

- Het is aan te raden om FIDO2/WebAuthn te gebruiken, gevoelige gegevens op het scherm te minimaliseren en apps van dubieuze bronnen te vermijden.

Een team van onderzoekers heeft onthuld Pixnapping, A Aanvalstechniek tegen Android-telefoons die in staat is vast te leggen wat er op het scherm wordt weergegeven en privégegevens te extraheren zoals 2FA-codes, berichten of locaties in een kwestie van seconden en zonder toestemming te vragen.

De sleutel is om bepaalde systeem-API's te misbruiken en een GPU-zijkanaal om de inhoud van de pixels die u ziet af te leiden; het proces is onzichtbaar en effectief zolang de informatie zichtbaar blijft, terwijl Geheimen die niet op het scherm worden getoond, kunnen niet worden gestolenGoogle heeft maatregelen genomen die verband houden met CVE-2025-48561, maar de auteurs van de ontdekking hebben ontwijkingsmogelijkheden aangetoond en in het Android-beveiligingsbulletin van december wordt verdere bevestiging verwacht.

Wat is Pixnapping en waarom is het een probleem?

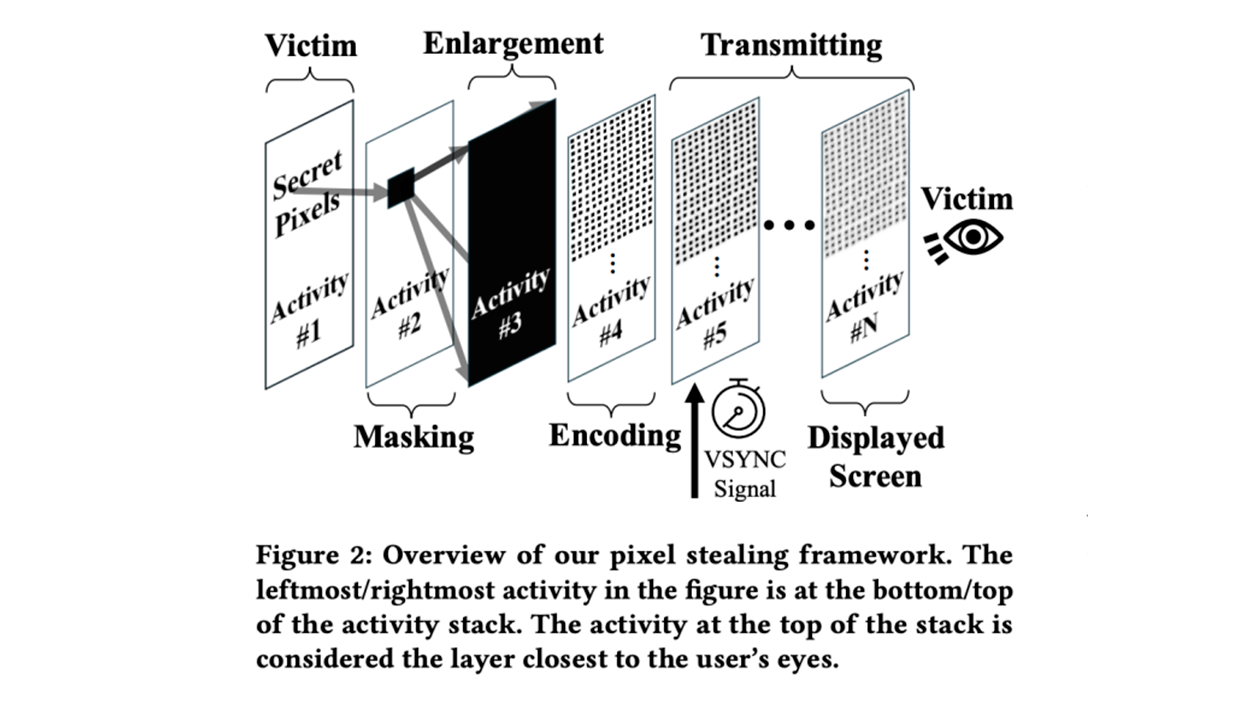

De naam combineert “pixel” en “ontvoering” omdat de aanval letterlijk een “pixelkaping” om informatie te reconstrueren die in andere apps verschijnt. Het is een evolutie van side-channel-technieken die jaren geleden in browsers werden gebruikt, nu aangepast aan het moderne Android-ecosysteem met een soepelere, stillere uitvoering.

Omdat er geen speciale vergunningen nodig zijn, Pixnapping omzeilt verdedigingen die gebaseerd zijn op het toestemmingsmodel en werkt bijna onzichtbaarwaardoor het risico toeneemt voor gebruikers en bedrijven die hun beveiliging deels afhankelijk maken van wat er vluchtig op het scherm verschijnt.

Hoe de aanval wordt uitgevoerd

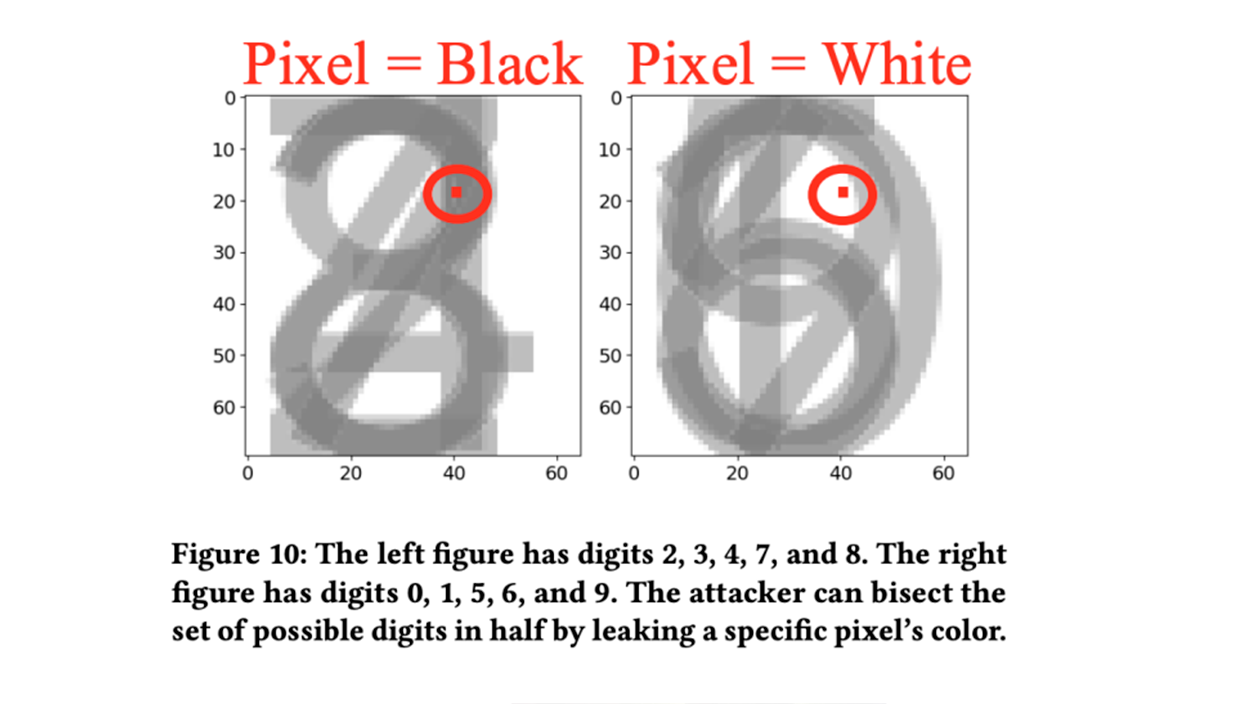

In algemene termen orkestreert de kwaadaardige app een overlappende activiteiten en synchroniseert de rendering om specifieke gebieden van de interface te isoleren waar gevoelige gegevens worden weergegeven; en maakt vervolgens gebruik van het timingverschil bij het verwerken van pixels om hun waarde af te leiden (zie hoe Vermogensprofielen beïnvloeden FPS).

- Zorgt ervoor dat de doelapp de gegevens weergeeft (bijvoorbeeld een 2FA-code of gevoelige tekst).

- Verbergt alles behalve het interessegebied en manipuleert het renderingframe zodat één pixel 'domineert'.

- Interpreteert GPU-verwerkingstijden (bijv. GPU.zip type fenomeen) en reconstrueert de inhoud.

Door herhaling en synchronisatie leidt de malware karakters af en stelt ze opnieuw samen met behulp van OCR-techniekenHet tijdsvenster beperkt de aanval, maar als de gegevens enkele seconden zichtbaar blijven, is herstel mogelijk.

Omvang en getroffen apparaten

De academici hebben de techniek geverifieerd in Google Pixel 6, 7, 8 en 9 en in de Samsung Galaxy S25, met Android-versies 13 tot en met 16. Omdat de geëxploiteerde API's algemeen beschikbaar zijn, waarschuwen ze dat “bijna alle moderne Androids” vatbaar zou kunnen zijn.

Bij tests met TOTP-codes herstelde de aanval de volledige code met snelheden van ongeveer 73%, 53%, 29% en 53% op respectievelijk Pixel 6, 7, 8 en 9, en in gemiddelde tijden dichtbij 14,3s; 25,8s; 24,9s en 25,3s, zodat u de vervaldatum van tijdelijke codes voor bent.

Welke gegevens kunnen er vallen

Daarnaast authenticatiecodes (Google Authenticator)Onderzoekers lieten zien dat het mogelijk is om informatie te herstellen van diensten zoals Gmail en Google-accounts, berichten-apps zoals Signal, financiële platforms zoals Venmo of locatiegegevens van Google Mapsonder andere.

Ze waarschuwen u ook voor gegevens die langere tijd op het scherm blijven staan, zoals portemonnee herstel zinnen of eenmalige sleutels. Opgeslagen maar niet zichtbare elementen (bijvoorbeeld een geheime sleutel die nooit wordt getoond) vallen echter buiten het bereik van Pixnapping.

Google-reactie en patchstatus

De bevinding werd vooraf aan Google gecommuniceerd, die het probleem als zeer ernstig bestempelde en een eerste verzachtende maatregel publiceerde die verband hield met CVE-2025-48561Onderzoekers hebben echter methoden gevonden om dit te omzeilen, dus In de nieuwsbrief van december is een extra patch beloofd en de coördinatie met Google en Samsung wordt onderhouden.

De huidige situatie suggereert dat een definitieve blokkade een herziening vereist van de manier waarop Android omgaat met rendering en overlays tussen applicaties, aangezien de aanval juist die interne mechanismen misbruikt.

Aanbevolen mitigerende maatregelen

Voor eindgebruikers is het raadzaam om de blootstelling van gevoelige gegevens op het scherm te beperken en te kiezen voor phishing-bestendige authenticatie en zijkanalen, zoals FIDO2/WebAuthn met beveiligingssleutelswaarbij we zoveel mogelijk vermijden om uitsluitend op TOTP-codes te vertrouwen.

- Houd het apparaat up-to-date en pas beveiligingsbulletins toe zodra ze beschikbaar zijn.

- Vermijd het installeren van apps van ongeverifieerde bronnen en bekijk machtigingen en afwijkend gedrag.

- Zorg ervoor dat herstelzinnen of inloggegevens niet zichtbaar zijn; geef de voorkeur aan hardware-wallets om sleutels te bewaken.

- Vergrendel het scherm snel en beperk voorvertoningen van gevoelige inhoud.

Voor product- en ontwikkelingsteams is het tijd om authenticatiestromen beoordelen en verminder het blootstellingsoppervlak: minimaliseer geheime tekst op het scherm, introduceer extra bescherming in kritische weergaven en evalueer de overgang naar codevrije methoden hardware-gebaseerd.

Hoewel de aanval vereist dat de informatie zichtbaar is, is het vermogen om te opereren zonder toestemming en in minder dan een halve minuut maakt het een serieuze bedreiging: een zijkanaaltechniek die misbruik maakt van de GPU-renderingtijden om te lezen wat u op het scherm ziet, met gedeeltelijke oplossingen vandaag en een grondigere oplossing in afwachting.

Ik ben een technologieliefhebber die van zijn 'nerd'-interesses zijn beroep heeft gemaakt. Ik heb meer dan 10 jaar van mijn leven doorgebracht met het gebruik van de allernieuwste technologie en het sleutelen aan allerlei programma's uit pure nieuwsgierigheid. Nu heb ik mij gespecialiseerd in computertechnologie en videogames. Dit komt omdat ik al meer dan vijf jaar voor verschillende websites over technologie en videogames schrijf en artikelen heb gemaakt die proberen u de informatie te geven die u nodig heeft in een taal die voor iedereen begrijpelijk is.

Als je vragen hebt, mijn kennis strekt zich uit van alles wat te maken heeft met het Windows-besturingssysteem tot Android voor mobiele telefoons. En mijn toewijding is aan jou, ik ben altijd bereid om een paar minuten te besteden en je te helpen bij het oplossen van eventuele vragen die je hebt in deze internetwereld.