- Pixnapping kan stjele 2FA-koder og andre data på skjermen på under 30 sekunder uten tillatelse.

- Det fungerer ved å misbruke Android API-er og en GPU-sidekanal for å utlede piksler fra andre apper.

- Testet på Pixel 6-9 og Galaxy S25; den første oppdateringen (CVE-2025-48561) blokkerer den ikke fullstendig.

- Det anbefales å bruke FIDO2/WebAuthn, minimere sensitive data på skjermen og unngå apper fra tvilsomme kilder.

Et team av forskere har avslørt Pixnapping, en Angrepsteknikk mot Android-telefoner som er i stand til å fange opp det som vises på skjermen og trekke ut private data som 2FA-koder, meldinger eller steder i løpet av sekunder og uten å be om tillatelse.

Nøkkelen er å misbruke visse system-API-er og en GPU-sidekanal å utlede innholdet i pikslene du ser; prosessen er usynlig og effektiv så lenge informasjonen forblir synlig, mens Hemmeligheter som ikke vises på skjermen kan ikke stjelesGoogle har innført begrensninger knyttet til CVE-2025-48561, men forfatterne av oppdagelsen har påvist unnvikelsesveier, og ytterligere forsterkning forventes i Android-sikkerhetsbulletinen for desember.

Hva er Pixnapping, og hvorfor er det et problem?

Navnet kombinerer «piksel» og «kidnapping» fordi angrepet bokstavelig talt lager en «pikselkapring» å rekonstruere informasjon som vises i andre apper. Det er en videreutvikling av sidekanalteknikker som ble brukt for mange år siden i nettlesere, nå tilpasset det moderne Android-økosystemet med jevnere og roligere utførelse.

Siden det ikke krever spesielle tillatelser, Pixnapping unngår forsvar basert på tillatelsesmodellen og fungerer nesten usynlig, noe som øker risikoen for brukere og bedrifter som er avhengige av deler av sikkerheten sin på det som vises flyktig på skjermen.

Hvordan angrepet utføres

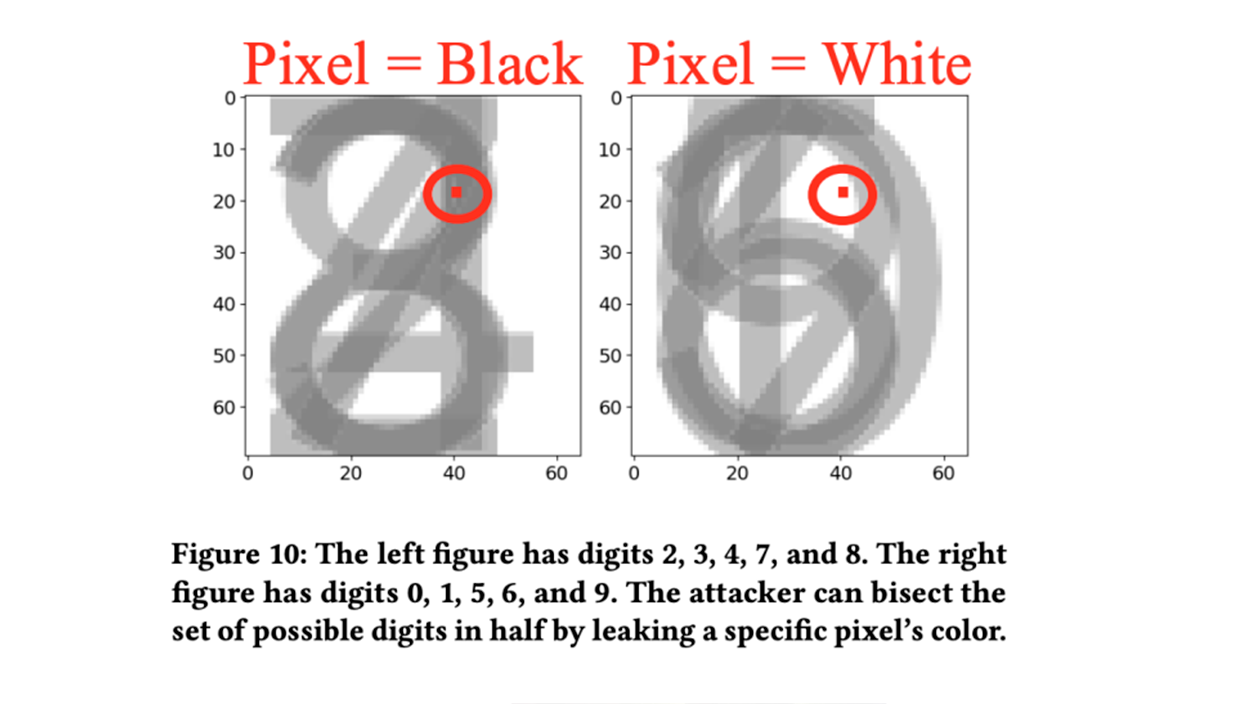

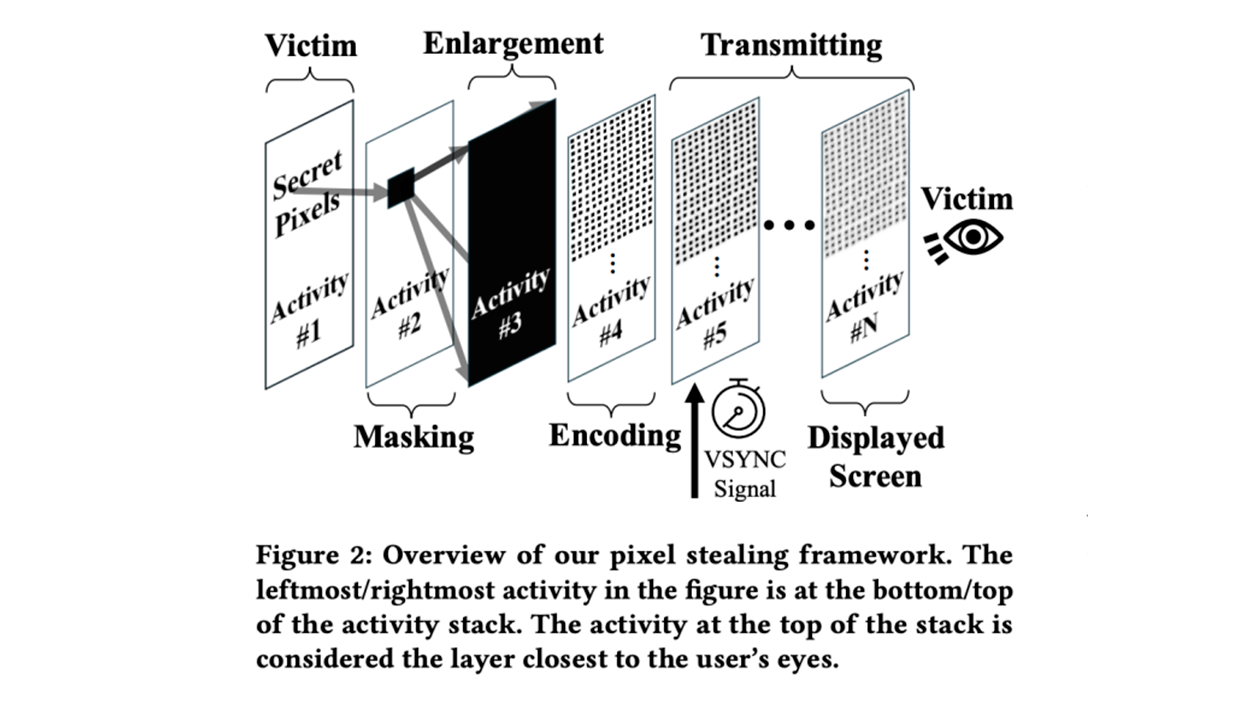

Generelt sett orkestrerer den skadelige appen en overlappende aktiviteter og synkroniserer gjengivelse for å isolere spesifikke områder av grensesnittet der sensitive data vises; deretter utnytter den tidsforskjellen når piksler behandles for å utlede verdien deres (se hvordan Kraftprofiler påvirker FPS).

- Fører til at målappen viser dataene (for eksempel en 2FA-kode eller sensitiv tekst).

- Skjuler alt unntatt interesseområdet og manipulerer renderingsrammen slik at én piksel «dominerer».

- Tolker GPU-behandlingstider (f.eks. GPU.zip-fenomen) og rekonstruerer innholdet.

Med repetisjon og synkronisering utleder skadevaren tegn og setter dem sammen på nytt ved hjelp av OCR-teknikkerTidsvinduet begrenser angrepet, men hvis dataene forblir synlige i noen sekunder, er gjenoppretting mulig.

Omfang og berørte enheter

Akademikerne bekreftet teknikken i Google Pixel 6, 7, 8 og 9 y en el Samsung Galaxy S25, med Android-versjoner 13 til 16. Siden de utnyttede API-ene er allment tilgjengelige, advarer de om at «nesten alle moderne Android-enheter» kunne være mottakelig.

I tester med TOTP-koder gjenopprettet angrepet hele koden med rater på omtrent 73 %, 53 %, 29 % og 53 % på henholdsvis Pixel 6, 7, 8 og 9, og i gjennomsnittstider nær 14,3 sekunder; 25,8 sekunder; 24,9 sekunder og 25,3 sekunder, slik at du kan komme i forkant av utløpet av midlertidige koder.

Hvilke data kan falle

I tillegg til autentiseringskoder (Google Authenticator)viste forskere gjenoppretting av informasjon fra tjenester som Gmail- og Google-kontoer, meldingsapper som Signal, finansielle plattformer som Venmo eller posisjonsdata fra Google Mapsblant andre.

De varsler deg også om data som blir værende på skjermen over lengre tid, for eksempel fraser for gjenoppretting av lommebok eller engangsnøkler; lagrede, men ikke synlige elementer (f.eks. en hemmelig nøkkel som aldri vises) er imidlertid utenfor Pixnappings omfang.

Googles svar og oppdateringsstatus

Funnet ble kommunisert på forhånd til Google, som merket problemet som svært alvorlig og publiserte en innledende løsning knyttet til CVE-2025-48561Forskerne fant imidlertid metoder for å unngå det, slik at En ekstra oppdatering er lovet i nyhetsbrevet for desember. og koordineringen med Google og Samsung opprettholdes.

Den nåværende situasjonen tyder på at en definitiv blokkering vil kreve en gjennomgang av hvordan Android håndterer gjengivelse og overlegg mellom applikasjoner, siden angrepet utnytter nettopp disse interne mekanismene.

Anbefalte avbøtende tiltak

For sluttbrukere anbefales det å redusere eksponeringen av sensitive data på skjermen og velge phishing-resistent autentisering og sidekanaler, som for eksempel FIDO2/WebAuthn med sikkerhetsnøkler, og unngå å utelukkende stole på TOTP-koder når det er mulig.

- Hold enheten oppdatert og implementer sikkerhetsbulletiner så snart de blir tilgjengelige.

- Unngå å installere apper fra ubekreftede kilder og gjennomgå tillatelser og unormal oppførsel.

- Ikke hold gjenopprettingsfraser eller legitimasjonsinformasjon synlige; foretrekk maskinvare lommebøker å vokte nøkler.

- Lås skjermen raskt og begrense forhåndsvisninger av sensitivt innhold.

For produkt- og utviklingsteam er det på tide å gjennomgå autentiseringsflyter og reduser eksponeringsflaten: minimer hemmelig tekst på skjermen, introduser ytterligere beskyttelse i kritiske visninger og evaluer overgangen til kodefrie metoder maskinvarebasert.

Selv om angrepet krever at informasjonen er synlig, er dets evne til å operere uten tillatelse og på under et halvt minutt gjør det til en alvorlig trussel: en sidekanalteknikk som utnytter GPU-gjengivelsestider for å lese det du ser på skjermen, med delvise tiltak i dag og en mer omfattende løsning i vente.

Jeg er en teknologientusiast som har gjort sine "geek"-interesser til et yrke. Jeg har brukt mer enn 10 år av livet mitt på å bruke banebrytende teknologi og fikse med alle slags programmer av ren nysgjerrighet. Nå har jeg spesialisert meg på datateknologi og videospill. Dette er fordi jeg i mer enn 5 år har skrevet for forskjellige nettsteder om teknologi og videospill, og laget artikler som prøver å gi deg den informasjonen du trenger på et språk som er forståelig for alle.

Hvis du har spørsmål, spenner min kunnskap fra alt relatert til Windows-operativsystemet samt Android for mobiltelefoner. Og mitt engasjement er til deg, jeg er alltid villig til å bruke noen minutter og hjelpe deg med å løse eventuelle spørsmål du måtte ha i denne internettverdenen.