- Poznaj alerty bramy (SYN Flood, nietypowe pingi) i ich format, aby odróżnić zagrożenie od rzeczywistych zagrożeń.

- Dostosuj próg Multi-Connections TCP SYN Flood w Omada (100–99.999) lub wyłącz go zależnie od potrzeb.

- Aktywuj alerty w Tether: Powiadomienia i alerty dotyczące nowych urządzeń (HomeShield) lub Alerty dotyczące połączeń (modele IFTTT).

- Zwiększ bezpieczeństwo: aktualne oprogramowanie sprzętowe, silne klucze, opcjonalna zapora sieciowa i monitorowanie podłączonych urządzeń.

Ten Alerty o włamaniach do obwodu TP-Link Stanowią kluczowy aspekt bezpiecznego przeglądania internetu. Powiadomienia te mogą być aktywowane, gdy brama lub router wykryje nietypowy ruch, próby przeciążenia sieci lub proste zdarzenia wejścia/wyjścia urządzenia Wi-Fi. Choć czasami wydają się nieustannym nawałem, mają one swój cel: szybkie dawanie wskazówek, że coś dzieje się na granicy sieci.

W tym artykule wyjaśnię, jak działają te alerty w środowiskach TP-Link, jak zredukować szumy bez utraty widoczności oraz jakie ustawienia dostosować, aby naprawdę ważne sygnały nie ginęły w gąszczu informacji. Szczegółowo omówię również powiadomienia... nowe urządzenie lub połączenia Wi-Fi za pośrednictwem aplikacji Tether, współistnienia z HomeShield i IFTTT oraz kilku praktycznych wskazówek dotyczących radzenia sobie z obecnymi lukami w zabezpieczeniach i zagrożeniami.

Czym są alerty o włamaniach do obwodu TP-Link i jak są wyświetlane?

Ta treść dotyczy szczególnie do obiektów z Kontroler Omada (w wersji programowej, sprzętowej lub chmurowej) oraz seria bramek Omada. W tych środowiskach, gdy bramka wykryje podejrzaną aktywność lub wyraźne wzorce ataków, kontroler generuje automatyczne alerty, co pozwala na podjęcie działań na czas.

W bramce zobaczysz przede wszystkim trzy rodziny powiadomień: wykryto atak ogólny, zdarzenia związane z zalewaniem SYN z wielu połączeń (co zwykle oznacza próby nasycenia kanału TCP) i to, co system identyfikuje jako nadmierna liczba pakietów ICMP lub nieproporcjonalne pingiWiadomość jest przedstawiana za pomocą tekstu takiego jak „zdarzenie XXX zostało zidentyfikowane, a otrzymane pakiety zostały odrzucone”, co potwierdza, że zespół zablokowano część ruchu przychodzącego aby się chronić.

Chociaż alerty o włamaniach obwodowych TP-Link są przydatne, mogą stać się nieustanne w sieciach o dużym natężeniu ruchu lub w sieciach z narażonymi usługami. Aby je ograniczyć, ekosystem Omada oferuje dwa podejścia: podnieść próg wyzwalania Możesz dostosować niektóre wykrycia lub, jeśli uznasz to za konieczne, wyłączyć niektóre funkcje obronne. Najlepiej dostroić ustawienia przed ich wyłączeniem, aby uniknąć utraty zasięgu.

Należy pamiętać, że celem alertów o włamaniach do obwodu TP-Link jest zachować równowagę: Widoczność tak, niepotrzebne alarmy nieAby to zrobić, pomocne jest zrozumienie, co mierzymy, jakie progi wyzwalają alerty i jakie są faktyczne opcje dostępne na pulpicie.

Zmniejsz hałas: podnieś progi lub wyłącz określone wykrycia w Omadzie

W kontrolerze Omada, w ustawieniach witryny, istnieje bardzo konkretna ścieżka do zarządzania tymi zabezpieczeniami. Mówiąc najprościej, ścieżka ta prowadzi do Ustawienia witryny > Bezpieczeństwo sieci > Obrona przed atakamiZnajdziesz tam kontrolki związane z Multi-Connections TCP SYN Flood i innymi powiązanymi zabezpieczeniami.

- Pierwsza opcja, najbardziej polecana: zwiększ próg prędkości odbioru który uruchamia alert. W sekcji „Multi-Connections TCP SYN Flood” masz konfigurowalną wartość; jeśli ustawisz wyższy limit (od 100 do 99 999), system przestanie Cię powiadamiać o drobnych skokach i powiadomi Cię tylko wtedy, gdy sytuacja stanie się poważniejsza. Zmniejsza to liczbę powiadomień bez całkowitego wyłączenia detekcji.

- Aby to zrobić, wykonaj poniższe kroki dosłownie, ale użyj głowy: przejdź do Ustawienia witryny > Bezpieczeństwo sieci > Obrona przed atakami, zlokalizować Wielopołączeniowa fala TCP SYN, podnosi wartość do wyższego progu w dozwolonym zakresie (100–99 999) i naciśnij Zastosuj, aby zapisaćOd tego momentu kontroler obniży swoją czułość na niewielkie skoki napięcia w jednoczesnych połączeniach SYN.

- Drugi (bardziej drastyczny) sposób: wyłącz określone wykrywanieW tym samym panelu możesz odznaczyć opcję Multi-Connections TCP SYN Flood i zapisać zmiany, klikając Zastosuj. Spowoduje to, że kontroler Z tego powodu przestań wysyłać alertyUżywaj tej opcji tylko wtedy, gdy wiesz, co to oznacza, lub jako tymczasowy test w kontrolowanych środowiskach, ponieważ tracisz przydatną warstwę sygnalizacyjną w przypadku ataków saturacyjnych.

Wybór jednej z tych opcji będzie miał bezpośredni wpływ na alerty dotyczące włamań do obwodów sieci TP-Link: powiadomienia takie jak „wykryto atak na bramę”, wykrycia powiązane z Powódź SYN wielu połączeń Liczba komunikatów ping „poza zasięgiem” znacznie się zmniejszy, a po wyłączeniu całkowicie zniknie. Dostosowuj ustawienia stopniowo, testując zmiany stopniowo, aby nie przegapić ważnych alertów.

Alerty połączenia Wi-Fi i powiadomienia o nowych urządzeniach w aplikacji Tether

Innym typem powiadomień, który często zobaczysz są... Alerty o włamaniach do obwodu TP-Link gdy klient Wi-Fi dołącza lub opuszcza sieć Z routera/dekodera. W zależności od ustawień konta, alerty te mogą pojawiać się jako powiadomienia push na pasku powiadomień telefonu lub w wiadomościach e-mail. Są one bardzo przydatne do wykrywania nieoczekiwanych wpisów (na przykład nieznanego urządzenia).

Ważne jest, aby wziąć pod uwagę zmianę polityki: tzw. Alerty połączeń zajęły miejsce IFTTT w tym scenariuszu. W praktyce oznacza to, że tylko urządzenia, które były już kompatybilne z IFTTT Możesz korzystać z tych alertów połączenia już dziś. Jeśli ich nie widzisz, upewnij się, że masz najnowszą wersję aplikacji i sprawdź, czy Twój model należy do obsługiwanej grupy.

W przypadku urządzeń na platformie HomeShield można aktywować Alerty dotyczące nowych urządzeń Z ustawień ogólnych aplikacji. Otwórz Tether, dotknij ikony menu (klasyczny ≡), przejdź do Konfiguracja aplikacji a potem do PowiadomieniaTam włącz powiadomienia i opcję alertów o nowych urządzeniach. To szybkie i uchroni Cię przed nieprzyjemnymi niespodziankami, jeśli ktoś spróbuje uzyskać dostęp do Twojej sieci Wi-Fi bez pozwolenia.

Jeśli masz model współpracujący z IFTTT, przepływ jest inny: otwórz Tether, wprowadź Moje urządzeniaWybierz swój i przejdź do NarzędziaTam znajdziesz sekcję Alerty połączeńgdzie możesz je aktywować i dostosowywać profile lub warunki zgodnie ze swoimi preferencjami. Aby zarządzać nimi z poziomu aplikacji Deco, zapoznaj się z informacjami dotyczącymi konkretnej aplikacji, np. Jego menu ma kilka unikalnych cech przed Tetherem.

Najnowsze luki w zabezpieczeniach: środki proaktywne, które należy wdrożyć

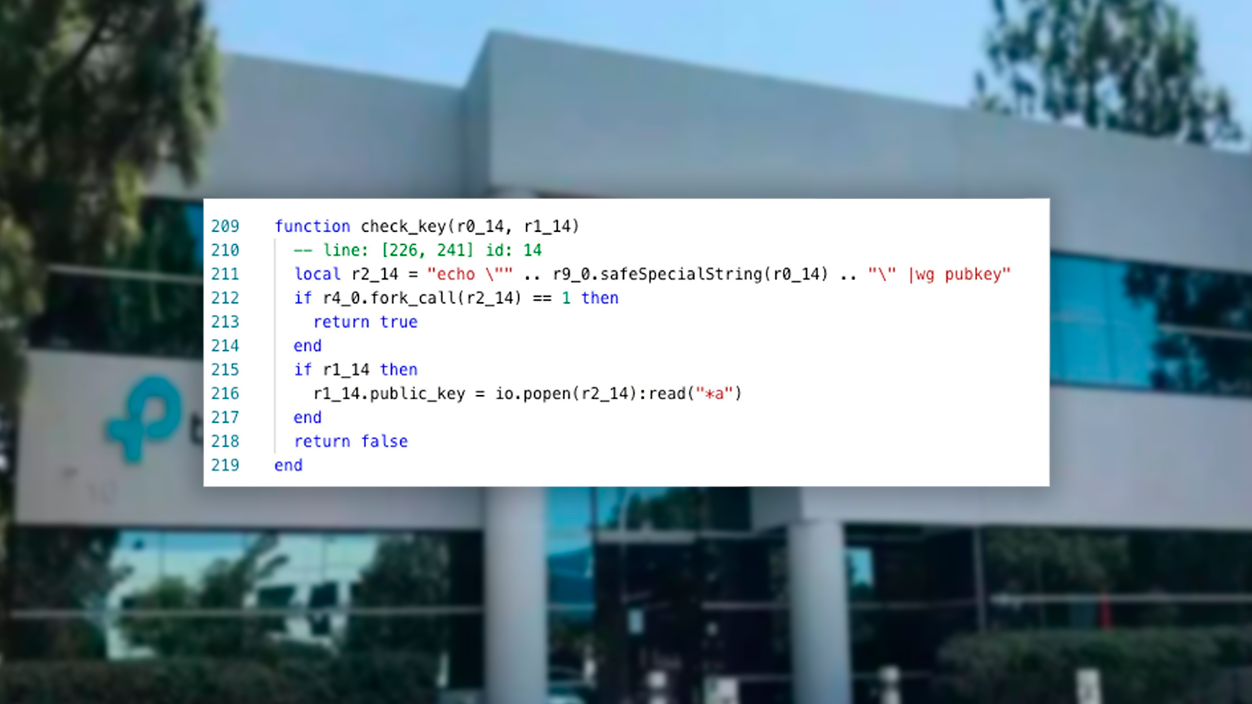

W ostatnim czasie pojawiły się doniesienia krytyczne luki w zabezpieczeniach, które wpływają na popularne modele routerów tej marki, a atakujący próbują je wykorzystać. Niektóre z nich umożliwiają dostęp bez uwierzytelniania, a nawet zdalne wykonanie kodu, co wiąże się z ryzykiem dla sieci domowych i firmowych. Nie ma powodu do paniki, ale czas zacząć wdrażać najlepsze praktyki.

- Pierwszą i najbardziej oczywistą rzeczą jest to, Zaktualizuj oprogramowanie sprzętowe do najnowszej stabilnej wersji.Regularnie sprawdzaj stronę pomocy technicznej swojego modelu (i jego wersji sprzętowej) i jak najszybciej instaluj aktualizacje. Wiele luk w zabezpieczeniach jest łatanych, aby zmniejszyć powierzchnię ataku; ignorowanie aktualizacji niepotrzebnie naraża Cię na atak.

- Drugi, Zmień domyślne dane uwierzytelniające na silne i unikalne hasłaUnikaj ponownego używania haseł i włącz uwierzytelnianie wieloskładnikowe, jeśli jest dostępne. Zautomatyzowane ataki często mają na celu urządzenia z niezmiennymi konfiguracjami lub zhakowanymi hasłami; nie dawaj im takiej przewagi.

- Po trzecie, rozważ umieść dedykowaną zaporę sieciową za routerem Jeśli Twój scenariusz na to pozwala (na przykład w małych firmach), dobrze skonfigurowany UTM lub NGFW zapewnia dodatkową inspekcję i kontrolę, znacznie zmniejszając ryzyko. Nie jest to obowiązkowe dla wszystkich gospodarstw domowych, ale może być kluczowe, jeśli przetwarzasz poufne dane lub pracujesz zdalnie.

- Pokój, Monitoruj puls swojej sieci codziennieJeśli zauważysz nietypowe spowolnienie, niestabilne połączenia lub nieznane urządzenia na liście podłączonych urządzeń, sprawdź to. To, wraz z alertami o włamaniach, często jest pierwszym sygnałem, że ktoś testuje limity lub uzyskał już dostęp.

- Na koniec pamiętaj, że bezpieczeństwo nie kończy się na routerze. Aktualizuj komputery klienckie, stosując oprogramowanie antywirusowe i poprawki.Dotyczy to komputerów, urządzeń mobilnych i urządzeń IoT. Zhakowana stacja od wewnątrz może generować złośliwy ruch, który uruchamia alerty na bramie lub, co gorsza, może pozostać niewykryty, jeśli nie zostanie zaktualizowany.

Kiedy dostosować progi, a kiedy je dezaktywować: kryteria praktyczne

Podnieś próg detektora powodzi SYN, gdy zobaczysz częste fałszywie pozytywne wyniki W godzinach szczytu lub podczas przeprowadzania prawidłowych testów obciążenia. W środowiskach o wysokiej współbieżności, skoki połączenia mogą być mylone z atakami. Ustawienie limitu na 1,5–2 razy powyżej normalnego ruchu jest zazwyczaj dobrym punktem wyjścia.

Wyłączenie alertów o włamaniach do obwodu TP-Link powinno być wyjątkiem: Na przykład, podczas krótkiego okresu testowego, aby ustalić, czy problem leży w detektorze, czy w konkretnej aplikacji. Jeśli po testach potwierdzisz, że detektor blokuje jedynie legalny ruch, ponownie oceń polityki, reguły i architektury przed jego trwałym wyłączeniem.

Pamiętaj, aby sprawdzić również inne wektory: oprócz wielopołączeniowego SYN Flood, alerty dla Nadmierne ICMP (niezrozumiałe pingi) Mogą one zostać wywołane przez błędne diagnozy lub źle skonfigurowane skrypty monitorujące. Dokładne dostrojenie interwałów i rozmiarów pakietów może wyeliminować szum bez wpływu na zabezpieczenia bramy.

Kontrole i wsparcie

Jeśli nie masz pewności, czy dana funkcja jest dostępna na Twoim urządzeniu, odwiedź oficjalną stronę produktu i wybierz wersja sprzętowa Dokładnie. Najnowsze ulepszenia i informacje o kompatybilności (na przykład, czy Twoje urządzenie obsługuje starsze alerty połączenia IFTTT lub czy do HomeShield dodano nowe funkcje) można zazwyczaj znaleźć w sekcji oprogramowania układowego i specyfikacji technicznej.

Jeśli po dostosowaniu progów, sprawdzeniu wersji i przetestowaniu konfiguracji nadal masz wątpliwości, nie wahaj się zapytać. Skontaktuj się z pomocą techniczną TP-LinkMogą pomóc Ci w interpretacji pewnych zdarzeń związanych z bezpieczeństwem, sprawdzić, czy Twój przypadek jest fałszywie dodatni, lub poinformować Cię o poprawkach w trakcie realizacji.

Dzięki tym wskazówkom ekosystem TP-Link (Omada, Tether, Deco i HomeShield) może Ci zaoferować przydatne i wykonalne monitorowanie obwodu sieci. Dostosowując progi, wykorzystując alerty połączeń i aktualizując oprogramowanie sprzętowe, można radykalnie zmniejszyć poziom zakłóceń bez utraty możliwości wykrywania rzeczywistych zagrożeń.

Równowaga i utrzymanie: dostrajanie mechanizmów obronnych, usuwanie luk w zabezpieczeniach i najlepsze praktyki Higieny cyfrowej. Dzięki temu alerty o włamaniach TP-Link przestaną być uciążliwe, a staną się narzędziem, które ostrzeże Cię dokładnie wtedy, gdy będzie to potrzebne.

Redaktor specjalizujący się w zagadnieniach technologii i Internetu z ponad dziesięcioletnim doświadczeniem w różnych mediach cyfrowych. Pracowałem jako redaktor i twórca treści dla firm z branży e-commerce, komunikacji, marketingu online i reklamy. Pisałem także na portalach poświęconych ekonomii, finansom i innym branżom. Moja praca jest także moją pasją. Teraz, poprzez moje artykuły w Tecnobits, staram się odkrywać wszystkie nowości i nowe możliwości, jakie świat technologii oferuje nam każdego dnia, aby poprawić nasze życie.