- LLMNR naraża użytkowników na podszywanie się i przechwytywanie skrótów; wyłączenie tej funkcji zmniejsza ryzyko wewnętrzne.

- Łatwe wyłączanie: GPO/Rejestr w systemie Windows i edycja systemd-resolved w systemie Linux.

- Uzupełnia blokowanie lub wyłączanie NBT‑NS i weryfikację przez Rejestr/ruch.

Protokół LLMNR jest znany w środowiskach Microsoft. W sieciach, w których podstawą jest system Windows, jest on domyślnie włączony i choć kiedyś miał sens, dziś często bardziej przysparza kłopotów niż pomaga. Dlatego warto wiedzieć, jak go używać. jak wyłączyć LLMNR szczególnie jeśli korzystamy z publicznej sieci WiFi.

Przed podjęciem decyzji warto zrozumieć, co ta funkcja robi i dlaczego zaleca się jej wyłączenie. Dobra wiadomość jest taka, że można ją łatwo wyłączyć. zarówno w systemach Windows (w tym Windows Server), jak i Linux, poprzez zasady, rejestr, usługę Intune lub poprzez dostrojenie systemd-resolved.

Czym jest LLMNR i jak działa?

LLMNR to akronim od Rozwiązywanie nazw multicastowych w lokalnym łączuJego celem jest rozwiązuj nazwy hostów w segmencie lokalnym bez polegania na serwerze DNSInnymi słowy, jeśli komputer nie może rozwiązać nazwy za pomocą DNS, może spróbować wysłać zapytanie do sąsiedztwa za pomocą multicastu, aby sprawdzić, czy ktoś „załapie aluzję”.

Ten mechanizm wykorzystuje port UDP 5355 i jest przeznaczony do działania w sieci lokalnej. Zapytanie jest wysyłane za pomocą multicastu do sieci lokalnej, a każdy komputer, który „rozpozna” tę nazwę, może odpowiedzieć, mówiąc „to ja”. Jest to szybkie i proste podejście w przypadku małych lub improwizowanych środowisk, w których usługa DNS nie była dostępna lub jej konfiguracja nie miała sensu.

W praktyce zapytanie LLMNR trafia do segmentu lokalnego, a urządzenia nasłuchujące tego ruchu mogą odpowiedzieć, jeśli uznają, że są właściwym miejscem docelowym. Jego zakres ogranicza się do łącza lokalnego, stąd jego nazwa i powołanie jako „łatki”, gdy w sieci nie ma formalnej usługi nazewniczej.

Przez lata, zwłaszcza w mniejszych sieciach lub wdrożeniach ad-hoc, okazywało się przydatne. Obecnie, dzięki powszechnemu i taniemu systemowi DNS, zakres zastosowań zawęził się tak bardzo, że prawie zawsze ma sens wyłączyć LLMNR i żyć spokojniej.

Czy LLMNR jest naprawdę konieczny? Ryzyko i kontekst

Pytanie za milion dolarów: zdjąć czy zostawić? W warunkach domowych najczęstszą odpowiedzią jest: „tak, śmiało, zdejmij”. W firmie wygodnie jest walidować wpływ:Jeśli serwer DNS środowiska jest poprawnie skonfigurowany i wyszukiwania działają, LLMNR nie daje żadnych efektów i naraża na niepotrzebne ryzyko.

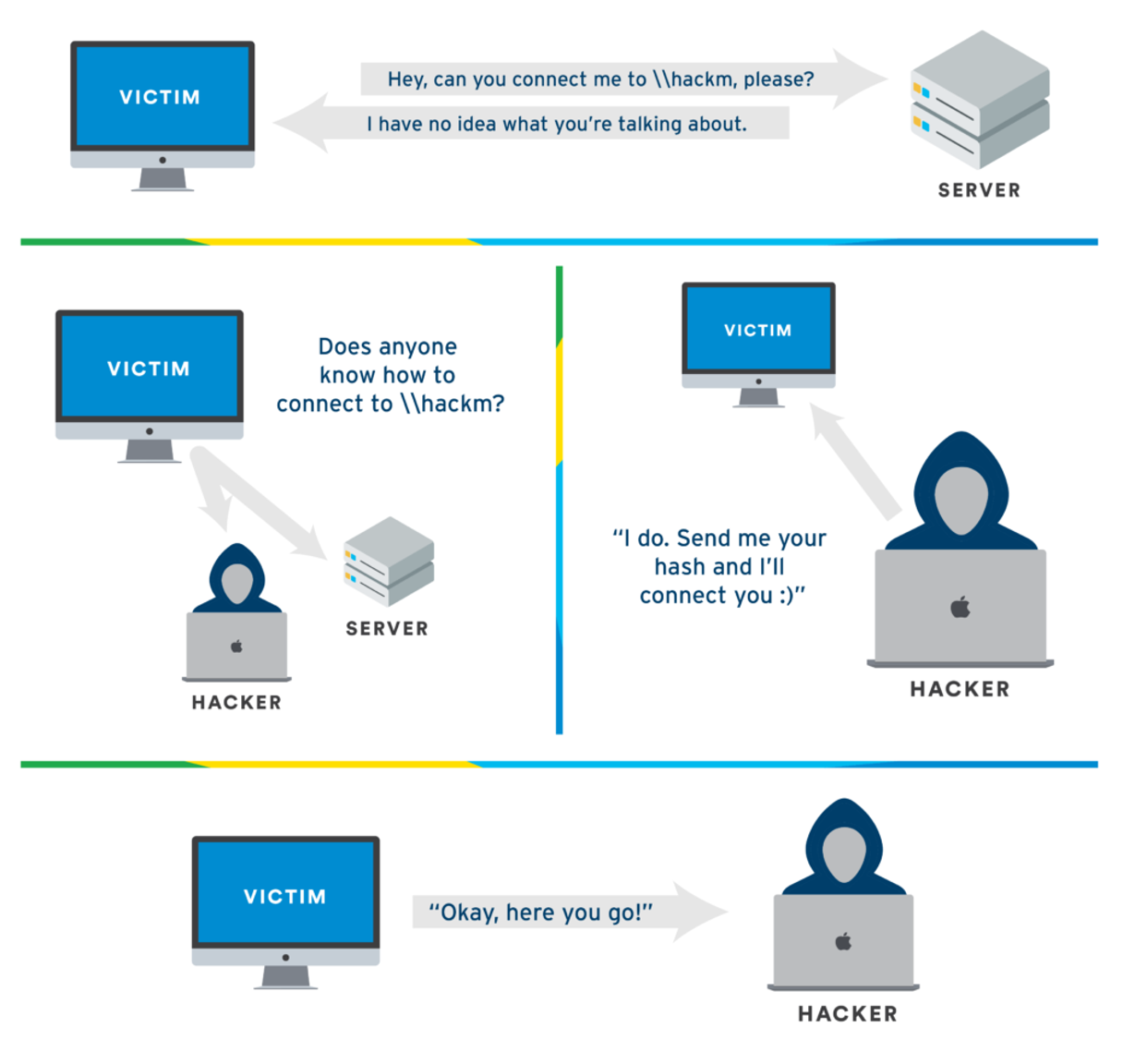

Największym problemem jest to LLMNR nie obejmuje ochrony przed podszywaniem sięAtakujący w Twojej własnej podsieci może „podszyć się” pod urządzenie docelowe i zareagować wcześnie lub w sposób priorytetowy, przekierowując połączenie i wywołując chaos. To klasyczny scenariusz ataku typu „man-in-the-middle” (MitM).

Jako analogię można tu przywołać standard Wi‑Fi WEP, który powstał bez uwzględnienia nowoczesnych ataków i stał się przestarzały. Coś podobnego dzieje się z LLMNR:Było to przydatne w przeszłości, ale dziś jest to otwarta furtka do oszustwa, jeśli pozostawi się je aktywne w sieciach korporacyjnych.

Ponadto, dysponując odpowiednimi narzędziami, przeciwnik może zmusić komputery do „śpiewania” poufnych informacji, takich jak skróty NTLMv2, gdy sądzi, że komunikują się z legalnym serwerem. Gdy atakujący uzyska te skróty, mogą próbować je złamać — z różnym skutkiem, w zależności od zasad i złożoności hasła — zwiększając ryzyko rzeczywistego włamania.

Kiedy wyłączyć LLMNR?

W zdecydowanej większości nowoczesnych wdrożeń można ją wyłączyć bez ryzyka uszkodzenia. Jeśli Twoi klienci zawsze rozwiązują się za pomocą DNS A jeśli nie polegasz na „magii” w sieci lokalnej, LLMNR jest zbędny. Mimo to, przed wdrożeniem polityki w całej organizacji, przeprowadź jej walidację w środowiskach krytycznych.

Pamiętaj, że decyzja ta nie jest tylko decyzją techniczną: zmniejsza ona również ryzyko operacyjne i ryzyko związane z przestrzeganiem przepisów. Wyłączenie LLMNR jest prostą, mierzalną i skuteczną metodą kontroli wzmocnienia., czyli dokładnie tego, czego wymaga każda rozsądna struktura bezpieczeństwa.

Wyłącz LLMNR w systemie Windows

Oto główne opcje umożliwiające wyłączenie funkcji LLMNR w systemie Windows:

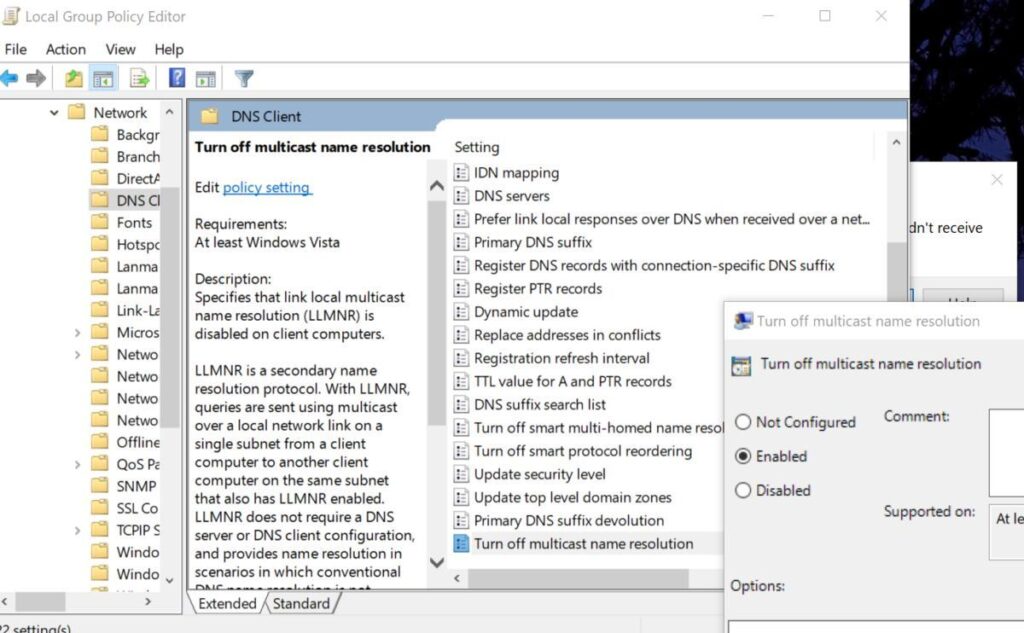

Opcja 1: Edytor lokalnych zasad grupy (gpedit.msc)

Na komputerach wolnostojących lub w celu szybkiego testowania można skorzystać z Edytora lokalnych zasad grupy. Naciśnij WIN + R, wpisz gpedit.msc i zaakceptuj, aby go otworzyć.

Następnie przejdź do: Konfiguracja komputera > Szablony administracyjne > Sieć. W niektórych edycjach ustawienie pojawia się pod Klient DNS. Znajdź wpis „Wyłącz rozpoznawanie nazw multicast” (nazwa może się nieznacznie różnić) i ustaw zasadę na „Włączone”.

W systemie Windows 10 tekst ten zwykle brzmi „Wyłącz rozpoznawanie nazw multicast”. Zastosuj lub zaakceptuj zmianę i uruchom ponownie komputer. aby mieć pewność, że ustawienia po stronie zespołu zostaną zastosowane prawidłowo.

Opcja 2: Rejestr systemu Windows

Jeśli wolisz od razu przejść do konkretów lub potrzebujesz skryptowalnej metody, możesz utworzyć wartość polityki w rejestrze. Otwórz CMD lub PowerShell z uprawnieniami administratora i wykonaj:

REG ADD "HKLM\Software\Policies\Microsoft\Windows NT\DNSClient" /f

REG ADD "HKLM\Software\Policies\Microsoft\Windows NT\DNSClient" /v "EnableMulticast" /t REG_DWORD /d 0 /fDzięki temu LLMNR zostanie wyłączony na poziomie zasad. Uruchom ponownie komputer, aby zamknąć cykl i zapobiegają pozostawaniu procesów posiadających poprzedni stan w pamięci.

Wyłącz LLMNR za pomocą GPO w domenie

Innym sposobem wyłączenia LLMNR jest centralne zastosowanie zmiany z kontrolera domeny poprzez otwarcie Konsoli zarządzania zasadami grupy. Utwórz nowy obiekt zasad grupy (na przykład „MY-GPO”) i edytuj go.

W edytorze postępuj zgodnie ze ścieżką: Konfiguracja komputera > Szablony administracyjne > Sieć > Klient DNS. Włącz zasadę „Wyłącz rozpoznawanie nazw multicast” i zamknij edytor, aby zapisać. Następnie połącz obiekt zasad grupy z odpowiednią jednostką organizacyjną i wymuś odświeżenie zasad lub poczekaj na normalną replikację.

Gotowe. Masz teraz politykę domeny, która konsekwentnie blokuje LLMNR. Należy pamiętać, że dokładna nomenklatura korekt może się różnić. nieznacznie różnią się między wersjami systemu Windows Server, ale lokalizacja jest taka, jak wskazano.

Intune: „Zastosowano”, ale gpedit wyświetla komunikat „Nie skonfigurowano”

Często zadawane pytanie: przesyłasz profil konfiguracji z usługi Intune, program informuje Cię, że został prawidłowo zastosowany, a po otwarciu programu gpedit widzisz ustawienie o nazwie „Nieskonfigurowane”. Nie oznacza to jednak, że nie jest aktywny.Usługa Intune stosuje ustawienia za pośrednictwem CSP/Rejestru, które nie zawsze są widoczne w edytorze lokalnym jako „Skonfigurowane”.

Najpewniejszym sposobem sprawdzenia tego jest zapoznanie się z Dziennikiem zasad: Jeżeli istnieje i jest równa 0, to wartość Włącz multiemisję na HKLM\Oprogramowanie\Zasady\Microsoft\Windows NT\DNSClient, LLMNR jest wyłączony, chociaż gpedit pokazuje „Nie skonfigurowano”.

Jeśli wolisz to sprawdzić za pomocą skryptu (przydatnego jak Remediation w usłudze Intune), oto prosty skrypt programu PowerShell umożliwiający utworzenie wartości i jej sprawdzenie:

New-Item -Path "HKLM:\Software\Policies\Microsoft\Windows NT\DNSClient" -Force | Out-Null

New-ItemProperty -Path "HKLM:\Software\Policies\Microsoft\Windows NT\DNSClient" -Name "EnableMulticast" -PropertyType DWord -Value 0 -Force | Out-Null

(Get-ItemProperty -Path "HKLM:\Software\Policies\Microsoft\Windows NT\DNSClient").EnableMulticastDotyczy to sytuacji, gdy usługa Intune twierdzi, że aplikacja została zastosowana, ale Ty chcesz mieć maksymalną pewność lub rozwiązać problemy z „nieuczciwymi” urządzeniami. Aby przeprowadzić audyt zbiorczy, połącz skrypt ze swoim narzędziem do inwentaryzacji lub za pomocą raportów Intune/Defender for Endpoint.

Wyłącz LLMNR w systemie Linux (rozwiązano przez systemd)

W dystrybucjach takich jak Ubuntu czy Debian, które wykorzystują systemd-resolved, można bezpośrednio „zabić” LLMNR. Edytuj ustawienia resolvera Więc:

sudo nano /etc/systemd/resolved.confW pliku należy ustawić odpowiedni parametr tak, aby był jednoznaczny. Na przykład:

[Resolve]

LLMNR=noZapisz i uruchom ponownie usługę lub komputer: Zwykle wystarczy ponowne uruchomienie usługi, choć ponowne uruchomienie również jest możliwe, jeśli jest to dla Ciebie wygodniejsze.

sudo systemctl restart systemd-resolvedDzięki temu systemd-resolved przestanie używać LLMNR. Jeśli używasz innego rozwiązania rozdzielczości (lub innych dystrybucji), sprawdź ich dokumentację: wzór nie różni się zbytnio i zawsze istnieje odpowiedni „przełącznik”.

Informacje o NBT‑NS i Zaporze systemu Windows

Wyłączenie LLMNR to połowa sukcesu. Narzędzia typu Responder i podobne wykorzystują również usługę nazw NetBIOS (NBT‑NS), który działa na klasycznych portach NetBIOS (UDP 137/138 i TCP 139). To rodzi pytanie, które zadaje sobie wiele osób: czy wystarczy zablokować porty w zaporze, czy trzeba jawnie wyłączyć NBT‑NS?

Jeśli zastosujesz ścisłe reguły na swojej lokalnej zaporze sieciowej — zarówno dla ruchu przychodzącego, jak i wychodzącego — blokując ruch 137/UDP, 138/UDP i 139/TCP, znacznie zmniejszysz ryzyko narażenia się na ataki. Jednak w środowiskach korporacyjnych najlepszym rozwiązaniem jest wyłączenie protokołu NetBIOS w sieciach TCP/IP. w interfejsach, aby zapobiec niechcianym odpowiedziom lub reklamom w przypadku zmiany lub modyfikacji zasad zapory przez aplikację.

W systemie Windows nie ma tak bezpośredniego „fabrycznego” obiektu GPO jak w LLMNR, ale można to zrobić za pośrednictwem WMI lub Rejestru. Ten oparty na WMI program PowerShell wyłącza tę funkcję na wszystkich adapterach obsługujących protokół IP:

Get-WmiObject -Class Win32_NetworkAdapterConfiguration -Filter "IPEnabled=TRUE" | ForEach-Object { $_.SetTcpipNetbios(2) } Jeśli wolisz reguły zapory sieciowej, śmiało, ale upewnij się, że są dwukierunkowe i trwałe. Bloki 137/UDP, 138/UDP i 139/TCP i monitoruje, czy nie występują konflikty reguł w innych obiektach GPO lub rozwiązaniach EDR/AV zarządzających zaporą.

Weryfikacja: Jak sprawdzić, czy LLMNR i NBT-NS są wyłączone z gry

W przypadku LLMNR w systemie Windows należy sprawdzić rejestr: HKLM\Software\Policies\Microsoft\Windows NT\DNSClient\EnableMulticast musi istnieć i być równe 0. Szybkie sprawdzenie w programie PowerShell by:

(Get-ItemProperty -Path "HKLM:\Software\Policies\Microsoft\Windows NT\DNSClient").EnableMulticastNa poziomie ruchu prostą techniką jest uruchomienie wyszukiwania nieistniejącej nazwy i użycie programu Wireshark w celu zaobserwowania, że nie są wysyłane żadne pakiety UDP 5355. Jeśli nie widzisz multicastu do lokalnego segmentu, jesteś na dobrej drodze.

W systemie Linux z systemem systemd-resolved sprawdź status za pomocą resolvectl lub systemctl: Upewnij się, że opcja LLMNR jest ustawiona na „nie” w obowiązującej konfiguracji i że usługa została ponownie uruchomiona bez błędów.

W przypadku protokołu NBT‑NS sprawdź, czy reguły zapory blokują protokoły 137/UDP, 138/UDP i 139/TCP lub czy protokół NetBIOS jest wyłączony na kartach sieciowych. Możesz też przez chwilę powęszyć w sieci aby sprawdzić, czy w eterze nie ma żadnych żądań NetBIOS ani reklam.

Często zadawane pytania i przydatne niuanse

- Czy wyłączenie LLMNR spowoduje jakieś problemy? W sieciach z dobrze utrzymanym systemem DNS zazwyczaj tak się nie dzieje. W środowiskach specjalnych lub starszych należy najpierw przeprowadzić walidację w grupie pilotażowej i poinformować o zmianie dział wsparcia.

- Dlaczego gpedit wyświetla komunikat „Nieskonfigurowane”, mimo że Intune wskazuje „Wymuszone”? Ponieważ lokalny edytor nie zawsze odzwierciedla stany narzucone przez MDM lub CSP. Prawda znajduje się w Rejestrze i rzeczywistych wynikach, a nie w tekście gpedit.

- Czy muszę wyłączyć NBT‑NS, jeśli zablokuję NetBIOS na zaporze? Jeśli blokowanie jest kompletne i solidne, ryzyko jest znacznie zmniejszone. Niemniej jednak, wyłączenie NetBIOS przez TCP/IP eliminuje odpowiedzi na poziomie stosu i pozwala uniknąć niespodzianek w przypadku zmiany reguł, dlatego jest to preferowana opcja.

- Czy istnieją gotowe skrypty do wyłączenia LLMNR? Tak, za pomocą rejestru lub programu PowerShell, jak już widziałeś. W przypadku usługi Intune spakuj skrypt jako Remediation i dodaj sprawdzanie zgodności.

Wyłączenie funkcji LLMNR zmniejsza powierzchnię podszywania się pod inną osobę w sieci lokalnej i zapobiega w zarodku atakom polegającym na przechwytywaniu haseł za pomocą narzędzi takich jak Responder. Jeśli blokujesz lub wyłączasz również NBT‑NS i dbasz o swój DNSOtrzymasz prosty i skuteczny koktajl bezpieczeństwa: mniej hałasu, mniej ryzyka i sieć znacznie lepiej przygotowaną do codziennego użytku.

Redaktor specjalizujący się w zagadnieniach technologii i Internetu z ponad dziesięcioletnim doświadczeniem w różnych mediach cyfrowych. Pracowałem jako redaktor i twórca treści dla firm z branży e-commerce, komunikacji, marketingu online i reklamy. Pisałem także na portalach poświęconych ekonomii, finansom i innym branżom. Moja praca jest także moją pasją. Teraz, poprzez moje artykuły w Tecnobits, staram się odkrywać wszystkie nowości i nowe możliwości, jakie świat technologii oferuje nam każdego dnia, aby poprawić nasze życie.