- Robocopy synchronizuje zmiany po pierwszej pełnej kopii i przy użyciu opcji /MIR może odzwierciedlać usunięcia.

- Automatyzację można wykonać za pomocą /MON, /MOT i /RH lub za pomocą Harmonogramu zadań.

- Przełączniki takie jak /COPY, /Z, /MT, /XO i /LOG umożliwiają optymalizację i audyt dzienników.

- W celu zapewnienia wersji i odzyskiwania zaleca się uzupełnienie ich kopiami obrazowymi (AOMEI).

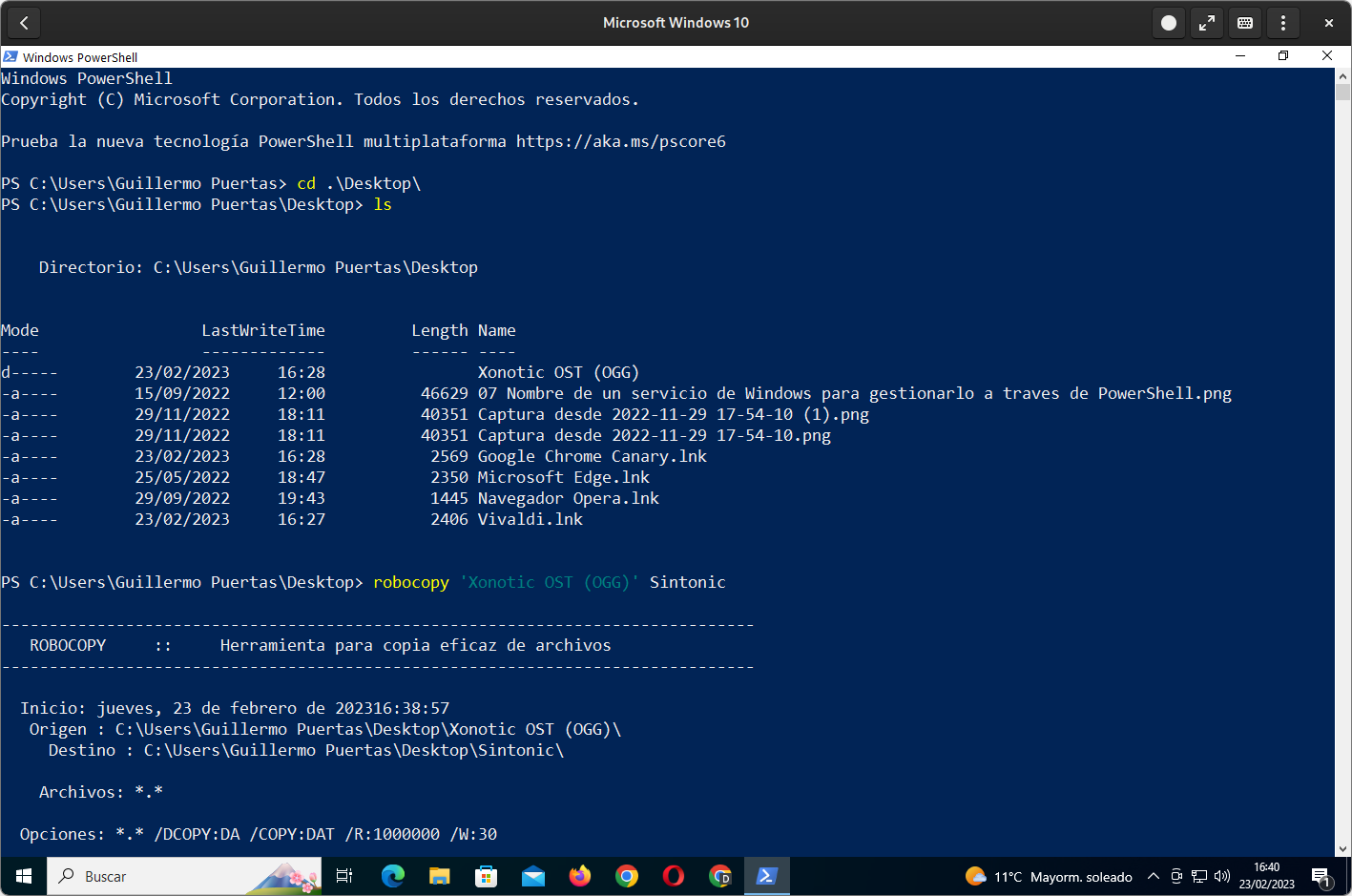

Jeśli pracujesz w systemie Windows i chcesz zachować bezpieczeństwo swoich plików, nie duplikując danych na potęgę, Robocopy To doskonała opcja. To narzędzie, dostępne od systemów Windows Vista i Windows Server 2008, zastępuje Xcopy, oferując większą moc. W tym artykule pokażemy Ci Jak zautomatyzować przyrostowe kopie zapasowe za pomocą Robocopy i dzięki temu możesz zarządzać swoimi plikami ze spokojem.

Kopie wykonane przez Robocopy są przyrostowe. La Pierwsze uruchomienie kopiuje wszystko, a kolejne uruchomienia synchronizują tylko zmiany (i nowych plików) do miejsca docelowego. Chodzi o synchronizację stanu, a nie o „wersjonowanie” z punktami przywracania; jeśli przypadkowo usuniesz lub nadpiszesz coś i zreplikujesz, ta zmiana zostanie przeniesiona do miejsca docelowego.

Czym jest Robocopy i na czym polega przyrostowość?

Robocopy, od „Solidnego kopiowania plików”, replikuje zawartość drzewa folderów z precyzyjną kontrolą. Podczas pierwszego przejścia wykonuje pełną kopię zapasową; podczas kolejnych przejść wykrywa zmiany i synchronizuje tylko te, które zostały zmienione. Ta strategia redukuje czas i zużycie przepustowości na co dzień.

Ważne: Bez parametru /MIR Robocopy domyślnie nie usuwa danych w miejscu docelowym tego, co już nie istnieje w źródle; z /MIR (lub /PURGE) odzwierciedla usunięcia. Jest to bardzo skuteczne w przypadku tworzenia kopii lustrzanych, ale również bardziej delikatne, jeśli nie ma kopii z historią, ponieważ usunięte elementy zostaną zreplikowane.

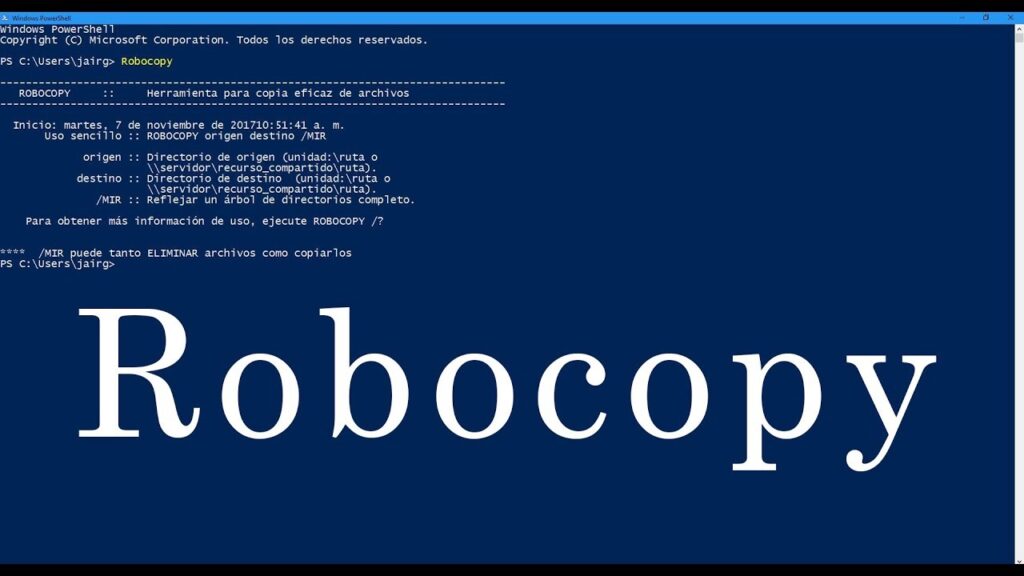

Podstawowa składnia jest bardzo prosta i pozwala na dodawanie filtrów, trybów i kontroli wydajności: Idealnie nadaje się do automatyzacji profesjonalnych procedur kopiowanie na serwery, urządzenia NAS lub udziały sieciowe.

Podstawowa składnia i istotne koncepcje

Ogólne polecenie Robocopy wygląda następująco: kopiowanie ze źródła do miejsca docelowego z opcjami aby dostosować zachowanie. Oto forma kanoniczna:

robocopy <source> <destination> [<file>[ ...]] [<options>]Na przykład, aby przesłać plik z komputera lokalnego do zasobu współdzielonego i skorzystać z wielowątkowości i możliwości ponownego tworzenia kopii, możesz użyć czegoś takiego:

robocopy C:\reports "\\marketing\videos" yearly-report.mov /mt /zW praktyce „przyrosty” są tak proste, jak powtórz to samo polecenie synchronizacji z tą samą parą źródło/cel; Robocopy wykrywa i kopiuje tylko nowe lub zmodyfikowane elementy.

Szybki przewodnik: Kopiowanie przyrostowe za pomocą Robocopy krok po kroku

Aby lepiej zrozumieć przepływ pracy, przyjrzyjmy się przykładowi pomiędzy folderami testowymi: z katalogu C:\test do D:\test.

- Otwórz CMD Używając skrótu Win+R, wpisz CMD i naciśnij OK. Możesz również wyszukać „Wiersz polecenia”. Praca z poziomu konsoli umożliwia podgląd logu na żywo..

- Uruchom pierwszą synchronizację (pierwsze pełne przejście):

robocopy C:\test D:\test. Po tej egzekucji, W miejscu docelowym będziesz miał lustrzane odbicie źródłaPodczas kolejnych uruchomień kopiowane będą tylko te elementy, które zostały zmienione lub dodane. - Dodaj przydatne przełączniki aby doprecyzować przyrostowe: na przykład uwzględnić podfoldery, pominąć starsze pliki, zezwolić na wznawianie i uniknąć procentów na ekranie:

robocopy C:\test D:\test /s /xo /z /np

Oto kilka popularnych pomysłów: /mir aby odzwierciedlić wymazania i pustki, /xo aby nie nadpisywać starymi wersjami, /z wznowić cięcia i /np dla czystszego wyjścia.

Automatyzacja: Monitorowanie parametrów i harmonogram zadań

Jeśli chcesz, aby działało automatycznie, Robocopy można zaprogramować na dwa sposoby: z własnymi parametrami reaktywnymi lub za pomocą Harmonogramu zadań systemu Windows.

Według parametrów:Robocopy może monitorować zmiany i powtarzać kopie na podstawie kryteriów czasu lub aktywności. Oto kluczowe flagi:

- /PON:n reaguje, gdy wykryje n zmian w źródle.

- /MOT:m ponowne uruchomienie w przypadku zmian, sprawdzanie co m minut.

- /RH:hhmm-hhmm ogranicza godziny rozpoczęcia (na przykład /RH:1700-1800).

Typowy przykład: uruchamiaj co 10 minut, gdy pojawi się nowa aktywność: monitoruje i synchronizuje bez interwencji.

robocopy C:\test D:\test /mot:10Jeśli musisz przerwać zadanie, Możesz zakończyć proces z innej konsoli z:

taskkill /f /im robocopy.exeZ harmonogramem zadań:Innym sposobem jest utworzenie pliku wsadowego (.bat) zawierającego żądane polecenie Robocopy i zaplanowanie jego wykonania. W ten sposób zapewniasz wykonanie zadania w określonych przedziałach czasowych..

- Otwórz Notatnik, wklej polecenie Robocopy i zapisz jako plik .bat (np. „incremental_robocopy.bat”).

- Wyszukaj „Harmonogram zadań” i wybierz „Utwórz podstawowe zadanie…”. Przypisz nazwę i opis.

- Wybierz wyzwalacz (dzienny, tygodniowy itd.) i czas.

- Kliknij „Uruchom program” i wybierz swój plik .bat, klikając „Przeglądaj”.

- Potwierdź i to wszystko: zadanie pojawi się w Bibliotece Programisty aby uruchomić lub usunąć go kiedy tylko chcesz.

Podstawowe opcje i przełączniki Robocopy

Robocopy wyróżnia się ogromną kolekcją flag. Poniżej znajduje się uporządkowany kompendium abyś niczego nie przegapił i dokonał mądrego wyboru.

Opcje kopiowania

- /s Kopiuje podkatalogi z wyjątkiem pustych.

- /e Kopiuj podkatalogi, także te puste.

- /poziom:n Ogranicza kopiowanie do pierwszych n poziomów drzewa.

- /z Tryb ponownego uruchamiania (wznawia przerwane kopiowanie).

- /b Tryb kopii zapasowej (ignoruje listy ACL, jeśli blokują dostęp).

- /zb Rozpoczyna się od /zy, w przypadku odmowy dostępu zmienia się na /b.

- /j Niebuforowane wejście/wyjście (idealne w przypadku dużych plików).

- /efsraw Kopiuj zaszyfrowane pliki EFS w trybie surowym.

- /kopia:flagi Które metadane skopiować: D (dane), A (atrybuty), T (znaczniki czasu), X (ignoruj ADS), S (listy kontroli dostępu), O (właściciel), U (audyt). Domyślnie jest to /COPY:DAT.

- /dcopy:flagi Co kopiować do katalogów: D, A, T, E (atrybut rozszerzony), X (pomiń ADS). Domyślnie DA.

- / S Kopia bezpieczna (odpowiednik /copy:DATS).

- /copyall Skopiuj wszystko (odpowiednik /copy:DATSOU).

- /nocopy Nie kopiuje metadanych (przydatne w połączeniu z /purge).

- /secfix Naprawia zabezpieczenia nawet pominiętych plików.

- /timfix Poprawia czasy nawet w pominiętych plikach.

- /oczyszczać Wyeliminuj w miejscu docelowym to, co nie istnieje w miejscu początkowym.

- /mir Odbija drzewo (odpowiednik /e + /purge).

- /ruch Przenieś pliki (usuń kod źródłowy po skopiowaniu).

- /przenosić Przenieś pliki i foldery (oraz usuń kod źródłowy).

- /a+:[SIEĆ RASHCNET] Dodaj atrybuty do wyniku.

- /a-:[RASHCNETO] Usuwa atrybuty z wyniku.

- /tworzyć Tworzy struktury i pliki o zerowej długości.

- /tłuszcz Nazwy 8.3 (FAT) podczas tworzenia w miejscu docelowym.

- / 256 Wyłącz ścieżki dłuższe niż 256 znaków.

- /pon:n Powtórz, gdy wykryto >n zmian.

- /mot:m Jeśli zajdą zmiany, powtórz w m minutach.

- /rh:hhmm-hhmm Okienko godzinowe dozwolone do rozpoczęcia.

- /pf Zastosuj okna dla każdego pliku (nie dla każdego przebiegu).

- /ipg:n Przerwa między pakietami (wolne linie).

- /sj Kopiuj łącza symboliczne jako łącza (a nie jako miejsca docelowe).

- /sl Nie klikaj w linki, skopiuj sam link.

- /mt:n Wieloprocesowanie z n wątkami (1-128, domyślnie 8). Niekompatybilny z /ipg lub /efsraw.

- /nodcopy Nie kopiuje metadanych katalogu (domyślnie /dcopy:DA).

- /bez obciążenia Unikaj pobierania kopii systemu Windows.

- /kompres Jeśli to możliwe, poproś o kompresję sieciową.

- /rzadki:y|n Zachowuje stan rozproszony (domyślnie tak).

- /noclon Nie próbuje blokować klonowania jako optymalizacji.

Ograniczanie wejścia/wyjścia (dławienie)

- /iomaxsize:n[kmg] Maksymalna liczba wejść/wyjść na cykl.

- /iorate:n[kmg] Pożądana prędkość wejścia/wyjścia.

- /próg:n[kmg] Minimalny próg rozmiaru, od którego stosuje się ograniczenie.

Opcje te ustawiają maksymalna przepustowość, z której może korzystać RobocopyJeśli nie określisz jednostek, możesz użyć K, M lub G. Minimalny limit wynosi 524 288 bajtów. /Threshold definiuje początkowy rozmiar limitu.

Wybór pliku

- /a Tylko pliki z atrybutem Plik.

- /m Tylko pliki z atrybutem Archiwum i uruchom ponownie.

- /ia:[RASHCNETO] Uwzględnij pliki posiadające określone atrybuty.

- /xa:[RASHCNETO] Wyklucz pliki posiadające którykolwiek z tych atrybutów.

- /xf nazwa[ …] Wyklucz według nazwy lub ścieżki (obsługiwane są symbole wieloznaczne * ?).

- /katalog xd[ …] Wyklucza katalogi według nazwy lub ścieżki.

- /xc Wyklucza istniejące z tym samym znacznikiem czasu, ale o różnych rozmiarach.

- /xn Nie dotyczy sytuacji, gdy pochodzenie jest nowsze niż miejsce docelowe.

- /xo Nie dotyczy sytuacji, gdy kraj pochodzenia jest starszy niż kraj docelowy.

- /xx Wyklucza „dodatki” obecne w miejscu docelowym, ale nie w źródle (nie usuwa ich).

- /xl Wyklucza „osoby samotne” obecne w miejscu pochodzenia, ale nieobecne w miejscu docelowym (uniemożliwia dodawanie nowych).

- /Jestem Zawiera pliki „zmodyfikowane” (o różnych czasach zmian).

- /es Zawiera „te same” pliki (identyczne we wszystkich).

- /Przedmiot Obejmuje „retusz” (ta sama nazwa/rozmiar/czas, inne atrybuty).

- /maks:n Maksymalny rozmiar w bajtach.

- /min:n Minimalny rozmiar w bajtach.

- /maxage:n Maksymalny wiek (w dniach lub dacie) według ostatniej modyfikacji.

- /minage:n Minimalny wiek (w dniach lub dacie) według ostatniej modyfikacji.

- /maxlad:n Maksymalna data ostatniego dostępu (z wyłączeniem nieużywanych od n).

- /minlad:n Minimalna data ostatniego dostępu (z wyłączeniem tych używanych od n). Jeśli n < 1900, dni; w przeciwnym razie: RRRRMMDD.

- /xj Nie obejmuje punktów węzłowych.

- /fft Pomiar czasu w stylu FAT (dokładność do dwóch sekund).

- /dzień Dostosowuje czas letni (+1h).

- /xjd Nie obejmuje punktów połączeń katalogów.

- /xjf Nie obejmuje punktów połączeń plików.

Ponowne próby i tolerancja błędów

- /r:n Liczba ponownych prób w przypadku błędów (domyślnie 1 000 000).

- /w:n Czas oczekiwania między kolejnymi próbami w sekundach (domyślnie 30).

- /rejestracja Zapisz /r i /w jako wartości domyślne w Rejestrze.

- /do ustalenia Poczekaj na zdefiniowanie nazw udziałów (błąd 67).

- /lfsm Tryb „niskiego prześwitu”: pauza w celu uniknięcia oderwania się od „ziemi”.

- /lfsm:n[kmg] Ustaw głośność podłogi wyraźnie (jeśli nie, ustaw ją na 10% głośności). Niekompatybilny z /mt lub /efsraw.

Zameldowanie i wymeldowanie

- /l Tylko lista (bez kopiowania, usuwania lub zaznaczania czasu).

- /x Zgłaszaj wszystkie dodatki, a nie tylko te wybrane.

- /v Dane wyjściowe są szczegółowe, z pominiętymi plikami.

- /t Do wyników dołącz znaczniki czasu źródłowego.

- /fp Wyświetla pełne trasy.

- /bajtów Rozmiary podane w bajtach.

- /ns /nc /nfl /ndl Nie rejestruj rozmiarów, klas, nazw plików i katalogów.

- /np Brak postępu liczbowego.

- /eta Wyświetla szacowany czas dla każdego pliku.

- /log:plik Zapisy do pliku (nadpisywanie).

- /log+:plik Zapis w pliku (załączony).

- /unilog:plik Rekord Unicode (nadpisuje).

- /unilog+:plik Rejestr Unicode (załączony).

- /trójnik Wyświetla się w konsoli i dziennikach w tym samym czasie.

- /njh /njs Bez nagłówka i podsumowania pracy.

- /unicode Wyświetla dane wyjściowe jako tekst Unicode.

Zarządzanie pracą

- /job:name Ładuje parametry z zapisanego pliku zadania.

- /zapisz:nazwa Zapisuje bieżące parametry jako zadanie.

- /zrezygnować Wychodzi po przetworzeniu wiersza (w celu sprawdzenia parametrów).

- /nosd /kiwnięcie głową Oznacza brak pochodzenia lub przeznaczenia.

- /Jeśli Wymuś uwzględnienie określonych plików.

Praktyczne notatki dotyczące silnika

- Użyj /MIR lub /PURGE w rootie Nie ma już wpływu na „Informacje o woluminie systemowym” – Robocopy teraz ignoruje je na wyższych poziomach.

- La klasyfikacja zmodyfikowanych plików wymaga systemów ze znacznikami czasu zmian (NTFS); domyślnie nie są one kopiowane, chyba że używasz /JESTEM.

- Marka /KOPIA:E Próbuje skopiować rozszerzone atrybuty folderów; jeśli się nie powiedzie, kontynuuj. Nie jest to uwzględnione w /KOPIUJWSZYSTKO.

- z /IoMaxSize o /IoRate Możesz włączyć ograniczenie wejścia/wyjścia; Robocopy i system mogą dostosować dozwolone wartości według potrzeb.

- /LFSM ustala „dolną granicę” wolnej przestrzeni (domyślnie 10%, jeśli nie zostanie określona). Nie można łączyć z /MT lub /EFSRAW.

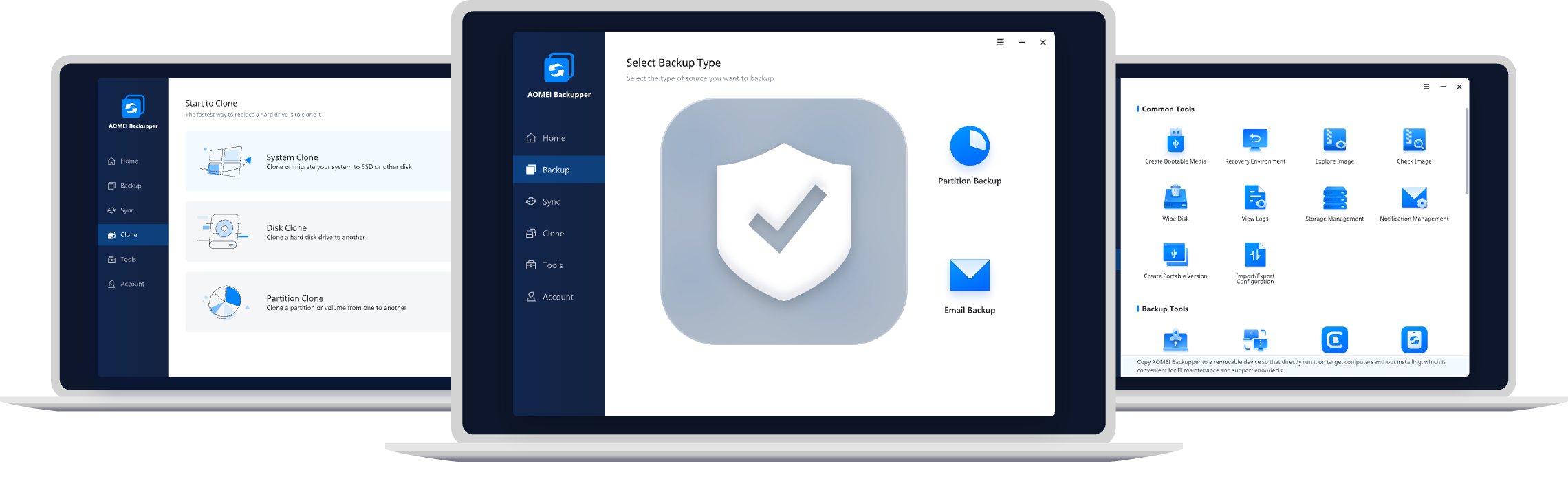

Plan B z odzyskiwalną wersją: AOMEI Backupper

Jeśli obawiasz się powrotu do poprzednich wersji, rozwiązanie z obrazami i restauracją pasuje lepiej. AOMEI Backup Standardowy . Jest bezpłatny i kompatybilny ze wszystkimi nowoczesnymi wersjami systemu Windows.

Kluczowe cechy: Pełne i przyrostowe kopie zapasowe pomiędzy dyskami wewnętrznymi/zewnętrznymi, USB, NAS, siecią i chmurą; plus „czysta” synchronizacja plików, jeśli nie chcesz używać obrazów.

Zalety wizerunku: możesz harmonogram przyrostowy i wróć do poprzedniego punktu jednym kliknięciem. Synchronizacja replikuje pliki w obecnej postaci (podobnie jak Robocopy) i można ją również zaplanować.

Wyższe edycje (Professional) dodają synchronizacja w czasie rzeczywistym, dwukierunkowa i kopie różnicoweoraz inne zaawansowane funkcje.

Podsumowanie kroków zadania przyrostowego dla pliku: Otwórz aplikację i przejdź do Kopia zapasowa > Kopia zapasowa plikuWybierz, które foldery lub pliki chcesz uwzględnić; jeśli pochodzą z sieci, użyj opcji Udostępnij/NAS, aby określić ścieżkę.

Wybierz miejsce docelowe (lokalne, wymienne, współdzielone lub w chmurze). Skonfiguruj harmonogram (dzienne, tygodniowe, miesięczne; wyzwalacze zdarzeń lub po podłączeniu USB w wersjach zaawansowanych) i opcje (kompresja, dzielenie, komentarze, e-mail itp.).

Jeśli potrzebujesz strategia retencji (automatyczne usuwanie starych kopii zapasowych i korzystanie z kopii różnicowych) – włącz tę opcję w Ustawieniach zaawansowanych. Gdy będziesz gotowy, dotknij opcji Rozpocznij tworzenie kopii zapasowej.

Incydent KB5042421 i niebieskie ekrany: co się stało i jak sobie z tym poradzić

19 lipca 2024 r. doszło do poważnego incydentu z udziałem CrowdStrike. spowodował BSOD na milionach komputerów z systemem WindowsMicrosoft oszacował, że problem dotyczył 8,5 miliona urządzeń. Chociaż udostępniono narzędzia do odzyskiwania danych i poprawki, pełne oczyszczenie systemu zajęło kilka dni.

Jeśli byłeś w szoku, oto odpowiedź metody odzyskiwania Zalecane jest usunięcie problematycznego sterownika i przywrócenie systemu. Na zaszyfrowanych komputerach te kroki mogą wymagać klucza odzyskiwania BitLocker.

Metoda 1: Odzyskiwanie z WinPE z usunięciem sterownika

- Aby wyłączyć urządzenie, naciśnij i przytrzymaj przycisk zasilania przez 10 sekund; następnie włącz je ponownie. Wymuszamy czysty restart.

- Na ekranie logowania przytrzymaj klawisz Shift i wybierz Zasilanie > Uruchom ponownie.

- W sekcji „Wybierz opcję” kliknij Rozwiąż problemy.

- Przejdź do Opcji zaawansowanych > Ustawienia uruchamiania > Włącz tryb awaryjny.

- Restart. Można poprosić o klucz BitLocker jeśli twój dysk jest zaszyfrowany.

- Po ponownym uruchomieniu naciśnij klawisz F4, aby uruchomić tryb awaryjny (na niektórych urządzeniach naciśnij klawisz F11).

- W trybie awaryjnym kliknij prawym przyciskiem myszy Start > Uruchom, wpisz cmd, a następnie kliknij OK.

- Jeżeli twój system nie jest C:\, zmień go wpisując C: i Enter. Musimy przejść na trasę kierowcy.

- Przejdź do folderu sterownika CrowdStrike (jeśli jest inna, zmień literę):

CD C:\Windows\System32\drivers\CrowdStrike - Wyświetl listę plików pasujących do wzorca wadliwego sterownika:

dir C-00000291*.sys - Znaleziono trwale usunięte:

del C-00000291*.sys - Sprawdź ręcznie, czy pozostały jakieś dopasowania i usuń je. Po zakończeniu uruchom ponownie komputer.

Metoda 2: Odzyskiwanie z trybu awaryjnego z wykorzystaniem kolekcji kluczy BitLocker

- Uruchom ponownie komputer tak jak w poprzedniej metodzie i przejdź do Rozwiązywanie problemów > Opcje zaawansowane > Ustawienia uruchamiania > Włącz tryb awaryjny. Użyj F4 lub F11 w zależności od urządzenia.

- Jeśli pojawi się monit BitLocker, na urządzeniu mobilnym przejdź do https://aka.ms/aadrecoverykey, zaloguj się na swoje konto firmowe i znajdź swój klucz w obszarze Zarządzaj urządzeniami > Wyświetl klucze BitLocker > Pokaż klucz odzyskiwania.

- Wybierz urządzenie, wyświetl klucz i wprowadź go do komputera.

- Wejdź w tryb awaryjny, otwórz Uruchom > cmd i przejdź do folderu CrowdStrike:

CD C:\Windows\System32\drivers\CrowdStrike - Znajdź i usuń problematyczny plik:

dir C-00000291*.sys del C-00000291*.sys - Sprawdź, czy nie ma żadnych pozostałości i uruchom ponownie. Ta metoda pozwala uniknąć konieczności podawania klucza na niektórych urządzeniach.

Metoda 3: Powrót do Przywracania systemu

- Uruchom system i przejdź do ekranu odzyskiwania (Shift + Restart) i wybierz Rozwiązywanie problemów > Opcje zaawansowane > Przywracanie systemu.

- Jeśli wymagany jest BitLocker, użyj portalu powyżej, aby pobrać klucz. Wprowadź klucz na urządzeniu.

- Wybierz punkt przywracania, kliknij Dalej i Zakończ, a następnie potwierdź, klikając Tak.

Ten proces przywraca komponenty systemu, nie powinien dotykać Twoich danych osobowychi może to potrwać około 15 minut.

HTTPS, WebDAV i alternatywy typu open source

Robocopy sprawdza się w przypadku SMB/CIFS w sieciach LAN lub w udostępnianiu Windows/NAS, ale przez WebDAV i HTTPS może nie zachować metadanych takie jak znaczniki czasu lub atrybuty, które umożliwiają szczegółową detekcję przyrostową; efektem może być „wygląda na to, że wszystko się zmieniło” i za każdym razem kompletne kopie.

Jeśli potrzebujesz transferu przez natywny protokół HTTPS z rzeczywistym przyrostem, oceniać rozwiązania typu open source, takie jak rclone (obsługiwane przez WebDAV i wielu dostawców) lub montowania, które poprawnie zachowują atrybuty. Innym sposobem jest użycie bezpiecznych tuneli (np. rsync przez SSH (jeśli środowisko na to pozwala), aby utrzymać efektywne wykrywanie zmian. W każdym przypadku należy przeprowadzić testy w kontrolowanym środowisku, aby potwierdzić, że Znaczniki czasu i rozmiary wyglądają tak, jak oczekujesz przed rozpoczęciem produkcji.

Kopie przyrostowe i różnicowe oraz synchronizacja i obraz

Zarówno wzrost, jak i różnica oszczędzaj czas i miejsce Kopiowanie wprowadza tylko zmiany, ale ich przywracanie różni się: kopiowanie przyrostowe wymaga pełnej kopii bazowej i wszystkich dotychczasowych kopii przyrostowych; kopiowanie różnicowe wymaga jedynie pełnej kopii i najnowszej kopii różnicowej.

Jeśli chodzi o kopiowanie, kopiowanie przyrostowe jest zazwyczaj szybsze; W procesie zdrowienia wygrywa różnica Ponieważ potrzeba mniej punktów. Wybierz w zależności od priorytetu: okno kopii zapasowej czy szybkość przywracania.

Synchronizacja plików nie tworzy obrazu możliwego do odzyskania, ale „czysta” replika do pracy „w locie”. Kopie obrazów pozwalają cofnąć się w czasie, co jest idealne w przypadku incydentów i błędów ludzkich, przy jednoczesnym zachowaniu danych historycznych.

Dzięki Robocopy możesz wdrożyć politykę przyrostową przy użyciu /MIR, /XO, filtrów wieku i atrybutów; Za pomocą oprogramowania do obrazowania dodajesz warstwę rekonstrukcji do poprzednich punktów, nie licząc na to, że błąd się nie rozprzestrzenił.

Jeśli chcesz zautomatyzować „przyrostowe” działania za pomocą Robocopy, łączy w sobie dobrą podstawę składniową, filtry selekcji, limity wejścia/wyjścia i rejestry, dodając Harmonogram zadań lub monitorowanie za pomocą /MOT i /MON. Gdy potrzebujesz cofnąć się w czasie, polegaj na wersjonowanych obrazach, aby uzupełnić synchronizację; a jeśli Twój przypadek wymaga protokołu HTTPS, wypróbuj narzędzia dostosowane do tego transportu, które prawidłowo zachowują metadane, unikając niespodzianek związanych z niepotrzebnymi pełnymi kopiami.

Redaktor specjalizujący się w zagadnieniach technologii i Internetu z ponad dziesięcioletnim doświadczeniem w różnych mediach cyfrowych. Pracowałem jako redaktor i twórca treści dla firm z branży e-commerce, komunikacji, marketingu online i reklamy. Pisałem także na portalach poświęconych ekonomii, finansom i innym branżom. Moja praca jest także moją pasją. Teraz, poprzez moje artykuły w Tecnobits, staram się odkrywać wszystkie nowości i nowe możliwości, jakie świat technologii oferuje nam każdego dnia, aby poprawić nasze życie.