- Wireshark jest darmowy (GPL v2), utrzymywany przez Wireshark Foundation i wieloplatformowy.

- Zawiera interfejs graficzny, TShark oraz narzędzia takie jak dumpcap, editcap, mergecap i text2pcap.

- Biblioteki libwireshark, libwiretap i libwsutil obsługują rozcinanie i wiele formatów.

- Bezpieczne przechwytywanie za pomocą dumpcap, wydajne filtry i rozbudowane opcje automatyzacji.

Jeśli pracujesz w sieciach, bezpieczeństwie lub rozwoju i chcesz zrozumieć, co dzieje się w Twoich kablach i sieci Wi-Fi, praca z Wireshark To jest niezbędny element. To analizator pakietów open source dzięki dziesięcioleciom ewolucji, które pozwalają na przechwytywanie, analizowanie i badanie ruchu na poziomie pakietów z chirurgiczną precyzją.

W tym artykule analizujemy go dogłębnie: od licencji i sponsorów po pakiety w systemie GNU/Linux, w tym narzędzia konsoli, obsługiwane formaty, wymagania kompilacji, uprawnienia do przechwytywania oraz kompletny przegląd historyczny i funkcjonalny.

Czym jest Wireshark i do czego służy obecnie?

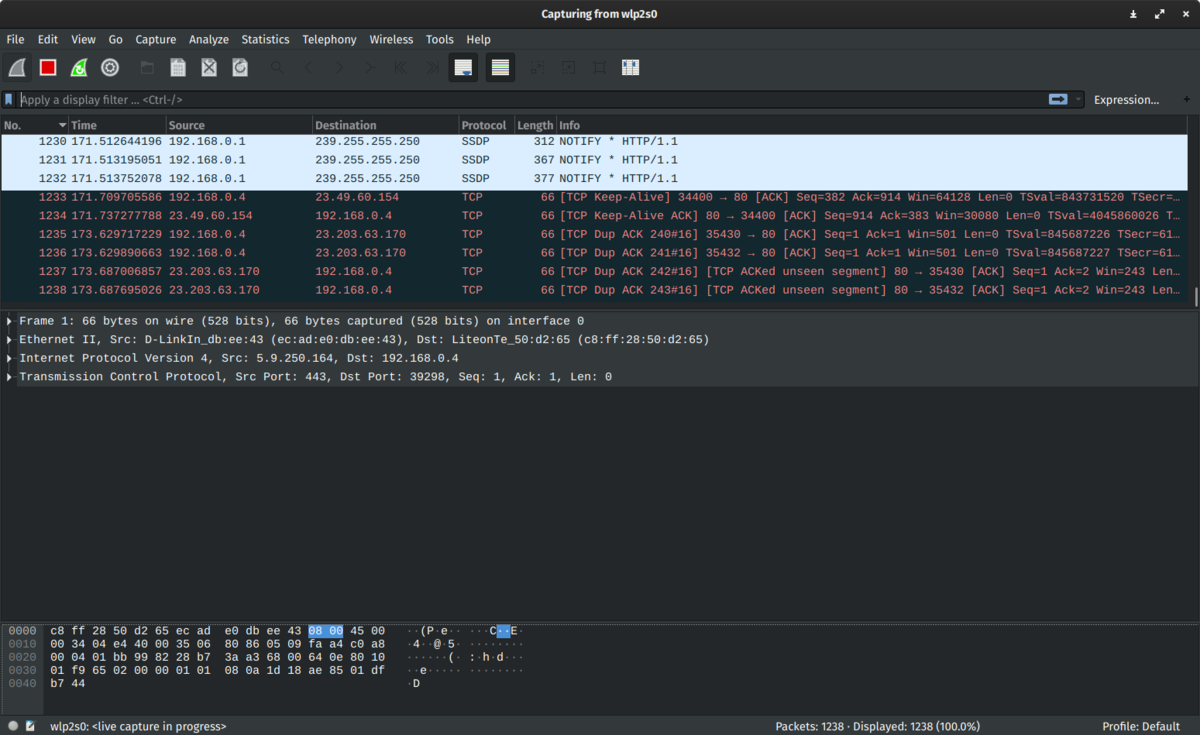

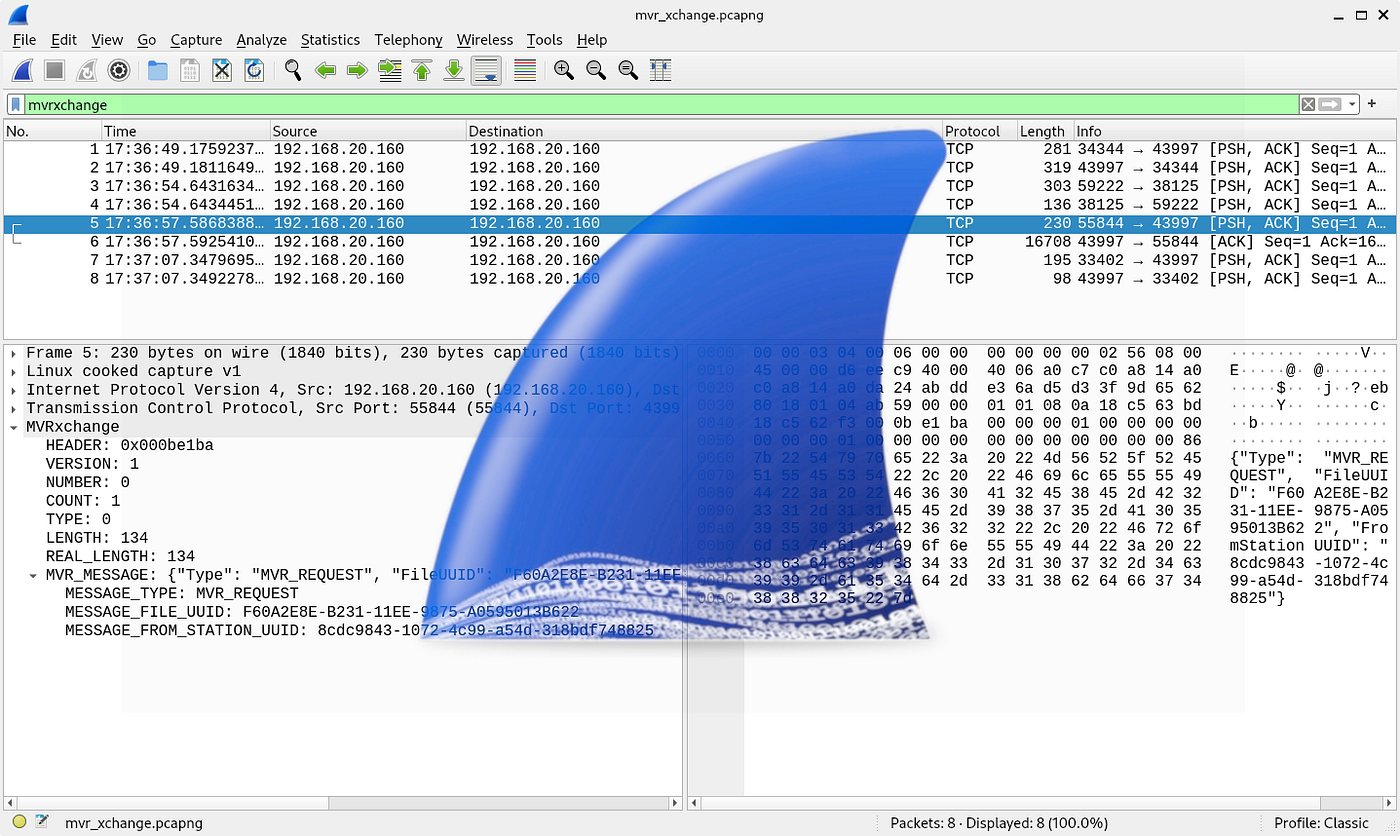

W istocie Wireshark jest analizator protokołów i urządzenie do przechwytywania ruchu co pozwala na przełączenie interfejsu w tryb promiscuous lub monitor (jeśli system to obsługuje) i przeglądanie ramek, które nie zostałyby wysłane do komputera Mac, analizowanie konwersacji, rekonstruowanie przepływów, kolorowanie pakietów zgodnie z regułami i stosowanie bardzo wyrazistych filtrów wyświetlania. Co więcej, zawiera TShark (wersja terminalowa) oraz zestaw narzędzi do wykonywania takich zadań, jak zmiana kolejności, dzielenie, scalanie i konwertowanie zrzutów ekranu.

Choć jego użycie przypomina tcpdump, zapewnia nowoczesny interfejs graficzny oparty na Qt z filtrowanie, sortowanie i głęboka analiza dla tysięcy protokołów. Jeśli korzystasz ze switcha, pamiętaj, że tryb promiscuous nie gwarantuje, że zobaczysz cały ruch: w przypadku kompletnych scenariuszy potrzebne będzie dublowanie portów lub odczepy sieciowe, które w dokumentacji również są wymienione jako najlepsze praktyki.

Model licencji, fundacji i rozwoju

Wireshark jest dystrybuowany pod nazwą GNU GPL v2 a w wielu miejscach jako „GPL v2 lub nowsza”. Niektóre narzędzia w kodzie źródłowym są objęte innymi, ale kompatybilnymi licencjami, takimi jak narzędzie pidl z GPLv3+, co nie wpływa na wynikowy plik binarny analizatora. Nie udziela się żadnej gwarancji wyraźnej ani dorozumianej; korzystasz z niego na własne ryzyko, jak zwykle w przypadku wolnego oprogramowania.

La Fundacja Wireshark Koordynuje rozwój i dystrybucję. Działa dzięki darowiznom od osób prywatnych i organizacji, których praca opiera się na Wireshark. Projekt może pochwalić się tysiącami zarejestrowanych autorów i postaci historycznych, takich jak Gerald Combs, Gilbert Ramirez i Guy Harris, wśród swoich najwybitniejszych zwolenników.

Wireshark działa na systemach Linux, Windows, macOS i innych systemach uniksopodobnych (BSD, Solaris itp.). Oficjalne pakiety są dostępne dla systemów Windows i macOS, a w systemie GNU/Linux jest zazwyczaj dołączany jako pakiet standardowy lub dodatkowy w dystrybucjach takich jak Debian, Ubuntu, Fedora, CentOS, RHEL, Arch, Gentoo, openSUSE, FreeBSD, DragonFly BSD, NetBSD i OpenBSD. Jest również dostępny na systemach innych firm, takich jak: Homebrew, MacPorts, pkgsrc lub OpenCSW.

Do kompilacji kodu potrzebny jest Python 3, AsciiDoctor do dokumentacji oraz narzędzia takie jak Perl i GNU flex (klasyczny lex nie będzie działał). Konfiguracja za pomocą CMake pozwala włączyć lub wyłączyć określone wsparcie, na przykład biblioteki kompresji z -DENABLE_ZLIB=WYŁ., -DENABLE_LZ4=WYŁ. lub -DENABLE_ZSTD=WYŁ.lub obsługa libsmi z opcją -DENABLE_SMI=OFF, jeśli wolisz nie ładować MIB-ów.

Pakiety i biblioteki w systemach opartych na Debianie

W środowiskach Debian/Ubuntu i pochodnych ekosystem Wireshark jest podzielony na wiele pakietówPoniżej znajduje się zestawienie funkcji, przybliżonych rozmiarów i zależności. Pakiety te pozwalają na wybór między kompletnym interfejsem graficznym (GUI) a bibliotekami i narzędziami programistycznymi do integracji analiz z własnymi aplikacjami.

wireshark

Graficzna aplikacja do przechwytywania i analizowania ruchu z wykorzystaniem interfejsu Qt. Szacowany rozmiar: 10.59 MB. Obiekt: sudo apt install wireshark

Kluczowe zależności

- libc6, libgcc-s1, libstdc++6

- libgcrypt20, libglib2.0-0t64

- libpcap0.8t64

- Qt 6 (rdzeń, interfejs graficzny, widżety, multimedia, svg, obsługa drukowania i wtyczki QPA)

- libwireshark18, libwiretap15, libwsutil16

- libnl-3-200, libnl-genl-3-200, libnl-route-3-200

- libminizip1t64, libspeexdsp1, wireshark-common

Wśród opcji startowych znajdziesz parametry umożliwiające wybór interfejsu (-i), filtry przechwytujące (-f), limit migawek, tryb monitorowania, listy typów łączy, filtry wyświetlania (-Y), „Dekoduj jako” i preferencje, a także formaty wyjściowe plików i komentarze do przechwytywania. Aplikacja umożliwia również profilowanie konfiguracji i statystyki zaawansowane funkcje z poziomu interfejsu.

rekin

Wersja konsolowa do przechwytywania i analizy za pomocą wiersza poleceń. Szacowany rozmiar: 429 KB. Obiekt: sudo apt install tshark

Kluczowe zależności

- libc6, libglib2.0-0t64

- libnl-3-200, trasa libnl-3-200

- libpcap0.8t64

- libwireshark18, libwiretap15, libwsutil16

- wireshark-common

Umożliwia wybór interfejsów, stosowanie filtrów przechwytywania i wyświetlania, definiowanie warunków zatrzymania (czas, rozmiar, liczba pakietów), korzystanie z buforów cyklicznych, drukowanie szczegółów, zrzutów szesnastkowych i JSON oraz eksportowanie obiektów i kluczy TLS. Umożliwia również kolorowanie danych wyjściowych w kompatybilnym terminalu. dostosuj rejestrowanie dziennika według domen i poziomów szczegółowości. Zaleca się ostrożność przy włączaniu BPF JIT na poziomie jądra, ponieważ może to mieć wpływ na bezpieczeństwo.

wireshark-common

Pliki wspólne dla wireshark i tshark (np. słowniki, konfiguracje i narzędzia wierszowe). Szacowany rozmiar: 1.62 MB. Obiekt: sudo apt install wireshark-common

Kluczowe zależności

- debconf (lub debconf-2.0), libc6

- libcap2 i libcap2-bin

- libgcrypt20, libglib2.0-0t64

- libpcap0.8t64, libpcre2-8-0

- libnl-3-200, libnl-genl-3-200, libnl-route-3-200

- libspeexdsp1, libssh-4, libsystemd0

- libmaxminddb0

- libwireshark18, libwiretap15, libwsutil16

- zlib1g

W pakiecie znajdują się narzędzia takie jak: capinfo (przechwytywanie informacji o pliku: typ, hermetyzacja, czas trwania, szybkość, rozmiary, skróty i komentarze), kapitel (zidentyfikuj typy plików), wywrotka (lekkie urządzenie przechwytujące wykorzystujące pcapng/pcap z autostopem i buforami cyklicznymi), edytuj cap (edycja/dzielenie/konwersja przechwyconych danych, dostosowywanie znaczników czasu, usuwanie duplikatów, dodawanie komentarzy lub sekretów), scalanie (scalanie lub łączenie wielu przechwytów), mmdbresolve (rozwiązywanie geolokalizacji IP za pomocą baz danych MMDB), randpkt (wielopłytkowy generator pakietów syntetycznych) surowy rekin (surowa sekcja z wynikami polowymi), zmiana kolejności (uporządkuj według znacznika czasu), rekin (demon z API do przetwarzania przechwytywań) i tekst2pcap (konwertuj zrzuty heksadecymalne lub tekst strukturalny na prawidłowe przechwyty).

libwireshark18 i libwireshark-data

Centralna biblioteka do analizy pakietów. Zawiera analizatory protokołów używane przez Wireshark/TShark. Przybliżony rozmiar biblioteki: 126.13 MB. Obiekt: sudo apt install libwireshark18 y sudo apt install libwireshark-data

Znane wydziały

- libc6, libglib2.0-0t64

- libgcrypt20, libgnutls30t64

- liblua5.4-0

- libpcre2-8-0

- libxml2-16

- zlib1g, libzstd1, liblz4-1, libsnappy1v5

- libnghttp2-14, libnghttp3-9

- libbrotli1

- libopus0, libsbc1, libspandsp2t64, libbcg729-0

- libcares2

- libk5crypto3, libkrb5-3

- libopencore-amrnb0

- libwiretap15, libwsutil16

- libwireshark-data

Zawiera obsługę ogromnej liczby protokołów i opcji, takich jak włączanie lub wyłączanie określonych rozcięć, heurystyk i „Dekoduj jako” z poziomu interfejsu lub wiersza poleceń; dzięki temu można dostosować analiza rzeczywistego ruchu swojego środowiska.

libwiretap15 i libwiretap-dev

Wiretap to biblioteka do odczytu i zapisu wielu formatów plików przechwytywania. Jej zaletą jest różnorodność obsługiwanych formatów; jej ograniczenia to: Nie filtruje i nie wykonuje bezpośredniego przechwytywania.. Obiekt: sudo apt install libwiretap15 y sudo apt install libwiretap-dev

Obsługiwane formaty (wybór)

- libpcap

- Sniffer/Windows Sniffer Pro i NetXRay

- LANalizer

- Monitor sieci

- snoop

- Śledzenie adresu IP w systemie AIX

- Sieć WAN/LAN RADCOM

- Prześwit/Wznoszenie

- HP-UX nettl

- Router ISDN Toshiba

- ISDN4BSD i4btrace

- Rejestrowanie IP Cisco Secure IDS

- Logi pppd (pppdump)

- VMS TCPTRACE

- DBS Etherwatch (tekst)

- Katapulta DCT2000 (.out)

zależności libwiretap15

- libc6, libglib2.0-0t64

- liblz4-1, libzstd1, zlib1g

- libwsutil16

Wariant -dev zawiera bibliotekę statyczną i nagłówki C, które umożliwiają integrację operacji odczytu/zapisu z narzędziami. Pozwala to na tworzenie narzędzi do manipulowania danymi. pcap, pcapng i inne kontenery jako część naszych własnych rurociągów.

libwsutil16 i libwsutil-dev

Zestaw narzędzi współdzielonych przez Wiresharka i powiązane biblioteki: funkcje pomocnicze do manipulowania ciągami znaków, buforowania, szyfrowania itp. Instalacja: sudo apt install libwsutil16 y sudo apt install libwsutil-dev

zależności libwsutil16

- bibliotekac6

- libgcrypt20

- libglib2.0-0t64

- libgnutls30t64

- libpcre2-8-0

- zlib1g

Pakiet -dev zawiera nagłówki i bibliotekę statyczną, dzięki czemu aplikacje zewnętrzne mogą łączyć wspólne narzędzia bez konieczności ponownej implementacji kół. To fundament wiele współdzielonych funkcji korzystających z Wiresharka i TSharka.

wireshark-dev

Narzędzia i pliki do tworzenia nowych „dysektorów”. Zawiera skrypty takie jak idl2wrs, a także zależności do kompilacji i testowania. Szacowany rozmiar: 621 KB. Obiekt: sudo apt install wireshark-dev

Dependencias

- esnacc

- bibliotekac6

- libglib2.0-0t64

- libpcap0.8-dev

- libwireshark-dev

- libwiretap-dev

- libwsutil16

- wszechstronna

- python3 i python3-ply

Zawiera narzędzia takie jak: asn2deb (generuje pakiety Debiana do monitorowania BER z ASN.1) i idl2deb (pakiety dla CORBA). I przede wszystkim, idl2wrsTo narzędzie przekształca kod IDL języka CORBA w szkielet wtyczki C do analizy ruchu GIOP/IIOP. Ten przepływ pracy opiera się na skryptach Pythona (wireshark_be.py i wireshark_gen.py) i domyślnie obsługuje analizę heurystyczną. Narzędzie wyszukuje swoje moduły w PYTHONPATH/site-packages lub w bieżącym katalogu i akceptuje przekierowanie pliku w celu wygenerowania kodu.

wireshark-doc

Dokumentacja użytkownika, przewodnik programistyczny i materiały referencyjne Lua. Szacowany rozmiar: 13.40 MB. Obiekt: sudo apt install wireshark-doc

Polecane, jeśli chcesz zagłębić się w temat rozszerzenia, skrypty i APIDokumentacja online na oficjalnej stronie internetowej jest aktualizowana wraz z każdą stabilną wersją.

Zezwolenia na przechwytywanie i bezpieczeństwo

W wielu systemach bezpośrednie przechwytywanie wymaga podwyższonych uprawnień. Z tego powodu Wireshark i TShark delegują przechwytywanie do usługi zewnętrznej. wywrotkaPlik binarny zaprojektowany do uruchamiania z uprawnieniami (set-UID lub capabilities) w celu zminimalizowania powierzchni ataku. Uruchamianie całego interfejsu graficznego jako root nie jest dobrą praktyką; lepiej przechwycić plik za pomocą dumpcap lub tcpdump i przeanalizować go bez uprawnień, aby zminimalizować ryzyko.

Historia projektu obejmuje incydenty bezpieczeństwa w analizatorach na przestrzeni lat, a niektóre platformy, takie jak OpenBSD, z tego powodu wycofały starą instancję Ethereal. W obecnym modelu izolacja od przechwytywania i stałe aktualizacje poprawiają sytuację, ale zawsze zaleca się… postępuj zgodnie z instrukcjami bezpieczeństwa A jeśli zauważysz podejrzaną aktywność, wiedz, jak blokować podejrzane połączenia sieciowe i unikaj otwierania zrzutów ekranu, którym nie ufasz, bez wcześniejszego sprawdzenia.

Formaty plików, kompresja i czcionki specjalne

Wireshark odczytuje i zapisuje pcap i pcapng, a także formaty z innych analizatorów, takich jak Snoop, Network General Sniffer, Microsoft Network Monitor i wielu wymienionych powyżej przez Wiretap. Potrafi otwierać skompresowane pliki, jeśli zostały skompilowane z bibliotekami dla pcapng. GZIP, LZ4 i ZSTDW szczególności GZIP i LZ4 z niezależnymi blokami pozwalają na szybkie skoki, poprawiając wydajność GUI przy dużych przechwytywaniach.

Dokumenty projektu obejmują takie funkcje, jak AIX iptrace (gdzie HUP do demona zamyka się czysto), obsługę śladów Lucent/Ascend, Toshiba ISDN lub CoSine L2, a także wskazują, jak przechwytywać tekstowe dane wyjściowe do pliku (np. za pomocą telnet <equipo> | tee salida.txt lub za pomocą narzędzia scenariusz) aby zaimportować go później za pomocą text2pcap. Te ścieżki wyprowadzą Cię z „konwencjonalne” przechwyty gdy używasz sprzętu, który nie przewraca bezpośrednio pcap.

Narzędzia pakietu i kategorie opcji

Oprócz Wiresharka i TSharka dystrybucja zawiera kilka narzędzi, które obejmują bardzo specyficzne zadaniaBez kopiowania tekstu pomocy w całości, oto podsumowanie podzielone na kategorie, dzięki czemu wiesz, co każda z nich robi i jakie znajdziesz opcje:

- wywrotka: „czyste i proste” przechwytywanie pcap/pcapng, wybór interfejsu, filtry BPF, rozmiar bufora, obrót według czasu/rozmiaru/plików, tworzenie buforów pierścieniowych, komentarze do przechwytywania i wyjście w formacie czytelny maszynowoOstrzega przed aktywowaniem JIT BPF ze względu na potencjalne ryzyko.

- capinfoWyświetla typ pliku, enkapsulację, interfejsy i metadane; liczbę pakietów, rozmiar pliku, całkowitą długość, limit migawek, chronologię (pierwszy/ostatni), średnie szybkości (bps/bps/pps), średni rozmiar pakietu, skróty i komentarze. Umożliwia generowanie wyników w formacie tabelarycznym lub szczegółowym oraz w formatach czytelnych dla maszyn.

- kapitel: identyfikuje typ pliku przechwytywania dla jednego lub większej liczby wpisów, podając pomoc i opcje wersji.

- edytuj capWybiera/usuwa zakresy pakietów, tworzy snapy/cięcia, dostosowuje znaczniki czasu (w tym ścisłą kolejność), usuwa duplikaty z konfigurowalnymi oknami, dodaje komentarze do każdej klatki, dzieli dane wyjściowe według numeru lub czasu, zmienia kontener i hermetyzację, obsługuje tajne klucze deszyfrujące i kompresuje dane wyjściowe. To uniwersalne narzędzie do „czyszczenia” przechwyconych danych.

- scalanie:łączy wiele przechwyconych obrazów w jeden, albo poprzez łączenie liniowe, albo miksowanie na podstawie znaczników czasu, kontroluje snaplen, definiuje typ wyjściowy, tryb scalania IDB i ostateczną kompresję.

- zmiana kolejności: zmienia kolejność plików według znacznika czasu, generując czysty wynik, a jeśli jest już posortowany, można uniknąć zapisywania wyniku, aby zaoszczędzić wejście/wyjście.

- tekst2pcap: konwertuje zrzuty heksadecymalne lub tekst z wyrażeniem regularnym na prawidłowy przechwyt; rozpoznaje przesunięcia w różnych bazach danych, znaczniki czasu za pomocą formatów strptime (w tym precyzji ułamkowej), wykrywa dołączone znaki ASCII, jeśli ma to zastosowanie, i może poprzedzać nagłówki „fikcyjne” (Ethernet, IPv4/IPv6, UDP/TCP/SCTP, EXPORTED_PDU) porty, adresy i etykiety wskazany.

- surowy rekin: „surowy” czytnik zorientowany na pole; umożliwia ustawienie protokołu enkapsulacji lub rozbiórki, wyłączenie rozwiązywania nazw, ustawienie filtrów odczytu/wyświetlania i określenie formatu wyjściowego pola, przydatny w przypadku współpracy z innymi narzędziami.

- randpktGeneruje pliki z losowymi pakietami typu ARP, BGP, DNS, Ethernet, IPv4/IPv6, ICMP, TCP/UDP, SCTP, Syslog, USB-Linux itp., określając konto, maksymalny rozmiar i kontener. Idealne dla testy i dema.

- mmdbresolve:Wykonaj zapytanie w bazach danych MaxMind (MMDB) w celu wyświetlenia geolokalizacji adresów IPv4/IPv6, określając jeden lub więcej plików bazy danych.

- rekin: demon udostępniający API (tryb „gold”) lub klasyczne gniazdo (tryb „classic”); obsługuje profile konfiguracji i jest kontrolowany przez klientów w celu analizy i wyszukiwania po stronie serwera, przydatny w automatyzacji i usługach.

Architektura, charakterystyka i ograniczenia

Wireshark wykorzystuje bibliotekę libpcap/Npcap do przechwytywania oraz ekosystem bibliotek (libwireshark, libwiretap, libwsutil), które rozdzielają analizę, formaty i narzędzia. Umożliwia wykrywanie połączeń VoIP, odtwarzanie dźwięku w obsługiwanych kodowaniach, przechwytywanie surowego ruchu USB oraz filtrowanie w sieciach Wi-Fi (jeśli przechodzą przez monitorowany Ethernet). wtyczki do nowych protokołów Napisany w C lub Lua. Może również odbierać hermetyzowany ruch zdalny (np. TZSP) w celu analizy w czasie rzeczywistym z innej maszyny.

Nie jest to system IDS ani nie wysyła alertów; jego rola jest pasywna: inspekcja, pomiar i wyświetlanie. Mimo to narzędzia pomocnicze zapewniają statystyki i przepływy pracy, a materiały szkoleniowe są łatwo dostępne (w tym aplikacje edukacyjne przygotowane na rok 2025, które uczą filtrów, sniffingu, podstawowego odcisku palca systemu operacyjnego, analizy w czasie rzeczywistym, automatyzacji, szyfrowanego ruchu i integracji z praktykami DevOps). Ten aspekt edukacyjny uzupełnia podstawową funkcjonalność diagnostyka i rozwiązywanie problemów.

Zgodność i ekosystem

Platformy konstrukcyjno-testowe obejmują: Linux (Ubuntu), Windows i macOSProjekt przewiduje również szeroką kompatybilność z innymi systemami uniksopodobnymi oraz dystrybucję za pośrednictwem zewnętrznych menedżerów. W niektórych przypadkach starsze wersje systemu operacyjnego wymagają starszych wersji (na przykład Windows XP w wersji 1.10 lub starszej). Zasadniczo instalacja z oficjalnych repozytoriów lub plików binarnych w większości środowisk przebiega bez większych problemów.

Integrują się z symulatorami sieciowymi (NS, OPNET Modeler), a narzędzia innych firm (np. Aircrack dla 802.11) umożliwiają tworzenie przechwytów, które Wireshark otwiera bez problemu. W imieniu ścisła legalność i etykaPamiętaj, aby przechwytywać dane wyłącznie w sieciach i scenariuszach, na które masz wyraźne upoważnienie.

Nazwa, oficjalne strony internetowe i dane kontrolne

El sitio web oficial es wireshark.orgz plikami do pobrania w podkatalogu /download oraz dokumentacją online dla użytkowników i programistów. Znajdują się tam strony z kontrola autorytetu (np. GND) oraz listy linków do repozytorium kodu, systemu śledzenia błędów i bloga projektu, przydatne do śledzenia aktualności i zgłaszania problemów.

Zanim rozpoczniesz przechwytywanie, sprawdź uprawnienia i możliwości swojego systemu, zdecyduj, czy użyjesz dumpcap/tcpdump do zrzucania danych na dysk i analizy bez uprawnień, a następnie przygotuj filtry przechwytywania i wyświetlania zgodne z Twoim celem. Dzięki dobrej metodologii Wireshark upraszcza złożone procesy i dostarcza dokładnie tych informacji, których potrzebujesz. Widoczność, której potrzebujesz do diagnozowania, uczenia się i audytu sieci dowolnej wielkości.

Redaktor specjalizujący się w zagadnieniach technologii i Internetu z ponad dziesięcioletnim doświadczeniem w różnych mediach cyfrowych. Pracowałem jako redaktor i twórca treści dla firm z branży e-commerce, komunikacji, marketingu online i reklamy. Pisałem także na portalach poświęconych ekonomii, finansom i innym branżom. Moja praca jest także moją pasją. Teraz, poprzez moje artykuły w Tecnobits, staram się odkrywać wszystkie nowości i nowe możliwości, jakie świat technologii oferuje nam każdego dnia, aby poprawić nasze życie.