- Process Hacker to zaawansowany, darmowy i otwartoźródłowy menedżer procesów, który zapewnia znacznie większą kontrolę niż standardowy Menedżer zadań.

- Umożliwia szczegółowe zarządzanie procesami, usługami, siecią, dyskiem i pamięcią, w tym zaawansowane funkcje, takie jak wymuszone zamykanie, zmiana priorytetów, obsługa wyszukiwania i zrzutów pamięci.

- Sterownik trybu jądra wspomaga kończenie chronionych procesów, chociaż w 64-bitowym systemie Windows jest ograniczony przez zasady podpisywania sterowników.

- Jest to kluczowe narzędzie służące do diagnozowania problemów z wydajnością, debugowania aplikacji i wspomagania dochodzeń w sprawie bezpieczeństwa, pod warunkiem, że używa się go ostrożnie.

Dla wielu użytkowników systemu Windows Menedżer zadań nie spełnia oczekiwań. Dlatego niektórzy sięgają po Process Hacker. To narzędzie zyskało popularność wśród administratorów, programistów i analityków bezpieczeństwa, ponieważ pozwala im przeglądać i kontrolować system na poziomie, którego standardowy Menedżer zadań systemu Windows nawet nie jest w stanie sobie wyobrazić.

W tym kompleksowym przewodniku przeanalizujemy Czym jest Process Hacker, jak go pobrać i zainstalowaćCo oferuje w porównaniu do Menedżera zadań i Eksploratora procesów oraz jak za jego pomocą zarządzać procesami, usługami, siecią, dyskiem, pamięcią, a nawet badać złośliwe oprogramowanie.

Czym jest Process Hacker i dlaczego jest tak potężny

Process Hacker to w zasadzie zaawansowany menedżer procesów dla systemu WindowsJest to oprogramowanie open source i całkowicie darmowe. Wiele osób określa go mianem „Menedżera zadań na sterydach” i prawda jest taka, że to określenie całkiem do niego pasuje.

Jego celem jest zapewnienie Ci bardzo szczegółowy widok tego, co dzieje się w Twoim systemieProcesy, usługi, pamięć, sieć, dysk… a przede wszystkim narzędzia do interwencji, gdy coś się zablokuje, zużywa zbyt dużo zasobów lub wydaje się podejrzane o złośliwe oprogramowanie. Interfejs nieco przypomina Process Explorera, ale Process Hacker oferuje sporo dodatkowych funkcji.

Jedną z jego zalet jest to, że może wykrywać ukryte procesy i zamykać „chronione” procesy którego Menedżer zadań nie może zamknąć. Jest to możliwe dzięki sterownikowi trybu jądra o nazwie KProcessHacker, który umożliwia mu bezpośrednią komunikację z jądrem systemu Windows z podwyższonymi uprawnieniami.

Bycie projektem Otwarte źródło, kod jest dostępny dla każdegoTo sprzyja przejrzystości: społeczność może audytować, wykrywać luki w zabezpieczeniach, proponować ulepszenia i upewnić się, że nie ma ukrytych, nieprzyjemnych niespodzianek. Wiele firm i specjalistów ds. cyberbezpieczeństwa ufa Process Hacker właśnie ze względu na tę otwartą filozofię.

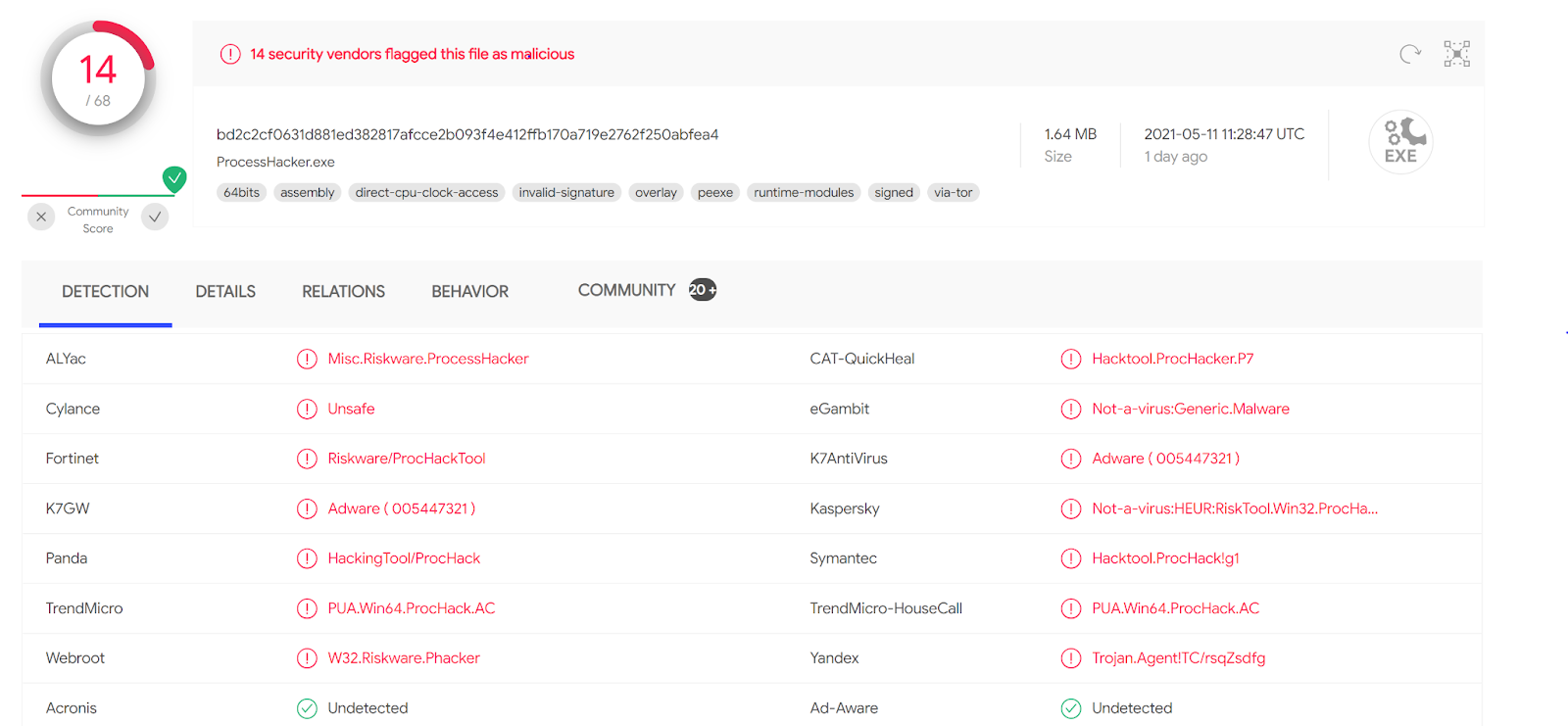

Warto jednak zauważyć, że Niektóre programy antywirusowe oznaczają go jako „ryzykowny” lub potencjalnie niechciany program (PUP).Nie dlatego, że jest złośliwy, ale dlatego, że potrafi blokować bardzo wrażliwe procesy (w tym usługi bezpieczeństwa). To bardzo potężna broń i, jak każda broń, należy jej używać z rozwagą.

Pobierz Process Hacker: wersje, wersja przenośna i kod źródłowy

Aby uzyskać program, zazwyczaj wystarczy udać się do ich oficjalna strona oa Twoje repozytorium na SourceForge / GitHubZnajdziesz tam zawsze najnowszą wersję i krótkie podsumowanie tego, co narzędzie potrafi.

W sekcji pobierania zazwyczaj zobaczysz dwa główne sposoby dla systemów 64-bitowych:

- Konfiguracja (zalecana):klasyczny instalator, ten, którego zawsze używaliśmy, polecany większości użytkowników.

- Pliki binarne (przenośne):wersja przenośna, którą można uruchomić bezpośrednio bez konieczności instalowania.

Opcja konfiguracji jest idealna, jeśli chcesz Pozostaw Process Hacker już zainstalowany.Zintegrowany z menu Start i z dodatkowymi opcjami (takimi jak zastąpienie Menedżera zadań). Wersja przenośna jest natomiast idealna dla przenieś to na pendrive i używać go na różnych komputerach bez konieczności instalowania czegokolwiek.

Trochę dalej w dół również zazwyczaj się pojawiają Wersje 32-bitoweJeśli nadal pracujesz na starszym sprzęcie. Nie jest on już tak powszechny, ale nadal istnieją środowiska, w których jest niezbędny.

Jeśli to, co cię interesuje, to majsterkowanie przy kodzie źródłowym Możesz też skompilować własną wersję; na oficjalnej stronie znajdziesz bezpośredni link do repozytorium GitHub. Tam możesz przejrzeć kod, śledzić dziennik zmian, a nawet zasugerować ulepszenia, jeśli chcesz przyczynić się do rozwoju projektu.

Program waży bardzo mało, około kilka megabajtówPobieranie zajmuje więc tylko kilka sekund, nawet przy wolnym połączeniu. Po zakończeniu możesz uruchomić instalator lub, jeśli wybrałeś wersję przenośną, rozpakować i uruchomić plik wykonywalny bezpośrednio.

Instalacja krok po kroku w systemie Windows

Jeśli wybierzesz instalator (Setup), proces jest dość typowy dla systemu Windows, chociaż w przypadku Kilka ciekawych opcji wartych sprawdzenia spokojnie.

Po dwukrotnym kliknięciu pobranego pliku system Windows wyświetli Kontrola konta użytkownika (UAC) Ostrzeże Cię, że program chce wprowadzić zmiany w systemie. To normalne: Process Hacker potrzebuje pewnych uprawnień, aby działać, więc musisz zaakceptować, aby kontynuować.

Pierwszą rzeczą, którą zobaczysz, jest kreator instalacji z typowym ekran licencjiProcess Hacker jest rozpowszechniany na licencji GNU GPL w wersji 3, z pewnymi wyjątkami wymienionymi w tekście. Warto je przejrzeć przed kontynuacją, zwłaszcza jeśli planujesz używać go w środowisku korporacyjnym.

W następnym kroku instalator sugeruje domyślny folder gdzie program zostanie skopiowany. Jeśli domyślna ścieżka Ci nie odpowiada, możesz ją zmienić bezpośrednio, wpisując inną lub używając przycisku Przeglądać aby wybrać inny folder w przeglądarce.

Następnie lista komponentów które składają się na aplikację: pliki główne, skróty, opcje związane ze sterownikami itp. Jeśli chcesz przeprowadzić pełną instalację, najprościej jest pozostawić wszystko zaznaczone. Jeśli masz pewność, że nie będziesz korzystać z danej funkcji, możesz ją odznaczyć, chociaż zajmuje ona minimalną ilość miejsca.

Następnie asystent poprosi Cię o nazwa folderu w menu StartZazwyczaj sugeruje „Process Hacker 2” lub coś podobnego, co utworzy nowy folder o tej nazwie. Jeśli wolisz, aby skrót pojawił się w innym istniejącym folderze, możesz kliknąć Przeglądaj i go wybrać. Masz również opcję Nie twórz folderu Menu Start tak aby w menu Start nie został utworzony żaden wpis.

Na następnym ekranie zobaczysz zestaw dodatkowe opcje które zasługują na szczególną uwagę:

- Stworzyć czy nie skrót na pulpiciei zdecyduj, czy będzie on dostępny tylko dla Twojego użytkownika czy dla wszystkich użytkowników w zespole.

- Rozpocząć Process Hacker podczas uruchamiania systemu WindowsA jeśli chcesz, aby otwierało się zminimalizowane w obszarze powiadomień.

- Co zrobić Process Hacker zastępuje Menedżera zadań Standardowy system Windows.

- Zainstaluj Sterownik KProcessHacker i przyznać mu pełny dostęp do systemu (bardzo mocna opcja, ale niezalecana, jeśli nie wiesz, co ona oznacza).

Po wybraniu tych preferencji instalator wyświetli podsumowanie konfiguracji Po kliknięciu „Instaluj” rozpocznie się kopiowanie plików. Przez kilka sekund będzie widoczny mały pasek postępu; proces przebiega szybko.

Po zakończeniu asystent powiadomi Cię, że Instalacja została pomyślnie ukończona i wyświetli kilka pól:

- Uruchom Process Hacker podczas zamykania kreatora.

- Otwórz dziennik zmian dla zainstalowanej wersji.

- Odwiedź oficjalną stronę projektu.

Domyślnie zaznaczone jest zazwyczaj tylko to pole. Uruchom hakera procesówJeśli pozostawisz tę opcję bez zmian, po kliknięciu przycisku Zakończ program uruchomi się po raz pierwszy i będziesz mógł zacząć z nim eksperymentować.

Jak uruchomić Process Hacker i pierwsze kroki

Jeżeli podczas instalacji zdecydujesz się na utworzenie skrótu na pulpicie, uruchomienie programu będzie bardzo proste. kliknij dwukrotnie ikonęTo najszybsza metoda dla tych, którzy korzystają z niej często.

Jeżeli nie masz bezpośredniego dostępu, zawsze możesz Otwórz z menu StartWystarczy kliknąć przycisk Start, przejść do sekcji „Wszystkie aplikacje” i znaleźć folder „Process Hacker 2” (lub inną nazwę wybraną podczas instalacji). Wewnątrz znajdziesz wpis programu, który możesz otworzyć jednym kliknięciem.

Gdy zaczyna się pierwszy raz, to co się wyróżnia to to, że Interfejs jest bardzo przeładowany informacjami.Nie martw się: z odrobiną praktyki układ staje się całkiem logiczny i uporządkowany. W rzeczywistości wyświetla znacznie więcej danych niż standardowy Menedżer zadań, a jednocześnie pozostaje łatwy w obsłudze.

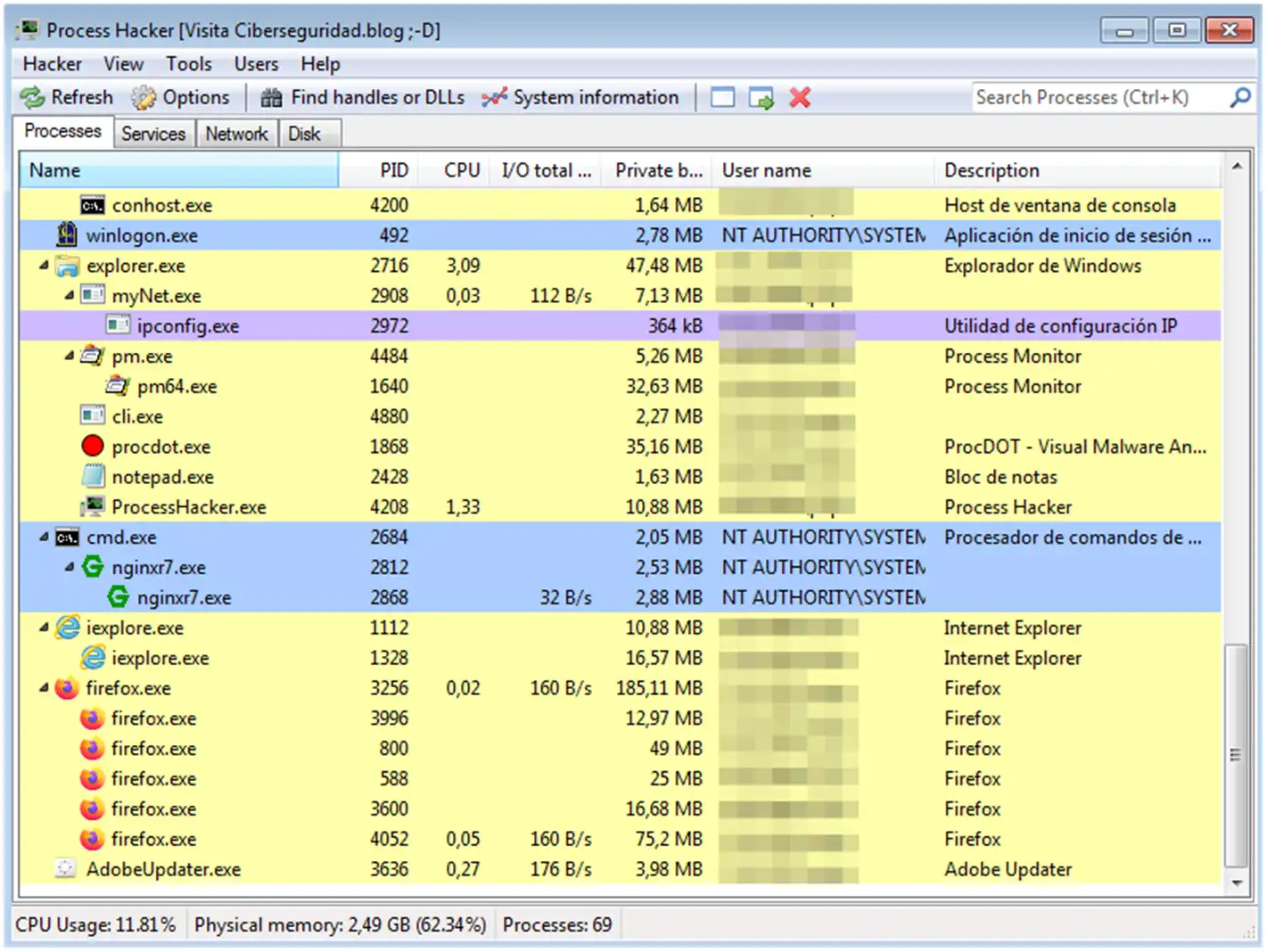

Na górze masz rząd Główne zakładki: Procesy, Usługi, Sieć i DyskKażdy z nich pokazuje inny aspekt systemu: uruchomione procesy, usługi i sterowniki, połączenia sieciowe i aktywność dysku.

W zakładce Procesy, która otwiera się domyślnie, zobaczysz wszystkie procesy w formie drzewa hierarchicznegoOznacza to, że możesz szybko zidentyfikować, które procesy są nadrzędne, a które podrzędne. Na przykład, często zdarza się, że Notatnik (notepad.exe) jest zależny od explorer.exe, podobnie jak wiele okien i aplikacji uruchamianych z Eksploratora.

Karta Procesy: inspekcja i kontrola procesów

Widok procesu jest sercem Process Hackera. Z tego miejsca możesz zobacz co faktycznie działa na swoim komputerze i podejmuj szybkie decyzje, gdy coś pójdzie nie tak.

Na liście procesów, oprócz nazwy, znajdują się kolumny takie jak PID (identyfikator procesu), procent wykorzystania procesora, całkowita szybkość wejścia/wyjścia, używana pamięć (bajty prywatne), użytkownik uruchamiający proces i krótki opis.

Jeśli poruszysz myszką i przytrzymasz ją przez chwilę nad nazwą procesu, otworzy się okno. okno pop-up z dodatkowymi szczegółamiPełna ścieżka do pliku wykonywalnego na dysku (na przykład C:\Windows\System32\notepad.exe), dokładna wersja pliku oraz firma, która go podpisała (np. Microsoft Corporation). Informacje te są bardzo przydatne do odróżniania legalnych procesów od potencjalnie złośliwych imitacji.

Ciekawostką jest to Procesy są kolorowe według ich typu lub stanu (usługi, procesy systemowe, procesy zawieszone itp.). Znaczenie każdego koloru można wyświetlić i dostosować w menu. Haker > Opcje > Podświetlanie, w przypadku gdy chcesz dostosować schemat do swoich upodobań.

Jeśli klikniesz prawym przyciskiem myszy na dowolny proces, pojawi się menu menu kontekstowe pełne opcjiJednym z najbardziej rzucających się w oczy elementów jest zakładka Właściwości, która jest wyróżniona i otwiera okno zawierające bardzo szczegółowe informacje na temat procesu.

To okno właściwości jest zorganizowane w wiele zakładek (około jedenastu)Każda zakładka koncentruje się na konkretnym aspekcie. Karta Ogólne pokazuje ścieżkę dostępu do pliku wykonywalnego, wiersz poleceń użyty do jego uruchomienia, czas wykonania, proces nadrzędny, adres bloku środowiska procesu (PEB) i inne dane niskiego poziomu.

Karta Statystyki wyświetla zaawansowane statystyki: priorytet procesu, liczba zużytych cykli procesora, ilość pamięci używanej zarówno przez sam program, jak i przetwarzane przez niego dane, wykonywane operacje wejścia/wyjścia (odczyt i zapis na dysku lub innych urządzeniach) itp.

Karta Wydajność oferuje Wykresy wykorzystania procesora, pamięci i wejścia/wyjścia W tym procesie jest to bardzo przydatne narzędzie do wykrywania skoków napięcia lub anomalii. Z kolei zakładka Pamięć pozwala na inspekcję, a nawet bezpośrednio edytować zawartość pamięci procesu, bardzo zaawansowana funkcjonalność, która jest zazwyczaj wykorzystywana w debugowaniu lub analizie złośliwego oprogramowania.

Oprócz Właściwości menu kontekstowe zawiera szereg opcji kluczowe opcje na górze:

- Zakończyć: natychmiast kończy proces.

- Zakończ drzewo: zamyka wybrany proces i wszystkie jego procesy podrzędne.

- Wstrzymać: tymczasowo wstrzymuje proces, który można wznowić później.

- Uruchom ponownie: uruchamia ponownie zawieszony proces.

Korzystanie z tych opcji wymaga ostrożności, ponieważ Process Hacker może zakończyć procesy, których inni menedżerowie nie mogą.Jeśli wyłączysz coś krytycznego dla systemu lub ważną aplikację, możesz utracić dane lub spowodować niestabilność. To idealne narzędzie do blokowania złośliwego oprogramowania lub niereagujących procesów, ale musisz wiedzieć, co robisz.

Niżej w tym samym menu znajdziesz ustawienia dla Priorytet procesora W opcji Priorytet możesz ustawić poziomy od Czasu rzeczywistego (maksymalny priorytet, proces otrzymuje procesor na żądanie) do Bezczynności (minimalny priorytet, proces jest uruchamiany tylko wtedy, gdy nic innego nie chce używać procesora).

Masz również możliwość Priorytet wejścia/wyjściaTo ustawienie definiuje priorytet procesu dla operacji wejścia/wyjścia (odczyt i zapis na dysk itp.) za pomocą wartości takich jak Wysoki, Normalny, Niski i Bardzo Niski. Dostosowanie tych opcji pozwala na przykład ograniczyć wpływ dużej kopii lub programu, który obciąża dysk.

Kolejną bardzo ciekawą funkcją jest Wyślij doStamtąd możesz wysłać informacje o procesie (lub próbkę) do różnych internetowych usług analizy antywirusowej. Jest to przydatne, gdy podejrzewasz, że proces może być złośliwy i chcesz uzyskać drugą opinię bez konieczności wykonywania całej pracy ręcznie.

Zarządzanie usługami, siecią i dyskami

Process Hacker nie koncentruje się tylko na procesach. Pozostałe główne zakładki dają Ci dość dobra kontrola nad usługami, połączeniami sieciowymi i aktywnością dysku.

Na karcie Usługi zobaczysz pełną listę Usługi i sterowniki systemu WindowsObejmuje to zarówno usługi aktywne, jak i zatrzymane. Z tego miejsca możesz uruchamiać, zatrzymywać, wstrzymywać i wznawiać usługi, a także zmieniać ich typ uruchamiania (automatyczny, ręczny lub wyłączony) oraz konto użytkownika, na którym są uruchamiane. Dla administratorów systemów to prawdziwa gratka.

Karta Sieć wyświetla informacje w czasie rzeczywistym. które procesy nawiązują połączenia siecioweObejmuje to informacje takie jak lokalne i zdalne adresy IP, porty oraz stan połączenia. Jest to bardzo przydatne do wykrywania programów komunikujących się z podejrzanymi adresami lub identyfikowania aplikacji obciążających przepustowość.

Na przykład, jeśli natkniesz się na „browlock” lub witrynę blokującą przeglądarkę poprzez ciągłe wyświetlanie okien dialogowych, możesz skorzystać z karty Sieć, aby ją zlokalizować. specyficzne połączenie przeglądarki z tą domeną i zamknąć go z poziomu Process Hacker, bez konieczności zamykania całego procesu przeglądarki i utraty wszystkich otwartych kart, a nawet blokuj podejrzane połączenia z CMD jeśli wolisz działać z poziomu wiersza poleceń.

Karta Dysk zawiera listę operacji odczytu i zapisu wykonywanych przez procesy systemowe. Z tego miejsca można wykryć aplikacje przeciążające dysk bez wyraźnego powodu lub identyfikuje podejrzane zachowanie, np. program, który masowo zapisuje pliki i może je szyfrować (typowe zachowanie niektórych programów ransomware).

Zaawansowane funkcje: uchwyty, zrzuty pamięci i „porwane” zasoby

Oprócz podstawowej kontroli procesów i usług, Process Hacker zawiera: bardzo przydatne narzędzia do konkretnych scenariuszyszczególnie podczas usuwania zablokowanych plików, badania dziwnych procesów lub analizowania zachowania aplikacji.

Bardzo praktyczną opcją jest Znajdź uchwyty lub biblioteki DLLTa funkcja jest dostępna z menu głównego. Wyobraź sobie, że próbujesz usunąć plik, a system Windows twierdzi, że jest on „używany przez inny proces”, ale nie podaje, który to proces. Dzięki tej funkcji możesz wpisać nazwę pliku (lub jej część) w pasku filtrów i kliknąć Znajdź.

Program śledzi uchwyty (identyfikatory zasobów) i biblioteki DLL Otwórz listę i wyświetl wyniki. Po znalezieniu interesującego Cię pliku, kliknij prawym przyciskiem myszy i wybierz „Przejdź do procesu właściciela”, aby przejść do odpowiedniego procesu na karcie Procesy.

Po zaznaczeniu procesu możesz zdecydować, czy chcesz go zakończyć (Zakończ), zwolnij plik i bądź w stanie usuń zablokowane plikiZanim to zrobisz, Process Hacker wyświetli ostrzeżenie przypominające o możliwości utraty danych. To potężne narzędzie, które może pomóc Ci wyjść z opresji, gdy wszystko inne zawiedzie, ale należy z niego korzystać ostrożnie.

Kolejną zaawansowaną funkcją jest tworzenie zrzuty pamięciZ menu kontekstowego procesu możesz wybrać opcję „Utwórz plik zrzutu…” i wskazać folder, w którym chcesz zapisać plik .dmp. Te zrzuty są powszechnie używane przez analityków do wyszukiwania ciągów tekstowych, kluczy szyfrujących lub wskaźników złośliwego oprogramowania za pomocą narzędzi takich jak edytory szesnastkowe, skrypty lub reguły YARA.

Process Hacker może również obsługiwać Procesy .NET bardziej kompleksowo niż niektóre podobne narzędzia, co jest przydatne przy debugowaniu aplikacji napisanych na tej platformie lub analizowaniu złośliwego oprogramowania opartego na .NET.

Wreszcie, jeśli chodzi o wykrywanie procesy pochłaniające zasobyWystarczy kliknąć nagłówek kolumny „CPU”, aby posortować listę procesów według obciążenia procesora, lub „Bajty prywatne” i „Całkowita szybkość wejścia/wyjścia”, aby zidentyfikować procesy, które obciążają pamięć lub przeciążają wejście/wyjście. To bardzo ułatwia lokalizację wąskich gardeł.

Zgodność, sterowniki i kwestie bezpieczeństwa

Historycznie Process Hacker działał na Windows XP i nowsze wersje, wymagający .NET Framework 2.0. Z czasem projekt ewoluował, a najnowsze wersje są dostosowane do systemów Windows 10 i Windows 11, zarówno 32-, jak i 64-bitowych, z nieco bardziej nowoczesnymi wymaganiami (niektóre kompilacje są znane jako System Informer, duchowy następca Process Hacker 2.x).

W systemach 64-bitowych pojawia się delikatna kwestia: podpisywanie sterowników w trybie jądra (Kernel-Mode Code Signing, KMCS). System Windows zezwala wyłącznie na ładowanie sterowników podpisanych ważnymi certyfikatami uznawanymi przez Microsoft, co ma na celu zapobieganie rootkitom i innym złośliwym sterownikom.

Sterownik, którego Process Hacker używa do bardziej zaawansowanych funkcji, może nie mieć podpisu akceptowanego przez system lub może być podpisany certyfikatami testowymi. Oznacza to, że w standardowej 64-bitowej instalacji systemu WindowsSterownik może się nie załadować, a niektóre „głębokie” funkcje mogą być wyłączone.

Zaawansowani użytkownicy mogą skorzystać z takich opcji jak: aktywuj „tryb testowy” systemu Windows (co umożliwia wczytanie sterowników testowych) lub, w starszych wersjach systemu, wyłączenie weryfikacji podpisów sterowników. Jednak te manewry znacznie obniżają bezpieczeństwo systemu, ponieważ otwierają furtkę innym złośliwym sterownikom, które mogą przedostać się bez kontroli.

Nawet bez załadowanego sterownika Process Hacker nadal jest bardzo potężne narzędzie do monitorowaniaBędziesz mógł zobaczyć procesy, usługi, sieć, dysk, statystyki i wiele innych przydatnych informacji. Po prostu utracisz możliwość zamykania procesów chronionych lub dostępu do niektórych danych bardzo niskiego poziomu.

W każdym razie warto pamiętać, że niektóre programy antywirusowe wykryją Process Hackera jako Oprogramowanie ryzykowne lub PUP Właśnie dlatego, że może zakłócać procesy bezpieczeństwa. Jeśli korzystasz z niego legalnie, możesz dodać wyjątki do swojego rozwiązania bezpieczeństwa, aby zapobiegać fałszywym alarmom, zawsze mając świadomość tego, co robisz.

Dla każdego, kto chce lepiej zrozumieć, jak zachowuje się system Windows, od zaawansowanych użytkowników po specjalistów ds. cyberbezpieczeństwa, Posiadanie Process Hackera w swoim zestawie narzędzi robi ogromną różnicę gdy nadchodzi czas na diagnozę, optymalizację lub badanie skomplikowanych problemów w systemie.

Redaktor specjalizujący się w zagadnieniach technologii i Internetu z ponad dziesięcioletnim doświadczeniem w różnych mediach cyfrowych. Pracowałem jako redaktor i twórca treści dla firm z branży e-commerce, komunikacji, marketingu online i reklamy. Pisałem także na portalach poświęconych ekonomii, finansom i innym branżom. Moja praca jest także moją pasją. Teraz, poprzez moje artykuły w Tecnobits, staram się odkrywać wszystkie nowości i nowe możliwości, jakie świat technologii oferuje nam każdego dnia, aby poprawić nasze życie.