- Priorize uma política de negação padrão e use listas de permissão para SSH.

- Combina NAT + ACL: abre a porta e limita o acesso por endereço IP de origem.

- Verifique com nmap/ping e respeite a prioridade da regra (ID).

- Reforce com atualizações, chaves SSH e serviços mínimos.

¿Como restringir o acesso SSH a um roteador TP-Link apenas a endereços IP confiáveis? Controlar quem pode acessar sua rede via SSH não é um capricho, é uma camada essencial de segurança. Permitir acesso somente de endereços IP confiáveis. Isso reduz a superfície de ataque, diminui a velocidade das varreduras automáticas e impede tentativas constantes de intrusão pela Internet.

Neste guia prático e completo, você verá como realizar o processo em diferentes cenários com equipamentos TP-Link (SMB e Omada), o que considerar em relação às regras de ACL e listas de permissão, e como verificar se tudo está devidamente configurado. Integramos métodos adicionais como TCP Wrappers, iptables e melhores práticas. Assim, você pode proteger seu ambiente sem deixar pontas soltas.

Por que limitar o acesso SSH em roteadores TP-Link?

Expor o SSH à internet abre as portas para varreduras massivas por bots já curiosos com intenções maliciosas. Não é incomum detectar a porta 22 acessível na WAN após uma varredura, como foi observado em [exemplos de SSH]. falhas críticas em roteadores TP-Link. Um simples comando nmap pode ser usado para verificar se o seu endereço IP público tem a porta 22 aberta.Executa algo semelhante a isto em uma máquina externa. nmap -vvv -p 22 TU_IP_PUBLICA e verifique se "abrir ssh" aparece.

Mesmo que você use chaves públicas, deixar a porta 22 aberta convida a novas explorações, testes em outras portas e ataques aos serviços de gerenciamento. A solução é clara: negar por padrão e habilitar apenas para IPs ou intervalos permitidos.De preferência, fixe e controle por você. Se não precisar de gerenciamento remoto, desative-o completamente na WAN.

Além de expor portas, existem situações em que você pode suspeitar de alterações nas regras ou comportamento anômalo (por exemplo, um modem a cabo que começa a "descartar" o tráfego de saída depois de um tempo). Se você perceber que o ping, o traceroute ou a navegação não estão passando pelo modem, verifique as configurações, o firmware e considere restaurar as configurações de fábrica. E feche tudo o que você não usa.

Modelo mental: bloquear por padrão e criar uma lista de permissões.

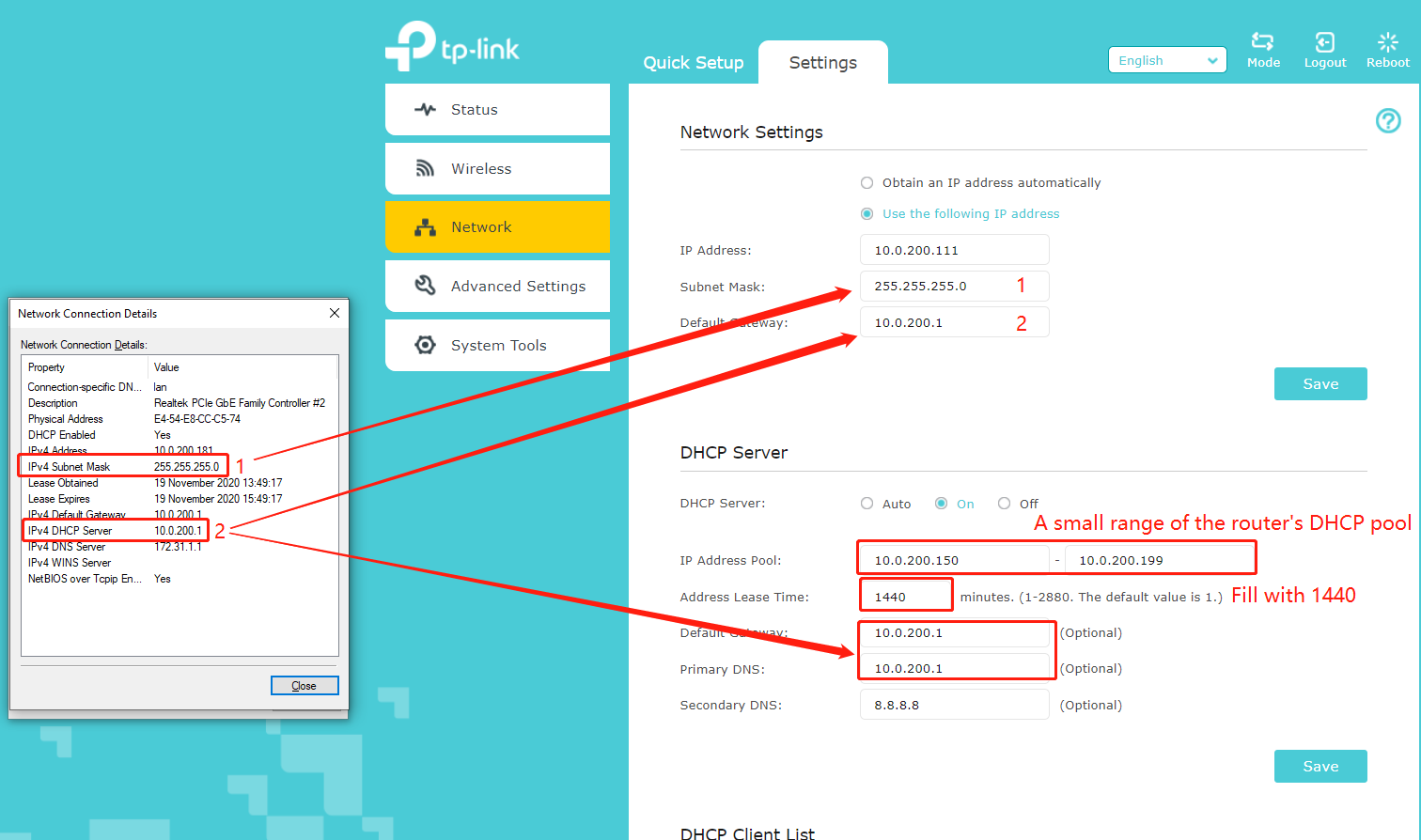

A filosofia vencedora é simples: política de negação padrão e exceções explícitasEm muitos roteadores TP-Link com interface avançada, você pode definir uma política de entrada remota do tipo "Drop" no firewall e, em seguida, permitir endereços específicos em uma lista branca para serviços de gerenciamento.

Em sistemas que incluem as opções "Política de Entrada Remota" e "Regras de lista branca" (nas páginas Rede - Firewall), Remova a marca da política de entrada remota Adicione à lista de permissões os endereços IP públicos no formato CIDR XXXX/XX que devem ter acesso à configuração ou a serviços como SSH/Telnet/HTTP(S). Essas entradas podem incluir uma breve descrição para evitar confusões posteriores.

É crucial entender a diferença entre os mecanismos. O encaminhamento de portas (NAT/DNAT) redireciona portas para máquinas na LAN.Enquanto as "Regras de filtragem" controlam o tráfego WAN-para-LAN ou entre redes, as "Regras de lista branca" do firewall regem o acesso ao sistema de gerenciamento do roteador. As regras de filtragem não bloqueiam o acesso ao próprio dispositivo; para isso, você usa listas brancas ou regras específicas referentes ao tráfego de entrada no roteador.

Para acessar serviços internos, um mapeamento de portas é criado no NAT e, em seguida, é limitado quem pode acessar esse mapeamento externamente. A receita é: abra a porta necessária e depois restrinja o acesso com controle de acesso. que permite apenas a passagem de fontes autorizadas e bloqueia as demais.

Acesso SSH a partir de IPs confiáveis em roteadores TP-Link SMB (ER6120/ER8411 e similares)

Em roteadores SMB, como o TL-ER6120 ou o ER8411, o padrão usual para anunciar um serviço de LAN (por exemplo, SSH em um servidor interno) e limitá-lo por endereço IP de origem é de duas fases. Primeiro, a porta é aberta com um Servidor Virtual (NAT) e, em seguida, é filtrada com Controle de Acesso. com base em grupos de IP e tipos de serviço.

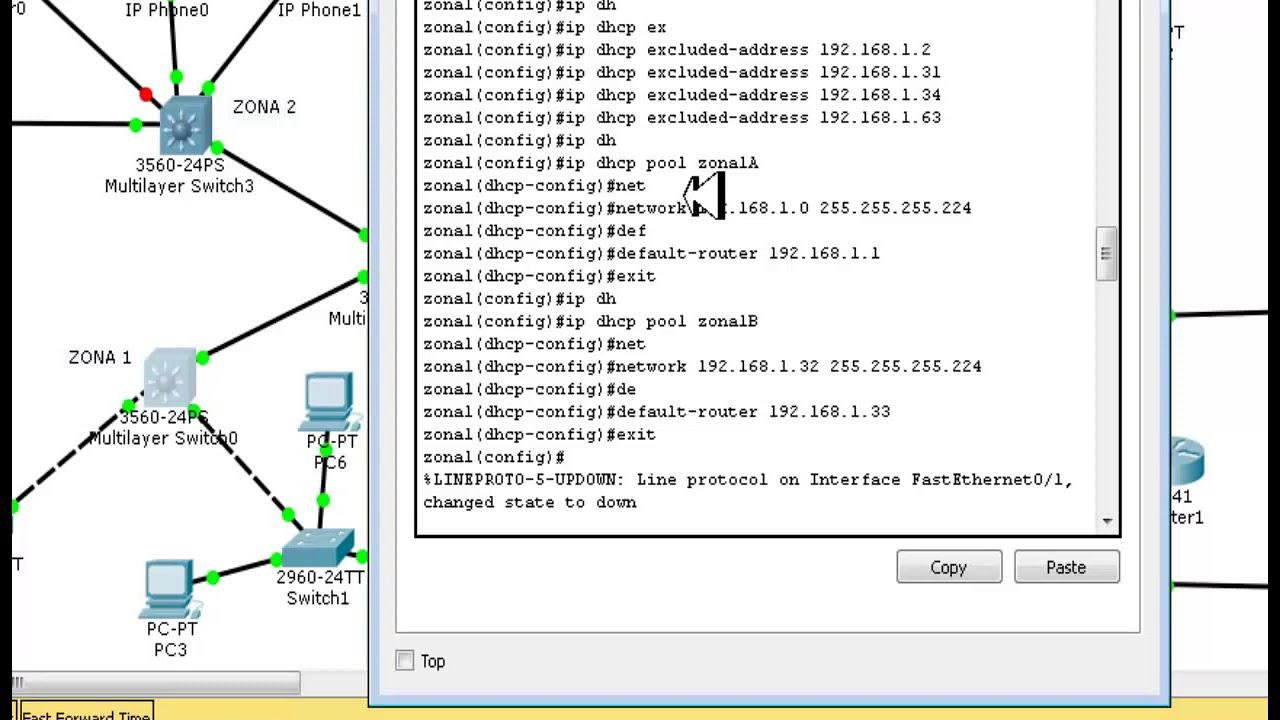

Fase 1 – Servidor Virtual: acesse Avançado → NAT → Servidor Virtual e cria uma entrada para a interface WAN correspondente. Configure a porta externa 22 e aponte-a para o endereço IP interno do servidor (por exemplo, 192.168.0.2:22).Salve a regra para adicioná-la à lista. Se o seu caso utiliza uma porta diferente (por exemplo, se você alterou o SSH para 2222), ajuste o valor de acordo.

Fase 2 – Tipo de serviço: inserir Preferências → Tipo de serviçoPara criar um novo serviço chamado, por exemplo, SSH, selecione TCP ou TCP/UDP e defina a porta de destino 22 (o intervalo de portas de origem pode ser de 0 a 65535). Essa camada permitirá que você referencie a porta corretamente na ACL..

Fase 3 – Grupo IP: acesse Preferências → Grupo de IP → Endereço IP e adicione entradas tanto para a origem permitida (por exemplo, seu IP público ou um intervalo, denominado "Access_Client") quanto para o recurso de destino (por exemplo, "SSH_Server" com o IP interno do servidor). Em seguida, associe cada endereço ao seu respectivo grupo IP. dentro do mesmo cardápio.

Fase 4 – Controle de acesso: em Firewall → Controle de Acesso Crie duas regras. 1) Regra de permissão: Permitir política, serviço "SSH" recém-definido, Origem = grupo IP "Access_Client" e destino = "SSH_Server"1) Atribua o ID 1. 2) Regra de bloqueio: Política de bloqueio com origem = IPGROUP_ANY e destino = “SSH_Server” (ou conforme aplicável) com ID 2. Dessa forma, apenas o IP ou intervalo confiável passará pelo NAT para o seu SSH; o restante será bloqueado.

A ordem de avaliação é vital. IDs mais baixos têm prioridadePortanto, a regra Permitir deve preceder (ID menor) a regra Bloquear. Após aplicar as alterações, você poderá se conectar ao endereço IP WAN do roteador na porta definida a partir do endereço IP permitido, mas as conexões de outras origens serão bloqueadas.

Observações sobre o modelo/firmware: A interface pode variar entre diferentes hardwares e versões. O TL-R600VPN requer hardware v4 para executar determinadas funções.E em sistemas diferentes, os menus podem estar em locais diferentes. Mesmo assim, o fluxo é o mesmo: tipo de serviço → grupos de IP → ACL com Permitir e Bloquear. Não se esqueça salve e aplique para que as regras entrem em vigor.

Verificação recomendada: A partir do endereço IP autorizado, tente ssh usuario@IP_WAN e verificar o acesso. A partir de outro endereço IP, a porta deverá tornar-se inacessível. (conexão que não chega ou é rejeitada, idealmente sem banner para evitar dar pistas).

ACL com o controlador Omada: Listas, estados e cenários de exemplo

Se você gerencia gateways TP-Link com o Omada Controller, a lógica é semelhante, mas com mais opções visuais. Crie grupos (IP ou portas), defina ACLs de gateway e organize as regras. Permitir o mínimo indispensável e negar todo o resto.

Listas e grupos: em Configurações → Perfis → Grupos Você pode criar grupos de IP (sub-redes ou hosts, como 192.168.0.32/27 ou 192.168.30.100/32) e também grupos de portas (por exemplo, HTTP 80 e DNS 53). Esses grupos simplificam regras complexas. reutilizando objetos.

ACL do gateway: ativada Configuração → Segurança de Rede → ACL Adicione regras com direção LAN→WAN, LAN→LAN ou WAN→LAN, dependendo do que você deseja proteger. A política para cada regra pode ser Permitir ou Negar. e a ordem determina o resultado final. Marque "Ativar" para habilitá-las. Algumas versões permitem deixar regras preparadas e desativadas.

Casos úteis (adaptáveis ao SSH): permitir apenas serviços específicos e bloquear o restante (por exemplo, permitir DNS e HTTP e, em seguida, negar tudo). Para listas de permissões de gerenciamento, crie permissões de IPs confiáveis para a "Página de Administração do Gateway". e, em seguida, uma negação geral das outras redes. Se o seu firmware tiver essa opção. BidireccionalVocê pode gerar automaticamente a regra inversa.

Estado da conexão: as ACLs podem ser stateful. Os tipos comuns são Novo, Estabelecido, Relacionado e Inválido."Novo" lida com o primeiro pacote (por exemplo, SYN em TCP), "Estabelecido" lida com tráfego bidirecional previamente encontrado, "Relacionado" lida com conexões dependentes (como canais de dados FTP) e "Inválido" lida com tráfego anômalo. Geralmente, é melhor manter as configurações padrão, a menos que você precise de maior granularidade.

VLAN e segmentação: suporte para roteadores Omada e SMB Cenários unidirecionais e bidirecionais entre VLANsVocê pode bloquear o tráfego de Marketing para P&D, mas permitir o tráfego de P&D para Marketing, ou bloquear ambas as direções e ainda autorizar um administrador específico. A direção LAN→LAN na ACL é usada para controlar o tráfego entre sub-redes internas.

Métodos e reforços adicionais: TCP Wrappers, iptables, MikroTik e firewall clássico.

Além das ACLs do roteador, existem outras camadas que devem ser aplicadas, especialmente se o destino SSH for um servidor Linux atrás do roteador. O TCP Wrappers permite filtrar por IP com hosts.allow e hosts.deny. em serviços compatíveis (incluindo OpenSSH em muitas configurações tradicionais).

Arquivos de controle: se eles não existirem, crie-os com sudo touch /etc/hosts.{allow,deny}. Boa prática: negue tudo em hosts.deny e o permite explicitamente em hosts.allow. Por exemplo: em /etc/hosts.deny pon sshd: ALL e em /etc/hosts.allow pato sshd: 203.0.113.10, 198.51.100.0/24Assim, somente esses IPs poderão acessar o daemon SSH do servidor.

iptables personalizadas: Se o seu roteador ou servidor permitir, adicione regras que aceitem SSH apenas de fontes específicas. Uma regra típica seria: -I INPUT -s 203.0.113.10 -p tcp --dport 22 -j ACCEPT seguido por uma política DROP padrão ou uma regra que bloqueia o restante. Em roteadores com uma guia de Custom rules Você pode inserir essas linhas e aplicá-las com "Salvar e Aplicar".

Boas práticas no MikroTik (aplicáveis como guia geral): altere as portas padrão, se possível; desativar Telnet (use apenas SSH), use senhas fortes ou, melhor ainda, autenticação de chaveLimite o acesso por endereço IP usando o firewall, habilite a autenticação de dois fatores (2FA) se o dispositivo for compatível e mantenha o firmware/RouterOS atualizado. Desative o acesso à WAN se não precisar dele.Ele monitora tentativas falhas e, se necessário, aplica limites de taxa de conexão para conter ataques de força bruta.

Interface Clássica TP-Link (Firmware Antigo): Faça login no painel usando o endereço IP da LAN (padrão 192.168.1.1) e as credenciais admin/admin, depois acesse Segurança → FirewallHabilite o filtro IP e escolha que os pacotes não especificados sigam a política desejada. Em seguida, em Filtragem de endereços IP, pressione "Adicionar novo" e defina Quais IPs podem ou não usar a porta de serviço? Na WAN (para SSH, 22/tcp). Salve cada etapa. Isso permite aplicar uma negação geral e criar exceções para permitir apenas IPs confiáveis.

Bloquear IPs específicos com rotas estáticas

Em alguns casos, é útil bloquear o tráfego de saída para IPs específicos para melhorar a estabilidade de determinados serviços (como streaming). Uma maneira de fazer isso em vários dispositivos TP-Link é através de roteamento estático., criando rotas /32 que evitam alcançar esses destinos ou os direcionam de forma que não sejam consumidos pela rota padrão (o suporte varia conforme o firmware).

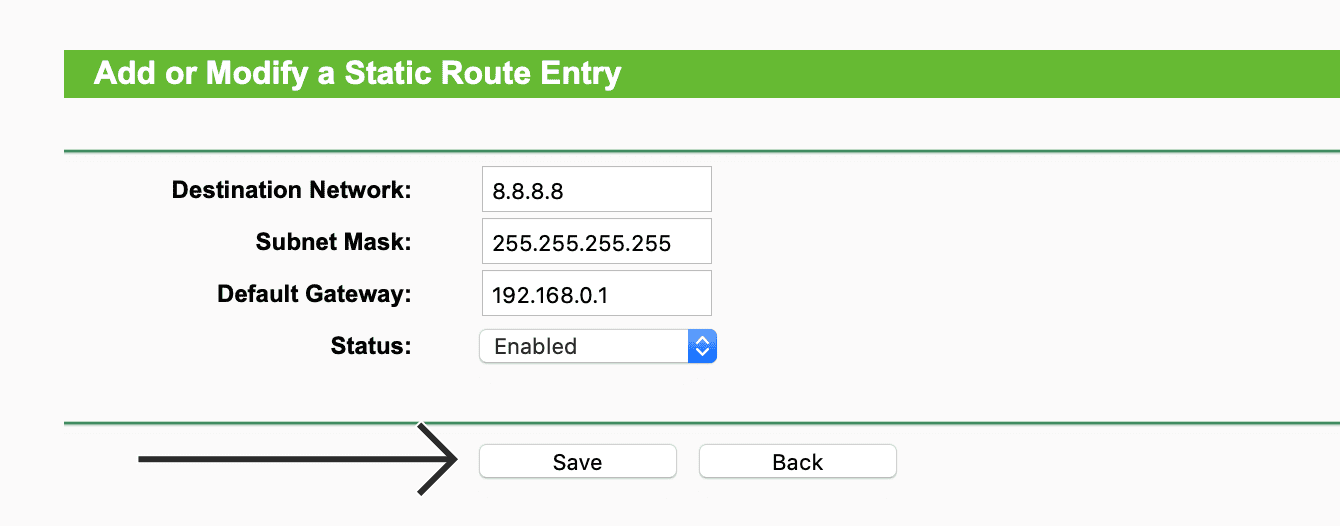

Modelos recentes: acesse a aba. Avançado → Rede → Roteamento Avançado → Roteamento Estático e pressione "+ Adicionar". Insira "Destino de Rede" com o endereço IP a ser bloqueado, "Máscara de Sub-rede" 255.255.255.255, "Gateway Padrão" o gateway da LAN (normalmente 192.168.0.1) e "Interface" LAN. Selecione "Permitir esta entrada" e salve.Repita o processo para cada endereço IP de destino, dependendo do serviço que você deseja controlar.

Firmwares antigos: acesse Roteamento avançado → Lista de roteamento estático, pressione "Adicionar novo" e preencha os mesmos campos. Ative o status da rota e salve.Consulte o suporte do seu serviço para descobrir quais IPs devem ser tratados, pois estes podem mudar.

Verificação: Abra um terminal ou prompt de comando e teste com ping 8.8.8.8 (ou o endereço IP de destino que você bloqueou). Se você vir "Tempo limite excedido" ou "Host de destino inacessível"O bloqueio está funcionando. Caso contrário, revise os passos e reinicie o roteador para que todas as alterações entrem em vigor.

Verificação, testes e resolução de incidentes

Para verificar se sua lista de permissões SSH está funcionando, tente usar um endereço IP autorizado. ssh usuario@IP_WAN -p 22 (ou a porta que você usa) e confirme o acesso. A partir de um endereço IP não autorizado, a porta não deve oferecer serviço.. Usa nmap -p 22 IP_WAN Para verificar as condições de aquecimento.

Se algo não estiver respondendo como deveria, verifique a prioridade da ACL. As regras são processadas sequencialmente, e quem tiver o ID mais baixo vence.Um "Negar" acima de um "Permitir" invalida a lista de permissões. Além disso, verifique se o "Tipo de Serviço" aponta para a porta correta e se seus "Grupos de IP" contêm os intervalos apropriados.

Em caso de comportamento suspeito (perda de conectividade após algum tempo, regras que mudam sozinhas, tráfego na LAN que cai), considere atualizar o firmwareDesative os serviços que você não usa (administração remota via web/Telnet/SSH), altere as credenciais, verifique a clonagem de MAC, se aplicável, e, por fim, Restaure as configurações de fábrica e reconfigure com configurações mínimas e uma lista de permissões rigorosa..

Notas sobre compatibilidade, modelos e disponibilidade

A disponibilidade de funcionalidades (ACLs com estado, perfis, listas de permissão, edição de PVID em portas, etc.) Isso pode depender do modelo e da versão do hardware.Em alguns dispositivos, como o TL-R600VPN, certas funcionalidades só estão disponíveis a partir da versão 4. As interfaces de usuário também mudam, mas o processo básico é o mesmo: bloqueio por padrão, Definir serviços e gruposPermitir acesso de IPs específicos e bloquear os demais.

Dentro do ecossistema TP-Link, existem muitos dispositivos envolvidos em redes corporativas. Os modelos citados na documentação incluem: T1600G-18TS, T1500G-10PS, TL-SG2216, T2600G-52TS, T2600G-28TS, TL-SG2210P, T2500-28TC, T2700G-28TQ, T2500G-10TS, TL-SG5412F, T2600G-28MPS, T1500G-10MPS, SG2210P, S4500-8G, T1500-28TC, T1700X-16TS, T1600G-28TS, TL-SL3452, TL-SG3216, T3700G-52TQ, TL-SG2008, T1700G-28TQ, T1500-28PCT, T2600G-18TS, T1600G-28PS, T2500G-10MPS, Festa FS310GP, T1600G-52MPS, T1600G-52PS, TL-SL2428, T1600G-52TS, T3700G-28TQ, T1500G-8T, T1700X-28TQentre outros. Lembre-se que A oferta varia conforme a região. e algumas podem não estar disponíveis na sua região.

Para se manter atualizado, visite a página de suporte do seu produto, escolha a versão de hardware correta e verifique. Notas de firmware e especificações técnicas Com as melhorias mais recentes. Às vezes, as atualizações expandem ou refinam os recursos de firewall, ACL ou gerenciamento remoto.

feche o SSH Para todos os IPs, exceto os específicos, organizar corretamente as ACLs e entender qual mecanismo controla cada item evita surpresas desagradáveis. Com uma política de negação padrão, listas de permissão precisas e verificação regular.Seu roteador TP-Link e os serviços conectados a ele ficarão muito mais protegidos, sem que você precise abrir mão do gerenciamento quando precisar.

Apaixonado por tecnologia desde pequeno. Adoro estar atualizado no setor e, acima de tudo, comunicá-lo. É por isso que há muitos anos me dedico à comunicação em sites de tecnologia e videogames. Você pode me encontrar escrevendo sobre Android, Windows, MacOS, iOS, Nintendo ou qualquer outro tópico relacionado que lhe vier à mente.