- DoH criptează interogările DNS folosind HTTPS (portul 443), îmbunătățind confidențialitatea și prevenind manipularea.

- Poate fi activat în browsere și sisteme (inclusiv Windows Server 2022) fără a depinde de router.

- Performanță similară cu DNS-ul clasic; completată de DNSSEC pentru validarea răspunsurilor.

- Servere DoH populare (Cloudflare, Google, Quad9) și posibilitatea de a adăuga sau configura propriul resolver.

¿Cum să criptezi DNS-ul fără a atinge routerul folosind DNS prin HTTPS? Dacă vă preocupă cine poate vedea la ce site-uri web vă conectați, Criptați interogările Sistemului de nume de domeniu cu DNS prin HTTPS Este una dintre cele mai simple metode de a vă spori confidențialitatea fără a fi nevoie să vă luptați cu routerul. Cu DoH, traducătorul care convertește domeniile în adrese IP nu mai circulă în mod clar și trece printr-un tunel HTTPS.

În acest ghid veți găsi, într-un limbaj direct și fără prea mult jargon, Ce este mai exact DoH, cum diferă de alte opțiuni precum DoT, cum să îl activezi în browsere și sisteme de operare (inclusiv Windows Server 2022), cum să verifici dacă funcționează, serverele acceptate și, dacă te simți curajos, chiar și cum să configurezi propriul rezolver DoH. Totul, fără a atinge routerul...cu excepția unei secțiuni opționale pentru cei care doresc să o configureze pe un MikroTik.

Ce este DNS prin HTTPS (DoH) și de ce ți-ar putea interesa

Când introduceți un domeniu (de exemplu, Xataka.com), computerul întreabă un resolver DNS care este adresa sa IP; Acest proces este de obicei în text simplu Și oricine din rețeaua ta, furnizorul tău de internet sau dispozitivele intermediare îl poate spiona sau manipula. Aceasta este esența DNS-ului clasic: rapid, omniprezent... și transparent pentru terți.

Aici intervine DoH: Mută acele întrebări și răspunsuri DNS pe același canal criptat utilizat de web-ul securizat (HTTPS, port 443)Rezultatul este că acestea nu mai călătoresc „în spații deschise”, reducând posibilitatea spionajului, a deturnării de interogări și a anumitor atacuri de tip „man-in-the-middle”. În plus, în multe teste latența nu se agravează semnificativ și poate fi chiar îmbunătățită datorită optimizărilor de transport.

Un avantaj cheie este că DoH poate fi activat la nivel de aplicație sau sistem, deci nu trebuie să te bazezi pe operatorul sau routerul tău pentru a activa ceva. Adică, te poți proteja „din browser spre exterior”, fără a atinge niciun echipament de rețea.

Este important să se facă distincția între DoH și DoT (DNS peste TLS): DoT criptează DNS pe portul 853 direct prin TLS, în timp ce DoH îl integrează în HTTP(S). DoT este mai simplu în teorie, dar Este mai probabil să fie blocat de firewall-uri care elimină porturi neobișnuite; DoH, utilizând 443, eludează mai bine aceste restricții și previne atacurile forțate de tip „pushback” către DNS-ul necriptat.

În ceea ce privește confidențialitatea: Utilizarea HTTPS nu implică cookie-uri sau urmărire în cadrul Departamentului de Sănătate; standardele recomandă în mod expres împotriva utilizării sale În acest context, TLS 1.3 reduce și necesitatea repornirii sesiunilor, minimizând corelațiile. Iar dacă vă preocupă performanța, HTTP/3 peste QUIC poate oferi îmbunătățiri suplimentare prin multiplexarea interogărilor fără blocare.

Cum funcționează DNS, riscuri comune și unde se încadrează DoH

Sistemul de operare în mod normal învață ce resolver să utilizeze prin DHCP; Acasă folosești de obicei furnizorii de servicii de internet., la birou, rețeaua corporativă. Când această comunicare este necriptată (UDP/TCP 53), oricine se află pe rețeaua Wi-Fi sau pe rută poate vedea domeniile interogate, poate injecta răspunsuri false sau vă poate redirecționa către căutări atunci când domeniul nu există, așa cum fac unii operatori.

O analiză tipică a traficului dezvăluie porturi, adrese IP sursă/destinație și domeniul în sine rezolvat; Acest lucru nu numai că expune obiceiurile de navigare...de asemenea, facilitează corelarea conexiunilor ulterioare, de exemplu, cu adrese Twitter sau similare, și deducerea exactă a paginilor pe care le-ați vizitat.

Cu DoT, mesajul DNS intră în TLS pe portul 853; cu DoH, interogarea DNS este încapsulată într-o cerere HTTPS standard, care permite și utilizarea sa de către aplicațiile web prin intermediul API-urilor browserului. Ambele mecanisme au aceeași bază: autentificarea serverului cu un certificat și un canal criptat end-to-end.

Problema cu noile porturi este că este comun pentru unele rețele blochează 853, încurajând software-ul să „revină” la DNS necriptat. DoH atenuează acest lucru utilizând 443, ceea ce este comun pentru web. DNS/QUIC există, de asemenea, ca o altă opțiune promițătoare, deși necesită UDP deschis și nu este întotdeauna disponibil.

Chiar și atunci când criptați transportul, fiți atenți la o nuanță: Dacă rezolverul minte, cifrul nu îl corectează.În acest scop, există DNSSEC, care permite validarea integrității răspunsului, deși adoptarea sa nu este pe scară largă și unii intermediari îi încalcă funcționalitatea. Chiar și așa, DoH împiedică terții pe parcurs să spioneze sau să modifice interogările dumneavoastră.

Activați-l fără a atinge routerul: browsere și sisteme

Cea mai simplă modalitate de a începe este să activați DoH în browser sau în sistemul de operare. Iată cum protejezi interogările de echipa ta fără a depinde de firmware-ul routerului.

Google Chrome

În versiunile actuale puteți accesa chrome://settings/security și, sub „Utilizați DNS securizat”, activați opțiunea și alegeți furnizorul (furnizorul dvs. actual dacă acceptă DoH sau unul din lista Google, cum ar fi Cloudflare sau Google DNS).

În versiunile anterioare, Chrome oferea un comutator experimental: tastați chrome://flags/#dns-over-https, căutați „Căutări DNS securizate” și schimbă-l de la Implicit la ActivatReporniți browserul pentru a aplica modificările.

Microsoft Edge (Chromium)

Edge bazat pe Chromium include o opțiune similară. Dacă aveți nevoie de ea, accesați edge://flags/#dns-over-https, localizați „Căutări DNS securizate” și activați-l în ActivatÎn versiunile moderne, activarea este disponibilă și în setările de confidențialitate.

Mozilla Firefox

Deschideți meniul (dreapta sus) > Setări > General > derulați în jos până la „Setări rețea”, apăsați pe Configurare și marcați „Activați DNS despre HTTPSPuteți alege dintre furnizori precum Cloudflare sau NextDNS.

Dacă preferați un control fin, în about:config regla network.trr.mode: 2 (oportunist) folosește DoH și face o soluție de rezervă dacă nu este disponibil; 3 mandate (stricte) ale Departamentului de Sănătate și eșuează dacă nu există suport. Cu modul strict, definiți un rezolver bootstrap ca network.trr.bootstrapAddress=1.1.1.1.

Operă

Începând cu versiunea 65, Opera include o opțiune pentru activați DoH cu 1.1.1.1Este dezactivat în mod implicit și funcționează în mod oportunist: dacă 1.1.1.1:443 răspunde, va folosi DoH; altfel, apelează la rezolverul necriptat.

Windows 10/11: Autodetectare (AutoDoH) și Registry

Windows poate activa automat DoH cu anumiți rezolvitori cunoscuți. În versiunile mai vechi, poți forța comportamentul din Registru: executați regedit și du-te la HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Dnscache\Parameters.

Creați un fișier DWORD (pe 32 de biți) numit EnableAutoDoh cu valoare 2 y Reporniți computerulAcest lucru funcționează dacă utilizați servere DNS care acceptă DoH.

Windows Server 2022: Client DNS cu DoH nativ

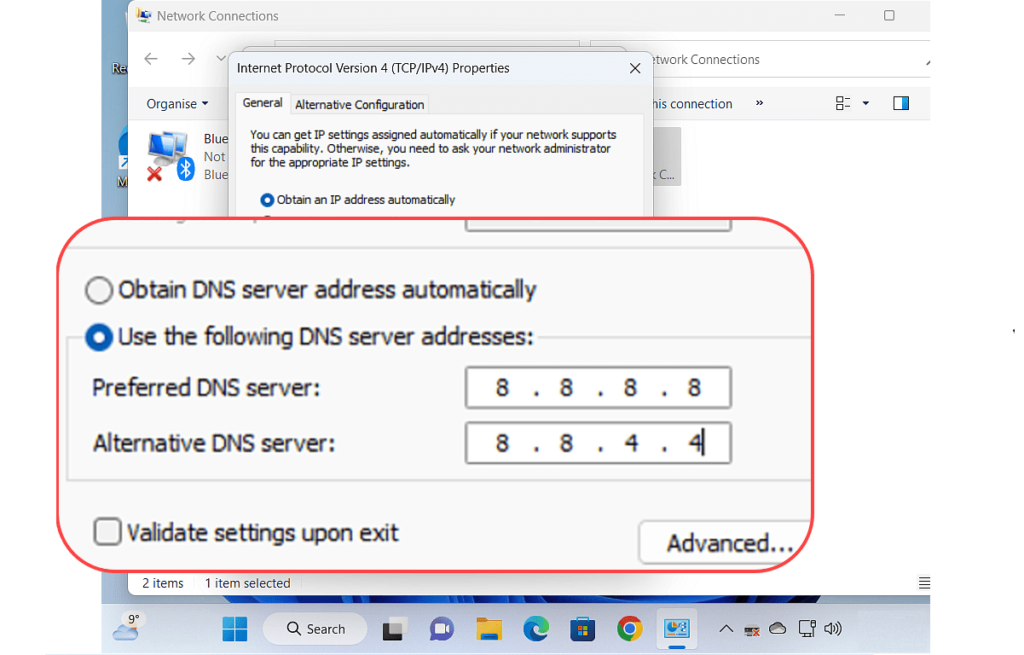

Clientul DNS încorporat în Windows Server 2022 acceptă DoH. Vei putea utiliza DoH doar cu servere care se află pe lista lor „DoH cunoscute”. sau pe care îl adăugați dumneavoastră. Pentru a-l configura din interfața grafică:

- Deschideți Setări Windows > Rețea și internet.

- Introduceți Ethernet și alegeți interfața.

- Pe ecranul de rețea, derulați în jos până la Setări DNS și apăsați Edita.

- Selectați „Manual” pentru a defini serverele preferate și alternative.

- Dacă acele adrese se află pe lista cunoscută a Departamentului de Sănătate, va fi activat. „Criptare DNS preferată” cu trei variante:

- Numai criptare (DNS prin HTTPS)Forțați DoH; dacă serverul nu acceptă DoH, nu va exista nicio rezoluție.

- Prefer criptare, permite necriptareÎncearcă DoH și, dacă eșuează, revine la DNS-ul clasic necriptat.

- Numai necriptatFolosește DNS tradițional cu text simplu.

- Salvați pentru a aplica modificările.

De asemenea, puteți interoga și extinde lista de rezolveri DoH cunoscuți folosind PowerShell. Pentru a vedea lista curentă:

Get-DNSClientDohServerAddressPentru a înregistra un server DoH nou cunoscut cu șablonul dvs., utilizați:

Add-DnsClientDohServerAddress -ServerAddress "<IP-del-resolutor>" -DohTemplate "<URL-plantilla-DoH>" -AllowFallbackToUdp $False -AutoUpgrade $TrueRețineți că cmdletul Set-DNSClientServerAddress nu se controlează singur utilizarea DoH; criptarea depinde de faptul dacă acele adrese se află în tabelul serverelor DoH cunoscute. În prezent, nu puteți configura DoH pentru clientul DNS Windows Server 2022 din Centrul de administrare Windows sau cu sconfig.cmd.

Politica de grup în Windows Server 2022

Există o directivă numită „Configurați DNS prin HTTPS (DoH)” en Configuración del equipo\Directivas\Plantillas administrativas\Red\Cliente DNSCând este activată, puteți alege:

- Permiteți DoHFolosește DoH dacă serverul îl acceptă; altfel, interogarea este necriptată.

- Interzicerea Departamentului de Sănătate: nu folosește niciodată DoH.

- Necesită Departamentul de Sănătate: forțează Departamentul Sănătății; dacă nu există sprijin, rezoluția eșuează.

Important: Nu activați „Solicitați DoH” pe computerele asociate domeniuluiActive Directory se bazează pe DNS, iar rolul de server DNS Windows Server nu acceptă interogări DoH. Dacă trebuie să securizați traficul DNS într-un mediu AD, luați în considerare utilizarea Reguli IPsec între clienți și rezolvitorii interni.

Dacă sunteți interesat să redirecționați anumite domenii către anumiți rezolvitori, puteți utiliza NRPT (Tabelul politicii de rezoluție a numelor)Dacă serverul de destinație se află pe lista DoH cunoscută, acele consultări va călători prin DoH.

Android, iOS și Linux

Pe Android 9 și versiuni ulterioare, opțiunea DNS privat permite DoT (nu DoH) cu două moduri: „Automat” (oportunist, preia rezolverul de rețea) și „Strict” (trebuie să specificați un nume de gazdă validat prin certificat; IP-urile directe nu sunt acceptate).

Pe iOS și Android, aplicația 1.1.1.1 Cloudflare permite DoH sau DoT în mod strict folosind API-ul VPN pentru a intercepta cererile necriptate și le transmit printr-un canal securizat.

În Linux, rezolvat de systemd suportă DoT de la versiunea 239 a systemd. Este dezactivat în mod implicit; oferă modul oportunist fără validarea certificatelor și modul strict (de la versiunea 243) cu validare CA, dar fără verificare SNI sau a numelui, ceea ce slăbește modelul de încredere împotriva atacatorilor de pe șosea.

Pe Linux, macOS sau Windows, puteți alege un client DoH în mod strict, cum ar fi cloudflared proxy-dns (implicit folosește 1.1.1.1, deși puteți defini amontele alternative).

Servere DoH cunoscute (Windows) și cum să adăugați mai multe

Windows Server include o listă de rezolveri despre care se știe că acceptă DoH. Poți verifica cu PowerShell și adăugați intrări noi, dacă este necesar.

Acestea sunt servere DoH cunoscute, gata de utilizare:

| Proprietarul serverului | Adresele IP ale serverelor DNS |

|---|---|

| Cloudflare | 1.1.1.1 1.0.0.1 2606:4700:4700::1111 2606:4700:4700::1001 |

| 8.8.8.8 8.8.4.4 2001:4860:4860::8888 2001:4860:4860::8844 |

|

| Quad9 | 9.9.9.9 149.112.112.112 2620:fe::fe 2620:fe::fe:9 |

Pentru Vizualizați lista, alerga:

Get-DNSClientDohServerAddressPentru adăugați un nou rezolver DoH cu șablonul său, folosește:

Add-DnsClientDohServerAddress -ServerAddress "<IP-del-resolutor>" -DohTemplate "<URL-plantilla-DoH>" -AllowFallbackToUdp $False -AutoUpgrade $TrueDacă gestionați mai multe spații de nume, NRPT vă va permite să gestionează domenii specifice către un rezolver specific care acceptă DoH.

Cum să verifici dacă DoH este activ

În browsere, accesați https://1.1.1.1/help; acolo vei vedea dacă traficul dvs. folosește DoH cu 1.1.1.1 sau nu. Este un test rapid pentru a vedea în ce stare te afli.

În Windows 10 (versiunea 2004), puteți monitoriza traficul DNS clasic (portul 53) cu pktmon dintr-o consolă privilegiată:

pktmon filter add -p 53

pktmon start --etw -m real-timeDacă pe 53 apare un flux constant de pachete, este foarte probabil ca încă folosești DNS necriptatRețineți: parametrul --etw -m real-time necesită versiunea 2004; în versiunile anterioare veți vedea o eroare de tip „parametru necunoscut”.

Opțional: configurați-l pe router (MikroTik)

Dacă preferați să centralizați criptarea pe router, puteți activa cu ușurință DoH pe dispozitivele MikroTik. Mai întâi, importați CA-ul rădăcină care va fi semnat de serverul la care vă veți conecta. Pentru Cloudflare puteți descărca DigiCertGlobalRootCA.crt.pem.

Încărcați fișierul pe router (trăgându-l în „Fișiere”) și accesați Sistem > Certificate > Import pentru a-l încorpora. Apoi, configurați DNS-ul routerului cu URL-uri DoH CloudflareOdată activ, routerul va prioritiza conexiunea criptată față de DNS-ul necriptat implicit.

Pentru a verifica dacă totul este în ordine, vizitați 1.1.1.1/ajutor de la un computer din spatele routerului. De asemenea, poți face totul prin terminal în RouterOS dacă preferați.

Performanță, confidențialitate suplimentară și limitele abordării

Când vine vorba de viteză, două valori contează: timpul de rezoluție și încărcarea efectivă a paginii. Teste independente (cum ar fi SamKnows) Ei concluzionează că diferența dintre DoH și DNS-ul clasic (Do53) este marginală pe ambele fronturi; în practică, nu ar trebui să observați nicio încetinire.

DoH criptează „interogarea DNS”, dar există mai multe semnale în rețea. Chiar dacă ascunzi DNS-ul, un furnizor de servicii de internet ar putea deduce lucruri prin conexiuni TLS (de exemplu, SNI în unele scenarii vechi) sau alte urme. Pentru a îmbunătăți confidențialitatea, puteți explora DoT, DNSCrypt, DNSCurve sau clienți care minimizează metadatele.

Nu toate ecosistemele suportă încă DoH. Multe rezolveri tradiționale nu oferă acest lucru., forțând dependența de surse publice (Cloudflare, Google, Quad9 etc.). Aceasta deschide dezbaterea privind centralizarea: concentrarea interogărilor pe câțiva actori implică costuri legate de confidențialitate și încredere.

În mediile corporative, Departamentul de Sănătate poate intra în conflict cu politicile de securitate bazate pe Monitorizarea sau filtrarea DNS (malware, controale parentale, conformitate legală). Soluțiile includ MDM/Politica de grup pentru a seta un rezolver DoH/DoT în modul strict sau combinate cu controale la nivel de aplicație, care sunt mai precise decât blocarea bazată pe domeniu.

DNSSEC completează Departamentul de Sănătate: DoH protejează transportul; DNSSEC validează răspunsulAdoptarea este inegală, iar unele dispozitive intermediare o încalcă, dar tendința este pozitivă. Pe calea dintre rezolveri și serverele autoritare, DNS rămâne în mod tradițional necriptat; există deja experimente care utilizează DoT în rândul operatorilor mari (de exemplu, 1.1.1.1 cu serverele autoritare ale Facebook) pentru a spori protecția.

O alternativă intermediară este criptarea doar între routerul și rezolverul, lăsând conexiunea dintre dispozitive și router necriptată. Util în rețelele cu fir securizate, dar nu este recomandat în rețelele Wi-Fi deschise: alți utilizatori ar putea spiona sau manipula aceste interogări în cadrul rețelei LAN.

Creați-vă propriul rezolver DoH

Dacă doriți independență completă, puteți implementa propriul rezolver. Nelegat + Redis (cache L2) + Nginx este o combinație populară pentru servirea URL-urilor DoH și filtrarea domeniilor cu liste actualizabile automat.

Această stivă rulează perfect pe un VPS modest (de exemplu, un fir/2 fire (pentru o familie). Există ghiduri cu instrucțiuni gata de utilizare, cum ar fi acest depozit: github.com/ousatov-ua/dns-filtering. Unii furnizori de VPS oferă credite de bun venit pentru utilizatorii noi, astfel încât să puteți configura o perioadă de probă la un cost redus.

Cu ajutorul rezolverului tău privat, poți alege sursele de filtrare, poți decide politicile de retenție și evitați centralizarea interogărilor către terți. În schimb, gestionați securitatea, mentenanța și disponibilitatea ridicată.

Înainte de încheiere, o mențiune de validitate: pe internet, opțiunile, meniurile și denumirile se schimbă frecvent; unele ghiduri vechi sunt învechite (De exemplu, trecerea prin „steaguri” în Chrome nu mai este necesară în versiunile recente.) Verificați întotdeauna documentația browserului sau a sistemului.

Dacă ați ajuns până aici, știți deja ce face DoH, cum se încadrează în puzzle-ul DoT și DNSSEC și, cel mai important, cum să îl activezi chiar acum pe dispozitivul tău pentru a împiedica transmiterea DNS-ului în mod clar. Cu câteva clicuri în browser sau ajustări în Windows (chiar și la nivel de politică în Server 2022) veți avea interogări criptate; dacă doriți să duceți lucrurile la nivelul următor, puteți muta criptarea la routerul MikroTik sau puteți construi propriul rezolver. Cheia este că, Fără a atinge routerul, poți proteja una dintre cele mai discutate părți ale traficului tău din ziua de azi..

Pasionat de tehnologie de când era mic. Îmi place să fiu la curent în sector și, mai ales, să-l comunic. De aceea mă dedic de mulți ani comunicării pe site-uri de tehnologie și jocuri video. Mă puteți găsi scriind despre Android, Windows, MacOS, iOS, Nintendo sau orice alt subiect conex care vă vine în minte.