- WireGuard oferă performanță ridicată și latență redusă, cu criptografie modernă și configurare ușoară.

- Acceptă roaming, kill-switching și split-tunneling, ideal pentru mobilitate și acces securizat la rețea.

- Configurație omogenă și multi-platformă cu gestionare clară a cheilor și reguli NAT/Firewall.

- În mediile enterprise, se integrează cu NAC, IDS/IPS și directoare pentru acces controlat.

Cauți un VPN rapid, sigur și care să nu te frustreze cu configurări nesfârșite? WireGuard Este una dintre cele mai bune opțiuni. Acest protocol modern prioritizează simplitatea și criptografia de ultimă generație, facilitând configurarea unui tunel securizat pentru oricine.

Pe lângă faptul că vă protejează în rețelele publice și vă permite să accesați rețeaua de acasă sau de la serviciu, Un VPN ajută la ocolirea geoblocărilor și a cenzuriiCu WireGuard, acel plus de confidențialitate și performanță vine odată cu un proces de configurare surprinzător de simplu, atât pe computere, cât și pe dispozitive mobile.

WireGuard pe scurt

WireGuard este o software vpn open source orientat către stratul 3 (L3) care Folosește exclusiv UDP și, în mod implicit, criptografie modernă.Principalul său avantaj este designul minimalist, cu foarte puține linii de cod, care facilitează auditurile, reduce suprafața de atac și îmbunătățește performanța.

Spre deosebire de ceea ce oferă alte VPN-uri, aici nu alegi zeci de algoritmi sau faze; WireGuard definește un „pachet” criptografic coerentDacă un algoritm este depreciat, este lansată o nouă versiune, iar clienții/serverul negociază actualizarea în mod transparent.

Acest protocol funcționează întotdeauna în modul tunel și Acceptă IPv4 și IPv6 (încapsularea unuia în celălalt, dacă este necesar)Pentru a-l utiliza, va trebui să deschideți un port UDP (configurabil) pe router către server.

Compatibilitate și asistență

În lumea firewall-urilor, OPNsense integrează WireGuard în kernel pentru a maximiza viteza. pfSense a avut și avantajele și dezavantajele sale: a apărut în versiunea 2.5.0, a fost eliminat în versiunea 2.5.1 din cauza unor probleme de securitate și Astăzi poate fi instalat ca pachet gestionat din interfața web.

Criptografia utilizată

WireGuard se bazează pe un set de algoritmi moderni și auditați cu strictețe: Protocolul de zgomot cadru, Curve25519, ChaCha20, Poly1305, BLAKE2, SipHash și HKDFCriptarea datelor utilizează ChaCha20-Poly1305 (AEAD), cu schimb ECDH pe Curve25519 și derivare de chei cu HKDF.

Această abordare evită amestecarea unor suite disparate și reduce erorile de configurareDe asemenea, simplifică depanarea, deoarece toate nodurile vorbesc același limbaj criptografic.

Performanță și latență

Implementarea minimalistă și integrarea la nivel scăzut permit viteze foarte mari și latențe foarte miciÎn comparațiile din lumea reală cu L2TP/IPsec și OpenVPN, WireGuard iese de obicei învingător, dublând adesea debitul pe același hardware.

În rețele instabile sau mobile, Restaurarea sesiunii este rapidă Iar reconectarea după modificările rețelei (roaming) este abia sesizabilă. Pe dispozitivele cu resurse limitate (routere, dispozitive IoT), consumul redus de energie face toată diferența, economisind puterea procesorului și a bateriei.

Instalare rapidă pe Linux

În distribuțiile moderne, WireGuard este deja disponibil în repozitorii stabile. Pe Debian/Ubuntu, pur și simplu instalați-l. actualizați și instalați pachetul oficialÎn altele, este posibil să fie nevoie să adăugați repozitorii sau să activați modulul kernel.

sudo apt update && sudo apt upgrade -y

sudo apt install wireguard -y

sudo modprobe wireguard

Dacă folosești o ramură care nu o are în starea „stabilă”, ai putea recurge la repozitorii „instabile/în testare” aflate sub controlul priorității, deși Ideal ar fi să îl extragi din depozitul stabil. a distribuției tale când aceasta devine disponibilă.

Generarea de chei

Fiecare dispozitiv (server și client) are nevoie de propria pereche de chei. Ține camera privată încuiată. și partajează doar cel public cu peer-ul.

umask 077

wg genkey | tee privatekey | wg pubkey > publickey

Puteți repeta procesul pentru fiecare client și puteți ține evidența după nume. evitarea confuziilor între colegi pe măsură ce implementarea ta crește.

Configurarea serverului

Fișierul tipic este /etc/wireguard/wg0.confÎn această secțiune, definiți adresa IP VPN, cheia privată și portul UDP. În fiecare secțiune, adăugați un client, permițând accesul la cheia publică și adresele IP autorizate.

Address = 192.168.2.1/24

ListenPort = 51820

PrivateKey = <clave_privada_servidor>

# Ejemplo de NAT automátizado con PostUp/PostDown, si lo necesitas

#PostUp = iptables -A FORWARD -i %i -j ACCEPT; iptables -A FORWARD -o %i -j ACCEPT; iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

#PostDown = iptables -D FORWARD -i %i -j ACCEPT; iptables -D FORWARD -o %i -j ACCEPT; iptables -t nat -D POSTROUTING -o eth0 -j MASQUERADE

PublicKey = <clave_publica_cliente1>

AllowedIPs = 192.168.2.2/32

# Añade más peers según necesites

#

#PublicKey = <clave_publica_cliente2>

#AllowedIPs = 192.168.2.3/32

Dacă preferați să permiteți orice IP de client și să gestionați rutele separat, puteți utiliza IP-uri permise = 0.0.0.0/0 În medii de tip peer, dar și în medii controlate, este mai bine să atribuiți /32 per client pentru trasabilitate.

Configurarea clientului

La secțiune Acesta transportă cheia privată și adresa IP a acesteia în VPN; cheia publică a serverului, endpoint-ul său și politica de rutare.

PrivateKey = <clave_privada_cliente>

Address = 192.168.2.2/32

DNS = 1.1.1.1

PublicKey = <clave_publica_servidor>

Endpoint = <IP_publica_servidor>:51820

AllowedIPs = 0.0.0.0/0

PersistentKeepalive = 25

El PersistentMențineți activ (25) Acest lucru este util dacă clientul se află în spatele unor NAT/firewall-uri care blochează mapările inactive. AllowedIPs definește dacă direcționați tot traficul prin VPN (0.0.0.0/0) sau doar prin anumite subrețele.

NAT, redirecționare și firewall

Pentru a permite clienților să acceseze internetul prin server, trebuie activați redirecționarea IP-ului și aplicați NAT pe interfața WAN.

echo "net.ipv4.ip_forward=1" | sudo tee -a /etc/sysctl.conf

echo "net.ipv6.conf.all.forwarding=1" | sudo tee -a /etc/sysctl.conf

sudo sysctl -p

sudo iptables -t nat -A POSTROUTING -s 192.168.2.0/24 -o eth0 -j MASQUERADE

Dacă politica firewall-ului dvs. este restrictivă, permite traficul pe interfața wg0 și deschideți portul UDP ales pe firewall/routerul NAT.

sudo iptables -I INPUT 1 -i wg0 -j ACCEPT

Pentru a deschide interfața și a activa serviciul la pornire: wg-quick și systemd Ți-l lasă pe pilot automat.

sudo wg-quick up wg0

sudo systemctl enable wg-quick@wg0

Roaming, Kill-Switch și mobilitate

WireGuard este conceput pentru utilizarea mobilă zilnică: Dacă treci de la Wi-Fi la 4G/5G, tunelul se restabiliește într-o clipă.Nu veți observa întreruperi serioase la schimbarea rețelelor.

În plus, puteți activa o kill switch (în funcție de platformă sau aplicație) astfel încât, dacă VPN-ul se defectează, sistemul blochează traficul până la restabilirea acestuia, prevenind scurgerile accidentale.

Tunelarea divizată

Tunelul divizat vă permite să decideți Ce trafic trece prin VPN și ce iese direct?Util pentru menținerea unei latențe scăzute în jocuri sau apeluri video în timp ce accesează resurse interne prin tunel.

Două exemple tipice de configurare pe client, folosind directiva AllowedIPs:

# Redirección total por la VPN

PublicKey = <clave_publica_servidor>

AllowedIPs = 0.0.0.0/0

Endpoint = <IP_publica_servidor>:51820

# Solo la LAN remota (por ejemplo, 192.168.1.0/24) a través de la VPN

PublicKey = <clave_publica_servidor>

AllowedIPs = 192.168.1.0/24

Endpoint = <IP_publica_servidor>:51820

Acest lucru reduce impactul asupra vitezei/latenței și Optimizezi experiența pentru ceea ce trebuie cu adevărat să protejezi.

Avantajele și dezavantajele WireGuard

- IN FAVOAREAviteză, latență redusă, simplitate, criptografie modernă, consum redus de resurse și o bază de cod mică care facilitează auditurile.

- ÎMPOTRIVA: Suportul în unele ecosisteme vechi este mai puțin matur decât IPsec/OpenVPN, are funcții avansate mai limitate (scripturi și ofuscare nativă) și necesită considerații de confidențialitate, deoarece cheile publice sunt asociate cu IP-urile tunelului intern.

Suport pentru firewall-uri, NAS și QNAP

În aparatele de tip firewall, OPNsense integrează WireGuard cu accelerare kernel. În pfSense, în așteptarea unei integrări stabile, puteți instala pachetul și îl puteți gestiona convenabil din interfața grafică.

Pe QNAP NAS, prin QVPN 2, Puteți configura servere L2TP/IPsec, OpenVPN și WireGuard....și chiar virtualizați Debian dacă doriți să modificați OpenVPN cu AES-GCM sau să măsurați cu iperf3. În teste cu hardware puternic (cum ar fi un QNAP cu Ryzen 7 și 10GbE) și un client 10GbE, WireGuard a dublat performanța față de L2TP/IPsec sau OpenVPN în același mediu local.

WireGuard pe mobil: puncte forte și puncte slabe

Pe iOS și Android, aplicația oficială facilitează comutarea fără probleme între rețele. Un avantaj major: Navigare sigură pe rețele Wi-Fi publice din hoteluri sau aeroporturi și ascunde traficul de furnizorul tău de internet. În plus, dacă îți configurezi propriul server, poți accesa locuința sau afacerea ta ca și cum ai fi acolo.

Contrapartida logică este că Se adaugă o anumită latență și viteza scade ușormai ales dacă redirecționezi tot traficul. Cu toate acestea, WireGuard este printre cele mai eficiente protocoale din punct de vedere al consumului de baterie și al performanței. Vezi și recomandările pentru Android dacă cazul dumneavoastră este mobil.

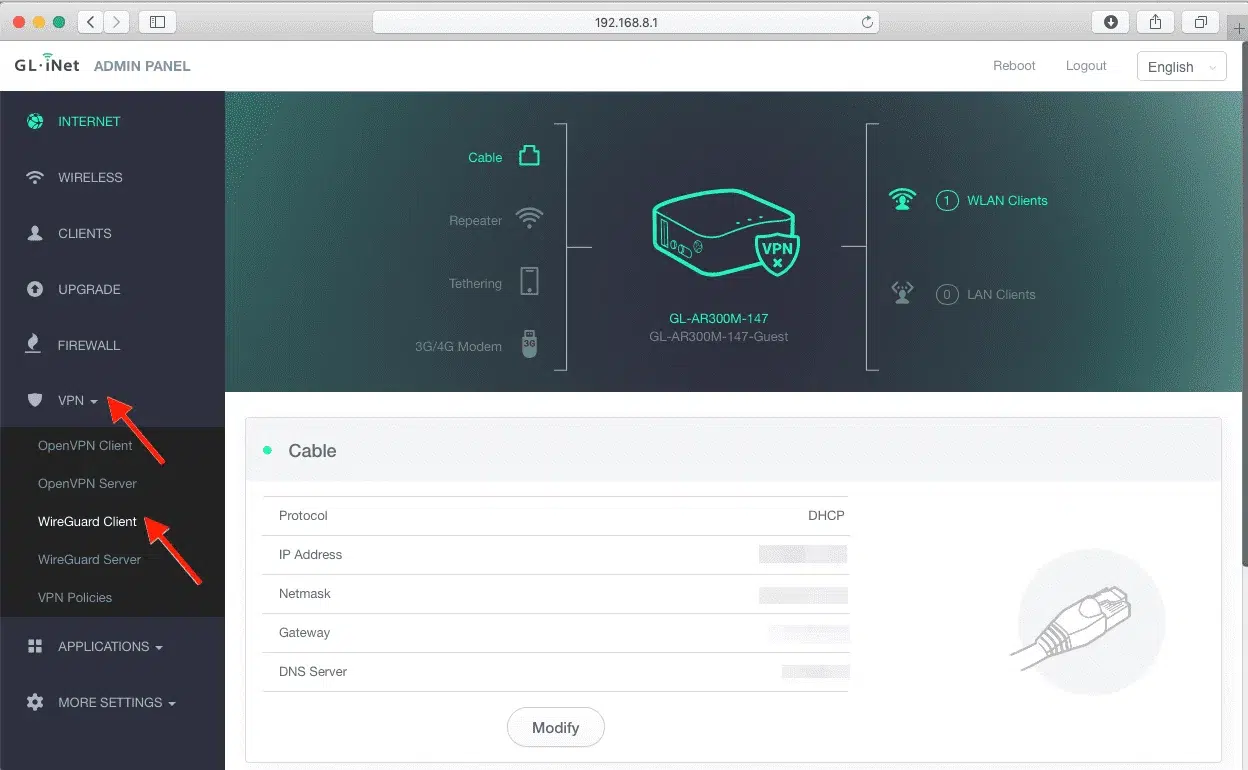

Instalați și utilizați pe alte platforme

Pe macOS, Windows, Android și iOS, aveți aplicații oficiale; tot ce trebuie să faceți este importați fișierul .conf sau scanați un cod QR generat de managerul de configurare. Procesul este practic identic cu cel din Linux.

Dacă intenționați să îl instalați pe un VPS, rețineți următoarele bune practici: actualizați sistemul, activați firewall-ulLimitați portul UDP WireGuard la adresele IP permise, dacă este posibil, și rotiți cheile atunci când este necesar conform politicii dvs.

Verificare și diagnosticare

Pentru a confirma că totul este în ordine, sprijiniți-vă pe wg și wg-quickVeți vedea strângeri de mână, octeți transferați și timpii scurși de la ultimul schimb.

wg

wg show

Dacă nu există conectivitate, verificați: rute de sistem, NAT, port UDP deschis pe router și că Endpoint-ul și cheile pentru fiecare peer sunt corecte. Un ping către adresa IP a serverului pe VPN este de obicei primul test util.

Cu o abordare simplă, criptografie modernă și performanțe remarcabile, WireGuard și-a câștigat locul de VPN preferat Pentru utilizatori casnici și companii. Instalarea este simplă, administrarea este convenabilă, iar gama sa de utilizări (acces la distanță, site-to-site, mobilitate securizată sau split-tunneling) se potrivește aproape oricărui scenariu. Adăugați practici bune de securitate, un firewall bine reglat și monitorizare de bază și veți avea un tunel rapid, stabil și foarte greu de spart.

Editor specializat în probleme de tehnologie și internet cu peste zece ani de experiență în diferite medii digitale. Am lucrat ca editor și creator de conținut pentru companii de comerț electronic, comunicare, marketing online și publicitate. Am scris și pe site-uri de economie, finanțe și alte sectoare. Munca mea este și pasiunea mea. Acum, prin articolele mele din Tecnobits, încerc să explorez toate știrile și noile oportunități pe care lumea tehnologiei ni le oferă zi de zi pentru a ne îmbunătăți viața.