- С помощью Pixnapping можно украсть коды 2FA и другие данные на экране менее чем за 30 секунд без разрешения.

- Он работает, используя API Android и побочный канал графического процессора для получения пикселей из других приложений.

- Протестировано на Pixel 6-9 и Galaxy S25; начальный патч (CVE-2025-48561) не блокирует его полностью.

- Рекомендуется использовать FIDO2/WebAuthn, минимизировать количество конфиденциальных данных на экране и избегать приложений из сомнительных источников.

Группа исследователей обнаружила Пикснеппинг, una Метод атаки на телефоны Android, позволяющий захватить то, что отображается на экране, и извлечь конфиденциальные данные такие как коды 2FA, сообщения или местоположения за считанные секунды и без запроса разрешения.

Ключевым моментом является злоупотребление определенными системными API и боковой канал графического процессора чтобы вывести содержимое пикселей, которые вы видите; процесс невидим и эффективен до тех пор, пока информация остается видимой, в то время как Секреты, не показанные на экране, не могут быть украдены.. Google ввела меры по снижению рисков, связанных с CVE-2025-48561, но авторы открытия продемонстрировали пути обхода, и ожидается, что в декабрьском бюллетене по безопасности Android будут высказаны дальнейшие подкрепления.

Что такое пикснеппинг и почему это вызывает беспокойство?

Название объединяет «пиксель» и «похищение» потому что атака буквально делает «перехват пикселей» для реконструкции информации, отображаемой в других приложениях. Это эволюция методов сторонних каналов, применявшихся много лет назад в браузерах, теперь адаптированных к современной экосистеме Android и обеспечивающих более плавную и бесшумную работу.

Поскольку для этого не требуется специальных разрешений, Пикснэппинг обходит защиту, основанную на модели разрешения и действует почти незаметно, что повышает риск для пользователей и компаний, чья безопасность частично зависит от того, что мелькает на экране.

Как осуществляется атака

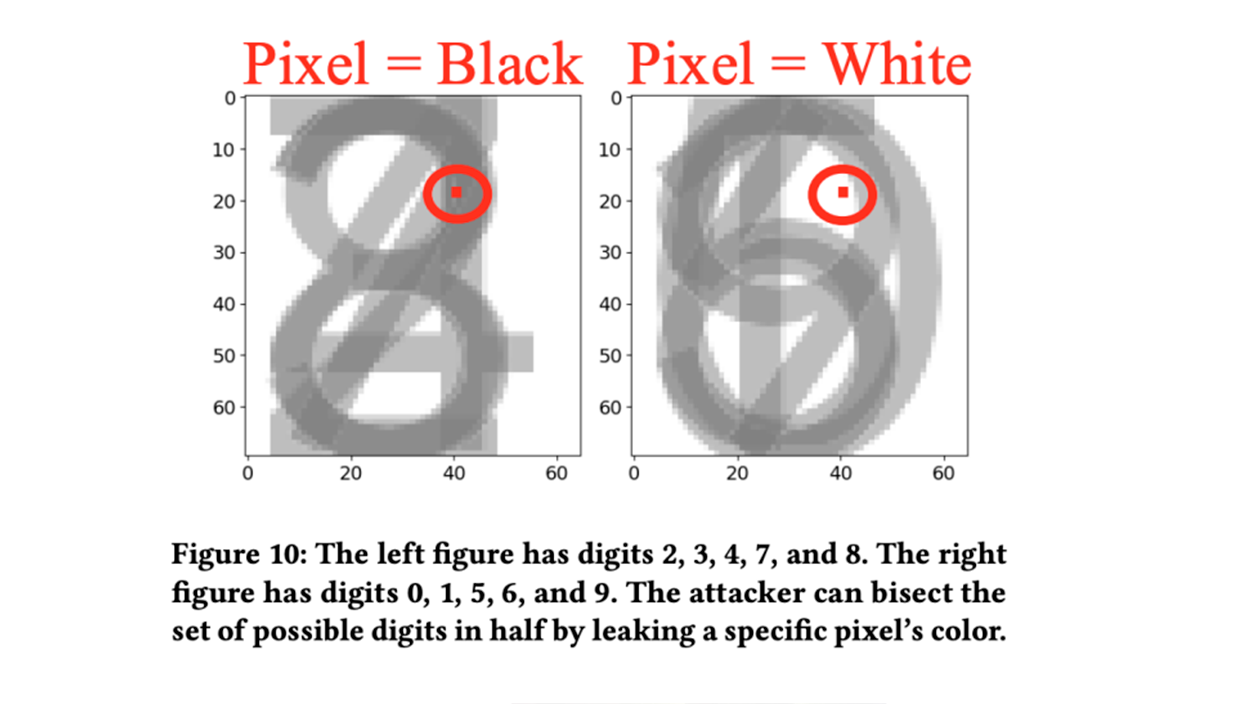

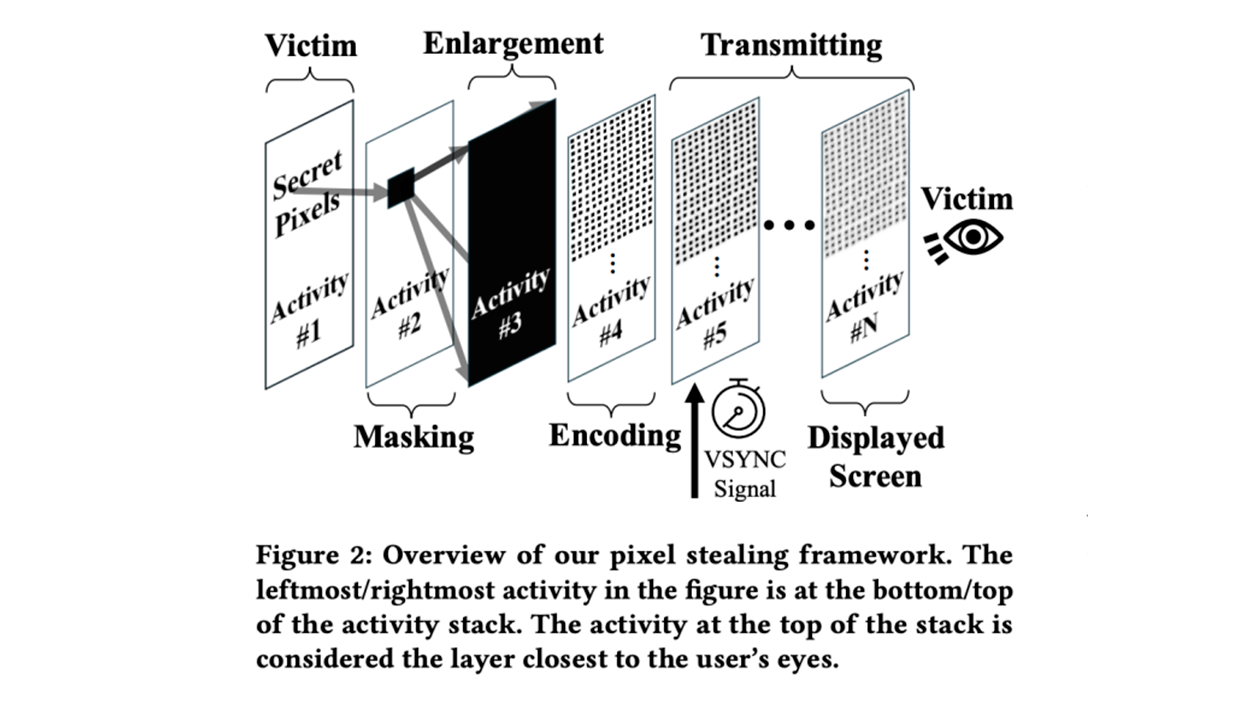

В общих чертах, вредоносное приложение организует перекрывающиеся виды деятельности и синхронизирует рендеринг, чтобы изолировать определенные области интерфейса, где отображаются конфиденциальные данные; затем использует разницу во времени при обработке пикселей, чтобы вывести их значение (см. как Профили мощности влияют на FPS).

- Заставляет целевое приложение отображать данные (например, код 2FA или конфиденциальный текст).

- Скрывает все, кроме интересующей области, и манипулирует кадром рендеринга таким образом, чтобы один пиксель «доминировал».

- Интерпретирует время обработки графического процессора (например, явление типа GPU.zip) и реконструирует содержание.

При повторении и синхронизации вредоносная программа выводит символы и собирает их заново, используя Методы оптического распознавания символовВременное окно ограничивает атаку, но если данные остаются видимыми в течение нескольких секунд, восстановление возможно.

Область применения и затронутые устройства

Ученые проверили технику в Google Pixel 6, 7, 8 и 9 и в Samsung Galaxy S25, с версиями Android от 13 до 16. Поскольку эксплуатируемые API широко доступны, они предупреждают, что «почти все современные андроиды» могут быть восприимчивы.

В тестах с кодами TOTP атака восстановила весь код со скоростью приблизительно 73%, 53%, 29% и 53% на Pixel 6, 7, 8 и 9 соответственно, и в средние времена, близкие к 14,3 с; 25,8 с; 24,9 с и 25,3 с, что позволяет вам опередить истечение срока действия временных кодов.

Какие данные могут упасть

Плюс коды аутентификации (Google Authenticator)Исследователи продемонстрировали возможность восстановления информации из таких сервисов, как учетные записи Gmail и Google, приложений для обмена сообщениями, таких как Signal, финансовых платформ, таких как Venmo, или данных о местоположении Google Maps, Среди других.

Они также предупреждают вас о данных, которые остаются на экране в течение длительного времени, например фразы для восстановления кошелька или одноразовые ключи; однако сохраненные, но не видимые элементы (например, секретный ключ, который никогда не отображается) выходят за рамки Pixnapping.

Ответ Google и статус исправления

О результатах проверки было заранее сообщено компании Google, которая обозначила проблему как высокосерьёзную и опубликовала первоначальные меры по её смягчению. CVE-2025-48561Однако исследователи нашли способы обойти это, поэтому Дополнительный патч был обещан в декабрьском бюллетене. и поддерживается координация с Google и Samsung.

Текущая ситуация предполагает, что для окончательной блокировки потребуется пересмотреть то, как Android обрабатывает рендеринг и наложения между приложениями, поскольку атака использует именно эти внутренние механизмы.

Рекомендуемые меры по смягчению последствий

Для конечных пользователей рекомендуется ограничить доступ к конфиденциальным данным на экране и выбрать аутентификацию, устойчивую к фишингу, и побочные каналы, такие как FIDO2/WebAuthn с ключами безопасности, по возможности избегая опоры исключительно на коды TOTP.

- Поддерживайте устройство в актуальном состоянии и применяйте бюллетени безопасности, как только они становятся доступны.

- Избегайте установки приложений из непроверенные источники и проверьте разрешения и аномальное поведение.

- Не оставляйте на виду фразы восстановления или учетные данные; предпочитайте аппаратные кошельки для охраны ключей.

- Быстрая блокировка экрана и ограничить предварительный просмотр конфиденциального контента.

Для команд по продуктам и разработке настало время просмотреть потоки аутентификации и уменьшить поверхность воздействия: минимизировать секретный текст на экране, ввести дополнительные средства защиты в критических представлениях и оценить переход к методы без кода на аппаратной основе.

Хотя атака требует, чтобы информация была видимой, ее способность работать без разрешения и менее чем за полминуты делает это серьезной угрозой: метод побочного канала, который использует преимущества Время рендеринга графического процессора чтобы прочитать то, что вы видите на экране, с частичными смягчениями сегодня и ожидаемым более глубоким исправлением.

Я энтузиаст технологий, который превратил свои «компьютерные» интересы в профессию. Я провел более 10 лет своей жизни, используя передовые технологии и возясь со всевозможными программами из чистого любопытства. Сейчас я специализируюсь на компьютерных технологиях и видеоиграх. Это потому, что более 5 лет я пишу статьи для различных сайтов, посвященных технологиям и видеоиграм, создавая статьи, которые стремятся дать вам необходимую информацию на понятном каждому языке.

Если у вас есть какие-либо вопросы, мои знания варьируются от всего, что связано с операционной системой Windows, а также Android для мобильных телефонов. И я предан вам, я всегда готов потратить несколько минут и помочь вам решить любые вопросы, которые могут у вас возникнуть в этом мире Интернета.