- WireGuard обеспечивает высокую производительность и низкую задержку благодаря современной криптографии и простой настройке.

- Поддерживает роуминг, kill-switching и раздельное туннелирование, идеально подходит для мобильности и безопасного доступа к сети.

- Однородная и многоплатформенная конфигурация с понятным управлением ключами и правилами NAT/Firewall.

- В корпоративных средах он интегрируется с NAC, IDS/IPS и каталогами для контролируемого доступа.

Ищете быстрый, безопасный VPN-сервис, который не будет утомлять вас бесконечными настройками? WireGuard Это один из лучших вариантов. Этот современный протокол делает ставку на простоту и передовую криптографию, позволяя любому человеку легко настроить безопасный туннель.

Помимо защиты вас в публичных сетях и предоставления вам доступа к вашей домашней или деловой сети, VPN помогает обойти геоблоки и цензуруБлагодаря WireGuard дополнительная конфиденциальность и производительность достигаются за счет удивительно простого процесса настройки как на компьютерах, так и на мобильных устройствах.

WireGuard в двух словах

WireGuard — это программное обеспечение VPN с открытым исходным кодом, ориентированным на уровень 3 (L3), который По умолчанию он использует исключительно UDP и современную криптографию.Его главное преимущество — минималистичный дизайн с небольшим количеством строк кода, что упрощает аудит, уменьшает поверхность атак и повышает производительность.

В отличие от других VPN, здесь вам не нужно выбирать десятки алгоритмов или фаз; WireGuard определяет согласованный криптографический «пакет»Если алгоритм устарел, выпускается новая версия, и клиенты/сервер прозрачно согласовывают обновление.

Этот протокол всегда работает в туннельном режиме, и Поддерживает IPv4 и IPv6 (инкапсулируя один в другой при необходимости).Чтобы использовать его, вам необходимо открыть на маршрутизаторе порт UDP (настраиваемый) для подключения к серверу.

Совместимость и поддержка

В мире брандмауэров, OPNsense интегрирует WireGuard в ядро для максимального ускорения. У pfSense были свои взлеты и падения: он появился в версии 2.5.0, был удален в версии 2.5.1 из-за проблем с безопасностью и Сегодня его можно установить как пакет. управляется через веб-интерфейс.

Используемая криптография

WireGuard использует набор современных и тщательно проверенных алгоритмов: Структура протокола шума, Curve25519, ChaCha20, Poly1305, BLAKE2, SipHash и HKDFШифрование данных использует ChaCha20-Poly1305 (AEAD) с обменом ECDH на Curve25519 и выработкой ключей с помощью HKDF.

Такой подход позволяет избежать смешивания разнородных наборов и уменьшает количество ошибок конфигурацииЭто также упрощает устранение неполадок, поскольку все узлы используют один и тот же криптографический язык.

Производительность и задержка

Минималистская реализация и низкоуровневая интеграция позволяют очень высокие скорости и очень низкие задержкиВ реальных сравнениях с L2TP/IPsec и OpenVPN WireGuard обычно оказывается победителем, часто удваивая пропускную способность на том же оборудовании.

В нестабильных или мобильных сетях, Восстановление сеанса происходит быстро. А переподключение после смены сети (роуминга) практически незаметно. На устройствах с ограниченными ресурсами (маршрутизаторах, устройствах Интернета вещей) низкое энергопотребление имеет решающее значение, экономя ресурсы процессора и аккумулятора.

Быстрая установка на Linux

В современных дистрибутивах WireGuard уже доступен в стабильных репозиториях. В Debian/Ubuntu его просто нужно установить. обновить и установить официальный пакетВ других случаях вам может потребоваться добавить репозитории или активировать модуль ядра.

sudo apt update && sudo apt upgrade -y

sudo apt install wireguard -y

sudo modprobe wireguard

Если вы используете ветку, которая не находится в «стабильной» версии, вы можете обратиться к «нестабильным/тестовым» репозиториям под контролем приоритетов, хотя В идеале вам следует извлечь его из стабильного репозитория. вашего дистрибутива, когда он станет доступен.

Генерация ключей

Каждому устройству (серверу и клиенту) нужна своя собственная пара ключей. Держите отдельную комнату закрытой. и делится с партнером только публичным.

umask 077

wg genkey | tee privatekey | wg pubkey > publickey

Вы можете повторить этот процесс для каждого клиента и вести учет по имени. избегая путаницы между сверстниками по мере роста вашего развертывания.

Настройка сервера

Типичный файл — /etc/wireguard/wg0.confВ этом разделе вы определяете IP-адрес VPN, закрытый ключ и UDP-порт. В каждом разделе вы добавляете клиента, разрешаете его открытый ключ и авторизованные IP-адреса.

Address = 192.168.2.1/24

ListenPort = 51820

PrivateKey = <clave_privada_servidor>

# Ejemplo de NAT automátizado con PostUp/PostDown, si lo necesitas

#PostUp = iptables -A FORWARD -i %i -j ACCEPT; iptables -A FORWARD -o %i -j ACCEPT; iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

#PostDown = iptables -D FORWARD -i %i -j ACCEPT; iptables -D FORWARD -o %i -j ACCEPT; iptables -t nat -D POSTROUTING -o eth0 -j MASQUERADE

PublicKey = <clave_publica_cliente1>

AllowedIPs = 192.168.2.2/32

# Añade más peers según necesites

#

#PublicKey = <clave_publica_cliente2>

#AllowedIPs = 192.168.2.3/32

Если вы предпочитаете разрешить любой клиентский IP и управлять маршрутами отдельно, вы можете использовать Разрешенные IP-адреса = 0.0.0.0/0 В одноранговых средах, но в контролируемых средах лучше назначать /32 каждому клиенту для прослеживаемости.

Конфигурация клиента

La раздел Он передает закрытый ключ и свой IP-адрес в VPN, открытый ключ сервера, его конечную точку и политику маршрутизации.

PrivateKey = <clave_privada_cliente>

Address = 192.168.2.2/32

DNS = 1.1.1.1

PublicKey = <clave_publica_servidor>

Endpoint = <IP_publica_servidor>:51820

AllowedIPs = 0.0.0.0/0

PersistentKeepalive = 25

El PersistentKeepalive (25) Это полезно, если клиент находится за NAT/брандмауэрами, которые блокируют неактивные сопоставления. AllowedIPs определяет, будет ли весь трафик маршрутизироваться через VPN (0.0.0.0/0) или только через определённые подсети.

NAT, переадресация и брандмауэр

Чтобы разрешить клиентам доступ в Интернет через сервер, необходимо включить IP-пересылку и применить NAT на интерфейсе WAN.

echo "net.ipv4.ip_forward=1" | sudo tee -a /etc/sysctl.conf

echo "net.ipv6.conf.all.forwarding=1" | sudo tee -a /etc/sysctl.conf

sudo sysctl -p

sudo iptables -t nat -A POSTROUTING -s 192.168.2.0/24 -o eth0 -j MASQUERADE

Если ваша политика брандмауэра носит ограничительный характер, разрешает трафик на интерфейсе wg0 и откройте выбранный порт UDP на брандмауэре/маршрутизаторе NAT.

sudo iptables -I INPUT 1 -i wg0 -j ACCEPT

Чтобы открыть интерфейс и включить службу при запуске: wg-quick и systemd Они оставляют это на автопилоте.

sudo wg-quick up wg0

sudo systemctl enable wg-quick@wg0

Роуминг, Kill-Switch и мобильность

WireGuard разработан для повседневного мобильного использования: При переключении с Wi-Fi на 4G/5G туннель восстанавливается в мгновение ока.Вы не заметите серьезных перебоев при переключении сетей.

Кроме того, вы можете включить убить переключатель (в зависимости от платформы или приложения) таким образом, что в случае сбоя VPN система блокирует трафик до его восстановления, предотвращая случайные утечки.

Раздельное туннелирование

Раздельный туннель позволяет вам решить Какой трафик проходит через VPN, а какой выходит напрямую?Полезно для поддержания низкой задержки в игры или видеозвонки при доступе к внутренним ресурсам через туннель.

Два типичных примера конфигурации на клиенте, используя директиву AllowedIPs:

# Redirección total por la VPN

PublicKey = <clave_publica_servidor>

AllowedIPs = 0.0.0.0/0

Endpoint = <IP_publica_servidor>:51820

# Solo la LAN remota (por ejemplo, 192.168.1.0/24) a través de la VPN

PublicKey = <clave_publica_servidor>

AllowedIPs = 192.168.1.0/24

Endpoint = <IP_publica_servidor>:51820

Это уменьшает влияние на скорость/задержку и Вы оптимизируете опыт для того, что вам действительно нужно защитить.

Преимущества и недостатки WireGuard

- В ПОЛЬЗУ: скорость, низкая задержка, простота, современная криптография, сниженное потребление ресурсов и небольшая кодовая база, облегчающая аудит.

- ПРОТИВ: Поддержка в некоторых устаревших экосистемах менее развита, чем IPsec/OpenVPN, имеет более ограниченные расширенные функции (скрипты и встроенная обфускация), а также вопросы конфиденциальности, поскольку открытые ключи связаны с внутренними IP-адресами туннелей.

Поддержка брандмауэров, NAS и QNAP

В устройствах типа брандмауэра, OPNsense интегрирует WireGuard с ускорением ядра. В pfSense, пока ожидается стабильная интеграция, вы можете установить пакет и удобно управлять им из графического интерфейса.

На QNAP NAS, через QVPN 2, Вы можете настроить серверы L2TP/IPsec, OpenVPN и WireGuard....и даже виртуализировать Debian, если хотите настроить OpenVPN с помощью AES-GCM или провести измерения с помощью iperf3. В тестах с мощным оборудованием (например, QNAP с Ryzen 7 и 10GbE) и клиентом 10GbE WireGuard удвоил производительность по сравнению с L2TP/IPsec или OpenVPN в той же локальной среде.

WireGuard на мобильных устройствах: сильные и слабые стороны

Официальное приложение на iOS и Android позволяет легко переключаться между сетями. Важное преимущество: Безопасный просмотр в общедоступных сетях Wi-Fi из отелей или аэропортов и скройте свой трафик от интернет-провайдера. Более того, настроив собственный сервер, вы сможете получить доступ к своему дому или офису, как будто вы там находитесь.

Логическим аналогом является то, что Добавляется некоторая задержка и скорость немного падает.Особенно если вы перенаправляете весь трафик. Однако WireGuard — один из самых экономичных и производительных протоколов. См. также рекомендации для Android если ваш случай мобильный.

Установка и использование на других платформах

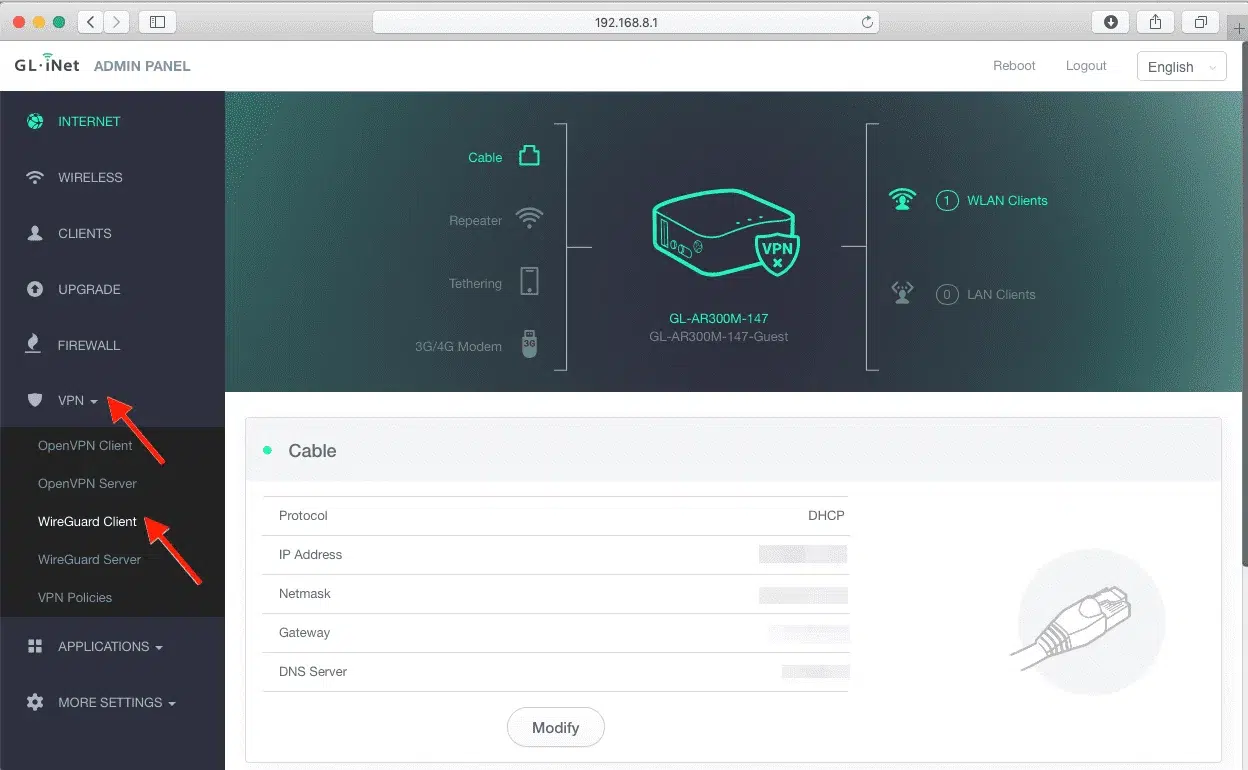

На macOS, Windows, Android и iOS у вас есть официальные приложения; все, что вам нужно сделать, это импортируйте файл .conf или отсканируйте QR-код Сгенерировано с помощью вашего менеджера конфигурации. Процесс практически идентичен Linux.

Если вы собираетесь настроить его на VPS, помните о хороших практиках: обновить систему, включить брандмауэрЕсли это возможно, ограничьте порт UDP WireGuard разрешенными IP-адресами и меняйте ключи, когда того требует ваша политика.

Проверка и диагностика

Чтобы убедиться, что все в порядке, обопритесь на wg и wg-quickВы увидите рукопожатия, переданные байты и время с момента последнего обмена.

wg

wg show

Если нет подключения, проверьте: системные маршруты, NAT, открытый порт UDP на маршрутизаторе, а также убедитесь, что конечная точка и ключи для каждого однорангового узла верны. Первым полезным тестом обычно является пинг на IP-адрес сервера в VPN.

Благодаря простому подходу, современной криптографии и заметной производительности, WireGuard заслужил звание предпочитаемого VPN-сервиса Для домашних пользователей и предприятий. Установка проста, управление удобно, а спектр применений (удалённый доступ, подключение между сайтами, безопасная мобильность или раздельное туннелирование) подходит практически для любого сценария. Добавьте к этому эффективные меры безопасности, хорошо настроенный брандмауэр и базовый мониторинг, и вы получите быстрый, стабильный и крайне сложный для взлома туннель.

Редактор, специализирующийся на вопросах технологий и Интернета, с более чем десятилетним опытом работы в различных цифровых медиа. Я работал редактором и создателем контента в компаниях, занимающихся электронной коммерцией, коммуникациями, онлайн-маркетингом и рекламой. Я также писал на сайтах по экономике, финансам и другим секторам. Моя работа – это также моя страсть. Теперь, благодаря моим статьям в Tecnobits, я стараюсь каждый день изучать все новости и новые возможности, которые предлагает нам мир технологий, чтобы улучшить нашу жизнь.