- Wireshark бесплатен (GPL v2), поддерживается Wireshark Foundation и является кроссплатформенным.

- Включает графический интерфейс, TShark и такие утилиты, как dumpcap, editcap, mergecap и text2pcap.

- Библиотеки libwireshark, libwiretap и libwsutil поддерживают диссекцию и множество форматов.

- Безопасный захват с помощью дампа, мощных фильтров и расширенных возможностей автоматизации.

Если вы работаете в сфере сетевых технологий, безопасности или разработки и хотите понять, что происходит с вашими кабелями и Wi-Fi, работая с Wireshark Это важный элемент. Это анализатор пакетов с открытым исходным кодом благодаря десятилетиям развития, позволяющим захватывать, анализировать и изучать трафик на уровне пакетов с хирургической точностью.

В этой статье мы подробно проанализируем его: от лицензии и спонсорства до пакетов в GNU/Linux, включая консольные утилиты, поддерживаемые форматы, требования к компиляции, разрешения на захват и по-настоящему полный исторический и функциональный обзор.

Что такое Wireshark и для чего он используется сегодня?

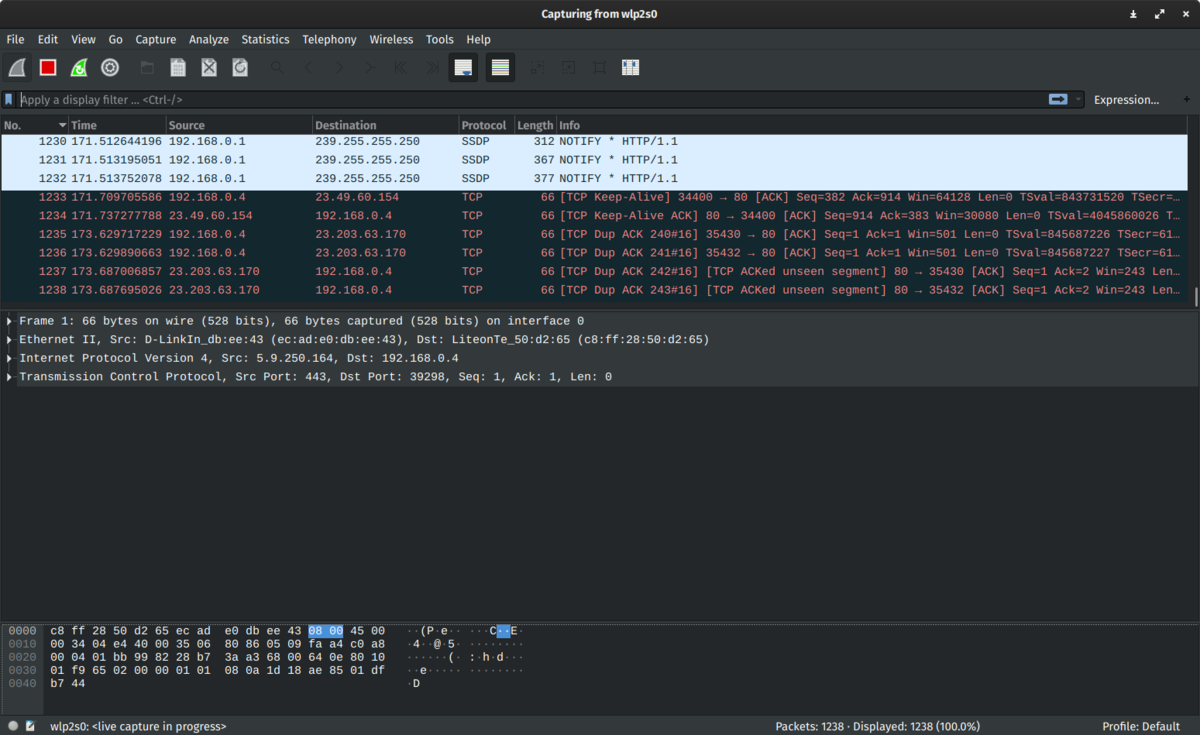

По сути, Wireshark — это анализатор протоколов и устройство захвата трафика Это позволяет перевести интерфейс в режим мониторинга или неразборчивого обмена (если система поддерживает это) и просматривать кадры, которые не будут отправлены на ваш Mac, анализировать разговоры, реконструировать потоки, раскрашивать пакеты в соответствии с правилами и применять очень выразительные фильтры отображения. Кроме того, включает TShark (терминальная версия) и набор утилит для таких задач, как изменение порядка, разделение, объединение и преобразование снимков экрана.

Хотя его использование напоминает tcpdump, он предоставляет современный графический интерфейс на основе Qt с фильтрация, сортировка и глубокое исследование для тысяч протоколов. Если вы используете коммутатор, помните, что неразборчивый режим не гарантирует, что вы увидите весь трафик: для полноценных сценариев вам потребуется зеркалирование портов или сетевые ответвления, которые в документации также упоминаются как передовые практики.

Лицензия, основание и модель развития

Wireshark распространяется под Лицензия GNU GPL v2 и во многих местах как «GPL v2 или более поздняя». Некоторые утилиты в исходном коде лицензированы по другим, но совместимым лицензиям, например, инструмент pidl — по GPLv3+, что не влияет на конечный двоичный файл анализатора. Гарантия отсутствует; используйте его на свой страх и риск, как это обычно бывает со свободным программным обеспечением.

La Wireshark Foundation Он координирует разработку и распространение. Он существует на пожертвования от частных лиц и организаций, чья работа основана на Wireshark. Проект может похвастаться тысячами зарегистрированных авторов и исторических личностей, среди которых Джеральд Комбс, Гилберт Рамирес и Гай Харрис, среди наиболее известных его сторонников.

Wireshark работает в Linux, Windows, macOS и других Unix-подобных системах (BSD, Solaris и т. д.). Официальные пакеты выпускаются для Windows и macOS, а в GNU/Linux он обычно входит в стандартную или дополнительную версию таких дистрибутивов, как Debian, Ubuntu, Fedora, CentOS, RHEL, Arch, Gentoo, openSUSE, FreeBSD, DragonFly BSD, NetBSD и OpenBSD. Он также доступен в сторонних системах, таких как Homebrew, MacPorts, pkgsrc или OpenCSW.

Для компиляции из кода вам понадобится Python 3; AsciiDoctor для документирования; а также инструменты, такие как Perl и GNU Flex (классический lex не подойдёт). Конфигурация с помощью CMake позволяет включать или отключать поддержку определённых функций, например, библиотек сжатия с помощью -DENABLE_ZLIB=OFF, -DENABLE_LZ4=OFF или -DENABLE_ZSTD=OFFили поддержка libsmi с -DENABLE_SMI=OFF, если вы предпочитаете не загружать MIB.

Пакеты и библиотеки в системах на базе Debian

В Debian/Ubuntu и производных средах экосистема Wireshark разделена на несколько пакетовНиже представлено подробное описание функций, примерных размеров и зависимостей. Эти пакеты позволяют выбирать между полноценным графическим интерфейсом, библиотеками и инструментами разработки для интеграции диссекции в ваши собственные приложения.

wireshark

Графическое приложение для сбора и анализа трафика с интерфейсом Qt. Предполагаемый размер: 10.59 МБ. Средство: sudo apt install wireshark

Ключевые зависимости

- libc6, libgcc-s1, libstdc++6

- libgcrypt20, libglib2.0-0t64

- libpcap0.8t64

- Qt 6 (ядро, графический интерфейс, виджеты, мультимедиа, svg, поддержка печати и плагины QPA)

- libwireshark18, libwiretap15, libwsutil16

- libnl-3-200, libnl-genl-3-200, libnl-route-3-200

- libminizip1t64, libspeexdsp1, wireshark-common

Среди параметров запуска вы найдете параметры выбора интерфейса (-i), фильтры захвата (-f), лимит снимков, режим мониторинга, списки типов ссылок, фильтры отображения (-Y), «Декодировать как» и настройки, а также форматы выходных файлов и комментарии к ним. Приложение также позволяет профилирование конфигурации и статистика расширенные возможности интерфейса.

tshark

Консольная версия для захвата и анализа из командной строки. Предполагаемый размер: 429 КБ. Средство: sudo apt install tshark

Ключевые зависимости

- libc6, libglib2.0-0t64

- libnl-3-200, libnl-route-3-200

- libpcap0.8t64

- libwireshark18, libwiretap15, libwsutil16

- wireshark-common

Он позволяет выбирать интерфейсы, применять фильтры захвата и отображения, задавать условия остановки (время, размер, количество пакетов), использовать кольцевые буферы, выводить подробную информацию, шестнадцатеричные и JSON-дампы, а также экспортировать объекты и ключи TLS. Кроме того, он может раскрашивать вывод в совместимом терминале. настроить ведение журнала по доменам и уровням детализации. Рекомендуется соблюдать осторожность при включении BPF JIT на уровне ядра, так как это может иметь последствия для безопасности.

wireshark-common

Общие файлы для wireshark и tshark (например, словари, конфигурации и линейные утилиты). Предполагаемый размер: 1.62 МБ. Средство: sudo apt install wireshark-common

Ключевые зависимости

- debconf (или debconf-2.0), libc6

- libcap2 и libcap2-bin

- libgcrypt20, libglib2.0-0t64

- libpcap0.8t64, libpcre2-8-0

- libnl-3-200, libnl-genl-3-200, libnl-route-3-200

- libspeexdsp1, libssh-4, libsystemd0

- libmaxminddb0

- libwireshark18, libwiretap15, libwsutil16

- zlib1g

В этот пакет входят такие утилиты, как Capinfos (информация о файле захвата: тип, инкапсуляция, продолжительность, скорости, размеры, хеши и комментарии), тип капители (определить типы файлов), dumpcap (легкое устройство захвата, использующее pcapng/pcap с автоостановкой и кольцевыми буферами), колпачок (редактировать/разделять/конвертировать снимки, корректировать временные метки, удалять дубликаты, добавлять комментарии или секреты), слияние (объединить или объединить несколько захватов), mmdbresolve (определение геолокации IP с помощью баз данных MMDB), рандпакт (многопротокольный синтетический генератор пакетов), сырая акула (грубое препарирование с полевым выходом), повторный заказ (изменить порядок по временной метке), акулий (демон с API для обработки захватов) и text2pcap (преобразовать шестнадцатеричные дампы или структурированный текст в допустимые захваты).

libwireshark18 и libwireshark-data

Центральная библиотека анализа пакетов. Предоставляет анализаторы протоколов, используемые Wireshark/TShark. Примерный размер библиотеки: 126.13 МБ. Средство: sudo apt install libwireshark18 y sudo apt install libwireshark-data

Известные отделы

- libc6, libglib2.0-0t64

- libgcrypt20, libgnutls30t64

- liblua5.4-0

- libpcre2-8-0

- libxml2-16

- zlib1g, libzstd1, liblz4-1, libsnappy1v5

- libnghttp2-14, libnghttp3-9

- libbrotli1

- libopus0, libsbc1, libspandsp2t64, libbcg729-0

- libcares2

- libk5crypto3, libkrb5-3

- libopencore-amrnb0

- libwiretap15, libwsutil16

- libwireshark-data

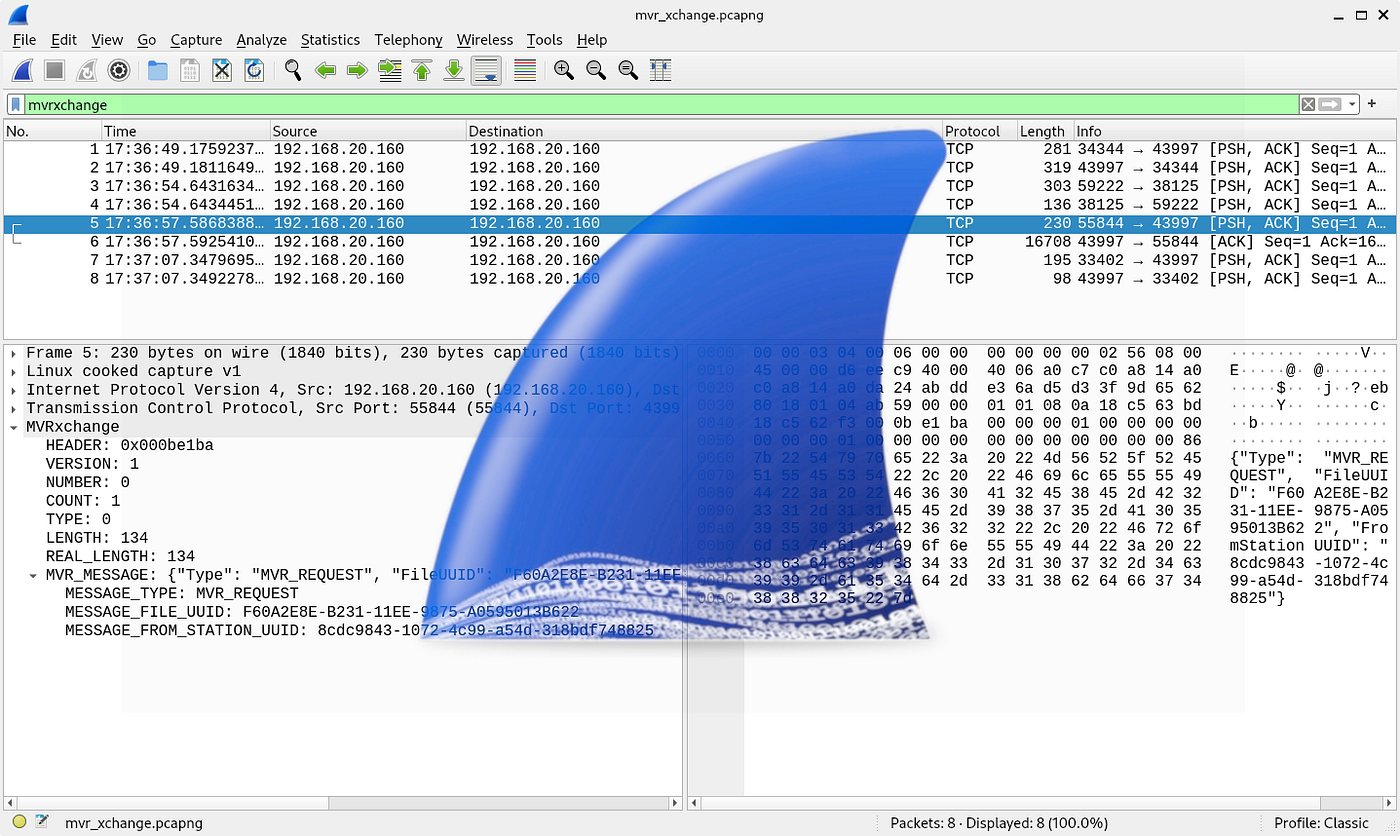

Он включает в себя поддержку огромного количества протоколов и опций, таких как включение или выключение определенных диссекций, эвристики и «Декодировать как» из интерфейса или командной строки; благодаря этому вы можете адаптировать анализ реального трафика вашего окружения.

libwiretap15 и libwiretap-dev

Wiretap — это библиотека для чтения и записи различных форматов файлов захвата. Её сильные стороны — разнообразие поддерживаемых форматов; её ограничения: Он не фильтрует данные и не осуществляет прямой захват.. Средство: sudo apt install libwiretap15 y sudo apt install libwiretap-dev

Поддерживаемые форматы (выбор)

- Libpcap

- Sniffer/Windows Sniffer Pro и NetXRay

- ЛАНализатор

- Network Monitor

- snoop

- AIX iptrace

- RADCOM WAN/LAN

- Lucent / Ascend

- HP-UX nettl

- Маршрутизатор Toshiba ISDN

- ISDN4BSD i4btrace

- Cisco Secure IDS iplogging

- Логи pppd (pppdump)

- VMS TCPTRACE

- DBS Etherwatch (текст)

- Catapult DCT2000 (.out)

зависимости libwiretap15

- libc6, libglib2.0-0t64

- liblz4-1, libzstd1, zlib1g

- libwsutil16

Вариант -dev предоставляет статическую библиотеку и заголовочные файлы C для интеграции операций чтения/записи в ваши инструменты. Это позволяет разрабатывать утилиты для работы с данными. pcap, pcapng и другие контейнеры как часть наших собственных трубопроводов.

libwsutil16 и libwsutil-dev

Набор утилит, общих для Wireshark и связанных библиотек: вспомогательные функции для работы со строками, буферизации, шифрования и т. д. Установка: sudo apt install libwsutil16 y sudo apt install libwsutil-dev

зависимости libwsutil16

- libc6

- libgcrypt20

- libglib2.0-0t64

- libgnutls30t64

- libpcre2-8-0

- zlib1g

Пакет -dev включает заголовочные файлы и статическую библиотеку, чтобы внешние приложения могли подключать общие утилиты без необходимости переписывать wheels. Это основа несколько общих функций которые используют Wireshark и TShark.

wireshark-dev

Инструменты и файлы для создания новых «диссекторов». Содержит скрипты, такие как idl2wrs, а также зависимости для компиляции и тестирования. Предполагаемый размер: 621 КБ. Средство: sudo apt install wireshark-dev

Dependencias

- esnacc

- libc6

- libglib2.0-0t64

- libpcap0.8-dev

- libwireshark-dev

- libwiretap-dev

- libwsutil16

- омниидл

- python3 и python3-ply

Он включает в себя такие утилиты, как asn2deb (генерирует пакеты Debian для мониторинга BER из ASN.1) и idl2deb (пакеты для CORBA). И, прежде всего, idl2wrsЭтот инструмент преобразует CORBA IDL в основу плагина C для анализа трафика GIOP/IIOP. Этот рабочий процесс основан на скриптах Python (wireshark_be.py и wireshark_gen.py) и по умолчанию поддерживает эвристический анализ. Инструмент ищет свои модули в PYTHONPATH/site-packages или в текущем каталоге и принимает перенаправление файла для генерации кода.

wireshark-doc

Пользовательская документация, руководство по разработке и справочник Lua. Предполагаемый размер: 13.40 МБ. Средство: sudo apt install wireshark-doc

Рекомендуется, если вы собираетесь глубже изучить расширения, скрипты и APIОнлайн-документация на официальном сайте обновляется с каждой стабильной версией.

Разрешения на отлов и обеспечение безопасности

Во многих системах прямой перехват требует повышенных привилегий. Поэтому Wireshark и TShark делегируют захват сторонней службе. dumpcapДвоичный файл, предназначенный для запуска с привилегиями (set-UID или полномочиями) для минимизации поверхности атаки. Запуск всего графического интерфейса от имени root не рекомендуется; предпочтительнее захватывать данные с помощью dumpcap или tcpdump и анализировать их без привилегий для снижения рисков.

История проекта включает в себя инциденты безопасности в диссекторах за годы работы, и некоторые платформы, такие как OpenBSD, отказались от старого экземпляра Ethereal именно по этой причине. В текущей модели изоляция от перехвата и постоянные обновления улучшают ситуацию, но всегда рекомендуется соблюдайте инструкции по технике безопасности И если вы обнаружите подозрительную активность, знайте, как блокировать подозрительные сетевые соединения и избегайте открытия непроверенных снимков экрана без предварительной проверки.

Форматы файлов, сжатие и специальные шрифты

Wireshark читает и записывает файлы pcap и pcapng, а также форматы других анализаторов, таких как snoop, Network General Sniffer, Microsoft Network Monitor и многие другие, перечисленные выше Wiretap. Wireshark может открывать сжатые файлы, скомпилированные с библиотеками для pcapng. GZIP, LZ4 и ZSTDВ частности, GZIP и LZ4 с независимыми блоками позволяют осуществлять быстрые переходы, повышая производительность графического интерфейса пользователя при больших объемах захвата.

В проекте описываются такие функции, как AIX iptrace (где HUP для демона закрывается корректно), поддержка трассировок Lucent/Ascend, Toshiba ISDN или CoSine L2, а также указывается, как записать текстовый вывод в файл (например, с помощью telnet <equipo> | tee salida.txt или с помощью инструмента script), чтобы импортировать его позже с помощью text2pcap. Эти пути ведут из «обычные» захваты когда вы используете оборудование, которое не опрокидывается напрямую pcap.

Категории утилит и опций Suite

Помимо Wireshark и TShark, в дистрибутив входят несколько инструментов, которые охватывают очень специфические задачиНе копируя текст справки дословно, приводим сводку, организованную по категориям, чтобы вы знали, что делает каждая из них и какие параметры вы найдете:

- dumpcap: «чистый и простой» захват pcap/pcapng, выбор интерфейса, фильтры BPF, размер буфера, вращение по времени/размеру/файлам, создание кольцевых буферов, захват комментариев и вывод в формате машиночитаемыйОн предостерегает от активации JIT или BPF из-за потенциальных рисков.

- CapinfosОн отображает тип файла, инкапсуляцию, интерфейсы и метаданные; количество пакетов, размер файла, общую длину, лимит снимков, хронологию (первый/последний), среднюю скорость (бит/с/бит/с/пакетов/пакетов/сек), средний размер пакета, хеши и комментарии. Он позволяет выводить данные в табличном или подробном виде, а также в машиночитаемых форматах.

- тип капители: определяет тип файла захвата для одной или нескольких записей с параметрами справки и версии.

- колпачокОн выбирает/удаляет диапазоны пакетов, делает снимки/нарезки, корректирует временные метки (включая строгий порядок), удаляет дубликаты с помощью настраиваемых окон, добавляет комментарии к каждому кадру, разделяет вывод по номеру или времени, изменяет контейнер и инкапсуляцию, работает с секретами дешифрования и сжимает вывод. Это универсальный инструмент для «очистки» перехваченных данных.

- слияние: объединяет несколько захватов в один, либо путем линейной конкатенации, либо путем смешивания на основе временных меток, управляет длиной привязки, определяет тип выходных данных, режим слияния IDB и окончательное сжатие.

- повторный заказ: переупорядочивает файл по временной метке, генерируя чистый вывод и, если он уже отсортирован, может избежать записи результата для экономии ввода-вывода.

- text2pcap: преобразует шестнадцатеричные дампы или текст с помощью регулярных выражений в допустимые захваты; распознает смещения в различных базах данных, временные метки с форматами strptime (включая дробную точность), обнаруживает присоединенный ASCII, если применимо, и может добавлять «фиктивные» заголовки (Ethernet, IPv4/IPv6, UDP/TCP/SCTP, EXPORTED_PDU) с порты, адреса и метки индикада.

- сырая акула: «сырой» ориентированный на поле считыватель; позволяет вам устанавливать протокол инкапсуляции или диссекции, отключать разрешение имен, устанавливать фильтры чтения/отображения и выбирать формат выходных данных поля, полезно для конвейеризации с другими инструментами.

- рандпактГенерирует файлы со случайными пакетами различных типов, таких как ARP, BGP, DNS, Ethernet, IPv4/IPv6, ICMP, TCP/UDP, SCTP, Syslog, USB-Linux и т. д., с указанием учётной записи, максимального размера и контейнера. Идеально подходит для тесты и демонстрации.

- mmdbresolve: Запрос к базам данных MaxMind (MMDB) для отображения геолокации адресов IPv4/IPv6, указав один или несколько файлов базы данных.

- акулий: демон, который предоставляет API (режим «gold») или классический сокет (режим «classic»); поддерживает профили конфигурации и управляется с клиентов для разбора и поиска на стороне сервера, полезен в автоматизации и службах.

Архитектура, характеристики и ограничения

Wireshark использует библиотеки libpcap/Npcap для захвата данных и экосистему библиотек (libwireshark, libwiretap, libwsutil), которые разделяют анализ, форматирование и утилиты. Wireshark позволяет обнаруживать VoIP-вызовы, воспроизводить аудио в поддерживаемых кодировках, захватывать необработанный USB-трафик и фильтровать трафик в сетях Wi-Fi (если они проходят через контролируемый Ethernet). плагины для новых протоколов Написан на C или Lua. Он также может принимать инкапсулированный удалённый трафик (например, TZSP) с другой машины для анализа в реальном времени.

Это не система обнаружения вторжений (IDS) и не выдаёт оповещений; её роль пассивна: она проверяет, измеряет и отображает данные. Тем не менее, вспомогательные инструменты предоставляют статистику и рабочие процессы, а обучающие материалы легко доступны (включая обучающие приложения, разработанные к 2025 году, которые обучают работе с фильтрами, анализу трафика, основам идентификации ОС, анализу в реальном времени, автоматизации, шифрованию трафика и интеграции с практиками DevOps). Этот образовательный аспект дополняет основную функциональность диагностика и устранение неисправностей.

Совместимость и экосистема

Платформы для строительства и испытаний включают в себя: Linux (Ubuntu), Windows и macOSВ проекте также упоминается широкая совместимость с другими Unix-подобными системами и распространение через сторонние менеджеры. В некоторых случаях для более старых версий ОС требуются предыдущие ветки (например, Windows XP версии 1.10 или более ранней). Как правило, установка из официальных репозиториев или исполняемых файлов в большинстве сред возможна без серьёзных проблем.

Они интегрируются с сетевыми симуляторами (ns, OPNET Modeler), а сторонние инструменты (например, Aircrack для 802.11) позволяют создавать перехваченные данные, которые Wireshark открывает без проблем. От имени строгая законность и этикаПомните, что осуществлять съемку можно только в сетях и в тех сценариях, на которые у вас есть прямое разрешение.

Название, официальные сайты и контрольные данные

El sitio web oficial es wirehark.orgс загрузками в подкаталоге /download и онлайн-документацией для пользователей и разработчиков. Есть страницы с контроль власти (например, GND) и списки ссылок на репозиторий кода, систему отслеживания ошибок и блог проекта, полезные для отслеживания новостей и сообщения о проблемах.

Прежде чем начать сбор данных, проверьте разрешения и возможности вашей системы, решите, будете ли вы использовать dumpcap/tcpdump для записи на диск и анализа без привилегий, а также подготовьте фильтры сбора и отображения, соответствующие вашей цели. Благодаря хорошей методологии Wireshark упрощает сложную задачу и предоставляет вам только нужную информацию. Видимость, которая вам нужна для диагностики, изучения или аудита сетей любого размера.

Редактор, специализирующийся на вопросах технологий и Интернета, с более чем десятилетним опытом работы в различных цифровых медиа. Я работал редактором и создателем контента в компаниях, занимающихся электронной коммерцией, коммуникациями, онлайн-маркетингом и рекламой. Я также писал на сайтах по экономике, финансам и другим секторам. Моя работа – это также моя страсть. Теперь, благодаря моим статьям в Tecnobits, я стараюсь каждый день изучать все новости и новые возможности, которые предлагает нам мир технологий, чтобы улучшить нашу жизнь.