- DoH šifruje DNS dotazy pomocou HTTPS (port 443), čím zlepšuje súkromie a zabraňuje neoprávnenej manipulácii.

- Dá sa aktivovať v prehliadačoch a systémoch (vrátane Windows Server 2022) bez závislosti od routera.

- Výkon podobný klasickému DNS; doplnený o DNSSEC na overovanie odpovedí.

- Populárne DoH servery (Cloudflare, Google, Quad9) a možnosť pridať alebo nastaviť si vlastný resolver.

¿Ako zašifrovať DNS bez toho, aby ste sa dotkli smerovača, pomocou DNS cez HTTPS? Ak máte obavy z toho, kto môže vidieť, na ktoré webové stránky sa pripájate, Šifrovanie dotazov systému názvov domén pomocou DNS cez HTTPS Je to jeden z najjednoduchších spôsobov, ako zvýšiť svoje súkromie bez toho, aby ste museli bojovať s routerom. Vďaka DoH prekladač, ktorý prevádza domény na IP adresy, prestane cestovať v voľnej podobe a prechádza cez tunel HTTPS.

V tejto príručke nájdete, v priamom jazyku a bez prílišného žargónu, Čo presne je DoH a ako sa líši od iných možností, ako je DoT, ako ho povoliť v prehliadačoch a operačných systémoch (vrátane Windows Server 2022), ako overiť, či skutočne funguje, podporované servery a ak sa cítite odvážne, aj ako si nastaviť vlastný DoH resolver. Všetko, bez dotyku routera...okrem voliteľnej sekcie pre tých, ktorí si ho chcú nakonfigurovať na MikroTiku.

Čo je DNS cez HTTPS (DoH) a prečo by vás to mohlo zaujímať

Keď zadáte doménu (napríklad Xataka.com), počítač sa opýta DNS resolvera, aká je jej IP adresa; Tento proces sa zvyčajne vykonáva v obyčajnom texte A ktokoľvek vo vašej sieti, váš poskytovateľ internetu alebo sprostredkovateľské zariadenia ho môžu špehovať alebo manipulovať. Toto je podstata klasického DNS: rýchle, všadeprítomné… a transparentné pre tretie strany.

Tu prichádza na rad DoH: Presunie tieto otázky a odpovede DNS na rovnaký šifrovaný kanál, aký používa zabezpečený web (HTTPS, port 443).Výsledkom je, že sa už nešíria „na otvorenom priestranstve“, čím sa znižuje možnosť špionáže, únosu dotazov a určitých útokov typu „man-in-the-middle“. Okrem toho v mnohých testoch latencia sa výrazne nezhoršuje a dokonca sa dá vylepšiť vďaka optimalizácii dopravy.

Kľúčovou výhodou je, že DoH je možné povoliť na úrovni aplikácie alebo systému, takže sa nemusíte spoliehať na svojho operátora alebo smerovač, aby vám čokoľvek povolil. To znamená, že sa môžete chrániť „z prehliadača von“ bez toho, aby ste sa museli dotknúť akéhokoľvek sieťového zariadenia.

Je dôležité rozlišovať DoH od DoT (DNS cez TLS): DoT šifruje DNS na porte 853 priamo cez TLS, zatiaľ čo DoH ho integruje do HTTP(S). DoT je teoreticky jednoduchší, ale Je pravdepodobnejšie, že ho blokujú firewally. ktoré obmedzujú nezvyčajné porty; DoH pomocou 443 lepšie obchádza tieto obmedzenia a zabraňuje núteným útokom „pushback“ na nešifrovaný DNS.

O ochrane súkromia: Používanie HTTPS neznamená súbory cookie ani sledovanie v DoH; normy výslovne neodporúčajú jeho používanie V tejto súvislosti TLS 1.3 tiež znižuje potrebu reštartovania relácií, čím minimalizuje korelácie. A ak máte obavy o výkon, HTTP/3 cez QUIC môže poskytnúť ďalšie vylepšenia multiplexovaním dotazov bez blokovania.

Ako funguje DNS, bežné riziká a kde sa nachádza DoH

Operačný systém sa zvyčajne naučí, ktorý resolver má použiť, prostredníctvom DHCP; Doma zvyčajne používate poskytovateľov internetových služieb, v kancelárii, firemnej sieti. Keď je táto komunikácia nešifrovaná (UDP/TCP 53), ktokoľvek na vašej Wi-Fi sieti alebo na trase môže vidieť dotazované domény, vkladať falošné odpovede alebo vás presmerovať na vyhľadávania, keď doména neexistuje, ako to robia niektorí operátori.

Typická analýza prevádzky odhaľuje porty, zdrojové/cieľové IP adresy a samotnú doménu; Toto nielen odhaľuje zvyky prehliadania, tiež uľahčuje prepojenie následných pripojení, napríklad s adresami na Twitteri alebo podobnými službami, a odvodenie, ktoré presne stránky ste navštívili.

Pri DoT sa správa DNS odosiela v rámci TLS na porte 853; pri DoH, DNS dopyt je zapuzdrený v štandardnom HTTPS dopyte, čo tiež umožňuje jeho používanie webovými aplikáciami prostredníctvom rozhraní API prehliadača. Oba mechanizmy zdieľajú rovnaký základ: autentifikáciu servera pomocou certifikátu a kanál šifrovaný medzi koncovými bodmi.

Problém s novými portami je, že je bežné, že niektoré siete blokujú číslo 853, čo povzbudzuje softvér, aby sa „vracal“ k nešifrovanému DNS. DoH to zmierňuje používaním kódu 443, ktorý je bežný pre web. DNS/QUIC existuje aj ako ďalšia sľubná možnosť, hoci vyžaduje otvorený UDP a nie je vždy dostupný.

Aj pri šifrovaní prenosu buďte opatrní s jednou nuansou: Ak resolver klame, šifra to neopraví.Na tento účel existuje DNSSEC, ktorý umožňuje overenie integrity odpovede, hoci jeho používanie nie je rozšírené a niektorí sprostredkovatelia narúšajú jeho funkčnosť. DoH však bráni tretím stranám v špehovaní alebo manipulácii s vašimi dotazmi.

Aktivujte ho bez dotyku routera: prehliadače a systémy

Najjednoduchší spôsob, ako začať, je povoliť DoH vo vašom prehliadači alebo operačnom systéme. Takto chránite otázky pred svojím tímom bez závislosti od firmvéru routera.

Google Chrome

V aktuálnych verziách môžete prejsť na chrome://settings/security a v časti „Použiť zabezpečený DNS“ aktivujte možnosť a vyberte si poskytovateľa (váš aktuálny poskytovateľ, ak podporuje DoH, alebo niektorý zo zoznamu spoločnosti Google, ako napríklad Cloudflare alebo Google DNS).

V predchádzajúcich verziách Chrome ponúkal experimentálny prepínač: typ chrome://flags/#dns-over-https, vyhľadajte „Bezpečné vyhľadávania DNS“ a zmeňte ho z predvoleného na povolenéReštartujte prehliadač, aby sa zmeny prejavili.

Microsoft Edge (Chromium)

Edge založený na prehliadači Chromium obsahuje podobnú možnosť. Ak ju potrebujete, prejdite na edge://flags/#dns-over-https, vyhľadajte „Bezpečné vyhľadávania DNS“ a povoľte to v časti PovolenéV moderných verziách je aktivácia dostupná aj v nastaveniach ochrany osobných údajov.

Mozilla Firefox

Otvorte ponuku (vpravo hore) > Nastavenia > Všeobecné > prejdite nadol na „Nastavenia siete“, klepnite na konfigurácia a označte „Aktivujte si DNS pomocou HTTPS„Môžete si vybrať z poskytovateľov ako Cloudflare alebo NextDNS.“

Ak uprednostňujete jemné ovládanie, about:config upravuje network.trr.mode: 2 (oportunista) používa DoH a robí záložnú alternatívu ak nie je k dispozícii; 3 (prísne) nariadenia DoH a zlyhá, ak neexistuje žiadna podpora. V prísnom režime definujte bootstrap resolver ako network.trr.bootstrapAddress=1.1.1.1.

Opera

Od verzie 65 obsahuje Opera možnosť povoliť DoH s verziou 1.1.1.1Predvolene je vypnutý a funguje v oportunistickom režime: ak 1.1.1.1:443 odpovie, použije DoH; inak sa vráti k nešifrovanému resolveru.

Windows 10/11: Automatická detekcia (AutoDoH) a register

Systém Windows dokáže automaticky povoliť DoH s určitými známymi resolvermi. V starších verziách, môžete si vynútiť správanie z registra: spustiť regedit a choď do HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Dnscache\Parameters.

Vytvorte DWORD (32-bitovú) s názvom EnableAutoDoh s odvahou 2 y reštartujte počítačToto funguje, ak používate DNS servery, ktoré podporujú DoH.

Windows Server 2022: DNS klient s natívnym DoH

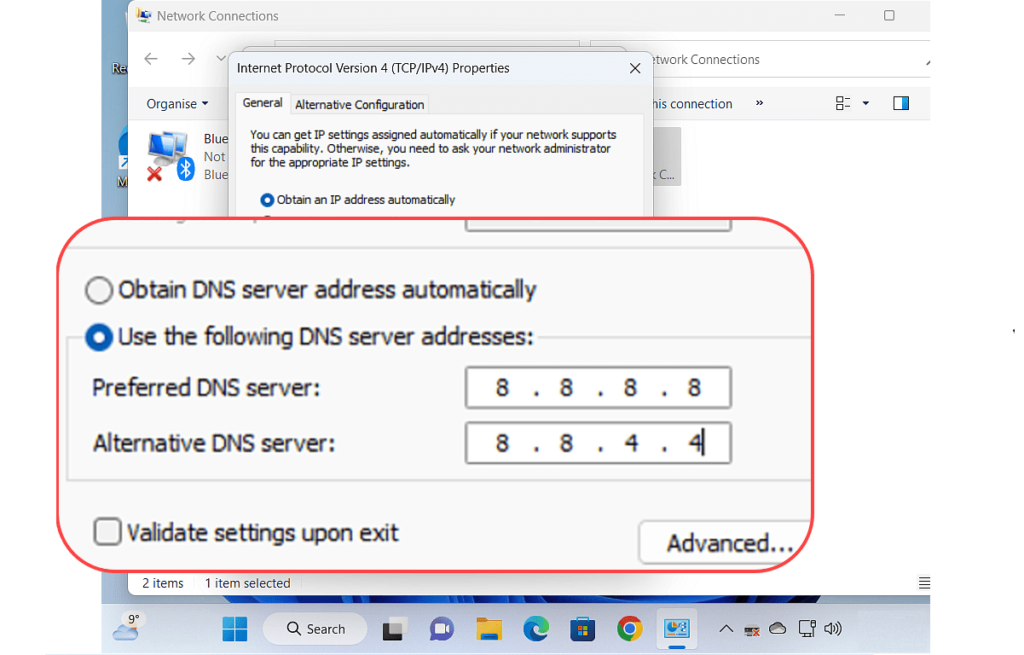

Vstavaný klient DNS v systéme Windows Server 2022 podporuje DoH. DoH budete môcť používať iba so servermi, ktoré sú na ich zozname „Známe DoH“. alebo ktoré si pridáte sami. Ak ho chcete nakonfigurovať z grafického rozhrania:

- Otvorte Nastavenia systému Windows > Sieť a internet.

- Zadajte Ethernet a vyberte si rozhranie.

- Na obrazovke siete prejdite nadol na položku Konfigurácia DNS a stlačte Upraviť.

- Vyberte možnosť „Manuálne“ a definujte preferované a alternatívne servery.

- Ak sú tieto adresy na zozname známych DoH, bude to povolené. „Preferované šifrovanie DNS“ s tromi možnosťami:

- Iba šifrovanie (DNS cez HTTPS)Vynútiť DoH; ak server nepodporuje DoH, nebude k dispozícii žiadne rozlíšenie.

- Uprednostniť šifrovanie, povoliť nešifrované: Pokúša sa o DoH a ak zlyhá, prejde späť na nešifrovaný klasický DNS.

- Iba nešifrovanéPoužíva tradičný DNS v otvorenom texte.

- Uložte, ak chcete zmeny použiť.

Zoznam známych DoH resolverov môžete tiež dotazovať a rozšíriť pomocou PowerShellu. Ak chcete zobraziť aktuálny zoznam:

Get-DNSClientDohServerAddressNa registráciu nového známeho DoH servera pomocou šablóny použite:

Add-DnsClientDohServerAddress -ServerAddress "<IP-del-resolutor>" -DohTemplate "<URL-plantilla-DoH>" -AllowFallbackToUdp $False -AutoUpgrade $TrueVšimnite si, že cmdlet Set-DNSClientServerAddress neovláda sa použitie DoH; šifrovanie závisí od toho, či sú tieto adresy v tabuľke známych serverov DoH. Momentálne nie je možné konfigurovať DoH pre klienta DNS systému Windows Server 2022 z Centra administrácie systému Windows ani pomocou sconfig.cmd.

Skupinová politika v systéme Windows Server 2022

Existuje smernica s názvom „Konfigurácia DNS cez HTTPS (DoH)“ en Configuración del equipo\Directivas\Plantillas administrativas\Red\Cliente DNSKeď je táto možnosť povolená, môžete si vybrať:

- Povoliť DoHPoužite DoH, ak ho server podporuje; v opačnom prípade sa dotaz odosiela nešifrovaný.

- Zákaz DoHnikdy nepoužíva DoH.

- Vyžadovať DoH: vynúti DoH; ak nie je podpora, riešenie zlyhá.

Dôležité: Nepovoľujte možnosť „Vyžadovať DoH“ na počítačoch pripojených k doméne.Služba Active Directory sa spolieha na DNS a rola servera DNS systému Windows Server nepodporuje dotazy DoH. Ak potrebujete zabezpečiť prevádzku DNS v prostredí služby AD, zvážte použitie Pravidlá IPsec medzi klientmi a internými riešiteľmi.

Ak máte záujem o presmerovanie konkrétnych domén na konkrétne resolvery, môžete použiť NRPT (Tabuľka politík pre rozlíšenie mien)Ak je cieľový server na zozname známych DoH, tieto konzultácie bude prechádzať cez DoH.

Android, iOS a Linux

V systéme Android 9 a novšom je táto možnosť Súkromné DNS umožňuje DoT (nie DoH) s dvoma režimami: „Automatický“ (oportunistický, používa sieťový resolver) a „Prísny“ (musíte zadať názov hostiteľa, ktorý je overený certifikátom; priame IP adresy nie sú podporované).

V systémoch iOS a Android, aplikácia 1.1.1.1 Cloudflare umožňuje DoH alebo DoT v prísnom režime pomocou VPN API na zachytenie nešifrovaných požiadaviek a preposielať ich cez zabezpečený kanál.

V systéme Linux systemd-riešené podporuje DoT od verzie systemd 239. Predvolene je vypnutý; ponúka oportunistický režim bez overovania certifikátov a striktný režim (od verzie 243) s overovaním CA, ale bez overovania SNI alebo mena, čo oslabuje model dôvery proti útočníkom na cestách.

V systémoch Linux, macOS alebo Windows si môžete zvoliť klienta DoH s prísnym režimom, ako napríklad cloudflared proxy-dns (štandardne používa 1.1.1.1, hoci môžete definovať upstreamy alternatívy).

Známe DoH servery (Windows) a ako pridať ďalšie

Systém Windows Server obsahuje zoznam resolverov, o ktorých je známe, že podporujú DoH. Môžete to skontrolovať pomocou PowerShellu a v prípade potreby pridajte nové položky.

Jedná sa o známe DoH servery ihneď po vybalení z krabice:

| Vlastník servera | IP adresy DNS serverov |

|---|---|

| CloudFlare | 1.1.1.1 1.0.0.1 2606: 4700: 4700 :: 1111 2606: 4700: 4700 :: 1001 |

| 8.8.8.8 8.8.4.4 2001: 4860: 4860 :: 8888 2001: 4860: 4860 :: 8844 |

|

| Quad9 | 9.9.9.9 149.112.112.112 2620: fe fe :: 2620: fe :: fe: 9 |

na pozri si zoznam, spustiť:

Get-DNSClientDohServerAddressna pridať nový DoH resolver s jeho šablónou, používa:

Add-DnsClientDohServerAddress -ServerAddress "<IP-del-resolutor>" -DohTemplate "<URL-plantilla-DoH>" -AllowFallbackToUdp $False -AutoUpgrade $TrueAk spravujete viacero menných priestorov, NRPT vám to umožní spravovať konkrétne domény na konkrétny resolver, ktorý podporuje DoH.

Ako skontrolovať, či je DoH aktívny

V prehliadačoch navštívte https://1.1.1.1/helptam uvidíš, či vaša prevádzka používa DoH s verziou 1.1.1.1 alebo nie. Je to rýchly test, aby ste zistili, v akom stave sa nachádzate.

V systéme Windows 10 (verzia 2004) môžete monitorovať klasickú prevádzku DNS (port 53) pomocou pktmon z privilegovanej konzoly:

pktmon filter add -p 53

pktmon start --etw -m real-timeAk sa na 53 objaví neustály prúd paketov, je veľmi pravdepodobné, že stále používaš nešifrovaný DNSPamätajte: parameter --etw -m real-time vyžaduje verziu 2004; v starších verziách sa zobrazí chyba „neznámy parameter“.

Voliteľné: nakonfigurujte ho na routeri (MikroTik)

Ak uprednostňujete centralizáciu šifrovania na routeri, môžete jednoducho povoliť DoH na zariadeniach MikroTik. Najprv importujte koreňovú certifikačnú autoritu ktorý bude podpísaný serverom, ku ktorému sa pripojíte. Pre Cloudflare si môžete stiahnuť Súbor DigiCertGlobalRootCA.crt.pem.

Nahrajte súbor do smerovača (presunutím do priečinka „Súbory“) a prejdite na Systém > Certifikáty > Import aby ste ho začlenili. Potom nakonfigurujte DNS smerovača pomocou URL adresy DoH v službe CloudflarePo aktivácii bude smerovač uprednostňovať šifrované pripojenie pred predvoleným nešifrovaným DNS.

Ak chcete overiť, či je všetko v poriadku, navštívte 1.1.1.1/pomoc z počítača za smerovačom. Všetko môžete urobiť aj cez terminál v RouterOS, ak chcete.

Výkon, dodatočné súkromie a obmedzenia prístupu

Pokiaľ ide o rýchlosť, dôležité sú dve metriky: čas riešenia a skutočné načítanie stránky. Nezávislé testy (ako napríklad SamKnows) Dospeli k záveru, že rozdiel medzi DoH a klasickým DNS (Do53) je v oboch prípadoch nepatrný; v praxi by ste si nemali všimnúť žiadnu pomalosť.

DoH šifruje „DNS dotaz“, ale v sieti je viac signálov. Aj keď skryjete DNS, poskytovateľ internetových služieb by mohol odvodiť veci prostredníctvom TLS pripojení (napr. SNI v niektorých starších scenároch) alebo iných sledovaní. Na zvýšenie súkromia môžete preskúmať DoT, DNSCrypt, DNSCurve alebo klientov, ktorí minimalizujú metadáta.

Nie všetky ekosystémy zatiaľ podporujú DoH. Mnoho starších resolverov to neponúka., čo núti spoliehanie sa na verejné zdroje (Cloudflare, Google, Quad9 atď.). To otvára diskusiu o centralizácii: sústredenie dopytov na niekoľko aktérov so sebou prináša náklady na súkromie a dôveru.

V korporátnom prostredí môže DoH kolidovať s bezpečnostnými politikami, ktoré sú založené na Monitorovanie alebo filtrovanie DNS (malvér, rodičovská kontrola, súlad s právnymi predpismi). Riešenia zahŕňajú MDM/skupinovú politiku na nastavenie prekladača DoH/DoT na prísny režim alebo kombináciu s kontrolami na úrovni aplikácie, ktoré sú presnejšie ako blokovanie na základe domény.

DNSSEC dopĺňa DoH: DoH chráni prenos; DNSSEC overuje odpoveďPrijatie je nerovnomerné a niektoré prechodné zariadenia ho narúšajú, ale trend je pozitívny. Na ceste medzi resolvermi a autoritatívnymi servermi zostáva DNS tradične nešifrované; medzi veľkými operátormi už existujú experimenty s používaním DoT (napr. 1.1.1.1 s autoritatívnymi servermi Facebooku) na zvýšenie ochrany.

Prechodnou alternatívou je šifrovať iba medzi smerovač a resolver, čím sa spojenie medzi zariadeniami a smerovačom necháva nešifrované. Užitočné v zabezpečených káblových sieťach, ale neodporúča sa v otvorených sieťach Wi-Fi: ostatní používatelia by mohli tieto dotazy v rámci lokálnej siete špehovať alebo s nimi manipulovať.

Vytvorte si vlastný DoH resolver

Ak chcete úplnú nezávislosť, môžete si nasadiť vlastný resolver. Neviazaný + Redis (L2 cache) + Nginx je obľúbená kombinácia pre poskytovanie DoH URL a filtrovanie domén s automaticky aktualizovateľnými zoznamami.

Tento balík funguje perfektne na skromnom VPS (napríklad jedno jadro/2 vodiče pre rodinu). Existujú návody s návodmi na použitie, ako napríklad tento repozitár: github.com/ousatov-ua/dns-filtering. Niektorí poskytovatelia VPS ponúkajú uvítacie kredity pre nových používateľov, takže si môžete nastaviť skúšobnú verziu za nízku cenu.

Pomocou vášho súkromného resolvera si môžete vybrať zdroje filtrovania, určiť pravidlá uchovávania údajov a vyhnite sa centralizácii svojich dopytov tretím stranám. Na oplátku spravujete bezpečnosť, údržbu a vysokú dostupnosť.

Pred záverom ešte jedna poznámka k platnosti: na internete sa možnosti, ponuky a názvy často menia; niektoré staré príručky sú zastarané (Napríklad prechádzanie „príznakmi“ v prehliadači Chrome už v novších verziách nie je potrebné.) Vždy si to overte v dokumentácii k prehliadaču alebo systému.

Ak ste sa dostali až sem, už viete, čo robí DoH, ako to zapadá do skladačky s DoT a DNSSEC a čo je najdôležitejšie, ako ho aktivovať hneď teraz na vašom zariadení aby sa zabránilo prenosu DNS v otvorenom priestore. Niekoľkými kliknutiami v prehliadači alebo úpravami vo Windowse (aj na úrovni politík v Serveri 2022) budete mať šifrované dotazy; ak chcete veci posunúť na vyššiu úroveň, môžete šifrovanie presunúť na router MikroTik alebo si vytvoriť vlastný resolver. Kľúčom je, že Bez toho, aby ste sa dotkli routera, môžete chrániť jednu z najdiskutovanejších častí vašej prevádzky..

Technológiou sa venuje už od malička. Milujem byť aktuálny v tomto sektore a predovšetkým o ňom komunikovať. Preto sa dlhé roky venujem komunikácii na technologických a videoherných weboch. Môžete ma nájsť písať o Androide, Windows, MacOS, iOS, Nintendo alebo o akejkoľvek inej súvisiacej téme, ktorá vás napadne.