- Identifikujte pripojenia a porty pomocou nástroja netstat a filtrujte ich podľa stavov alebo protokolov na detekciu anomálnej aktivity.

- Blokujte siete a IP adresy z CMD/PowerShell pomocou netsh a dobre definovaných pravidiel firewallu.

- Posilnite perimetr pomocou IPsec a GPO a monitorujte bez vypnutia služby Firewall.

- Vyhnite sa vedľajším účinkom na SEO a použiteľnosť kombináciou blokovania s CAPTCHA, limitom rýchlosti a CDN.

¿Ako blokovať podozrivé sieťové pripojenia z CMD? Keď počítač začne bežať pomaly alebo spozorujete nezvyčajnú aktivitu v sieti, otvorenie príkazového riadka a použitie príkazov je často najrýchlejší spôsob, ako znovu získať kontrolu. Len s niekoľkými príkazmi môžete detekovať a blokovať podozrivé pripojeniaAuditujte otvorené porty a posilnite svoju bezpečnosť bez nutnosti inštalácie čohokoľvek ďalšieho.

V tomto článku nájdete kompletného praktického sprievodcu založeného na natívnych nástrojoch (CMD, PowerShell a utility ako netstat a netsh). Uvidíte, ako identifikovať zvláštne relácieAké metriky sledovať, ako blokovať konkrétne siete Wi-Fi a ako vytvárať pravidlá v bráne firewall systému Windows alebo dokonca vo FortiGate, to všetko vysvetlené jasným a priamočiarym jazykom.

Netstat: čo to je, na čo slúži a prečo zostáva kľúčový

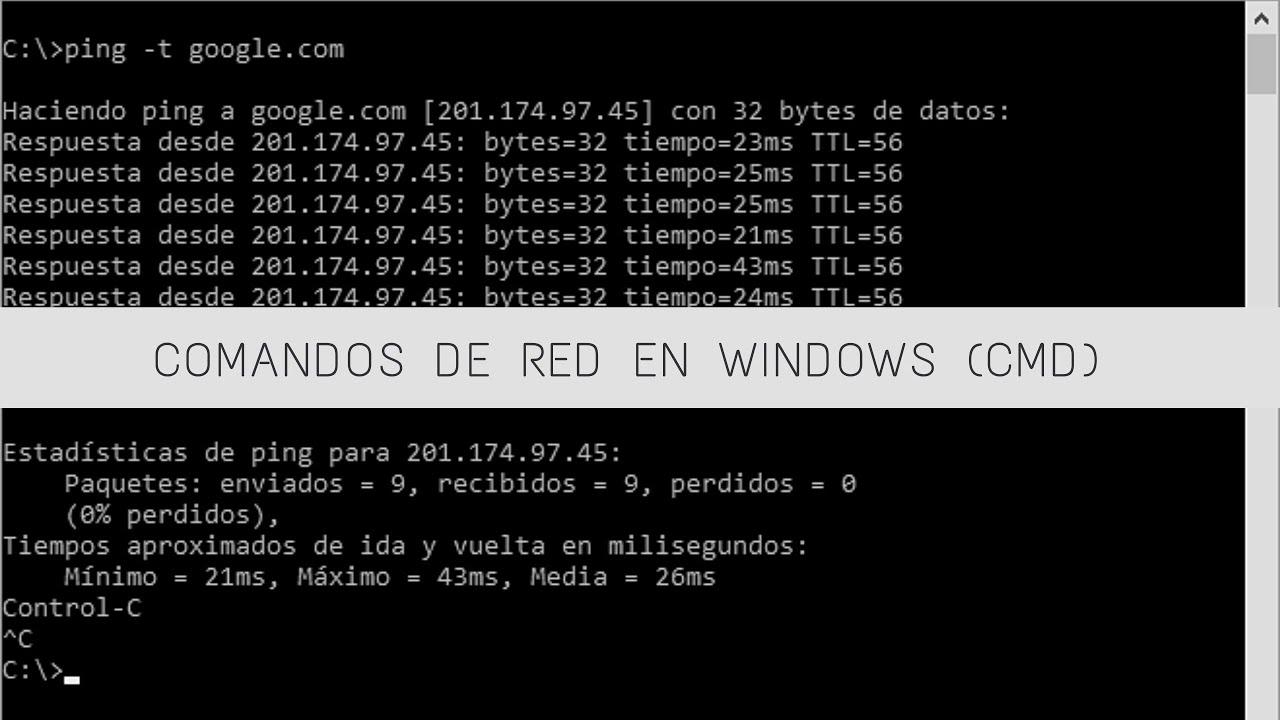

Názov netstat pochádza zo slov „network“ (sieť) a „statistics“ (štatistika) a jeho funkciou je práve ponúknuť štatistiky a stavy pripojenia v reálnom čase. Je integrovaný do Windowsu a Linuxu od 90. rokov a nájdete ho aj v iných systémoch, ako sú macOS alebo BeOS, aj keď bez grafického rozhrania.

Spustením v konzole získate zobrazenie aktívnych pripojení, používaných portov, lokálnych a vzdialených adres a vo všeobecnosti jasný prehľad o tom, čo sa deje vo vašom TCP/IP zásobníku. okamžité skenovanie siete Pomáha vám konfigurovať, diagnostikovať a zvyšovať úroveň zabezpečenia vášho počítača alebo servera.

Monitorovanie pripájaných zariadení, otvorených portov a konfigurácie smerovača je nevyhnutné. Pomocou nástroja netstat získate aj smerovacie tabuľky a štatistiky podľa protokolu ktoré vás usmernia, keď niečo nie je v poriadku: nadmerná premávka, chyby, preťaženie alebo neoprávnené pripojenia.

Užitočná rada: Pred spustením serióznej analýzy pomocou nástroja netstat zatvorte všetky aplikácie, ktoré nepotrebujete, a dokonca aj Ak je to možné, reštartujteTakto sa vyhnete šumu a získate presnosť v tom, čo je skutočne dôležité.

Vplyv na výkon a osvedčené postupy pre použitie

Samotné spustenie nástroja netstat nepoškodí váš počítač, ale jeho nadmerné používanie alebo používanie s príliš veľkým počtom parametrov naraz môže spotrebovať procesor a pamäť. Ak ho spúšťate nepretržite alebo filtrujete more údajov, zaťaženie systému sa zvyšuje a výkon môže utrpieť.

Aby ste minimalizovali jeho vplyv, obmedzte ho na špecifické situácie a dolaďte parametre. Ak potrebujete nepretržitý tok, zvážte špecifickejšie monitorovacie nástroje. A pamätajte: menej je viac keď je cieľom vyšetriť konkrétny príznak.

- Obmedzte používanie na časy, keď ho skutočne potrebujete zobraziť aktívne pripojenia alebo štatistiky.

- Presné filtrovanie pre zobrazenie iba potrebné informácie.

- Vyhnite sa plánovaniu vykonávania úloh vo veľmi krátkych intervaloch, ktoré nasýtené zdroje.

- Ak hľadáte, zvážte špecializované verejné služby monitorovanie v reálnom čase pokročilejší.

Výhody a obmedzenia používania netstatu

Netstat zostáva obľúbený medzi administrátormi a technikmi, pretože poskytuje Okamžitá viditeľnosť pripojení a porty používané aplikáciami. V priebehu niekoľkých sekúnd môžete zistiť, kto s kým komunikuje a cez ktoré porty.

To tiež uľahčuje monitorovanie a riešenie problémovPreťaženie, úzke miesta, pretrvávajúce pripojenia… to všetko vyjde najavo, keď sa pozriete na príslušné stavy a štatistiky.

- Rýchla detekcia neoprávnených pripojení alebo možných vniknutí.

- Sledovanie relácie medzi klientmi a servermi s cieľom lokalizovať zlyhania alebo latencie.

- Hodnotenie rendimiento protokolom s cieľom uprednostniť vylepšenia tam, kde majú najväčší vplyv.

A čo nerobí tak dobre? Neposkytuje žiadne údaje (to nie je jeho účel), jeho výstup môže byť pre netechnických používateľov zložitý a v veľmi veľké prostredia, ktoré nie je možné škálovať ako špecializovaný systém (napríklad SNMP). Okrem toho jeho používanie klesá v prospech PowerShell a modernejšie nástroje s jasnejšími výstupmi.

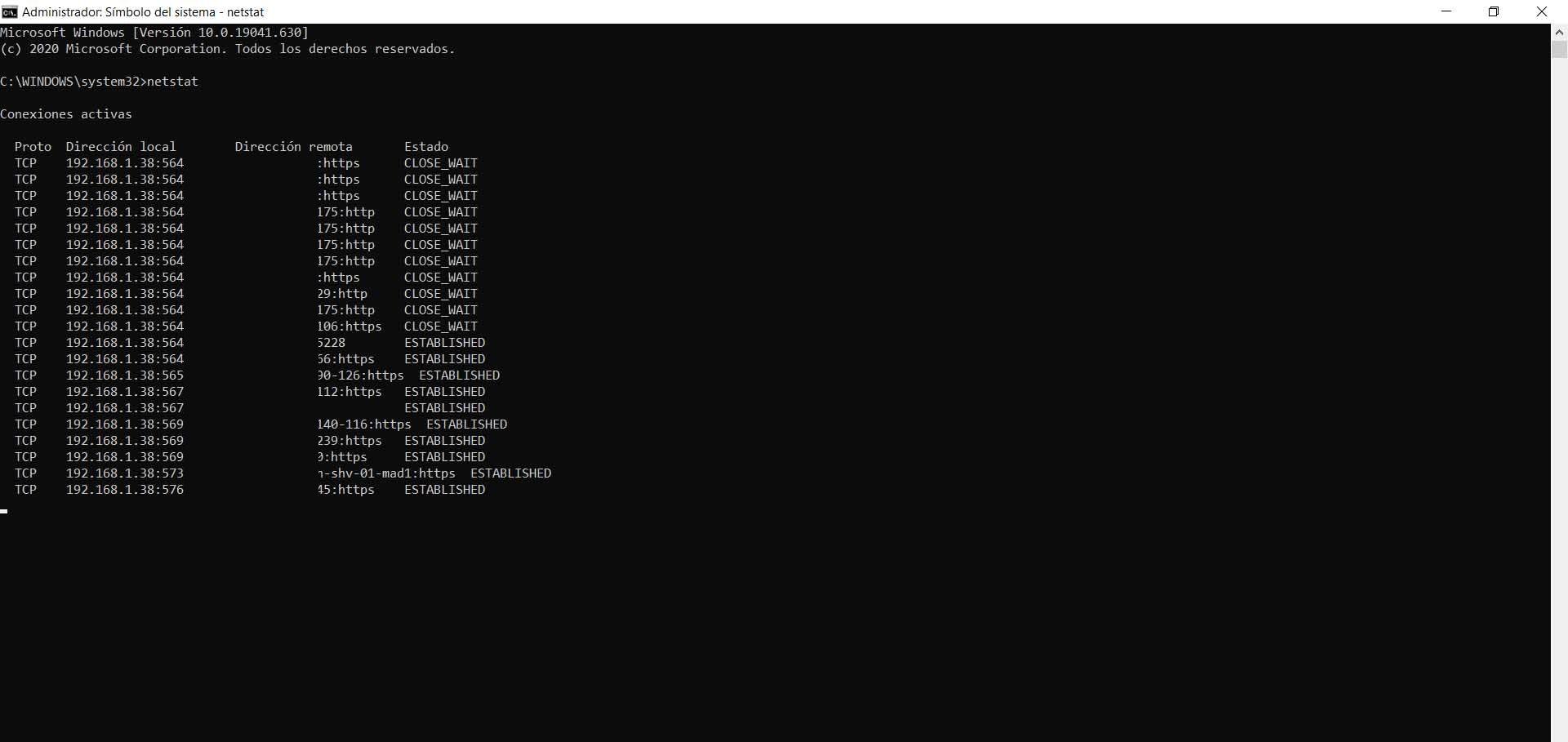

Ako používať netstat z CMD a čítať jeho výsledky

Otvorte CMD ako správca (Štart, napíšte „cmd“, kliknite pravým tlačidlom myši, Spustiť ako správca) alebo použite Terminál v systéme Windows 11 a potom napíšte netstat a stlačte kláves Enter, čím získate fotografiu daného okamihu.

Zobrazia sa stĺpce s protokolom (TCP/UDP), lokálne a vzdialené adresy s ich portami a stavové pole (LISTENING, ESTABLISHED, TIME_WAIT atď.). Ak chcete namiesto názvov portov čísla, spustite príkaz netstat -n pre priamejšie čítanie.

Pravidelné aktualizácie? Môžete mu nastaviť, aby sa obnovoval každých X sekúnd v intervale: napríklad netstat -n 7 Výstup bude aktualizovať každých 7 sekúnd, aby sledoval zmeny v reálnom čase.

Ak vás zaujímajú iba nadviazané pripojenia, filtrujte výstup pomocou príkazu findstr: netstat | findstr ZALOŽENÉAk chcete detegovať iné stavy, zmeňte na LISTENING, CLOSE_WAIT alebo TIME_WAIT.

Užitočné parametre netstat pre vyšetrovanie

Tieto modifikátory vám umožňujú znížiť hluk a zamerajte sa na to, čo hľadáte:

- -a: zobrazuje aktívne a neaktívne pripojenia a porty na počúvanie.

- -eštatistika paketov rozhrania (prichádzajúce/odchádzajúce).

- -f: rozpoznáva a zobrazuje vzdialené FQDN (úplne kvalifikované názvy domén).

- -n: zobrazuje nerozpoznané čísla portov a IP adries (rýchlejšie).

- -o: pridá PID procesu, ktorý udržiava pripojenie.

- -p X: filtre podľa protokolu (TCP, UDP, tcpv6, tcpv4...).

- -q: porty na počúvanie a nepočúvanie prepojené s dotazom.

- -sŠtatistiky zoskupené podľa protokolu (TCP, UDP, ICMP, IPv4/IPv6).

- -r: aktuálna smerovacia tabuľka systému.

- -t: informácie o pripojeniach v stave sťahovania.

- -xPodrobnosti o pripojení NetworkDirect.

Praktické príklady pre každodenný život

Ak chcete zobraziť otvorené porty a pripojenia s ich PID, spustite príkaz netstat-rokS týmto PID môžete proces krížovo porovnať v Správcovi úloh alebo pomocou nástrojov ako TCPView.

Ak vás zaujímajú iba pripojenia IPv4, filtrujte podľa protokolu pomocou netstat -p IP adresa a ušetríte si hluk na ceste von.

Globálne štatistiky podľa protokolu pochádzajú z netstat -sAk chcete aktivitu rozhraní (odoslanú/prijatú), bude to fungovať netstat -e mať presné čísla.

Ak chcete zistiť problém s vzdialeným rozlišovaním mien, skombinujte netstat -f s filtrovaním: napríklad netstat -f | findstr mojadomena Vráti iba to, čo sa zhoduje s danou doménou.

Keď je Wi-Fi pomalé a netstat je plný zvláštnych pripojení

Klasický prípad: pomalé prehliadanie, test rýchlosti, ktorý sa spustí síce chvíľu, ale ukáže normálne hodnoty, a pri spustení nástroja netstat sa zobrazí toto: desiatky nadviazaných spojeníČasto je na vine prehliadač (napríklad Firefox kvôli jeho spôsobu spracovania viacerých soketov) a aj keď zatvoríte okná, procesy na pozadí môžu naďalej udržiavať relácie.

Čo robiť? Najprv sa stotožnite s netstat-rok Poznačte si PID. Potom v Správcovi úloh alebo pomocou Prieskumníka procesov/TCPView skontrolujte, ktoré procesy sú za tým. Ak sa pripojenie a proces zdajú byť podozrivé, zvážte zablokovanie IP adresy z brány firewall systému Windows. spustiť antivírusovú kontrolu A ak sa vám riziko zdá vysoké, dočasne odpojte zariadenie od siete, kým sa to nevyjasní.

Ak záplava relácií pretrváva aj po preinštalovaní prehliadača, skontrolujte rozšírenia, dočasne vypnite synchronizáciu a skontrolujte, či sú aj ostatní klienti (napríklad vaše mobilné zariadenie) pomalí: to poukazuje na problém. problém so sieťou/poskytovateľom internetových služieb a nie lokálny softvér.

Pamätajte, že netstat nie je monitor v reálnom čase, ale môžete ho simulovať pomocou netstat -n 5 obnovovať každých 5 sekúnd. Ak potrebujete súvislý a pohodlnejší panel, pozrite si TCPView alebo špecializovanejšie alternatívy monitorovania.

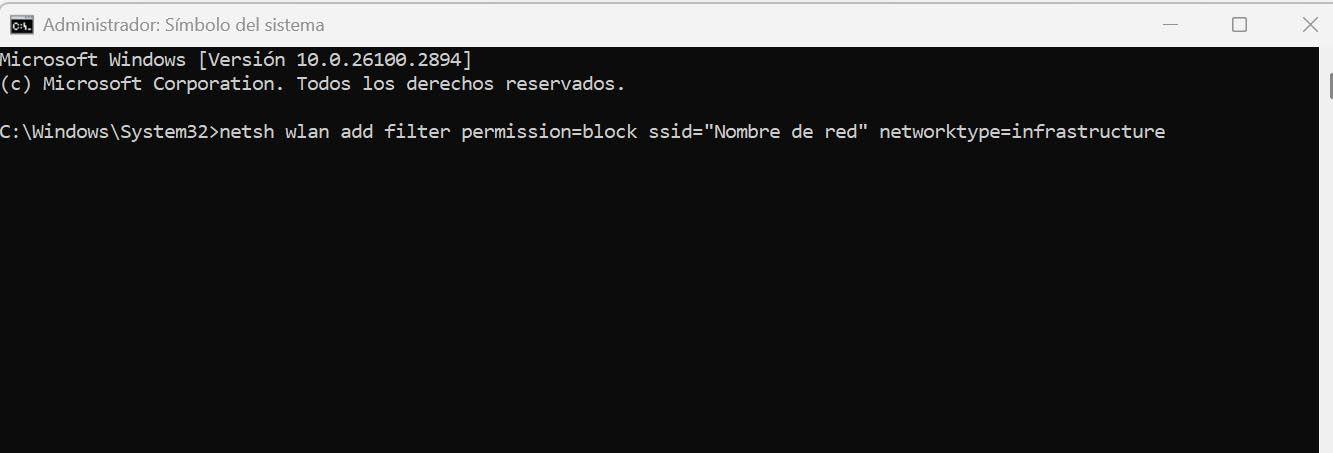

Blokovať konkrétne siete Wi-Fi z CMD

Ak sú v blízkosti siete, ktoré nechcete vidieť alebo ktoré sa vaše zariadenie nechce pokúšať používať, môžete filtrovať ich z konzolyPríkaz vám umožňuje blokovať konkrétny SSID a spravovať ho bez dotyku grafického panela.

Otvorte CMD ako správca a používa:

netsh wlan add filter permission=block ssid="Nombre real de la red" networktype=infrastructurePo spustení daná sieť zmizne zo zoznamu dostupných sietí. Ak chcete skontrolovať, čo ste zablokovali, spustite netsh wlan zobraziť filtre povolenie=blokA ak to ľutujete, vymažte to pomocou:

netsh wlan delete filter permission=block ssid="Nombre real de la red" networktype=infrastructure

Blokovanie podozrivých IP adries pomocou brány firewall systému Windows

Ak zistíte, že tá istá verejná IP adresa sa pokúša o podozrivé akcie proti vašim službám, rýchla odpoveď je vytvoriť pravidlo, ktoré blokuje Tieto pripojenia. V grafickej konzole pridajte vlastné pravidlo, použite ho na „Všetky programy“, protokol „Ľubovoľný“, zadajte vzdialené IP adresy, ktoré chcete blokovať, začiarknite políčko „Blokovať pripojenie“ a použite ho na doménu/súkromnú/verejnú.

Uprednostňujete automatizáciu? Pomocou PowerShellu môžete vytvárať, upravovať alebo mazať pravidlá bez klikania. Napríklad na blokovanie odchádzajúcej prevádzky Telnet a následné obmedzenie povolenej vzdialenej IP adresy môžete použiť pravidlá s Nové pravidlo NetFirewall a potom upravte pomocou Set-NetFirewallRule.

# Bloquear tráfico saliente de Telnet (ejemplo)

New-NetFirewallRule -DisplayName "Block Outbound Telnet" -Direction Outbound -Program %SystemRoot%\System32\telnet.exe -Protocol TCP -LocalPort 23 -Action Block

# Cambiar una regla existente para fijar IP remota

Get-NetFirewallPortFilter | ?{ $_.LocalPort -eq 80 } | Get-NetFirewallRule | ?{ $_.Direction -eq "Inbound" -and $_.Action -eq "Allow" } | Set-NetFirewallRule -RemoteAddress 192.168.0.2Ak chcete spravovať pravidlá podľa skupín alebo hromadne odstrániť blokovacie pravidlá, použite Povoliť/Zakázať/Odstrániť pravidlo NetFirewall a v dotazoch so zástupnými znakmi alebo filtrami podľa vlastností.

Najlepšie postupy: Nevypínajte službu Firewall

Spoločnosť Microsoft neodporúča zastavovať službu Firewall (MpsSvc). Môže to spôsobiť problémy s ponukou Štart, problémy s inštaláciou moderných aplikácií alebo iné problémy. chyby aktivácie Telefonicky. Ak z dôvodu zásad potrebujete zakázať profily, urobte tak na úrovni konfigurácie brány firewall alebo objektu GPO, ale službu nechajte spustenú.

Profily (doména/súkromné/verejné) a predvolené akcie (povoliť/blokovať) je možné nastaviť z príkazového riadka alebo z konzoly firewallu. Udržiavanie týchto predvolených hodnôt dobre definovaných zabraňuje mimovoľné diery pri vytváraní nových pravidiel.

FortiGate: Blokovanie pokusov o pripojenie cez SSL VPN z podozrivých verejných IP adries

Ak používate FortiGate a vidíte neúspešné pokusy o prihlásenie do vašej SSL VPN z neznámych IP adries, vytvorte si adresný fond (napríklad čierna listina) a pridajte tam všetky konfliktné IP adresy.

V konzole zadajte nastavenia SSL VPN pomocou konfigurácia nastavenia SSL VPN a platí: nastaviť zdrojovú adresu „blacklistipp“ y povoliť negaciu zdrojovej adresy, S Ukázať Potvrdíte, že bolo použité. Týmto spôsobom, keď niekto prichádza z týchto IP adries, pripojenie bude od začiatku odmietnuté.

Ak chcete skontrolovať prevádzku na danej IP adrese a porte, môžete použiť diagnostikovať sniffer paket ľubovoľný „hostiteľ XXXX a port 10443“ 4a získať monitorovanie SSL cez VPN Kontrolujete povolené relácie z IP adries, ktoré nie sú zahrnuté v zozname.

Ďalším spôsobom je SSL_VPN > Obmedziť prístup > Obmedziť prístup na konkrétne hostiteľské počítačeV takom prípade však k odmietnutiu dôjde po zadaní prihlasovacích údajov, nie okamžite ako cez konzolu.

Alternatívy k netstatu na zobrazenie a analýzu návštevnosti

Ak hľadáte väčšie pohodlie alebo detaily, existujú nástroje, ktoré to poskytujú. grafika, pokročilé filtre a hlboké snímanie balíkov:

- Wireshark: zachytávanie a analýza prevádzky na všetkých úrovniach.

- iproute2 (Linux): nástroje na správu TCP/UDP a IPv4/IPv6.

- GlassWireAnalýza siete so správou firewallu a zameraním na súkromie.

- Monitor dostupnosti rastúcich trendovNepretržité monitorovanie lokality a upozornenia.

- Germain UXmonitorovanie zamerané na vertikály ako financie alebo zdravotníctvo.

- ateraSada RMM s monitorovaním a vzdialeným prístupom.

- CloudsharkWebová analytika a zdieľanie snímok obrazovky.

- iptraf / iftop (Linux): Premávka v reálnom čase prostredníctvom veľmi intuitívneho rozhrania.

- ss (Štatistika soketov) (Linux): moderná a prehľadnejšia alternatíva k netstatu.

Blokovanie IP adries a jeho vplyv na SEO a stratégie na zmiernenie tohto vplyvu

Blokovanie agresívnych IP adries má zmysel, ale buďte opatrní blokovať roboty vyhľadávačovPretože by ste mohli stratiť indexovanie. Blokovanie krajín môže tiež vylúčiť legitímnych používateľov (alebo VPN) a znížiť vašu viditeľnosť v určitých regiónoch.

Doplnkové opatrenia: pridať kryptogramy Ak chcete zastaviť botov, použite obmedzenie rýchlosti, aby ste predišli zneužívaniu, a umiestnite CDN na zmiernenie DDoS rozložením záťaže medzi distribuované uzly.

Ak váš hosting používa Apache a na serveri máte povolené geoblokovanie, môžete presmerovanie návštev z konkrétnej krajiny pomocou .htaccess s pravidlom prepisovania (všeobecný príklad):

RewriteEngine on

RewriteCond %{ENV:GEOIP_COUNTRY_CODE} ^CN$

RewriteRule ^(.*)$ http://tu-dominio.com/pagina-de-error.html [R=301,L]Ak chcete zablokovať IP adresy na hostingu (Plesk), môžete tiež upraviť .htaccess a zamietnuť konkrétne adresy, vždy s predchádzajúcou zálohou súboru pre prípad, že by ste potrebovali vrátiť zmeny späť.

Podrobná správa brány firewall systému Windows pomocou PowerShellu a netsh

Okrem vytvárania individuálnych pravidiel vám PowerShell poskytuje úplnú kontrolu: definovať predvolené profily, vytvárať/upravovať/odstraňovať pravidlá a dokonca pracovať s objektmi GPO služby Active Directory s reláciami uloženými v vyrovnávacej pamäti, aby sa znížilo zaťaženie radičov domény.

Rýchle príklady: vytvorenie pravidla, zmena jeho vzdialenej adresy, povolenie/zakázanie celých skupín a odstrániť pravidlá blokovania jedným ťahom. Objektovo orientovaný model umožňuje dotazovanie filtrov pre porty, aplikácie alebo adresy a reťazenie výsledkov pomocou kanálov.

Na správu vzdialených tímov sa spoľahnite na WinRM a parametre -CimSessionTo vám umožňuje zobraziť zoznam pravidiel, upraviť alebo odstrániť položky na iných počítačoch bez toho, aby ste museli opustiť konzolu.

Chyby v skriptoch? Použite -ErrorAction SilentlyContinue potlačiť „pravidlo sa nenašlo“ pri mazaní, -Čo ak zobraziť ukážku a -Potvrdiť Ak chcete potvrdenie pre každú položku. S -Podrobný Dozviete sa viac podrobností o vykonaní.

IPsec: Autentifikácia, šifrovanie a izolácia na základe politík

Keď potrebujete na prenos iba overenú alebo šifrovanú prevádzku, kombinujete Pravidlá brány firewall a IPsecVytvorte pravidlá pre režimy prenosu, definujte kryptografické sady a metódy autentifikácie a priraďte ich k príslušným pravidlám.

Ak váš partner vyžaduje IKEv2, môžete ho zadať v pravidle IPsec s overovaním pomocou certifikátu zariadenia. Aj toto je možné. pravidlá kopírovania z jedného objektu GPO do druhého a ich pridružených skupín s cieľom urýchliť nasadenie.

Ak chcete izolovať členov domény, použite pravidlá, ktoré vyžadujú overenie pre prichádzajúcu prevádzku a vyžadujú ho aj pre odchádzajúcu prevádzku. Môžete tiež vyžadujú členstvo v skupinách s reťazcami SDDL, ktoré obmedzujú prístup na autorizovaných používateľov/zariadenia.

Nešifrované aplikácie (napríklad telnet) môžu byť nútené používať IPsec, ak vytvoríte pravidlo brány firewall „povoliť, ak je bezpečné“ a politiku IPsec, ktorá Vyžadovať overenie a šifrovanieTakto nič neprechádza jasne.

Overené obídenie a zabezpečenie koncových bodov

Overené obídenie umožňuje prevádzke od dôveryhodných používateľov alebo zariadení prepísať pravidlá blokovania. Užitočné pre aktualizačné a skenovacie servery bez otvorenia prístavov pre celý svet.

Ak hľadáte komplexné zabezpečenie vo viacerých aplikáciách, namiesto vytvárania pravidla pre každú z nich presuňte autorizácia na vrstvu IPsec so zoznamami skupín počítačov/používateľov povolených v globálnej konfigurácii.

Zvládnutie nástroja netstat na sledovanie pripájania, využitie nástrojov netsh a PowerShell na presadzovanie pravidiel a škálovanie pomocou IPsec alebo perimetrických firewallov, ako je FortiGate, vám dáva kontrolu nad vašou sieťou. Vďaka filtrom Wi-Fi založeným na CMD, dobre navrhnutému blokovaniu IP adries, preventívnym opatreniam SEO a alternatívnym nástrojom, keď potrebujete hlbšiu analýzu, budete môcť... včas odhaliť podozrivé pripojenia a zablokovať ich bez narušenia vašej prevádzky.

Technológiou sa venuje už od malička. Milujem byť aktuálny v tomto sektore a predovšetkým o ňom komunikovať. Preto sa dlhé roky venujem komunikácii na technologických a videoherných weboch. Môžete ma nájsť písať o Androide, Windows, MacOS, iOS, Nintendo alebo o akejkoľvek inej súvisiacej téme, ktorá vás napadne.