- DoH šifrira poizvedbe DNS z uporabo HTTPS (vrata 443), kar izboljša zasebnost in preprečuje nedovoljene posege.

- Aktivirati ga je mogoče v brskalnikih in sistemih (vključno z Windows Server 2022) ne glede na usmerjevalnik.

- Zmogljivost podobna klasičnemu DNS-ju; dopolnjena z DNSSEC za potrjevanje odgovorov.

- Priljubljeni DoH strežniki (Cloudflare, Google, Quad9) in možnost dodajanja ali nastavitve lastnega resolverja.

¿Kako šifrirati DNS brez dotikanja usmerjevalnika z uporabo DNS prek HTTPS? Če vas skrbi, kdo lahko vidi, s katerimi spletnimi mesti se povezujete, Šifriranje poizvedb sistema domenskih imen z DNS prek HTTPS To je eden najlažjih načinov za povečanje zasebnosti, ne da bi se morali boriti z usmerjevalnikom. Z DoH prevajalnik, ki pretvarja domene v naslove IP, preneha potovati v prostem teku in gre skozi tunel HTTPS.

V tem priročniku boste našli, v neposrednem jeziku in brez preveč žargona, Kaj točno je DoH, kako se razlikuje od drugih možnosti, kot je DoT, kako ga omogočiti v brskalnikih in operacijskih sistemih (vključno s sistemom Windows Server 2022), kako preveriti, ali dejansko deluje, podprti strežniki in, če si upate, celo kako nastaviti svoj DoH resolver. Vse, brez dotikanja usmerjevalnika...razen neobveznega razdelka za tiste, ki ga želijo konfigurirati na MikroTiku.

Kaj je DNS prek HTTPS (DoH) in zakaj bi vas to morda zanimalo

Ko vnesete domeno (na primer Xataka.com), računalnik vpraša DNS razreševalnik, kakšen je njen IP; Ta postopek je običajno v navadnem besedilu In kdorkoli v vašem omrežju, vaš ponudnik internetnih storitev ali vmesne naprave lahko vohuni za njim ali ga manipulira. To je bistvo klasičnega DNS-a: hiter, vseprisoten ... in pregleden za tretje osebe.

Tukaj pride na vrsto DoH: Ta vprašanja in odgovore DNS premakne na isti šifrirani kanal, ki ga uporablja varni splet (HTTPS, vrata 443).Posledica tega je, da ne potujejo več "na odprtem", kar zmanjšuje možnost vohunjenja, ugrabitve poizvedb in nekaterih napadov tipa "človek vmes". Poleg tega so v mnogih testih latenca se ne poslabša bistveno in se lahko celo izboljša zaradi optimizacije prometa.

Ključna prednost je, da DoH je mogoče omogočiti na ravni aplikacije ali sistema, zato se vam ni treba zanašati na svojega operaterja ali usmerjevalnika, da bi karkoli omogočil. To pomeni, da se lahko zaščitite »iz brskalnika«, ne da bi se dotaknili kakršne koli omrežne opreme.

Pomembno je razlikovati med DoH in DoT (DNS prek TLS): DoT šifrira DNS na vratih 853 neposredno prek TLS, medtem ko ga DoH integrira v HTTP(S). DoT je teoretično enostavnejši, vendar Večja je verjetnost, da ga bodo blokirali požarni zidovi ki prekinejo neobičajna vrata; DoH z uporabo 443 bolje zaobide te omejitve in preprečuje vsiljene napade »pushback« na nešifriran DNS.

Glede zasebnosti: Uporaba HTTPS ne pomeni piškotkov ali sledenja v DoH; standardi izrecno odsvetujejo njegovo uporabo V tem kontekstu TLS 1.3 tudi zmanjša potrebo po ponovnem zagonu sej, s čimer zmanjša korelacije. Če pa vas skrbi zmogljivost, lahko HTTP/3 prek QUIC zagotovi dodatne izboljšave z multipleksiranjem poizvedb brez blokiranja.

Kako deluje DNS, pogosta tveganja in kje je DoH

Operacijski sistem se običajno nauči, kateri razreševalec naj uporabi prek DHCP-ja; Doma običajno uporabljate ponudnike internetnih storitev, v pisarni, poslovnem omrežju. Ko je ta komunikacija nešifrirana (UDP/TCP 53), lahko kdorkoli v vašem omrežju Wi-Fi ali na poti vidi poizvedovane domene, vstavi lažne odgovore ali vas preusmeri na iskanja, če domena ne obstaja, kot to počnejo nekateri operaterji.

Tipična analiza prometa razkrije vrata, izvorne/ciljne IP-naslove in samo domeno; To ne razkriva le brskalnih navad, olajša tudi povezovanje poznejših povezav, na primer z naslovi Twitterja ali podobnim, in sklepanje, katere točno strani ste obiskali.

Pri DoT gre sporočilo DNS znotraj TLS na vratih 853; pri DoH pa DNS poizvedba je enkapsulirana v standardni HTTPS zahtevi, kar omogoča tudi njegovo uporabo s strani spletnih aplikacij prek API-jev brskalnika. Oba mehanizma imata isto osnovo: preverjanje pristnosti strežnika s potrdilom in šifriran kanal od konca do konca.

Težava z novimi vrati je, da je običajno, da Nekatera omrežja blokirajo 853, kar spodbuja programsko opremo, da se »vrne« na nešifriran DNS. DoH to omili z uporabo kode 443, ki je običajna za splet. DNS/QUIC obstaja tudi kot obetavna možnost, čeprav zahteva odprt UDP in ni vedno na voljo.

Tudi pri šifriranju prenosa bodite previdni pri enem odtenku: Če razreševalec laže, šifra tega ne popravi.V ta namen obstaja DNSSEC, ki omogoča preverjanje integritete odgovorov, čeprav njegova uporaba ni razširjena in nekateri posredniki kršijo njegovo funkcionalnost. Kljub temu DoH preprečuje tretjim osebam, da bi na poti vohunile ali spreminjale vaše poizvedbe.

Aktivirajte ga brez dotikanja usmerjevalnika: brskalniki in sistemi

Najpreprostejši način za začetek je, da omogočite DoH v svojem brskalniku ali operacijskem sistemu. Tako zaščitite vprašanja pred svojo ekipo brez odvisnosti od vdelane programske opreme usmerjevalnika.

Google Chrome

V trenutnih različicah lahko obiščete chrome://settings/security in v razdelku »Uporabi varen DNS« aktivirajte možnost in izberite ponudnika (vaš trenutni ponudnik, če podpira DoH, ali eden od Googlovih seznamov, kot sta Cloudflare ali Google DNS).

V prejšnjih različicah je Chrome ponujal eksperimentalno stikalo: tip chrome://flags/#dns-over-https, poiščite »Varna iskanja DNS« in spremenite iz privzetega v omogočenoZnova zaženite brskalnik, da se spremembe uporabijo.

Microsoft Edge (Chromium)

Edge, ki temelji na Chromiumu, vključuje podobno možnost. Če jo potrebujete, pojdite na edge://flags/#dns-over-https, poiščite »Varna iskanja DNS« in omogočite v možnosti OmogočenoV sodobnih različicah je aktivacija na voljo tudi v nastavitvah zasebnosti.

Mozilla Firefox

Odprite meni (zgoraj desno) > Nastavitve > Splošno > pomaknite se navzdol do »Omrežne nastavitve« in tapnite Konfiguracija in označite »Omogoči DNS prek HTTPS"Izbirate lahko med ponudniki, kot sta Cloudflare ali NextDNS."

Če imate raje natančen nadzor, v about:config prilagoditi network.trr.mode: 2 (oportunist) uporablja DoH in se odloči za rezervno rešitev če ni na voljo; 3 (strogi) mandati DoH in ne uspe, če ni podpore. V strogem načinu definirajte bootstrap resolver kot network.trr.bootstrapAddress=1.1.1.1.

Opera

Od različice 65 naprej Opera vključuje možnost omogoči DoH z različico 1.1.1.1Privzeto je onemogočen in deluje v oportunističnem načinu: če se odzove 1.1.1.1:443, bo uporabil DoH; sicer se vrne na nešifrirani razreševalec.

Windows 10/11: Samodejno zaznavanje (AutoDoH) in register

Windows lahko samodejno omogoči DoH z določenimi znanimi razreševalniki. V starejših različicah, vedenje lahko prisilite iz registra: zaženi regedit in pojdi na HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Dnscache\Parameters.

Ustvarite DWORD (32-bitni) z imenom EnableAutoDoh z vrednostjo 2 y Znova zaženite računalnikTo deluje, če uporabljate DNS strežnike, ki podpirajo DoH.

Windows Server 2022: DNS odjemalec z izvornim DoH

Vgrajeni odjemalec DNS v sistemu Windows Server 2022 podpira DoH. DoH boste lahko uporabljali samo s strežniki, ki so na njihovem seznamu »Znani DoH«. ali ki ga dodate sami. Če ga želite konfigurirati iz grafičnega vmesnika:

- Odprite Nastavitve sistema Windows > Omrežje in internet.

- Vnesite Ethernet in izberite svoj vmesnik.

- Na omrežnem zaslonu se pomaknite navzdol do Nastavitve DNS-a in pritisnite Uredi.

- Izberite »Ročno«, da določite prednostne in nadomestne strežnike.

- Če so ti naslovi na seznamu znanih DoH, bo omogočeno. »Prednostno šifriranje DNS« s tremi možnostmi:

- Samo šifriranje (DNS prek HTTPS)Vsilite DoH; če strežnik ne podpira DoH, ne bo ločljivosti.

- Prednost imajo šifriranje, dovolijo nešifrirano: Poskusi DoH in če ne uspe, se vrne na nešifriran klasični DNS.

- Samo nešifriranoUporablja tradicionalni DNS z navadnim besedilom.

- Shrani, da uporabiš spremembe.

Seznam znanih razreševalcev DoH lahko poizvedujete in razširite tudi z uporabo PowerShella. Za ogled trenutnega seznama:

Get-DNSClientDohServerAddressČe želite s predlogo registrirati nov znani strežnik DoH, uporabite:

Add-DnsClientDohServerAddress -ServerAddress "<IP-del-resolutor>" -DohTemplate "<URL-plantilla-DoH>" -AllowFallbackToUdp $False -AutoUpgrade $TrueUpoštevajte, da ukaz »cmdlet« Set-DNSClientServerAddress ne obvladuje samega sebe uporaba DoH; šifriranje je odvisno od tega, ali so ti naslovi v tabeli znanih strežnikov DoH. Trenutno DoH za odjemalca DNS sistema Windows Server 2022 ni mogoče konfigurirati iz skrbniškega centra sistema Windows ali z sconfig.cmd.

Skupinska politika v sistemu Windows Server 2022

Obstaja direktiva, imenovana »Konfiguriraj DNS prek HTTPS (DoH)« en Configuración del equipo\Directivas\Plantillas administrativas\Red\Cliente DNSKo je omogočeno, lahko izberete:

- Dovoli DoHUporabite DoH, če strežnik to podpira; sicer pošljite poizvedbo nešifrirano.

- Prepoved DoHNikoli ne uporablja DoH.

- Zahteva DoH: vsili DoH; če ni podpore, ločljivost ne uspe.

Pomembno: Ne omogočite možnosti »Zahtevaj DoH« v računalnikih, pridruženih domeni.Active Directory se zanaša na DNS, vloga strežnika DNS v sistemu Windows Server pa ne podpira poizvedb DoH. Če morate zavarovati promet DNS v okolju AD, razmislite o uporabi Pravila IPsec med strankami in internimi razreševalci.

Če vas zanima preusmeritev določenih domen na določene razreševalnike, lahko uporabite NRPT (Tabela pravilnikov za razločevanje imen)Če je ciljni strežnik na seznamu znanih DoH, ta posvetovanja bo potoval skozi DoH.

Android, iOS in Linux

V sistemu Android 9 in novejših različicah je možnost Zasebni DNS omogoča DoT (ne DoH) z dvema načinoma: »Samodejno« (oportunistično, uporablja omrežni razreševalec) in »Strogo« (določiti morate ime gostitelja, ki ga potrdi potrdilo; neposredni IP-ji niso podprti).

V sistemih iOS in Android aplikacija 1.1.1.1 Cloudflare omogoča DoH ali DoT v strogem načinu z uporabo VPN API-ja za prestrezanje nešifriranih zahtev in posredujte jih prek varnega kanala.

V Linuxu, sistemsko razrešeno Podpira DoT od različice systemd 239. Privzeto je onemogočen; ponuja oportunistični način brez preverjanja potrdil in strogi način (od različice 243) s preverjanjem CA, vendar brez preverjanja SNI ali imena, kar slabi model zaupanja proti napadalcem na cesti.

V sistemih Linux, macOS ali Windows se lahko odločite za odjemalca DoH v strogem načinu, kot je na primer cloudflared proxy-dns (privzeto uporablja 1.1.1.1, čeprav lahko definirate zgornje tokove alternative).

Znani strežniki DoH (Windows) in kako jih dodati več

Windows Server vključuje seznam razreševalcev, za katere je znano, da podpirajo DoH. Lahko preveriš s PowerShellom in po potrebi dodajte nove vnose.

To so znani DoH strežniki takoj po namestitvi:

| Lastnik strežnika | IP-naslovi strežnikov DNS |

|---|---|

| Cloudflare | 1.1.1.1 1.0.0.1 2606:4700:4700::1111 2606:4700:4700::1001 |

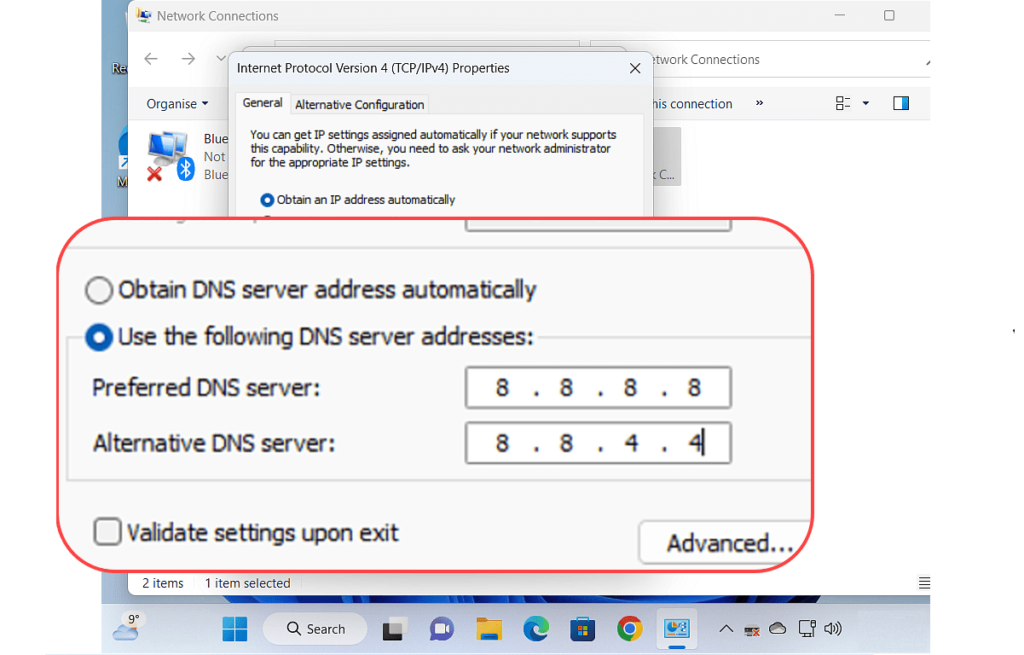

| 8.8.8.8 8.8.4.4 2001:4860:4860::8888 2001:4860:4860::8844 |

|

| Quad9 | 9.9.9.9 149.112.112.112 2620:fe::fe 2620:fe::fe:9 |

Za Ogled seznama, zaženi:

Get-DNSClientDohServerAddressZa dodajte nov DoH razreševalec s svojo predlogo, uporablja:

Add-DnsClientDohServerAddress -ServerAddress "<IP-del-resolutor>" -DohTemplate "<URL-plantilla-DoH>" -AllowFallbackToUdp $False -AutoUpgrade $TrueČe upravljate več imenskih prostorov, vam bo NRPT omogočil, da upravljanje določenih domen na določen razreševalec, ki podpira DoH.

Kako preveriti, ali je DoH aktiven

V brskalnikih obiščite https://1.1.1.1/helptam boš videl/a, če vaš promet uporablja DoH z različico 1.1.1.1 ali ne. To je hiter preizkus, s katerim lahko vidite, v kakšnem stanju ste.

V sistemu Windows 10 (različica 2004) lahko spremljate klasični promet DNS (vrata 53) z pktmon iz privilegirane konzole:

pktmon filter add -p 53

pktmon start --etw -m real-timeČe se na 53-ki pojavi stalen tok paketov, je zelo verjetno, da Še vedno uporabljate nešifriran DNSNe pozabite: parameter --etw -m real-time zahteva 2004; v starejših različicah boste videli napako »neznan parameter«.

Neobvezno: konfigurirajte ga na usmerjevalniku (MikroTik)

Če želite šifriranje centralizirati na usmerjevalniku, lahko preprosto omogočite DoH na napravah MikroTik. Najprej uvozite korenski CA ki ga bo podpisal strežnik, s katerim se boste povezali. Za Cloudflare lahko prenesete DigiCertGlobalRootCA.crt.pem.

Naložite datoteko na usmerjevalnik (tako, da jo povlečete v »Datoteke«) in pojdite na Sistem > Potrdila > Uvoz da ga vključite. Nato konfigurirajte DNS usmerjevalnika z URL-ji DoH v storitvi CloudflareKo je usmerjevalnik aktiven, bo šifrirani povezavi dal prednost pred privzetim nešifriranim DNS-om.

Če želite preveriti, ali je vse v redu, obiščite 1.1.1.1/pomoč iz računalnika za usmerjevalnikom. Vse lahko narediš tudi prek terminala v RouterOS-u, če želite.

Zmogljivost, dodatna zasebnost in omejitve pristopa

Ko gre za hitrost, sta pomembni dve metriki: čas reševanja in dejansko nalaganje strani. Neodvisni testi (kot je SamKnows) Sklepajo, da je razlika med DoH in klasičnim DNS (Do53) na obeh frontah marginalna; v praksi ne bi smeli opaziti nobene počasnosti.

DoH šifrira »poizvedbo DNS«, vendar je v omrežju več signalov. Tudi če skrijete DNS, lahko ponudnik internetnih storitev sklepa na stvari prek povezav TLS (npr. SNI v nekaterih starejših scenarijih) ali drugih sledi. Za izboljšanje zasebnosti lahko raziščete DoT, DNSCrypt, DNSCurve ali odjemalce, ki zmanjšujejo metapodatke.

Vsi ekosistemi še ne podpirajo DoH. Mnogi starejši razreševalci tega ne ponujajo., kar sili k zanašanju na javne vire (Cloudflare, Google, Quad9 itd.). To odpira razpravo o centralizaciji: osredotočanje poizvedb na nekaj akterjev pomeni stroške zasebnosti in zaupanja.

V korporativnih okoljih lahko DoH nasprotuje varnostnim politikam, ki temeljijo na Spremljanje ali filtriranje DNS-a (zlonamerna programska oprema, starševski nadzor, skladnost s predpisi). Rešitve vključujejo MDM/skupinske pravilnike za nastavitev razreševalnika DoH/DoT na strog način ali v kombinaciji s kontrolami na ravni aplikacije, ki so natančnejše od blokiranja na podlagi domene.

DNSSEC dopolnjuje DoH: DoH ščiti prenos; DNSSEC potrdi odgovorUporaba je neenakomerna in nekatere vmesne naprave jo kršijo, vendar je trend pozitiven. Na poti med razreševalniki in avtoritativnimi strežniki DNS tradicionalno ostaja nešifriran; med velikimi operaterji že obstajajo poskusi uporabe DoT (npr. 1.1.1.1 z avtoritativnimi strežniki Facebooka) za izboljšanje zaščite.

Vmesna alternativa je šifriranje samo med usmerjevalnik in razreševalec, pri čemer povezava med napravami in usmerjevalnikom ostane nešifrirana. Uporabno v varnih žičnih omrežjih, ni pa priporočljivo v odprtih omrežjih Wi-Fi: drugi uporabniki bi lahko vohunili za temi poizvedbami ali jih manipulirali znotraj lokalnega omrežja.

Izdelajte svoj DoH resolver

Če želite popolno neodvisnost, lahko namestite svoj lastni razreševalec. Nevezano + Redis (predpomnilnik L2) + Nginx je priljubljena kombinacija za prikazovanje DoH URL-jev in filtriranje domen s samodejno posodabljajočimi se seznami.

Ta paket deluje brezhibno na skromnem VPS-ju (na primer eno jedro/2 žici za družino). Na voljo so priročniki z navodili za uporabo, kot je na primer ta repozitorij: github.com/ousatov-ua/dns-filtering. Nekateri ponudniki VPS ponujajo dobrodošle kredite za nove uporabnike, tako da lahko nastavite preizkusno obdobje po nizki ceni.

Z zasebnim razreševalnikom lahko izberete vire filtriranja, določite pravilnike o hranjenju in izogibajte se centralizaciji poizvedb tretjim osebam. V zameno vi upravljate varnost, vzdrževanje in visoko razpoložljivost.

Pred zaključkom še opomba o veljavnosti: na internetu se možnosti, meniji in imena pogosto spreminjajo; nekateri stari vodniki so zastareli (Na primer, pregledovanje »zastavic« v Chromu v novejših različicah ni več potrebno.) Vedno preverite dokumentacijo brskalnika ali sistema.

Če ste prišli tako daleč, že veste, kaj počne DoH, kako se to ujema z DoT in DNSSEC, in kar je najpomembneje, kako ga takoj aktivirati na svoji napravi da preprečite, da bi DNS potoval v prostem teku. Z nekaj kliki v brskalniku ali prilagoditvami v sistemu Windows (tudi na ravni pravilnikov v Serverju 2022) boste imeli šifrirane poizvedbe; če želite stvari dvigniti na višjo raven, lahko šifriranje premaknete na usmerjevalnik MikroTik ali zgradite svoj lasten resolver. Ključno je, da, Brez dotikanja usmerjevalnika lahko zaščitite enega najbolj ogovarjanih delov svojega prometa danes..

Navdušen nad tehnologijo že od malih nog. Všeč mi je, da sem na tekočem v sektorju in predvsem to komuniciram. Zato se že vrsto let posvečam komunikaciji na spletnih mestih o tehnologiji in video igrah. Najdete me, da pišem o sistemih Android, Windows, MacOS, iOS, Nintendo ali kateri koli drugi sorodni temi, ki vam pride na misel.