- LLMNR izpostavlja ljudi ponarejanju in zajemanju zgoščevalnih vrednosti; če ga onemogočite, se zmanjšajo tveganja za notranje vdore.

- Enostavno onemogočanje: GPO/register v sistemu Windows in urejanje systemd-resolved v sistemu Linux.

- Dopolnjuje blokiranje ali onemogočanje NBT-NS in preverjanje s strani registra/prometa.

Protokol LLMNR je v Microsoftovih okoljih znan obraz. V omrežjih, kjer je Windows glavni steber, je privzeto omogočen in čeprav je bil nekoč smiseln, je danes pogosto bolj nadloga kot pomoč. Zato je dobro vedeti, kako ga uporabljati. Kako onemogočiti LLMNR še posebej, če uporabljamo javno omrežje WiFi.

Preden sprejmete kakršne koli odločitve, je dobro razumeti, kaj počne in zakaj je priporočljivo, da ga onemogočite. Dobra novica je, da ga je enostavno onemogočiti. v sistemu Windows (vključno z Windows Server) in Linux, bodisi prek pravilnikov, registra, Intune ali z uglaševanjem systemd-resolved.

Kaj je LLMNR in kako deluje?

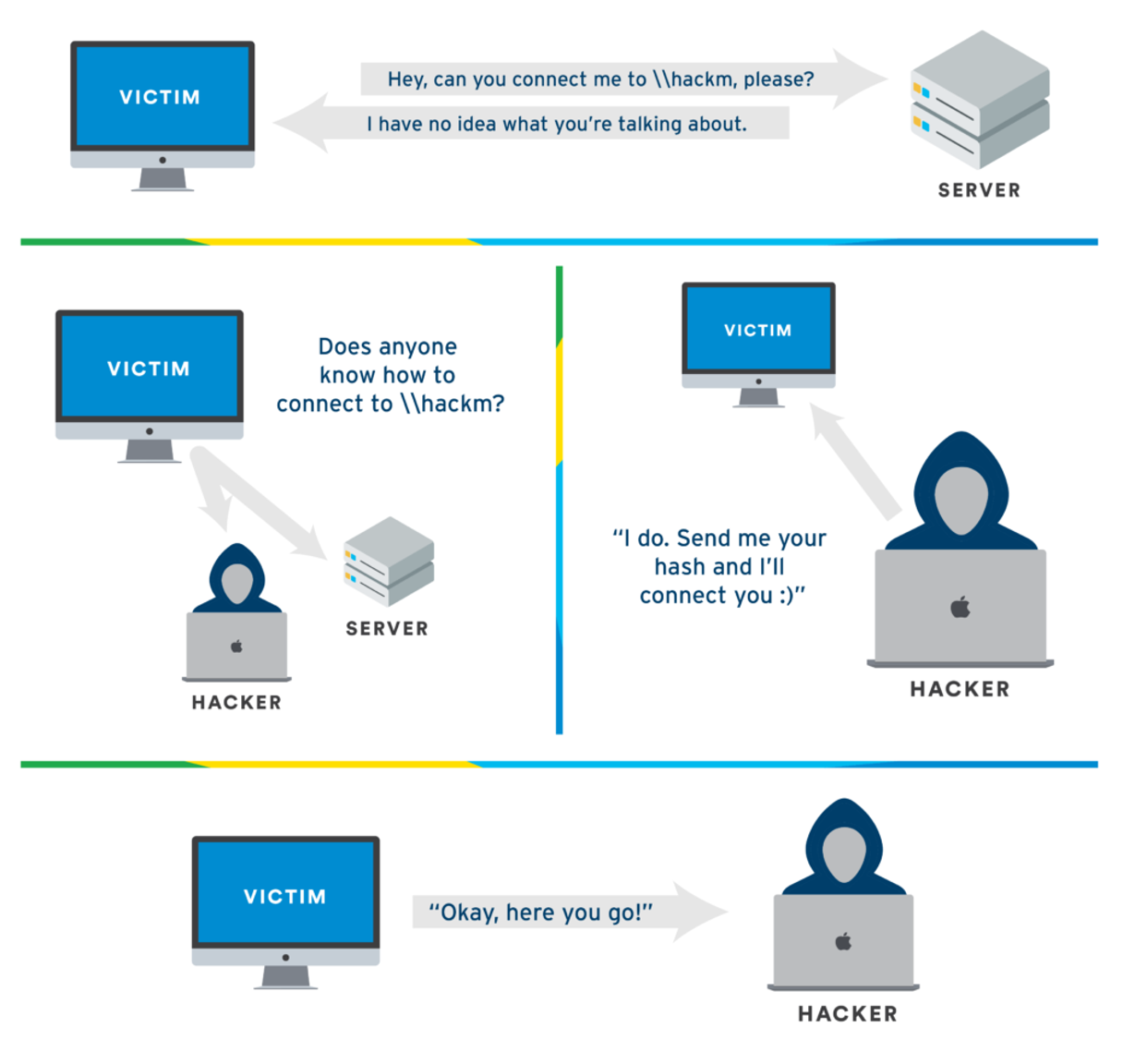

LLMNR je kratica za Razločevanje imen za lokalno oddajanje povezaveNjegov namen je razreševanje imen gostiteljev znotraj lokalnega segmenta brez zanašanja na strežnik DNSZ drugimi besedami, če računalnik ne more razrešiti imena prek DNS-a, lahko poskusi poizvedovati v soseski z uporabo multicast-a, da bi videl, ali kdo "razume namig".

Ta mehanizem uporablja vrata UDP 5355 in je zasnovan za delovanje znotraj lokalnega omrežja. Poizvedba je poslana z večvrstnim oddajanjem (multicast). v neposredno omrežje in vsak računalnik, ki »prepozna« ime, se lahko odzove z besedami »to sem jaz«. To je hiter in preprost pristop za majhna ali improvizirana okolja, kjer DNS ni bil na voljo ali ga ni bilo smiselno konfigurirati.

V praksi poizvedba LLMNR potuje do lokalnega segmenta in naprave, ki poslušajo ta promet, se lahko odzovejo, če menijo, da so pravilen cilj. Njegov obseg je omejen na lokalno povezavo, in od tod njegovo ime ter njegov poklic kot »popravek«, kadar v omrežju ni formalne imenske storitve.

Dolga leta se je izkazal za uporabnega, zlasti v manjših omrežjih ali ad-hoc uvajanjih. Dandanes, z razširjenim in poceni DNS-om, se je primer uporabe tako zožil, da je skoraj vedno smiselno izklopiti LLMNR in živeti bolj mirno.

Ali je LLMNR res potreben? Tveganja in kontekst

Vprašanje za milijon dolarjev: naj ga odstranim ali pustim? V domačem okolju je najpogostejši odgovor "da, lahko ga odstranim." V podjetju je priročno preverjati vplivČe je DNS v okolju pravilno nastavljen in iskanja delujejo, LLMNR ne ponudi ničesar in izpostavi nepotrebna tveganja.

Največja težava je v tem LLMNR ne vključuje zaščite pred lažnim predstavljanjemNapadalec v vašem podomrežju se lahko "predstavlja" kot ciljna naprava in se odzove zgodaj ali prednostno, preusmeri povezavo in povzroči kaos. Gre za klasičen scenarij napada stare šole "človek v sredini" (MitM).

Kot analogijo spominja na standard Wi-Fi WEP, ki je nastal brez upoštevanja sodobnih napadov in je postal zastarel. Nekaj podobnega se dogaja z LLMNRV preteklosti je bilo koristno, danes pa je odprta vrata za prevaro, če ga pustite pri življenju v poslovnih omrežjih.

Poleg tega lahko v rokah nasprotnika s pravimi orodji prisilijo vaše računalnike, da »pojejo« občutljive podatke, kot so zgoščene vrednosti NTLMv2, ko mislijo, da se pogovarjajo z legitimnim strežnikom. Ko napadalec pridobi te zgoščene vrednosti, jih lahko poskušajo vdreti – z različnim uspehom, odvisno od pravilnikov in kompleksnosti gesel – kar poveča tveganje za resničen vdor.

Kdaj onemogočiti LLMNR?

V veliki večini sodobnih uvedb ga lahko onemogočite, ne da bi karkoli pokvarili. Če vaše stranke vedno razrešujejo prek DNS-a In če se v lokalnem omrežju ne zanašate na "čarobnost", je LLMNR odveč. Kljub temu pa pred uvedbo pravilnika v celotni organizaciji preverite njegovo delovanje v kritičnih okoljih.

Upoštevajte, da odločitev ni le tehnična: zmanjšuje tudi vaše operativno tveganje in tveganje skladnosti s predpisi. Onemogočanje LLMNR je preprost, merljiv in učinkovit nadzor utrjevanja., ravno to, kar zahteva vsak razumen varnostni okvir.

Onemogočite LLMNR v sistemu Windows

Tukaj so glavne možnosti, ki so na voljo za onemogočanje LLMNR v sistemu Windows:

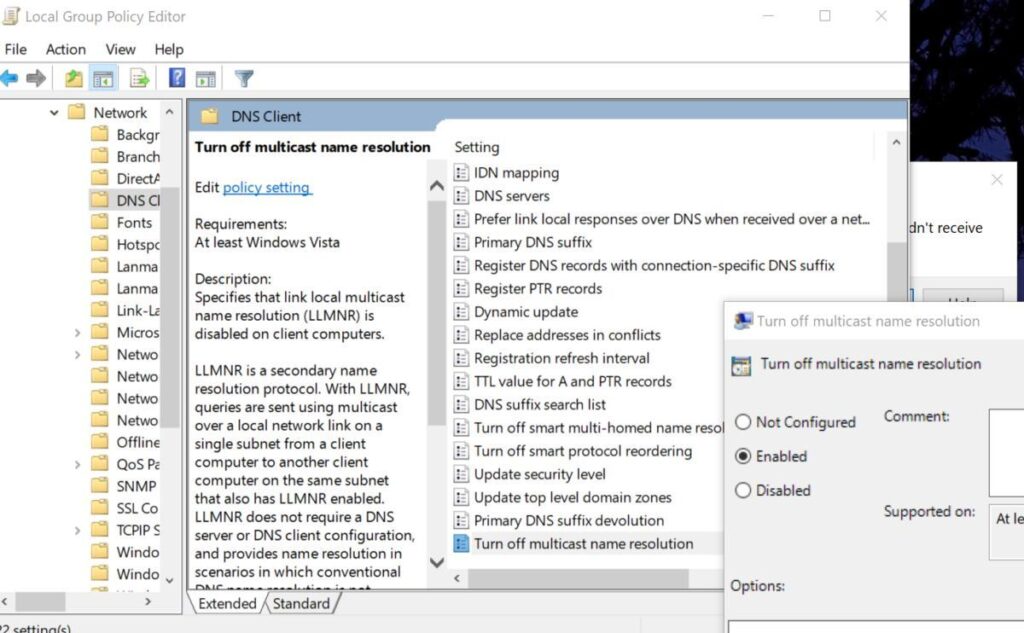

Možnost 1: Urejevalnik lokalnih skupinskih pravilnikov (gpedit.msc)

Na samostojnih računalnikih ali za hitro testiranje lahko uporabite urejevalnik lokalnih skupinskih pravilnikov. Pritisnite WIN + R, vnesite gpedit.msc in potrdite, da ga odprete.

Nato se pomaknite skozi: Konfiguracija računalnika > Administrativne predloge > OmrežjeV nekaterih izdajah se nastavitev pojavi pod DNS odjemalec. Poiščite vnos »Onemogoči razločevanje imen za večvrstno oddajanje« (ime se lahko nekoliko razlikuje) in nastavite pravilnik na »Omogočeno«.

V sistemu Windows 10 se besedilo običajno prebere kot »Onemogoči razločevanje imen za večvrstno oddajanje«. Sprejmite ali uporabite spremembo in znova zaženite računalnik. da se zagotovi pravilna uporaba nastavitev na strani ekipe.

Možnost 2: Register sistema Windows

Če želite iti naravnost k bistvu ali potrebujete skriptno metodo, lahko vrednost pravilnika ustvarite v registru. Odprite CMD ali PowerShell z skrbniškimi dovoljenji in izvedite:

REG ADD "HKLM\Software\Policies\Microsoft\Windows NT\DNSClient" /f

REG ADD "HKLM\Software\Policies\Microsoft\Windows NT\DNSClient" /v "EnableMulticast" /t REG_DWORD /d 0 /fS tem bo LLMNR onemogočen na ravni pravilnika. Znova zaženite računalnik, da zaprete cikel in preprečiti, da bi procesi s prejšnjim stanjem ostali v pomnilniku.

Onemogočanje LLMNR z GPO v domeni

Drug način za onemogočanje LLMNR je centralna uporaba spremembe iz krmilnika domene z odpiranjem konzole za upravljanje skupinskih pravilnikov. Ustvarite nov GPO (na primer »MOJ-GPO«) in ga uredite.

V urejevalniku sledite poti: Konfiguracija računalnika > Skrbniške predloge > Omrežje > Odjemalec DNS. Omogočite pravilnik »Onemogoči razločevanje imen za večvrstno oddajanje« in zaprite urejevalnik, da shranite spremembe. Nato povežite GPO z ustrezno organizacijsko enoto in vsilite osvežitev pravilnika ali počakajte na normalno replikacijo.

Končano. Zdaj imate pravilnik domene, ki dosledno zmanjšuje LLMNR. Ne pozabite, da se lahko natančna nomenklatura prilagoditve razlikuje. med različicami sistema Windows Server nekoliko odstopa, vendar je lokacija takšna, kot je navedena.

Intune: »Uporabljeno«, vendar gpedit prikazuje »Ni konfigurirano«

Pogosto vprašanje: ko iz Intune pošljete konfiguracijski profil, vam sporoči, da je bil pravilno uporabljen, in ko odprete gpedit, vidite nastavitev kot »Ni konfigurirano«. To ne pomeni nujno, da ni aktivno.Intune prek CSP/registra uporabi nastavitve, ki se v lokalnem urejevalniku ne odražajo vedno kot »Konfigurirano«.

Zanesljiv način za preverjanje tega je, da si ogledate dnevnik pravilnikov: Če obstaja in je enaka 0, je vrednost Omogoči večvrstno oddajanje HKLM\Programska oprema\Pravilniki\Microsoft\Windows NT\DNSClient, LLMNR je onemogočen, čeprav gpedit prikazuje »Ni konfigurirano«.

Če to raje zagotovite s skriptom (uporabno kot Remediation v Intune), je tukaj preprost skript PowerShell za ustvarjanje vrednosti in njeno preverjanje:

New-Item -Path "HKLM:\Software\Policies\Microsoft\Windows NT\DNSClient" -Force | Out-Null

New-ItemProperty -Path "HKLM:\Software\Policies\Microsoft\Windows NT\DNSClient" -Name "EnableMulticast" -PropertyType DWord -Value 0 -Force | Out-Null

(Get-ItemProperty -Path "HKLM:\Software\Policies\Microsoft\Windows NT\DNSClient").EnableMulticastTo zajema primer, ko Intune sporoča, da je bila funkcija uporabljena, vi pa želite največjo gotovost ali odpravljanje težav z »nevarnimi« napravami. Za množično revizijo združite skript z orodjem za inventar ali s poročili Intune/Defender za končne točke.

Onemogočanje LLMNR v Linuxu (rešeno s systemd)

Na distribucijah, kot sta Ubuntu ali Debian, ki uporabljajo systemd-resolved, lahko LLMNR neposredno »ubijete«. Uredite nastavitve razreševalnika Torej:

sudo nano /etc/systemd/resolved.confV datoteki nastavite ustrezni parameter tako, da bo nedvoumen. Na primer:

[Resolve]

LLMNR=noShranite in znova zaženite storitev ali računalnik: Ponovni zagon storitve je običajno zadosten, čeprav je ponovni zagon veljaven tudi, če vam je tako bolj priročno.

sudo systemctl restart systemd-resolvedS tem bo systemd-resolved prenehal uporabljati LLMNR. Če uporabljate drugo rešitev za ločljivost (ali drugih distribucijah) preverite njihovo dokumentacijo: vzorec se ne razlikuje preveč in vedno obstaja enakovredno »stikalo«.

O NBT-NS in požarnem zidu sistema Windows

Onemogočanje LLMNR je že polovica bitke. Responder in podobna orodja izkoriščajo tudi storitev imen NetBIOS (NBT‑NS)., ki deluje prek klasičnih vrat NetBIOS (UDP 137/138 in TCP 139). To sproža vprašanje, ki si ga mnogi zastavljajo: ali je dovolj, da vrata blokirate v požarnem zidu, ali morate NBT-NS izrecno onemogočiti?

Če na lokalnem požarnem zidu – tako dohodnem kot odhodnem – uporabite stroga pravila, ki blokirajo protokole 137/UDP, 138/UDP in 139/TCP, znatno zmanjšate svojo izpostavljenost. Vendar pa je v poslovnih okoljih najboljša praksa onemogočiti NetBIOS prek TCP/IP. v vmesnikih, da prepreči neželene odzive ali oglase, če se pravilnik požarnega zidu spremeni ali ga spremeni aplikacija.

V sistemu Windows ni »tovarniškega« GPO-ja, ki bi bil tako neposreden kot v LLMNR, vendar ga lahko uporabite prek WMI ali registra. Ta PowerShell, ki temelji na WMI, ga onemogoči na vseh adapterjih, ki podpirajo IP.:

Get-WmiObject -Class Win32_NetworkAdapterConfiguration -Filter "IPEnabled=TRUE" | ForEach-Object { $_.SetTcpipNetbios(2) } Če imate raje pravila požarnega zidu, nadaljujte, vendar se prepričajte, da so dvosmerna in trajna. Bloki 137/UDP, 138/UDP in 139/TCP in spremlja, da v drugih objektih skupinskih pravil ali rešitvah EDR/AV, ki upravljajo požarni zid, ni nasprotujočih si pravil.

Preverjanje: Kako preveriti, ali sta LLMNR in NBT-NS izven igre

Za LLMNR v sistemu Windows si oglejte register: HKLM\Software\Policies\Microsoft\Windows NT\DNSClient\EnableMulticast mora obstajati in biti enak 0. Hitro preverjanje v PowerShellu bi:

(Get-ItemProperty -Path "HKLM:\Software\Policies\Microsoft\Windows NT\DNSClient").EnableMulticastNa ravni prometa je preprosta tehnika iskanje neobstoječega imena in uporaba Wiresharka za ugotavljanje, da se ne pošljejo nobeni paketi UDP 5355. Če ne vidite večvrstnega pošiljanja v lokalni segment, na pravi poti si.

V Linuxu s systemd-resolved preverite stanje z resolvectl ali systemctl: Prepričajte se, da je LLMNR nastavljen na »ne« v učinkoviti konfiguraciji in da je bila storitev ponovno zagnana brez napak.

Za NBT-NS potrdite, da pravila požarnega zidu blokirajo protokole 137/UDP, 138/UDP in 139/TCP ali da je NetBIOS na adapterjih onemogočen. Lahko tudi nekaj časa vohaš mrežo preveriti, ali v radijskem omrežju ni zahtev NetBIOS ali oglasov.

Pogosto zastavljena vprašanja in koristne nianse

- Ali bom kaj pokvaril, če onemogočim LLMNR? V omrežjih z dobro vzdrževanim DNS-om to običajno ni tako. V posebnih ali starejših okoljih najprej preverite v pilotni skupini in spremembo sporočite podpori.

- Zakaj gpedit prikazuje »Ni konfigurirano«, čeprav Intune prikazuje »Uveljavljeno«? Ker lokalni urejevalnik ne odraža vedno stanj, ki jih nalagata MDM ali CSP. Resnica je v registru in dejanskih rezultatih, ne v besedilu gpedit.

- Ali je obvezno onemogočiti NBT-NS, če na požarnem zidu blokiram NetBIOS? Če je blokiranje popolno in robustno, znatno zmanjšate tveganje. Kljub temu pa onemogočanje NetBIOS-a prek TCP/IP odpravi odzive na ravni sklada in prepreči presenečenja, če se pravila spremenijo, zato je to boljša možnost.

- Ali obstajajo kakšni že pripravljeni skripti za onemogočanje LLMNR? Da, prek registra ali PowerShella, kot ste videli. Za Intune skript zapakirajte kot Remediation in dodajte preverjanje skladnosti.

Izklop LLMNR zmanjša površino za ponarejanje v lokalnem omrežju in z orodji, kot je Responder, že v kali prepreči napade z zgoščevanjem podatkov. Če blokirate ali onemogočite tudi NBT-NS in poskrbite za svoj DNSImeli boste preprost in učinkovit varnostni koktajl: manj hrupa, manj tveganja in omrežje, ki je veliko bolje pripravljeno na vsakodnevno uporabo.

Urednik, specializiran za tehnološka in internetna vprašanja, z več kot desetletnimi izkušnjami v različnih digitalnih medijih. Delal sem kot urednik in ustvarjalec vsebin za podjetja za e-trgovino, komunikacije, spletni marketing in oglaševanje. Pisal sem tudi na spletnih straneh s področja ekonomije, financ in drugih sektorjev. Moje delo je tudi moja strast. Zdaj pa skozi moje članke v Tecnobits, poskušam raziskati vse novosti in nove priložnosti, ki nam jih svet tehnologije ponuja vsak dan za izboljšanje našega življenja.