- Identifikoni lidhjet dhe portet me netstat dhe filtroni sipas gjendjeve ose protokolleve për të zbuluar aktivitetin anormal.

- Blloko rrjetet dhe IP-të nga CMD/PowerShell duke përdorur netsh dhe rregulla të përcaktuara mirë të Firewall-it.

- Forconi perimetrin me kontrollin IPsec dhe GPO, dhe monitoroni pa çaktivizuar shërbimin Firewall.

- Shmangni efektet anësore në SEO dhe përdorshmëri duke kombinuar bllokimin me CAPTCHA-t, limitin e shpejtësisë dhe CDN-në.

¿Si të bllokoni lidhjet e dyshimta të rrjetit nga CMD? Kur një kompjuter fillon të funksionojë ngadalë ose shihni aktivitet të pazakontë në rrjet, hapja e komandës dhe përdorimi i komandave është shpesh mënyra më e shpejtë për të rifituar kontrollin. Me vetëm disa komanda, mundeni zbuloni dhe bllokoni lidhjet e dyshimtaAuditoni portet e hapura dhe forconi sigurinë tuaj pa instaluar asgjë shtesë.

Në këtë artikull do të gjeni një udhëzues të plotë dhe praktik të bazuar në mjete native (CMD, PowerShell dhe programe si netstat dhe netsh). Do të shihni se si identifikoni seanca të çuditshmeCilat metrika duhen monitoruar, si të bllokohen rrjete specifike Wi-Fi dhe si të krijohen rregulla në Firewall-in e Windows-it ose edhe në një FortiGate, të gjitha të shpjeguara me gjuhë të qartë dhe të drejtpërdrejtë.

Netstat: çfarë është, për çfarë shërben dhe pse mbetet thelbësore

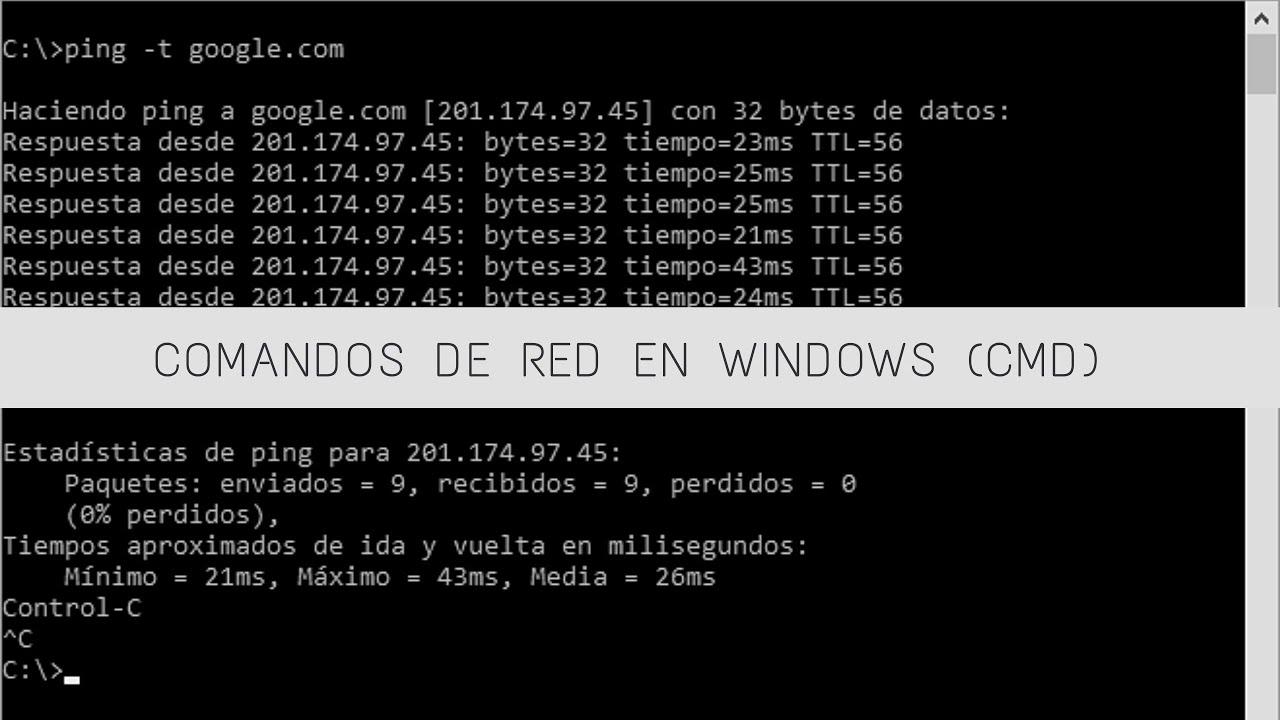

Emri netstat vjen nga "rrjeti" dhe "statistikat", dhe funksioni i tij është pikërisht të ofrojë statistikat dhe statuset e lidhjes në kohë reale. Është integruar në Windows dhe Linux që nga vitet 90, dhe mund ta gjeni edhe në sisteme të tjera si macOS ose BeOS, megjithëse pa një ndërfaqe grafike.

Ekzekutimi i tij në konsol do t'ju lejojë të shihni lidhjet aktive, portet në përdorim, adresat lokale dhe të largëta dhe, në përgjithësi, një pasqyrë të qartë të asaj që po ndodh në stivën tuaj TCP/IP. Duke pasur këtë skanim i menjëhershëm i rrjetit Ju ndihmon të konfiguroni, diagnostikoni dhe rrisni nivelin e sigurisë së kompjuterit ose serverit tuaj.

Monitorimi i pajisjeve që lidhen, portave që janë të hapura dhe mënyrës së konfigurimit të routerit tuaj është thelbësor. Me netstat, ju gjithashtu merrni tabela rrugëzimi dhe statistikat sipas protokollit që ju udhëzojnë kur diçka nuk shkon siç duhet: trafik i tepërt, gabime, mbingarkesë ose lidhje të paautorizuara.

Këshillë e dobishme: Para se të kryeni një analizë serioze me netstat, mbyllni çdo aplikacion që nuk ju nevojitet dhe madje Rinisni nëse është e mundurNë këtë mënyrë do të shmangni zhurmën dhe do të fitoni saktësi në atë që ka vërtet rëndësi.

Ndikimi në performancë dhe praktikat më të mira për përdorim

Ekzekutimi i netstat në vetvete nuk do ta prishë kompjuterin tuaj, por përdorimi i tij i tepërt ose me shumë parametra në të njëjtën kohë mund të konsumojë CPU dhe memorie. Nëse e ekzekutoni vazhdimisht ose filtroni një det të tërë të dhënash, ngarkesa e sistemit rritet dhe performanca mund të vuajë.

Për të minimizuar ndikimin e tij, kufizojeni atë në situata specifike dhe përsosni parametrat. Nëse keni nevojë për një rrjedhë të vazhdueshme, vlerësoni mjete më specifike monitorimi. Dhe mos harroni: Më pak është më shumë kur objektivi është të hetohet një simptomë specifike.

- Kufizoni përdorimin në kohën kur keni vërtet nevojë për të shikoni lidhjet aktive ose statistika.

- Filtro me saktësi për ta shfaqur vetëm informacionin e nevojshëm.

- Shmangni caktimin e ekzekutimeve në intervale shumë të shkurtra që ngopin burimet.

- Konsideroni shërbimet e dedikuara nëse jeni duke kërkuar për monitorim në kohë reale më të avancuara.

Avantazhet dhe kufizimet e përdorimit të netstat

Netstat mbetet popullor në mesin e administratorëve dhe teknikëve sepse ofron Dukshmëri e menjëhershme e lidhjeve dhe portat në përdorim nga aplikacionet. Brenda sekondash mund të zbuloni se kush po flet me kë dhe përmes cilave porta.

Gjithashtu lehtëson monitorimi dhe zgjidhja e problemeveBllokim trafiku, bllokime trafiku, lidhje të vazhdueshme… të gjitha dalin në pah kur shikon statuset dhe statistikat përkatëse.

- Zbulim i shpejtë të lidhjeve të paautorizuara ose ndërhyrjeve të mundshme.

- Gjurmimi i sesionit midis klientëve dhe serverëve për të gjetur rrëzime ose vonesa.

- Vlerësimi i performancës me anë të protokollit për të përcaktuar përparësitë e përmirësimeve aty ku ato kanë ndikimin më të madh.

Dhe çfarë nuk bën kaq mirë? Nuk ofron të dhëna (ky nuk është qëllimi i tij), rezultati i tij mund të jetë kompleks për përdoruesit jo-teknikë dhe në mjedise shumë të mëdha jo në shkallë si një sistem i specializuar (SNMP, për shembull). Për më tepër, përdorimi i tij ka qenë në rënie në favor të PowerShell dhe shërbime më moderne me rezultate më të qarta.

Si të përdorni netstat nga CMD dhe të lexoni rezultatet e tij

Hapni CMD si administrator (Start, shkruani "cmd", klikoni me të djathtën, Run as administrator) ose përdorni Terminalin në Windows 11. Pastaj shkruani netstat dhe shtypni Enter për të marrë foton e momentit.

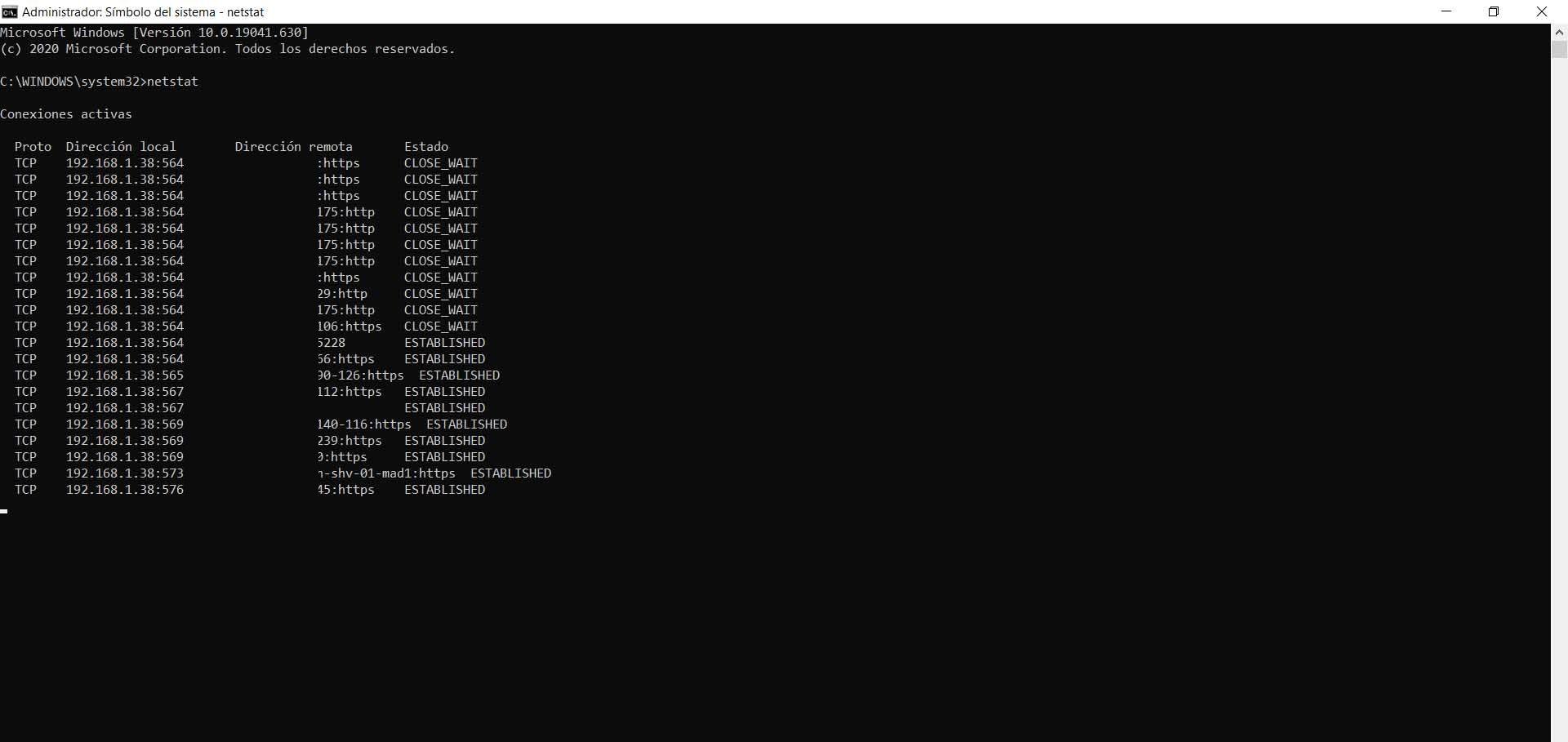

Do të shihni kolona me protokollin (TCP/UDP), adresat lokale dhe të largëta me portet e tyre, dhe një fushë statusi (LISTENING, ESTABLISHED, TIME_WAIT, etj.). Nëse dëshironi numra në vend të emrave të porteve, ekzekutoni netstat -n për një lexim më të drejtpërdrejtë.

Përditësime periodike? Mund t'i thoni të rifreskohet çdo X sekonda në një interval të caktuar: për shembull, netstat -n 7 Do ta përditësojë rezultatin çdo 7 sekonda për të vëzhguar ndryshimet e drejtpërdrejta.

Nëse jeni të interesuar vetëm për lidhjet e vendosura, filtroni rezultatin me findstr: netstat | findstr I KRIJUARNdrysho në LISTENING, CLOSE_WAIT ose TIME_WAIT nëse preferon të zbulosh gjendje të tjera.

Parametra të dobishëm netstat për hetim

Këta modifikues ju lejojnë zvogëlon zhurmën dhe përqendrohuni në atë që kërkoni:

- -a: tregon lidhjet aktive dhe joaktive dhe portat e dëgjimit.

- -e: statistikat e paketave të ndërfaqes (hyrëse/dalëse).

- -f: zgjidh dhe shfaq FQDN-të e largëta (emra domenesh të kualifikuar plotësisht).

- -n: shfaq numrat e porteve dhe IP-ve të pazgjidhura (më shpejt).

- -oshton PID-in e procesit që mirëmban lidhjen.

- -p X: filtron sipas protokollit (TCP, UDP, tcpv6, tcpv4...).

- -q: pyetësori lidh portet e dëgjimit dhe jo-dëgjimit.

- -sStatistikat e grupuara sipas protokollit (TCP, UDP, ICMP, IPv4/IPv6).

- -r: tabela aktuale e rrugëzimit të sistemit.

- -t: informacion rreth lidhjeve në gjendjen e shkarkimit.

- -xDetajet e lidhjes NetworkDirect.

Shembuj praktik për jetën e përditshme

Për të listuar portet dhe lidhjet e hapura me PID-in e tyre, ekzekutoni netstat -vitMe atë PID mund ta referoni procesin në Task Manager ose me mjete si TCPView.

Nëse jeni të interesuar vetëm për lidhjet IPv4, filtroni sipas protokollit me netstat -p IP dhe do të kurseni zhurmë gjatë daljes.

Statistikat globale sipas protokollit vijnë nga netstat -sNdërsa nëse dëshironi aktivitetin e ndërfaqeve (të dërguara/të marra), do të funksionojë netstat -e për të pasur numra të saktë.

Për të gjetur një problem me zgjidhjen e emrit në distancë, kombinoni netstat -f me filtrim: për shembull, netstat -f | findstr domenin tim Do të kthejë vetëm atë që përputhet me atë domen.

Kur Wi-Fi është i ngadaltë dhe netstat është plot me lidhje të çuditshme

Një rast klasik: shfletim i ngadaltë, një test shpejtësie që fillon me kohë, por jep shifra normale, dhe kur ekzekutohet netstat, shfaqen këto: dhjetëra lidhje të vendosuraShpesh fajtori është shfletuesi (Firefox, për shembull, për shkak të mënyrës së tij të trajtimit të soketave të shumëfishta), dhe edhe nëse mbyllni dritaret, proceset në sfond mund të vazhdojnë të mirëmbajnë seancat.

Çfarë duhet të bëni? Së pari, identifikohuni me netstat -vit Vini re PID-të. Pastaj kontrolloni në Task Manager ose me Process Explorer/TCPView se cilat procese janë pas tyre. Nëse lidhja dhe procesi duken të dyshimta, merrni në konsideratë bllokimin e adresës IP nga Windows Firewall. kryeni një skanim antivirus Dhe, nëse rreziku ju duket i lartë, shkëputeni përkohësisht pajisjet nga rrjeti derisa të bëhet i qartë.

Nëse përmbytja e seancave vazhdon pas riinstalimit të shfletuesit, kontrolloni shtesat, çaktivizoni përkohësisht sinkronizimin dhe shikoni nëse klientë të tjerë (si pajisja juaj celulare) janë gjithashtu të ngadaltë: kjo tregon problemin. problem me rrjetin/ISP-në në vend të softuerit lokal.

Mos harroni se netstat nuk është një monitor në kohë reale, por mund ta simuloni një me netstat -n 5 të rifreskohet çdo 5 sekonda. Nëse ju nevojitet një panel i vazhdueshëm dhe më i përshtatshëm, hidhini një sy TCPView ose alternativa më të dedikuara monitorimi.

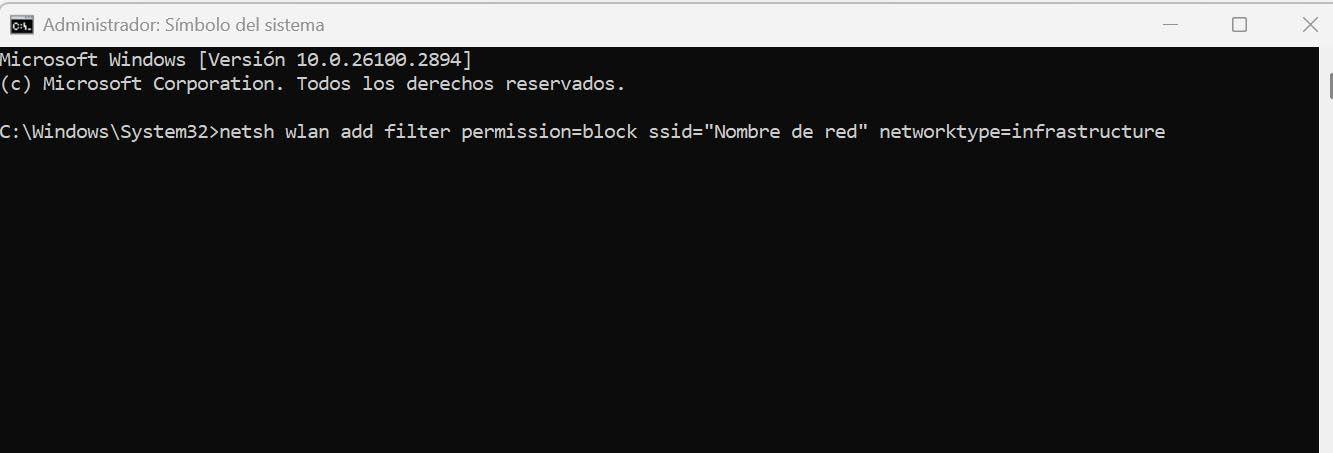

Blloko rrjete specifike Wi-Fi nga CMD

Nëse ka rrjete aty pranë që nuk dëshironi t'i shihni ose që pajisja juaj të përpiqet t'i përdorë, mund të filtrojini ato nga konzolaKomanda ju lejon bllokoni një SSID specifik dhe menaxhojeni atë pa prekur panelin grafik.

Hapni CMD si administrator dhe përdor:

netsh wlan add filter permission=block ssid="Nombre real de la red" networktype=infrastructurePasi ta ekzekutoni, ai rrjet do të zhduket nga lista e rrjeteve të disponueshme. Për të kontrolluar se çfarë keni bllokuar, hapeni netsh wlan shfaqja e filtrave leje=blockDhe nëse pendoheni, fshijeni me:

netsh wlan delete filter permission=block ssid="Nombre real de la red" networktype=infrastructure

Blloko adresat IP të dyshimta me Windows Firewall

Nëse zbuloni se e njëjta adresë IP publike po përpiqet të kryejë veprime të dyshimta kundër shërbimeve tuaja, përgjigjja e shpejtë është krijoni një rregull që bllokon Ato lidhje. Në konzolën grafike, shtoni një rregull të personalizuar, zbatojeni atë te "Të gjitha programet", protokolli "Çdo", specifikoni IP-të e largëta që do të bllokohen, zgjidhni "Blloko lidhjen" dhe zbatojeni te domeni/privati/publiku.

A preferoni automatizimin? Me PowerShell, mund të krijoni, modifikoni ose fshini rregulla pa klikuar. Për shembull, për të bllokuar trafikun Telnet dalës dhe më pas për të kufizuar adresën IP të lejuar në distancë, mund të përdorni rregulla me Rregulli i Ri i NetFirewall-it dhe pastaj rregullojeni me Set-NetFirewallRule.

# Bloquear tráfico saliente de Telnet (ejemplo)

New-NetFirewallRule -DisplayName "Block Outbound Telnet" -Direction Outbound -Program %SystemRoot%\System32\telnet.exe -Protocol TCP -LocalPort 23 -Action Block

# Cambiar una regla existente para fijar IP remota

Get-NetFirewallPortFilter | ?{ $_.LocalPort -eq 80 } | Get-NetFirewallRule | ?{ $_.Direction -eq "Inbound" -and $_.Action -eq "Allow" } | Set-NetFirewallRule -RemoteAddress 192.168.0.2Për të menaxhuar rregullat sipas grupeve ose për të fshirë rregullat e bllokimit në masë, mbështetuni te Aktivizo/Çaktivizo/Hiq-NetFirewallRule dhe në pyetje me wildcard ose filtra sipas vetive.

Praktikat më të mira: Mos e çaktivizoni shërbimin Firewall

Microsoft këshillon që të mos ndërpritet shërbimi i Firewall-it (MpsSvc). Kjo mund të shkaktojë probleme me menunë Start, probleme me instalimin e aplikacioneve moderne ose probleme të tjera. gabimet e aktivizimit Me telefon. Nëse, si çështje politike, duhet të çaktivizoni profilet, bëjeni këtë në nivelin e konfigurimit të firewall-it ose GPO-së, por lëreni shërbimin të jetë në punë.

Profilet (domain/privat/publik) dhe veprimet e parazgjedhura (lejo/blloko) mund të caktohen nga rreshti i komandës ose nga konsola e firewall-it. Mbajtja e këtyre vlerave të parazgjedhura të përcaktuara mirë parandalon vrima të pavullnetshme kur krijohen rregulla të reja.

FortiGate: Bllokoni përpjekjet e SSL VPN nga IP-të publike të dyshimta

Nëse përdorni FortiGate dhe shihni përpjekje të dështuara hyrjeje në SSL VPN-në tuaj nga IP të panjohura, krijoni një grup adresash (për shembull, lista e zezë) dhe shtoni të gjitha IP-të kontradiktore atje.

Në tastierë, futni cilësimet SSL VPN me konfigurimi i cilësimeve të vpn ssl dhe zbatohet: caktoni adresën e burimit "blacklistipp" y aktivizo vendos mohimin e adresës-së-burimitMe një shfaqje Ju konfirmoni që është aplikuar. Në këtë mënyrë, kur dikush vjen nga ato IP, lidhja do të refuzohet që në fillim.

Për të kontrolluar trafikun që godet atë IP dhe port, mund të përdorni diagnostikoni paketën sniffer çdo "host XXXX dhe port 10443" 4dhe me merrni monitorin VPN SSL Ju kontrolloni për seanca të lejuara nga IP-të që nuk përfshihen në listë.

Një mënyrë tjetër është SSL_VPN > Kufizo Qasjen > Kufizo qasjen në hostë specifikëMegjithatë, në atë rast refuzimi ndodh pas futjes së kredencialeve, jo menjëherë si nëpërmjet konsolës.

Alternativa ndaj netstat për shikimin dhe analizimin e trafikut

Nëse po kërkoni më shumë rehati ose detaje, ka mjete që e ofrojnë atë. grafikë, filtra të përparuar dhe kapje të thellë i paketave:

- Wiresharkkapja dhe analiza e trafikut në të gjitha nivelet.

- iproute2 (Linux): programe ndihmëse për të menaxhuar TCP/UDP dhe IPv4/IPv6.

- Tel qelqiAnaliza e rrjetit me menaxhim të firewall-it dhe një fokus në privatësi.

- Monitori i Kohëzgjatjes së UptrendsMonitorim i vazhdueshëm i vendit dhe njoftime.

- Germain UXmonitorim i fokusuar në vertikale të tilla si financat ose shëndetësia.

- AteraSuitë RMM me monitorim dhe akses në distancë.

- CloudpeakerAnalitika e uebit dhe ndarja e pamjeve të ekranit.

- iptraf / iftop (Linux): Trafik në kohë reale nëpërmjet një ndërfaqeje shumë intuitive.

- ss (Statistikat e Socket-it) (Linux): një alternativë moderne dhe më e qartë ndaj netstat.

Bllokimi i IP-së dhe efekti i tij në SEO, plus strategjitë e zbutjes

Bllokimi i IP-ve agresive ka kuptim, por kini kujdes me to blloko robotët e motorëve të kërkimitSepse mund të humbisni indeksimin. Bllokimi i vendit mund të përjashtojë gjithashtu përdoruesit legjitimë (ose VPN-të) dhe të zvogëlojë dukshmërinë tuaj në rajone të caktuara.

Masat plotësuese: shtoni CAPTCHA-t Për të ndaluar botët, aplikoni kufizim të shpejtësisë për të parandaluar abuzimin dhe vendosni një CDN për të zbutur DDoS duke shpërndarë ngarkesën nëpër nyjet e shpërndara.

Nëse hostimi juaj përdor Apache dhe keni aktivizuar bllokimin gjeografik në server, mundeni ridrejtoni vizitat nga një vend specifik duke përdorur .htaccess me një rregull rishkrimi (shembull i përgjithshëm):

RewriteEngine on

RewriteCond %{ENV:GEOIP_COUNTRY_CODE} ^CN$

RewriteRule ^(.*)$ http://tu-dominio.com/pagina-de-error.html [R=301,L]Për të bllokuar IP-të në hosting (Plesk), mund të modifikoni edhe .htaccess dhe mohoni adresa specifike, gjithmonë me një kopje rezervë paraprake të skedarit në rast se duhet të riktheni ndryshimet.

Menaxhoni Firewall-in e Windows në thellësi duke përdorur PowerShell dhe netsh

Përtej krijimit të rregullave individuale, PowerShell ju jep kontroll të plotë: përcaktoni profilet e parazgjedhura, krijoni/modifikoni/fshini rregulla dhe madje punoni kundër GPO-ve të Active Directory me seanca të ruajtura në memorien e përkohshme për të zvogëluar ngarkesën në kontrolluesit e domenit.

Shembuj të shpejtë: krijimi i një rregulli, ndryshimi i adresës së tij në distancë, aktivizimi/çaktivizimi i grupeve të tëra dhe hiq rregullat e bllokimit me një të rënë. Modeli i orientuar nga objektet lejon filtra pyetjesh për porte, aplikacione ose adresa dhe zinxhirin e rezultateve me tubacione.

Për të menaxhuar ekipet në distancë, mbështetuni te WinRM dhe parametrat -Seanca CimKjo ju lejon të listoni rregullat, të modifikoni ose fshini hyrjet në makina të tjera pa dalë nga konsola juaj.

Gabime në skripte? Përdoreni -ErrorAction SilentlyVazhdo për të shtypur "rregulli nuk u gjet" gjatë fshirjes, -Po nese për të parë paraprakisht dhe -Konfirmo Nëse dëshironi konfirmim për secilin artikull. Me -I hollësishëm Do të keni më shumë detaje rreth ekzekutimit.

IPsec: autentifikim, enkriptim dhe izolim i bazuar në politika

Kur ju nevojitet vetëm trafik i autentifikuar ose i enkriptuar për të kaluar, ju kombinoni Rregullat e firewall-it dhe IPsec-itKrijoni rregulla të mënyrës së transportit, përcaktoni grupe kriptografike dhe metoda të autentifikimit dhe shoqërojini ato me rregullat e duhura.

Nëse partneri juaj kërkon IKEv2, mund ta specifikoni atë në rregullin IPsec me vërtetim nga certifikata e pajisjes. Kjo është gjithashtu e mundur. rregullat e kopjimit nga një GPO në një tjetër dhe grupet e tyre të lidhura për të përshpejtuar vendosjet.

Për të izoluar anëtarët e domenit, zbatoni rregulla që kërkojnë vërtetim për trafikun hyrës dhe e kërkojnë atë për trafikun dalës. Gjithashtu mund të kërkojnë anëtarësim në grupe me zinxhirë SDDL, duke kufizuar aksesin për përdoruesit/pajisjet e autorizuara.

Aplikacionet e pakriptuara (siç është Telnet) mund të detyrohen të përdorin IPsec nëse krijoni një rregull firewall "lejo nëse është i sigurt" dhe një politikë IPsec që Kërkon vërtetim dhe enkriptimNë këtë mënyrë asgjë nuk udhëton qartë.

Anashkalimi i autentifikuar dhe siguria e pikës fundore

Anashkalimi i autentikuar lejon trafikun nga përdorues ose pajisje të besuara të anashkalojë rregullat e bllokimit. I dobishëm për përditësimi dhe skanimi i serverëve pa hapur porte për të gjithë botën.

Nëse po kërkoni siguri nga fillimi në fund në shumë aplikacione, në vend që të krijoni një rregull për secilën prej tyre, zhvendosni autorizim për shtresën IPsec me listat e grupeve të makinave/përdoruesve të lejuara në konfigurimin global.

Zotërimi i netstat për të parë se kush lidhet, shfrytëzimi i netsh dhe PowerShell për të zbatuar rregullat dhe shkallëzimi me IPsec ose firewall-e perimetrale si FortiGate ju jep kontrollin e rrjetit tuaj. Me filtra Wi-Fi të bazuar në CMD, bllokim IP të projektuar mirë, masa paraprake SEO dhe mjete alternative kur keni nevojë për analiza më të thelluara, do të jeni në gjendje të zbuloni lidhjet e dyshimta në kohë dhe bllokojini ato pa ndërprerë operacionet tuaja.

I pasionuar pas teknologjisë që i vogël. Më pëlqen të jem i përditësuar në këtë sektor dhe, mbi të gjitha, ta komunikoj atë. Kjo është arsyeja pse unë i jam përkushtuar komunikimit në uebsajtet e teknologjisë dhe video lojërave për shumë vite tani. Mund të më gjeni duke shkruar për Android, Windows, MacOS, iOS, Nintendo ose çdo temë tjetër të lidhur që ju vjen në mendje.