- WireGuard ofron performancë të lartë dhe vonesë të ulët me kriptografi moderne dhe konfigurim të lehtë.

- Mbështet roaming-un, kill-switching dhe split-tunneling, ideal për lëvizshmëri dhe akses të sigurt në rrjet.

- Konfigurim homogjen dhe shumëplatformësh me menaxhim të qartë të çelësave dhe rregulla NAT/Firewall.

- Në mjediset e ndërmarrjeve, ai integrohet me NAC, IDS/IPS dhe drejtoritë për akses të kontrolluar.

A po kërkoni një VPN që është e shpejtë, e sigurt dhe nuk do t'ju bezdisë me konfigurime të pafundme? WireGuard Është një nga opsionet më të mira. Ky protokoll modern i jep përparësi thjeshtësisë dhe kriptografisë së teknologjisë së fundit, duke e bërë të lehtë për këdo që të krijojë një tunel të sigurt.

Përveç mbrojtjes në rrjetet publike dhe lejimit të aksesit në rrjetin e shtëpisë ose të biznesit tuaj, Një VPN ndihmon në anashkalimin e gjeo-blloqeve dhe censurësMe WireGuard, ajo privatësi dhe performancë shtesë vjen me një proces konfigurimi çuditërisht të thjeshtë, si në kompjuterë ashtu edhe në pajisje mobile.

WireGuard me pak fjalë

WireGuard është një softuer vpn burim i hapur i orientuar drejt shtresës 3 (L3) që Përdor ekskluzivisht UDP dhe kriptografi moderne si parazgjedhje.Avantazhi i tij kryesor është një dizajn minimalist me shumë pak rreshta kodi, i cili lehtëson auditimet, zvogëlon sipërfaqen e sulmit dhe përmirëson performancën.

Ndryshe nga ajo që ofrojnë VPN-të e tjera, këtu nuk zgjidhni dhjetëra algoritme ose faza; WireGuard përcakton një "paketë" kriptografike koherente.Nëse një algoritëm është i vjetëruar, publikohet një version i ri dhe klientët/serverët negociojnë përditësimin në mënyrë transparente.

Ky protokoll funksionon gjithmonë në modalitetin e tunelit, dhe Mbështet IPv4 dhe IPv6 (duke enkapsuluar njërën brenda tjetrës nëse është e nevojshme)Për ta përdorur atë, do t'ju duhet të hapni një port UDP (të konfigurueshëm) në routerin tuaj për serverin tuaj.

Pajtueshmëria dhe mbështetja

Në botën e firewall-eve, OPNsense integron WireGuard në bërthamë për të maksimizuar shpejtësinë. pfSense pati uljet dhe ngritjet e veta: u shfaq në versionin 2.5.0, u hoq në 2.5.1 për shkak të gjetjeve të sigurisë dhe Sot mund të instalohet si një paketë menaxhohet nga ndërfaqja e internetit.

Kriptografia e përdorur

WireGuard mbështetet në një sërë algoritmash moderne dhe shumë të audituara: Korniza e Protokollit të Zhurmës, Curve25519, ChaCha20, Poly1305, BLAKE2, SipHash dhe HKDFEnkriptimi i të dhënave përdor ChaCha20-Poly1305 (AEAD), me shkëmbim ECDH në Curve25519 dhe derivim të çelësit me HKDF.

Kjo qasje shmang përzierjen e grupeve të ndryshme dhe zvogëlon gabimet e konfigurimitGjithashtu thjeshton zgjidhjen e problemeve, pasi të gjitha nyjet flasin të njëjtën gjuhë kriptografike.

Performanca dhe vonesa

Implementimi minimalist dhe integrimi i nivelit të ulët lejojnë shpejtësi shumë të larta dhe vonesa shumë të ulëtaNë krahasimet në botën reale me L2TP/IPsec dhe OpenVPN, WireGuard zakonisht del në krye, duke dyfishuar shpesh rendimentin në të njëjtin harduer.

Në rrjete të paqëndrueshme ose celulare, Rivendosja e sesionit është e shpejtë Dhe rilidhja pas ndryshimeve në rrjet (roaming) mezi vihet re. Në pajisjet me burime të kufizuara (routerë, pajisje IoT), konsumi i ulët i energjisë bën gjithë ndryshimin, duke kursyer energjinë e CPU-së dhe të baterisë.

Instalim i shpejtë në Linux

Në shpërndarjet moderne, WireGuard është tashmë i disponueshëm në depo të qëndrueshme. Në Debian/Ubuntu, thjesht instalojeni atë. përditësoni dhe instaloni paketën zyrtareNë raste të tjera, mund t'ju duhet të shtoni depo ose të aktivizoni modulin e kernelit.

sudo apt update && sudo apt upgrade -y

sudo apt install wireguard -y

sudo modprobe wireguard

Nëse përdorni një degë që nuk e ka atë në "stabile", mund të përdorni depo "të paqëndrueshme/testuese" nën kontrollin e përparësisë, megjithëse Idealisht, duhet ta tërheqësh nga depoja e qëndrueshme. të shpërndarjes suaj kur të bëhet e disponueshme.

Gjenerimi i çelësit

Çdo pajisje (server dhe klient) ka nevojë për çiftin e vet të çelësave. Mbajeni dhomën private të mbyllur. dhe ndan vetëm atë publik me kolegun.

umask 077

wg genkey | tee privatekey | wg pubkey > publickey

Mund ta përsërisni procesin për secilin klient dhe ta ndiqni me emër. shmangia e konfuzionit midis bashkëmoshatarëve ndërsa vendosja juaj rritet.

Konfigurimi i serverit

Dosja tipike është /etc/wireguard/wg0.confNë këtë seksion, ju përcaktoni adresën IP të VPN-së, çelësin privat dhe portin UDP. Në secilin seksion, ju shtoni një klient, duke lejuar çelësin e tij publik dhe adresat e autorizuara IP.

Address = 192.168.2.1/24

ListenPort = 51820

PrivateKey = <clave_privada_servidor>

# Ejemplo de NAT automátizado con PostUp/PostDown, si lo necesitas

#PostUp = iptables -A FORWARD -i %i -j ACCEPT; iptables -A FORWARD -o %i -j ACCEPT; iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

#PostDown = iptables -D FORWARD -i %i -j ACCEPT; iptables -D FORWARD -o %i -j ACCEPT; iptables -t nat -D POSTROUTING -o eth0 -j MASQUERADE

PublicKey = <clave_publica_cliente1>

AllowedIPs = 192.168.2.2/32

# Añade más peers según necesites

#

#PublicKey = <clave_publica_cliente2>

#AllowedIPs = 192.168.2.3/32

Nëse preferoni të lejoni çdo IP të klientit dhe të menaxhoni rrugët veçmas, mund të përdorni IP-të e Lejuara = 0.0.0.0/0 Në mjedise të ngjashme, por në mjedise të kontrolluara është më mirë të caktohet /32 për klient për gjurmueshmëri.

Konfigurimi i klientit

La seksion Ai mbart çelësin privat dhe IP-në e tij në VPN; çelësin publik të serverit, pikën e tij fundore dhe politikën e rrugëzimit.

PrivateKey = <clave_privada_cliente>

Address = 192.168.2.2/32

DNS = 1.1.1.1

PublicKey = <clave_publica_servidor>

Endpoint = <IP_publica_servidor>:51820

AllowedIPs = 0.0.0.0/0

PersistentKeepalive = 25

El PersistentKeepalive (25) Kjo ndihmon nëse klienti është pas NAT/mureve të zjarrit që bllokojnë përputhjet joaktive. AllowedIPs përcakton nëse e drejtoni të gjithë trafikun përmes VPN-së (0.0.0.0/0) apo vetëm nënrrjeteve specifike.

NAT, përçim dhe firewall

Për t'u lejuar klientëve të hyjnë në internet përmes serverit, duhet të aktivizo transferimin e IP-së dhe aplikoni NAT në ndërfaqen WAN.

echo "net.ipv4.ip_forward=1" | sudo tee -a /etc/sysctl.conf

echo "net.ipv6.conf.all.forwarding=1" | sudo tee -a /etc/sysctl.conf

sudo sysctl -p

sudo iptables -t nat -A POSTROUTING -s 192.168.2.0/24 -o eth0 -j MASQUERADE

Nëse politika juaj e firewall-it është kufizuese, lejon trafikun në ndërfaqen wg0 dhe hapni portën UDP të zgjedhur në firewall/routerin NAT.

sudo iptables -I INPUT 1 -i wg0 -j ACCEPT

Për të hapur ndërfaqen dhe për të aktivizuar shërbimin gjatë fillimit: wg-quick dhe systemd Ata e lënë atë në autopilot për ju.

sudo wg-quick up wg0

sudo systemctl enable wg-quick@wg0

Roaming, Kill-Switch dhe lëvizshmëri

WireGuard është projektuar për përdorim të përditshëm në celular: Nëse kaloni nga Wi-Fi në 4G/5G, tuneli rivendoset menjëherë.Nuk do të vini re ndonjë ndërprerje serioze kur ndërroni rrjetet.

Përveç kësaj, mund të aktivizoni një ndërprerës (në varësi të platformës ose aplikacionit) në mënyrë që, nëse VPN-ja bie, sistemi të bllokojë trafikun derisa të rivendoset, duke parandaluar rrjedhjet aksidentale.

Tuneli i ndarë

Tuneli i ndarë ju lejon të vendosni Çfarë trafiku kalon përmes VPN-së dhe çfarë del direkt?I dobishëm për ruajtjen e latencës së ulët në lojëra ose video thirrje ndërsa aksesohen burimet e brendshme përmes tunelit.

Dy shembuj tipikë të konfigurimit te klienti, duke përdorur direktivën AllowedIPs:

# Redirección total por la VPN

PublicKey = <clave_publica_servidor>

AllowedIPs = 0.0.0.0/0

Endpoint = <IP_publica_servidor>:51820

# Solo la LAN remota (por ejemplo, 192.168.1.0/24) a través de la VPN

PublicKey = <clave_publica_servidor>

AllowedIPs = 192.168.1.0/24

Endpoint = <IP_publica_servidor>:51820

Kjo zvogëlon ndikimin në shpejtësi/latencë dhe Ju optimizoni përvojën për atë që duhet ta mbrosh vërtet.

Avantazhet dhe disavantazhet e WireGuard

- NË FAVORshpejtësi, vonesë e ulët, thjeshtësi, kriptografi moderne, konsum i reduktuar i burimeve dhe një bazë e vogël kodi që lehtëson auditimet.

- KUNDËR: Mbështetja në disa ekosisteme të trashëguara është më pak e zhvilluar se IPsec/OpenVPN, veçori të përparuara më të kufizuara (skripte dhe bllokim nativ) dhe konsiderata për privatësinë sepse çelësat publikë shoqërohen me IP-të e tunelit të brendshëm.

Mbështetje për firewall-e, NAS dhe QNAP

Në pajisjet e tipit firewall, OPNsense integron WireGuard me përshpejtim të kernelit. Në pfSense, ndërsa prisni integrimin e qëndrueshëm, mund ta instaloni paketën dhe ta menaxhoni atë lehtësisht nga GUI.

Në QNAP NAS, nëpërmjet QVPN 2, Mund të konfiguroni serverat L2TP/IPsec, OpenVPN dhe WireGuard....dhe madje virtualizoni Debian nëse doni të modifikoni OpenVPN me AES-GCM ose të matni me iperf3. Në testet me pajisje të fuqishme (si një QNAP me Ryzen 7 dhe 10GbE) dhe një klient 10GbE, WireGuard dyfishoi performancën kundrejt L2TP/IPsec ose OpenVPN në të njëjtin mjedis lokal.

WireGuard në celular: pikat e forta dhe të dobëta

Në iOS dhe Android, aplikacioni zyrtar e bën të lehtë kalimin midis rrjeteve pa probleme. Një avantazh i madh: Shfletim i sigurt në Wi-Fi publik nga hotelet ose aeroportet dhe fshihni trafikun tuaj nga ofruesi i shërbimit të internetit (ISP). Për më tepër, nëse konfiguroni serverin tuaj, mund të hyni në shtëpinë ose biznesin tuaj sikur të ishit realisht atje.

Kundërpalja logjike është se Shtohet pak vonesë dhe shpejtësia bie pakveçanërisht nëse e ridrejtoni të gjithë trafikun. Megjithatë, WireGuard është ndër protokollet më miqësore me baterinë dhe performancën. Shihni gjithashtu rekomandimet për Android nëse çanta juaj është e lëvizshme.

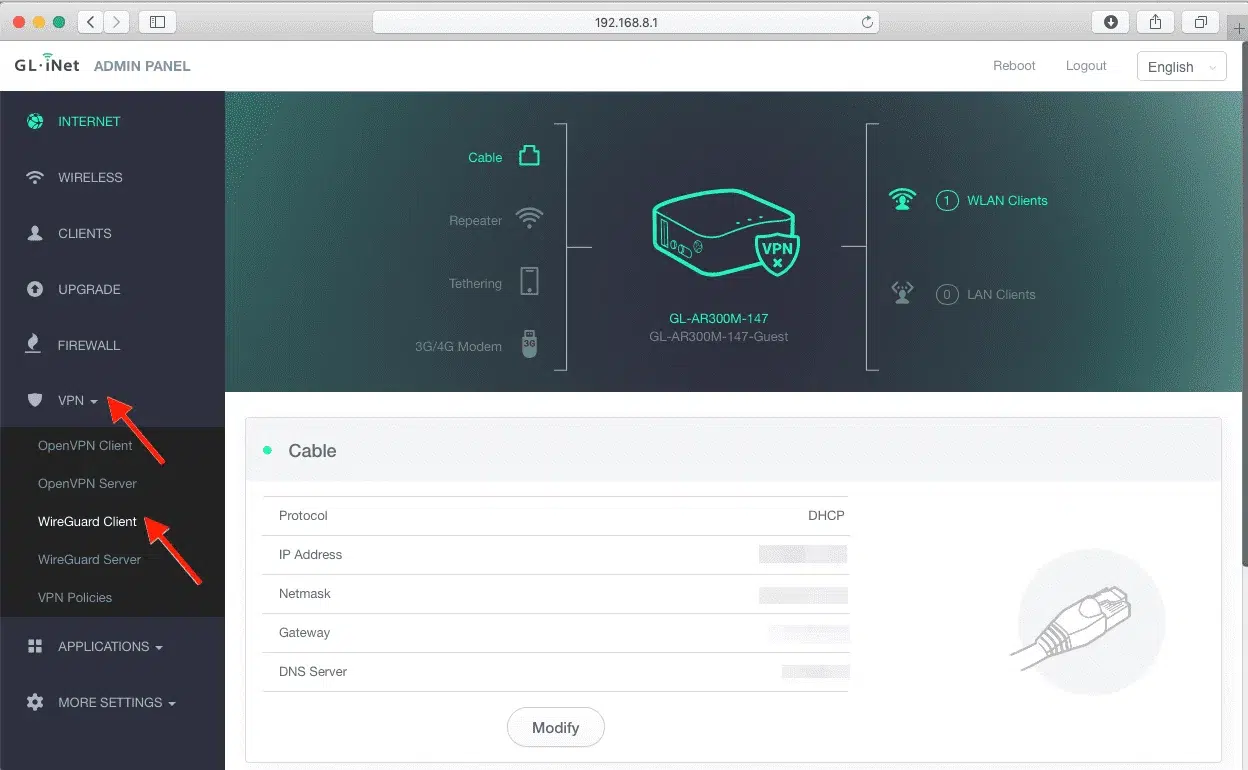

Instaloni dhe përdorni në platforma të tjera

Në macOS, Windows, Android dhe iOS, keni aplikacione zyrtare; e tëra çfarë duhet të bëni është importoni skedarin .conf ose skanoni një kod QR gjeneruar nga menaxheri juaj i konfigurimit. Procesi është praktikisht identik me atë të Linux-it.

Nëse do ta konfiguroni në një VPS, mbani mend praktikat e mira: përditëso sistemin, aktivizo firewall-inKufizoni portin UDP të WireGuard në IP-të e lejuara nëse është e mundur dhe ndërroni çelësat kur kërkohet nga politika juaj.

Verifikimi dhe diagnoza

Për të siguruar që gjithçka është në rregull, mbështetuni te wg dhe wg-quickDo të shihni shtrëngimet e duarve, bajtet e transferuara dhe kohën që nga shkëmbimi i fundit.

wg

wg show

Nëse nuk ka lidhje, kontrolloni: rrugët e sistemit, NAT, porta e hapur UDP në router dhe që pika fundore dhe çelësat për secilin bashkëmoshatar janë të saktë. Një ping në adresën IP të serverit në VPN është zakonisht testi i parë i dobishëm.

Me një qasje të thjeshtë, kriptografi moderne dhe performancë të dukshme, WireGuard ka fituar vendin e saj si VPN-ja e preferuar Për përdoruesit shtëpiakë dhe bizneset. Instalimi është i thjeshtë, menaxhimi është i përshtatshëm dhe gama e përdorimeve të tij (qasje në distancë, vend-në-vend, lëvizshmëri e sigurt ose tunelim i ndarë) i përshtatet pothuajse çdo skenari. Shtoni praktika të mira sigurie, një firewall të akorduar mirë dhe monitorim bazë, dhe do të keni një tunel të shpejtë, të qëndrueshëm dhe shumë të vështirë për t'u thyer.

Redaktor i specializuar në çështjet e teknologjisë dhe internetit me më shumë se dhjetë vjet përvojë në media të ndryshme dixhitale. Unë kam punuar si redaktor dhe krijues i përmbajtjes për kompanitë e tregtisë elektronike, komunikimit, marketingut online dhe reklamave. Kam shkruar gjithashtu në faqet e internetit të ekonomisë, financave dhe sektorëve të tjerë. Puna ime është edhe pasioni im. Tani, përmes artikujve të mi në Tecnobits, Përpiqem të eksploroj të gjitha të rejat dhe mundësitë e reja që bota e teknologjisë na ofron çdo ditë për të përmirësuar jetën tonë.