- Две озбиљне рањивости (CVE-2025-7850 и CVE-2025-7851) утичу на TP-Link Omada и Festa VPN рутере.

- Нема доказа о активној експлоатацији; ТП-Линк је објавио фирмвер и тражи од корисника да промене своје лозинке.

- САД разматрају ограничавање продаје ТП-Линка из разлога националне безбедности; компанија негира било какве везе са Кином.

- Организације у Шпанији и ЕУ морају ажурирати, сегментирати мреже и ојачати контроле приступа.

Професионални рутери од ТП-Линк-ови Омада и Феста ВПН асортимати Изложени су двема веома озбиљним рањивостима које би могле омогућити нападачу да преузме контролу над уређајем. Упозорење се налази у техничком извештају компаније Forescout Research – Vedere Labs, који позива на хитну примену неопходних исправки. ажурирања фирмвера која је већ објавио ТП-Линк.

Ово откриће долази у напетом политичком тренутку: неколико америчких савезних агенција подржава могући потез Министарства трговине да ограничити будућу продају ТП-Линк производа из разлога националне безбедности. Компанија, са своје стране, негира било какве оперативне везе са Кином и тврди да њене америчке подружнице... Они не подлежу обавештајним смерницама азијске земље.

Шта је тачно откривено

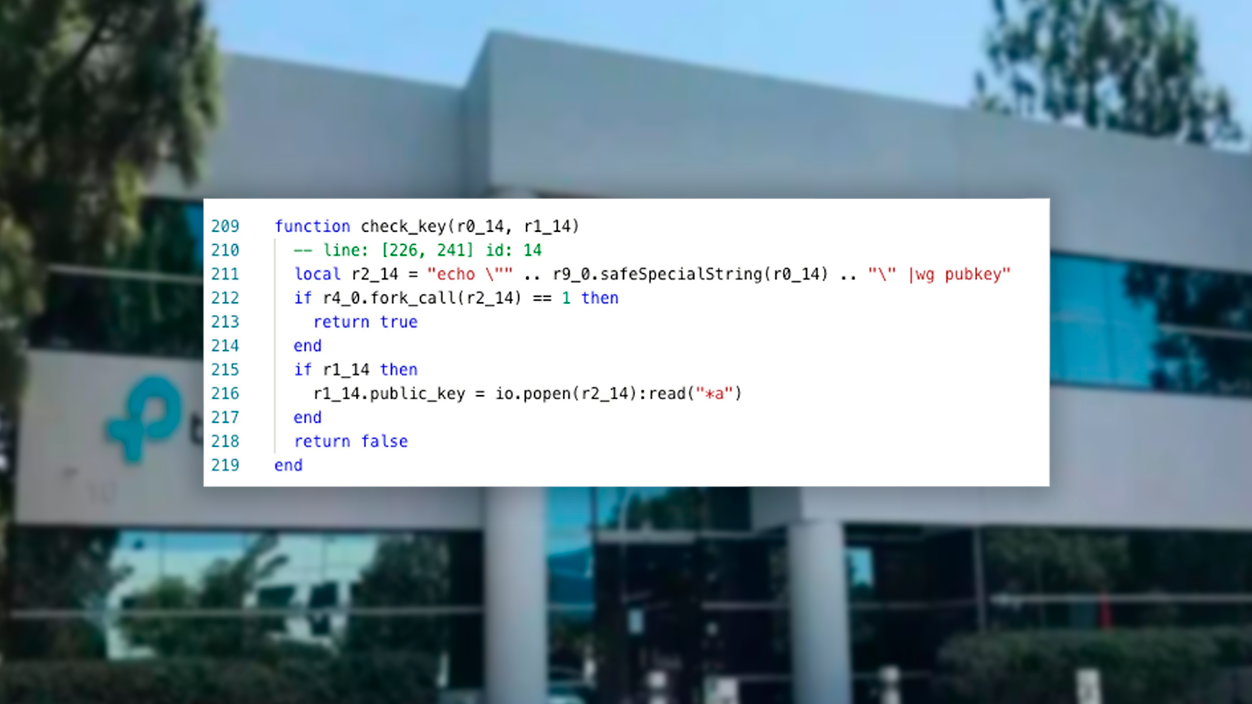

La прва рањивост, идентификован као CVE-2025-7850, Омогућава убризгавање команди оперативног система због недовољне санације корисничког уноса.Са оценом озбиљности од 9,3, у одређеним сценаријима Могло би се злоупотребити чак и без акредитива..

El друга пресуда, CVE-2025-7851 (оцена 8,7), Открива преосталу функционалност за отклањање грешака која омогућава root приступ путем SSH-аУ пракси, та скривена рута могао би да одобри потпуна контрола над рутером нападачу који га успешно искористи.

Према Форскауту, рањивости утичу TP-Link Omada опрема и Festa VPN рутериОви уређаји су уобичајени у малим и средњим предузећима, дистрибуираним канцеларијама и корпоративним мрежама. У Шпанији и ЕУ се често користе за удаљени приступ и сегментација сајтаСтога се потенцијални утицај протеже на пословне мреже и критична окружења.

Практични ризик: шта је познато и које су тренутно доступне закрпе

Истраживачи указују да Не постоје јавни докази о активној експлоатацији ове две мане у време извештаја. Међутим, ТП-Линк опрема је у прошлости била мета великих ботнет мрежа, као што је Quad7, и група повезаних са Кином које су извршио нападе прскањем лозинки против Microsoft 365 налога, између осталих кампања.

Форскаут и ТП-Линк препоручују одмах ажурирање на објављене верзије фирмвера како би се исправиле грешке.Након ажурирања, TP-Link ће вас замолити да промените администраторске лозинке. Поред тога, препоручљиво је да примените мере заштите како бисте смањити површину напада:

- Онемогући даљински приступ администрацији ако није неопходно и ограничите га листама контроле приступа (ACL) или VPN.

- Ротирајте SSH акредитиве и кључевеи корисници са омогућеним прегледом en el dispositivo.

- Одвојите управљачки саобраћај у посебну VLAN мрежу и Ограничите SSH само на поуздане IP адресе.

- Пратите системске логове и активирајте упозорења о упаду на периметру.

У европском контексту, ове акције су у складу са захтевима управљање закрпама и контрола приступа који укључују оквире као што је NIS2 и најбоље праксе које препоручују организације као што су INCIBE или CCN-CERT.

Иако је током своје истраге, Форскаут тврди да је пронашао додатне недостатке у координацији са лабораторијама ТП-ЛинкаНеки са потенцијалом за даљинско коришћење. Технички детаљи нису откривени, али Очекује се да ће ТП-Линк објавити решења за ове проблеме. Током целог првог квартала 2026. године.

Регулаторни притисак у САД и његови споредни ефекти у Европи

Извори које цитирају амерички медији тврде да је међуагенцијски процес, који укључује правосуђе, националну безбедност и одбрануОвог лета је проучавао план за забранити продају нових ТП-Линк уређаја у земљиЗабринутост је усмерена на потенцијал правни утицаји Пекинга и могућност злонамерних ажурирања. ТП-Линк одбацује ове сумње и наглашава да ниједан амерички орган власти или Бела кућа нису донели формалну одлуку о том питању.

Иако је дебата првенствено домаћа у САД, Његови ефекти би се могли осетити у ЕвропиОд критеријума јавних набавки и процена ризика ланца снабдевања до политика хомологације и подршке. За организације са трансатлантским присуством, Препоручљиво је одржавати став будности y политика планиране замене ако је потребно.

Шта би требало да ураде организације у Шпанији и ЕУ?

Поред постављања закрпа и јачања приступних тачака, препоручљиво је извршити комплетан попис имовине мрежу (укључујући рутере и пролазне мреже), проверити верзије фирмвера и документовати привремене изузетке. У малим и средњим предузећима са мање ресурса, ослањати се на њихове ИТ провајдер или MSP да би се потврдиле безбедне конфигурације и сегментација.

- Преглед изложености интернету скенирањем отворене услуге.

- Политика резервних копија configuración del router и план преокрета.

- Дневник промена и контролисаних тестова након сваког ажурирања.

Са већ идентификованим недостацима, доступним закрпама и регулаторном дебатом која добија на замаху, Приоритет је исправљање, јачање и праћење, а не паника.Ажурирање фирмвера, промена лозинки, затварање непотребног приступа и праћење аномалних активности су кораци који, када се примењују данас, драстично смањити ризик у напредним пословним и кућним мрежама.

Ја сам технолошки ентузијаста који је своја „штреберска“ интересовања претворио у професију. Провео сам више од 10 година свог живота користећи најсавременију технологију и петљајући по свим врстама програма из чисте радозналости. Сада сам се специјализовао за компјутерску технологију и видео игрице. То је зато што више од 5 година пишем за различите веб странице о технологији и видео игрицама, стварајући чланке који желе да вам дају информације које су вам потребне на језику који је свима разумљив.

Ако имате било каквих питања, моје знање се креће од свега што се тиче Виндовс оперативног система као и Андроида за мобилне телефоне. И моја посвећеност је вама, увек сам спреман да потрошим неколико минута и помогнем вам да решите сва питања која имате у овом свету интернета.