- Identifiera anslutningar och portar med netstat och filtrera efter tillstånd eller protokoll för att upptäcka avvikande aktivitet.

- Blockera nätverk och IP-adresser från CMD/PowerShell med hjälp av netsh och väldefinierade brandväggsregler.

- Stärk perimetern med IPsec- och GPO-kontroll och övervaka utan att inaktivera brandväggstjänsten.

- Undvik biverkningar på SEO och användbarhet genom att kombinera blockering med CAPTCHA, hastighetsgräns och CDN.

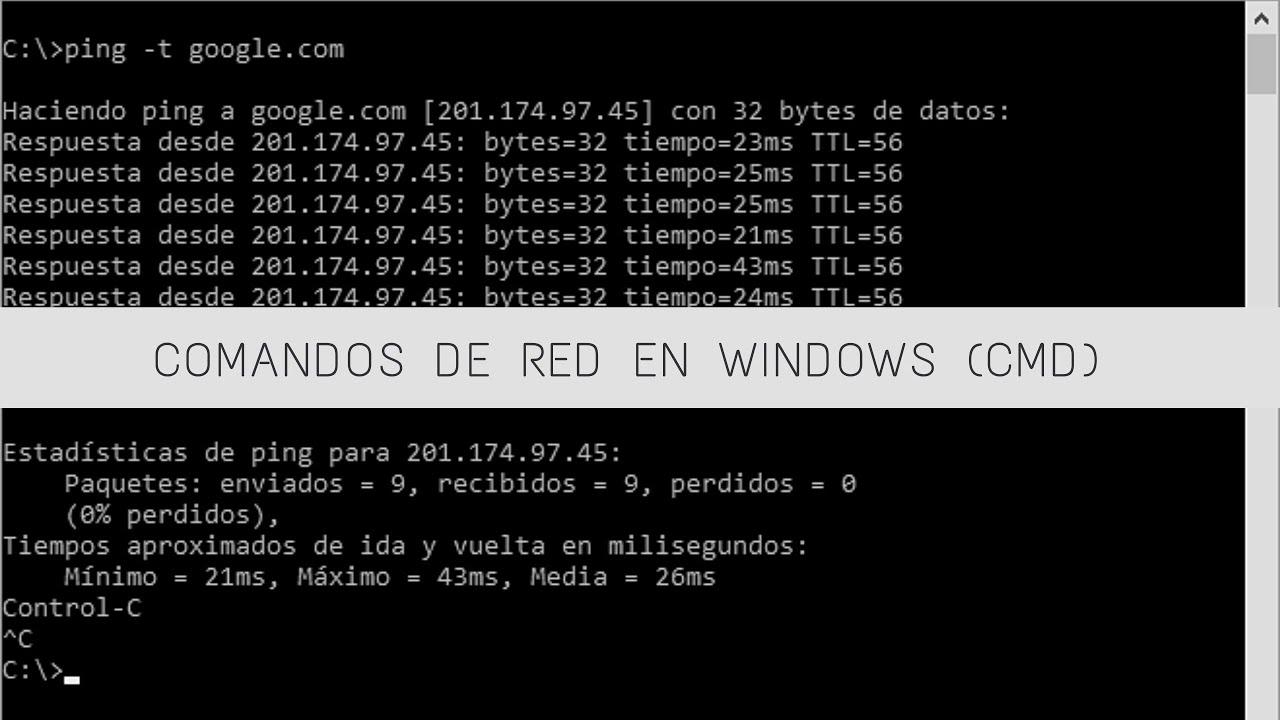

¿Hur blockerar man misstänkta nätverksanslutningar från CMD? När en dator börjar gå långsamt eller du ser ovanlig nätverksaktivitet är det ofta snabbaste sättet att återfå kontrollen genom att öppna kommandotolken och använda kommandon. Med bara några få kommandon kan du upptäcka och blockera misstänkta anslutningarGranska öppna portar och stärk din säkerhet utan att installera något extra.

I den här artikeln hittar du en komplett, praktisk guide baserad på inbyggda verktyg (CMD, PowerShell och verktyg som netstat och netsh). Du kommer att se hur identifiera konstiga sessionerVilka mätvärden som ska övervakas, hur man blockerar specifika Wi-Fi-nätverk och hur man skapar regler i Windows-brandväggen eller till och med en FortiGate, allt förklarat på ett tydligt och enkelt språk.

Netstat: vad det är, vad det är till för och varför det fortfarande är viktigt

Namnet netstat kommer från "nätverk" och "statistik", och dess funktion är just att erbjuda statistik och anslutningsstatus i realtid. Den har integrerats i Windows och Linux sedan 90-talet, och du kan även hitta den i andra system som macOS eller BeOS, dock utan ett grafiskt gränssnitt.

Genom att köra det i konsolen kan du se aktiva anslutningar, portar som används, lokala och fjärradresser och i allmänhet en tydlig översikt över vad som händer i din TCP/IP-stack. Med detta omedelbar nätverksskanning Det hjälper dig att konfigurera, diagnostisera och höja säkerhetsnivån för din dator eller server.

Att övervaka vilka enheter som ansluts, vilka portar som är öppna och hur din router är konfigurerad är avgörande. Med netstat får du även routingtabeller och statistik per protokoll som vägleder dig när något inte stämmer: överdriven trafik, fel, överbelastning eller obehöriga anslutningar.

Bra tips: Innan du kör en seriös analys med netstat, stäng alla program du inte behöver och till och med Starta om om möjligtPå så sätt undviker du brus och får precision i det som verkligen är viktigt.

Påverkan på prestanda och bästa praxis för användning

Att köra netstat i sig kommer inte att förstöra din dator, men att använda det för mycket eller med för många parametrar samtidigt kan förbruka CPU och minne. Om du kör det kontinuerligt eller filtrerar ett hav av data, systembelastningen ökar och prestandan kan bli lidande.

För att minimera dess påverkan, begränsa den till specifika situationer och finjustera parametrarna. Om du behöver ett kontinuerligt flöde, utvärdera mer specifika övervakningsverktyg. Och kom ihåg: Mindre är mer när målet är att undersöka ett specifikt symptom.

- Begränsa användningen till tillfällen då du verkligen behöver den visa aktiva anslutningar eller statistik.

- Filtrera exakt för att visa endast den nödvändiga informationen.

- Undvik att schemalägga körningar med mycket korta intervaller som mättade resurser.

- Överväg dedikerade verktyg om du letar efter realtidsövervakning mer avanzada.

Fördelar och begränsningar med att använda netstat

Netstat är fortfarande populärt bland administratörer och tekniker eftersom det tillhandahåller Omedelbar synlighet av anslutningar och portar som används av applikationer. På några sekunder kan du upptäcka vem som pratar med vem och genom vilka portar.

Det underlättar också övervakning och felsökningTrängsel, flaskhalsar, ihållande anslutningar… allt framgår av relevant status och statistik.

- Snabb upptäckt av obehöriga anslutningar eller möjliga intrång.

- Sessionsspårning mellan klienter och servrar för att lokalisera krascher eller latenser.

- Prestationsutvärdering genom protokoll för att prioritera förbättringar där de har störst effekt.

Och vad gör den inte så bra? Den tillhandahåller inga data (det är inte dess syfte), dess utdata kan vara komplex för icke-tekniska användare, och i mycket stora miljöer som inte kan skalas som ett specialiserat system (SNMP, till exempel). Dessutom har dess användning minskat till förmån för PowerShell och modernare verktyg med tydligare resultat.

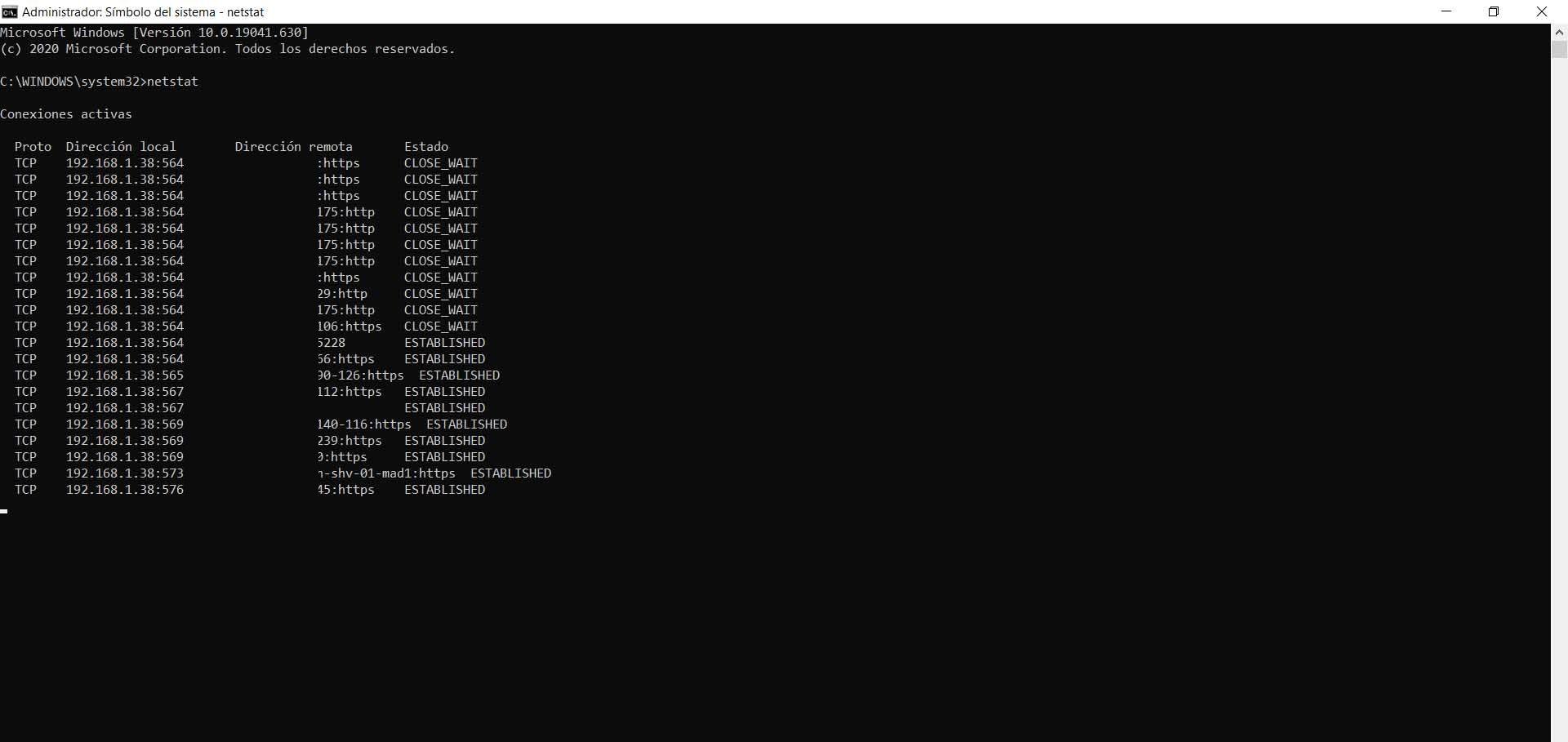

Hur man använder netstat från CMD och läser dess resultat

Öppna CMD som administratör (Start, skriv "cmd", högerklicka, Kör som administratör) eller använd Terminal i Windows 11. Skriv sedan netstat och tryck på Enter för att få ögonblickets foto.

Du ser kolumner med protokollet (TCP/UDP), lokala och fjärradresser med deras portar och ett statusfält (LYSSNAR, ETABLERAD, TIME_WAIT, etc.). Om du vill ha siffror istället för portnamn, kör netstat -n för en mer direkt läsning.

Regelbundna uppdateringar? Du kan ange att den ska uppdateras var X:e sekund med ett intervall: till exempel, netstat -n 7 Den uppdaterar utdata var 7:e sekund för att observera förändringar i realtid.

Om du bara är intresserad av etablerade anslutningar, filtrera utdata med findstr: netstat | findstr ETABLERADÄndra till LISTENING, CLOSE_WAIT eller TIME_WAIT om du föredrar att detektera andra tillstånd.

Användbara netstat-parametrar för undersökning

Dessa modifierare låter dig minska buller och fokusera på vad du letar efter:

- -avisar aktiva och inaktiva anslutningar och lyssnande portar.

- -e: statistik över gränssnittspaket (inkommande/utgående).

- -f: matchar och visar fjärranslutna FQDN:er (fullständigt kvalificerade domännamn).

- -n: visar olösta port- och IP-nummer (snabbare).

- -o: lägger till PID för processen som upprätthåller anslutningen.

- -p Xfilter efter protokoll (TCP, UDP, tcpv6, tcpv4...).

- -q: fråga länkade lyssnande och icke-lyssnande portar.

- -sStatistik grupperad efter protokoll (TCP, UDP, ICMP, IPv4/IPv6).

- -r: systemets aktuella routingtabell.

- -tinformation om anslutningar i nedladdningsläge.

- -xInformation om NetworkDirect-anslutning.

Praktiska exempel för vardagen

För att lista öppna portar och anslutningar med deras PID, kör netstat-årMed det PID:t kan du korsreferera processen i Aktivitetshanteraren eller med verktyg som TCPView.

Om du bara är intresserad av IPv4-anslutningar, filtrera efter protokoll med netstat -p IP och du sparar buller på vägen ut.

Global statistik per protokoll kommer från netstat -sMedan om du vill ha aktiviteten hos gränssnitten (skickat/mottaget) kommer det att fungera netstat -e att ha exakta siffror.

För att spåra ett problem med fjärrnamnmatchning, kombinera netstat -f med filtrering: till exempel, netstat -f | findstr mindomän Den returnerar bara det som matchar den domänen.

När Wi-Fi är långsamt och netstat är fullt av konstiga anslutningar

Ett klassiskt fall: långsam surfning, ett hastighetstest som tar ett tag att starta men ger normala siffror, och när man kör netstat visas följande: dussintals förbindelser ETABLERADOfta är boven i dramat webbläsaren (till exempel Firefox, på grund av dess sätt att hantera flera sockets), och även om du stänger fönster kan bakgrundsprocesser fortsätta att underhålla sessioner.

Vad ska man göra? Identifiera först med netstat-år Notera PID:erna. Kontrollera sedan i Aktivitetshanteraren eller med Process Explorer/TCPView vilka processer som ligger bakom den. Om anslutningen och processen verkar misstänkta, överväg att blockera IP-adressen från Windows-brandväggen. kör en antivirusskanning Och om risken verkar hög för dig, koppla tillfälligt bort utrustningen från nätverket tills det blir klart.

Om strömmen av sessioner kvarstår efter att du har installerat om webbläsaren, kontrollera tillägg, inaktivera synkronisering tillfälligt och se om andra klienter (som din mobila enhet) också är långsamma: detta tyder på problemet. nätverks-/internetleverantörsproblem snarare än lokal programvara.

Kom ihåg att netstat inte är en realtidsmonitor, men du kan simulera en med netstat -n 5 att uppdatera var 5:e sekund. Om du behöver en kontinuerlig och mer praktisk panel kan du ta en titt på TCPView eller mer dedikerade övervakningsalternativ.

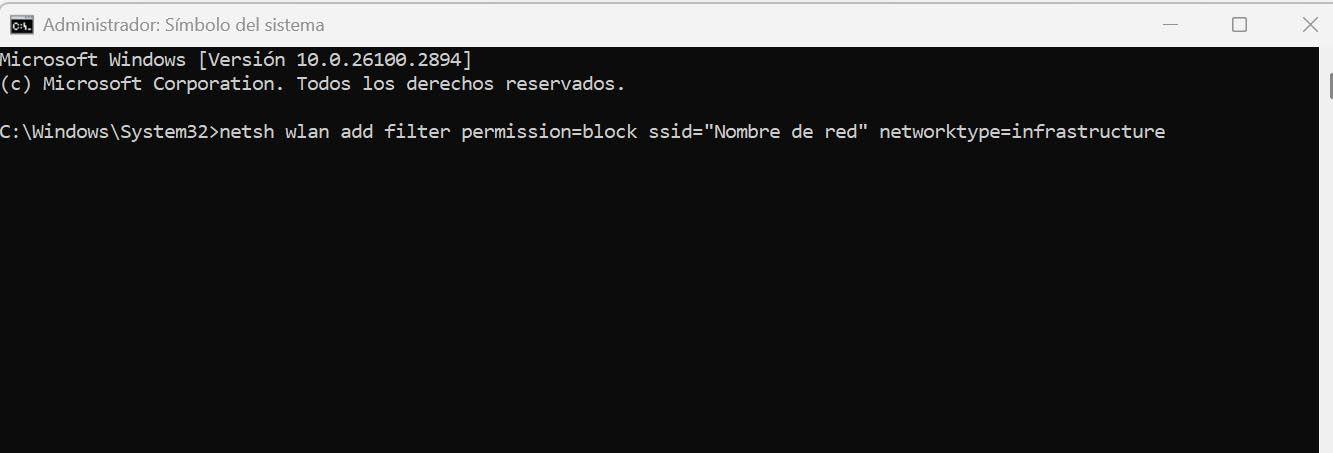

Blockera specifika Wi-Fi-nätverk från CMD

Om det finns nätverk i närheten som du inte vill se eller att din enhet ska försöka använda kan du filtrera dem från konsolenKommandot låter dig blockera ett specifikt SSID och hantera det utan att röra den grafiska panelen.

Öppna CMD som administratör och använder:

netsh wlan add filter permission=block ssid="Nombre real de la red" networktype=infrastructureEfter att du har kört det kommer nätverket att försvinna från listan över tillgängliga nätverk. För att kontrollera vad du har blockerat, starta netsh wlan visa filter permission=blockOch om du ångrar det, radera det med:

netsh wlan delete filter permission=block ssid="Nombre real de la red" networktype=infrastructure

Blockera misstänkta IP-adresser med Windows-brandväggen

Om du upptäcker att samma publika IP-adress försöker misstänkta åtgärder mot dina tjänster är det snabba svaret skapa en regel som blockerar Dessa anslutningar. I den grafiska konsolen lägger du till en anpassad regel, tillämpar den på "Alla program", protokollet "Valfri", anger de fjärr-IP-adresser som ska blockeras, markerar "Blockera anslutningen" och tillämpar den på domän/privat/offentlig.

Föredrar du automatisering? Med PowerShell kan du skapa, ändra eller ta bort regler utan att klicka. Om du till exempel vill blockera utgående Telnet-trafik och sedan begränsa den tillåtna fjärr-IP-adressen kan du använda regler med Ny-NetFirewall-regel och justera sedan med Set-NetFirewallRule.

# Bloquear tráfico saliente de Telnet (ejemplo)

New-NetFirewallRule -DisplayName "Block Outbound Telnet" -Direction Outbound -Program %SystemRoot%\System32\telnet.exe -Protocol TCP -LocalPort 23 -Action Block

# Cambiar una regla existente para fijar IP remota

Get-NetFirewallPortFilter | ?{ $_.LocalPort -eq 80 } | Get-NetFirewallRule | ?{ $_.Direction -eq "Inbound" -and $_.Action -eq "Allow" } | Set-NetFirewallRule -RemoteAddress 192.168.0.2För att hantera regler grupperade eller ta bort blockeringsregler samtidigt, förlita dig på Aktivera/Inaktivera/Ta bort-NetFirewallRule och i frågor med jokertecken eller filter efter egenskaper.

Bästa praxis: Inaktivera inte brandväggstjänsten

Microsoft avråder från att stoppa brandväggstjänsten (MpsSvc). Det kan orsaka problem med Start-menyn, problem med installationen av moderna appar eller andra problem. aktiveringsfel Via telefon. Om du av policy skäl behöver inaktivera profiler, gör det på brandväggs- eller grupprincipobjektets konfigurationsnivå, men låt tjänsten vara igång.

Profiler (domän/privat/offentlig) och standardåtgärder (tillåt/blockera) kan ställas in från kommandoraden eller brandväggskonsolen. Att hålla dessa standardvärden väldefinierade förhindrar ofrivilliga hål när man skapar nya regler.

FortiGate: Blockera SSL VPN-försök från misstänkta offentliga IP-adresser

Om du använder FortiGate och ser misslyckade inloggningsförsök till ditt SSL VPN från okända IP-adresser, skapa en adresspool (till exempel svartlista) och lägg till alla motstridiga IP-adresser där.

Ange SSL VPN-inställningarna på konsolen med konfigurera vpn ssl-inställning och gäller: ange källadressen "blacklistipp" y aktivera källadress-negeringMed en visa Du bekräftar att den har tillämpats. På så sätt kommer anslutningen att avvisas från början när någon kommer från dessa IP-adresser.

För att kontrollera trafik som träffar den IP-adressen och porten kan du använda diagnostisera snifferpaketet valfritt "värd XXXX och port 10443" 4och med Skaffa vpn ssl-monitor Du kontrollerar om det finns tillåtna sessioner från IP-adresser som inte finns med i listan.

Ett annat sätt är SSL_VPN > Begränsa åtkomst > Begränsa åtkomst till specifika värdarI så fall sker dock avvisningen efter att inloggningsuppgifterna har angetts, inte omedelbart som via konsolen.

Alternativ till netstat för att visa och analysera trafik

Om du letar efter mer komfort eller detaljer finns det verktyg som erbjuder det. grafik, avancerade filter och djupgående bildtagning av paket:

- Wireshark: trafikregistrering och analys på alla nivåer.

- iproute2 (Linux): verktyg för att hantera TCP/UDP och IPv4/IPv6.

- GlastrådNätverksanalys med brandväggshantering och fokus på integritet.

- Uptrends Uptime MonitorKontinuerlig övervakning och varningar på platsen.

- Germain UX: övervakning inriktad på vertikaler som finans eller hälsa.

- AteraRMM-svit med övervakning och fjärråtkomst.

- MolnhajWebbanalys och delning av skärmdumpar.

- iptraf / iftop (Linux): Trafik i realtid via ett mycket intuitivt gränssnitt.

- ss (Socketstatistik) (Linux): ett modernt, tydligare alternativ till netstat.

IP-blockering och dess effekt på SEO, plus strategier för att mildra

Att blockera aggressiva IP-adresser är vettigt, men var försiktig med blockera sökmotorbotarEftersom du kan förlora indexering. Landsblockering kan också exkludera legitima användare (eller VPN-tjänster) och minska din synlighet i vissa regioner.

Kompletterande åtgärder: lägg till CAPTCHA:er För att stoppa bottar, tillämpa hastighetstak för att förhindra missbruk och placera ett CDN för att mildra DDoS genom att fördela belastningen över distribuerade noder.

Om ditt webbhotell använder Apache och du har geoblockering aktiverad på servern kan du omdirigera besök från ett specifikt land med .htaccess och en omskrivningsregel (generiskt exempel):

RewriteEngine on

RewriteCond %{ENV:GEOIP_COUNTRY_CODE} ^CN$

RewriteRule ^(.*)$ http://tu-dominio.com/pagina-de-error.html [R=301,L]För att blockera IP-adresser på webbhotellet (Plesk) kan du också redigera .htaccess och neka specifika adresser, alltid med en tidigare säkerhetskopia av filen ifall du behöver återställa ändringarna.

Hantera Windows-brandväggen på djupet med PowerShell och netsh

Utöver att skapa individuella regler ger PowerShell dig fullständig kontroll: definiera standardprofiler, skapa/ändra/ta bort regler och till och med arbeta mot Active Directory GPO:er med cachade sessioner för att minska belastningen på domänkontrollanter.

Snabba exempel: skapa en regel, ändra dess fjärradress, aktivera/inaktivera hela grupper och ta bort blockeringsregler i ett svep. Den objektorienterade modellen möjliggör filtersökningar för portar, applikationer eller adresser och kedjande av resultat med pipelines.

För att hantera distansteam, förlita dig på WinRM och parametrarna -CimSessionDetta låter dig lista regler, ändra eller ta bort poster på andra maskiner utan att lämna din konsol.

Fel i skript? Använd -ErrorAction SilentlyContinue för att undertrycka "regeln hittades inte" vid borttagning, -Tänk om för att förhandsgranska och -Bekräfta Om du vill ha bekräftelse för varje objekt. Med -Mångordig Du kommer att få mer information om utförandet.

IPsec: Autentisering, kryptering och policybaserad isolering

När du bara behöver autentiserad eller krypterad trafik, kombinerar du Brandvägg och IPsec-reglerSkapa transportlägesregler, definiera kryptografiska uppsättningar och autentiseringsmetoder och associera dem med lämpliga regler.

Om din partner kräver IKEv2 kan du ange det i IPsec-regeln med autentisering via enhetscertifikat. Detta är också möjligt. kopieringsregler från ett grupprincipobjekt till ett annat och deras tillhörande uppsättningar för att påskynda distributioner.

För att isolera domänmedlemmar, tillämpa regler som kräver autentisering för inkommande trafik och kräver det för utgående trafik. Du kan också kräver medlemskap i grupper med SDDL-kedjor, vilket begränsar åtkomst till auktoriserade användare/enheter.

Okrypterade program (som telnet) kan tvingas använda IPsec om du skapar en brandväggsregel av typen "tillåt om säker" och en IPsec-policy som Kräv autentisering och krypteringPå så sätt färdas ingenting tydligt.

Autentiserad kringgåning och slutpunktssäkerhet

Autentiserad kringgåning gör att trafik från betrodda användare eller enheter kan åsidosätta blockeringsregler. Användbart för uppdatera och skanna servrar utan att öppna hamnar för hela världen.

Om du letar efter heltäckande säkerhet i många appar, istället för att skapa en regel för varje enskild, flytta auktorisering till IPsec-lagret med listor över maskin-/användargrupper som är tillåtna i den globala konfigurationen.

Att bemästra netstat för att se vem som ansluter, utnyttja netsh och PowerShell för att upprätthålla regler och skala med IPsec eller perimeterbrandväggar som FortiGate ger dig kontroll över ditt nätverk. Med CMD-baserade Wi-Fi-filter, väl utformad IP-blockering, SEO-åtgärder och alternativa verktyg när du behöver mer djupgående analys kommer du att kunna upptäcka misstänkta kopplingar i tid och blockera dem utan att störa din verksamhet.

Brinner för teknik sedan han var liten. Jag älskar att vara uppdaterad inom branschen och framför allt kommunicera den. Det är därför jag har varit dedikerad till kommunikation på teknik- och videospelswebbplatser i många år nu. Du kan hitta mig som skriver om Android, Windows, MacOS, iOS, Nintendo eller något annat relaterat ämne som du tänker på.