- WireGuard hutoa utendakazi wa hali ya juu na muda wa kusubiri wa chini na kriptografia ya kisasa na usanidi rahisi.

- Inaauni uzururaji, kubadili-ua na ugawaji-tunnel, bora kwa uhamaji na ufikiaji salama wa mtandao.

- Usanidi usio na usawa na wa majukwaa mengi na usimamizi wa ufunguo wazi na sheria za NAT/Firewall.

- Katika mazingira ya biashara, inaunganishwa na NAC, IDS/IPS na saraka kwa ufikiaji unaodhibitiwa.

Je, unatafuta VPN ambayo ni ya haraka, salama, na haitakukatisha tamaa kwa kuweka mipangilio isiyoisha? WireGuard Ni mojawapo ya chaguo bora zaidi. Itifaki hii ya kisasa hutanguliza usahili na usimbaji fiche wa hali ya juu, na kuifanya iwe rahisi kwa mtu yeyote kusanidi handaki salama.

Mbali na kukulinda kwenye mitandao ya umma na kukuruhusu kufikia mtandao wako wa nyumbani au biashara, VPN husaidia kukwepa vizuizi vya kijiografia na udhibitiUkiwa na WireGuard, ufaragha huo wa ziada na utendakazi huja na mchakato rahisi wa kushangaza wa usanidi, kwenye kompyuta na vifaa vya rununu.

WireGuard kwa kifupi

WireGuard ni Programu ya VPN chanzo wazi kilichoelekezwa kwa safu ya 3 (L3) hiyo Inatumia UDP pekee na kriptografia ya kisasa kwa chaguomsingi.Faida yake kuu ni muundo mdogo na mistari michache sana ya msimbo, ambayo hurahisisha ukaguzi, kupunguza eneo la mashambulizi, na kuboresha utendaji.

Tofauti na vile VPN zingine hutoa, hapa hutachagua algoriti au awamu nyingi; WireGuard inafafanua "kifurushi" cha kriptografia thabitiIkiwa algoriti itaacha kutumika, toleo jipya litatolewa na wateja/seva hujadili usasishaji kwa uwazi.

Itifaki hii daima inafanya kazi katika hali ya handaki, na Inasaidia IPv4 na IPv6 (inajumuisha moja ndani ya nyingine ikiwa ni lazima)Ili kuitumia, utahitaji kufungua bandari ya UDP (inayoweza kusanidiwa) kwenye kipanga njia chako kwa seva yako.

Utangamano na msaada

Katika ulimwengu wa firewalls, OPNsense inaunganisha WireGuard kwenye kernel ili kuongeza kasi. pfSense ilikuwa na heka heka zake: ilionekana katika toleo la 2.5.0, iliondolewa katika 2.5.1 kutokana na matokeo ya usalama, na Leo inaweza kusanikishwa kama kifurushi kusimamiwa kutoka kwa kiolesura cha wavuti.

Cryptography imetumika

WireGuard inategemea seti ya algoriti za kisasa na zilizokaguliwa sana: Noise Protocol Framework, Curve25519, ChaCha20, Poly1305, BLAKE2, SipHash na HKDFUsimbaji fiche wa data hutumia ChaCha20-Poly1305 (AEAD), na ubadilishaji wa ECDH kwenye Curve25519 na utokezi wa ufunguo kwa HKDF.

Njia hii inaepuka kuchanganya vyumba tofauti na inapunguza makosa ya usanidiPia hurahisisha utatuzi, kwa kuwa nodi zote zinazungumza lugha moja ya kriptografia.

Utendaji na utulivu

Utekelezaji mdogo na ujumuishaji wa kiwango cha chini unaruhusu kasi ya juu sana na latencies chini sanaKatika ulinganisho wa ulimwengu halisi dhidi ya L2TP/IPsec na OpenVPN, WireGuard kawaida hutoka juu, mara nyingi huongeza upitishaji kwenye maunzi sawa.

Kwenye mitandao isiyo imara au ya simu, Marejesho ya kikao ni haraka Na muunganisho upya baada ya mabadiliko ya mtandao (kuzurura) hauonekani kwa urahisi. Kwenye vifaa vilivyo na rasilimali ndogo (ruta, vifaa vya IoT), matumizi yake ya chini ya nguvu hufanya tofauti, kuokoa CPU na nguvu ya betri.

Ufungaji wa haraka kwenye Linux

Katika usambazaji wa kisasa, WireGuard tayari inapatikana katika hazina thabiti. Kwenye Debian/Ubuntu, isakinishe tu. sasisha na usakinishe kifurushi rasmiKatika zingine, unaweza kuhitaji kuongeza hazina au kuamsha moduli ya kernel.

sudo apt update && sudo apt upgrade -y

sudo apt install wireguard -y

sudo modprobe wireguard

Ikiwa unatumia tawi ambalo halina "imara", unaweza kuamua hazina "isiyo na msimamo / majaribio" chini ya udhibiti wa kipaumbele, ingawa Kwa kweli, unapaswa kuivuta kutoka kwa repo thabiti. ya distro yako itakapopatikana.

Kizazi muhimu

Kila kifaa (seva na mteja) kinahitaji jozi yake ya ufunguo. Weka chumba cha kibinafsi kimefungwa. na anashiriki moja tu ya umma na rika.

umask 077

wg genkey | tee privatekey | wg pubkey > publickey

Unaweza kurudia mchakato kwa kila mteja na kufuatilia kwa jina. kuepuka mkanganyiko kati ya wenzao kadri utumaji wako unavyokua.

Usanidi wa seva

Faili ya kawaida ni /etc/wireguard/wg0.confKatika sehemu hii, unafafanua anwani ya IP ya VPN, ufunguo wa kibinafsi, na bandari ya UDP. Katika kila sehemu, unaongeza mteja, kuruhusu ufunguo wake wa umma na anwani za IP zilizoidhinishwa.

Address = 192.168.2.1/24

ListenPort = 51820

PrivateKey = <clave_privada_servidor>

# Ejemplo de NAT automátizado con PostUp/PostDown, si lo necesitas

#PostUp = iptables -A FORWARD -i %i -j ACCEPT; iptables -A FORWARD -o %i -j ACCEPT; iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

#PostDown = iptables -D FORWARD -i %i -j ACCEPT; iptables -D FORWARD -o %i -j ACCEPT; iptables -t nat -D POSTROUTING -o eth0 -j MASQUERADE

PublicKey = <clave_publica_cliente1>

AllowedIPs = 192.168.2.2/32

# Añade más peers según necesites

#

#PublicKey = <clave_publica_cliente2>

#AllowedIPs = 192.168.2.3/32

Ikiwa ungependa kuruhusu IP ya mteja wowote na kudhibiti njia kando, unaweza kutumia RuhusaIPs = 0.0.0.0/0 Katika mazingira ya rika, lakini katika mazingira yaliyodhibitiwa ni bora kugawa /32 kwa kila mteja kwa ufuatiliaji.

Usanidi wa mteja

La sehemu Inabeba ufunguo wa kibinafsi na IP yake katika VPN; ufunguo wa umma wa seva, mwisho wake, na sera ya uelekezaji.

PrivateKey = <clave_privada_cliente>

Address = 192.168.2.2/32

DNS = 1.1.1.1

PublicKey = <clave_publica_servidor>

Endpoint = <IP_publica_servidor>:51820

AllowedIPs = 0.0.0.0/0

PersistentKeepalive = 25

El Utunzaji wa kudumu (25) Hii husaidia ikiwa mteja yuko nyuma ya NAT/ngongo ambazo huzuia upangaji usiofanya kazi. Ruhusa za IP hufafanua ikiwa unapitisha trafiki yote kupitia VPN (0.0.0.0/0) au subneti maalum pekee.

NAT, usambazaji na ngome

Ili kuruhusu wateja kufikia mtandao kupitia seva, lazima wezesha usambazaji wa IP na utumie NAT kwenye kiolesura cha WAN.

echo "net.ipv4.ip_forward=1" | sudo tee -a /etc/sysctl.conf

echo "net.ipv6.conf.all.forwarding=1" | sudo tee -a /etc/sysctl.conf

sudo sysctl -p

sudo iptables -t nat -A POSTROUTING -s 192.168.2.0/24 -o eth0 -j MASQUERADE

Ikiwa sera yako ya ngome ni vikwazo, inaruhusu trafiki kwenye kiolesura cha wg0 na ufungue bandari ya UDP iliyochaguliwa kwenye kipanga njia cha firewall/NAT.

sudo iptables -I INPUT 1 -i wg0 -j ACCEPT

Ili kuleta kiolesura na kuwezesha huduma wakati wa kuanza: wg-haraka na systemd Wanakuacha kwenye majaribio otomatiki kwa ajili yako.

sudo wg-quick up wg0

sudo systemctl enable wg-quick@wg0

Kuzurura, Ua-Badili na uhamaji

WireGuard imeundwa kwa matumizi ya kila siku ya rununu: Ukibadilisha kutoka kwa Wi-Fi hadi 4G/5G, handaki itaanzishwa tena kwa haraka.Hutaona usumbufu wowote mkubwa wakati wa kubadilisha mitandao.

Kwa kuongeza, unaweza kuwezesha a kuua-kubadili (kulingana na jukwaa au programu) ili, ikiwa VPN inashuka, mfumo huzuia trafiki hadi kurejeshwa, kuzuia uvujaji wa ajali.

Mgawanyiko-tunnel

Handaki iliyogawanyika inakuwezesha kuamua Ni trafiki gani husafiri kupitia VPN na ni nini kinachotoka moja kwa moja?Inatumika kwa kudumisha utulivu wa chini ndani michezo au simu za video wakati wa kupata rasilimali za ndani kupitia handaki.

Mifano mbili za kawaida za usanidi kwa mteja, kwa kutumia AllowedIPs maelekezo:

# Redirección total por la VPN

PublicKey = <clave_publica_servidor>

AllowedIPs = 0.0.0.0/0

Endpoint = <IP_publica_servidor>:51820

# Solo la LAN remota (por ejemplo, 192.168.1.0/24) a través de la VPN

PublicKey = <clave_publica_servidor>

AllowedIPs = 192.168.1.0/24

Endpoint = <IP_publica_servidor>:51820

Hii inapunguza athari kwenye kasi/kuchelewa na Unaboresha matumizi kwa kile unachohitaji kulinda.

Manufaa na hasara za WireGuard

- KWA FAIDA: kasi, muda wa kusubiri, usahili, usimbaji fiche wa kisasa, utumiaji mdogo wa rasilimali, na msingi mdogo wa msimbo unaowezesha ukaguzi.

- DHIDI YA: Usaidizi katika baadhi ya mifumo ikolojia iliyopitwa na wakati haujakomaa ikilinganishwa na IPsec/OpenVPN, vipengele vya kina vichache zaidi (hati na fumbo asilia), na masuala ya faragha kwa sababu funguo za umma zinahusishwa na IPs za ndani za handaki.

Usaidizi wa ngome, NAS na QNAP

Katika vifaa vya aina ya firewall, OPNsense inaunganisha WireGuard na kuongeza kasi ya kernel. Katika pfSense, wakati unangojea ujumuishaji thabiti, unaweza kusakinisha kifurushi na kukidhibiti kwa urahisi kutoka kwa GUI.

Kwenye QNAP NAS, kupitia QVPN 2, Unaweza kusanidi L2TP/IPsec, OpenVPN, na seva za WireGuard....na hata uboresha Debian ikiwa unataka kubadili OpenVPN na AES-GCM au kupima na iperf3. Katika majaribio yenye maunzi yenye nguvu (kama vile QNAP yenye Ryzen 7 na 10GbE) na mteja wa 10GbE, WireGuard iliongeza utendaji mara mbili dhidi ya L2TP/IPsec au OpenVPN katika mazingira sawa ya ndani.

WireGuard kwenye rununu: nguvu na udhaifu

Kwenye iOS na Android, programu rasmi hurahisisha kubadilisha kati ya mitandao kwa urahisi. Faida kuu: Kuvinjari kwa usalama kwenye Wi-Fi ya umma kutoka kwa hoteli au viwanja vya ndege na ufiche trafiki yako kutoka kwa ISP wako. Zaidi ya hayo, ikiwa utaanzisha seva yako mwenyewe, unaweza kufikia nyumba au biashara yako kana kwamba ulikuwa hapo.

Mwenza wa kimantiki ni kwamba Ucheleweshaji fulani huongezwa na kasi hupungua kidogohaswa ikiwa utaelekeza trafiki yote. Hata hivyo, WireGuard ni miongoni mwa itifaki zinazofaa zaidi kwa betri na zinazofaa utendakazi. Tazama pia mapendekezo ya Android ikiwa kesi yako ni ya rununu.

Sakinisha na utumie kwenye mifumo mingine

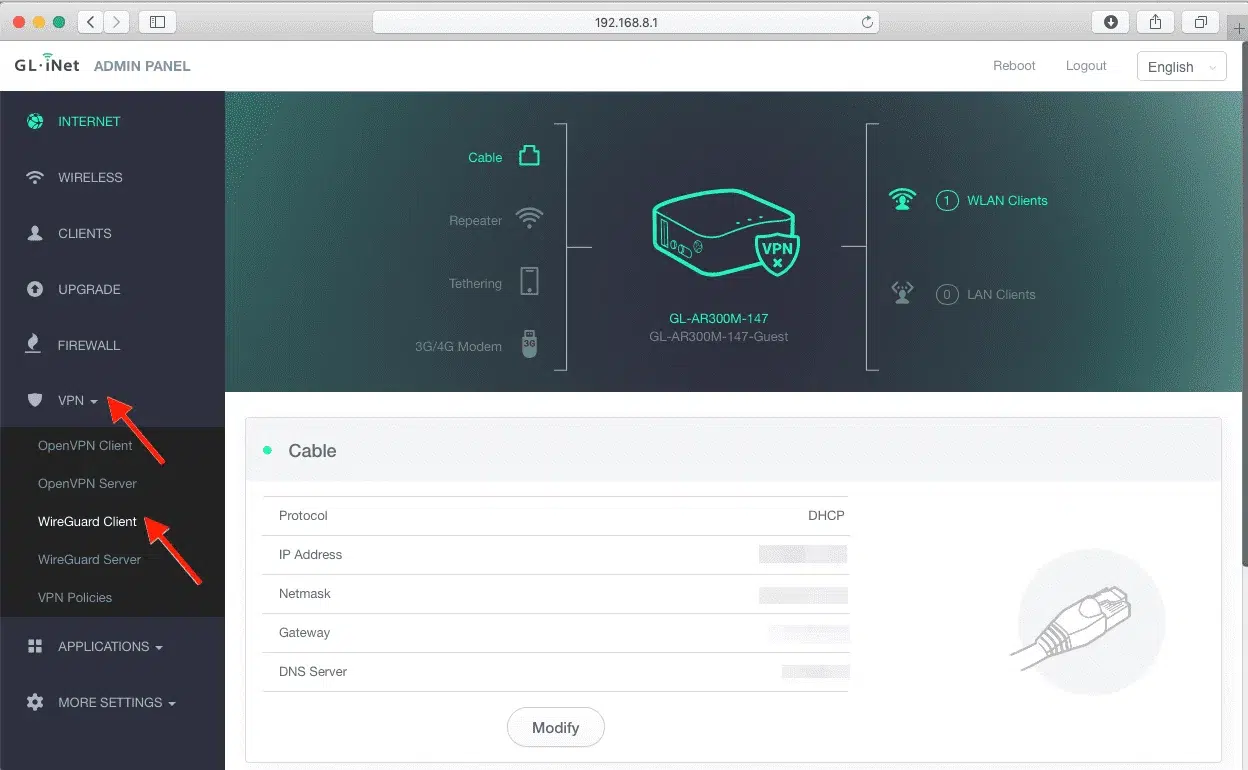

Kwenye macOS, Windows, Android, na iOS, una programu rasmi; unachohitaji kufanya ni ingiza faili ya .conf au changanua msimbo wa QR imetolewa kutoka kwa msimamizi wako wa usanidi. Mchakato huo ni sawa na ule wa Linux.

Ikiwa utaiweka kwenye VPS, kumbuka mazoea mazuri: sasisha mfumo, wezesha firewallWeka kikomo lango la UDP la WireGuard kwa IP zinazoruhusiwa ikiwezekana na uzungushe funguo inapohitajika na sera yako.

Uthibitishaji na utambuzi

Ili kudhibitisha kuwa kila kitu kiko sawa, tegemea wg na wg-harakaUtaona kupeana mikono, baiti kuhamishwa, na nyakati tangu ubadilishanaji wa mwisho.

wg

wg show

Ikiwa hakuna muunganisho, angalia: njia za mfumo, NAT, bandari ya UDP wazi kwenye kipanga njia na kwamba Sehemu ya Mwisho na funguo za kila rika ni sahihi. Kuashiria kwa anwani ya IP ya seva kwenye VPN kwa kawaida huwa ni jaribio la kwanza muhimu.

Kwa mbinu rahisi, kriptografia ya kisasa, na utendaji unaoonekana, WireGuard imepata nafasi yake kama VPN inayopendelewa Kwa watumiaji wa nyumbani na biashara. Usakinishaji ni wa moja kwa moja, usimamizi ni rahisi, na anuwai ya matumizi (ufikiaji wa mbali, tovuti-kwa-tovuti, uhamaji salama, au mgawanyiko wa tunnel) inafaa karibu hali yoyote. Ongeza mbinu bora za usalama, ngome iliyopangwa vyema, na ufuatiliaji wa kimsingi, na utakuwa na handaki ya haraka, thabiti na ngumu sana kuvunja.

Mhariri aliyebobea katika masuala ya teknolojia na intaneti akiwa na tajriba ya zaidi ya miaka kumi katika midia tofauti ya dijiti. Nimefanya kazi kama mhariri na muundaji wa maudhui kwa biashara ya mtandaoni, mawasiliano, uuzaji mtandaoni na makampuni ya utangazaji. Pia nimeandika kwenye tovuti za uchumi, fedha na sekta nyinginezo. Kazi yangu pia ni shauku yangu. Sasa, kupitia makala yangu katika Tecnobits, Ninajaribu kuchunguza habari zote na fursa mpya ambazo ulimwengu wa teknolojia hutupatia kila siku ili kuboresha maisha yetu.