- Tukuyin ang mga koneksyon at port gamit ang netstat at i-filter ayon sa mga estado o protocol upang matukoy ang maanomalyang aktibidad.

- I-block ang mga network at IP mula sa CMD/PowerShell gamit ang netsh at mahusay na tinukoy na mga panuntunan sa Firewall.

- Palakasin ang perimeter gamit ang kontrol ng IPsec at GPO, at subaybayan nang hindi pinapagana ang serbisyo ng Firewall.

- Iwasan ang mga side effect sa SEO at kakayahang magamit sa pamamagitan ng pagsasama ng pagharang sa mga CAPTCHA, limitasyon sa rate at CDN.

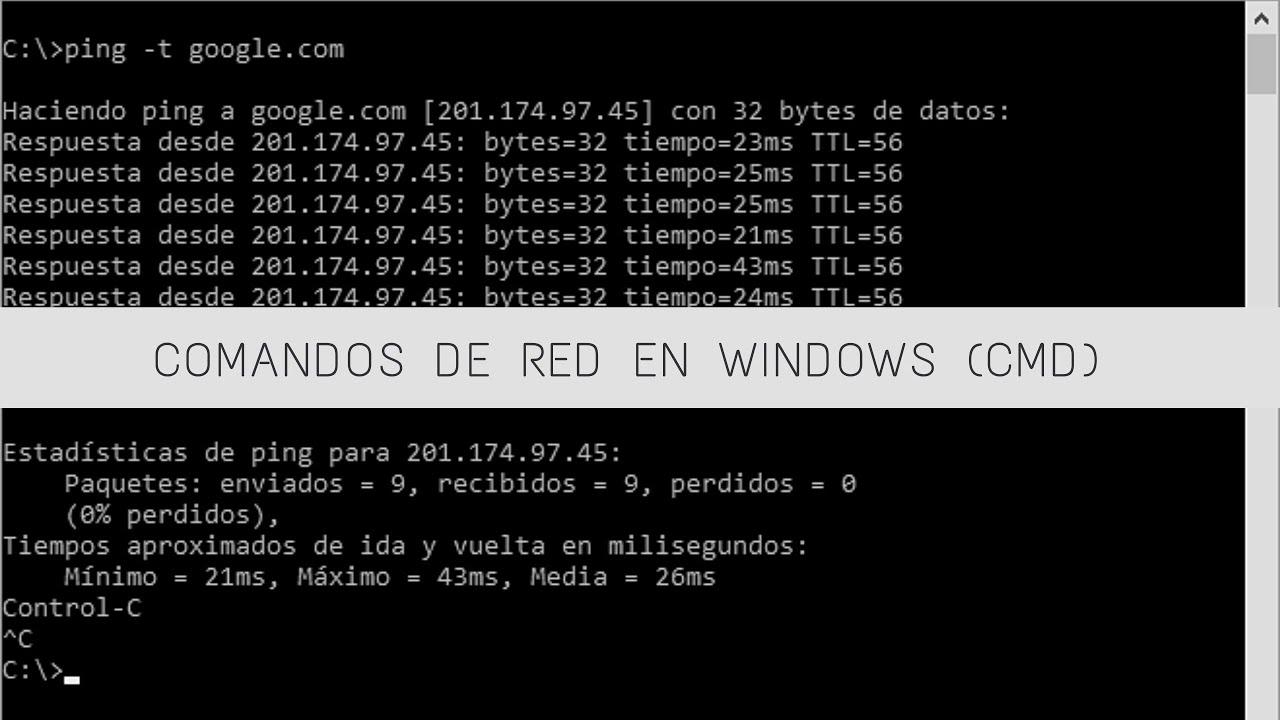

¿Paano harangan ang mga kahina-hinalang koneksyon sa network mula sa CMD? Kapag ang isang computer ay nagsimulang tumakbo nang mabagal o nakakita ka ng hindi pangkaraniwang aktibidad sa network, ang pagbubukas ng command prompt at paggamit ng mga command ay kadalasan ang pinakamabilis na paraan upang mabawi ang kontrol. Sa ilang utos lang, magagawa mo na tuklasin at harangan ang mga kahina-hinalang koneksyonI-audit ang mga bukas na port at palakasin ang iyong seguridad nang hindi nag-i-install ng anumang dagdag.

Sa artikulong ito makakahanap ka ng kumpleto, praktikal na gabay batay sa mga katutubong tool (CMD, PowerShell, at mga utility tulad ng netstat at netsh). Makikita mo kung paano kilalanin ang mga kakaibang sesyonAnong mga sukatan ang susubaybayan, kung paano i-block ang mga partikular na Wi-Fi network, at kung paano lumikha ng mga panuntunan sa Windows Firewall o kahit na isang FortiGate, lahat ay ipinaliwanag sa malinaw at prangka na wika.

Netstat: para saan ito, para saan ito, at bakit ito nananatiling susi

Ang pangalang netstat ay nagmula sa "network" at "statistics", at ang function nito ay tiyak na iaalok mga istatistika at katayuan ng koneksyon sa totoong oras. Isinama na ito sa Windows at Linux mula noong 90s, at mahahanap mo rin ito sa ibang mga system tulad ng macOS o BeOS, bagama't walang graphical na interface.

Ang pagpapatakbo nito sa console ay magbibigay-daan sa iyong makakita ng mga aktibong koneksyon, mga port na ginagamit, mga lokal at malalayong address, at, sa pangkalahatan, isang malinaw na pangkalahatang-ideya ng kung ano ang nangyayari sa iyong TCP/IP stack. Ang pagkakaroon nito agarang pag-scan sa network Tinutulungan ka nitong i-configure, i-diagnose, at itaas ang antas ng seguridad ng iyong computer o server.

Ang pagsubaybay kung aling mga device ang kumokonekta, kung aling mga port ang bukas, at kung paano naka-configure ang iyong router ay mahalaga. Sa netstat, nakakakuha ka rin ng mga routing table at istatistika sa pamamagitan ng protocol na gagabay sa iyo kapag may hindi nadagdagan: labis na trapiko, mga error, kasikipan, o hindi awtorisadong koneksyon.

Nakatutulong na tip: Bago magpatakbo ng seryosong pagsusuri gamit ang netstat, isara ang anumang mga application na hindi mo kailangan at kahit na I-restart kung maaariSa ganitong paraan maiiwasan mo ang ingay at makakuha ng katumpakan sa kung ano talaga ang mahalaga.

Epekto sa pagganap at pinakamahuhusay na kagawian para sa paggamit

Ang pagpapatakbo mismo ng netstat ay hindi masisira ang iyong PC, ngunit ang paggamit nito nang labis o may napakaraming parameter nang sabay-sabay ay maaaring kumonsumo ng CPU at memorya. Kung patuloy mo itong patakbuhin o i-filter ang isang dagat ng data, tumataas ang system load at maaaring magdusa ang pagganap.

Para mabawasan ang epekto nito, limitahan ito sa mga partikular na sitwasyon at i-fine-tune ang mga parameter. Kung kailangan mo ng tuluy-tuloy na daloy, suriin ang mas tiyak na mga tool sa pagsubaybay. At tandaan: Mas kaunti ay mas marami kapag ang layunin ay upang siyasatin ang isang tiyak na sintomas.

- Limitahan ang paggamit sa mga oras na talagang kailangan mo ito tingnan ang mga aktibong koneksyon o mga istatistika.

- I-filter nang eksakto upang ipakita lamang ang kinakailangang impormasyon.

- Iwasan ang pag-iskedyul ng mga pagpapatupad sa napakaikling pagitan. mababad ang mga mapagkukunan.

- Isaalang-alang ang mga nakalaang utility kung naghahanap ka pagsubaybay sa totoong oras mas advanced.

Mga kalamangan at limitasyon ng paggamit ng netstat

Nananatiling sikat ang Netstat sa mga administrator at technician dahil nagbibigay ito Agarang visibility ng mga koneksyon at mga port na ginagamit ng mga application. Sa ilang segundo maaari mong makita kung sino ang nakikipag-usap kung kanino at sa pamamagitan ng kung aling mga port.

Pinapadali din nito ang pagsubaybay at pag-troubleshootPagsisikip, mga bottleneck, paulit-ulit na koneksyon... lahat ng ito ay nauunawaan kapag tiningnan mo ang mga nauugnay na status at istatistika.

- Mabilis na pagtuklas ng mga hindi awtorisadong koneksyon o posibleng panghihimasok.

- Pagsubaybay sa session sa pagitan ng mga kliyente at server upang mahanap ang mga pag-crash o latency.

- Pagsusuri sa pagganap sa pamamagitan ng protocol upang unahin ang mga pagpapabuti kung saan sila ang may pinakamalaking epekto.

At ano ang hindi nito nagagawang mabuti? Hindi ito nagbibigay ng anumang data (hindi iyon ang layunin nito), maaaring kumplikado ang output nito para sa mga hindi teknikal na gumagamit, at sa napakalaking kapaligiran na hindi sukatin bilang isang dalubhasang sistema (SNMP, halimbawa). Higit pa rito, ang paggamit nito ay bumababa pabor sa PowerShell at mas modernong mga utility na may mas malinaw na mga output.

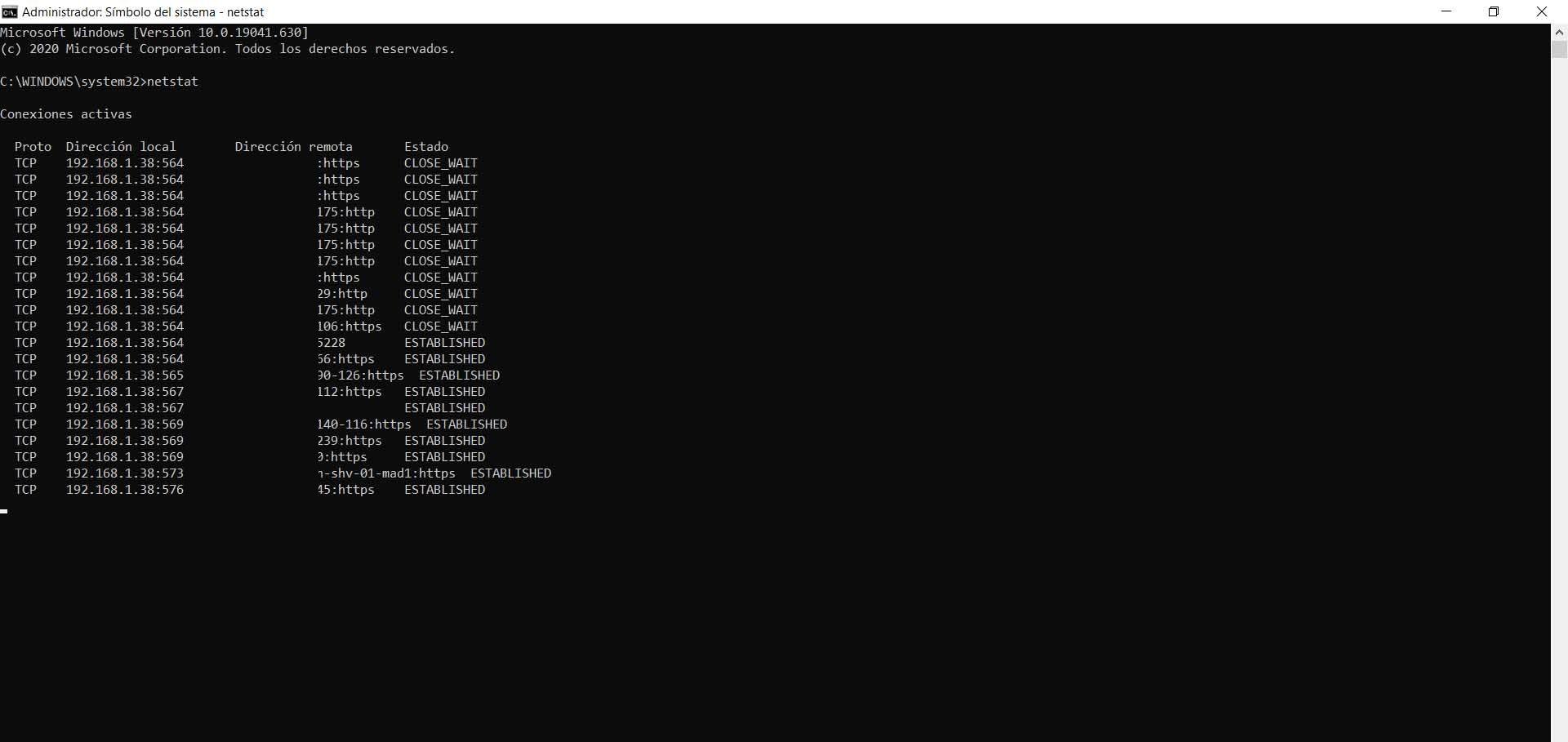

Paano gamitin ang netstat mula sa CMD at basahin ang mga resulta nito

Buksan ang CMD bilang administrator (Start, type “cmd”, right-click, Run as administrator) o gamitin ang Terminal sa Windows 11. Pagkatapos ay i-type netstat at pindutin ang Enter upang makuha ang larawan ng sandali.

Makakakita ka ng mga column na may protocol (TCP/UDP), lokal at malayuang address kasama ang kanilang mga port, at isang field ng status (PAKINIG, ESTABLISHED, TIME_WAIT, atbp.). Kung gusto mo ng mga numero sa halip na mga pangalan ng port, tumakbo netstat -n para sa mas direktang pagbabasa.

Pana-panahong pag-update? Maaari mong sabihin na i-refresh ito bawat X segundo sa pagitan: halimbawa, netstat -n 7 Ia-update nito ang output tuwing 7 segundo upang obserbahan ang mga live na pagbabago.

Kung interesado ka lamang sa mga itinatag na koneksyon, i-filter ang output gamit ang findstr: netstat | findstr ESTABLISHEDBaguhin sa LISTENING, CLOSE_WAIT o TIME_WAIT kung mas gusto mong makakita ng ibang mga estado.

Mga kapaki-pakinabang na parameter ng netstat para sa pagsisiyasat

Pinapayagan ka ng mga modifier na ito bawasan ang ingay at tumuon sa hinahanap mo:

- -a: nagpapakita ng mga aktibo at hindi aktibong koneksyon at mga port ng pakikinig.

- -e: mga istatistika ng packet ng interface (papasok/papalabas).

- -f: lumulutas at nagpapakita ng mga malalayong FQDN (ganap na kwalipikadong mga pangalan ng domain).

- -n: nagpapakita ng hindi nalutas na mga numero ng port at IP (mas mabilis).

- -o: idinaragdag ang PID ng proseso na nagpapanatili ng koneksyon.

- -p X: mga filter ayon sa protocol (TCP, UDP, tcpv6, tcpv4...).

- -q: query na naka-link sa pakikinig at hindi pakikinig na mga port.

- -sAng mga istatistika ay nakapangkat ayon sa protocol (TCP, UDP, ICMP, IPv4/IPv6).

- -r: kasalukuyang routing table ng system.

- -t: impormasyon tungkol sa mga koneksyon sa estado ng pag-download.

- -x: Mga detalye ng koneksyon sa NetworkDirect.

Mga praktikal na halimbawa para sa pang-araw-araw na buhay

Upang ilista ang mga bukas na port at koneksyon sa kanilang PID, patakbuhin netstat -anoSa PID na iyon maaari mong i-cross-reference ang proseso sa Task Manager o sa mga tool tulad ng TCPView.

Kung interesado ka lang sa mga koneksyon sa IPv4, i-filter ayon sa protocol gamit ang netstat -p IP at makakatipid ka ng ingay sa paglabas.

Ang mga pandaigdigang istatistika ayon sa protocol ay nanggaling netstat -sSamantalang kung gusto mo ang aktibidad ng mga interface (ipinadala/natanggap) ito ay gagana netstat -e upang magkaroon ng tumpak na mga numero.

Upang masubaybayan ang isang problema sa malayuang resolusyon ng pangalan, pagsamahin netstat -f may pagsasala: halimbawa, netstat -f | findstr mydomain Ibabalik lang nito ang tumutugma sa domain na iyon.

Kapag mabagal ang Wi-Fi at puno ng kakaibang koneksyon ang netstat

Isang klasikong kaso: mabagal na pagba-browse, isang pagsubok sa bilis na tumatagal ng ilang sandali upang magsimula ngunit nagbibigay ng mga normal na numero, at kapag nagpapatakbo ng netstat, ang mga sumusunod ay lilitaw: dose-dosenang mga koneksyon ESTABLISHEDKadalasan ang may kasalanan ay ang browser (halimbawa, ang Firefox, dahil sa paraan nito ng paghawak ng maraming socket), at kahit na isara mo ang mga bintana, maaaring patuloy na mapanatili ng mga proseso sa background ang mga session.

Ano ang gagawin? Una, kilalanin sa netstat -ano Tandaan ang mga PID. Pagkatapos ay suriin sa Task Manager o sa Process Explorer/TCPView kung aling mga proseso ang nasa likod nito. Kung mukhang kahina-hinala ang koneksyon at proseso, isaalang-alang ang pagharang sa IP address mula sa Windows Firewall. magpatakbo ng antivirus scan At, kung ang panganib ay tila mataas sa iyo, pansamantalang idiskonekta ang kagamitan mula sa network hanggang sa maging malinaw ito.

Kung magpapatuloy ang pagdami ng mga session pagkatapos muling i-install ang browser, tingnan ang mga extension, pansamantalang huwag paganahin ang pag-synchronize, at tingnan kung mabagal din ang ibang mga kliyente (tulad ng iyong mobile device: ito ay tumutukoy sa problema. problema sa network/ISP sa halip na lokal na software.

Tandaan na ang netstat ay hindi isang real-time na monitor, ngunit maaari mong gayahin ang isa gamit ang netstat -n 5 upang i-refresh bawat 5 segundo. Kung kailangan mo ng tuluy-tuloy at mas maginhawang panel, tingnan ang TCPView o higit pang nakatuong mga alternatibo sa pagsubaybay.

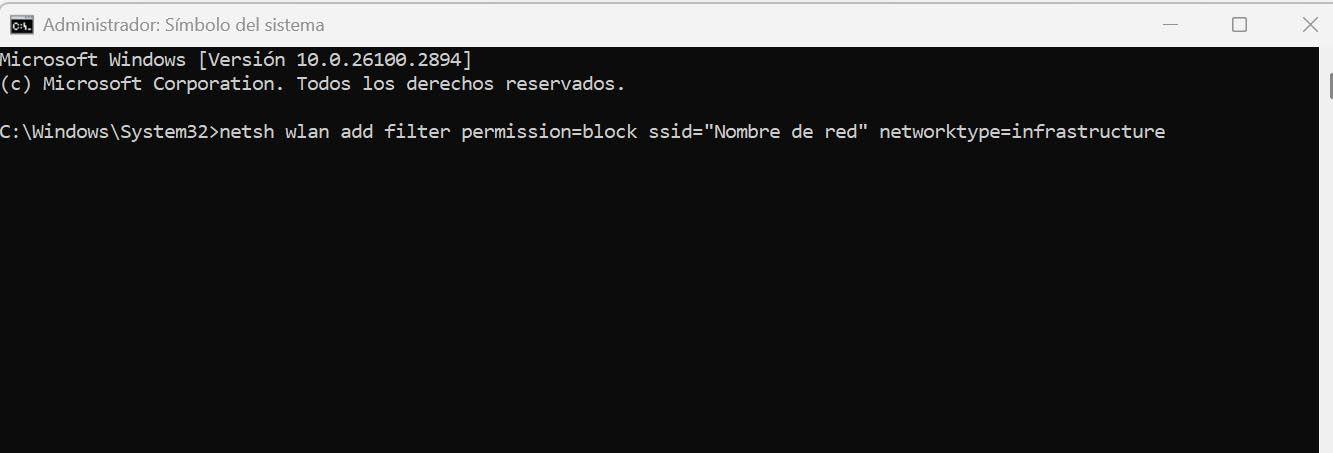

I-block ang mga partikular na Wi-Fi network mula sa CMD

Kung may mga kalapit na network na hindi mo gustong makita o subukang gamitin ng iyong device, magagawa mo i-filter ang mga ito mula sa consolePinapayagan ka ng utos harangan ang isang partikular na SSID at pamahalaan ito nang hindi hinahawakan ang graphical na panel.

Buksan ang CMD bilang administrator at gumagamit ng:

netsh wlan add filter permission=block ssid="Nombre real de la red" networktype=infrastructurePagkatapos patakbuhin ito, mawawala ang network na iyon sa listahan ng mga available na network. Upang suriin kung ano ang iyong na-block, ilunsad netsh wlan show filters permission=blockAt kung pinagsisisihan mo ito, tanggalin ito gamit ang:

netsh wlan delete filter permission=block ssid="Nombre real de la red" networktype=infrastructure

I-block ang mga kahina-hinalang IP address gamit ang Windows Firewall

Kung matukoy mo na ang parehong pampublikong IP address ay sumusubok ng mga kahina-hinalang aksyon laban sa iyong mga serbisyo, ang mabilis na sagot ay lumikha ng isang panuntunan na humaharang Yung mga koneksyon. Sa graphical na console, magdagdag ng custom na panuntunan, ilapat ito sa "Lahat ng program", protocol "Any", tukuyin ang mga malalayong IP na iba-block, lagyan ng check ang "I-block ang koneksyon" at ilapat sa domain/pribado/pampubliko.

Mas gusto mo ba ang automation? Sa PowerShell, maaari kang gumawa, magbago, o magtanggal ng mga panuntunan nang hindi nagki-click. Halimbawa, upang harangan ang papalabas na trapiko ng Telnet at pagkatapos ay paghigpitan ang pinapayagang malayuang IP address, maaari kang gumamit ng mga panuntunan sa Bagong-NetFirewallRule at pagkatapos ay mag-adjust sa Set-NetFirewallRule.

# Bloquear tráfico saliente de Telnet (ejemplo)

New-NetFirewallRule -DisplayName "Block Outbound Telnet" -Direction Outbound -Program %SystemRoot%\System32\telnet.exe -Protocol TCP -LocalPort 23 -Action Block

# Cambiar una regla existente para fijar IP remota

Get-NetFirewallPortFilter | ?{ $_.LocalPort -eq 80 } | Get-NetFirewallRule | ?{ $_.Direction -eq "Inbound" -and $_.Action -eq "Allow" } | Set-NetFirewallRule -RemoteAddress 192.168.0.2Para pamahalaan ang mga panuntunan ayon sa mga pangkat o i-delete ang mga panuntunan sa pag-block nang maramihan, umasa sa I-enable/Disable/Remove-NetFirewallRule at sa mga query na may mga wildcard o mga filter ayon sa mga katangian.

Pinakamahuhusay na kagawian: Huwag huwag paganahin ang serbisyo ng Firewall

Nagpayo ang Microsoft laban sa pagpapahinto sa serbisyo ng Firewall (MpsSvc). Ang paggawa nito ay maaaring magdulot ng mga isyu sa Start menu, mga problema sa pag-install ng mga modernong app, o iba pang mga problema. mga error sa pag-activate Sa pamamagitan ng telepono. Kung, bilang isang patakaran, kailangan mong huwag paganahin ang mga profile, gawin ito sa antas ng pagsasaayos ng firewall o GPO, ngunit hayaang tumatakbo ang serbisyo.

Maaaring itakda ang mga profile (domain/pribado/pampubliko) at mga default na pagkilos (payagan/i-block) mula sa command line o sa firewall console. Ang pagpapanatiling mahusay na tinukoy ng mga default na ito ay pumipigil hindi sinasadyang mga butas kapag gumagawa ng mga bagong panuntunan.

FortiGate: I-block ang mga pagtatangka ng SSL VPN mula sa mga kahina-hinalang pampublikong IP

Kung gumagamit ka ng FortiGate at nakakita ng mga nabigong pagsubok sa pag-log in sa iyong SSL VPN mula sa mga hindi pamilyar na IP, lumikha ng isang address pool (halimbawa, blacklistipp) at idagdag ang lahat ng magkasalungat na IP doon.

Sa console, ilagay ang mga setting ng SSL VPN gamit ang config vpn ssl setting at nalalapat: itakda ang source-address na "blacklistipp" y itakda ang source-address-negate enableGamit ang isang palabas Kinukumpirma mo na ito ay nailapat. Sa ganitong paraan, kapag may nanggaling sa mga IP na iyon, ang koneksyon ay tatanggihan sa simula.

Upang suriin ang trapiko na tumatama sa IP at port na iyon, maaari mong gamitin i-diagnose ang sniffer packet ng anumang "host XXXX at port 10443" 4at kasama kumuha ng vpn ssl monitor Sinusuri mo ang mga pinapayagang session mula sa mga IP na hindi kasama sa listahan.

Ang isa pang paraan ay SSL_VPN > Limitahan ang Access > Limitahan ang access sa mga partikular na hostGayunpaman, sa kasong iyon ang pagtanggi ay nangyayari pagkatapos magpasok ng mga kredensyal, hindi kaagad tulad ng sa pamamagitan ng console.

Mga alternatibo sa netstat para sa pagtingin at pagsusuri ng trapiko

Kung naghahanap ka ng higit pang ginhawa o detalye, may mga tool na nagbibigay nito. graphics, advanced na mga filter, at malalim na pagkuha ng mga pakete:

- Wireshark: pagkuha at pagsusuri ng trapiko sa lahat ng antas.

- iproute2 (Linux): mga utility para pamahalaan ang TCP/UDP at IPv4/IPv6.

- GlassWirePagsusuri ng network na may pamamahala ng firewall at isang pagtuon sa privacy.

- Uptrends Uptime MonitorPatuloy na pagsubaybay sa site at mga alerto.

- Germain UX: pagsubaybay na nakatuon sa mga vertical gaya ng pananalapi o kalusugan.

- Atera: RMM suite na may pagsubaybay at malayuang pag-access.

- CloudsharkWeb analytics at pagbabahagi ng screenshot.

- iptraf / iftop (Linux): Real-time na trapiko sa pamamagitan ng isang napaka-intuitive na interface.

- ss (Socket Statistics) (Linux): isang moderno, mas malinaw na alternatibo sa netstat.

Pag-block ng IP at ang epekto nito sa SEO, kasama ang mga diskarte sa pagpapagaan

Makatuwiran ang pagharang sa mga agresibong IP, ngunit mag-ingat sa harangan ang mga bot sa search engineDahil maaari kang mawalan ng pag-index. Ang pag-block ng bansa ay maaari ding ibukod ang mga lehitimong user (o VPN) at bawasan ang iyong visibility sa ilang partikular na rehiyon.

Mga pantulong na hakbang: magdagdag Mga CAPTCHA Para ihinto ang mga bot, ilapat ang rate capping para maiwasan ang pang-aabuso at maglagay ng CDN para mabawasan ang DDoS sa pamamagitan ng pamamahagi ng load sa mga distributed node.

Kung ang iyong pagho-host ay gumagamit ng Apache at mayroon kang geo-blocking na pinagana sa server, magagawa mo pag-redirect ng mga pagbisita mula sa isang partikular na bansa na gumagamit ng .htaccess na may rewrite na panuntunan (generic na halimbawa):

RewriteEngine on

RewriteCond %{ENV:GEOIP_COUNTRY_CODE} ^CN$

RewriteRule ^(.*)$ http://tu-dominio.com/pagina-de-error.html [R=301,L]Para harangan ang mga IP sa hosting (Plesk), maaari mo ring i-edit .htaccess at tanggihan ang mga partikular na address, palaging may paunang backup ng file kung sakaling kailanganin mong ibalik ang mga pagbabago.

Pamahalaan ang Windows Firewall nang malalim gamit ang PowerShell at netsh

Higit pa sa paggawa ng mga indibidwal na panuntunan, binibigyan ka ng PowerShell ng kumpletong kontrol: tukuyin ang mga default na profile, gumawa/magbago/magtanggal ng mga panuntunan at kahit na gumana laban sa mga Active Directory GPO na may mga naka-cache na session upang mabawasan ang pag-load sa mga controller ng domain.

Mabilis na mga halimbawa: paggawa ng panuntunan, pagpapalit ng remote na address nito, pagpapagana/hindi pagpapagana sa buong grupo, at alisin ang mga panuntunan sa pagharang sa isang iglap. Ang object-oriented na modelo ay nagbibigay-daan sa pag-query ng mga filter para sa mga port, application, o address at pag-chain ng mga resulta gamit ang mga pipeline.

Upang pamahalaan ang mga malalayong koponan, umasa sa WinRM at ang mga parameter -CimSessionNagbibigay-daan ito sa iyong maglista ng mga panuntunan, magbago, o magtanggal ng mga entry sa iba pang machine nang hindi umaalis sa iyong console.

Mga error sa script? Gamitin -ErrorAction SilentlyContinue upang sugpuin ang "rule not found" kapag tinatanggal, -Paano kung upang silipin at - Kumpirmahin Kung gusto mo ng kumpirmasyon para sa bawat item. Sa -Verbose Magkakaroon ka ng higit pang mga detalye sa pagpapatupad.

IPsec: pagpapatunay na nakabatay sa patakaran, pag-encrypt, at paghihiwalay

Kapag na-authenticate o naka-encrypt na trapiko lang ang kailangan mo para makadaan, magsasama-sama ka Mga panuntunan sa firewall at IPsecGumawa ng mga panuntunan sa transport mode, tukuyin ang mga cryptographic set at mga paraan ng pagpapatunay, at iugnay ang mga ito sa mga naaangkop na panuntunan.

Kung kailangan ng iyong partner ng IKEv2, maaari mo itong tukuyin sa panuntunan ng IPsec na may authentication sa pamamagitan ng certificate ng device. Posible rin ito. mga panuntunan sa pagkopya mula sa isang GPO patungo sa isa pa at sa kanilang nauugnay na mga hanay upang mapabilis ang pag-deploy.

Upang ihiwalay ang mga miyembro ng domain, ilapat ang mga panuntunan na nangangailangan ng pagpapatunay para sa papasok na trapiko at kailangan ito para sa papalabas na trapiko. Kaya mo rin nangangailangan ng pagiging kasapi sa mga grupo na may mga SDDL chain, na naghihigpit sa pag-access sa mga awtorisadong user/device.

Maaaring pilitin ang mga hindi naka-encrypt na application (gaya ng telnet) na gumamit ng IPsec kung gagawa ka ng panuntunan sa firewall na "payagan kung secure" at isang patakaran ng IPsec na Nangangailangan ng pagpapatunay at pag-encryptSa ganoong paraan walang malinaw na naglalakbay.

Na-authenticate na bypass at endpoint na seguridad

Ang na-authenticate na bypass ay nagbibigay-daan sa trapiko mula sa mga pinagkakatiwalaang user o device na i-override ang mga panuntunan sa pag-block. Kapaki-pakinabang para sa pag-update at pag-scan ng mga server nang hindi nagbubukas ng mga daungan sa buong mundo.

Kung naghahanap ka ng end-to-end na seguridad sa maraming app, sa halip na gumawa ng panuntunan para sa bawat isa, ilipat ang awtorisasyon sa layer ng IPsec na may mga listahan ng machine/user group na pinapayagan sa pandaigdigang configuration.

Ang pag-master ng netstat para makita kung sino ang kumokonekta, ang paggamit ng netsh at PowerShell para ipatupad ang mga panuntunan, at ang pag-scale gamit ang IPsec o perimeter firewall tulad ng FortiGate ay nagbibigay sa iyo ng kontrol sa iyong network. Gamit ang mga filter ng Wi-Fi na nakabase sa CMD, mahusay na idinisenyong pag-block ng IP, pag-iingat sa SEO, at mga alternatibong tool kapag kailangan mo ng mas malalim na pagsusuri, magagawa mong makakita ng mga kahina-hinalang koneksyon sa oras at harangan sila nang hindi nakakaabala sa iyong mga operasyon.

Mahilig sa teknolohiya mula pa noong bata pa siya. Gustung-gusto kong maging up to date sa sektor at, higit sa lahat, ipaalam ito. Iyon ang dahilan kung bakit ako ay nakatuon sa komunikasyon sa teknolohiya at mga website ng video game sa loob ng maraming taon na ngayon. Makikita mo akong nagsusulat tungkol sa Android, Windows, MacOS, iOS, Nintendo o anumang iba pang nauugnay na paksang naiisip.