- Pixnapping може викрасти коди 2FA та інші екранні дані менш ніж за 30 секунд без дозволу.

- Він працює, зловживаючи API Android та бічним каналом графічного процесора для виведення пікселів з інших програм.

- Протестовано на Pixel 6-9 та Galaxy S25; початковий патч (CVE-2025-48561) не повністю блокує його.

- Рекомендується використовувати FIDO2/WebAuthn, мінімізувати конфіденційні дані на екрані та уникати програм із сумнівних джерел.

Команда дослідників виявила Пікснепінг, One Техніка атаки на телефони Android, здатна захоплювати те, що відображається на екрані, та витягувати особисті дані такі як коди 2FA, повідомлення або місцезнаходження за лічені секунди та без запиту дозволу.

Ключ полягає в зловживанні певними системними API та Бічний канал графічного процесора щоб визначити вміст пікселів, які ви бачите; процес є невидимим та ефективним, поки інформація залишається видимою, водночас Секрети, які не відображаються на екрані, не можна вкрастиGoogle запровадив заходи пом’якшення, пов’язані з CVE-2025-48561але автори відкриття продемонстрували шляхи ухилення, і очікується подальше підтвердження в грудневому бюлетені безпеки Android.

Що таке пікснепінг і чому це викликає занепокоєння?

Назва поєднує в собі «піксель» та «викрадення» тому що атака буквально створює «викрадання пікселів» для реконструкції інформації, яка відображається в інших програмах. Це еволюція методів побічних каналів, що використовувалися роки тому в браузерах, тепер адаптованих до сучасної екосистеми Android з плавнішим і тихішим виконанням.

Оскільки це не вимагає спеціальних дозволів, Пікснепінг уникає захисту, заснованого на моделі дозволів, та діє майже непомітно, що збільшує ризик для користувачів і компаній, які частково покладаються на свою безпеку від того, що швидкоплинно з’являється на екрані.

Як виконується атака

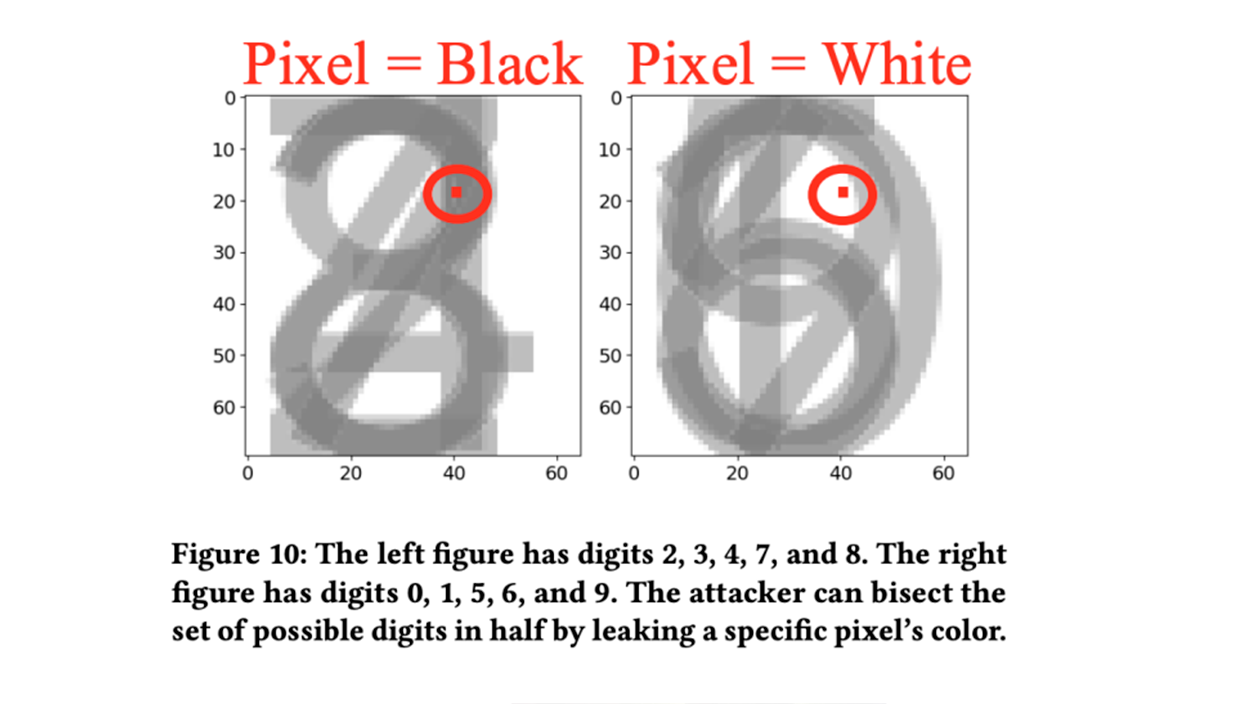

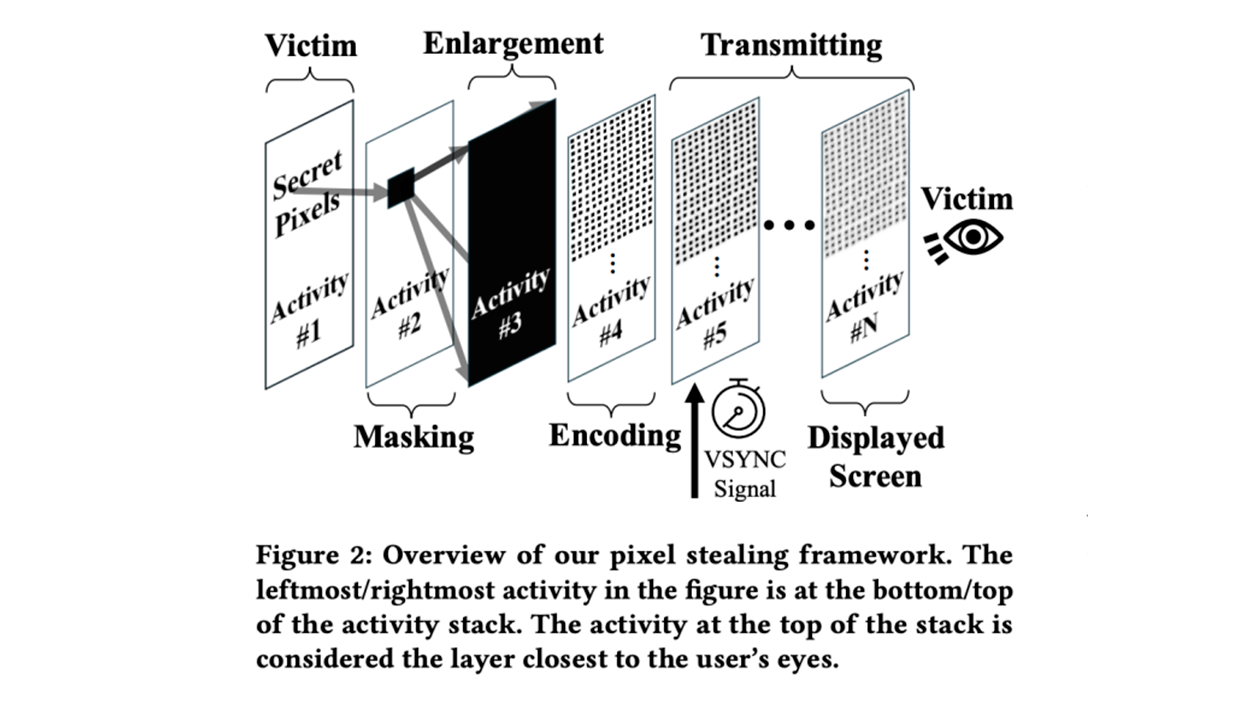

Загалом, шкідливий додаток організовує перекривання діяльності і синхронізує рендеринг, щоб ізолювати певні області інтерфейсу, де відображаються конфіденційні дані; потім використовує різницю в часі під час обробки пікселів, щоб визначити їхнє значення (див. як Профілі живлення впливають на FPS).

- Змушує цільову програму відображати дані (наприклад, код 2FA або конфіденційний текст).

- Приховує все, крім області інтересу, та маніпулює рамкою рендерингу таким чином, щоб один піксель «домінував».

- Інтерпретує час обробки графічним процесором (наприклад, феномен типу GPU.zip) та реконструює зміст.

За допомогою повторення та синхронізації шкідливе програмне забезпечення виводить символи та знову збирає їх за допомогою Методи OCRЧасове вікно обмежує атаку, але якщо дані залишаються видимими протягом кількох секунд, відновлення можливе.

Сфера застосування та пристрої, на які поширюється дія

Академіки перевірили цю техніку в Google Pixel 6, 7, 8 та 9 і в Samsung Galaxy S25, з версіями Android від 13 до 16. Оскільки використані API широко доступні, вони попереджають, що «майже всі сучасні Android» можуть бути вразливими.

У тестах з кодами TOTP атака відновила весь код зі швидкістю приблизно 73%, 53%, 29% і 53% на Pixel 6, 7, 8 та 9 відповідно, і в середньому за час, близький до 14,3 с; 25,8 с; 24,9 с та 25,3 с, що дозволить вам випередити закінчення терміну дії тимчасових кодів.

Які дані можуть потрапляти

Плюс коди автентифікації (Google Authenticator)Дослідники продемонстрували відновлення інформації з таких сервісів, як облікові записи Gmail та Google, додатків для обміну повідомленнями, таких як Signal, фінансових платформ, таких як Venmo, або даних про місцезнаходження з Google Maps, Серед інших.

Вони також сповіщають вас про дані, які залишаються на екрані протягом тривалого часу, такі як фрази для відновлення гаманця або одноразові ключі; однак, збережені, але невидимі елементи (наприклад, секретний ключ, який ніколи не відображається) виходять за рамки Pixnapping.

Статус відповіді Google та виправлень

Про цей висновок було заздалегідь повідомлено Google, яка позначила проблему як таку, що має високий рівень серйозності, та опублікувала початкові заходи щодо її пом'якшення. CVE-2025-48561Однак дослідники знайшли способи, як цього уникнути, тому Додатковий патч було обіцяно в грудневому інформаційному бюлетені. і підтримується координація з Google та Samsung.

Поточна ситуація свідчить про те, що остаточне блокування вимагатиме перегляду того, як Android обробляє рендеринг та накладання між програмами, оскільки атака використовує саме ці внутрішні механізми.

Рекомендовані заходи щодо пом'якшення

Кінцевим користувачам доцільно зменшити видимість конфіденційних даних на екрані та обрати стійку до фішингу автентифікацію та побічні канали, такі як FIDO2/WebAuthn з ключами безпеки, уникаючи покладатися виключно на коди TOTP, коли це можливо.

- Тримайте свій пристрій в актуальному стані та застосовуйте бюлетені безпеки, щойно вони стануть доступними.

- Уникайте встановлення програм з неперевірені джерела і переглядати дозволи та аномальну поведінку.

- Не тримайте фрази відновлення або облікові дані на видноті; віддайте перевагу апаратні гаманці охороняти ключі.

- Швидке блокування екрана та обмежити попередній перегляд делікатного контенту.

Для команд розробників продуктів та продуктів настав час переглянути процеси автентифікації та зменшити поверхню експозиції: мінімізувати секретний текст на екрані, впровадити додаткові засоби захисту в критичних режимах та оцінити перехід до методи без коду апаратно-орієнтований.

Хоча атака вимагає, щоб інформація була видимою, її здатність працювати без дозволу і менш ніж за півхвилини робить це серйозною загрозою: техніка побічного каналу, яка використовує переваги Час рендерингу на графічному процесорі читати те, що ви бачите на екрані, з частковими пом’якшеннями сьогодні та глибшим виправленням, що очікується.

Я ентузіаст технологій, який перетворив свої "гікові" інтереси на професію. Я провів понад 10 років свого життя, користуючись передовими технологіями та возячись із усіма видами програм із чистої цікавості. Зараз я спеціалізуюся на комп’ютерних технологіях та відеоіграх. Це тому, що більше 5 років я писав для різних веб-сайтів про технології та відеоігри, створюючи статті, які прагнуть надати вам необхідну інформацію мовою, зрозумілою для всіх.

Якщо у вас є запитання, я знаю все, що стосується операційної системи Windows, а також Android для мобільних телефонів. І я зобов’язаний перед вами, я завжди готовий витратити кілька хвилин і допомогти вам вирішити будь-які запитання, які можуть виникнути в цьому світі Інтернету.