- WireGuard zamonaviy kriptografiya va oson sozlash bilan yuqori unumdorlik va past kechikishni taklif etadi.

- U harakatchanlik va tarmoqqa xavfsiz kirish uchun ideal bo'lgan rouming, o'ldirish-switch va split-tunnelni qo'llab-quvvatlaydi.

- Aniq kalitlarni boshqarish va NAT/Xavfsizlik devori qoidalari bilan bir hil va ko'p platformali konfiguratsiya.

- Korporativ muhitda u NAC, IDS/IPS va boshqariladigan kirish uchun kataloglar bilan birlashadi.

Tez, xavfsiz va cheksiz konfiguratsiyalar bilan sabringizni yo'qotmaydigan VPN qidiryapsizmi? WireGuard Bu eng yaxshi variantlardan biri. Ushbu zamonaviy protokol soddalik va zamonaviy kriptografiyani birinchi o'ringa qo'yadi, bu esa har kimga xavfsiz tunnelni o'rnatishni osonlashtiradi.

Sizni umumiy tarmoqlarda himoya qilish va uy yoki biznes tarmog'ingizga kirishga ruxsat berishdan tashqari, VPN geo-bloklar va tsenzurani chetlab o'tishga yordam beradiWireGuard bilan bu qo'shimcha maxfiylik va unumdorlik kompyuterlarda ham, mobil qurilmalarda ham hayratlanarli darajada sodda sozlash jarayoni bilan birga keladi.

Qisqacha aytganda WireGuard

WireGuard - bu vpn dasturiy ta'minot 3 (L3) qatlamga yo'naltirilgan ochiq manba U faqat UDP va sukut bo'yicha zamonaviy kriptografiyadan foydalanadi.Uning asosiy afzalligi - juda kam sonli kodli minimalist dizayn bo'lib, u auditni osonlashtiradi, hujum maydonini kamaytiradi va ish faoliyatini yaxshilaydi.

Boshqa VPN-lar taklif qiladigan narsalardan farqli o'laroq, bu erda siz o'nlab algoritmlar yoki bosqichlarni tanlamaysiz; WireGuard izchil kriptografik "paket" ni belgilaydiAgar algoritm eskirgan bo'lsa, yangi versiya chiqariladi va mijozlar/server yangilanish bo'yicha shaffof muzokaralar olib boradi.

Ushbu protokol har doim tunnel rejimida ishlaydi va U IPv4 va IPv6 ni qo'llab-quvvatlaydi (kerak bo'lsa, bir-birining ichiga qamrab oladi)Uni ishlatish uchun siz routeringizda serveringizga UDP portini (sozlanishi mumkin) ochishingiz kerak bo'ladi.

Muvofiqlik va qo'llab-quvvatlash

Xavfsizlik devorlari dunyosida, OPNsense WireGuard-ni yadroga birlashtiradi tezlikni maksimal darajada oshirish uchun. pfSense-ning o'ziga xos tomonlari bor edi: u 2.5.0 versiyasida paydo bo'lgan, xavfsizlik topilmalari tufayli 2.5.1 da o'chirilgan va Bugungi kunda uni paket sifatida o'rnatish mumkin veb-interfeysdan boshqariladi.

Kriptografiya ishlatilgan

WireGuard zamonaviy va yuqori darajada tekshirilgan algoritmlar to'plamiga tayanadi: Shovqin protokoli ramkasi, Curve25519, ChaCha20, Poly1305, BLAKE2, SipHash va HKDFMa'lumotlarni shifrlash ChaCha20-Poly1305 (AEAD), Curve25519 bo'yicha ECDH almashinuvi va HKDF bilan kalit hosilasidan foydalanadi.

Ushbu yondashuv bir-biridan farq qiluvchi suitlarni aralashtirishdan qochadi va konfiguratsiya xatolarini kamaytiradiShuningdek, u muammolarni bartaraf etishni osonlashtiradi, chunki barcha tugunlar bir xil kriptografik tilda gapiradi.

Ishlash va kechikish

Minimalist amalga oshirish va past darajadagi integratsiya imkonini beradi juda yuqori tezlik va juda past kechikishlarL2TP/IPsec va OpenVPN bilan real taqqoslashda WireGuard odatda birinchi o'rinda turadi va ko'pincha bir xil uskunada o'tkazish qobiliyatini ikki baravar oshiradi.

Beqaror yoki mobil tarmoqlarda, Seansni tiklash tez Tarmoq o'zgarishidan keyin qayta ulanish (rouming) deyarli sezilmaydi. Cheklangan resurslarga ega qurilmalarda (marshrutizatorlar, IoT qurilmalari) uning kam quvvat iste'moli protsessor va batareya quvvatini tejaydigan barcha farqlarni keltirib chiqaradi.

Linuxda tez o'rnatish

Zamonaviy tarqatishlarda WireGuard allaqachon barqaror omborlarda mavjud. Debian/Ubuntu-da uni shunchaki o'rnating. rasmiy paketni yangilang va o'rnatingBoshqalarida siz omborlarni qo'shishingiz yoki yadro modulini faollashtirishingiz kerak bo'lishi mumkin.

sudo apt update && sudo apt upgrade -y

sudo apt install wireguard -y

sudo modprobe wireguard

Agar siz "barqaror" ga ega bo'lmagan filialdan foydalansangiz, ustuvor nazorat ostida "beqaror/sinov" omborlariga murojaat qilishingiz mumkin, garchi Ideal holda, siz uni barqaror repodan tortib olishingiz kerak. tarqatish mavjud bo'lganda.

Kalit avlodi

Har bir qurilma (server va mijoz) o'z kalit juftligiga muhtoj. Shaxsiy xonani yopiq holda saqlang. va tengdoshlari bilan faqat ommaga baham ko'radi.

umask 077

wg genkey | tee privatekey | wg pubkey > publickey

Har bir mijoz uchun jarayonni takrorlashingiz va ism bilan kuzatib borishingiz mumkin. tengdoshlar o'rtasidagi chalkashliklardan qochish joylashuvingiz oshgani sayin.

Serverni sozlash

Oddiy fayl /etc/wireguard/wg0.confUshbu bo'limda siz VPN IP manzilini, shaxsiy kalitni va UDP portini aniqlaysiz. Har bir bo'limda siz uning ochiq kaliti va ruxsat berilgan IP manzillariga ruxsat beruvchi mijozni qo'shasiz.

Address = 192.168.2.1/24

ListenPort = 51820

PrivateKey = <clave_privada_servidor>

# Ejemplo de NAT automátizado con PostUp/PostDown, si lo necesitas

#PostUp = iptables -A FORWARD -i %i -j ACCEPT; iptables -A FORWARD -o %i -j ACCEPT; iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

#PostDown = iptables -D FORWARD -i %i -j ACCEPT; iptables -D FORWARD -o %i -j ACCEPT; iptables -t nat -D POSTROUTING -o eth0 -j MASQUERADE

PublicKey = <clave_publica_cliente1>

AllowedIPs = 192.168.2.2/32

# Añade más peers según necesites

#

#PublicKey = <clave_publica_cliente2>

#AllowedIPs = 192.168.2.3/32

Har qanday mijoz IP-ga ruxsat berishni va marshrutlarni alohida boshqarishni afzal ko'rsangiz, foydalanishingiz mumkin Ruxsat berilgan IPlar = 0.0.0.0/0 Tengdosh muhitlarda, lekin boshqariladigan muhitlarda kuzatuv uchun har bir mijozga /32 belgilash yaxshiroqdir.

Mijozning konfiguratsiyasi

La bo'lim U VPN-da shaxsiy kalit va uning IP-ni olib yuradi; serverning ochiq kaliti, uning so'nggi nuqtasi va marshrutlash siyosati.

PrivateKey = <clave_privada_cliente>

Address = 192.168.2.2/32

DNS = 1.1.1.1

PublicKey = <clave_publica_servidor>

Endpoint = <IP_publica_servidor>:51820

AllowedIPs = 0.0.0.0/0

PersistentKeepalive = 25

El PersistentKeepalive (25) Bu mijoz nofaol xaritalarni bloklaydigan NAT/xavfsizlik devorlari ortida bo'lsa yordam beradi. AllowedIPs barcha trafikni VPN (0.0.0.0/0) orqali yoki faqat ma'lum pastki tarmoqlar orqali yo'naltirishingizni belgilaydi.

NAT, uzatish va xavfsizlik devori

Mijozlarga server orqali internetga kirishga ruxsat berish uchun siz kerak IP yo'naltirishni yoqish va WAN interfeysida NAT ni qo'llang.

echo "net.ipv4.ip_forward=1" | sudo tee -a /etc/sysctl.conf

echo "net.ipv6.conf.all.forwarding=1" | sudo tee -a /etc/sysctl.conf

sudo sysctl -p

sudo iptables -t nat -A POSTROUTING -s 192.168.2.0/24 -o eth0 -j MASQUERADE

Agar xavfsizlik devori siyosatingiz cheklovchi bo'lsa, wg0 interfeysida trafikka ruxsat beradi va xavfsizlik devori/NAT routerda tanlangan UDP portini oching.

sudo iptables -I INPUT 1 -i wg0 -j ACCEPT

Interfeysni ochish va ishga tushganda xizmatni yoqish uchun: wg-tezkor va tizimli Ular buni siz uchun avtopilotda qoldiradilar.

sudo wg-quick up wg0

sudo systemctl enable wg-quick@wg0

Rouming, Kill-Switch va mobillik

WireGuard kundalik mobil foydalanish uchun mo'ljallangan: Agar siz Wi-Fi-dan 4G/5G-ga o'tsangiz, tunnel tezda qayta tiklanadi.Tarmoqlarni almashtirishda jiddiy uzilishlarni sezmaysiz.

Bundan tashqari, siz a.ni yoqishingiz mumkin o'ldirish tugmasi (platforma yoki ilovaga qarab) shunday qilib, agar VPN ishlamay qolsa, tizim qayta tiklanmaguncha trafikni bloklaydi va tasodifiy sizib chiqishining oldini oladi.

Split-tunnel

Split tunnel sizga qaror qilish imkonini beradi VPN orqali qanday trafik o'tadi va to'g'ridan-to'g'ri nima chiqadi?Kam kechikishni saqlash uchun foydalidir o'yinlar yoki video qo'ng'iroqlar tunnel orqali ichki resurslarga kirishda.

Ikkita odatiy konfiguratsiya misollari AllowedIPs direktivasi yordamida mijozda:

# Redirección total por la VPN

PublicKey = <clave_publica_servidor>

AllowedIPs = 0.0.0.0/0

Endpoint = <IP_publica_servidor>:51820

# Solo la LAN remota (por ejemplo, 192.168.1.0/24) a través de la VPN

PublicKey = <clave_publica_servidor>

AllowedIPs = 192.168.1.0/24

Endpoint = <IP_publica_servidor>:51820

Bu tezlik/kechikish va ta'sirini kamaytiradi Tajribani optimallashtirasiz haqiqatan ham himoya qilishingiz kerak bo'lgan narsa uchun.

WireGuard-ning afzalliklari va kamchiliklari

- XAYRIDA: tezlik, past kechikish, soddalik, zamonaviy kriptografiya, qisqartirilgan resurslar iste'moli va auditlarni osonlashtiradigan kichik kod bazasi.

- QARShI: Ba'zi eski ekotizimlarda qo'llab-quvvatlash IPsec/OpenVPN, cheklangan rivojlangan xususiyatlar (skriptlar va mahalliy chalkashlik) va maxfiylik masalalariga qaraganda kamroq etuk, chunki ochiq kalitlar ichki tunnel IP-lari bilan bog'langan.

Xavfsizlik devori, NAS va QNAP-ni qo'llab-quvvatlash

Xavfsizlik devori tipidagi qurilmalarda, OPNsense WireGuard-ni birlashtiradi yadro tezlashishi bilan. PfSense-da, barqaror integratsiyani kutayotganda, siz paketni o'rnatishingiz va uni GUI-dan qulay tarzda boshqarishingiz mumkin.

QNAP NAS da, QVPN 2 orqali, L2TP/IPsec, OpenVPN va WireGuard serverlarini sozlashingiz mumkin....va agar siz OpenVPN-ni AES-GCM bilan o'zgartirishni yoki iperf3 bilan o'lchashni istasangiz, Debian-ni virtualizatsiya qiling. Kuchli uskuna (masalan, Ryzen 7 va 10GbE bilan QNAP) va 10GbE mijoz bilan sinovlarda, WireGuard ish faoliyatini ikki baravar oshirdi L2TP/IPsec yoki OpenVPN bilan bir xil mahalliy muhitda.

Mobil telefonda WireGuard: kuchli va zaif tomonlari

iOS va Android’da rasmiy ilova tarmoqlar o‘rtasida muammosiz almashishni osonlashtiradi. Asosiy afzallik: Umumiy Wi-Fi tarmog'ida xavfsiz kezish mehmonxonalar yoki aeroportlardan o'ting va trafikni provayderingizdan yashiring. Bundan tashqari, agar siz o'z serveringizni o'rnatgan bo'lsangiz, xuddi o'sha erda bo'lgandek uyingizga yoki biznesingizga kirishingiz mumkin.

Mantiqiy muqobili bu Bir oz kechikish qo'shiladi va tezlik biroz pasayadiayniqsa, agar siz barcha trafikni qayta yo'naltirsangiz. Biroq, WireGuard batareyaga eng qulay va ishlashga qulay protokollar qatoriga kiradi. Shuningdek, tavsiyalarga qarang Android agar sizning ishingiz mobil bo'lsa.

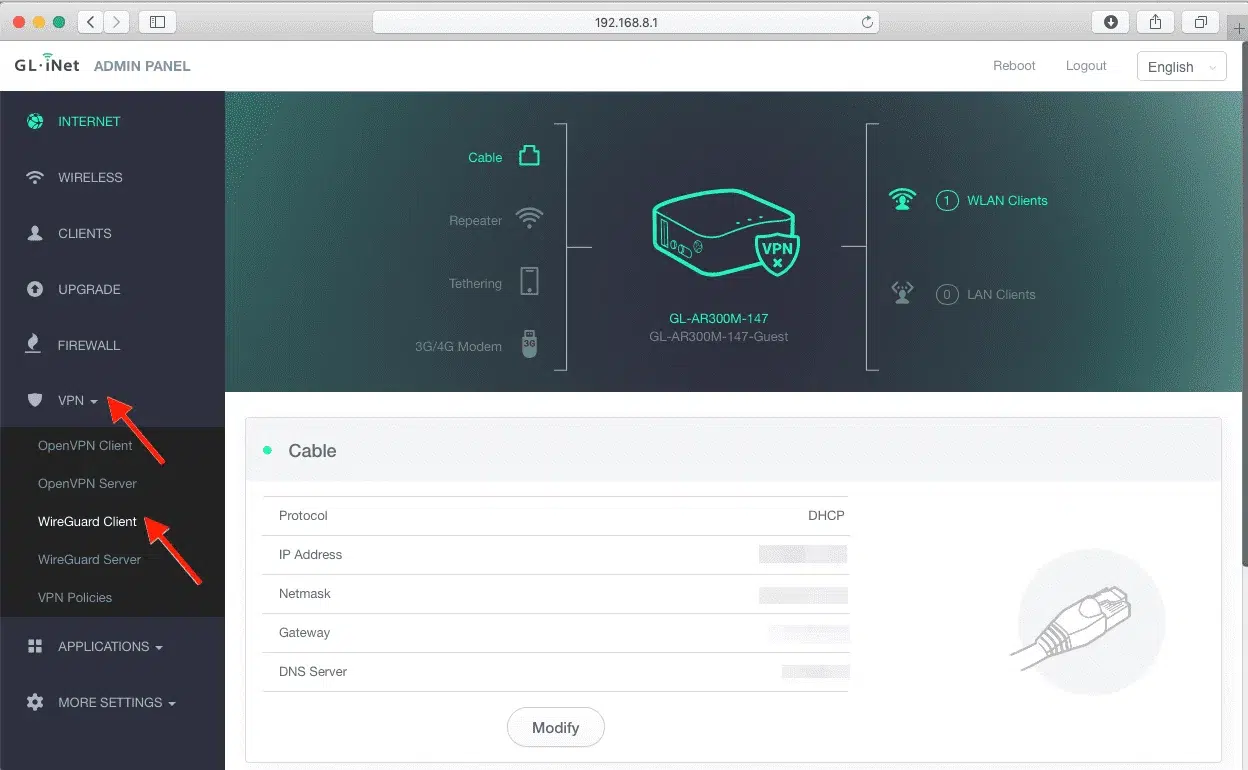

Boshqa platformalarda o'rnating va foydalaning

MacOS, Windows, Android va iOS tizimlarida sizda rasmiy ilovalar mavjud; faqat qilish kerak .conf faylini import qiling yoki QR kodini skanerlang konfiguratsiya menejeringizdan yaratilgan. Jarayon Linux bilan deyarli bir xil.

Agar siz uni VPS-ga o'rnatmoqchi bo'lsangiz, yaxshi amaliyotlarni eslang: tizimni yangilang, xavfsizlik devorini yoqingIloji bo'lsa, WireGuard UDP portini ruxsat etilgan IP-lar bilan cheklang va siyosatingiz talab qilganda kalitlarni aylantiring.

Tekshirish va diagnostika

Hamma narsa tartibda ekanligini tasdiqlash uchun suyaning wg va wg-tezkorSiz qoʻl siqishlar, oʻtkazilgan baytlar va oxirgi almashtirishdan keyingi vaqtlarni koʻrasiz.

wg

wg show

Agar ulanish bo'lmasa, quyidagilarni tekshiring: tizim marshrutlari, NAT, ochiq UDP porti marshrutizatorda va har bir tengdosh uchun oxirgi nuqta va kalitlar to'g'ri ekanligi. VPN-dagi serverning IP-manziliga ping yuborish odatda birinchi foydali sinov hisoblanadi.

Oddiy yondashuv, zamonaviy kriptografiya va sezilarli ishlash bilan, WireGuard afzal qilingan VPN sifatida o'z o'rnini egalladi Uy foydalanuvchilari va biznes uchun. O'rnatish oddiy, boshqaruv qulay va undan foydalanish doirasi (masofadan kirish, saytdan saytga, xavfsiz harakatlanish yoki split-tunnel) deyarli har qanday stsenariyga mos keladi. Yaxshi xavfsizlik amaliyotlari, yaxshi sozlangan xavfsizlik devori va asosiy monitoringni qo'shing va siz tez, barqaror va sindirish juda qiyin tunnelga ega bo'lasiz.

Turli raqamli ommaviy axborot vositalarida o'n yildan ortiq tajribaga ega texnologiya va internet masalalariga ixtisoslashgan muharrir. Men elektron tijorat, aloqa, onlayn marketing va reklama kompaniyalarida muharrir va kontent yaratuvchisi sifatida ishlaganman. Iqtisodiyot, moliya va boshqa sohalar veb-saytlarida ham yozganman. Mening ishim ham mening ishtiyoqim. Endi mening maqolalarim orqali Tecnobits, Men hayotimizni yaxshilash uchun har kuni texnologiya olami bizga taqdim etayotgan barcha yangiliklar va yangi imkoniyatlarni o‘rganishga harakat qilaman.